Kostnadsfria dekrypteringsverktyg för utpressningstrojaner

Har du drabbats av en utpressningstrojan? Betala inte!

Välj typ av utpressningstrojan

Våra kostnadsfria dekrypteringsverktyg kan hjälpa dig låsa upp verktyg som har krypterats av följande typer av utpressningstrojaner. Klicka bara på ett namn för att se tecknen på infektion och få vår kostnadsfria fix.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo och LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (offline)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

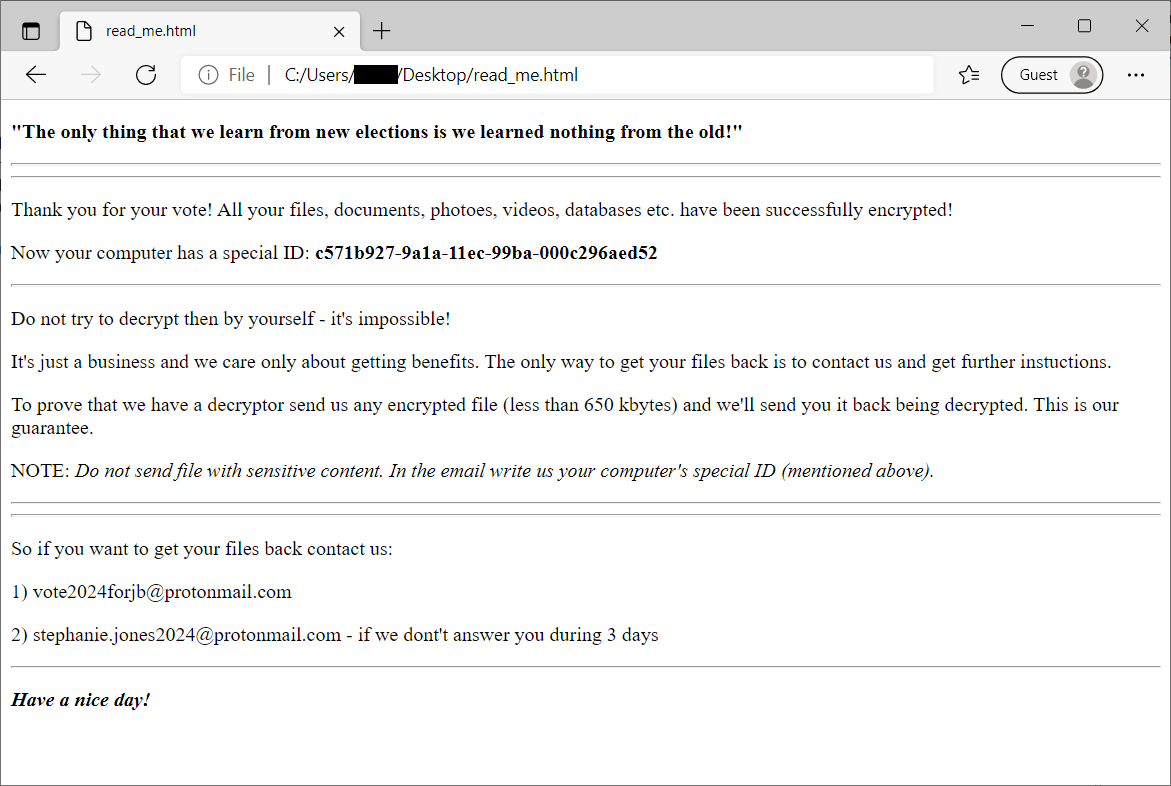

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh/Shade

- XData

Hämta Avast Free Antivirus

AES_NI

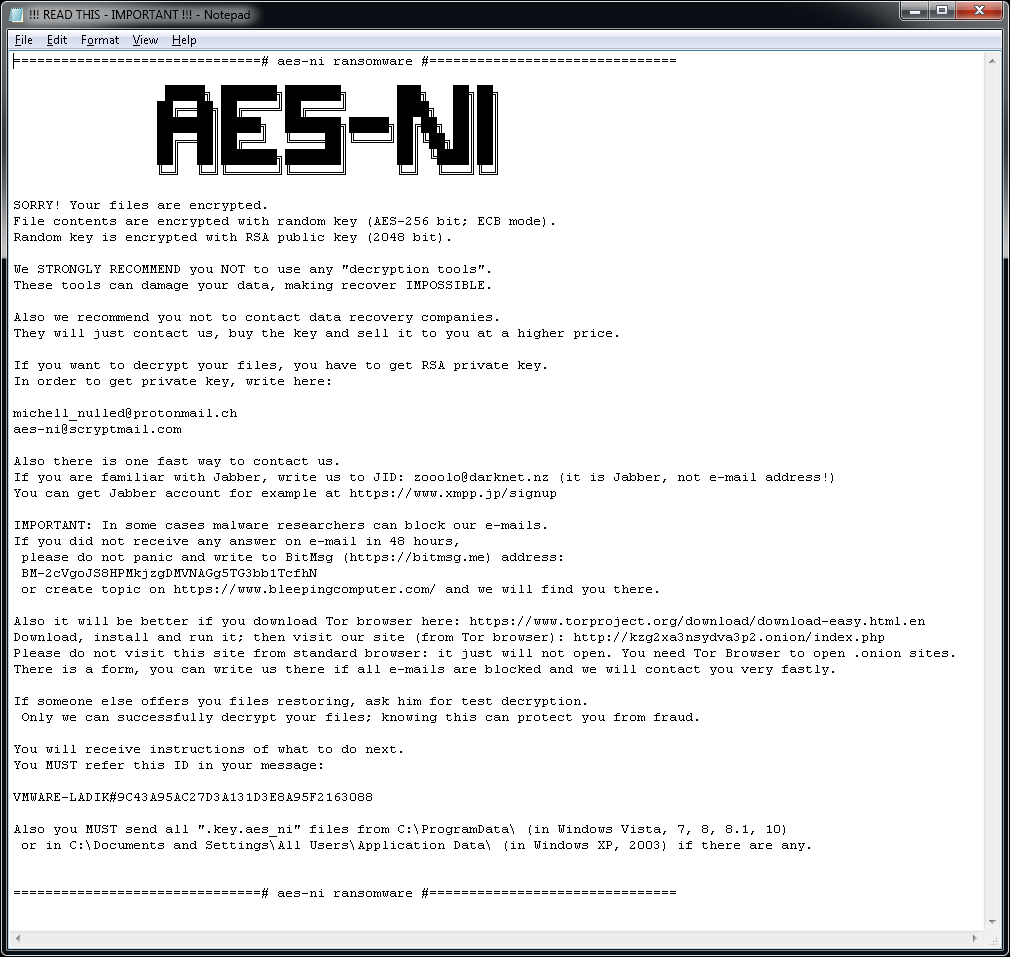

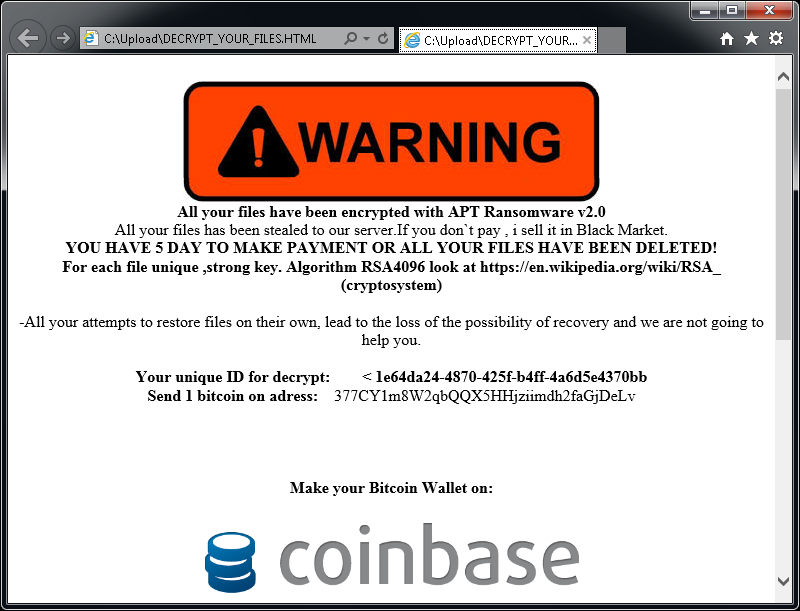

AES_NI är en utpressningstrojan som först dök upp i december 2016. Sedan dess har vi observerat flera varianter med olika filändelser. För att kryptera filerna använder utpressningstrojanen AES-256 i kombination med RSA-2048.

Utpressningstrojanen lägger till en av följande filändelser till de krypterade filerna:

.aes_ni

.aes256

.aes_ni_0day

I varje mapp med åtminstone en krypterad fil, kan du hitta filen ”!!! READ THIS - IMPORTANT !!!.txt”. Dessutom skapar utpressningstrojanen en nyckelfil med ett namn som liknar: [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day i mappen C:\ProgramData.

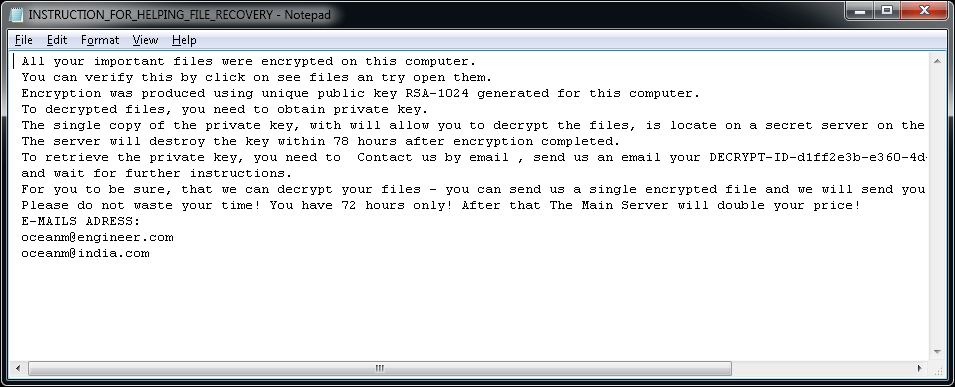

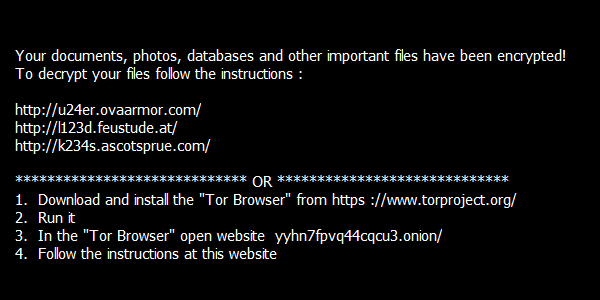

Filen ”!!! READ THIS - IMPORTANT !!!.txt” innehåller följande utpressningsmeddelande:

Alcatraz Locker

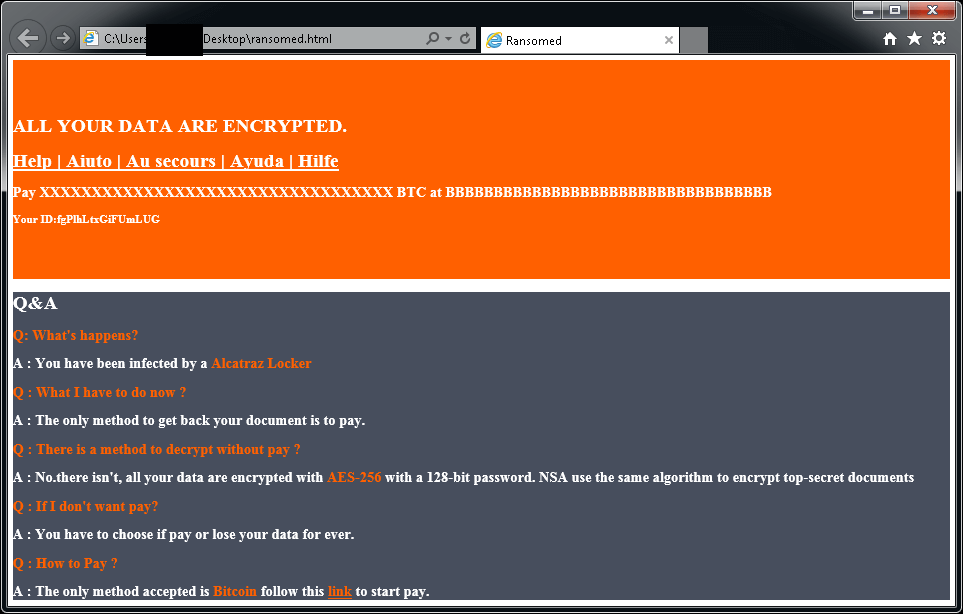

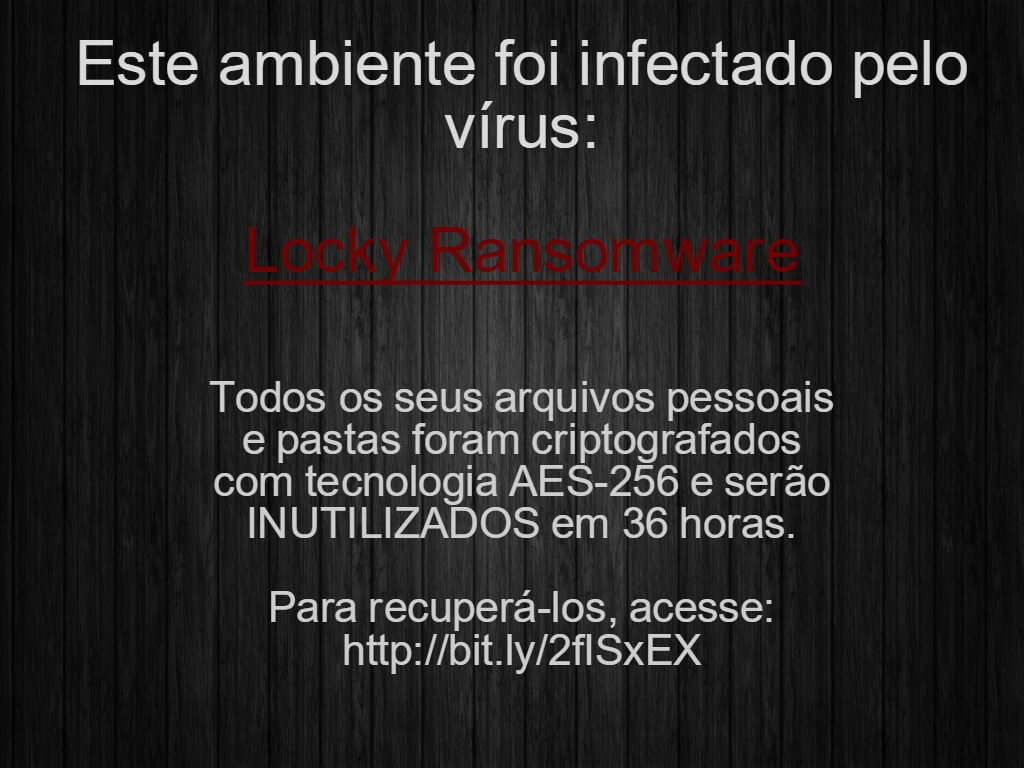

Alcatraz Locker är en typ av utpressningstrojan som först observerades i november 2016. För kryptering av användares filer använder den här utpressningstrojanen AES 256-kryptering i kombination med Base64-kryptering.

Krypterade filer har tillägget ”.Alcatraz”.

När dina filer har krypterats visas ett liknande meddelande (det finns i filen ”ransomed.html” på användarens skrivbord):

Om Alcatraz Locker har krypterat dina filer klickar du här om du vill hämta vår kostnadsfria återställning:

Apocalypse

Apocalypse är en typ av utpressningstrojan som sågs för första gången i juni 2016. Följande tecken på infektion förekommer:

Apocalypse lägger till .encrypted, .FuckYourData, .locked, .Encryptedfile eller .SecureCrypted till slutet av filnamnen. (t.ex., Thesis.doc = Thesis.doc.locked)

Om du öppnar en fil med tillägget .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt eller .Where_my_files.txt (t.ex., Thesis.doc.How_To_Decrypt.txt) visas en variant av det här meddelandet:

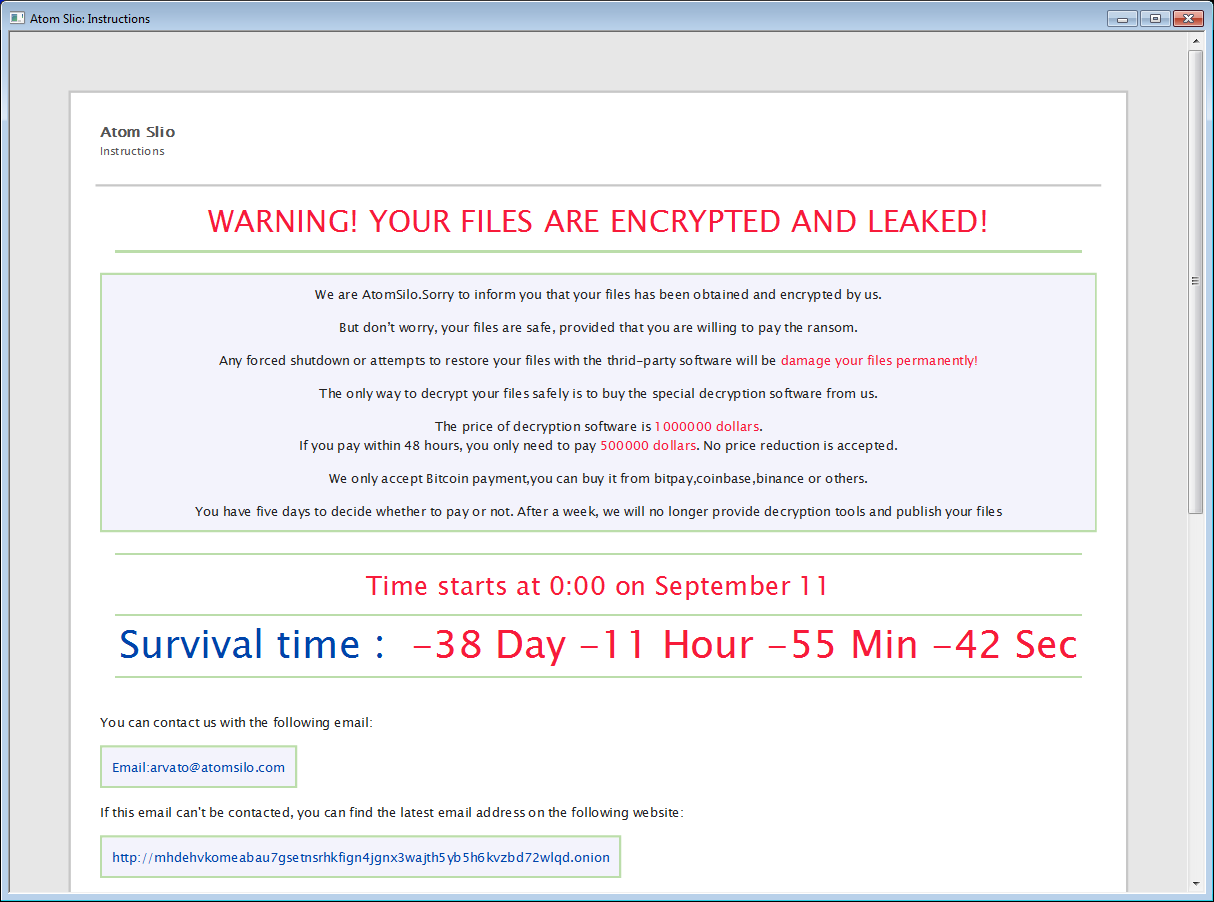

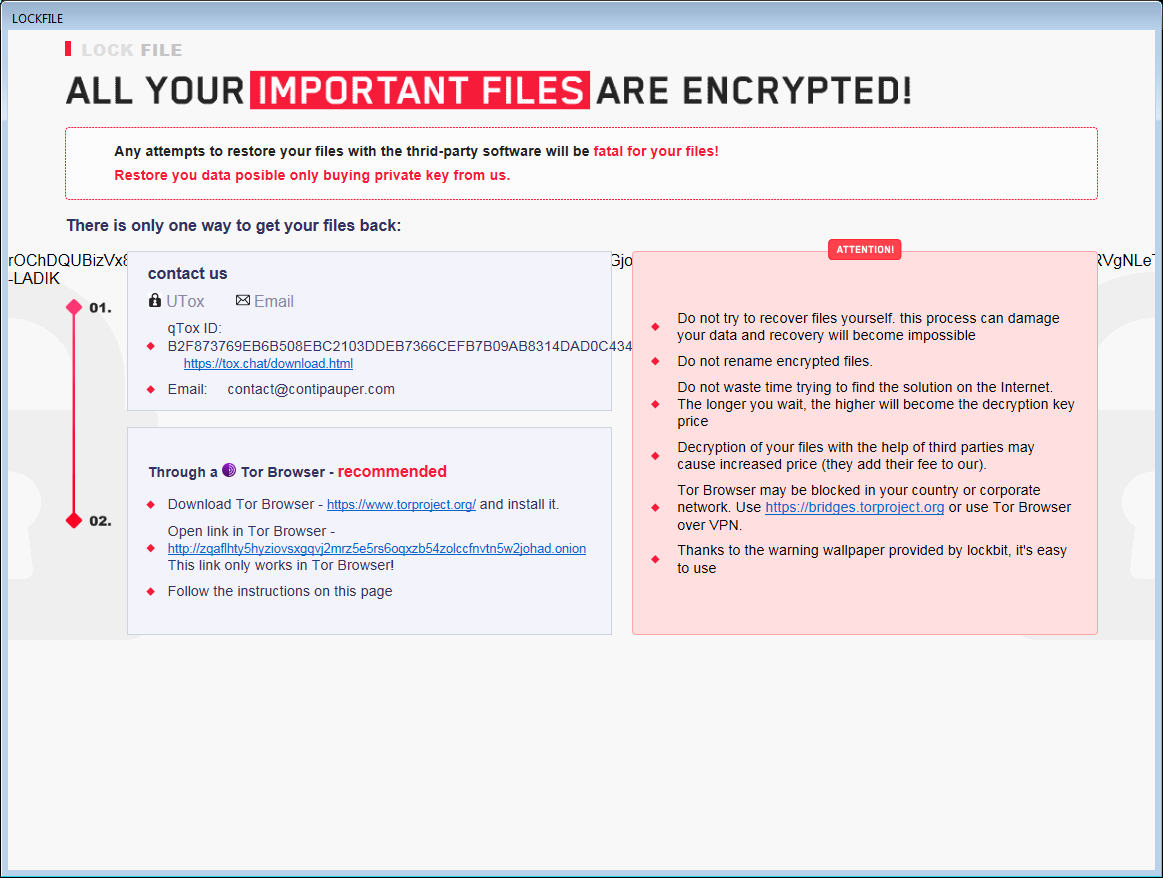

AtomSilo och LockFile

AtomSilo och LockFile är två utpressningstrojaner som analyserats av Jiří Vinopal. De har ett mycket snarlikt krypteringsschema, så den här avkrypteraren täcker båda varianter. Personer som fallit offer kan avkryptera sina filer gratis.

Krypterade filer kan kännas igen av en av dessa tillägg:

.ATOMSILO

.lockfile

I varje mapp med minst en krypterad fil finns det även en fil med ett utpressningsbrev, med filnamnet README-FILE-%Datornamn%-%Nummer%.hta eller LOCKFILE-README-%Datornamn%-%Nummer%.hta, t.ex.:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

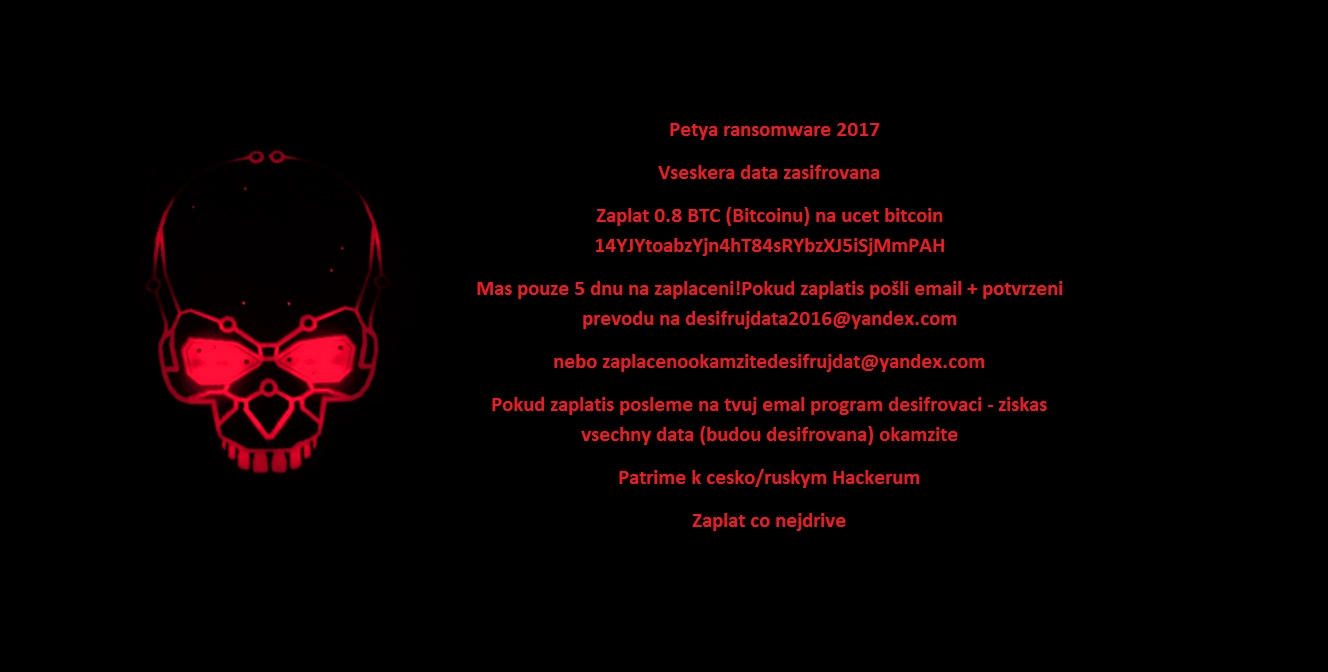

Babuk

Babuk är en rysk utpressningstrojan. Källkoden och vissa krypteringsnycklar läcktes i september 2021. Personer som fallit offer kan avkryptera sina filer gratis.

Vid kryptering av filer lägger Babuk till ett av följande tillägg i filnamnet:

.babuk

.babyk

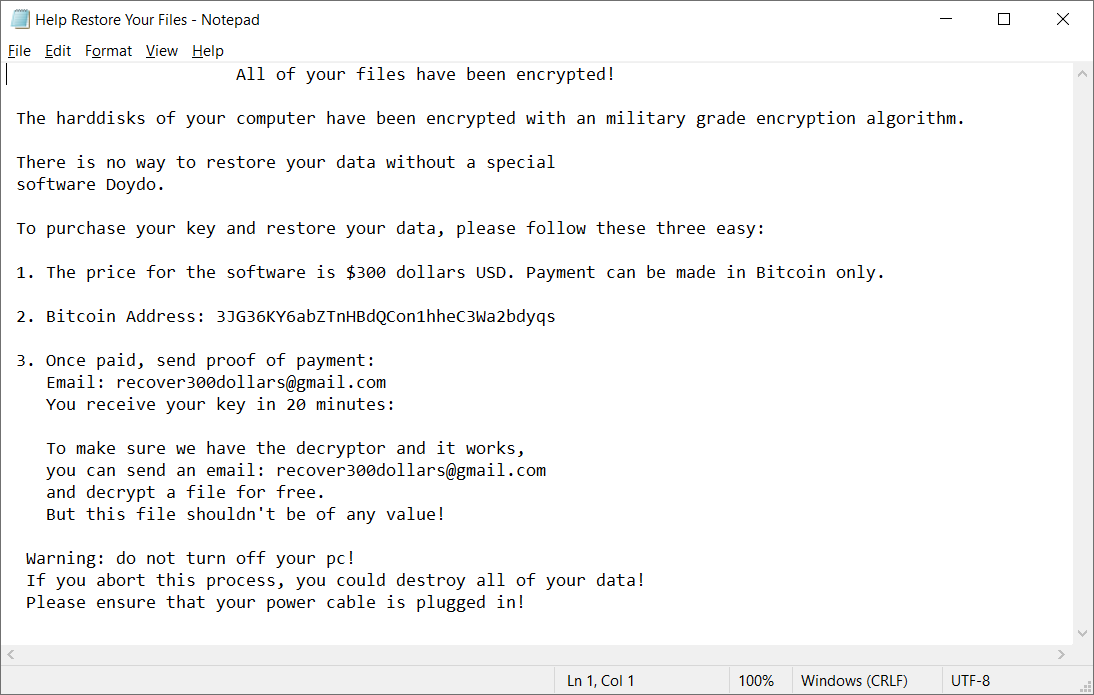

.doydo

I varje mapp med åtminstone en krypterad fil kan du hitta filen Help Restore Your Files.txt med följande innehåll:

BadBlock

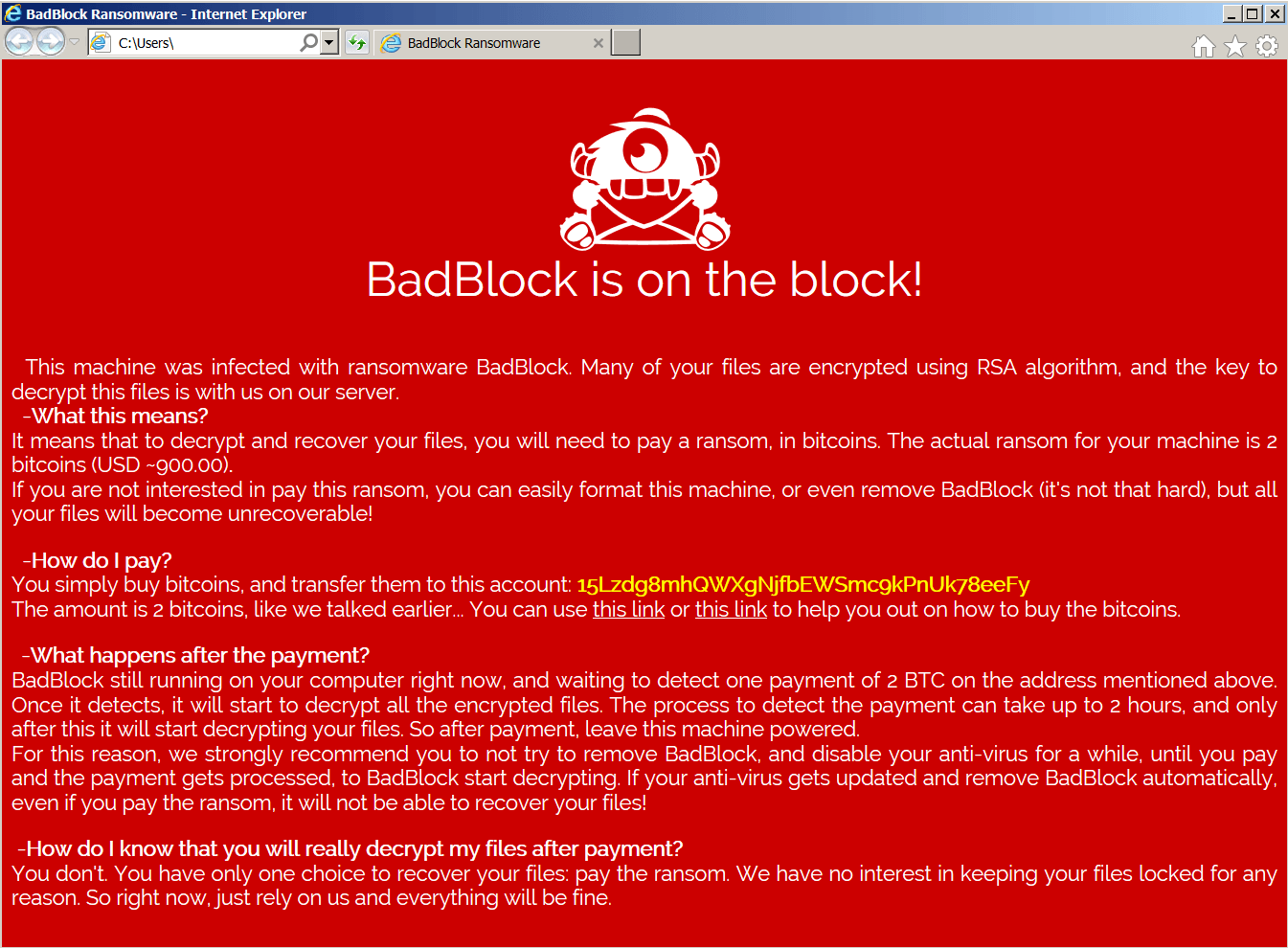

BadBlock är en typ av utpressningstrojan som sågs för första gången i maj 2016. Följande tecken på infektion förekommer:

BadBlock döper inte om dina filer.

När dina filer har krypterats visar BadBlock ett av följande meddelanden (från en fil som kallas Help Decrypt.html):

Om BadBlock har krypterat dina filer klickar du här om du vill hämta vår kostnadsfria återställning:

Bart

Bart är en typ av utpressningstrojan som sågs för första gången i juni 2016. Följande tecken på infektion förekommer:

Bart lägger till .bart.zip till slutet av filnamnen. (t.ex., Thesis.doc = Thesis.docx.bart.zip) Dessa är krypterade zipfiler som innehåller originalfilerna.

När du har krypterat dina filer ändrar Bart din skrivbordsbakgrund till någon av dem som visas nedan. Texten på den här bilden kan också användas för att identifiera Bart och den lagras på skrivbordet i filer med namnen recover.bmp och recover.txt.

Om Bart har krypterat dina filer klickar du här om du vill hämta vår kostnadsfria återställning:

Bekräftelse: Vi skulle vilja tacka Peter Conrad, som har skapat PkCrack, för att han har gett oss tillstånd att använda hans bibliotek i vårt dekrypteringsverktyg för Bart.

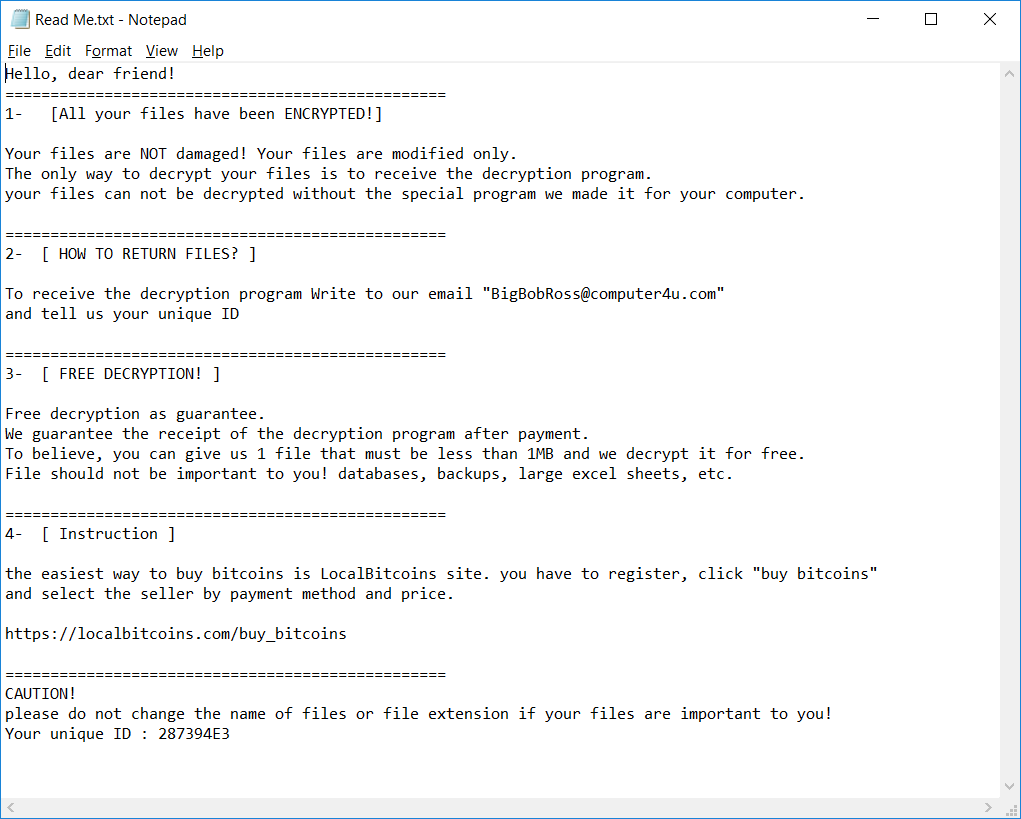

BigBobRoss

BigBobRoss krypterar filer med AES128-kryptering. De krypterade filerna har den nya ändelsen ”.obfuscated” tiillagd i slutet på filnamnet.

Utpressningstrojanen lägger till följande ändelse: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

Utpressningstrojanen skapar också textfiler med namnet ”Read Me.txt” i varje mapp. Filens innehåll följer nedan.

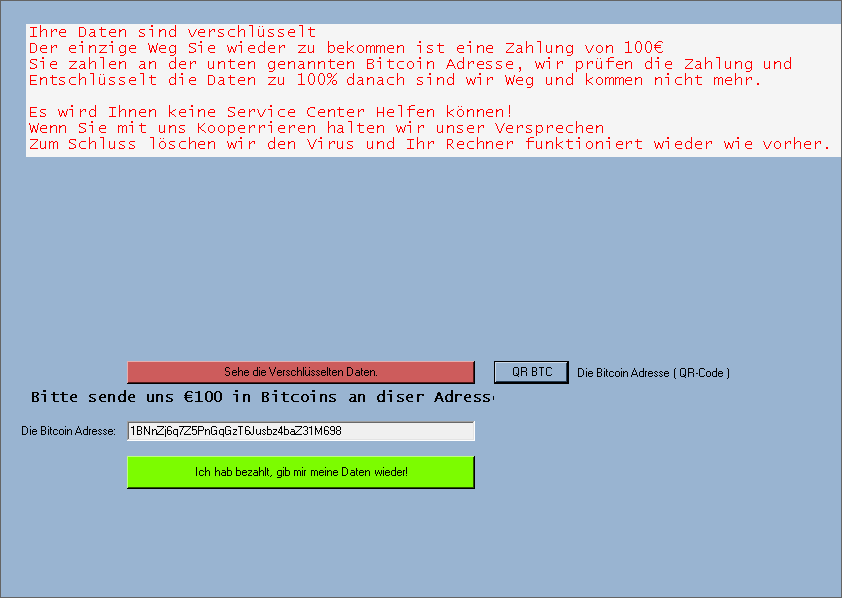

BTCWare

BTCWare är en utpressningstrojan som först dök upp i mars 2017. Sedan dess har vi observerat fem varianter som kan skiljas åt genom filändelserna. Utpressningstrojanen använder två olika krypteringsmetoder – RC4 och AES 192.

Krypterade filnamn har följande format:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

Dessutom finns en av följande filer på din dator

Key.dat på %ANVÄNDARPROFIL%\Skrivbord

1.bmp i %ANVÄNDARPROFIL%\AppData\Roaming

#_README_#.inf eller !#_DECRYPT_#!.inf i varje mapp med åtminstone en krypterad fil.

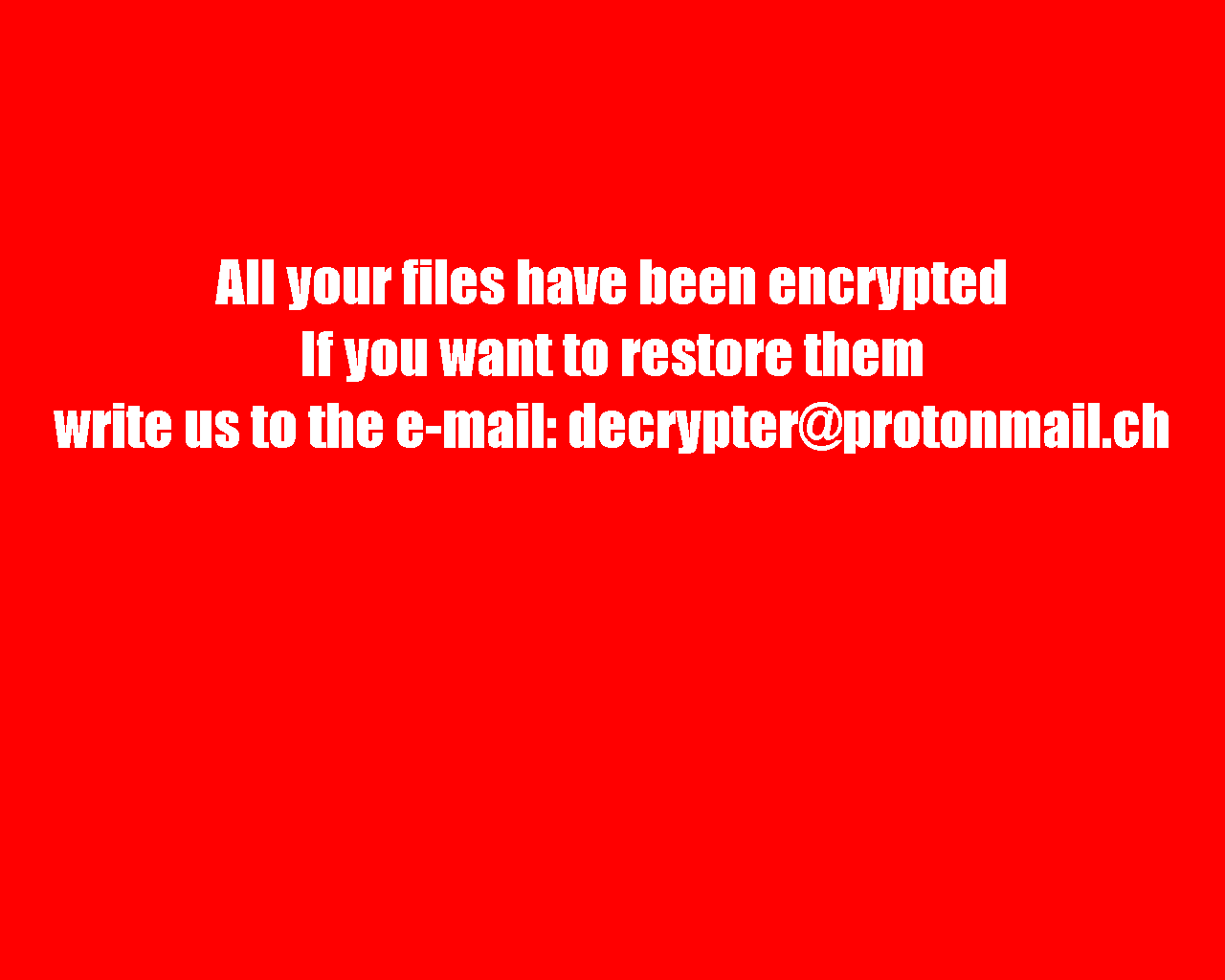

Efter att dina filer har krypterats ändras din skrivbordsbakgrund till följande:

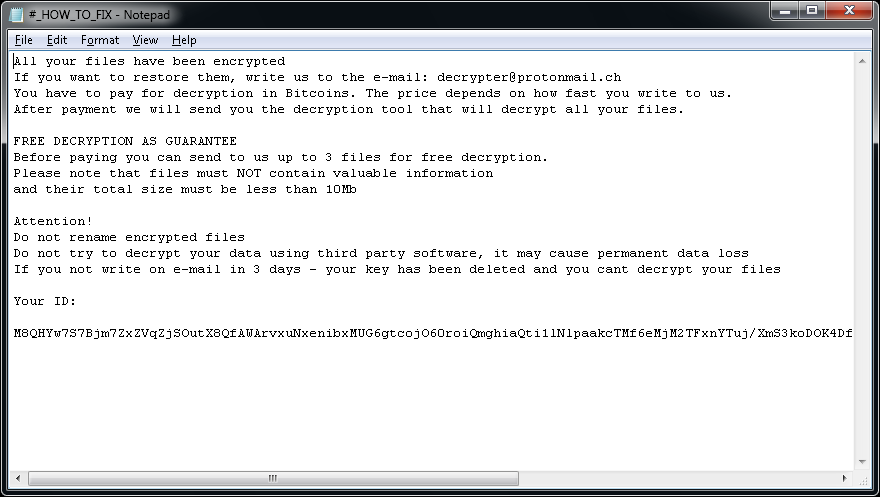

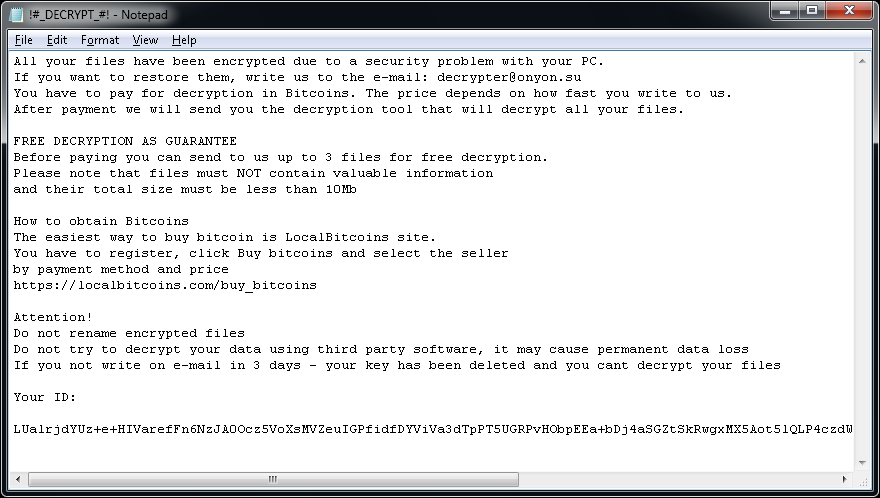

Ett av följande meddelanden kan också visas:

Crypt888

Crypt888 (även känt som Mircop) är en typ av utpressningstrojan som sågs för första gången i juni 2016. Följande tecken på infektion förekommer:

Crypt888 lägger till Lock. Till filnamnens början. (t.ex. Thesis.doc = Lock.Thesis.doc)

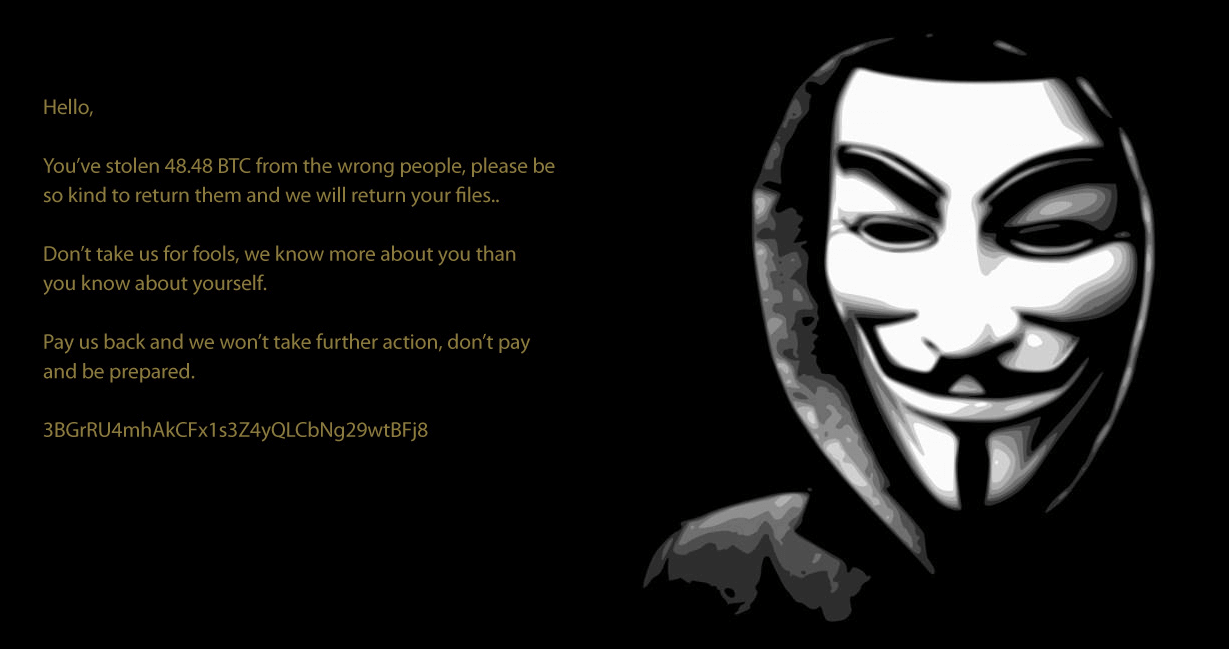

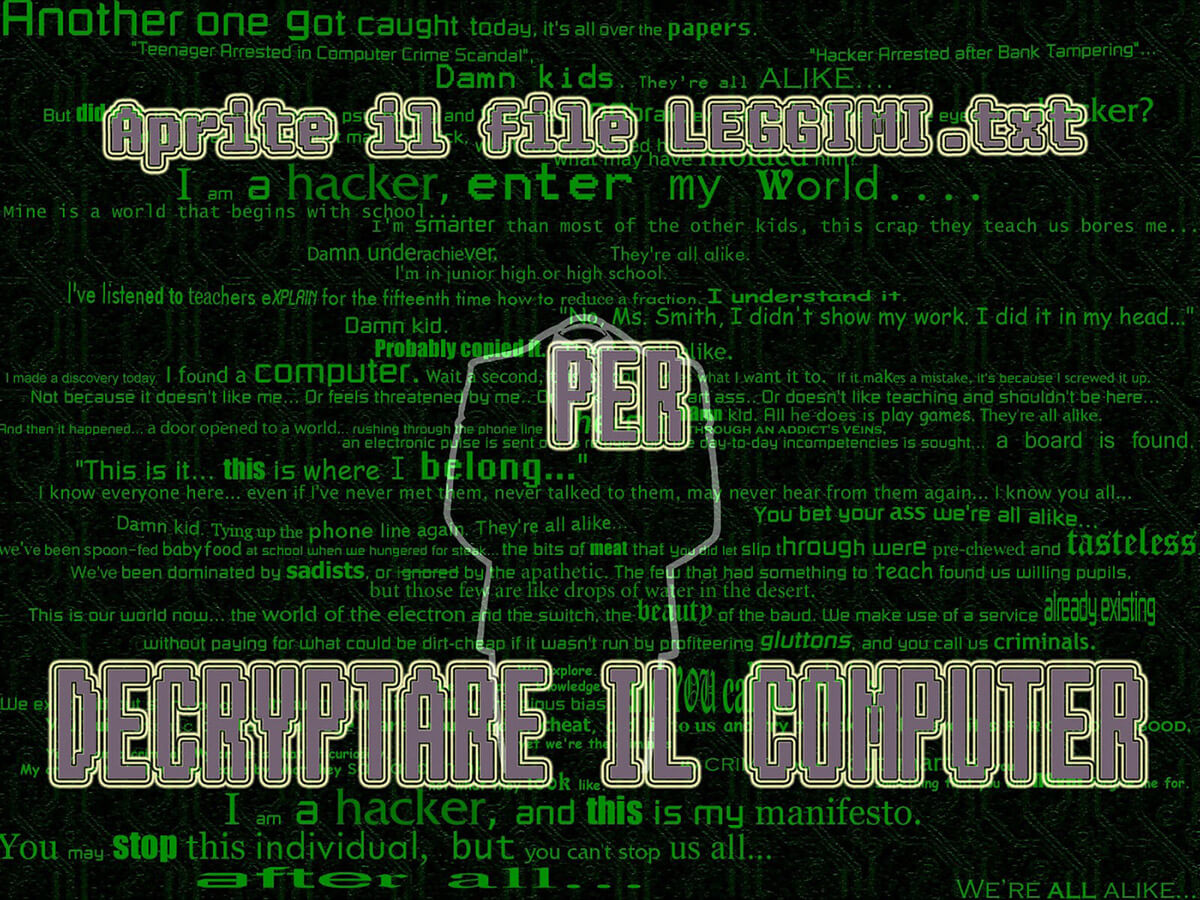

När dina filer har krypterats ändrar Bart din skrivbordsbakgrund till någon av följande:

Om Crypt888 har krypterat dina filer klickar du här om du vill hämta vår kostnadsfria återställning:

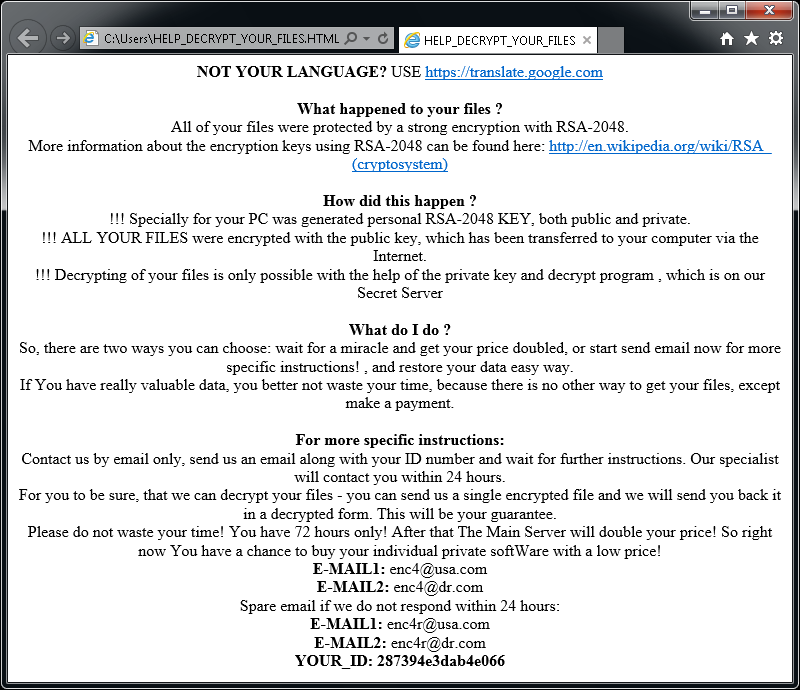

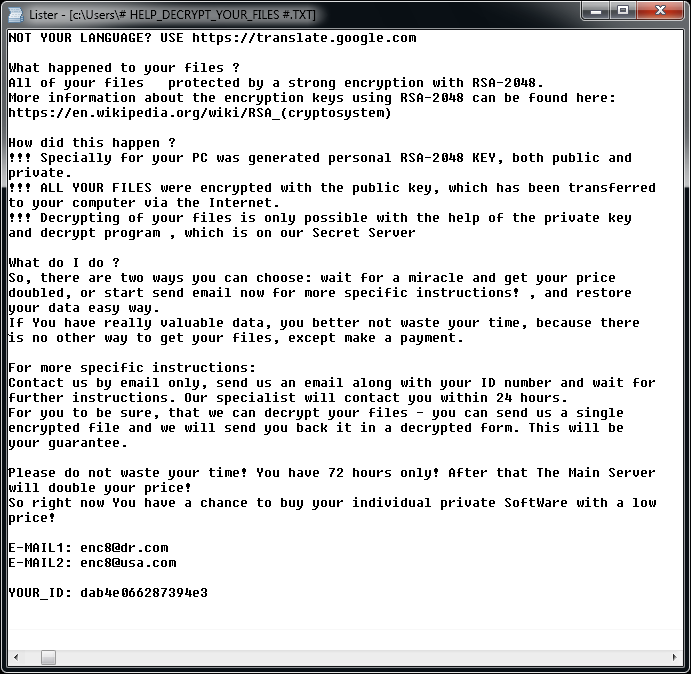

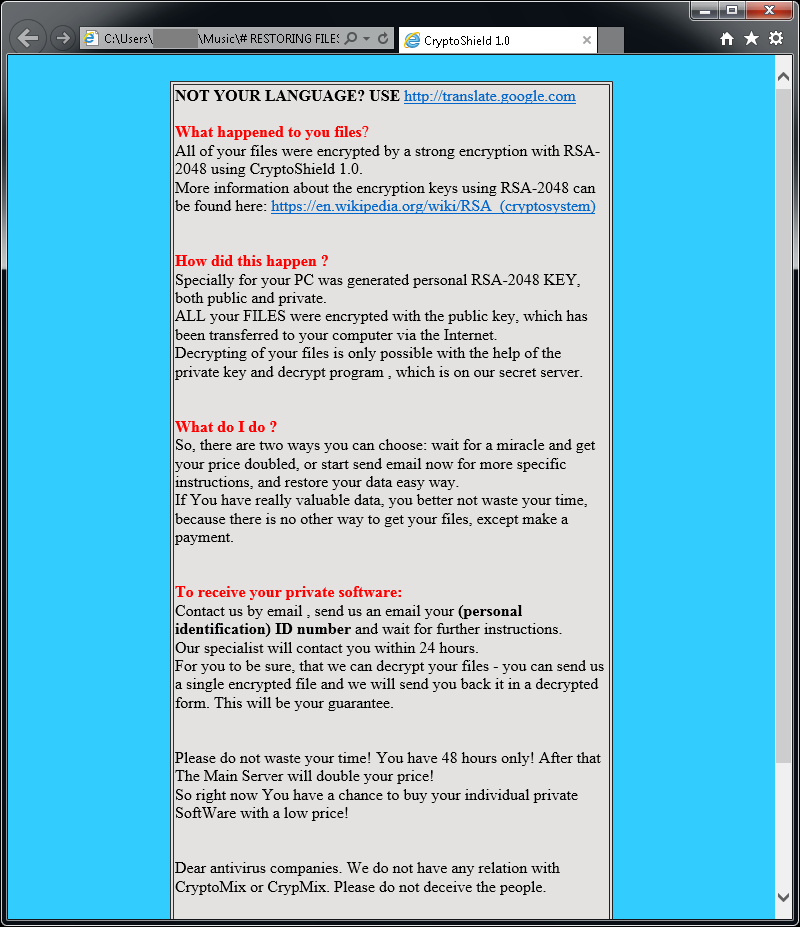

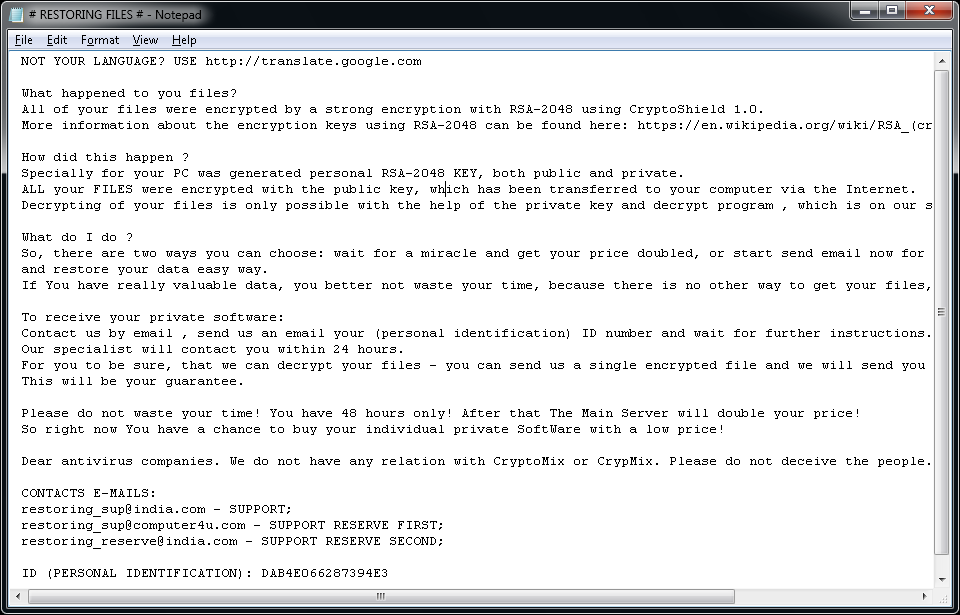

CryptoMix (offline)

CryptoMix (kallas även CryptFile2 eller Zeta) är en typ av utpressningstrojan som sågs för första gången i mars 2016. I början på 2017 lanserades en ny variant av CryptoMix som kallas CryptoShield. I båda varianterna krypteras filer med hjälp av AES256-kryptering med en unik krypteringsnyckel som hämtas från en fjärrserver. Om servern inte är tillgänglig eller om användaren inte är ansluten till internet kommer dock utpressningstrojanen att kryptera filer med en fast nyckel (”offlinenyckel”).

Viktigt! Det dekrypteringsverktyg som medföljer har endast stöd för filer som krypterats med en ”offlinenyckel”. Om offlinenyckeln inte använts för att kryptera filer går det inte att återställa filerna med vårt verktyg och ingen filändring kommer utföras.

Uppdatering 2017-07-21: Dekrypteringen uppdaterades för att även fungera med varianten Mole.

Krypterade filer har något av följande tillägg: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl eller .MOLE.

Följande filer kan visas på datorn efter att filer har krypterats:

Om CryptoMix har krypterat dina filer ska du klicka här för att hämta vår kostnadsfria fix:

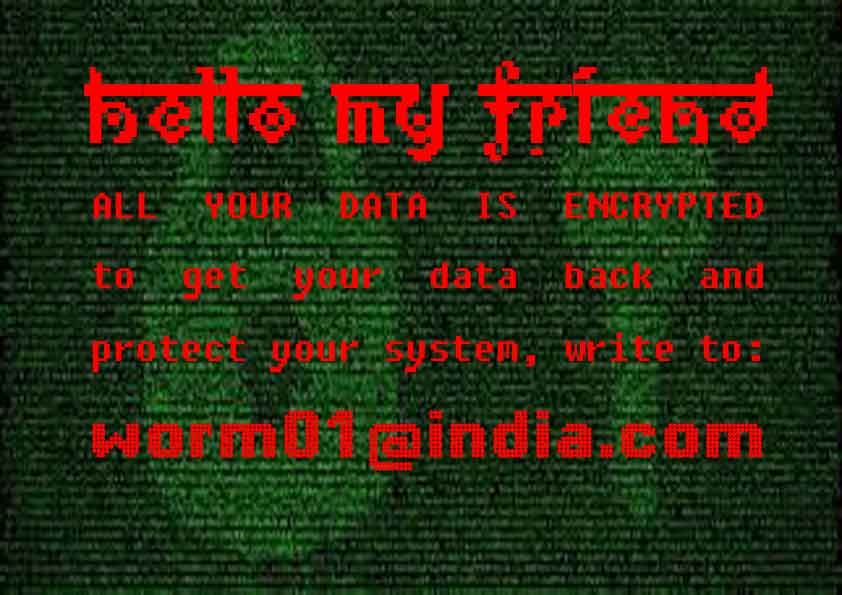

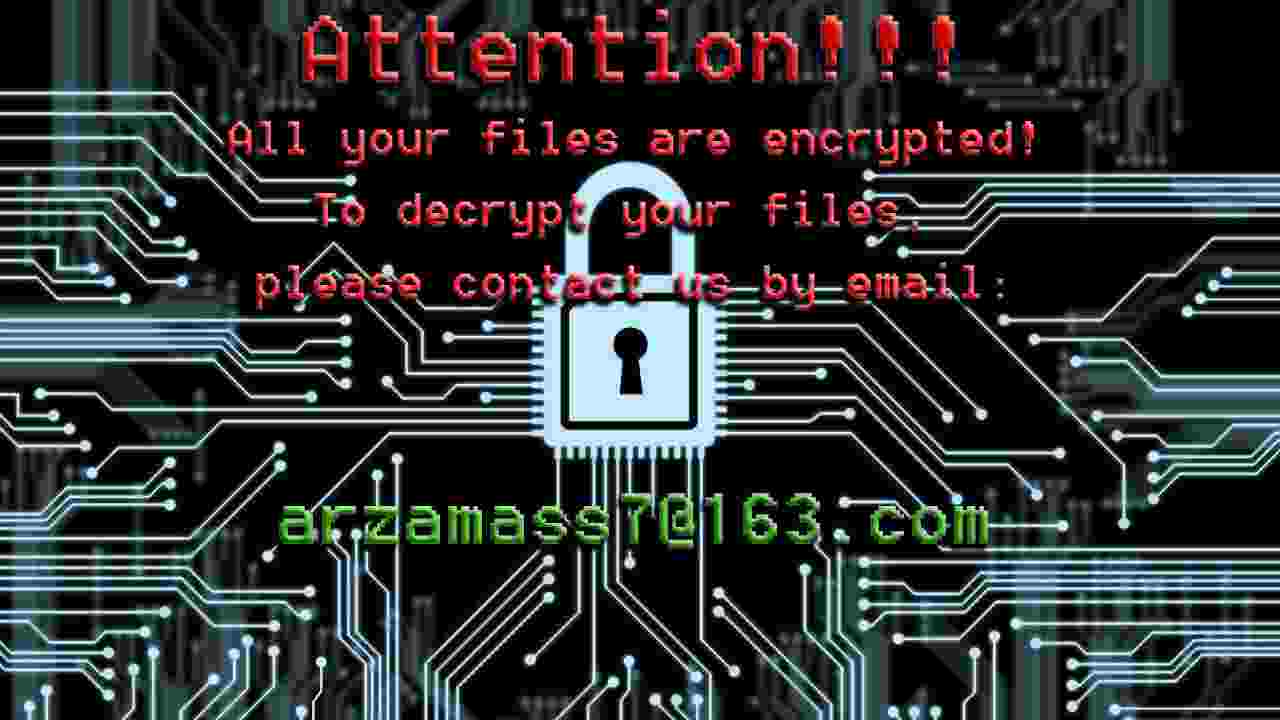

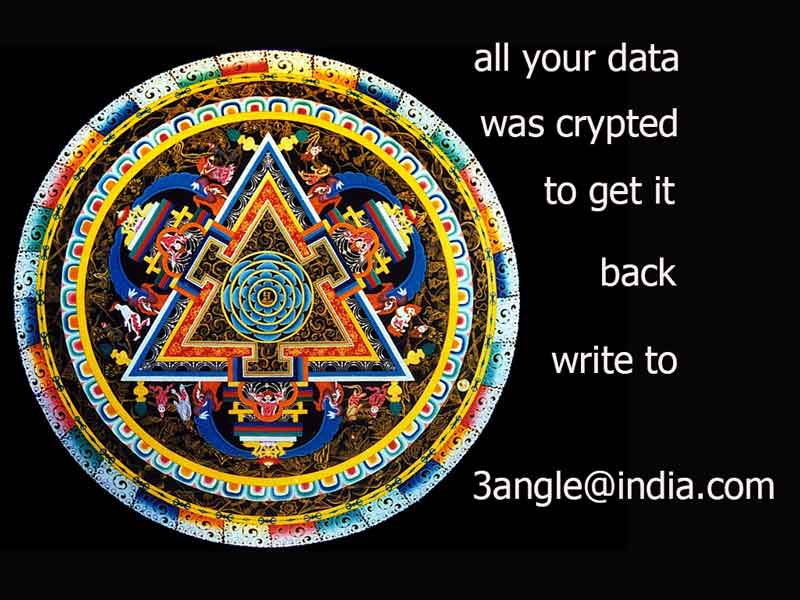

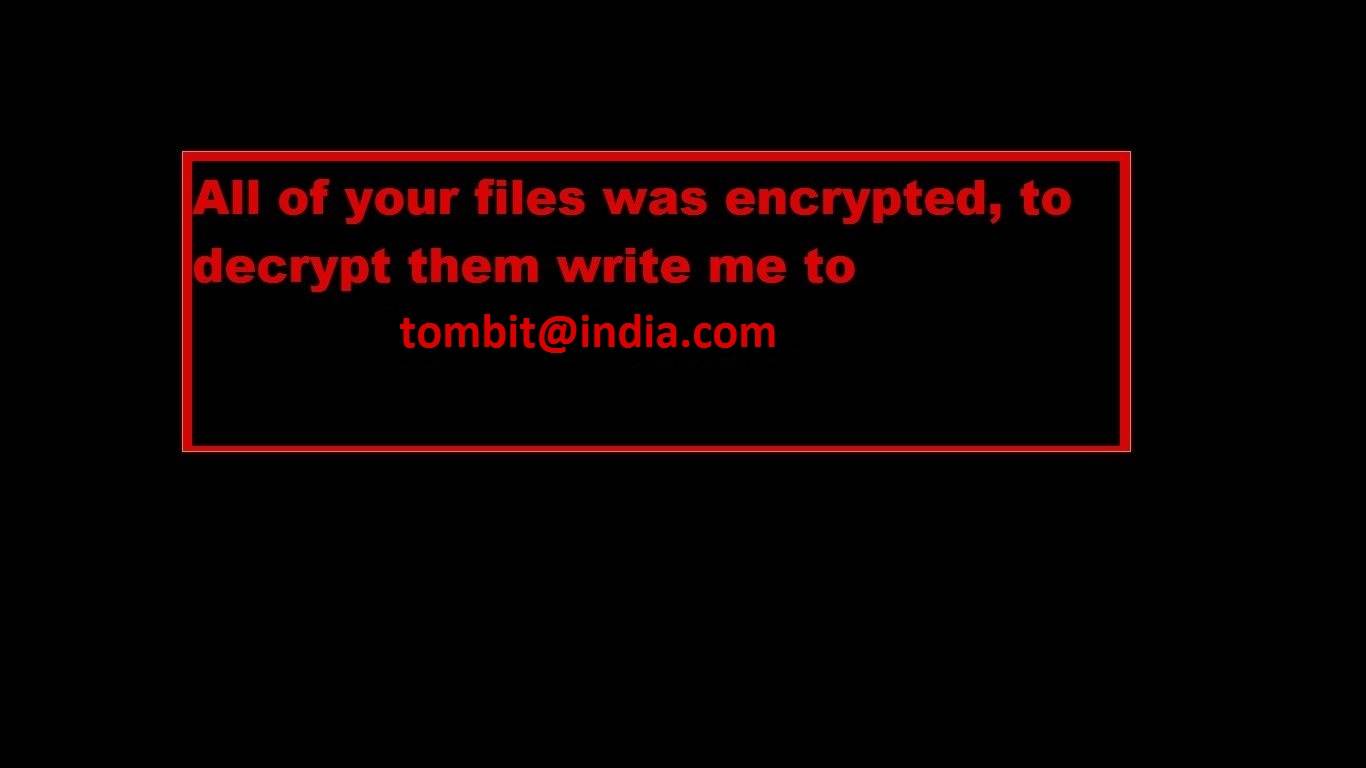

CrySiS

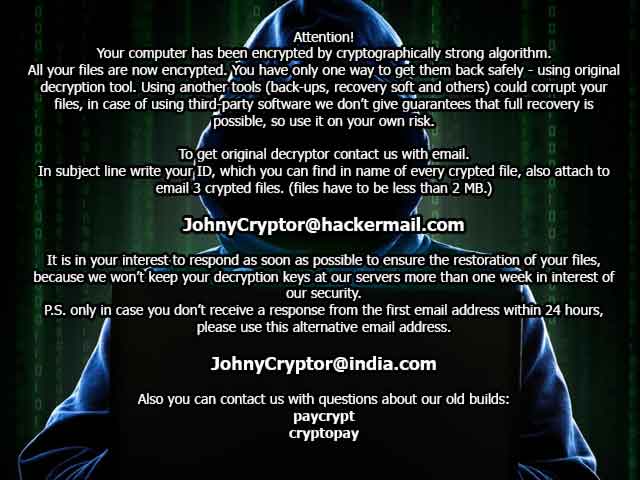

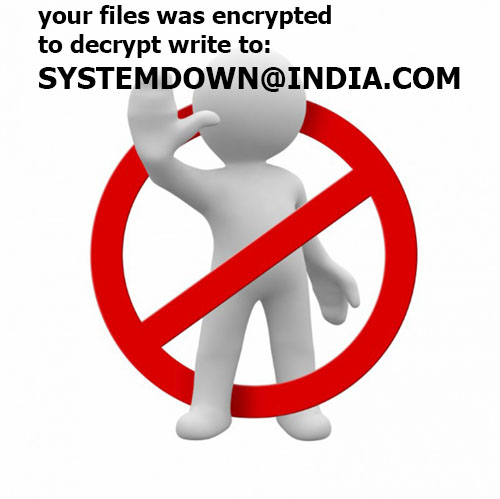

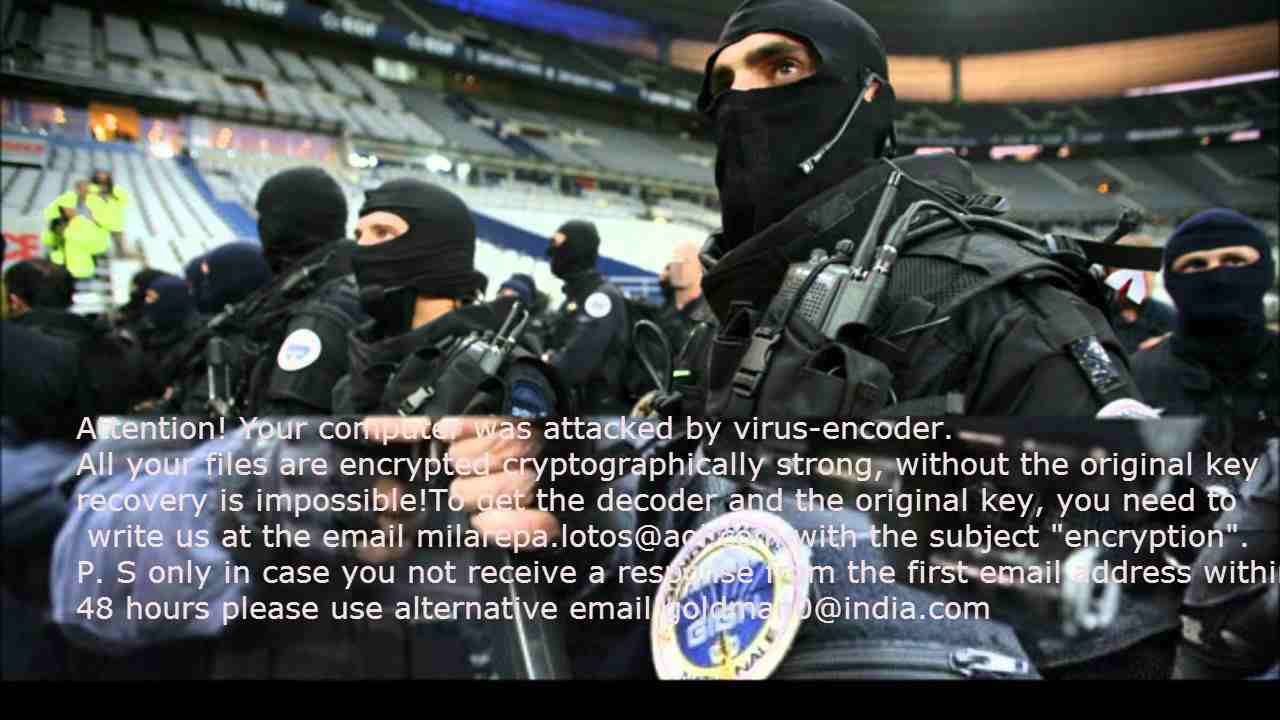

CrySiS (JohnyCryptor, Virus-Encode, Aura, Dharma) är en typ av utpressningstrojan som har observerats sedan september 2015. Den använder AES-256 i kombination med asymmetrisk RSA-1024-kryptering.

Krypterade filer har många olika tillägg, inklusive:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

När dina filer har krypterats visas ett av följande meddelanden (se nedan). Meddelandet finns i ”Decryption instructions.txt”, ”Decryptions instructions.txt”, ”README.txt”, ”Readme to restore your files.txt” eller ”HOW TO DECRYPT YOUR DATA.txt” på användarens skrivbord. Skrivbordsbakgrunden ändras också till en av nedanstående bilder.

Om CrySiS har krypterat dina filer klickar du här om du vill hämta vår kostnadsfria återställning:

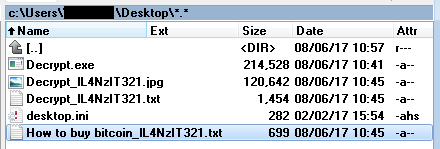

EncrypTile

EncrypTile är en utpressningstrojan som vi först observerade i november 2016. Efter ett halvt år av utveckling fångade vi en ny, slutlig version av den här utpressningstrojanen. Den använder AES-128-kryptering med en nyckel som är konstant för en given dator och användare.

Utpressningstrojanen lägger till ordet ”encrypTile” i filnamnet:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

Utpressningstrojanen skapar också fyra nya filer på användarens skrivbord. Namnet på dessa filer lokaliseras, här följer de engelska versionerna:

När utpressningstrojanen körs förhindrar den aktivt användaren från att köra verktyg som skulle kunna avlägsna den. Se bloggposten för mer detaljerade instruktioner om hur du kör du dekrypteringen om du hittar en utpressningstrojan på din dator.

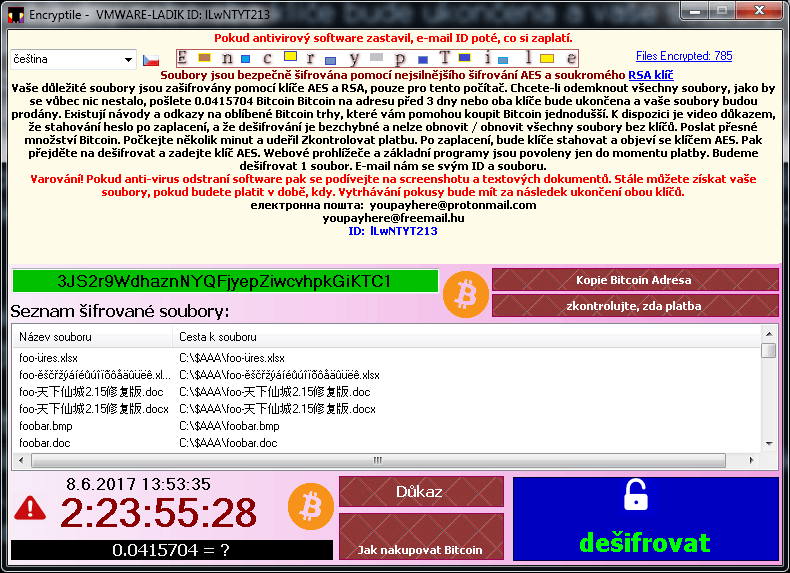

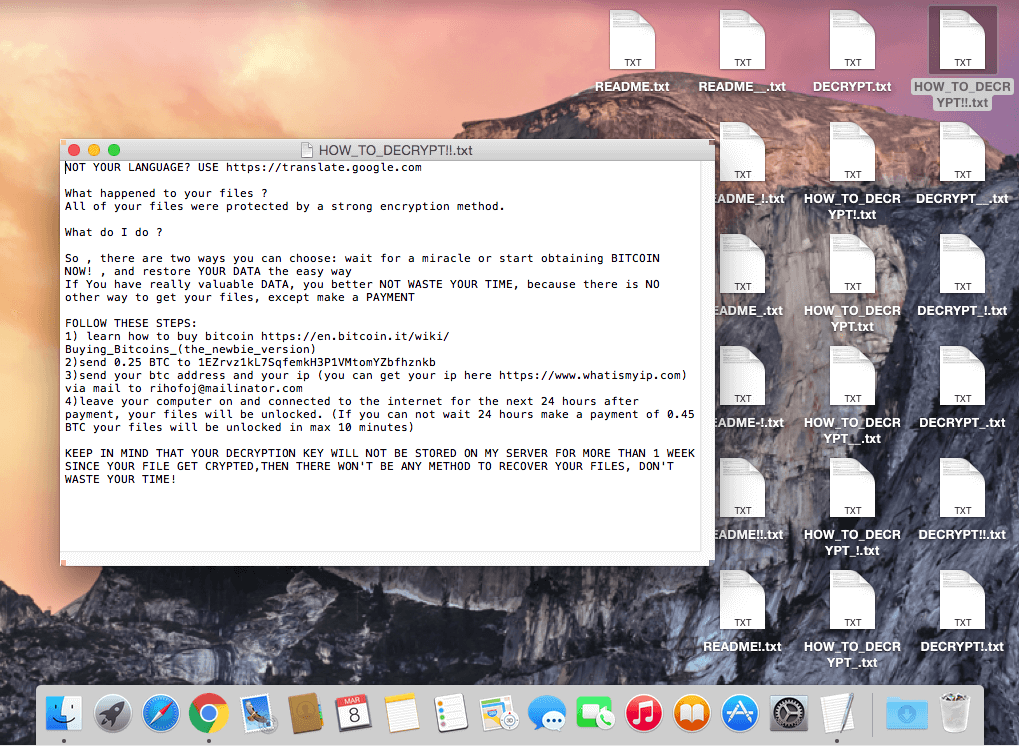

FindZip

FindZip är en typ av utpressningstrojan som först observerades i slutet på februari 2017. Den här utpressningstrojanen sprids på Mac OS X (version 10.11 eller senare). Krypteringen baseras på att skapa ZIP-filer – varje krypterad fil är ett ZIP-arkiv som innehåller det ursprungliga dokumentet.

Krypterade filer har tillägget .crypt.

Efter att dina filer har krypterats skapas flera filer på användarens skrivbord med namnvarianter av: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. De är alla identiska och innehåller följande textmeddelande:

Special: Eftersom AVAST-dekrypteringar är Windows-applikationer måste du installera ett emuleringslager på Mac (WINE, CrossOver). Läs vår bloggpost för ytterligare information.

Om FindZip har krypterat dina filer ska du klicka här för att hämta vår kostnadsfria fix:

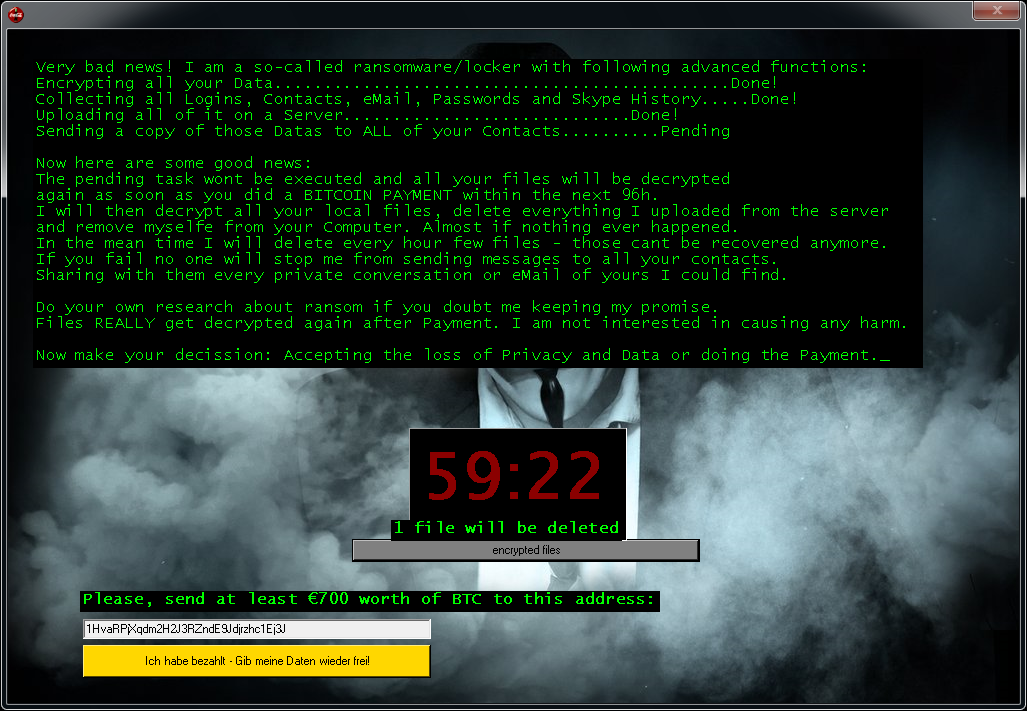

Fonix

Utpressningstrojanen Fonix har varit aktiv sedan juni 2020. Den är programmerad i C++ och använder tre nyckelkrypteringsscheman (RSA-4096 huvudnyckel, RSA-2048 sessionsnyckel och 256-bit filnyckel för SALSA/ChaCha-kryptering). I februari 2021 avslutade skaparna av utpressningstrojanen sin verksamhet och publicerade RSA-huvudnyckeln som kan användas för att dekryptera filerna gratis.

Krypterade filer har något av följande tillägg:

.FONIX,

.XINOF

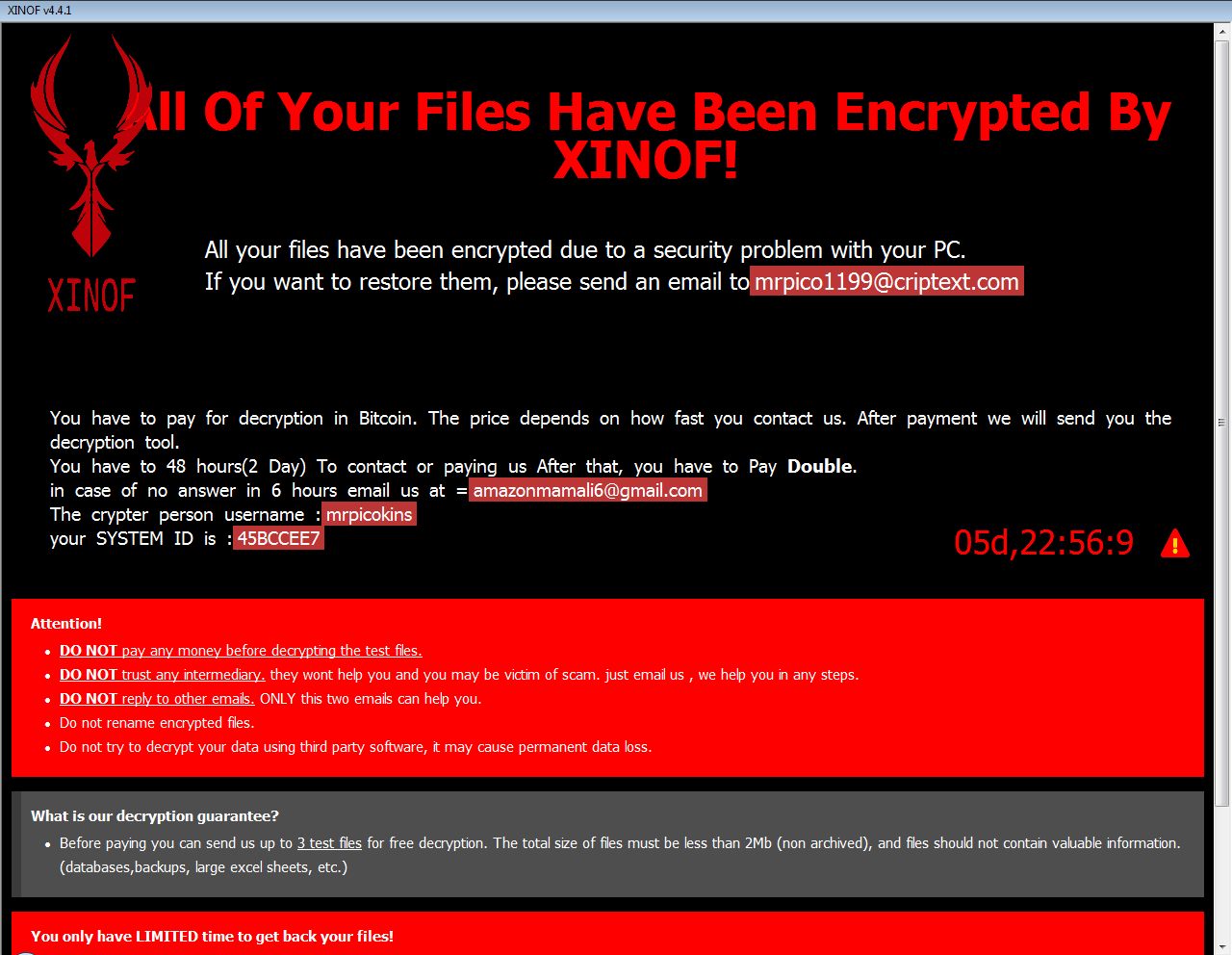

Efter att filer på offrets dator har krypterats visas följande skärm:

Om dina filer har krypterats av Fonix klickar du här om du vill hämta vår kostnadsfria återställning:

GandCrab

Gandcrab var en av de mest utbredda utpressningstrojanerna 2018. Den 17 oktober 2018 släppte Gandcrab-utvecklarna 997 nycklar för offer i belägna i Syrien. I juli 2018 släppte dessutom FBI huvudnyckeln till versionerna 4–5.2. Den här dekrypteringsversionen använder alla nycklarna och kan dekryptera filer gratis.

Utpressningstrojanen kan lägga till flera olika filändelser:

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (bokstäverna är slumpade)

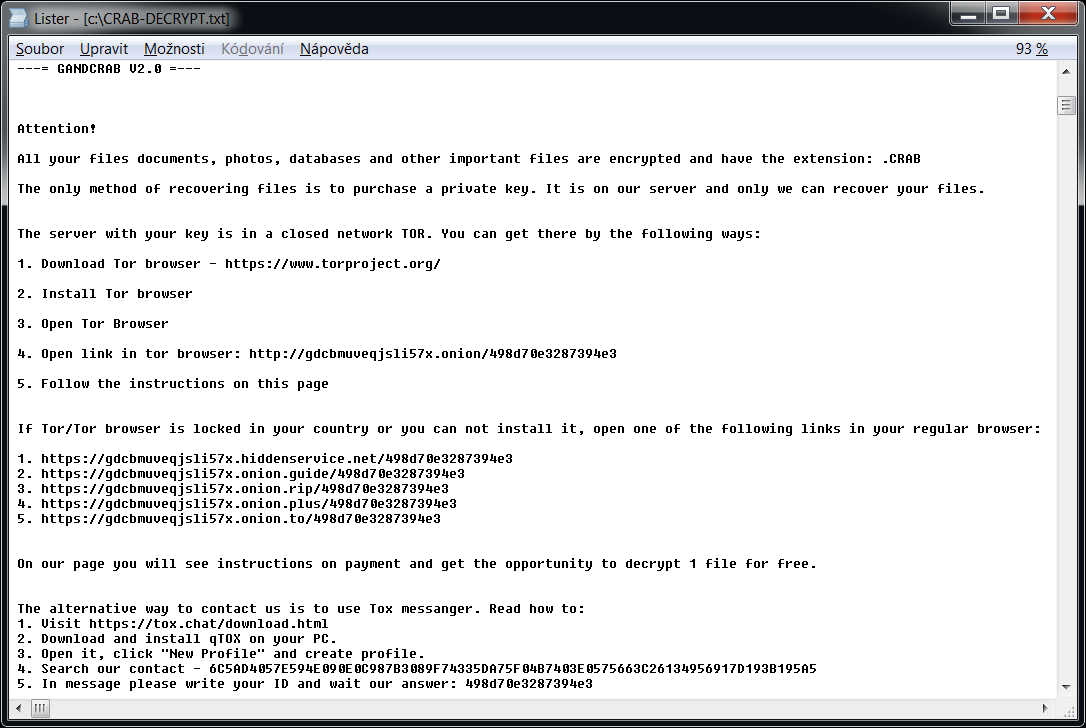

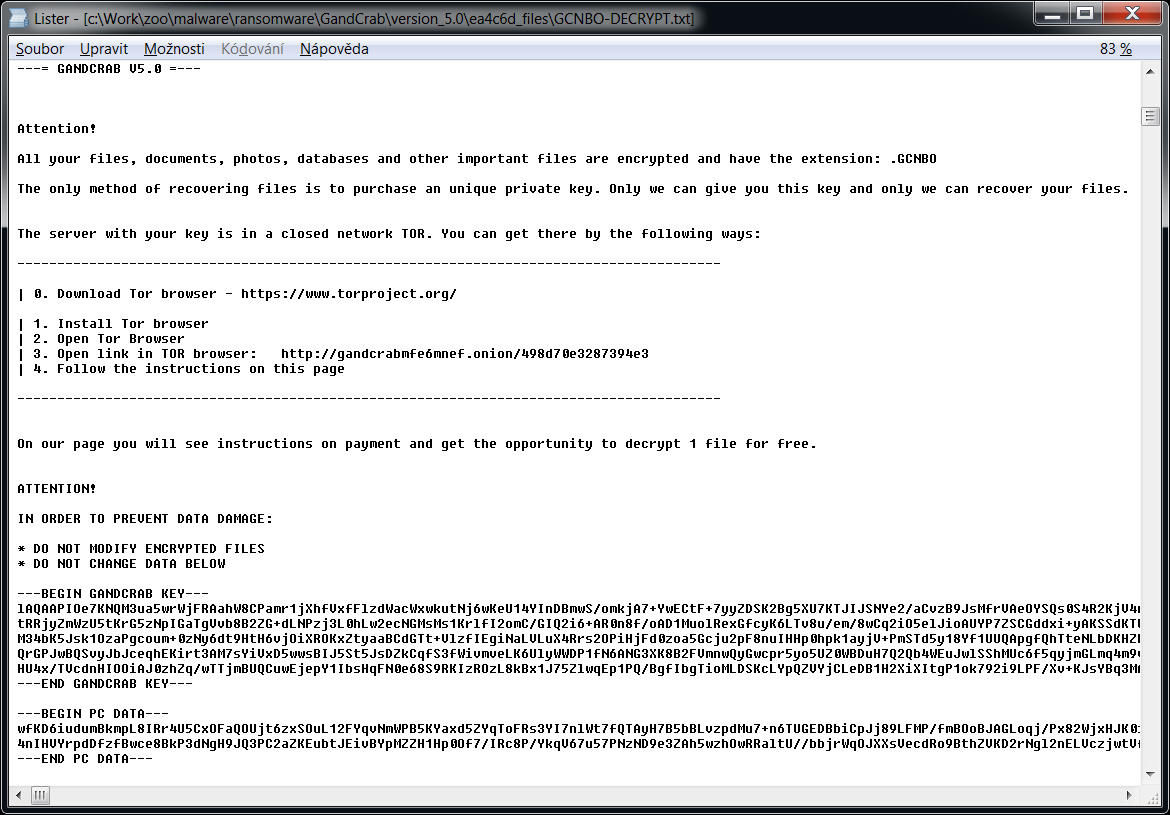

Utpressningstrojanen skapar även en textfil som heter ”GDCB-DECRYPT.txt”, ”CRAB-DECRYPT.txt”, ”KRAB_DECRYPT.txt”, ”% DECRYPT.txt”, ”%RandomLetters%-DECRYPT.txt” eller ”%RandomLetters%-MANUAL.txt” i vardera mapp. Du hittar filens innehåll nedan.

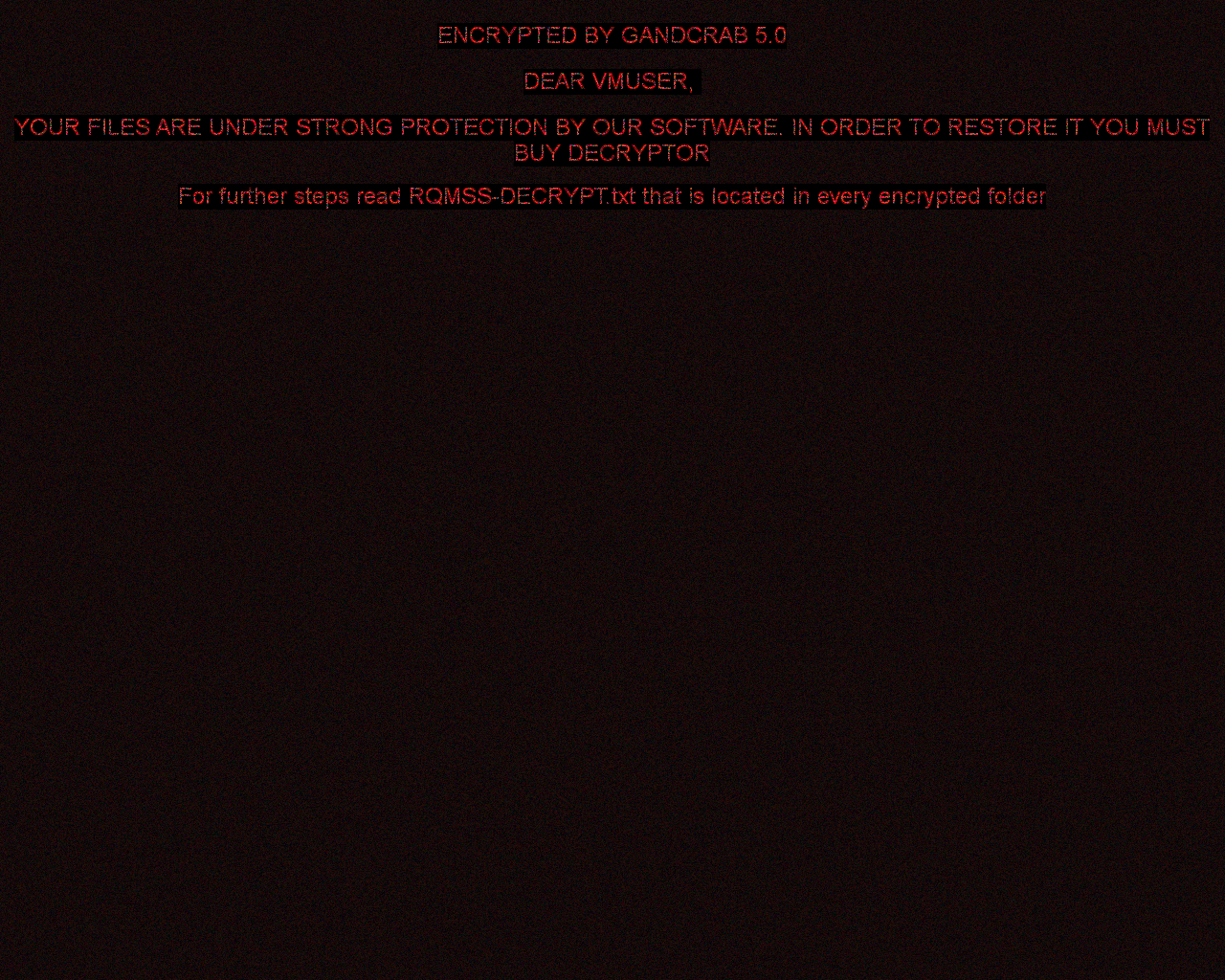

Nyare versioner av utpressningstrojanen kan också visa följande bild på användarens skrivbord:

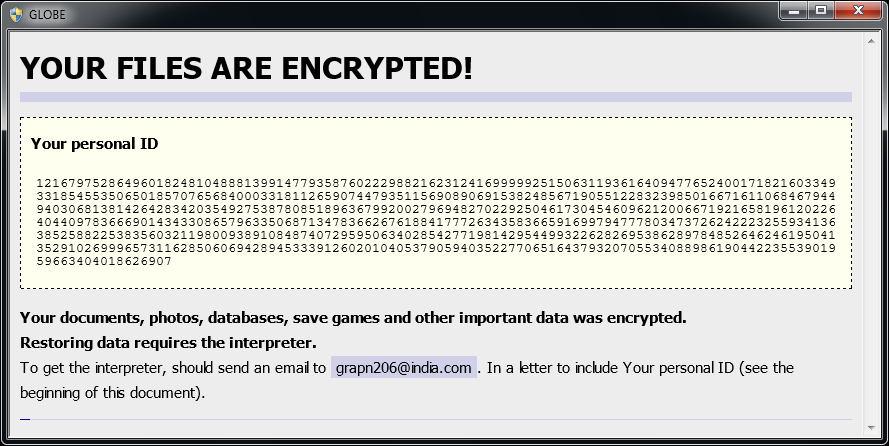

Globe

Globe är en typ av utpressningstrojan som har observerats sedan augusti 2016. Beroende på vilken variant det är så används krypteringsmetoden RC4 eller Blowfish. Följande tecken på infektion förekommer:

Globe lägger till ett av följande filtillägg till filnamnet: ”.ACRYPT”, ”.GSupport[0-9]”, ”.blackblock”, ”.dll555”, ”.duhust”, ”.exploit”, ”.frozen”, ”.globe”, ”.gsupport”, ”.kyra”, ”.purged”, ”.raid[0-9]”, ”.siri-down@india.com”, ”.xtbl”, ”.zendrz”, ”.zendr[0-9]”, eller ”.hnyear”. Vissa versioner krypterar även filnamnet.

När dina filer har krypterats visas ett liknande meddelande (det finns i filen ”How to restore files.hta” eller ”Read Me Please.hta”):

Om Globe har krypterat dina filer klickar du här om du vill hämta vår kostnadsfria återställning:

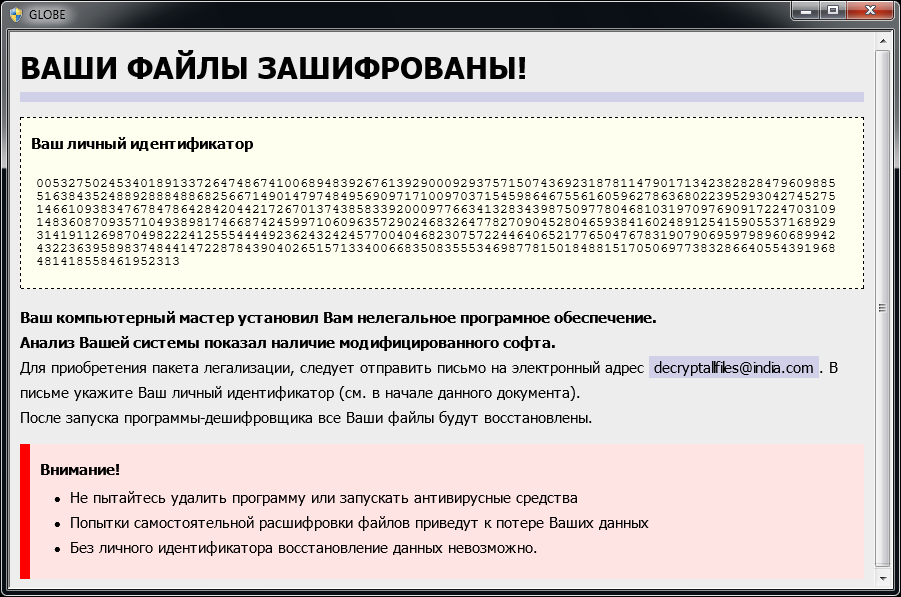

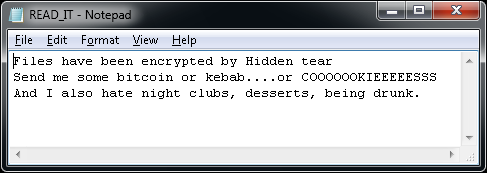

HermeticRansom

HermeticRansom är en utpressningstrojan som användes i början av Rysslands invasion av Ukraina. Den är skriven på Go-språk och krypterar filer med AES GCM-symmetrisk chiffrering. Offer för denna typ av attack från utpressningstrojaner kan dekryptera sina filer gratis.

Krypterade filer känns igen genom filnamnstillägget .[vote2024forjb@protonmail.com].encryptedJB. En fil med namnet read_me.html placeras dessutom på användarens skrivbord (se bilden nedan).

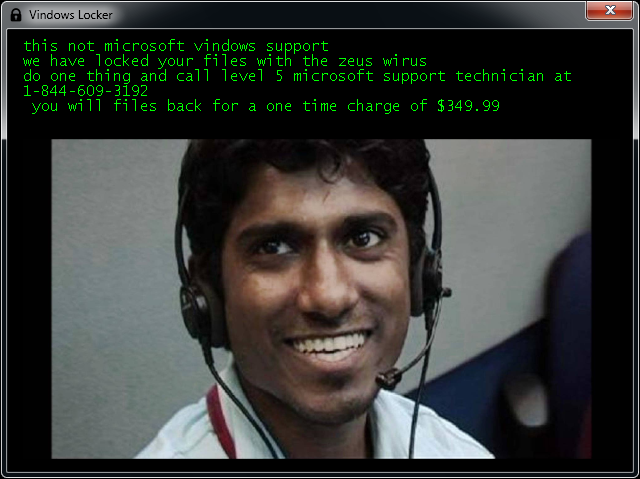

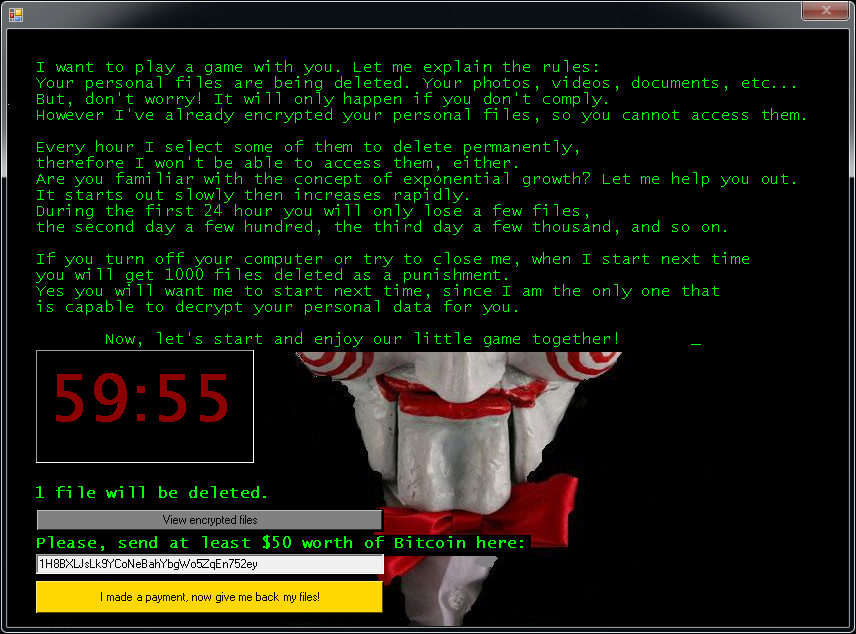

Jigsaw

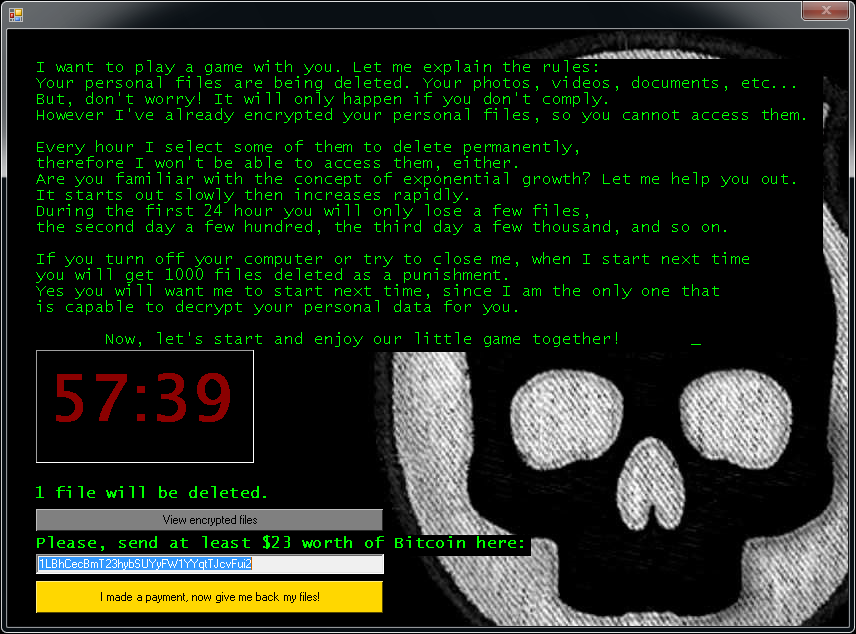

Jigsaw är en typ av utpressningstrojan som har funnits sedan mars 2016. Den har fått sitt namn efter filmkaraktären ”The Jigsaw Killer”. Flera varianter av den här utpressningstrojanen använder Jigsaw Killers bild i utpressningsskärmen.

Krypterade filer har ett av följande tillägg: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org eller .gefickt.

När dina filer har krypterats visas en av skärmarna nedan:

Om Jigsaw har krypterat dina filer ska du klicka här för att hämta vår kostnadsfria fix:

LambdaLocker

LambdaLocker är en utpressningstrojan som vi först observerade i maj 2017. Den är skriven i Python-programmeringsspråk och den variant som för närvarande är mest utbredd kan dekrypteras.

Utpressningstrojanen lägger till ändelsen ”.MyChemicalRomance4EVER” efter filnamnet:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

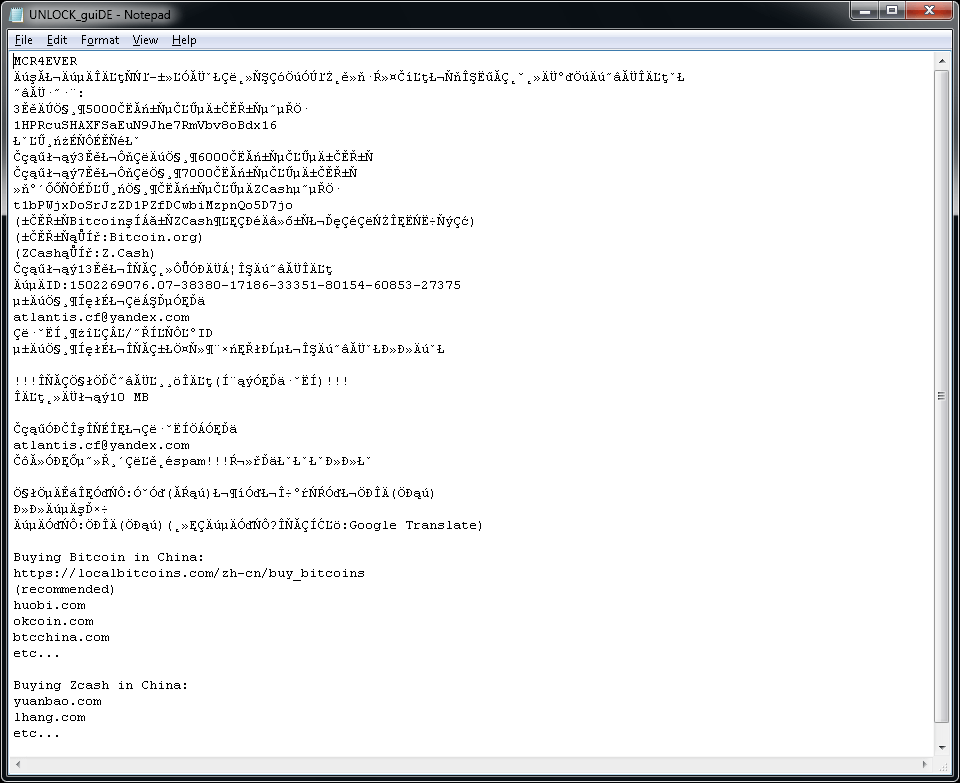

Utpressningstrojanen skapar också en textfil som heter ”UNLOCK_guiDE.txt” på användarens skrivbord. Filens innehåll följer nedan.

Legion

Legion är en typ av utpressningstrojan som sågs för första gången i juni 2016. Följande tecken på infektion förekommer:

Legion lägger till en variant av ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion eller .$centurion_legion@aol.com$.cbf i slutet på filnamnen. (t.ex., Thesis.doc = Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

När dina filer har krypterats ändrar Legion skrivbordsbakgrunden och visar följande popup-meddelande:

Om Legion har krypterat dina filer klickar du här om du vill hämta vår kostnadsfria återställning:

NoobCrypt

NoobCrypt är en typ av utpressningstrojan som har observerats sedan augusti 2016. Den här utpressningstrojanen använder AES 256 för att kryptera användares filer.

NoobCrypt ändrar inte filnamnet. Filer som är krypterade kan dock inte öppnas med sitt associerade program.

När dina filer har krypterats visas ett liknande meddelande (det finns i filen ”ransomed.html” på användarens skrivbord):

Om NoobCrypt har krypterat dina filer klickar du här om du vill hämta vår kostnadsfria återställning:

Prometheus

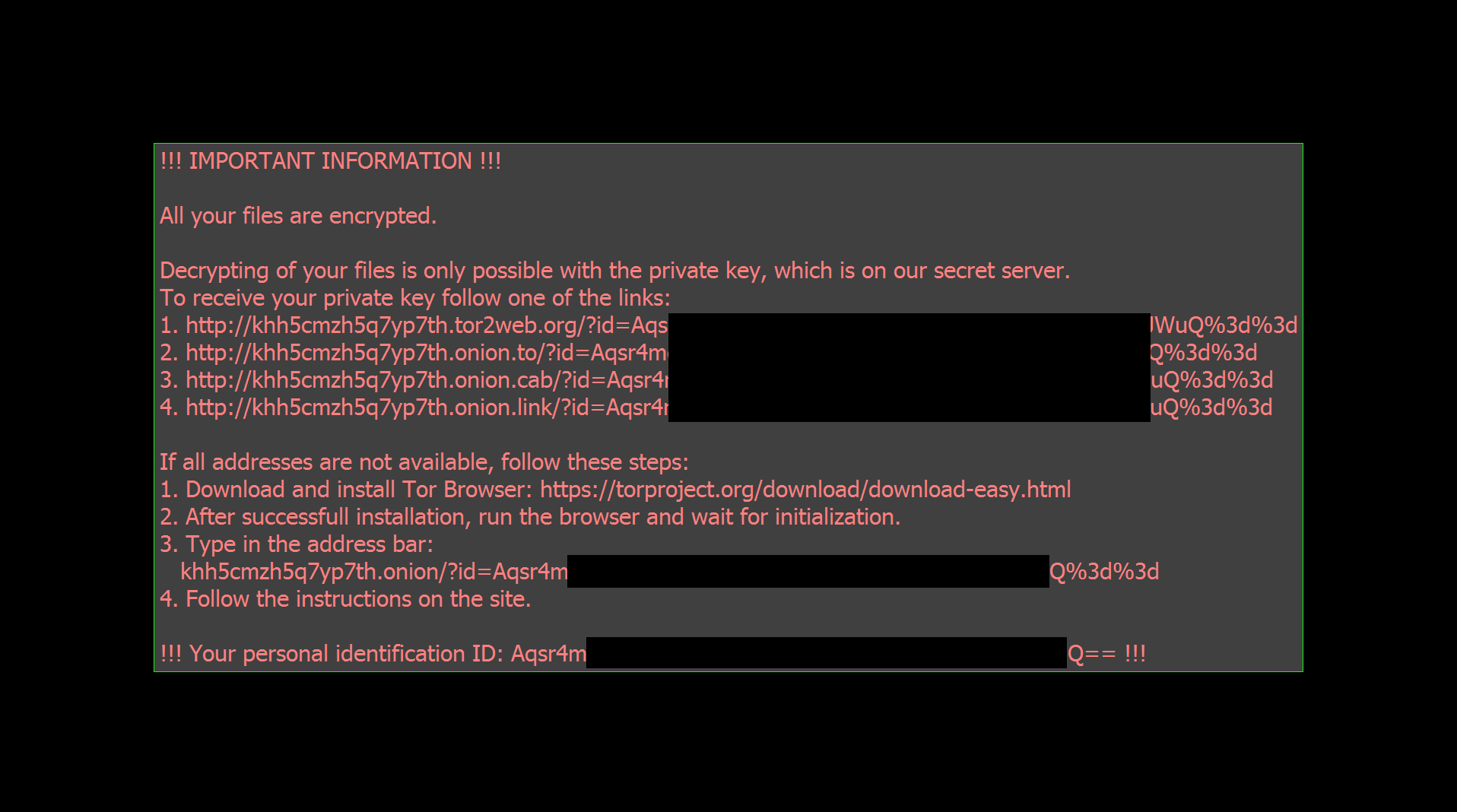

Prometheus-utpressningstrojanen är skriven på .NET (C#) och krypterar filer genom att antingen använda Chacha20 eller AES-256. Sedan krypteras filkrypteringsnyckeln med RSA-2048 och lagras i slutet av filen. Vissa varianter av denna utpressningstrojan kan dekrypteras gratis.

Krypterade filer känns igen genom något av dessa filnamnstillägg:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

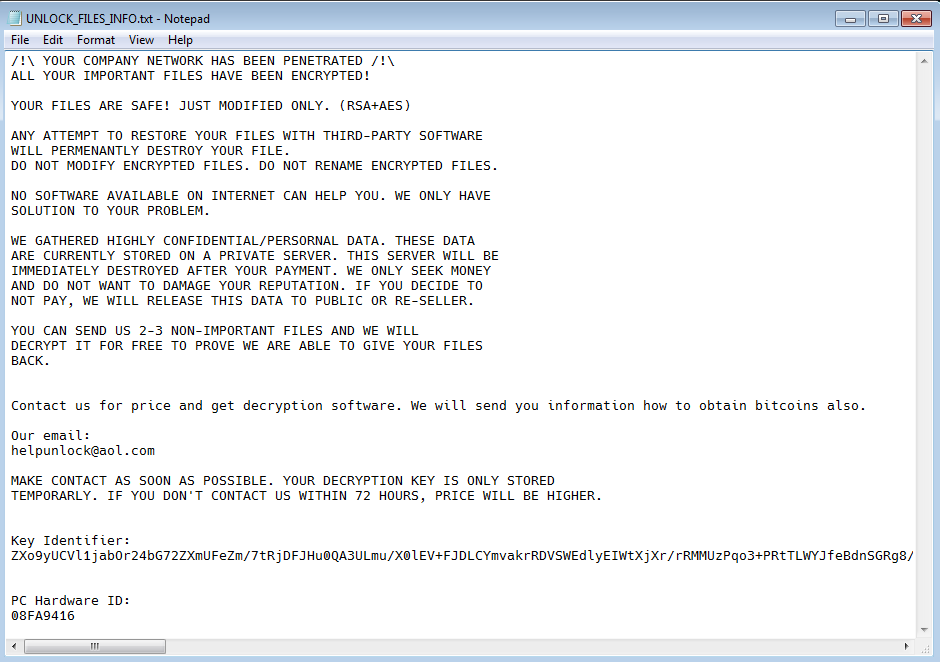

En fil med ett utpressningsmeddelande placeras även på användarens skrivbord med något av följande namn:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

TargetCompany är en utpressningstrojan som krypterar användarfiler med Chacha20-chiffrering. Offer för denna typ av attack från utpressningstrojaner kan nu dekryptera sina filer gratis.

Krypterade filer kan kännas igen av en av dessa tillägg:

.mallox

.exploit

.architek

.brg

.carone

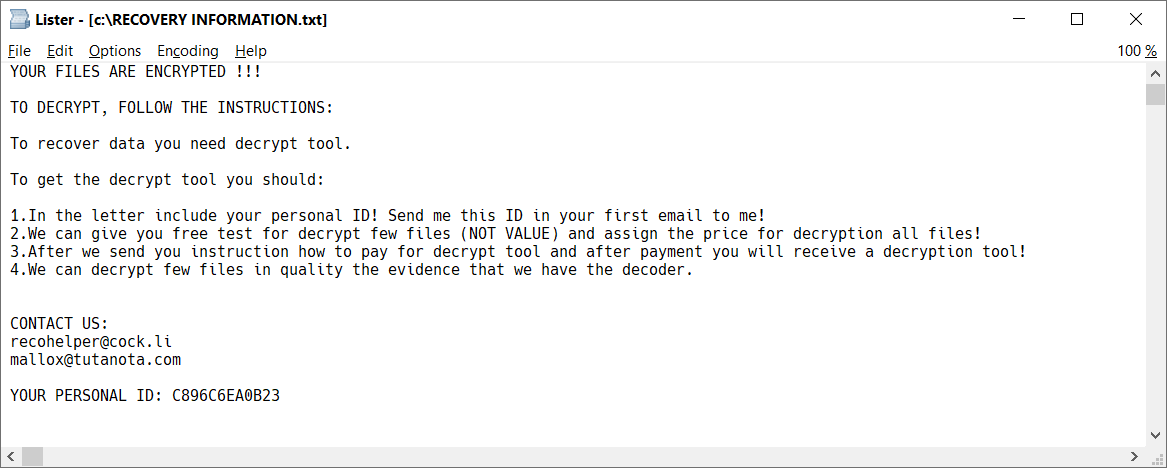

I varje mapp med minst en krypterad fil finns det även en fil med ett utpressningsbrev med titeln RECOVERY INFORMATION.txt (se bilden nedan).

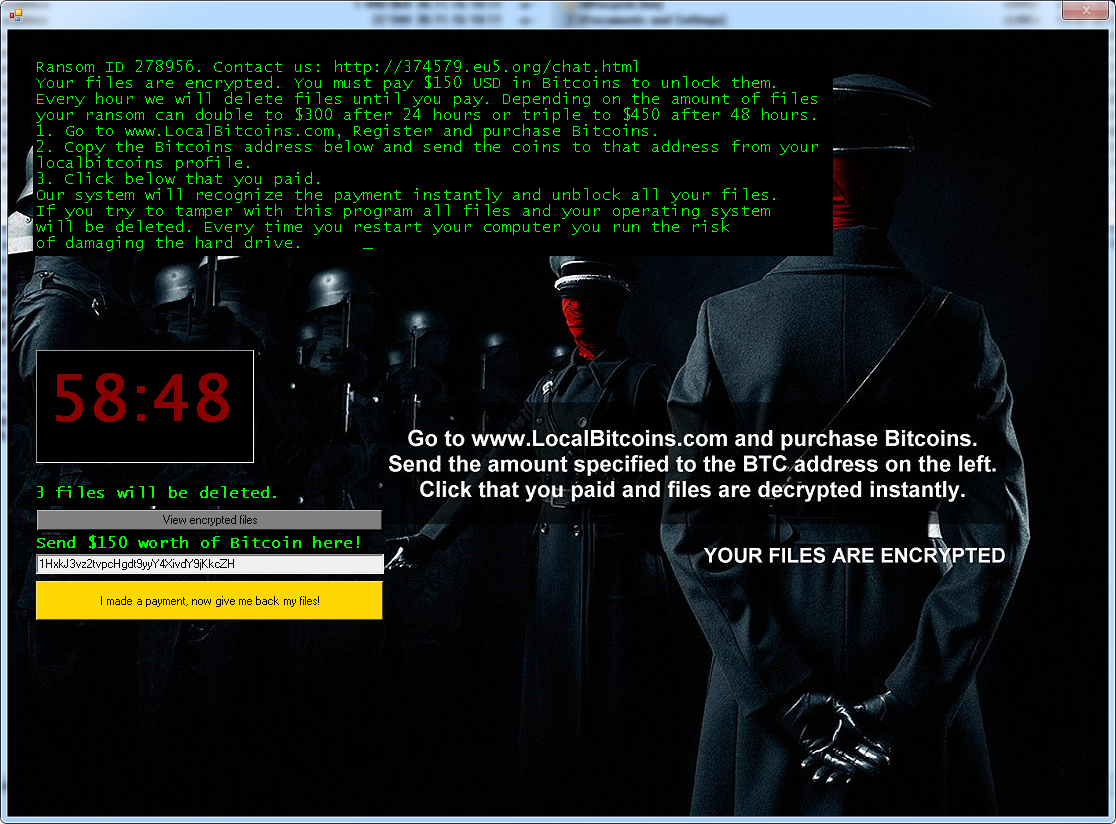

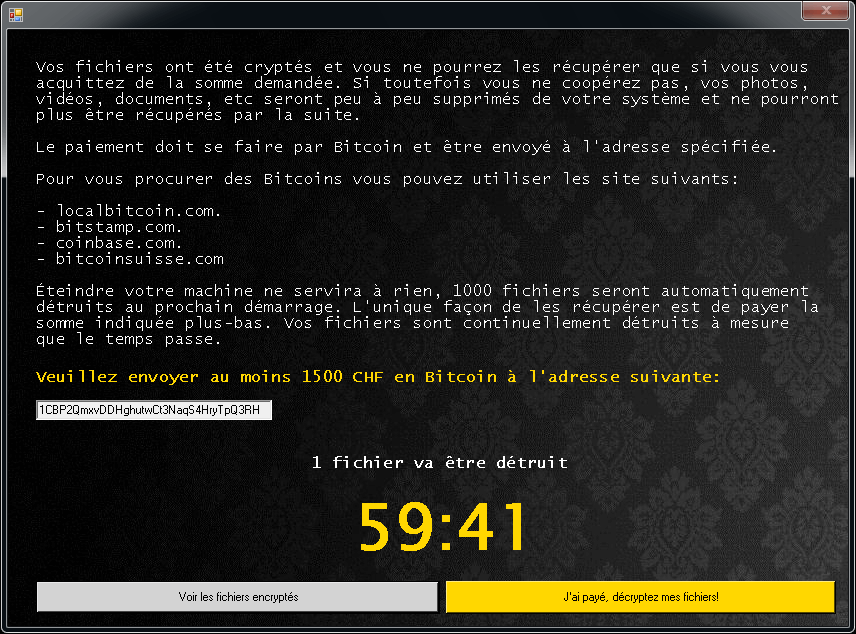

Stampado

Stampado är en typ av utpressningstrojan som är skriven med hjälp av AutoIt-skriptverktyget. Det har funnits sedan augusti 2016. Det säljs på Dark Web och nya varianter fortsätter att visas. En av versionerna kallas också Philadelphia.

Stampado lägger till .locked-tillägget på de krypterade filerna. För vissa varianter krypteras också filnamnet av sig självt så att det krypterade filnamnet kan låsas som document.docx.locked eller 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

När krypteringen har slutförts visas följande skärm:

Om Stampado har krypterat dina filer ska du klicka här för att hämta vår kostnadsfria fix:

SZFLocker

SZFLocker är en typ av utpressningstrojan som sågs för första gången i maj 2016. Följande tecken på infektion förekommer:

SZFLocker lägger till .szf i slutet av filnamnen. (t.ex., Thesis.doc = Thesis.doc.szf)

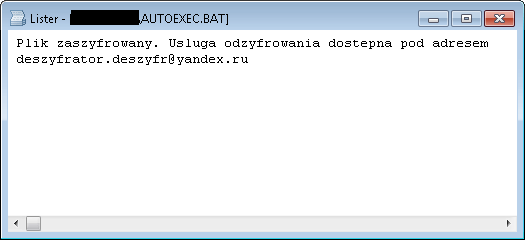

När du försöker öppna en krypterad fil visar SZFLocker följande meddelande (på polska):

Om SZFLocker har krypterat dina filer klickar du här om du vill hämta vår kostnadsfria återställning:

TeslaCrypt

TeslaCrypt är en typ av utpressningstrojan som sågs för första gången i maj 2015. Följande tecken på infektion förekommer:

I den senaste versionen av TeslaCryp byter den inte namn på filerna.

När dina filer har krypteras visar TeslaCrypt en variant av följande meddelande:

Om TeslaCrypt har krypterat dina filer ska du klicka här för att hämta vår kostnadsfria fix:

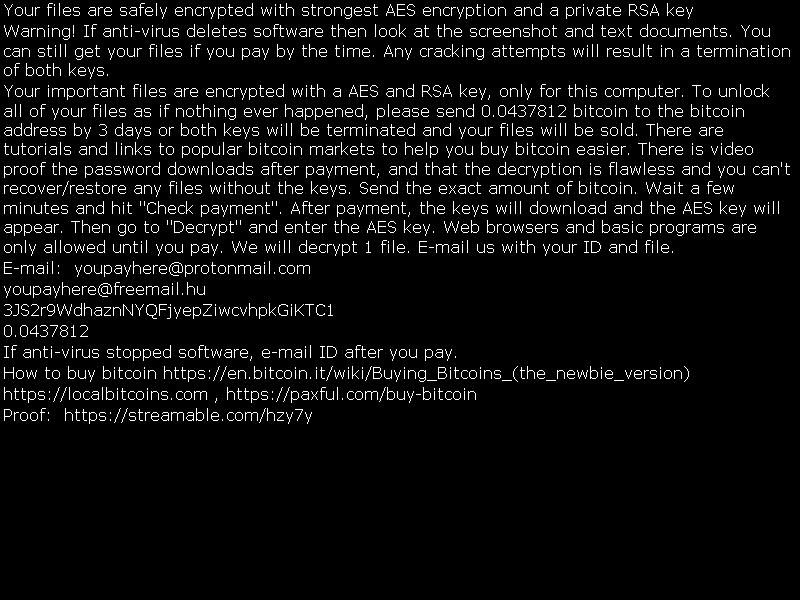

Troldesh/Shade

Troldesh, även kallad Shade eller Encoder.858, är en utpressningstrojan som varit känd sedan 2016. I slutet av april 2020 avslutade skaparna av utpressningstrojanen sin verksamhet och publicerade dekrypteringsnycklar som kan användas för att dekryptera filer gratis.

Mer information:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

Krypterade filer har något av följande tillägg:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

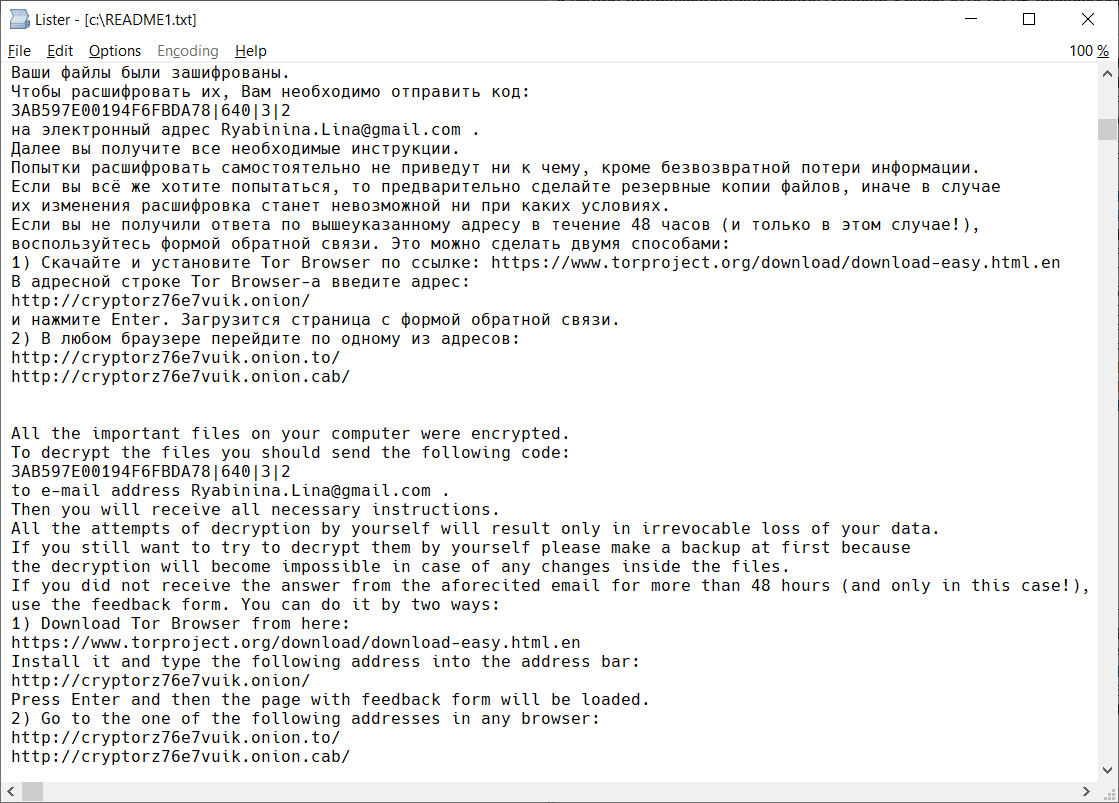

Efter att dina filer har krypterats skapas flera filer på skrivbordet som döps till README1.txt till README10.txt. De innehåller följande text på olika språk:

Användarens skrivbordsbakgrund ändras också och kommer att se ut som bilden nedan:

Om dina filer har krypterats av Troldesh klickar du här om du vill hämta vår kostnadsfria återställning:

XData

XData är en typ av utpressningstrojan som härstammar från AES_NI, och precis som WannaCry utnyttjar den Eternal Blue-kryphålet för att sprida sig till andra maskiner.

Utpressningstrojanen lägger till ändelsen ”.~xdata~” till krypterade filer.

I varje mapp med åtminstone en krypterad fil, kan du hitta filen ”HOW_CAN_I_DECRYPT_MY_FILES.txt”. Dessutom skapar utpressningstrojanen en nyckelfil med ett namn som liknar:

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ i följande mappar:

• C:\

• C:\ProgramData

•Skrivbord

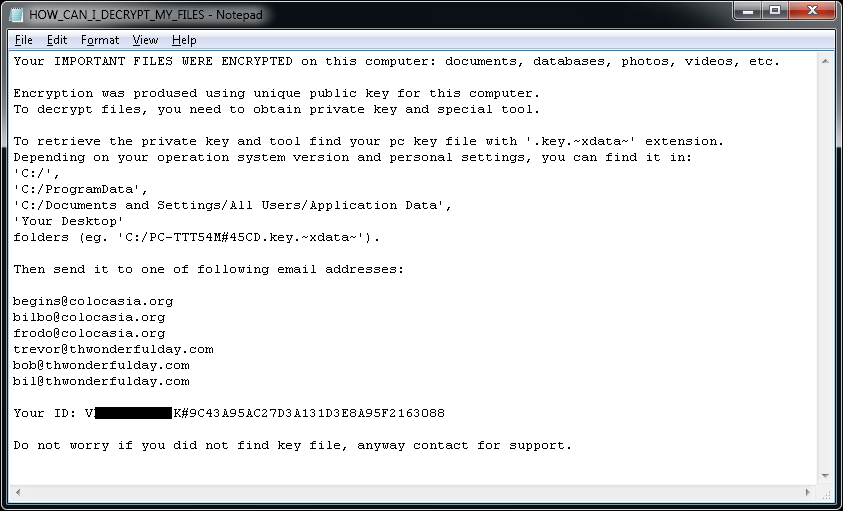

Filen ”HOW_CAN_I_DECRYPT_MY_FILES.txt” innehåller följande utpressningsmeddelande:

Om dina filer har krypterats av Troldesh klickar du här om du vill hämta vår kostnadsfria återställning: