Bezplatné nástroje na dešifrování ransomwaru

Napadl vás ransomware? Neplaťte výkupné!

Zvolte typ ransomwaru

Naše bezplatné nástroje na dešifrování ransomwaru vám pomohou odblokovat soubory zašifrované následujícími typy ransomwaru. Kliknutím na název zobrazíte projevy infekce a také si budete moci stáhnout náš bezplatný nástroj na opravu.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo a LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (offline)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

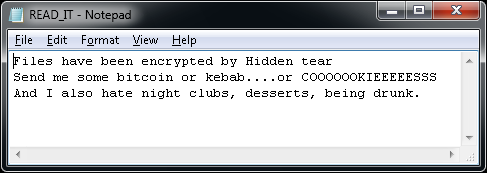

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh/Shade

- XData

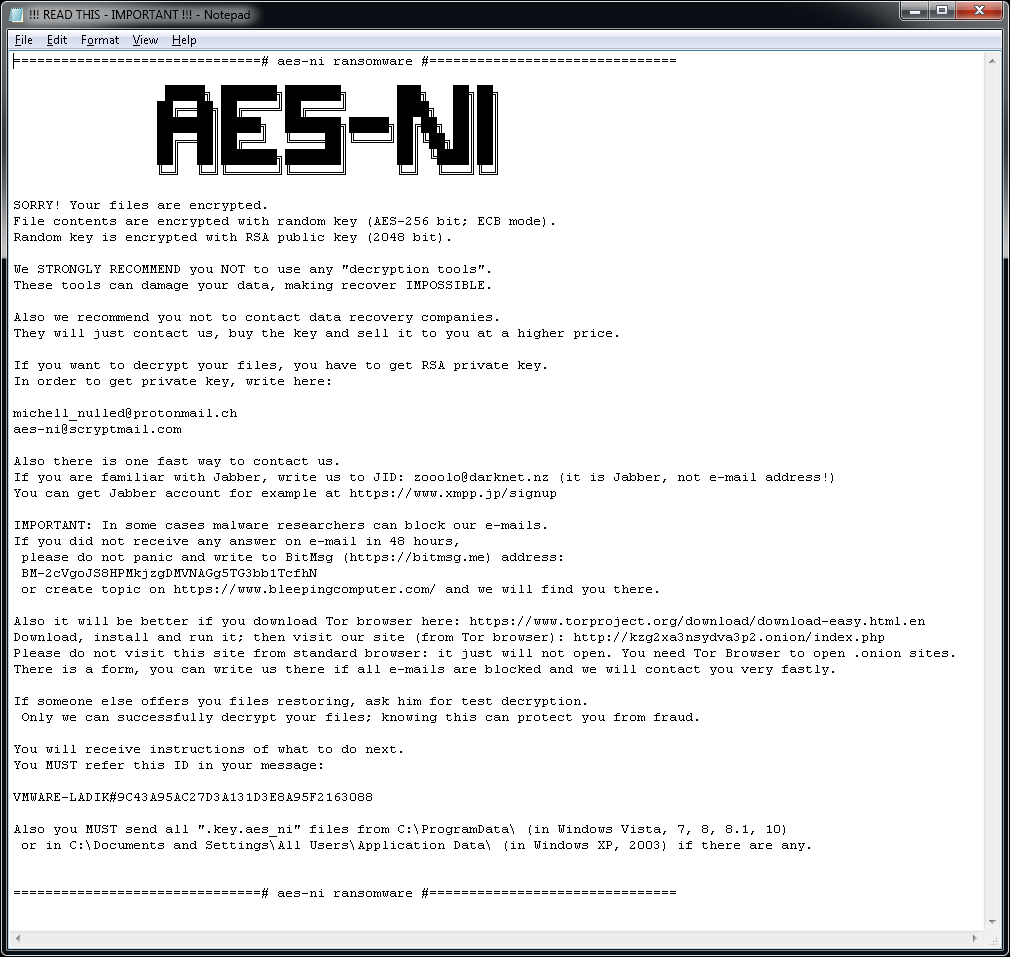

AES_NI

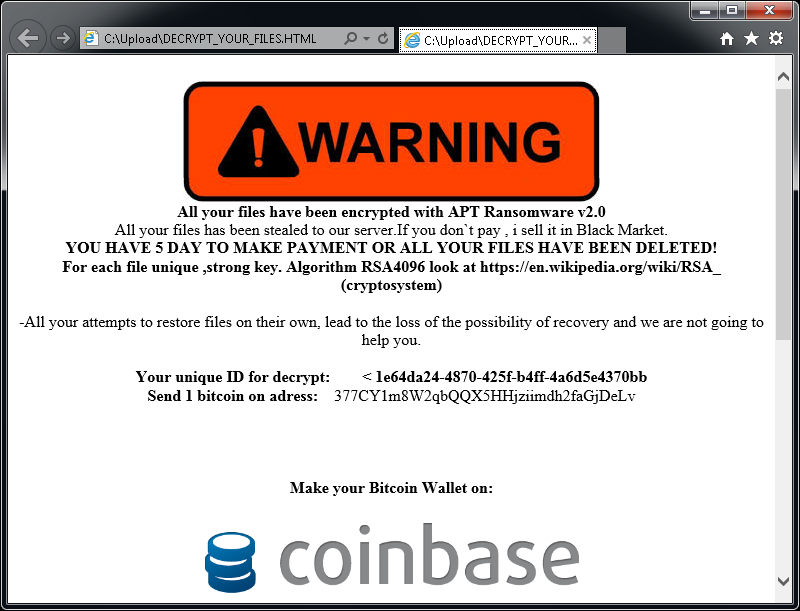

AES_NI je typ ransomwaru, který byl poprvé zaznamenán v prosinci 2016. Od té doby se objevilo několik jeho variant s různými příponami souborů. Tento ransomware šifruje uživatelské soubory pomocí šifrování AES-256 v kombinaci s šifrováním RSA-2048.

Tento ransomware přidává do názvu zašifrovaného souboru některou z následujících přípon:

.aes_ni

.aes256

.aes_ni_0day

V každé složce s nejméně jedním zašifrovaným souborem lze najít soubor „!!! READ THIS - IMPORTANT !!!.txt“. Dále tento ransomware vytváří soubor s klíčem, jehož název vypadá podobně jako: [NÁZEV_POČÍTAČE]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day ve složce C:\ProgramData.

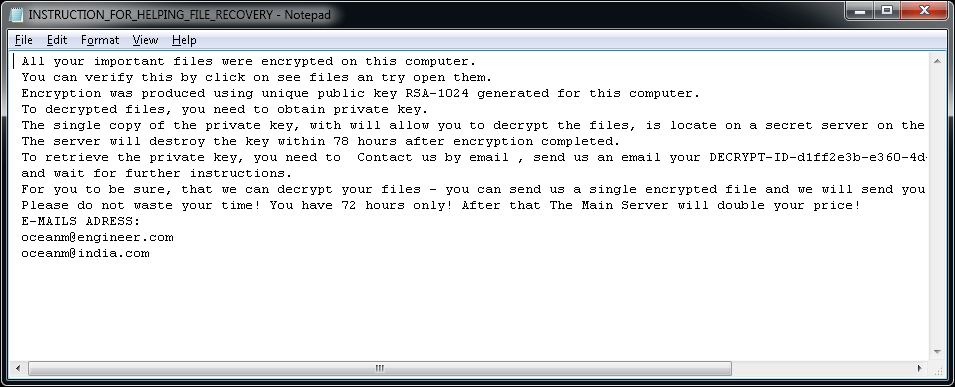

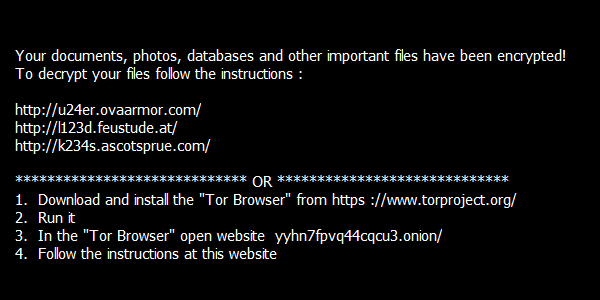

Soubor „!!! READ THIS - IMPORTANT !!!.txt“ obsahuje následující vyděračský vzkaz:

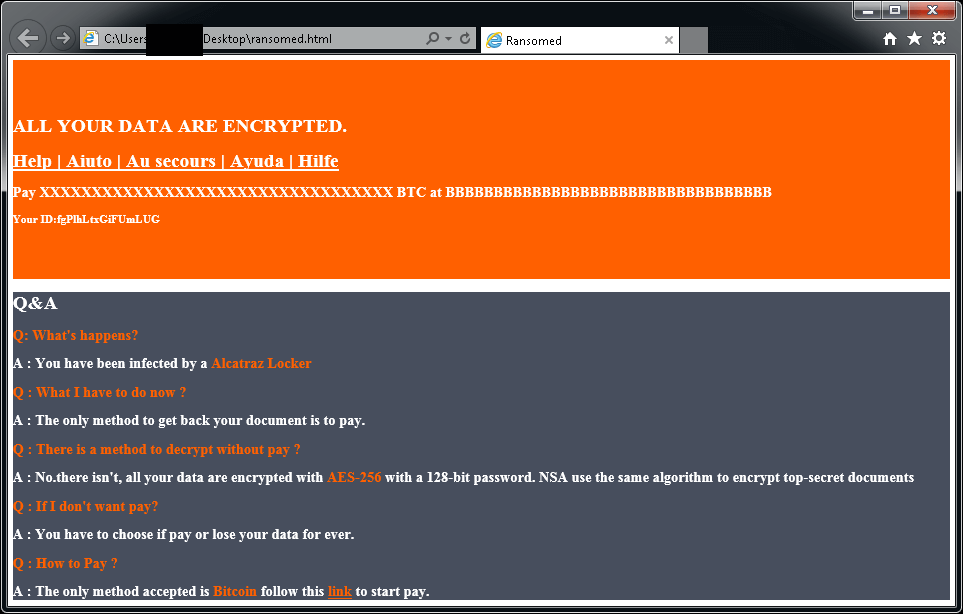

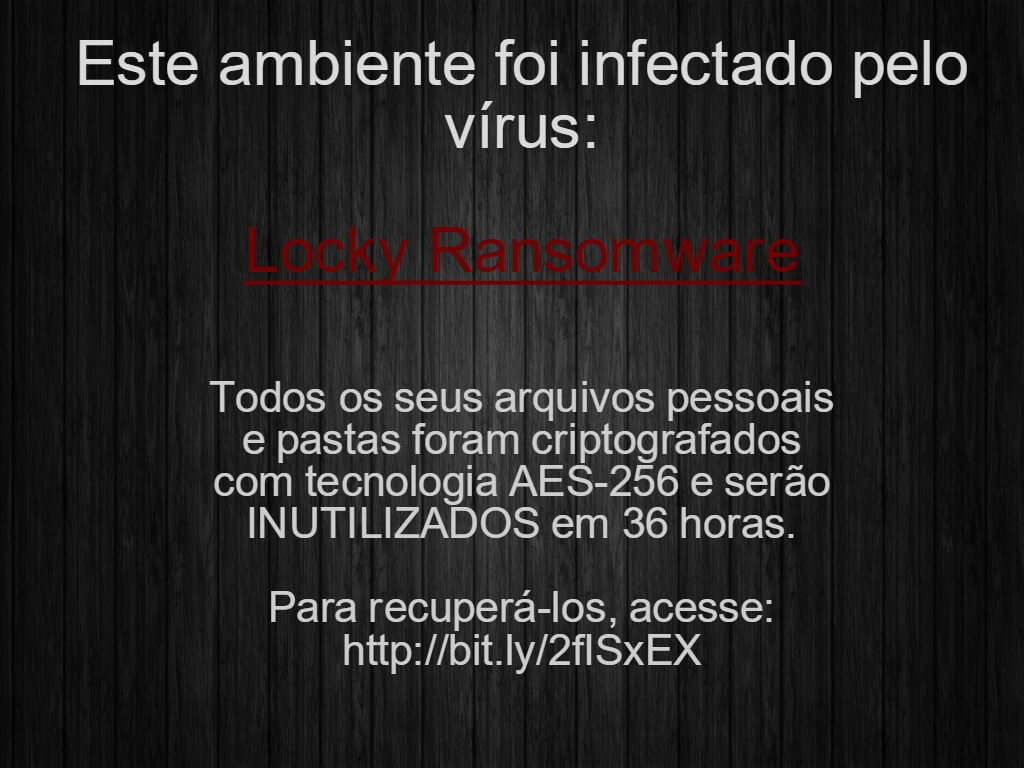

Alcatraz Locker

Alcatraz Locker je typ ransomwaru, který se poprvé objevil v polovině listopadu 2016. Tento ransomware šifruje uživatelské soubory pomocí šifrování AES 256 v kombinaci s kódováním Base 64.

Zašifrované soubory mají příponu „.Alcatraz“.

Po zašifrování souborů najde uživatel na ploše soubor s názvem „ransomed.html“ obsahující podobné sdělení:

Pokud Alcatraz Locker zašifroval vaše soubory, kliknutím sem si stáhněte naši bezplatnou opravu:

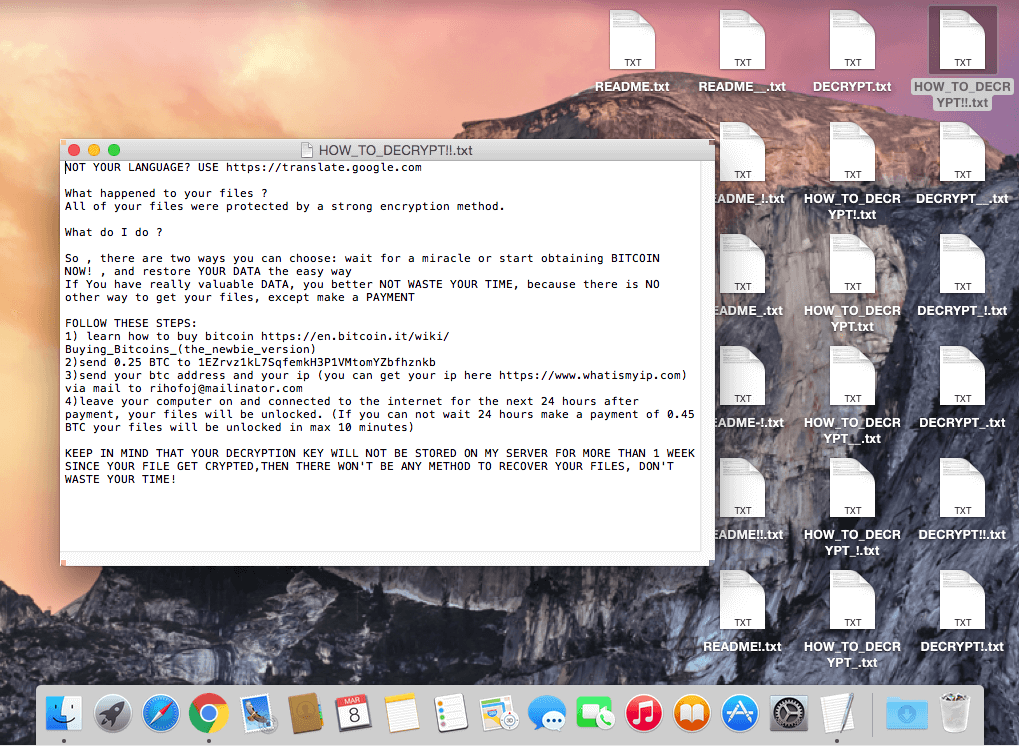

Apocalypse

Apocalypse je typ ransomwaru, který byl poprvé spatřen v červnu 2016. Infekce se projevuje těmito příznaky:

Apocalypse přidává na konec názvu souboru příponu .encrypted, .FuckYourData, .locked, .Encryptedfile nebo .SecureCrypted. (Např. ze souboru diplomova-prace.doc udělá soubor diplomova-prace.doc.locked.)

Při otevření souboru s příponou .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt nebo .Where_my_files.txt (např. diplomova-prace.doc.How_To_Decrypt.txt) se zobrazí zpráva podobná této:

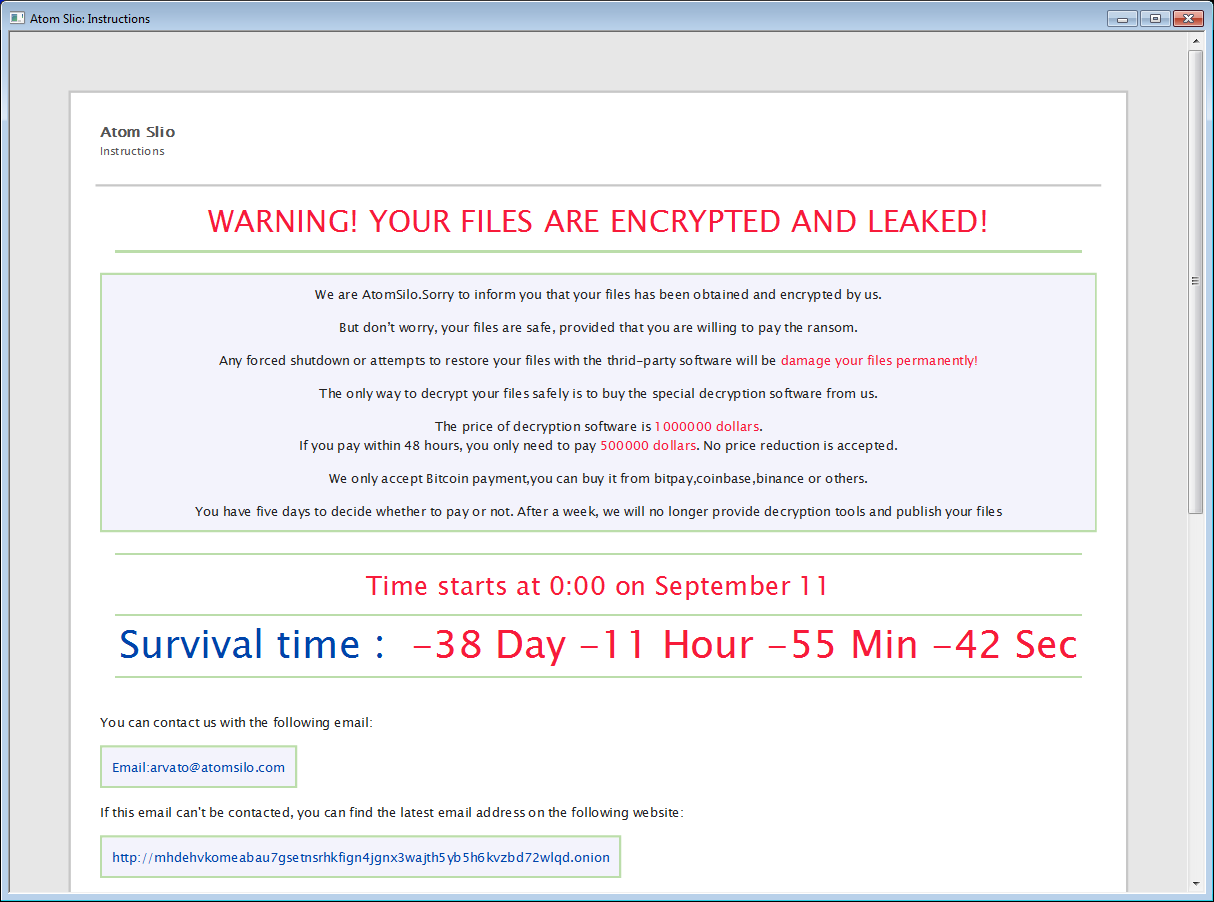

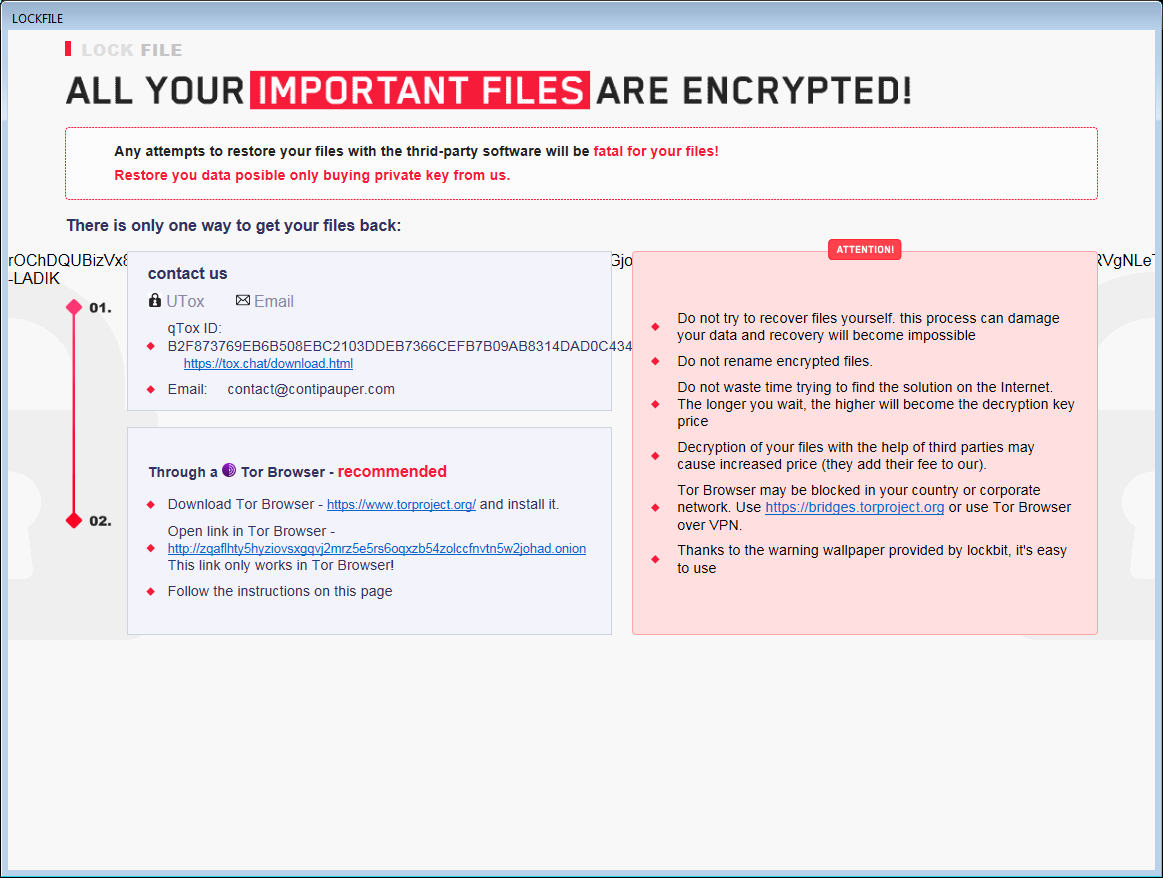

AtomSilo a LockFile

AtomSilo a LockFile jsou dvě varianty ransomwaru, které analyzoval Jiří Vinopal. Mají velmi podobné schéma šifrování, takže je tento dešifrovací nástroj vhodný pro obě varianty. Jeho oběti si mohou své soubory zdarma dešifrovat.

Zašifrované soubory lze poznat podle jedné z následujících přípon:

.ATOMSILO

.lockfile

V každé složce s nejméně jedním zašifrovaným souborem lze najít soubor se vzkazem ohledně výkupného, který má název ve tvaru README-FILE-%ComputerName%-%Number%.hta nebo LOCKFILE-README-%ComputerName%-%Number%.hta, například:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

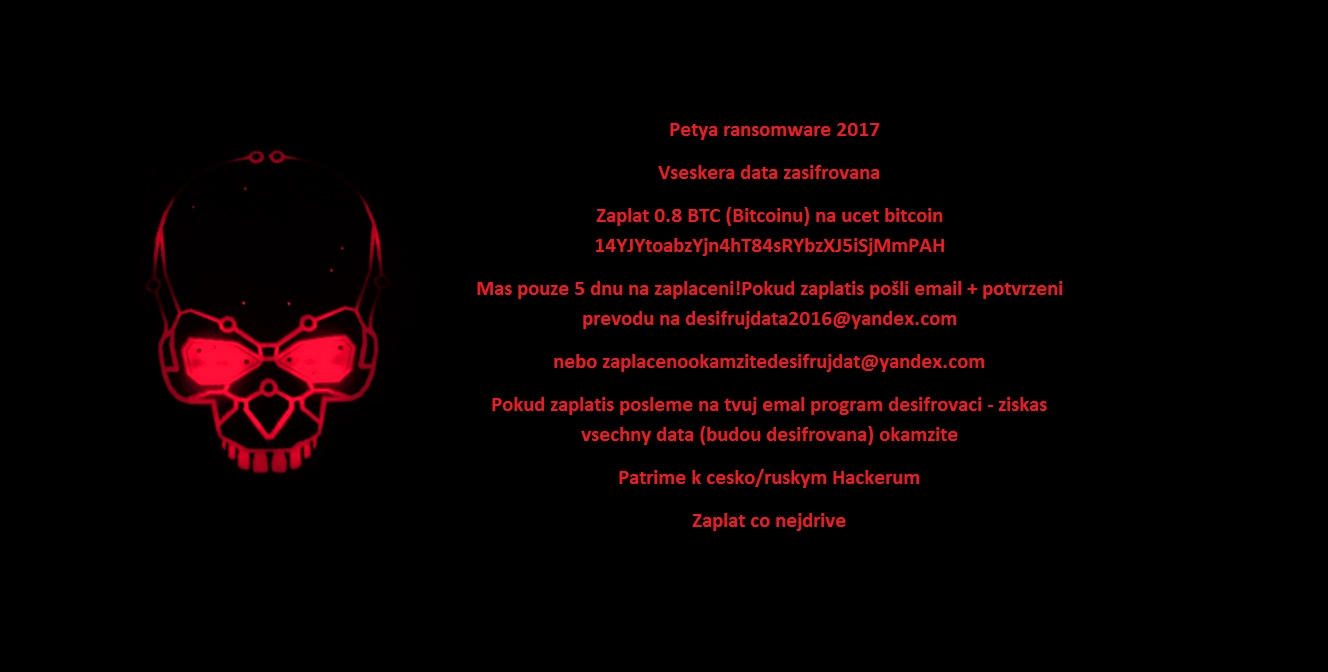

Babuk

Babuk je ruský ransomware. V září 2021 unikl na internet jeho zdrojový kód s některými dešifrovacími klíči. Jeho oběti si mohou své soubory zdarma dešifrovat.

Babuk k názvu souboru, který šifruje, připojuje některou z následujících přípon:

.babuk

.babyk

.doydo

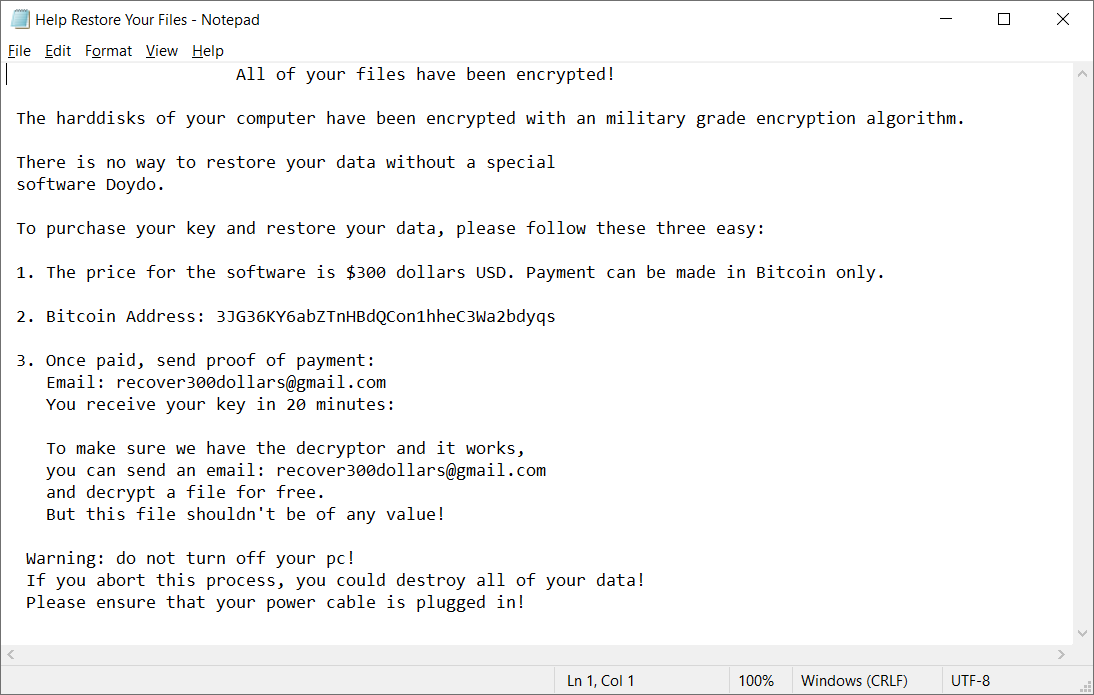

V každé složce s nejméně jedním zašifrovaným souborem lze najít soubor Help Restore Your Files.txt s následujícím obsahem:

BadBlock

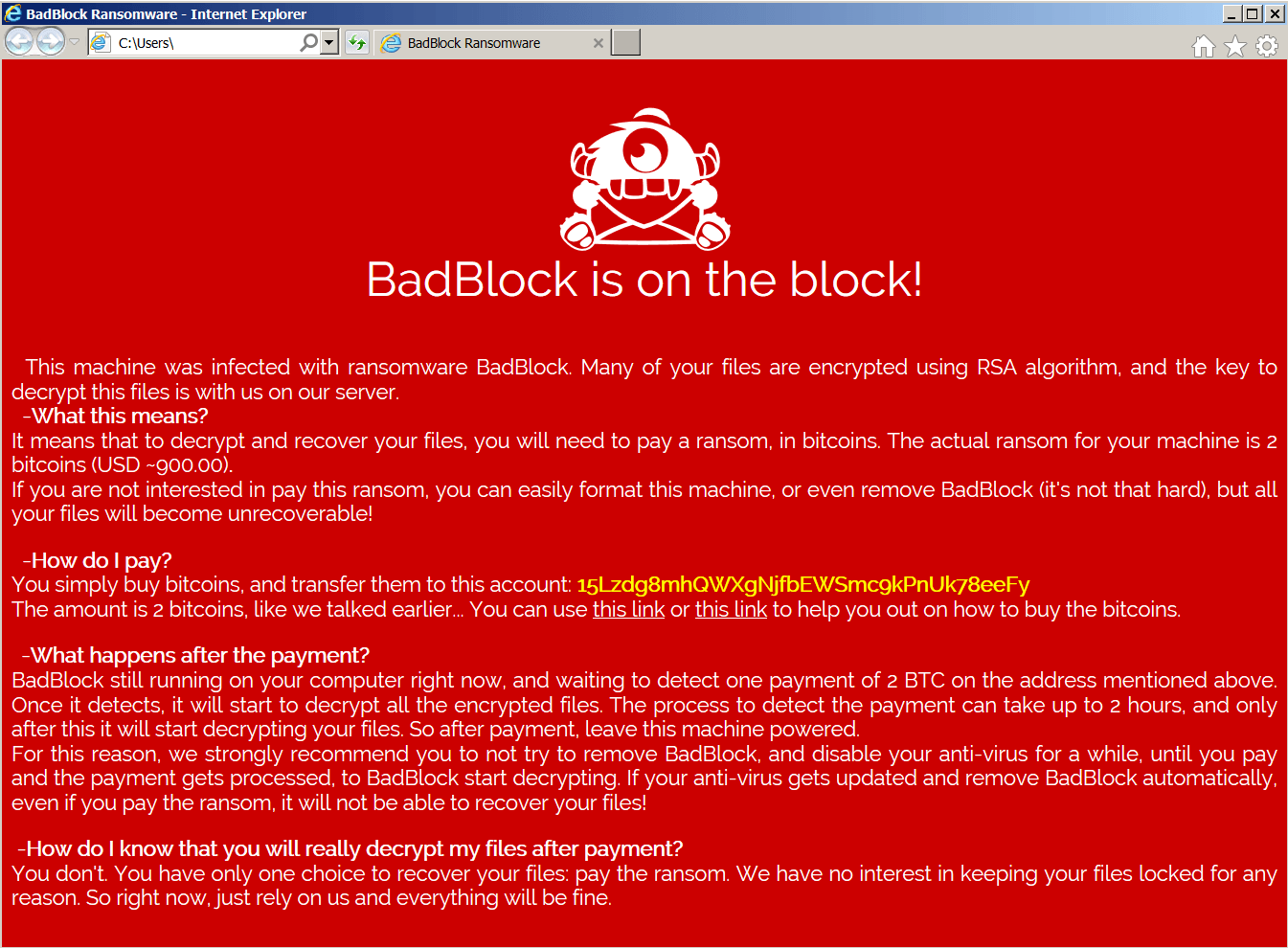

BadBlock je typ ransomwaru, který byl poprvé spatřen v květnu 2016. Infekce se projevuje těmito příznaky:

BadBlock nemění názvy souborů.

Po zašifrování souborů zobrazí ransomware BadBlock jednu z následujících zpráv (ze souboru s názvem Help Decrypt.html):

Pokud vám BadBlock zašifroval soubory, můžete si kliknutím na následující odkaz zdarma stáhnout náš nástroj na opravu:

Bart

Bart je typ ransomwaru, který byl poprvé spatřen na konci června 2016. Infekce se projevuje těmito příznaky:

Bart přidává na konec názvu souboru příponu .bart.zip. (Např. ze souboru diplomova-prace.doc udělá soubor diplomova-prace.doc.bart.zip.) Vytváří tedy zašifrované archívy ZIP, které obsahují původní soubory.

Po zašifrování souborů změní Bart tapetu na ploše na obrázek podobný tomu níže. Ransomware Bart lze také poznat právě podle textu na tomto obrázku. Příslušný obrázek je uložen na ploše v souboru s názvem recover.bmp a text tamtéž v souboru recover.txt.

Pokud vám Bart zašifroval soubory, můžete si kliknutím na následující odkaz zdarma stáhnout náš nástroj na opravu:

Poděkování: Rádi bychom poděkovali Peteru Conradovi, autorovi programu PkCrack, který nám udělil svolení použít jeho knihovnu v našem nástroji na dešifrování ransomwaru Bart.

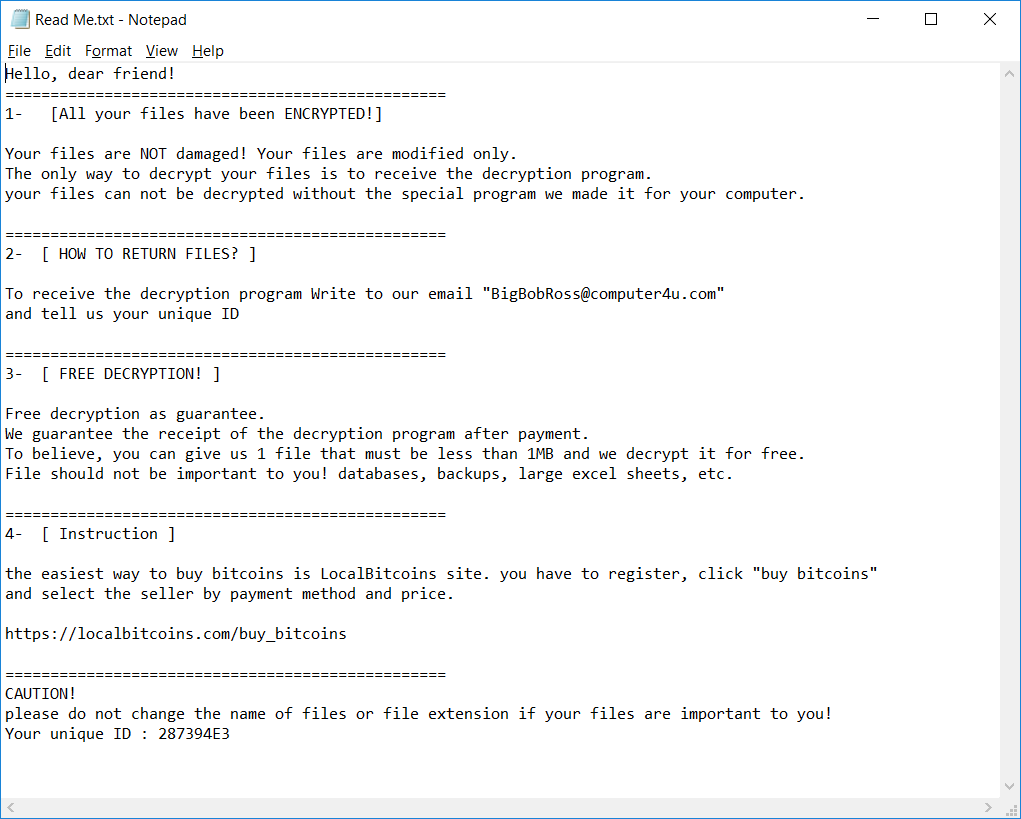

BigBobRoss

BigBobRoss šifruje uživatelské soubory pomocí šifrování AES128. Na konec názvů zašifrovaných souborů přidává novou příponu „.obfuscated“.

Tento ransomware přidává následující příponu: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

Tento ransomware rovněž v každé složce vytváří textový soubor s názvem „Read Me.txt“. Obsah tohoto souboru je uvedený níže.

BTCWare

BTCWare je typ ransomwaru, který byl poprvé zaznamenán v březnu 2017. Od té doby se objevilo pět jeho variant, které lze poznat podle přípon zašifrovaných souborů. Tento ransomware používá dvě různé šifrovací metody – RC4 a AES 192.

Názvy zašifrovaných souborů mají následující formát:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

Dále do počítače umisťuje jeden z následujících souborů:

Key.dat ve složce %USERPROFILE%\Desktop,

1.bmp ve složce %USERPROFILE%\AppData\Roaming,

#_README_#.inf nebo !#_DECRYPT_#!.inf v každé složce s nejméně jedním zašifrovaným souborem.

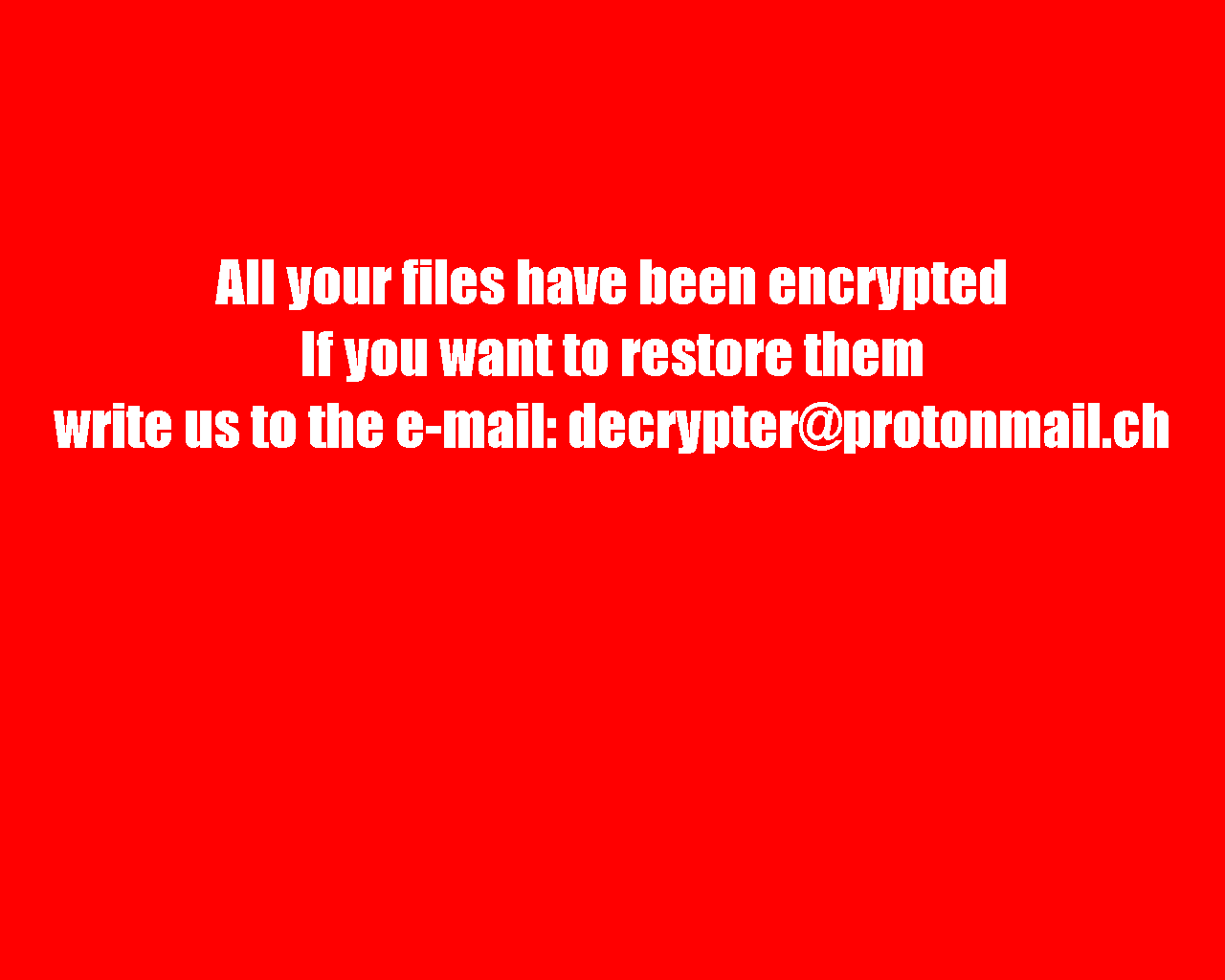

Po zašifrování souborů změní tapetu na ploše na následující:

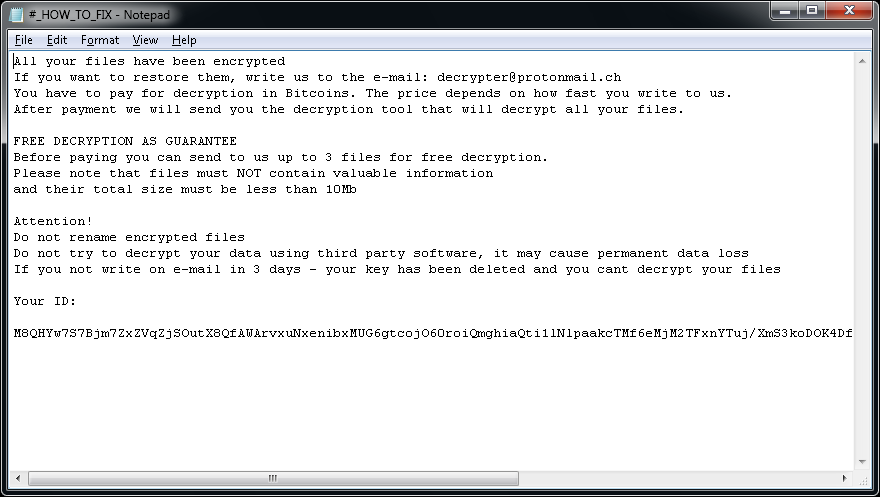

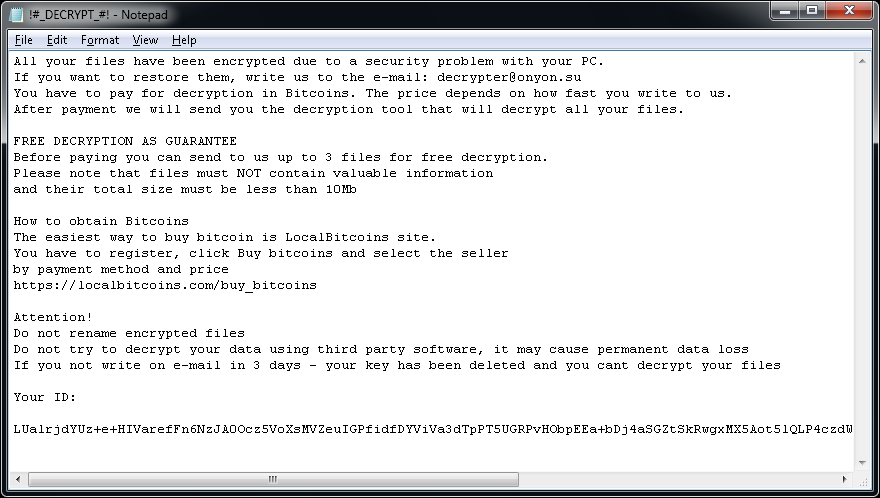

Také může zobrazit jednu z následujících vyděračských zpráv:

Crypt888

Crypt888 (nebo také Mircop) je typ ransomwaru, který byl poprvé spatřen v červnu 2016. Infekce se projevuje těmito příznaky:

Crypt888 přidává na začátek názvu souboru řetězec Lock. (např. ze souboru diplomova-prace.doc udělá soubor Lock.diplomova-prace.doc).

Po zašifrování souborů změní ransomware Crypt888 tapetu na ploše na jednu z následujících:

Pokud vám ransomware Crypt888 zašifroval soubory, můžete si kliknutím na následující odkaz zdarma stáhnout náš nástroj na opravu:

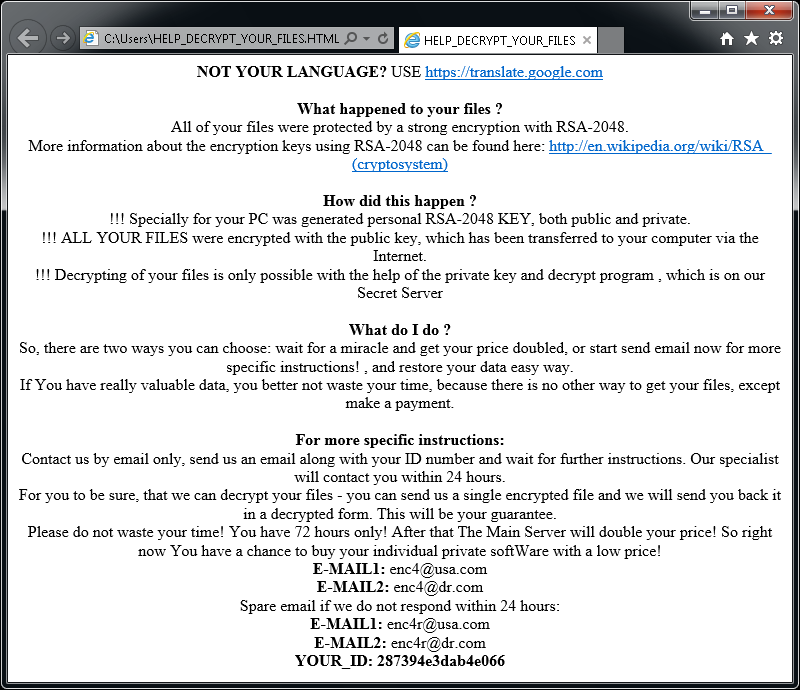

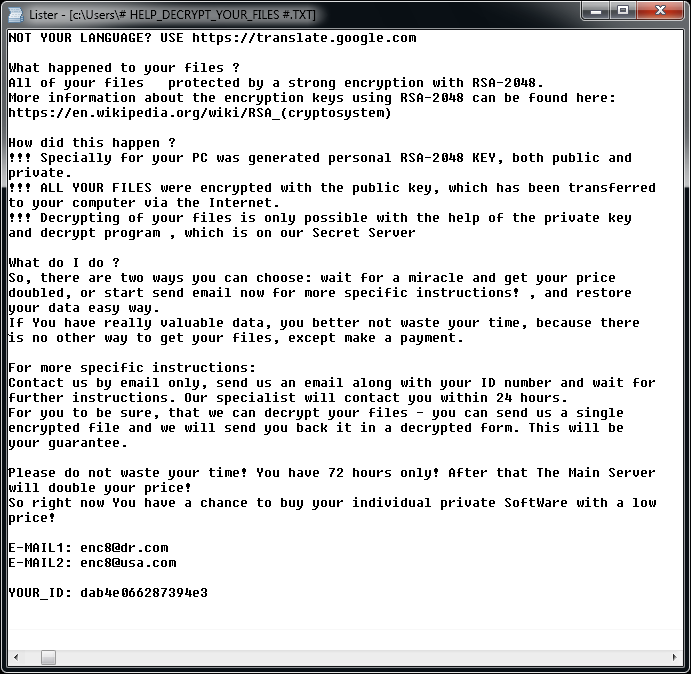

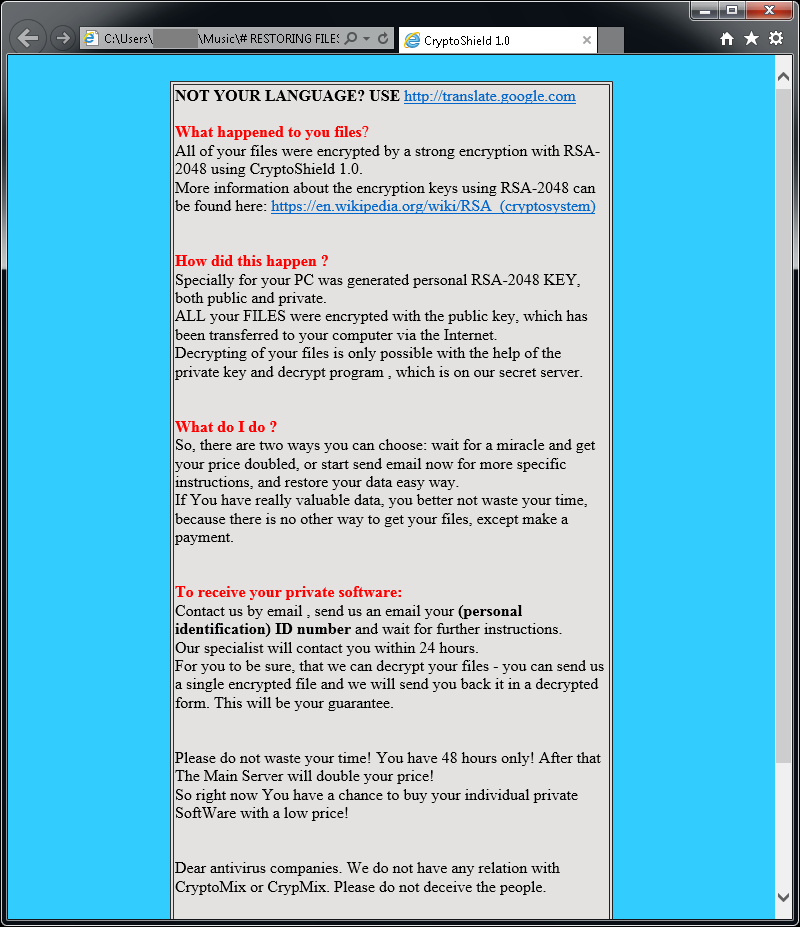

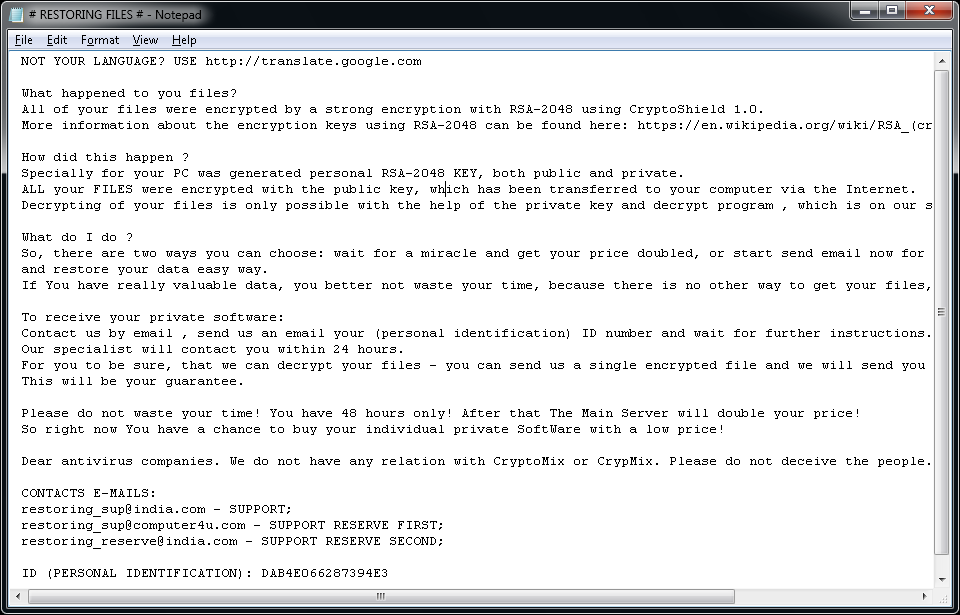

CryptoMix (offline)

CryptoMix (nebo také CryptFile2 či Zeta) je typ ransomwaru, který byl poprvé nalezen v březnu 2016. Na začátku roku 2017 se objevila nová varianta viru CryptoMix zvaná CryptoShield. Obě varianty šifrují soubory algoritmem AES256 s jedinečným šifrovacím klíčem staženým ze vzdáleného serveru. Pokud však server není dostupný nebo pokud uživatel není připojen k internetu, ransomware zašifruje soubory pomocí pevného klíče („offline klíč“).

Důležité: Poskytnutý nástroj k dešifrování podporuje pouze soubory zašifrované offline klíčem. V případě, že k zašifrování souborů nebyl použit offline klíč, nebude náš nástroj schopen soubory obnovit a nebude provedena žádná změna.

Aktualizace z 21. 7. 2017: Dešifrovací nástroj po aktualizaci podporuje i variantu Mole.

Zašifrované soubory budou mít jednu z následujících přípon: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl nebo .MOLE.

Po zašifrování souborů můžete v počítači najít následující soubory:

Pokud vám CryptoMix zašifroval soubory, můžete si kliknutím na následující odkaz zdarma stáhnout náš nástroj na opravu:

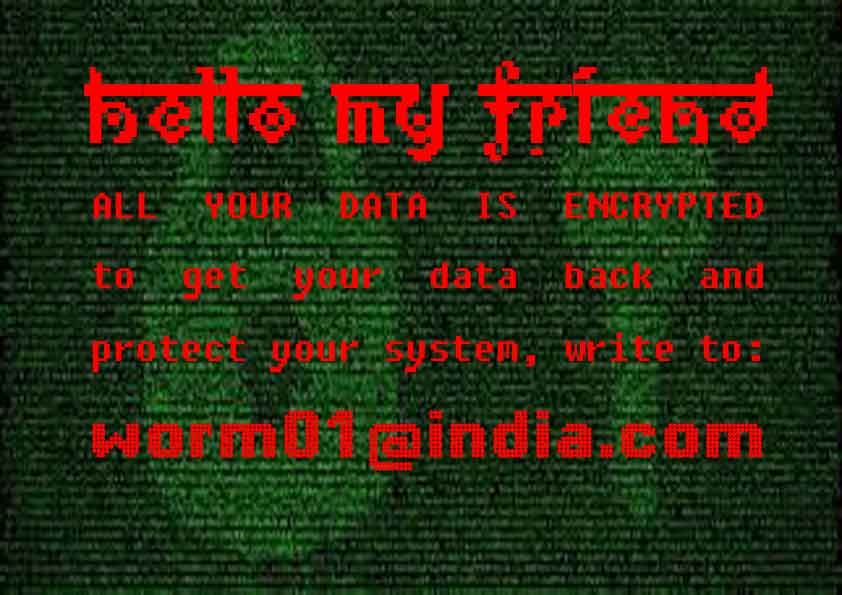

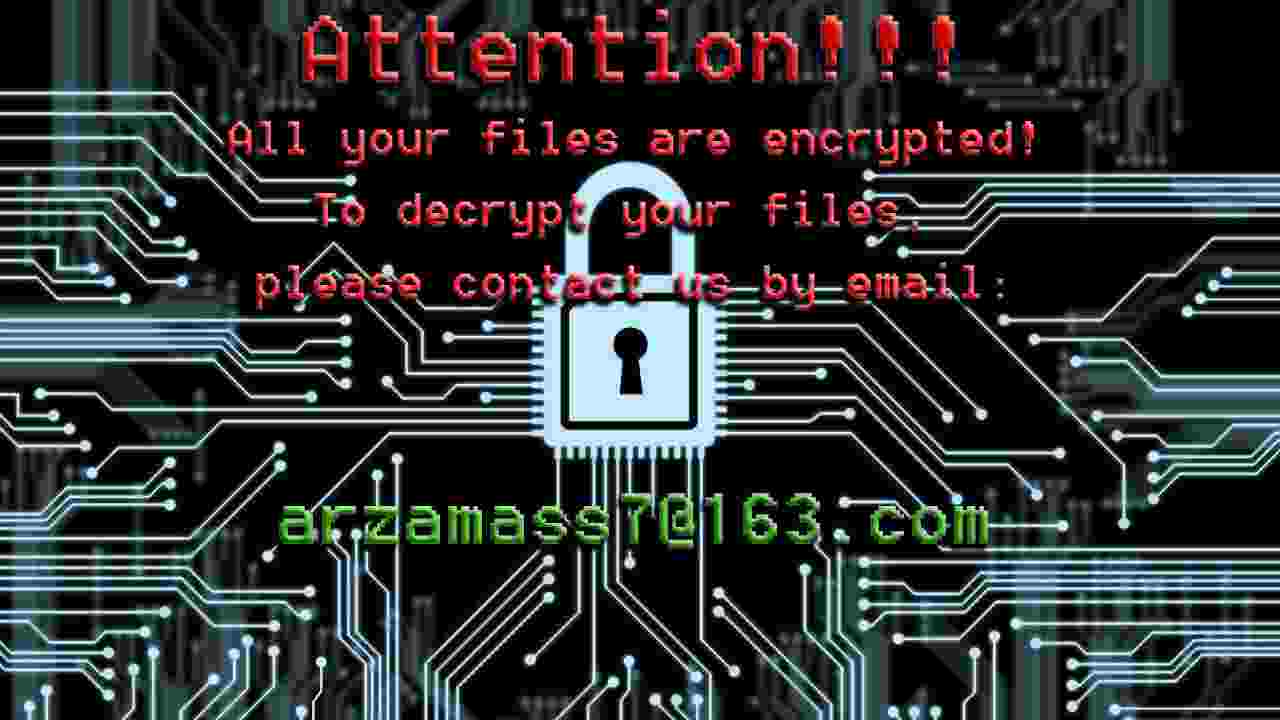

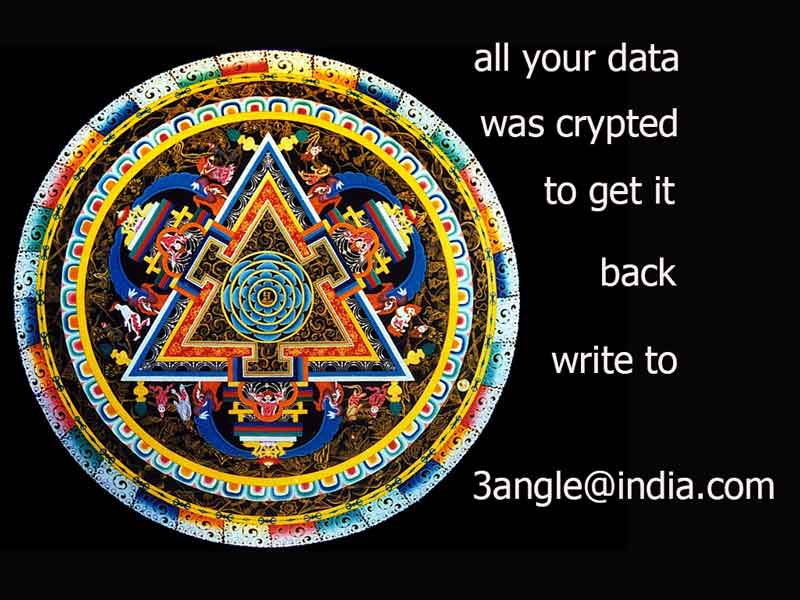

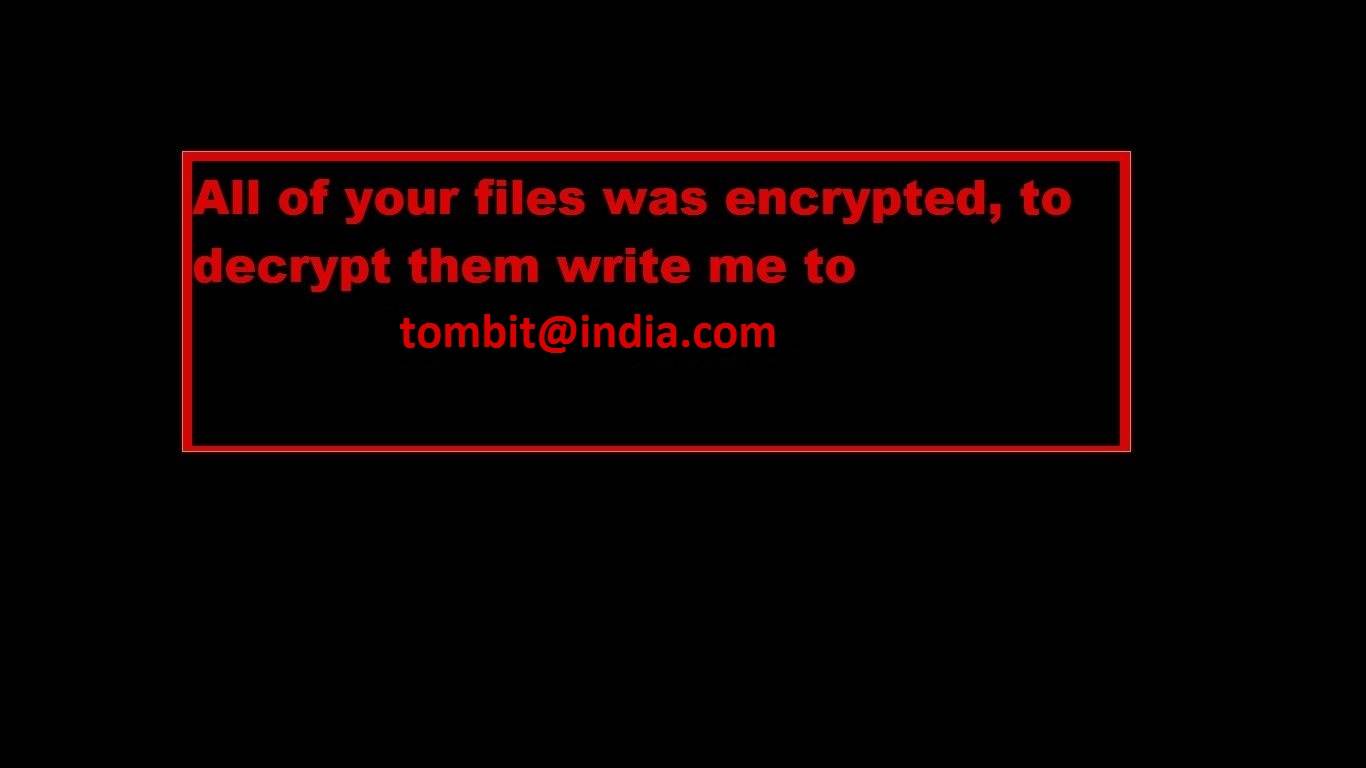

CrySiS

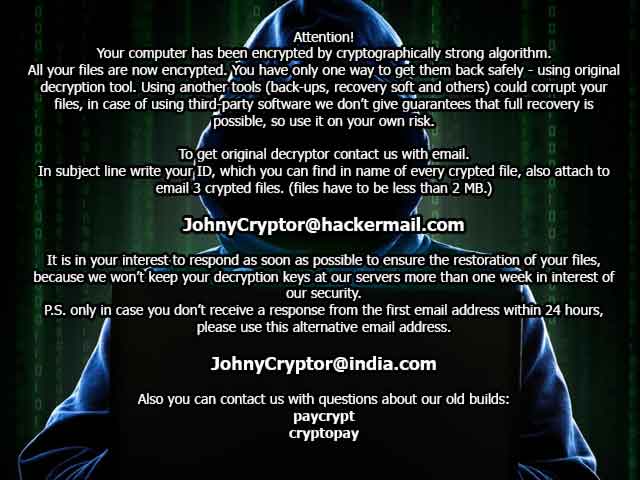

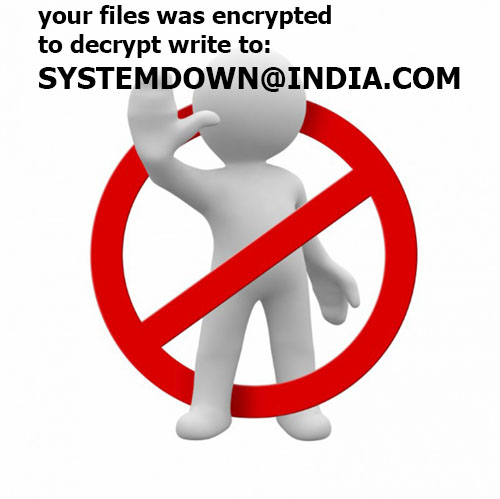

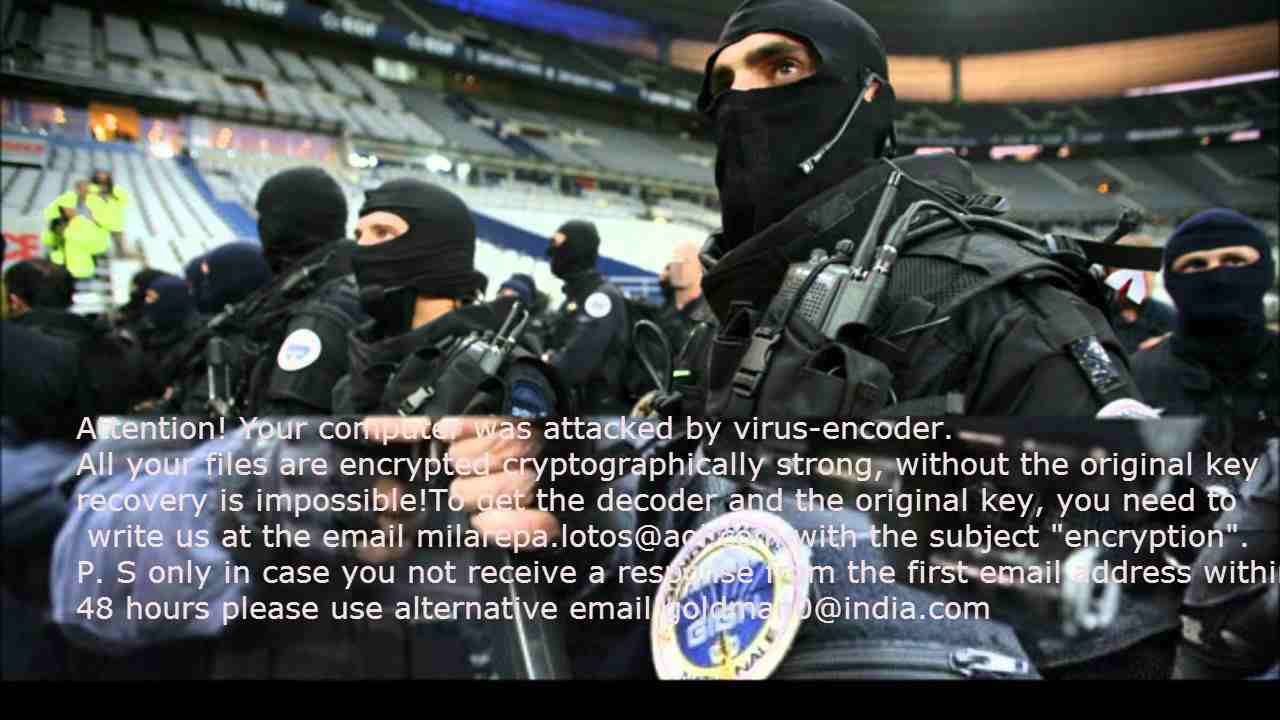

CrySiS (JohnyCryptor, Virus-Encode, Aura, Dharma) je typ ransomwaru, který se poprvé objevil v září 2015. Používá šifrování AES-256 v kombinaci s asymetrickým šifrováním RSA-1024.

Zašifrované soubory mají různé přípony:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

Po zašifrování souborů dostane uživatel jednu z následujících zpráv (viz níže). Tato zpráva se nachází na ploše uživatele v souboru „Decryption instructions.txt“, „Decryptions instructions.txt“, „README.txt“, „Readme to restore your files.txt“ nebo „HOW TO DECRYPT YOUR DATA.txt“. Také se změní tapeta na ploše na jeden z níže uvedených obrázků.

Pokud vám CrySiS zašifroval soubory, můžete si kliknutím na následující odkaz zdarma stáhnout náš nástroj na opravu:

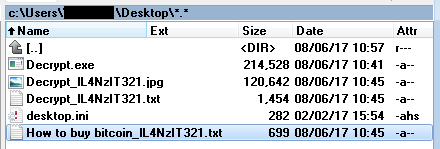

EncrypTile

EncrypTile je typ ransomwaru, který byl poprvé zaznamenán v listopadu 2016. O půl roku později jsme zachytili novou a finální verzi tohoto ransomwaru. Používá šifrování AES-128 s fixním klíčem pro daný počítač a uživatele.

Tento ransomware přidává do názvu souboru slovo „encrypTile“:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

Také na ploše uživatele vytváří čtyři nové soubory. Názvy těchto souborů jsou lokalizované, ale v angličtině zní takto:

Když je ransomware spuštěný, aktivně uživateli brání v používání jakýchkoli nástrojů, které by jej mohly odstranit. V příspěvku na našem blogu najdete podrobnější pokyny, jak dešifrovací nástroj spustit, když ransomware běží v počítači.

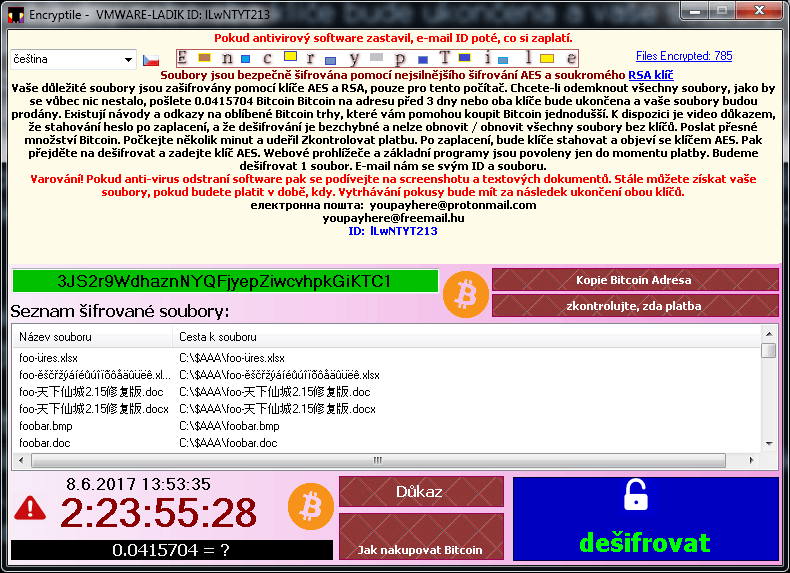

FindZip

FindZip je typ ransomwaru, který se poprvé objevil koncem února 2017. Šíří se na počítačích s Mac OS X verze 10.11 nebo novější. Tento ransomware komprimuje napadené soubory do šifrovaných archivů ZIP.

Zašifrované soubory mají příponu „.crypt“.

Po zašifrování souborů vytváří na ploše uživatele několik souborů s názvy jako: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. Všechny obsahují stejné textové sdělení:

Speciální pokyn: Dešifrovací nástroje od Avastu jsou aplikace pro Windows, takže je třeba na Mac nainstalovat emulační program (např. WINE nebo CrossOver). Další informace naleznete v příspěvku na našem blogu.

Pokud vám FindZip zašifroval soubory, můžete si kliknutím na následující odkaz zdarma stáhnout náš nástroj na opravu:

Fonix

Ransomware Fonix je aktivní od června 2020. Je napsaný v C++ a používá šifrování pomocí tří klíčů (hlavní klíč RSA-4096, klíč relace RSA-2048 a 256bitový klíč souboru pro šifrování SALSA/ChaCha). V únoru 2021 jeho autoři ukončili činnost a publikovali hlavní RSA klíč, kterým lze zdarma dešifrovat napadené soubory.

Zašifrované soubory budou mít jednu z následujících přípon:

.FONIX,

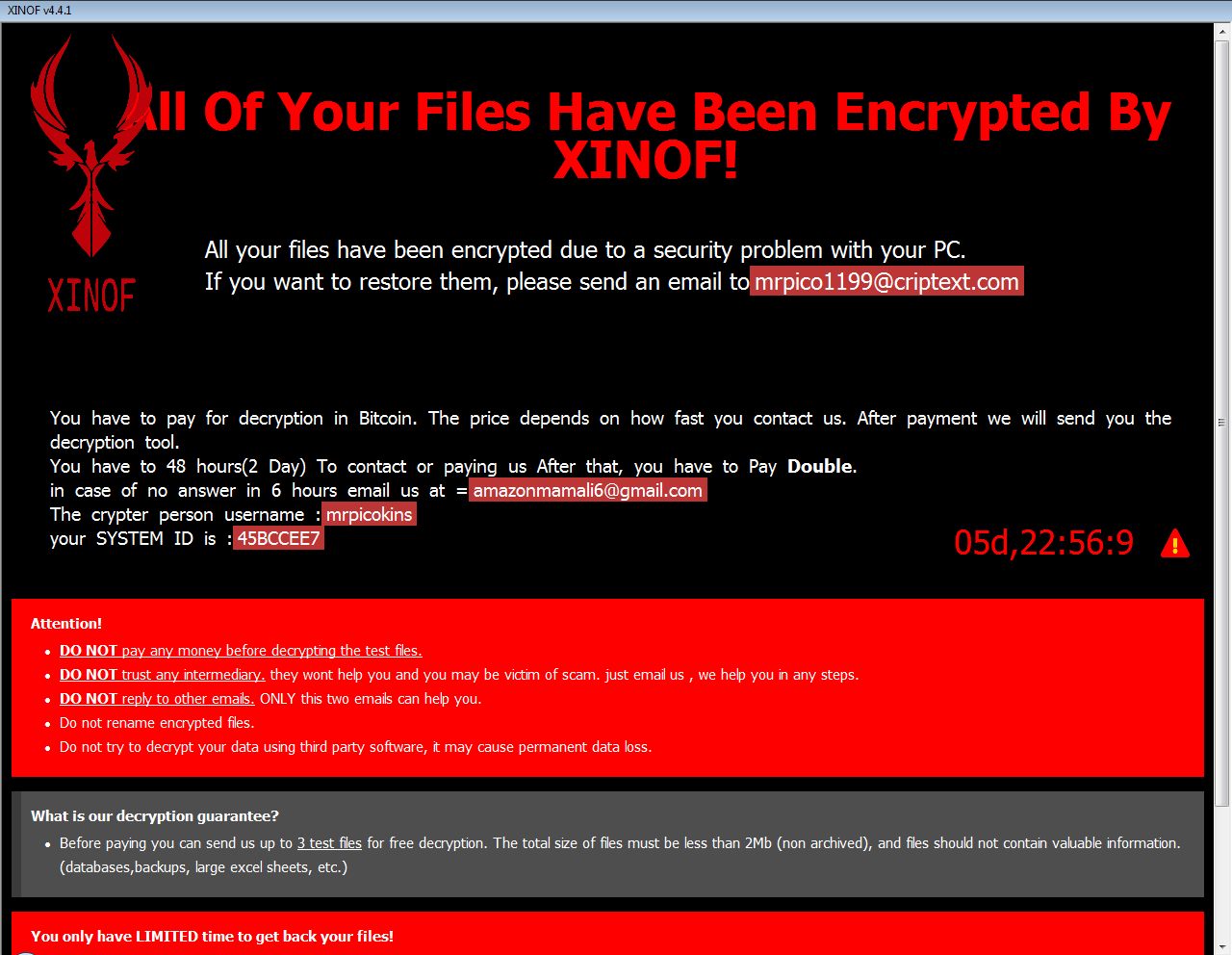

.XINOF

Po zašifrování souborů na počítači oběti zobrazí tento ransomware následující obrazovku:

Pokud vám Fonix zašifroval soubory, můžete si kliknutím na následující odkaz zdarma stáhnout náš nástroj na opravu:

GandCrab

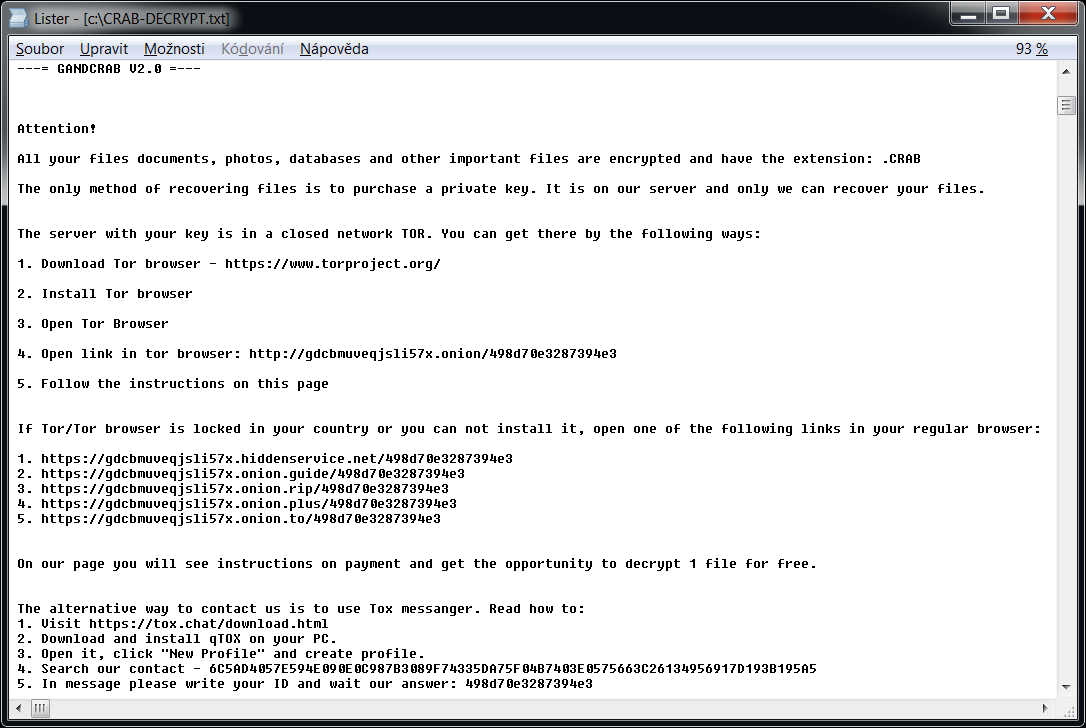

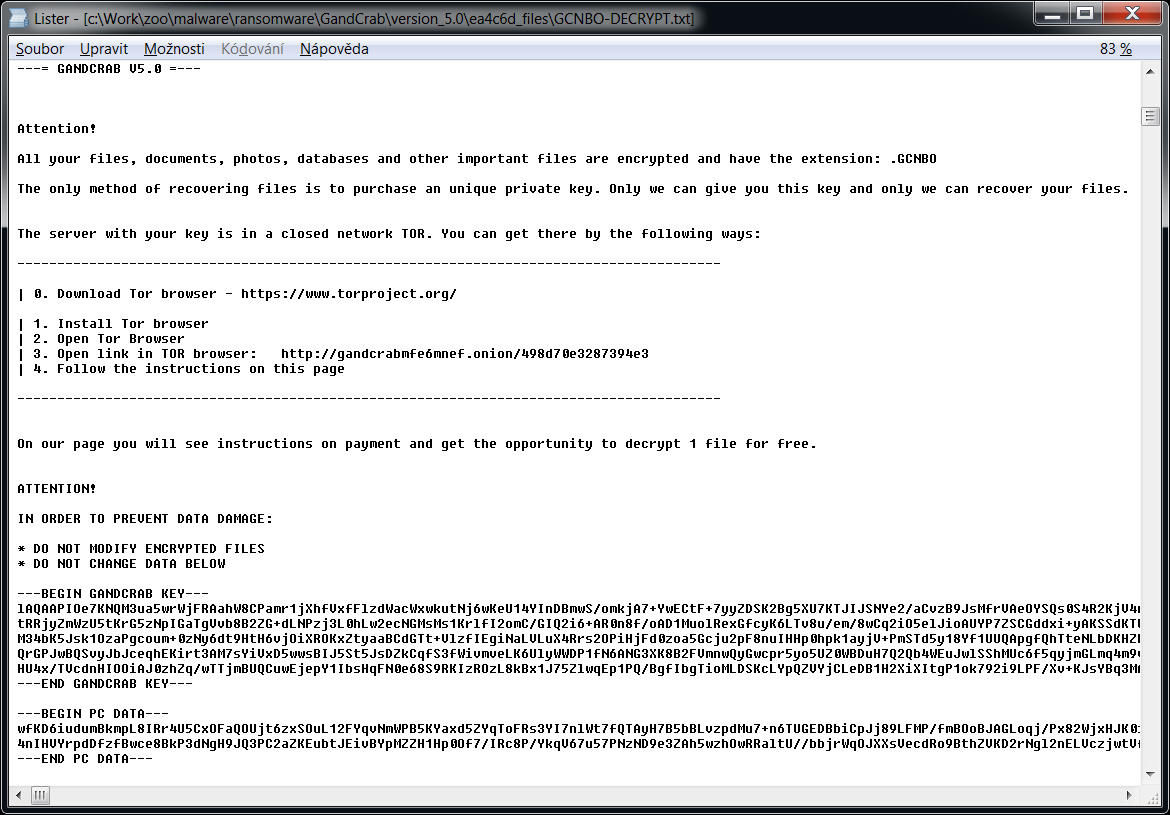

Gandcrab představoval jednu z nejčastějších forem ransomwaru v roce 2018. 17. října 2018 zveřejnili tvůrci ransomwaru Gandcrab 997 klíčů pro oběti v Sýrii. V červenci 2018 vydala FBI hlavní dešifrovací klíče pro verze 4–5.2. Všechny tyto klíče jsou používány naším dešifrovacím nástrojem, který dokáže zašifrované soubory zdarma dešifrovat.

Tento ransomware přidává několik různých přípon:

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (písmena jsou náhodná)

Tento ransomware rovněž v každé složce vytváří textový soubor s názvem „GDCB-DECRYPT.txt“, „CRAB-DECRYPT.txt“, „KRAB_DECRYPT.txt“, „%RandomLetters%-DECRYPT.txt“ nebo „%RandomLetters%-MANUAL.txt“. Obsah tohoto souboru je uvedený níže.

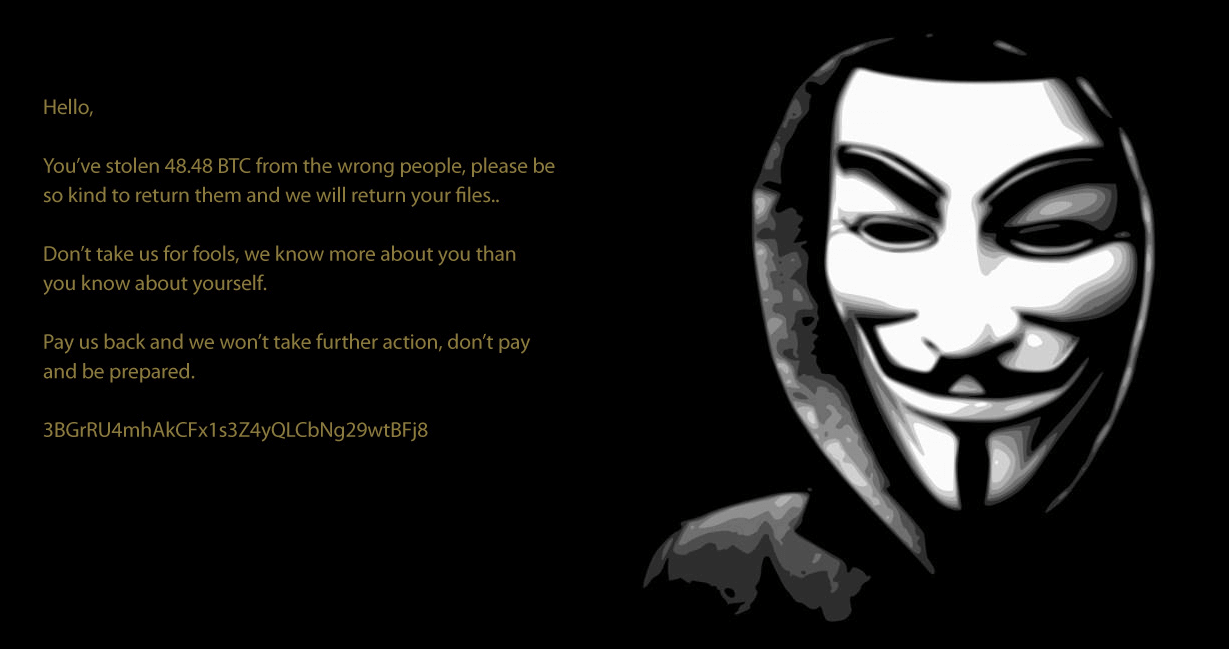

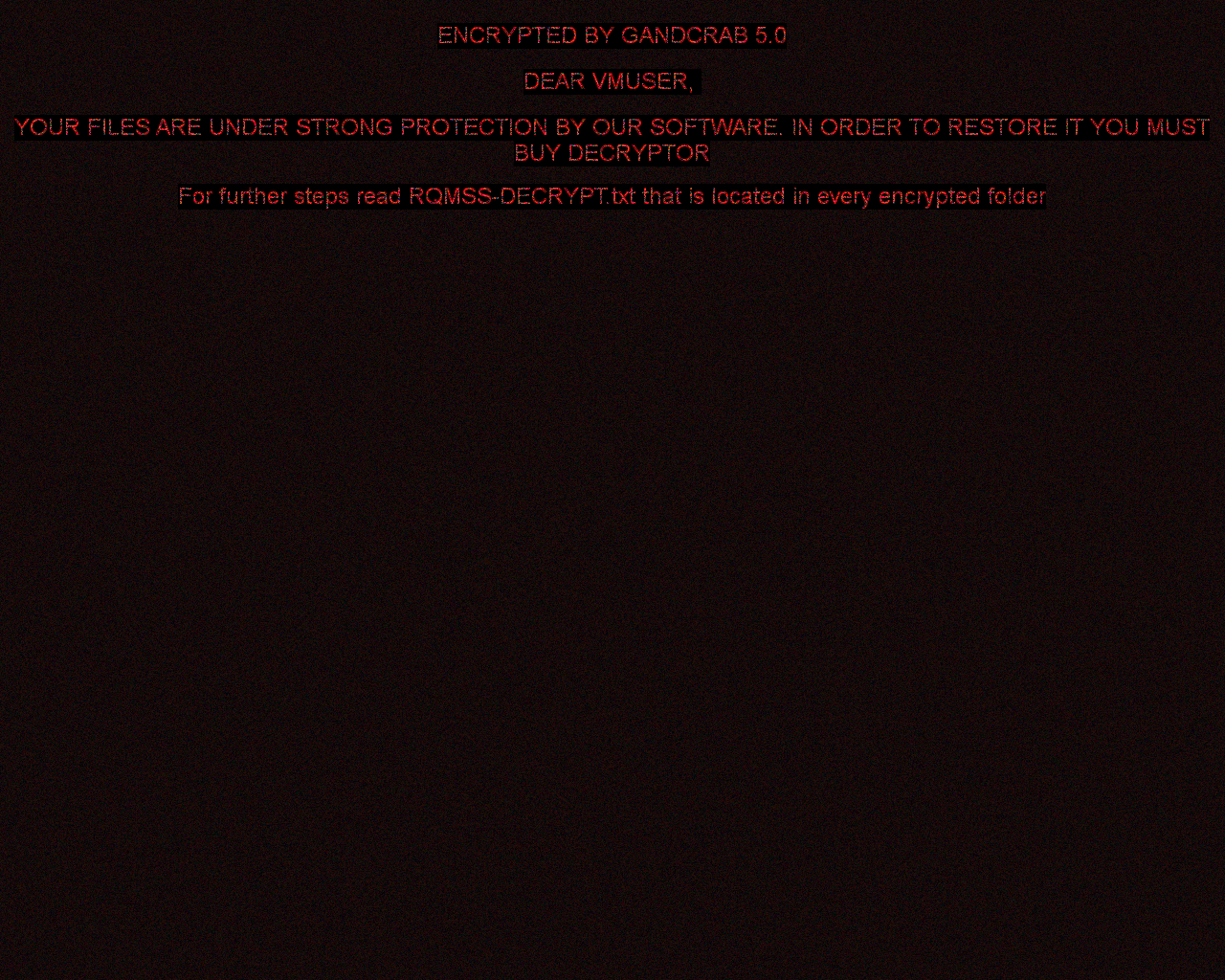

Nejnovější verze ransomwaru také dokážou na ploše uživatele nastavit následující pozadí:

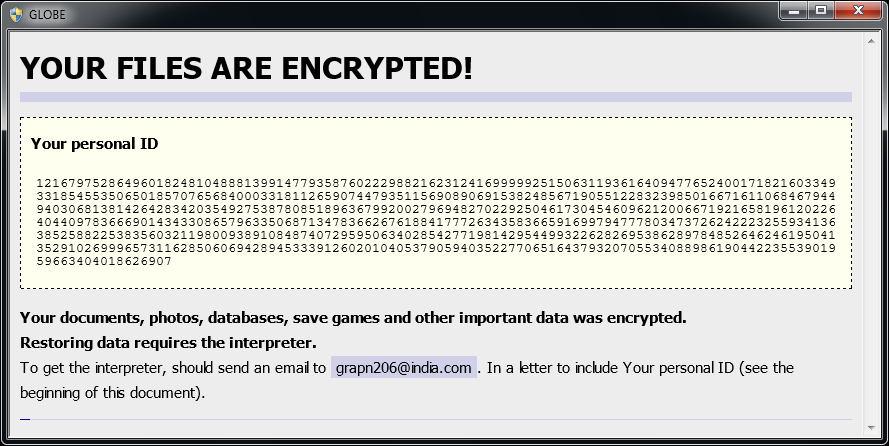

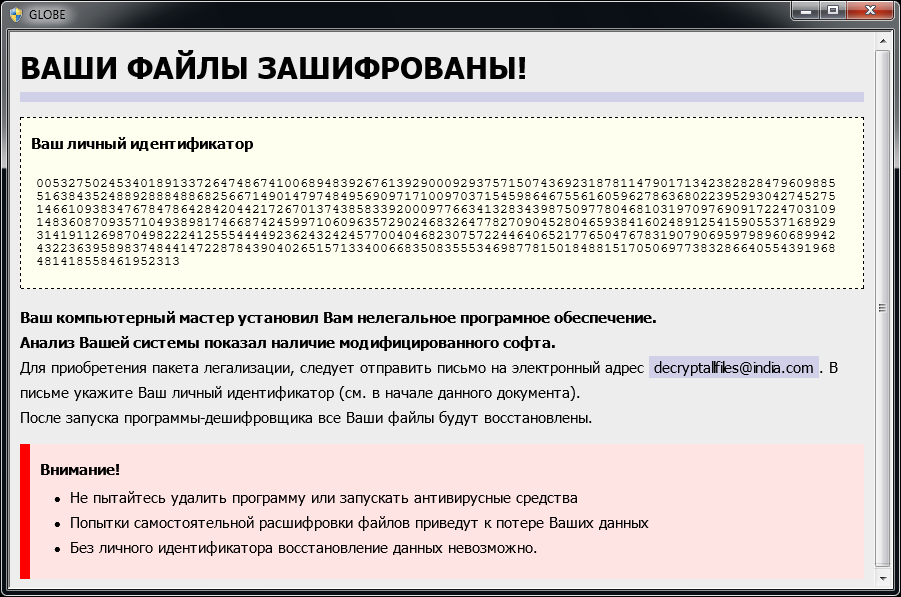

Globe

Globe je typ ransomwaru, který byl poprvé spatřen v srpnu 2016. Jeho jednotlivé varianty využívají šifrování RC4 nebo Blowfish. Infekce se projevuje těmito příznaky:

Globe přidává do názvu souboru některou z následujících přípon: .ACRYPT, .GSupport[0-9], .blackblock, .dll555, .duhust, .exploit, .frozen, .globe, .gsupport, .kyra, .purged, .raid[0-9], .siri-down@india.com, .xtbl, .zendrz, .zendr[0-9] nebo .hnyear. Některé z jeho verzí šifrují také názvy souborů.

Po zašifrování souborů najde uživatel v souboru s názvem „How to restore files.hta“ nebo „Read Me Please.hta“ podobné sdělení:

Pokud vám FindZip zašifroval soubory, můžete si kliknutím na následující odkaz zdarma stáhnout náš nástroj na opravu:

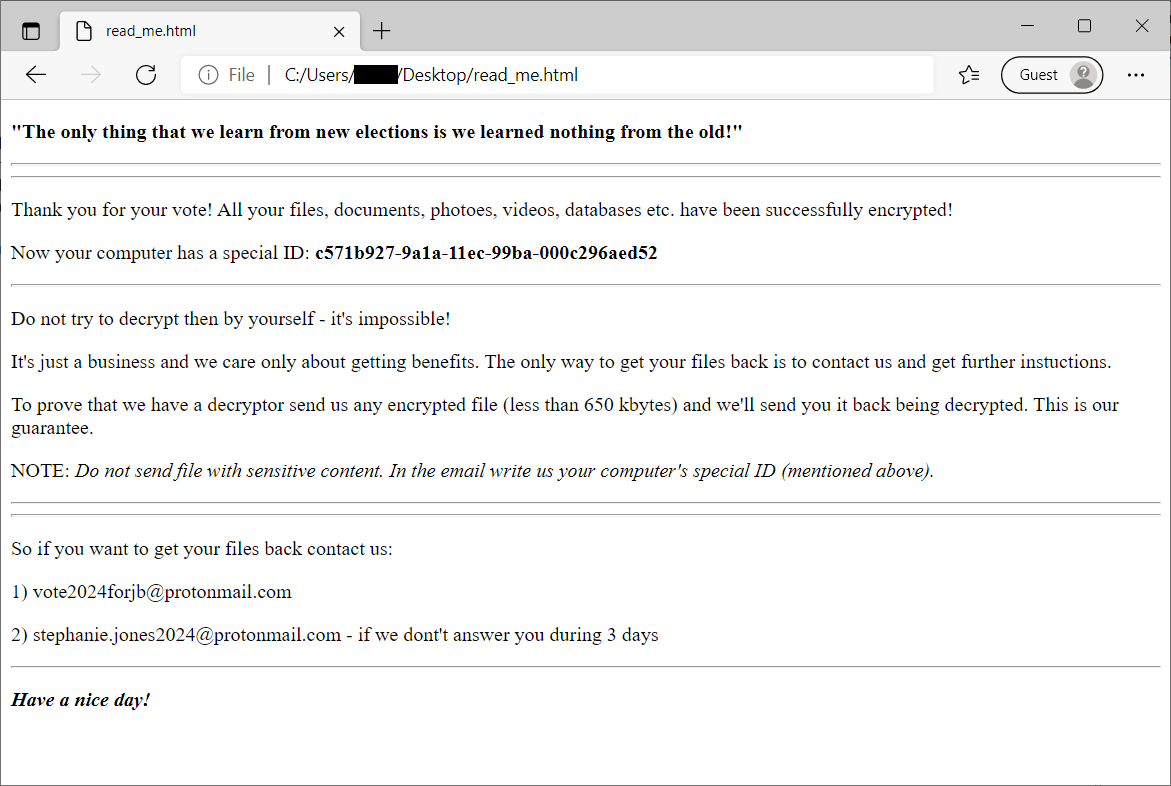

HermeticRansom

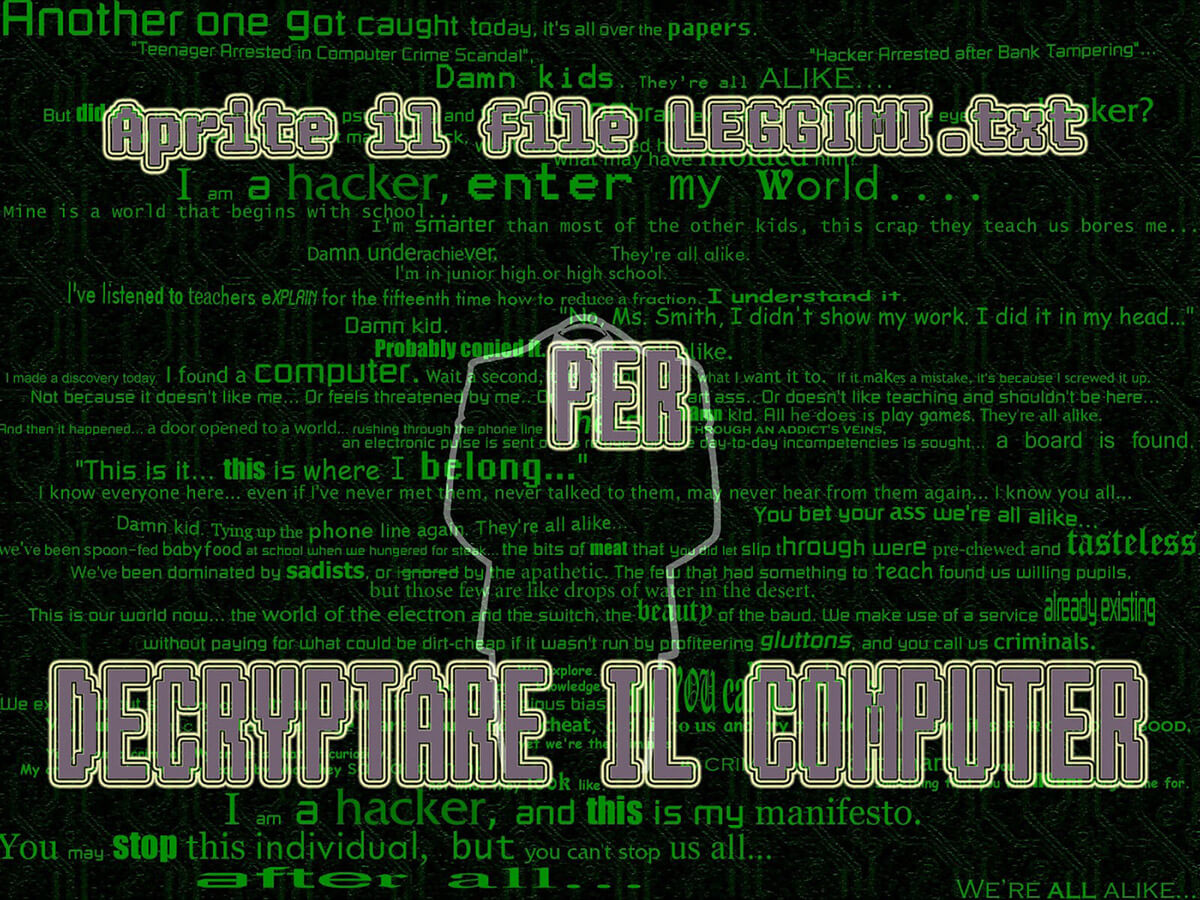

HermeticRansom je ransomware, který zaútočil na začátku ruské invaze na Ukrajinu. Je napsaný v jazyce Go a šifruje soubory symetrickou šifrou AES GCM. Oběti útoku tohoto ransomwaru mohou své soubory zdarma dešifrovat.

Zašifrované soubory lze rozpoznat podle přípony .[vote2024forjb@protonmail.com].encryptedJB. Uživatelům je také na plochu umístěn soubor read_me.html (viz obrázek níže).

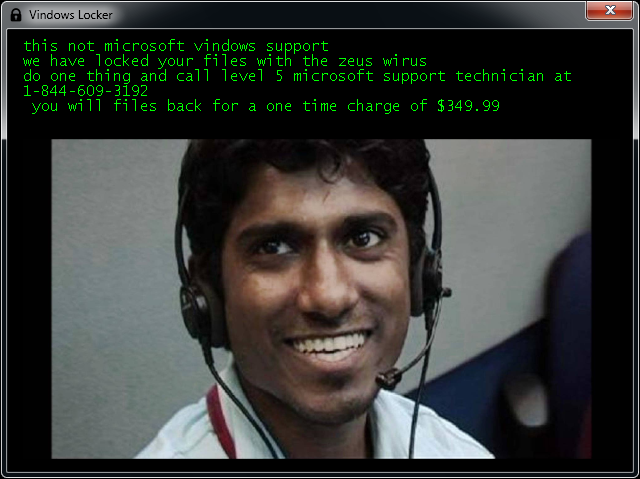

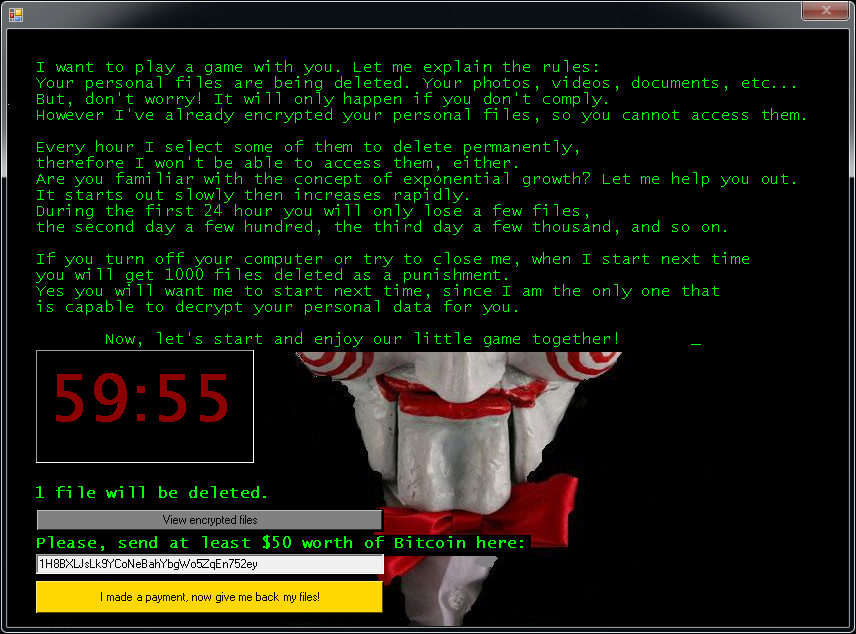

Jigsaw

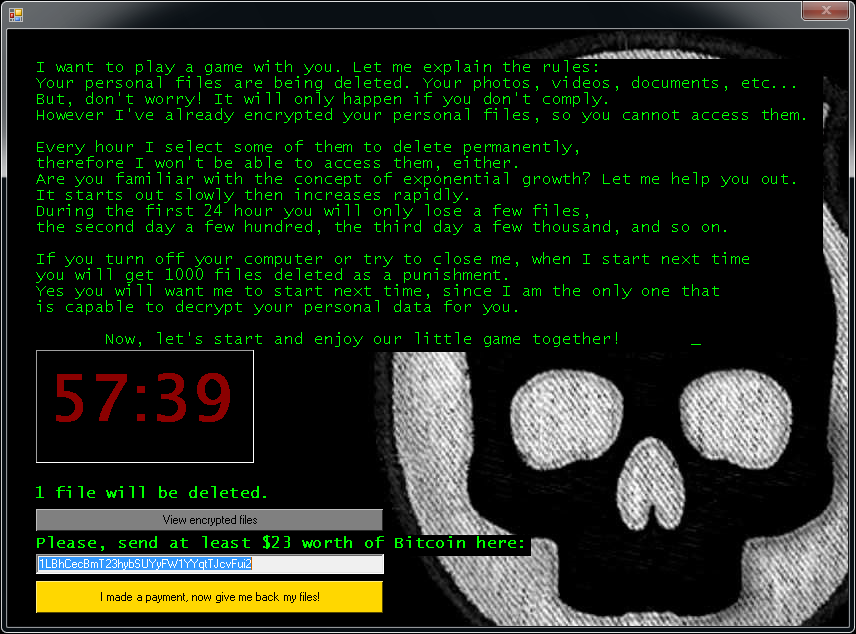

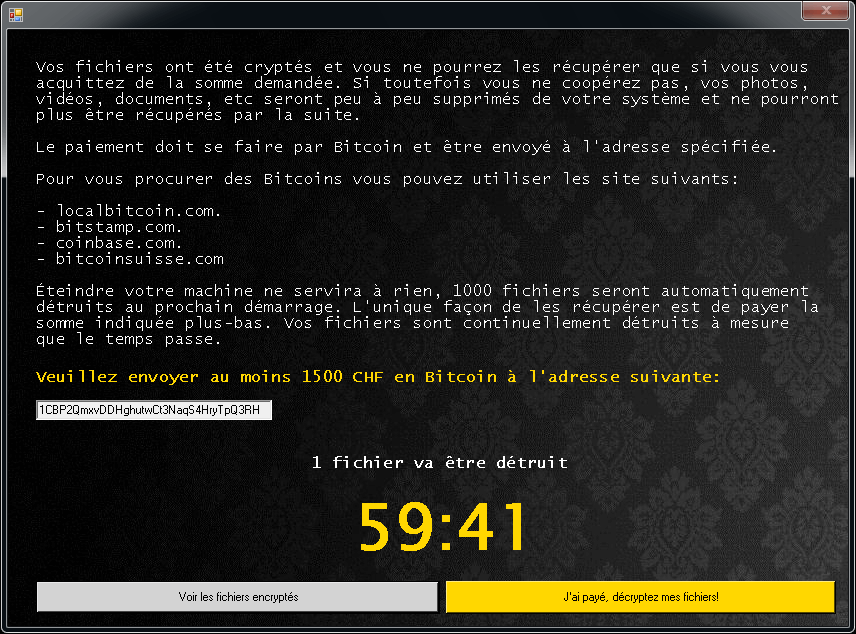

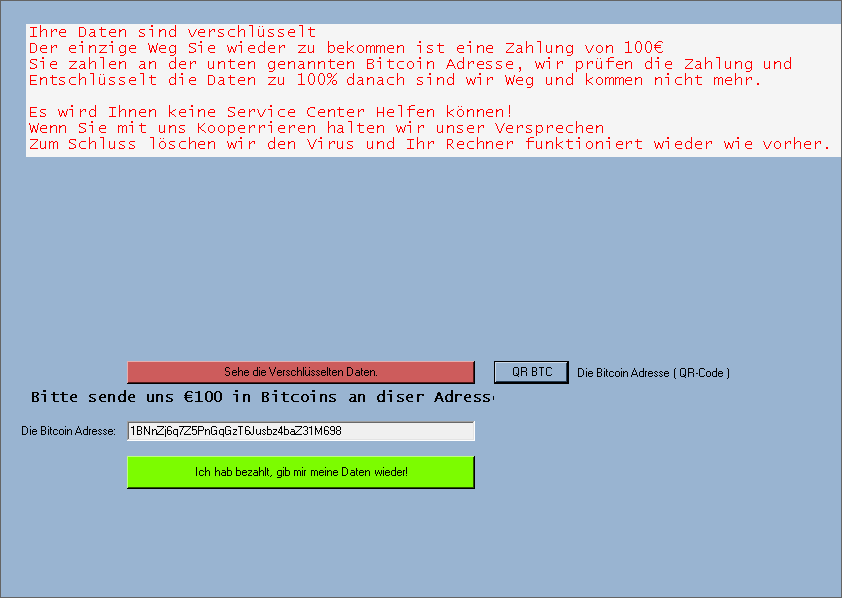

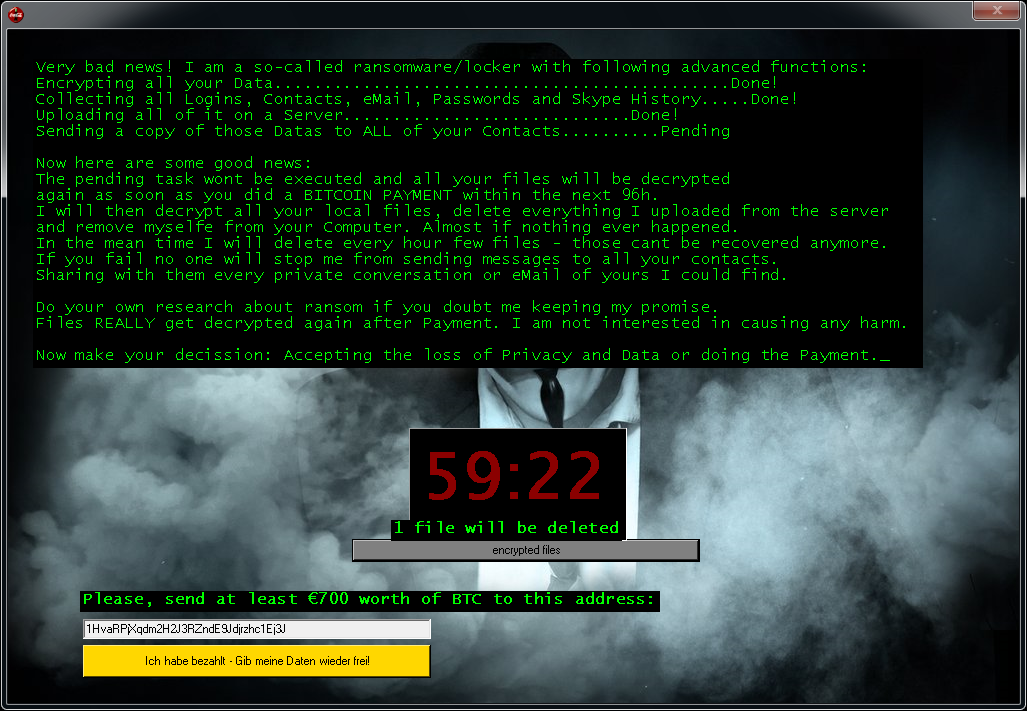

Jigsaw je typ ransomwaru, který byl poprvé zaznamenán v březnu 2016. Je pojmenován po filmové postavě masového vraha „Jigsaw“. Některé varianty tohoto ransomwaru používají ve vyděračské zprávě obrázek této postavy.

Zašifrované soubory budou mít jednu z následujících přípon: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org nebo .gefickt.

Po zašifrování souborů se zobrazí jedna z následujících obrazovek:

Pokud vám Jigsaw zašifroval soubory, můžete si kliknutím na následující odkaz zdarma stáhnout náš nástroj na opravu:

LambdaLocker

LambdaLocker je typ ransomwaru, který byl poprvé zaznamenán v květnu 2017. Je napsaný v programovacím jazyce Python a jeho aktuálně převládající varianta je dešifrovatelná.

Tento ransomware přidává na konec názvu souboru příponu „.MyChemicalRomance4EVER“:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

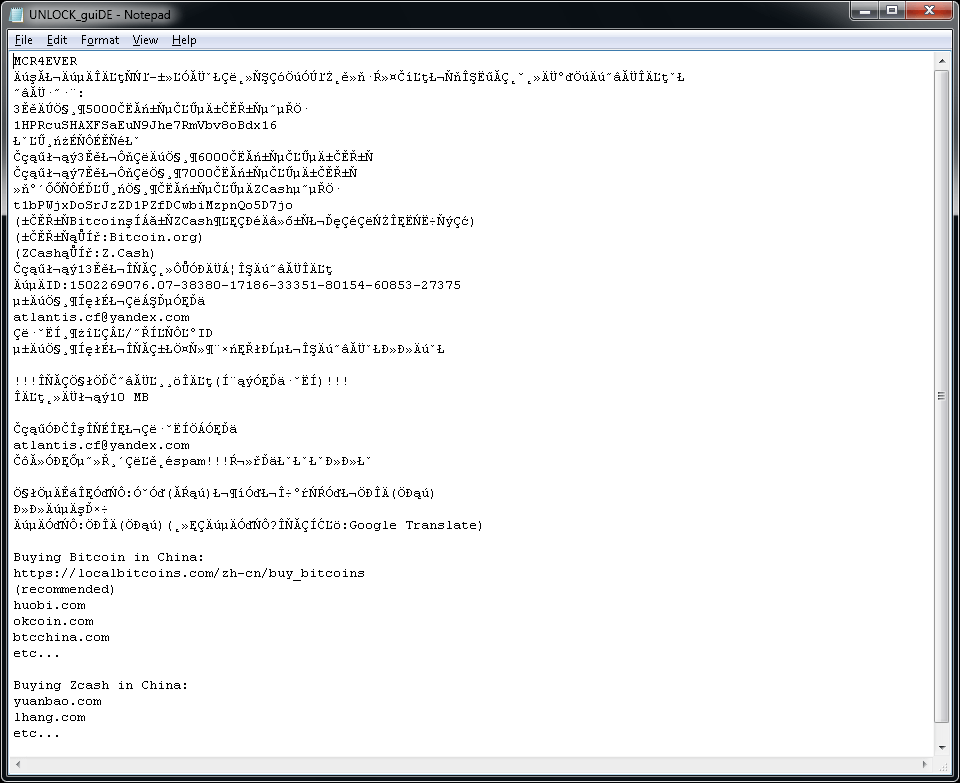

Zároveň na ploše uživatele vytváří textový soubor „UNLOCK_guiDE.txt“. Obsah tohoto souboru je uvedený níže.

Legion

Legion je typ ransomwaru, který byl poprvé spatřen v červnu 2016. Infekce se projevuje těmito příznaky:

Legion přidává na konec názvu souboru příponu podobnou těmto: ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion nebo .$centurion_legion@aol.com$.cbf. (Např. ze souboru diplomova-prace.doc udělá soubor diplomova-prace.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion.)

Po zašifrování souborů změní ransomware Legion tapetu na ploše a zobrazí vyskakovací okno podobné tomuto:

Pokud vám ransomware Legion zašifroval soubory, můžete si kliknutím na následující odkaz zdarma stáhnout náš nástroj na opravu:

NoobCrypt

NoobCrypt je typ ransomwaru, který se poprvé objevil koncem července 2016. Tento ransomware šifruje uživatelské soubory pomocí šifrování AES 256.

NoobCrypt nemění názvy souborů. Zašifrované soubory však nelze otevřít příslušnou aplikací.

Po zašifrování souborů najde uživatel na ploše soubor s názvem „ransomed.html“ obsahující podobné sdělení:

Pokud vám NoobCrypt zašifroval soubory, můžete si kliknutím na následující odkaz zdarma stáhnout náš nástroj na opravu:

Prometheus

Ransomware Prometheus je napsán v .NET (C#) a šifruje soubory algoritmem Chacha20 nebo AES-256. Šifrovací klíč je následně zašifrován algoritmem RSA-2048 a umístěn na konec souboru. Soubory zašifrované některými variantami tohoto ransomwaru lze zdarma dešifrovat.

Zašifrované soubory lze poznat podle jedné z následujících přípon:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

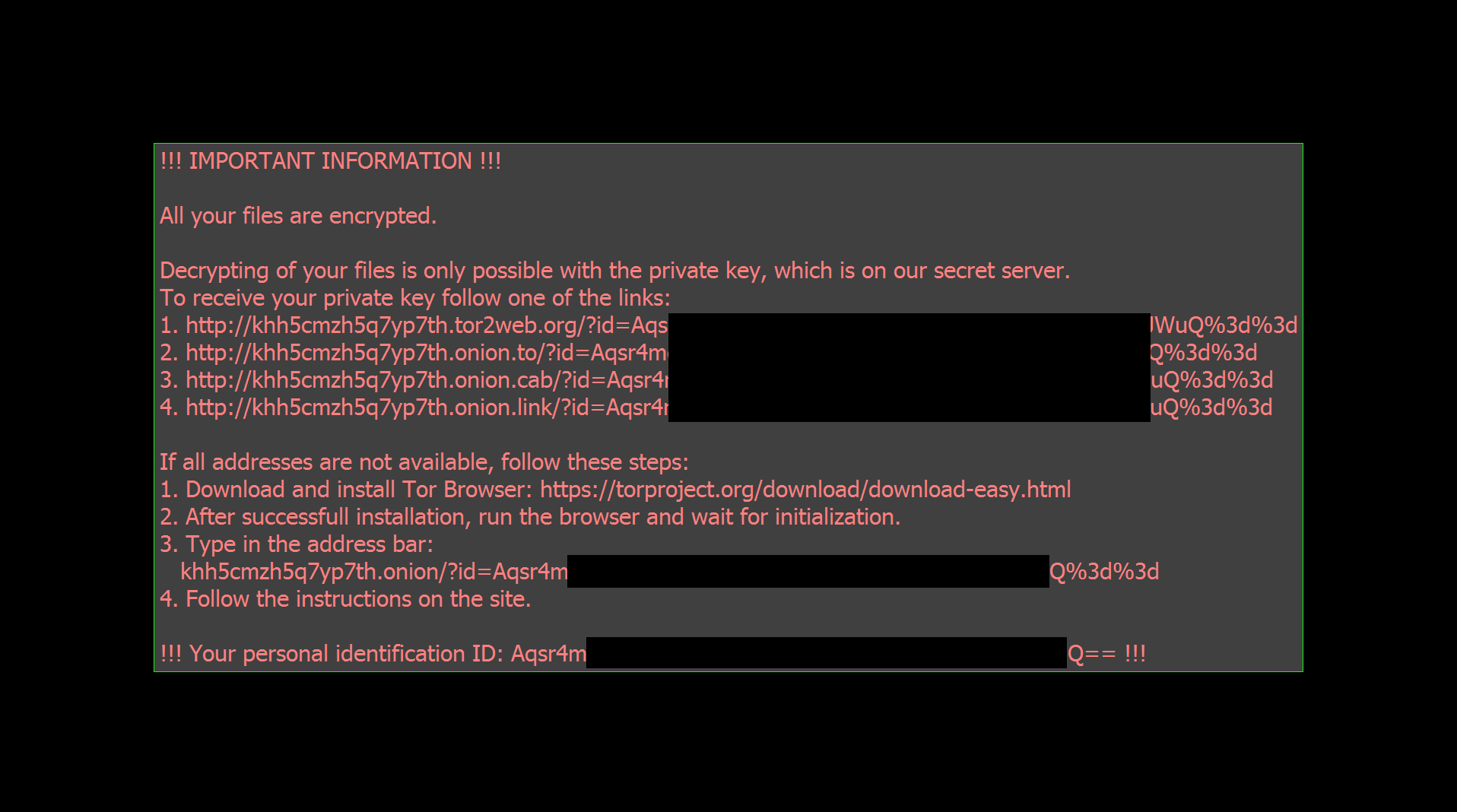

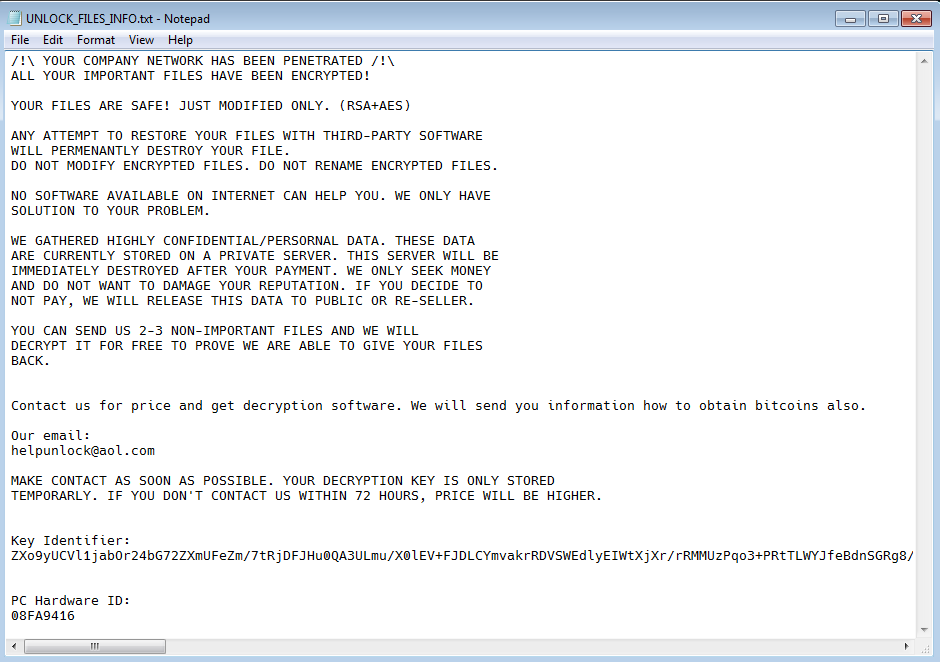

Uživatelům je také na plochu umístěn soubor s žádostí o výkupné, který má jeden z těchto názvů:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

TargetCompany je ransomware, který šifruje uživatelské soubory pomocí šifrování Chacha20. Jeho oběti si nyní mohou své soubory zdarma dešifrovat.

Zašifrované soubory lze poznat podle jedné z následujících přípon:

.mallox

.exploit

.architek

.brg

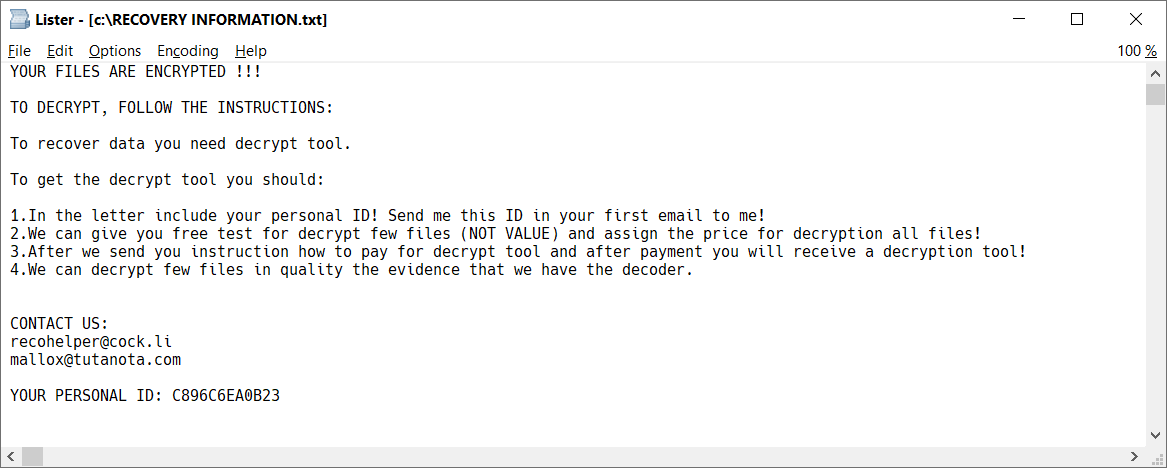

.carone

V každé složce s nejméně jedním zašifrovaným souborem je také soubor se vzkazem ohledně výkupného, který má název RECOVERY INFORMATION.txt (viz obrázek níže).

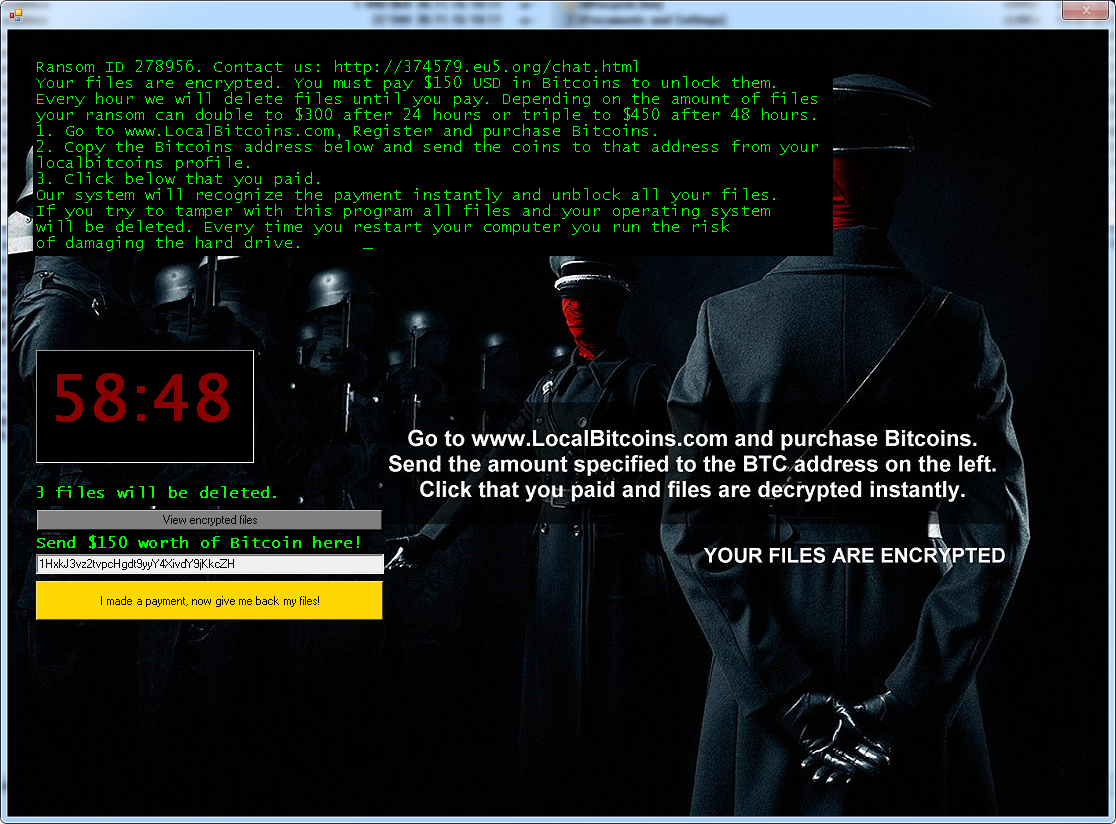

Stampado

Stampado je typ ransomwaru napsaný pomocí skriptovacího nástroje AutoIt. Byl poprvé zaznamenán v srpnu 2016. Prodává se na „temném webu“ a stále se objevují nové varianty. Jedna z verzí se nazývá Philadelphia.

Stampado přidává k zašifrovaným souborům příponu .locked. Některé varianty šifrují také samotný název souboru, takže zašifrovaný soubor může mít název dokument.docx.locked nebo 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

Po zašifrování se zobrazí následující obrazovka:

Pokud vám Stampado zašifroval soubory, můžete si kliknutím na následující odkaz zdarma stáhnout náš nástroj na opravu:

SZFLocker

SZFLocker je typ ransomwaru, který byl poprvé spatřen v květnu 2016. Infekce se projevuje těmito příznaky:

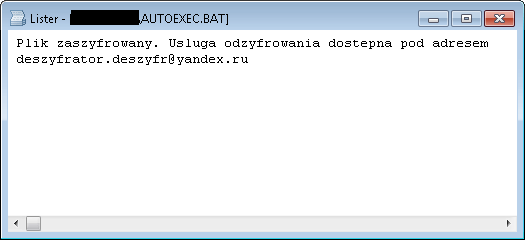

SZFLocker přidává na konec názvu souboru příponu .szf. (např. ze souboru diplomova-prace.doc udělá soubor diplomova-prace.doc.szf)

Jakmile se pokusíte otevřít zašifrovaný soubor, ransomware SZFLocker zobrazí tuto zprávu (v polštině):

Pokud vám ransomware SZFLocker zašifroval soubory, můžete si kliknutím na následující odkaz zdarma stáhnout náš nástroj na opravu:

TeslaCrypt

TeslaCrypt je typ ransomwaru, který byl poprvé spatřen v únoru 2015. Infekce se projevuje těmito příznaky:

Nejnovější verze ransomwaru TeslaCrypt nemění názvy souborů.

Po zašifrování souborů zobrazí ransomware TeslaCrypt některou z variant této zprávy:

Pokud vám TeslaCrypt zašifroval soubory, můžete si kliknutím na následující odkaz zdarma stáhnout náš nástroj na opravu:

Troldesh/Shade

Troldesh (nebo také Shade či Encoder.858) je ransomware, který se šíří po internetu od roku 2016. Koncem dubna 2020 jeho autoři ukončili činnost a publikovali dešifrovací klíče, kterými lze zdarma dešifrovat napadené soubory.

Další informace:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

Zašifrované soubory budou mít jednu z následujících přípon:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

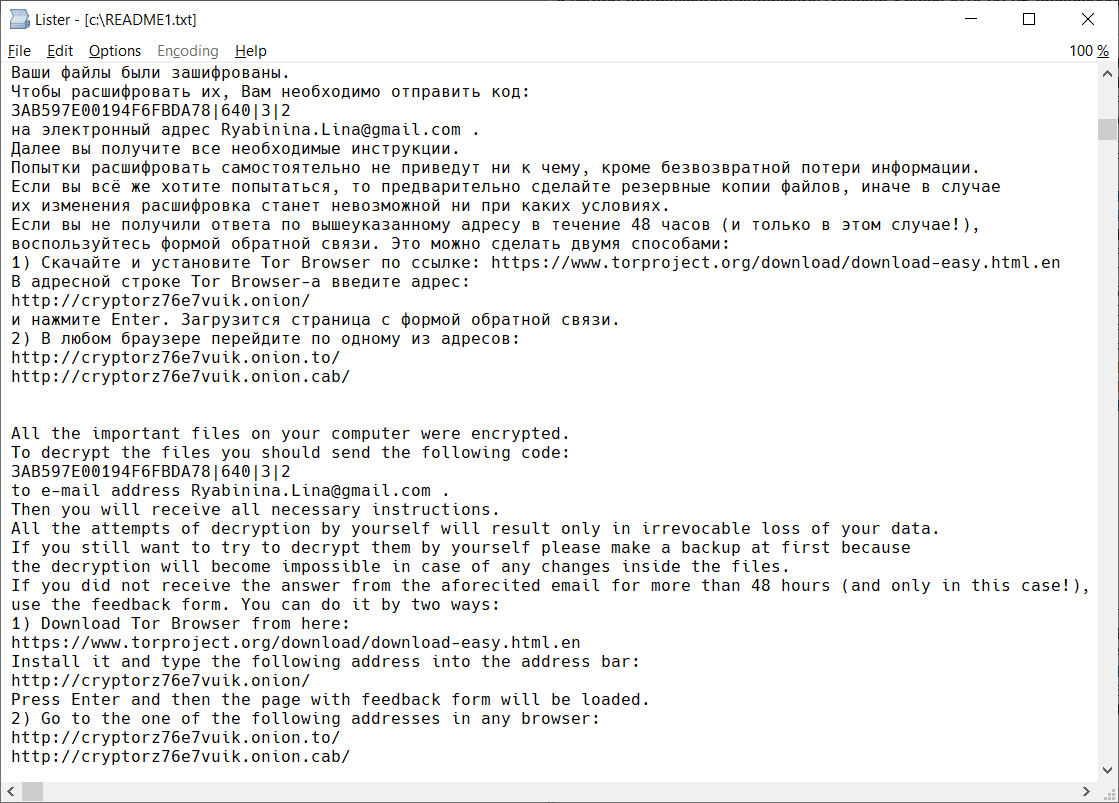

Po zašifrování souborů vytváří na ploše uživatele několik souborů s názvy README1.txt až README10.txt. Jsou v různých jazycích a obsahují následující text:

Také změní pozadí na ploše uživatele na následující obrázek:

Pokud vám Troldesh zašifroval soubory, můžete si kliknutím na následující odkaz zdarma stáhnout náš nástroj na opravu:

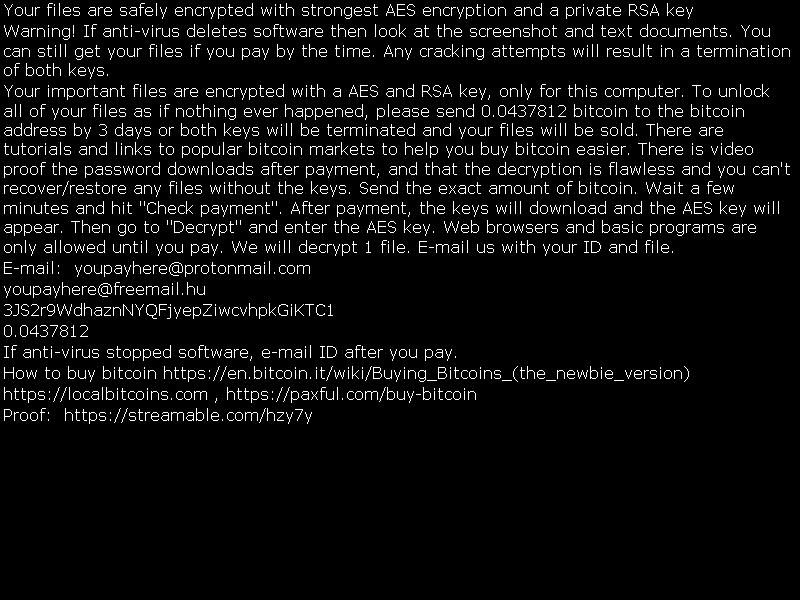

XData

XData je typ ransomwaru odvozeného od ransomwaru AES_NI a stejně jako WannaCry používá ke svému šíření zranitelnost Eternal Blue.

Tento ransomware přidává k zašifrovaným souborům příponu „.~xdata~“.

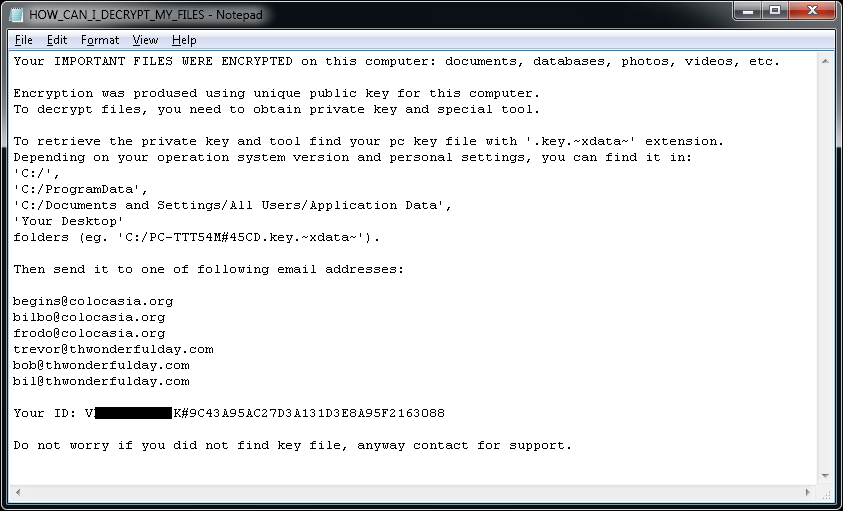

V každé složce s nejméně jedním zašifrovaným souborem lze najít soubor „HOW_CAN_I_DECRYPT_MY_FILES.txt“. Dále tento ransomware vytváří v následujících složkách soubor s klíčem, jehož název vypadá podobně jako:

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~:

• C:\

• C:\ProgramData

• Desktop

Soubor „HOW_CAN_I_DECRYPT_MY_FILES.txt“ obsahuje následující vyděračský vzkaz:

Pokud vám Troldesh zašifroval soubory, můžete si kliknutím na následující odkaz zdarma stáhnout náš nástroj na opravu: