免費勒索軟體解密工具

被勒索軟體盯上了嗎?千萬別付贖金!

選擇勒索軟體類型

我們提供免費勒索軟體解密工具,協助您解密遭以下各種勒索軟體加密的檔案。只要按一下勒索軟體名稱,即可查看感染徵兆及取得我們提供的免費修正程式。

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo 和 LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (離線)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

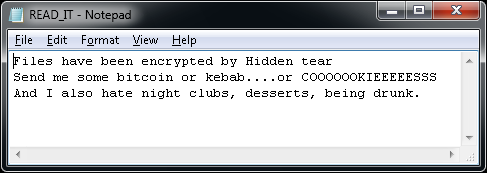

- HermeticRansom

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh / Shade

- XData

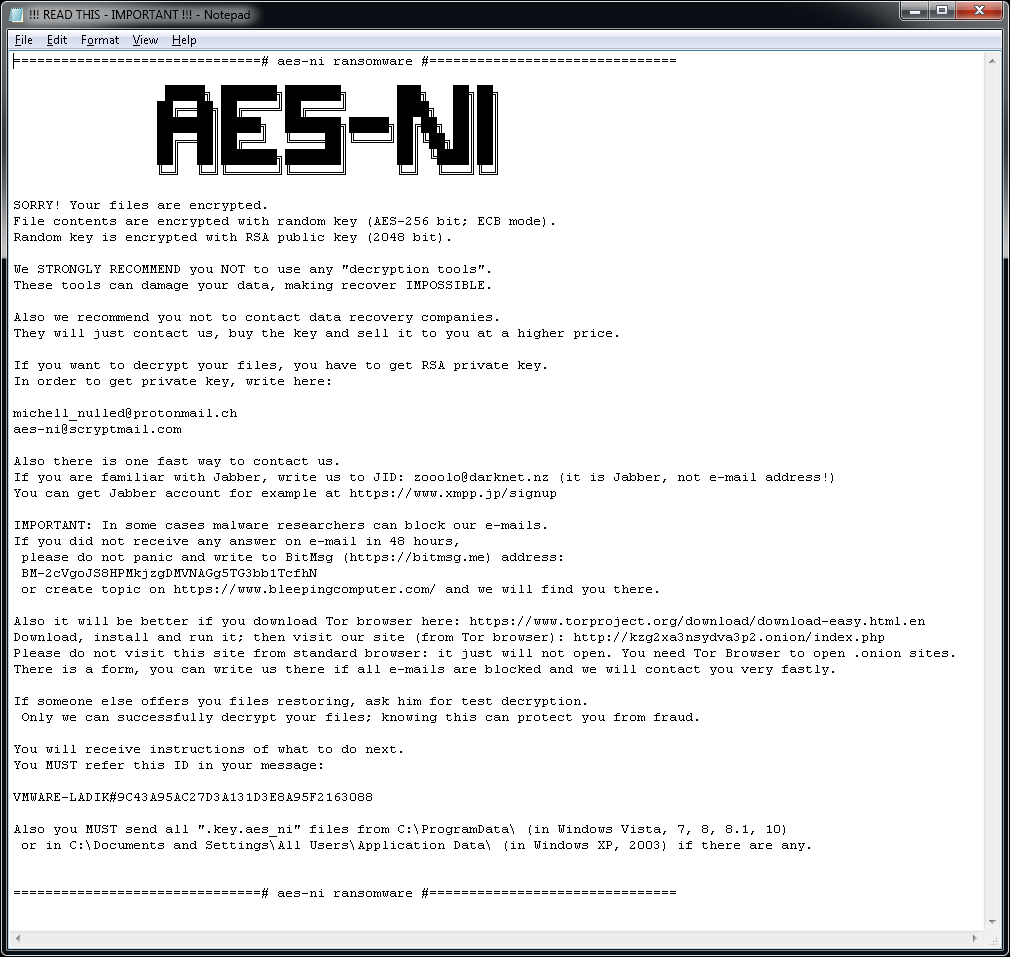

AES_NI

AES_NI 是一種勒索軟體病毒,首次出現於 2016 年 12 月。自此之後,我們發現多個帶有不同檔案副檔名的變種病毒。這種勒索軟體會搭配使用 AES-256 和 RSA-2048,藉以將檔案加密。

這種勒索軟體會在加密檔案後面加上下列副檔名:

.aes_ni

.aes256

.aes_ni_0day

在每個至少含有一個加密檔案的資料夾中,被害人都能找到 !!!READ THIS - IMPORTANT !!!.txt 檔案。此外,勒索軟體會建立檔名類似 [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day 的金鑰檔案,其所在位置為 C:\ProgramData 資料夾。

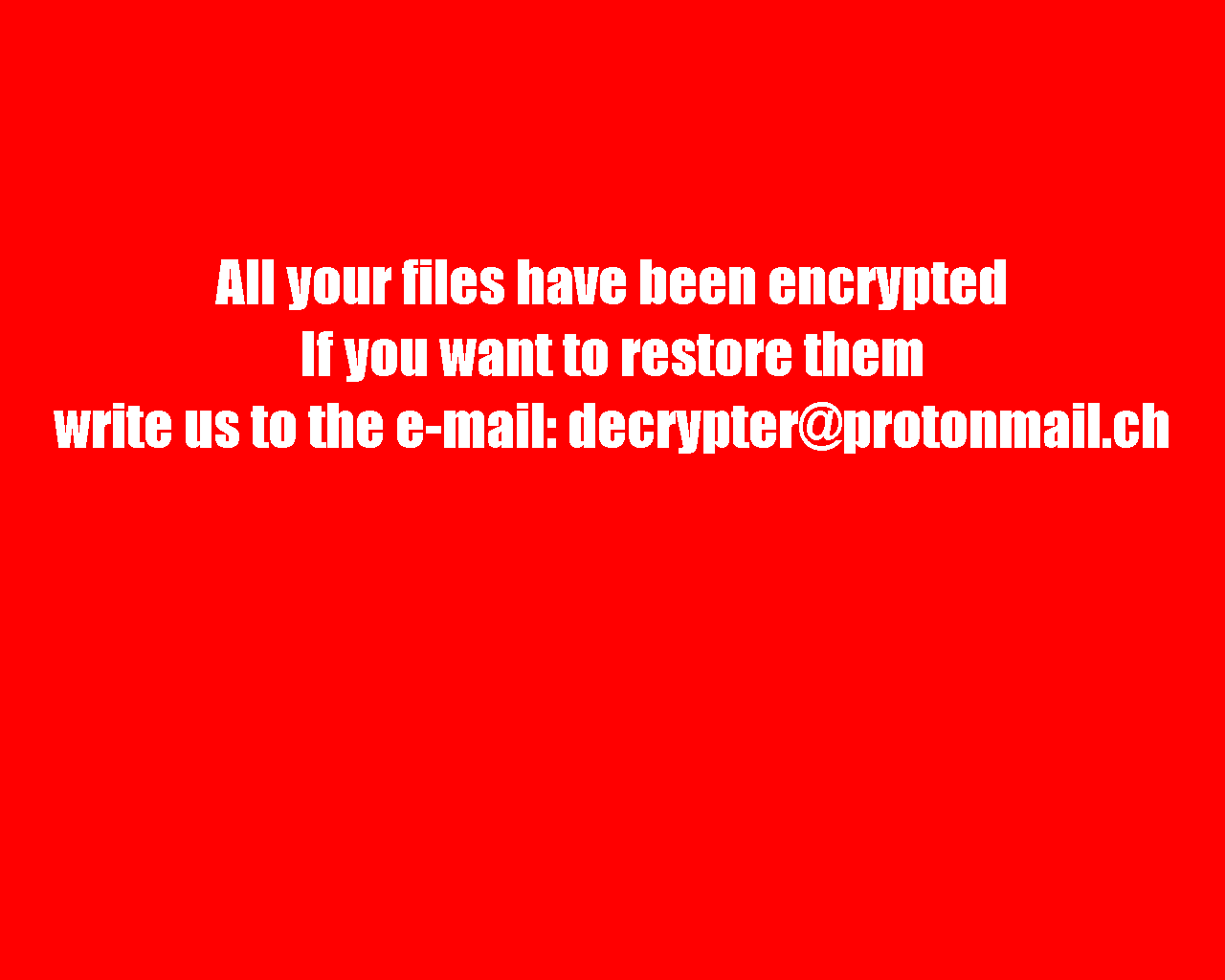

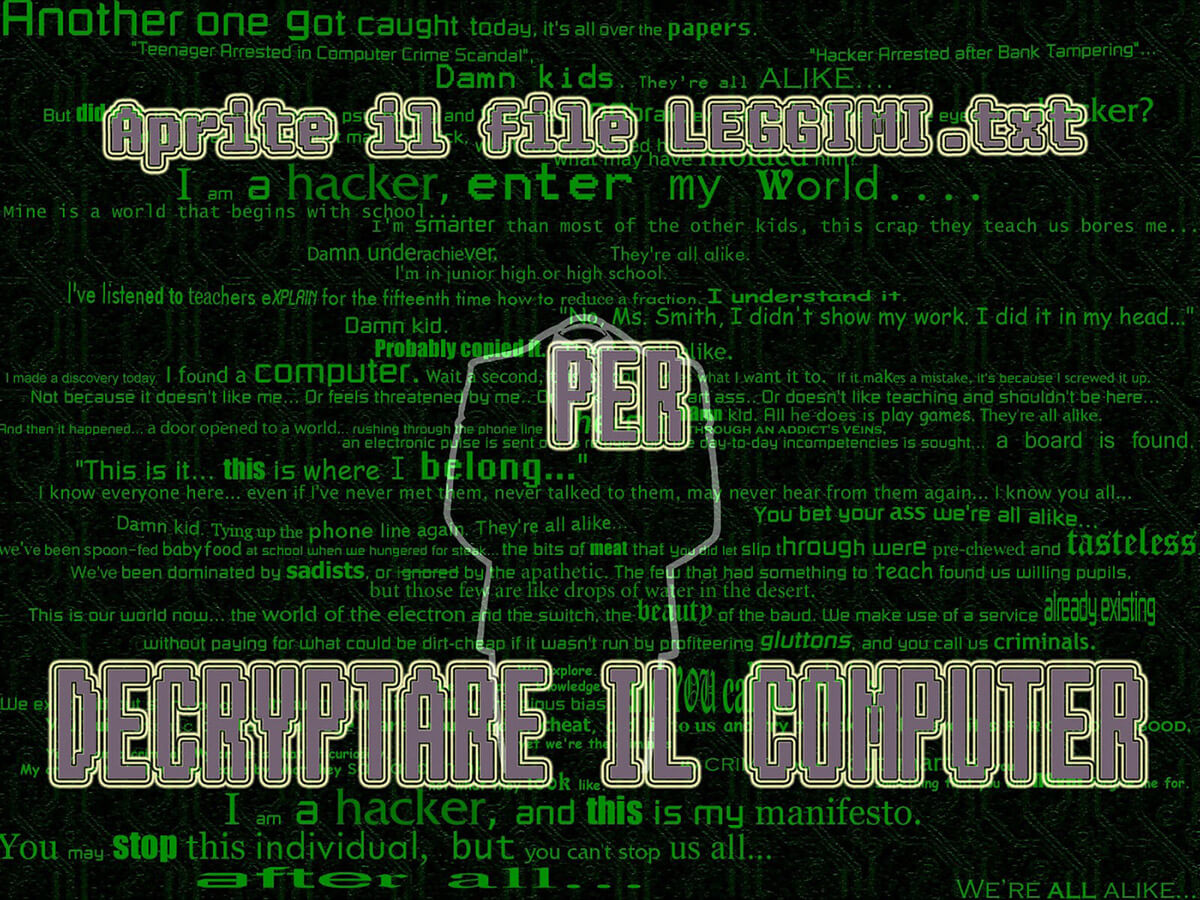

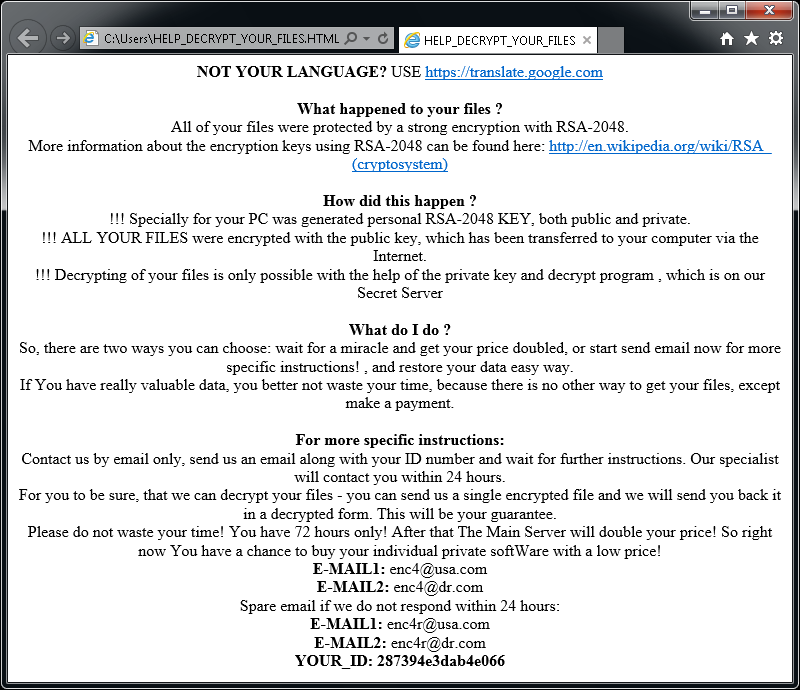

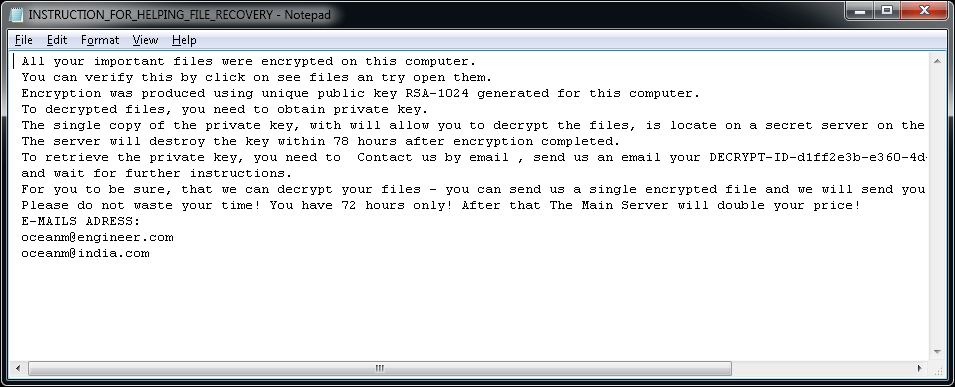

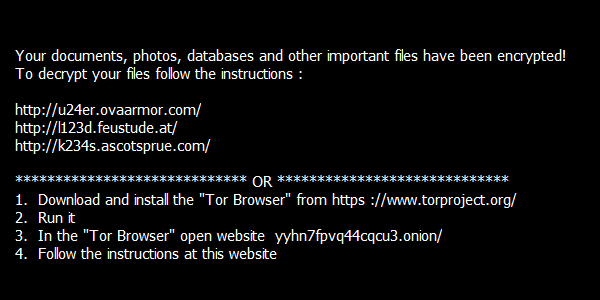

!!! READ THIS - IMPORTANT !!!.txt 檔案內含以下勒索字樣:

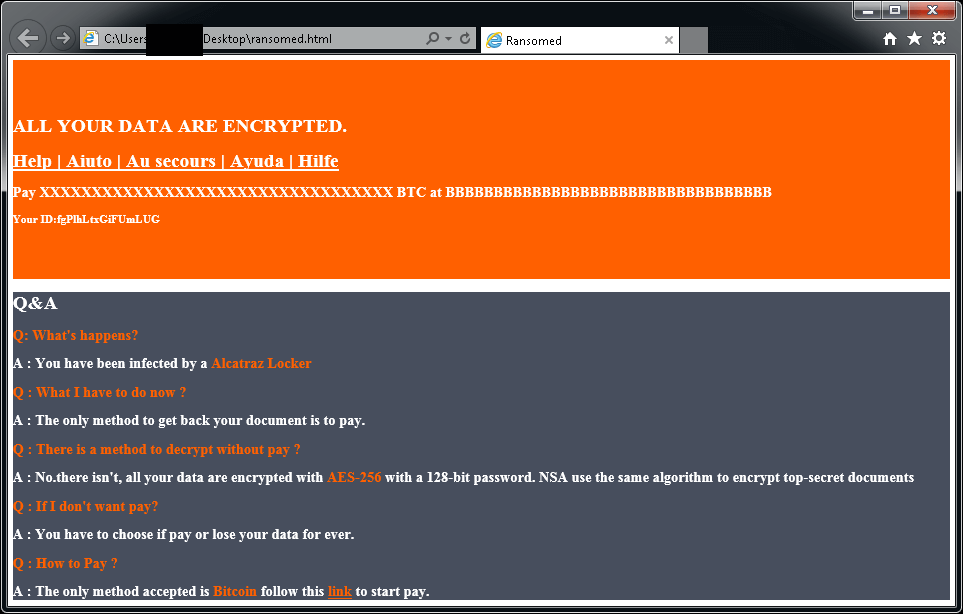

Alcatraz Locker

Alcatraz Locker 是一種勒索軟體病毒,首次出現於 2016 年 11 月中旬。這種勒索軟體使用 AES 256 加密法搭配 Base64 編碼,將使用者的檔案加密。

若您的檔案遭到 Alcatraz Locker 加密,請按一下這裡下載我們的免費修正程式:

Apocalypse

Apocalypse 是一種勒索軟體,首次出現於 2016 年 6 月。下列為感染該勒索軟體的徵兆:

Apocalypse 會在檔案名稱結尾加上 .encrypted、.FuckYourData、.locked、.Encryptedfile 或 .SecureCrypted。(例如,Thesis.doc 會變成 Thesis.doc.locked)

開啟副檔名為 .How_To_Decrypt.txt、.README.Txt、.Contact_Here_To_Recover_Your_Files.txt、.How_to_Recover_Data.txt 或 .Where_my_files.txt (例如 Thesis.doc.How_To_Decrypt.txt) 的檔案,會顯示與以下範例相似的訊息:

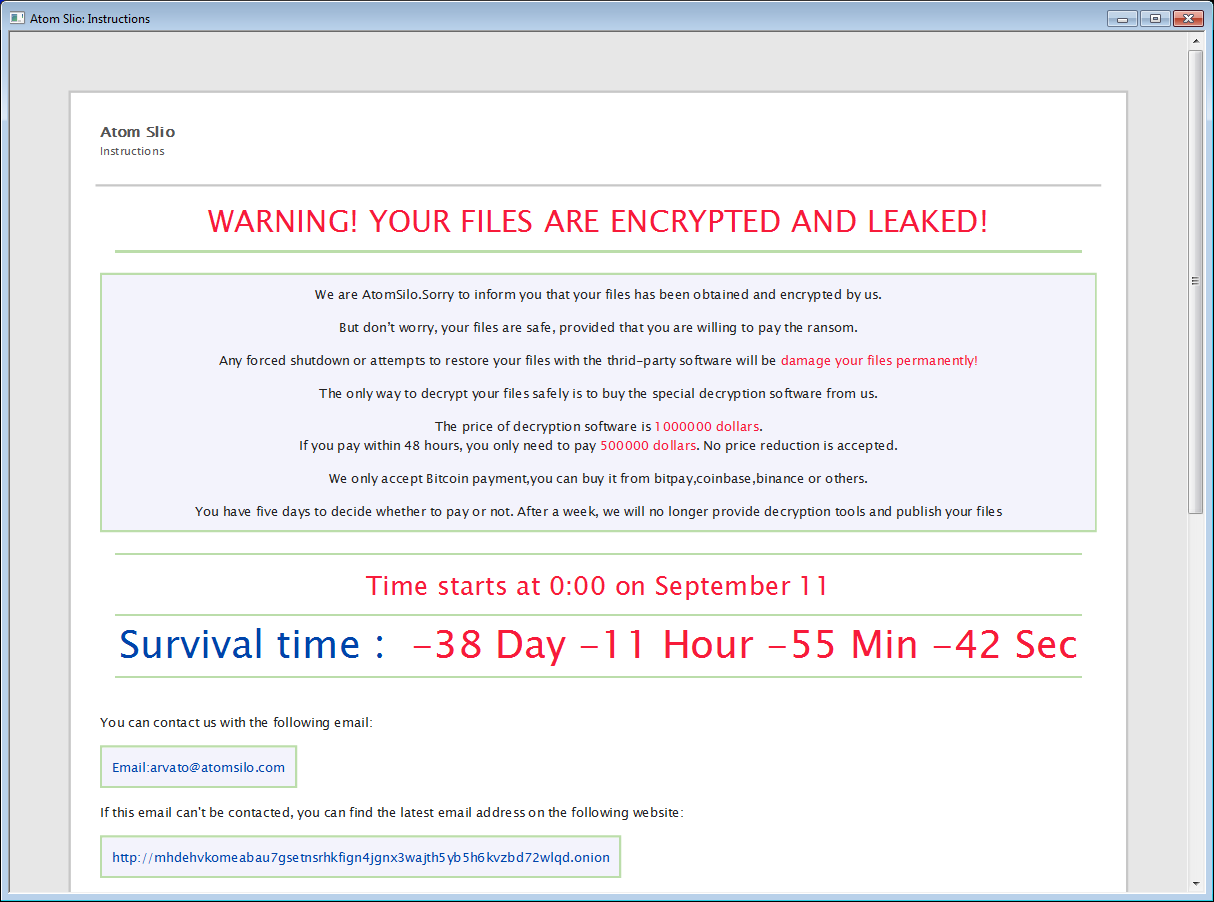

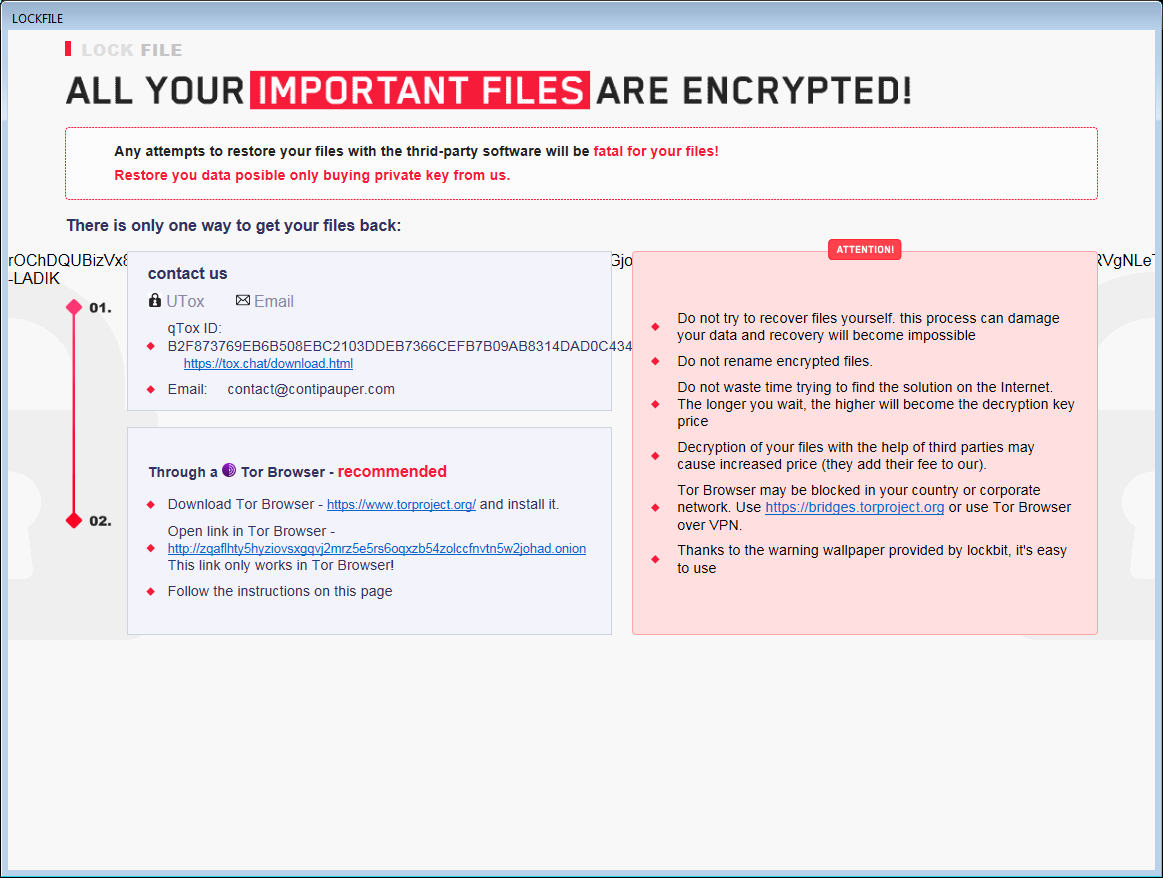

AtomSilo 和 LockFile

AtomSilo 和 LockFile 是 Jiří Vinopal 分析的兩種勒索軟體威脅。它們的加密架構非常類似,所以本解密工具能支援這兩個變體。受害者因此得以免費解開遭到加密的檔案。

您可以根據下列任一個副檔名辨識加密檔案:

.ATOMSILO

.lockfile

在每個至少含有一個加密檔案的資料夾中,被害人可以找到名為 README-FILE-%ComputerName%-%Number%.hta 或 LOCKFILE-README-%ComputerName%-%Number%.hta 的勒索字樣檔案,如:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

Babuk

Babuk 是一種源於俄羅斯的勒索軟體。2021 年 9 月,該軟體的來源程式碼與部分解密金鑰外洩,受害者因此得以免費解開遭到加密的檔案。

將檔案加密時,Babuk 會在檔案名稱加上以下任一副檔名:

.babuk

.babyk

.doydo

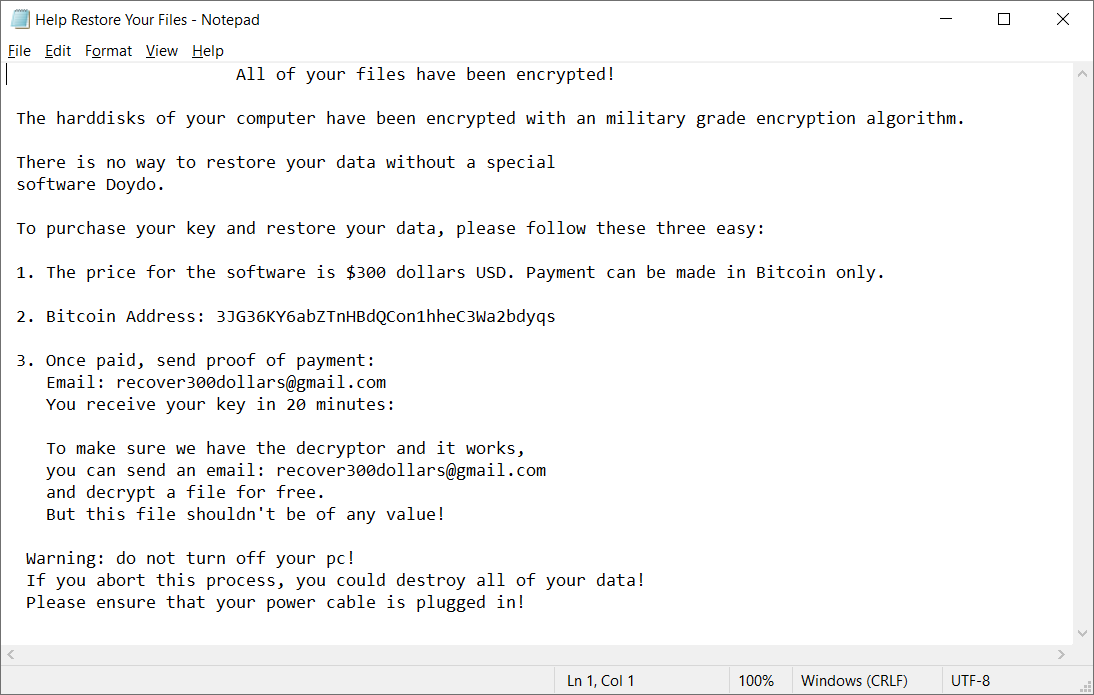

在每個至少含有一個加密檔案的資料夾中,受害者可以找到 Help Restore Your Files.txt 檔案,當中的內容如下:

BadBlock

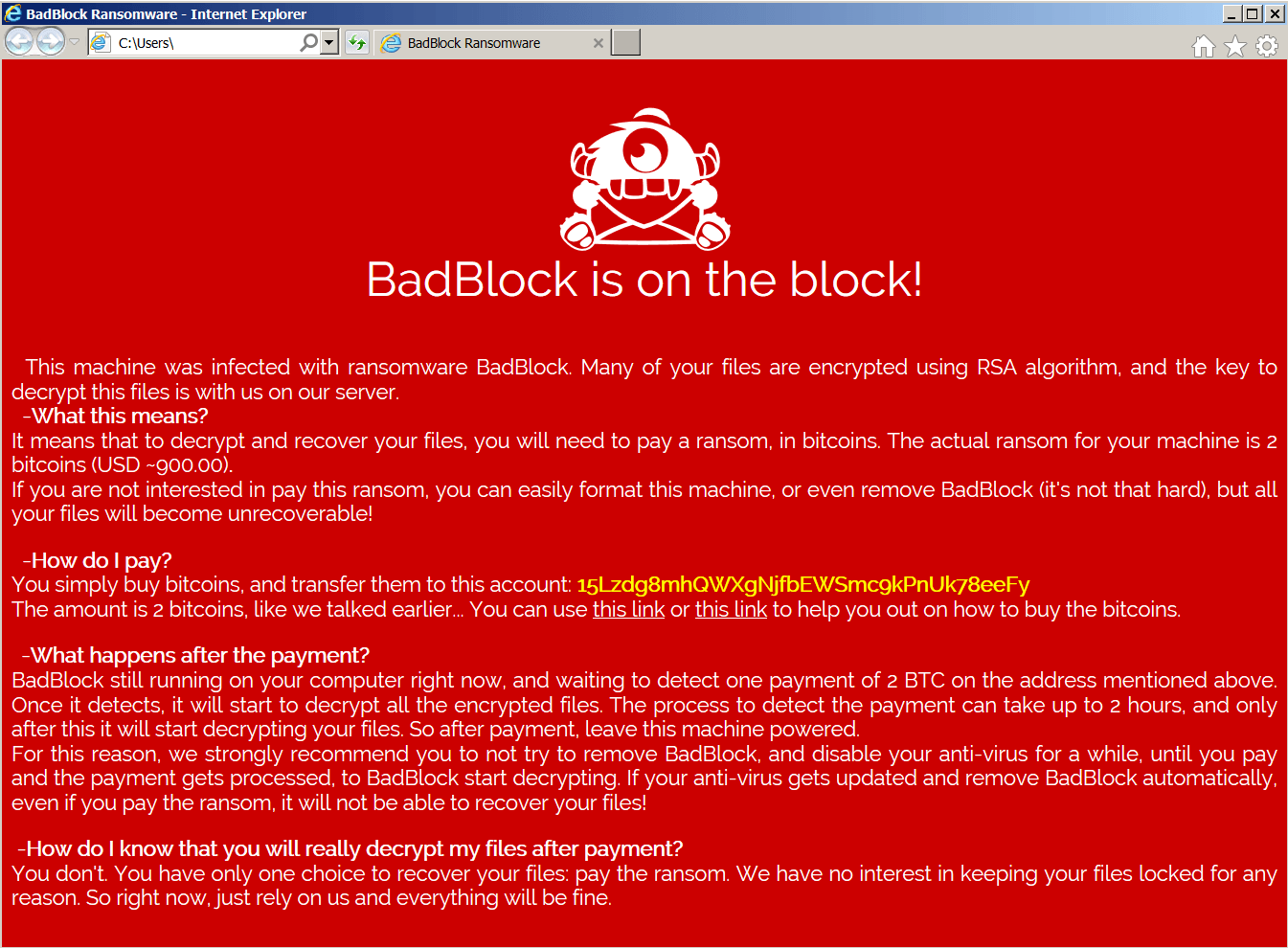

BadBlock 是一種勒索軟體,首次出現於 2016 年 5 月。下列為感染該勒索軟體的徵兆:

若您的檔案遭到 BadBlock 加密,請按一下這裡下載我們的免費修正程式:

Bart

Bart 是一種勒索軟體,首次出現於 2016 年 6 月底。下列為感染該勒索軟體的徵兆:

Bart 會在檔案名稱結尾加上 .bart.zip (例如,Thesis.doc 會變成 Thesis.docx.bart.zip)。這些檔案是包含原始檔案的加密 ZIP 封存檔。

將您的檔案加密之後,Bart 會把桌面桌布變更為與下列範例相似的影像。影像上的文字也能幫助我們辨識 Bart。這段文字儲存在桌面上名稱為 recover.bmp 和 recover.txt 的檔案中。

若您的檔案遭到 Bart 加密,請按一下這裡下載我們的免費修正程式:

致謝:感謝 PkCrack 的開發人員 Peter Conrad 授權給我們,讓我們能夠在 Bart 解密工具中使用他的程式庫。

BigBobRoss

BigBobRoss 使用 AES128 加密法將使用者的檔案加密。它會在加密檔案名稱結尾加上新的副檔名 .obfuscated。

該勒索軟體加上的副檔名如下:.obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

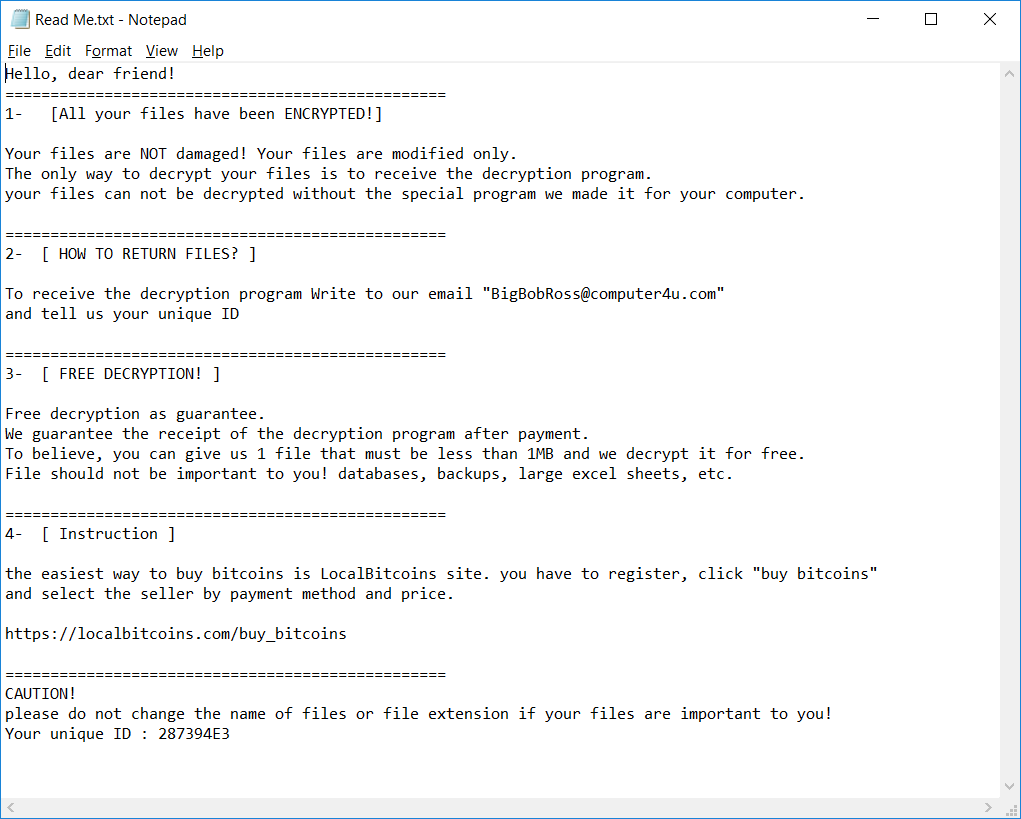

這種勒索軟體也會在每個資料夾中建立檔名為 Read Me.txt 的文字檔案。檔案內容如下。

BTCWare

BTCWare 是一種勒索軟體病毒,首次出現於 2017 年 3 月。自此之後,我們發現五類變種病毒,可從加密檔案的副檔名加以區別。這種勒索軟體使用兩種不同的加密方法:RC4 和 AES 192。

加密檔案名稱的格式如下:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

除此之外,被害人也會在 PC 上發現以下任一檔案

Key.dat:在 %USERPROFILE%\Desktop

1.bmp:在 %USERPROFILE%\AppData\Roaming

#_README_#.inf 或 !#_DECRYPT_#!.inf:在每個至少含有一個加密檔案的資料夾。

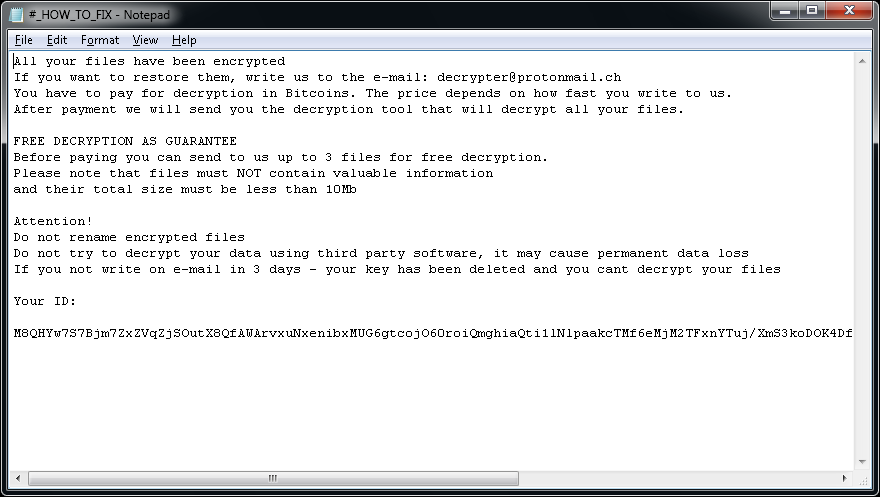

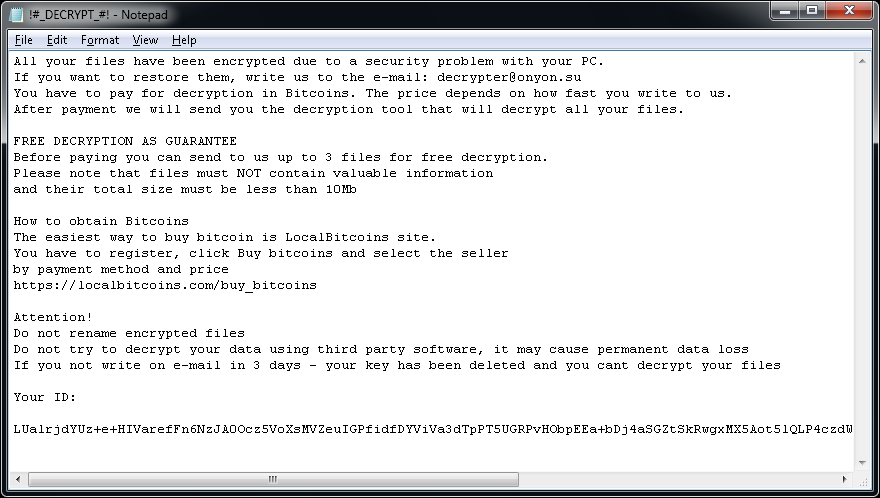

將檔案加密之後,勒索軟體會把您的桌面桌布變更為下列圖片:

您可能也會看到以下勒索字樣:

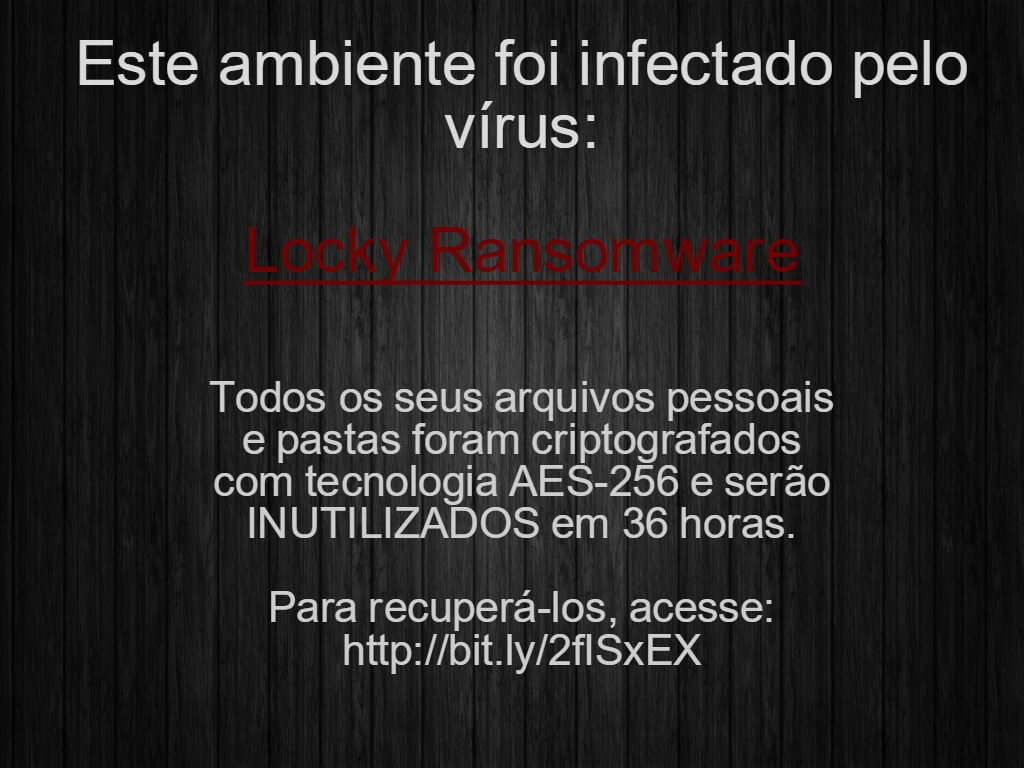

Crypt888

Crypt888 (亦稱為 Mircop) 是一種勒索軟體,首次出現於 2016 年 6 月。下列為感染該勒索軟體的徵兆:

Crypt888 會在檔案名稱前面加上 Lock.。(例如,Thesis.doc 會變成 Lock.Thesis.doc)

將您的檔案加密之後,Crypt888 會把您的桌面桌布變更為下列其中一張圖片:

若您的檔案遭到 Crypt888 加密,請按一下這裡下載我們的免費修正程式:

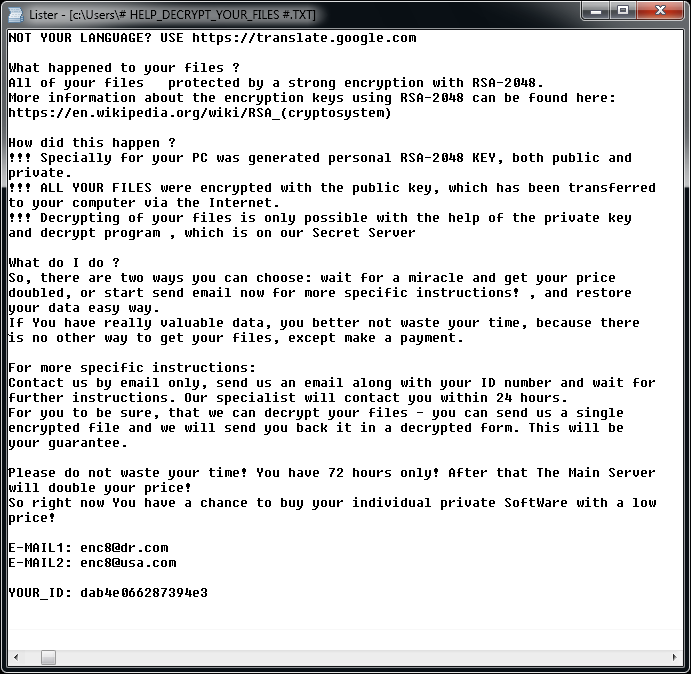

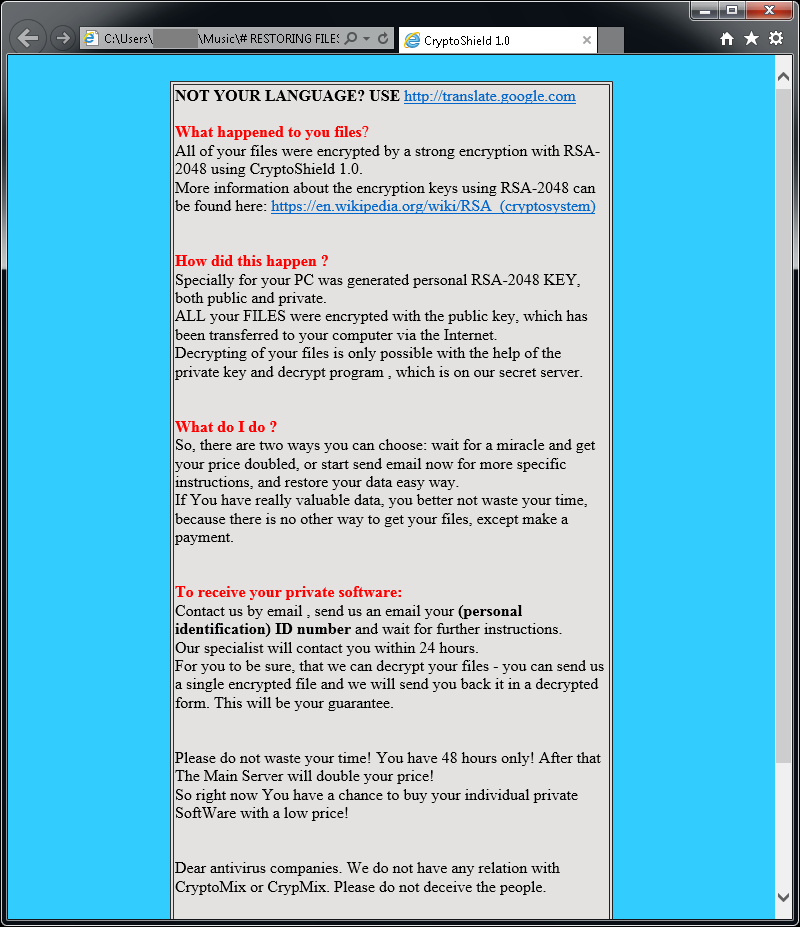

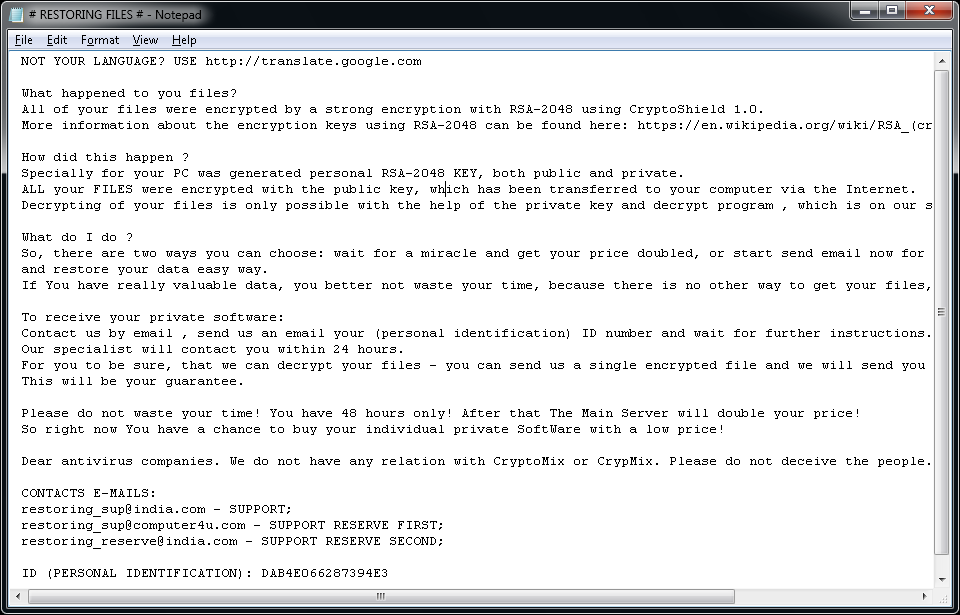

CryptoMix (離線)

CryptoMix (亦稱為 CryptFile2 或 Zeta) 是一種勒索軟體病毒,首次出現於 2016 年 3 月。CryptoMix 的變種病毒 CryptoShield 則是在 2017 年初出現。這兩種變種病毒都使用 AES256 加密技術,並搭配從遠端伺服器下載的獨特加密金鑰來將檔案加密。但如果伺服器無法使用,或使用者未連接網際網路,該勒索軟體會使用固定金鑰 (「離線金鑰」) 來將檔案加密。

重要訊息:提供的解密工具僅支援使用「離線金鑰」加密的檔案。對於非使用離線金鑰加密的檔案,我們的工具則無法將檔案還原,也不會修改任何內容。

2017-07-21 更新:我們已更新解密工具,現在也能處理 Mole 變種病毒了。

加密檔案會出現下列任一副檔名:.CRYPTOSHIELD、.rdmk、.lesli、.scl、.code、.rmd、.rscl 或 .MOLE。

檔案遭到加密後,您可以在 PC 中找到下列檔案:

若您的檔案遭到 CryptoMix 加密,請按一下這裡下載我們的免費修正程式:

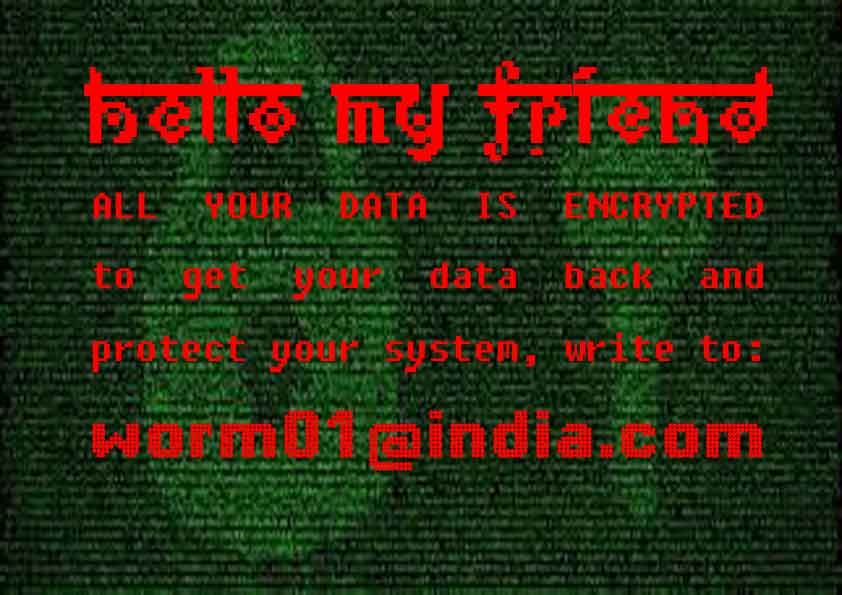

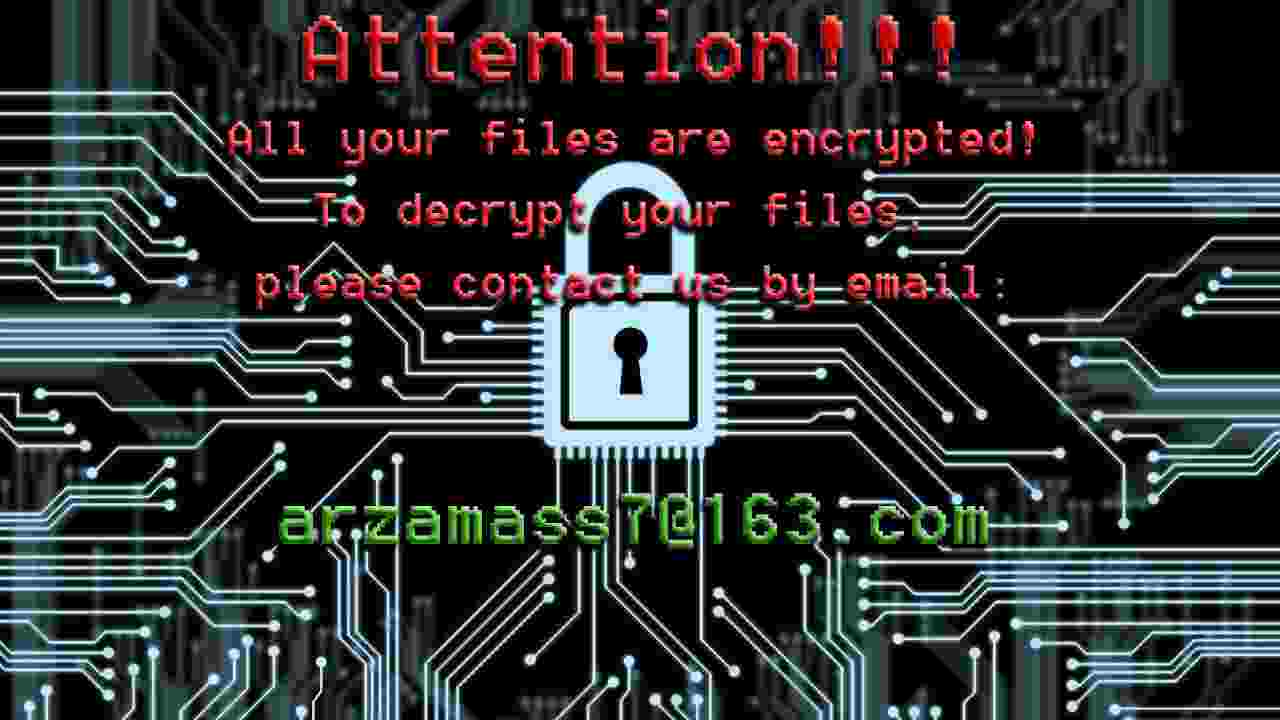

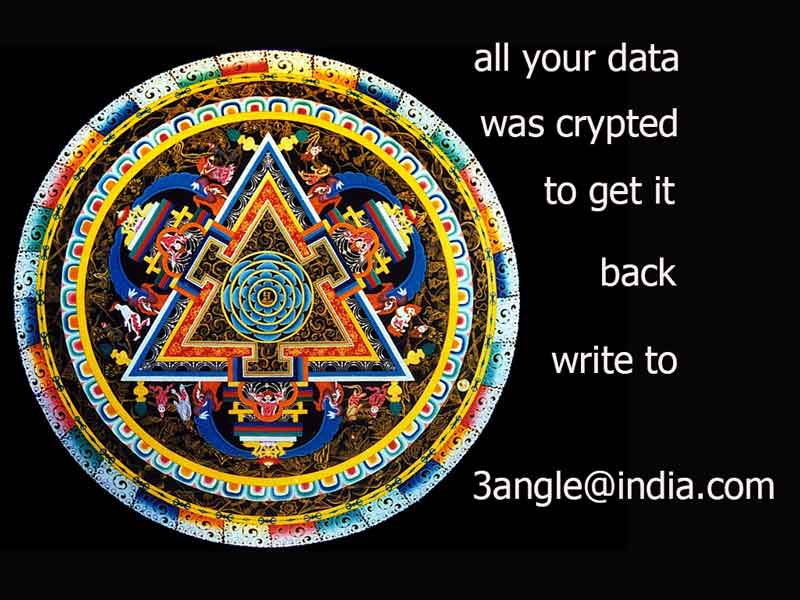

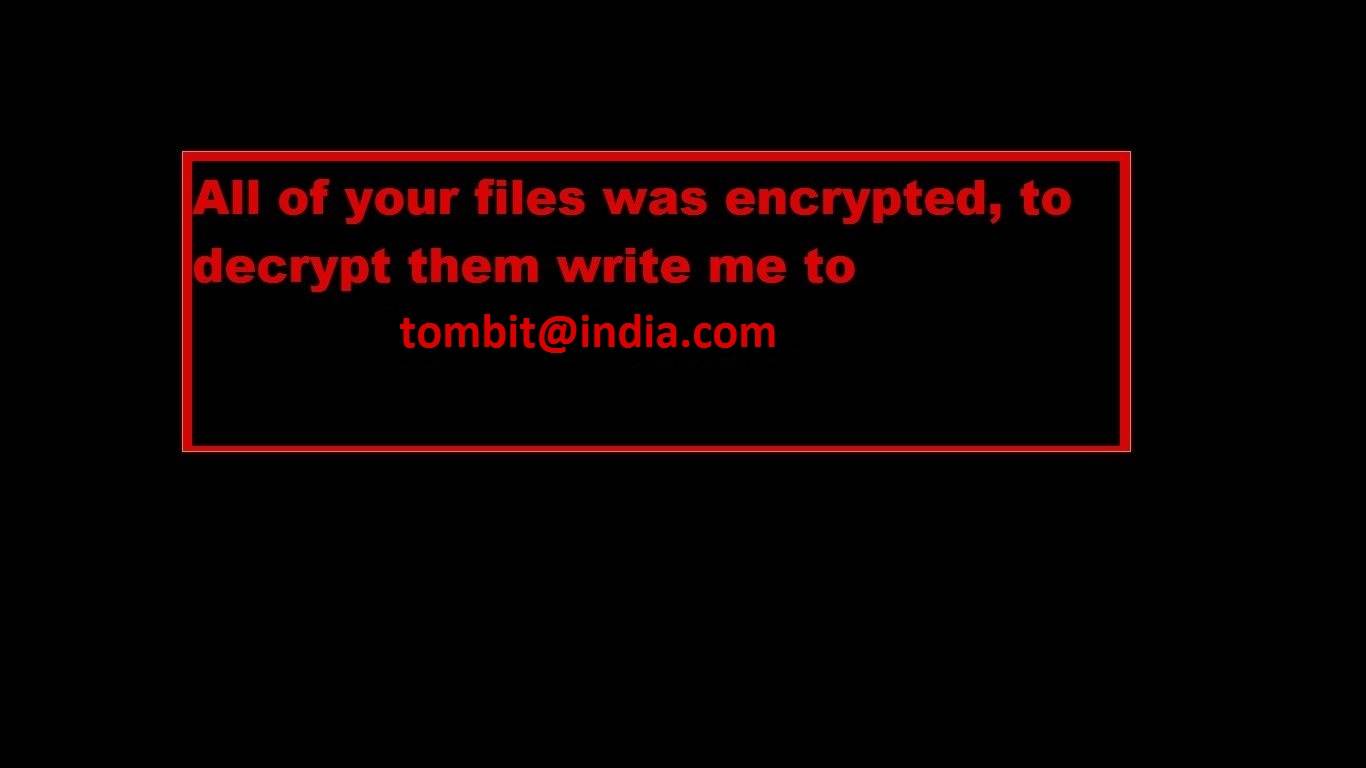

CrySiS

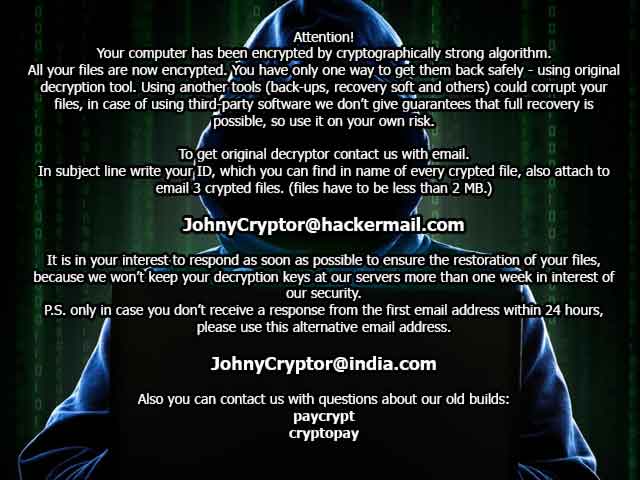

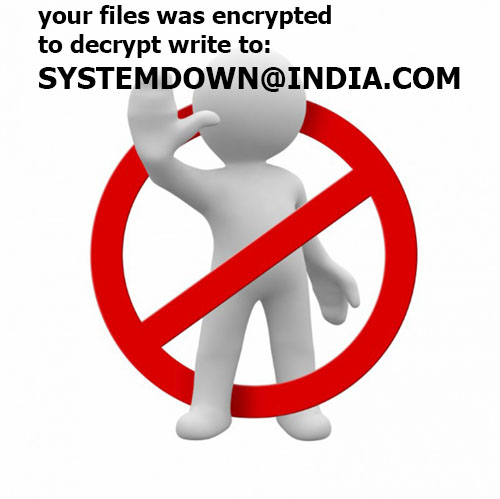

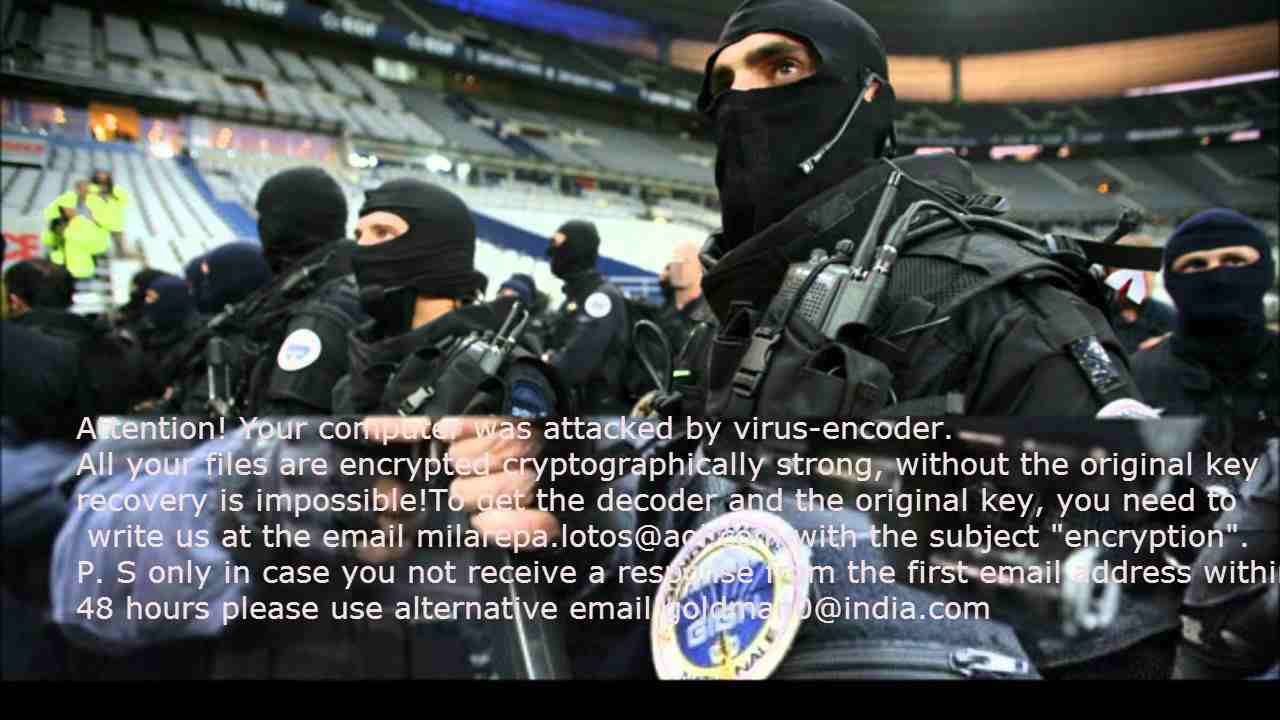

CrySiS (亦稱為 JohnyCryptor、Virus-Encode、Aura 或 Dharma) 是一種勒索軟體,首次出現於 2015 年 9 月。這種勒索軟體會搭配使用 AES-256 與 RSA-1024 非對稱式加密。

加密檔案會出現許多不同的副檔名,包括:

.johnycryptor@hackermail.com.xtbl、

.ecovector2@aol.com.xtbl、

.systemdown@india.com.xtbl、

.Vegclass@aol.com.xtbl、

.{milarepa.lotos@aol.com}.CrySiS、

.{Greg_blood@india.com}.xtbl、

.{savepanda@india.com}.xtbl、

.{arzamass7@163.com}.xtbl、

.{3angle@india.com}.dharma、

.{tombit@india.com}.dharma、

.wallet

將您的檔案加密之後,勒索軟體會顯示以下其中一則訊息 (請參閱下文)。訊息位於使用者桌面上,名稱為 Decryption instructions.txt、Decryptions instructions.txt、README.txt、Readme to restore your files.txt 或 HOW TO DECRYPT YOUR DATA.txt。此外,勒索軟體也會將桌面背景變更為以下任一圖片。

若您的檔案遭到 CrySiS 加密,請按一下這裡下載我們的免費修正程式:

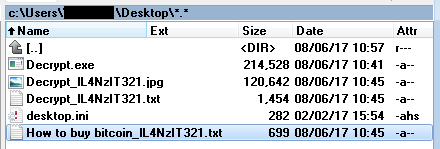

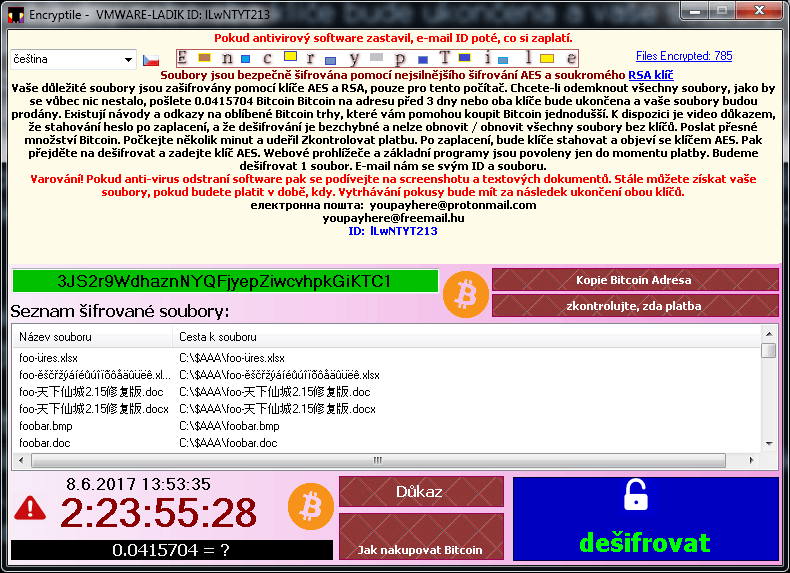

EncrypTile

EncrypTile 是一種勒索軟體,首次出現於 2016 年 11 月。經過歷時半年的演變,我們發現了這種勒索軟體的全新最終版本。它採用 AES-128 加密,並針對特定 PC 和使用者使用固定不變的金鑰。

這種勒索軟體會將「encrypTile」等字加入檔案名稱:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

它也會在使用者桌面上建立四個新檔案。這些檔案名稱會經過本地化,本文提供的是英文版本:

執行過程中,勒索軟體會主動禁止使用者執行任何可能將其移除的工具。當您的 PC 上有勒索軟體運作時,如需如何執行解密工具的詳細指示,請參閱這篇部落格文章。

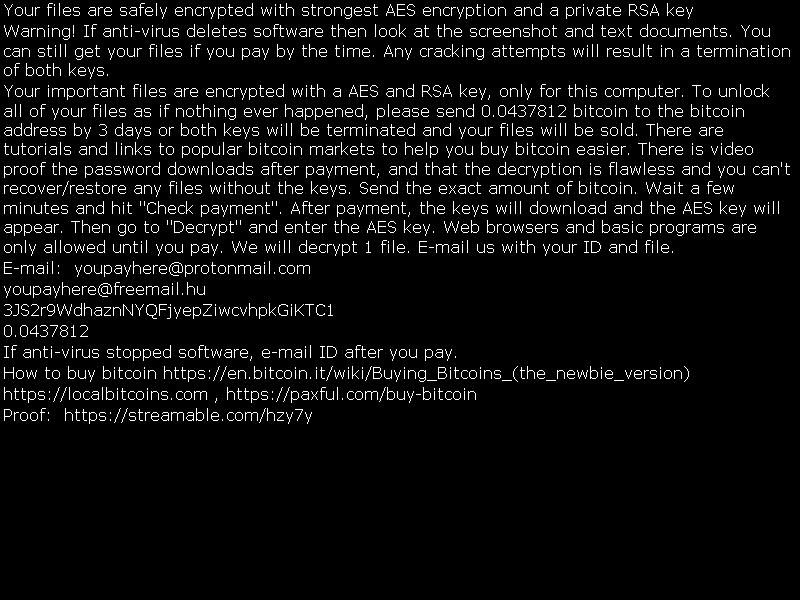

FindZip

FindZip 是一種勒索軟體病毒,首次出現於 2017 年 2 月底。這種勒索軟體在 Mac OS X (10.11 或更新版本) 上廣為散播。它的加密方法以建立 ZIP 檔案為主,每個加密檔案都是含有原始文件的 ZIP 封存檔。

加密檔案會出現 .crypt 副檔名。

勒索軟體將檔案加密後,會在使用者桌面上建立幾個名稱不同的檔案,包括:DECRYPT.txt、HOW_TO_DECRYPT.txt、README.txt。這些檔案的內容相同,均含有以下文字訊息:

特別注意:由於 Avast 解密工具是 Windows 應用程式,因此您必須在 Mac 上安裝模擬層 (Wine、CrossOver)。如需詳細資訊,請參閱我們的部落格文章。

若您的檔案遭到 Globe 加密,請按一下這裡下載我們的免費修正程式:

Fonix

Fonix 勒索軟體自 2020 年 6 月以來就很活躍。該軟體以 C++ 寫成,使用三種金鑰加密方式:RSA-4096 主要金鑰、RSA-2048 工作階段金鑰,以及用於 SALSA/ChaCha 加密的 256 位元檔案金鑰。2021 年 2 月,該勒索軟體的作者宣布停止營運,並公開將檔案免費解密的主要 RSA 金鑰。

若您的檔案遭到 Fonix 加密,請按一下這裡下載我們的免費修正程式:

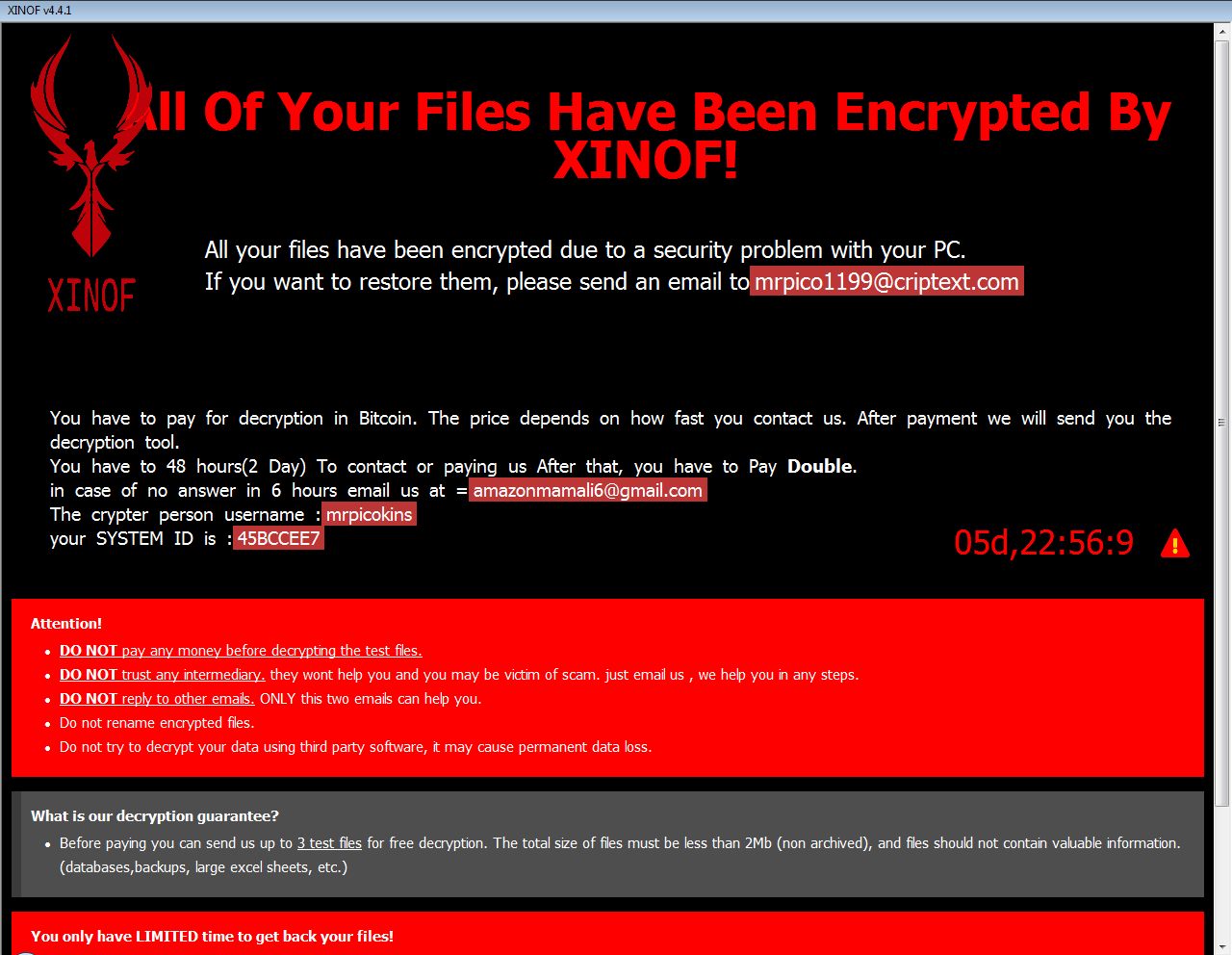

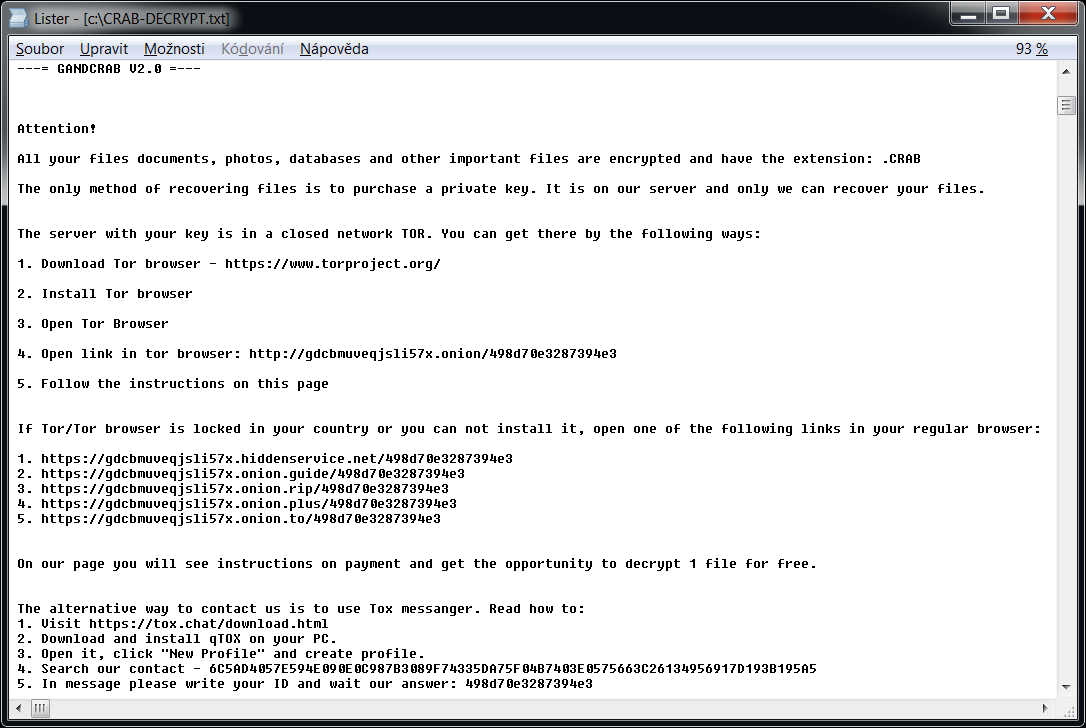

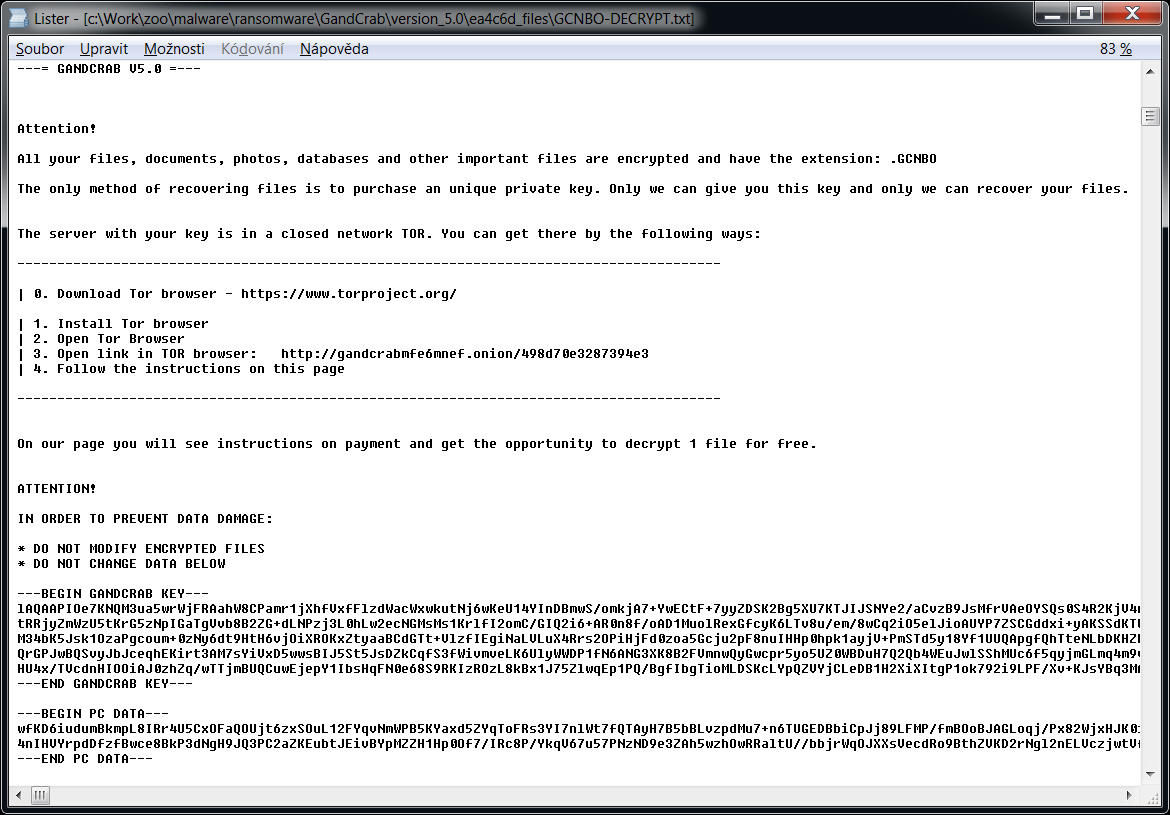

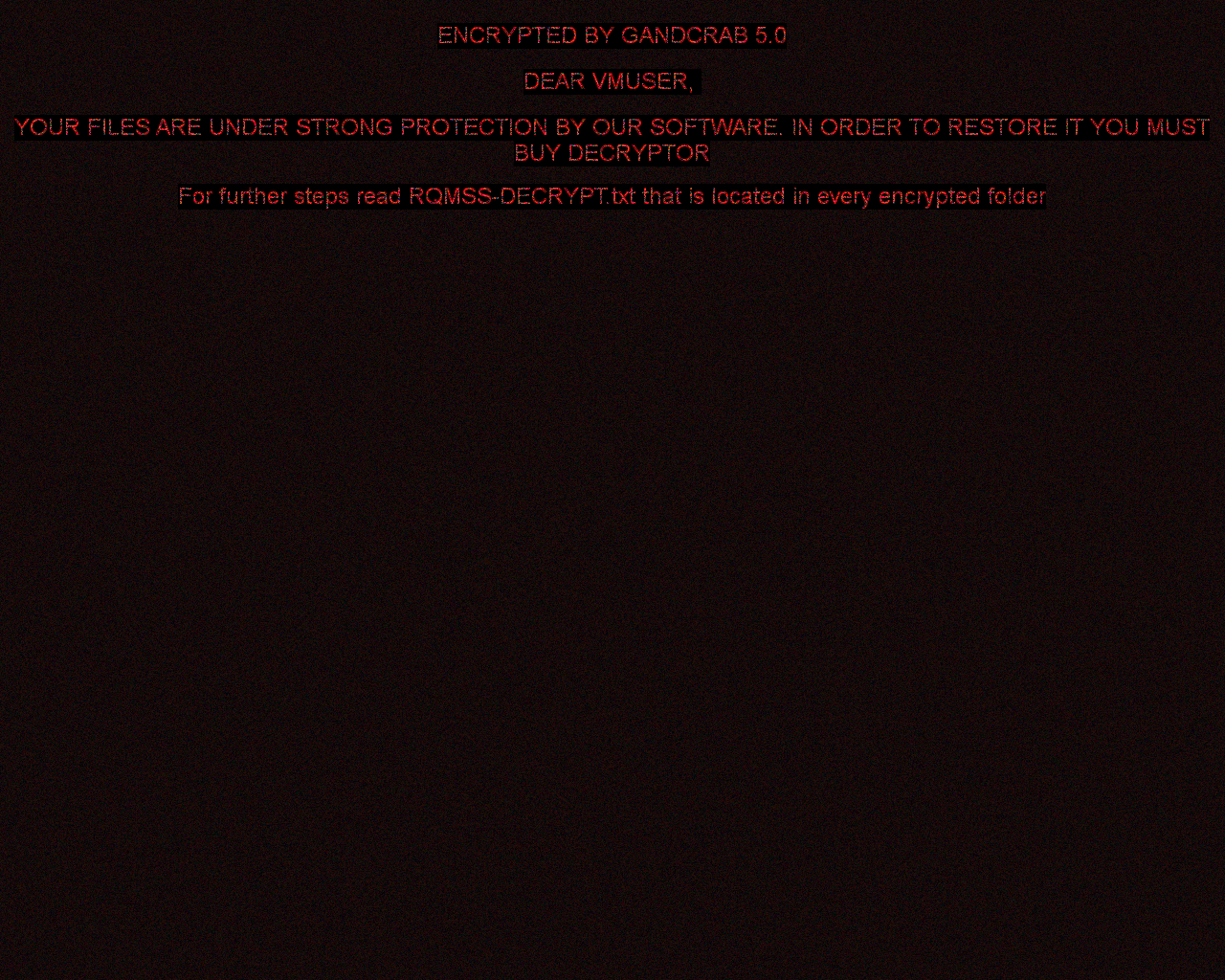

GandCrab

Gandcrab 是 2018 年最肆無忌憚的勒索軟體之一。2018 年 10 月 17 日,Gandcrab 的開發者釋出 997 個解密金鑰給敘利亞的受害者使用。2018 年 7 月,美國聯邦調查局也釋出 4-5.2 版本的主要解密金鑰。這個版本的解密工具運用前述所有金鑰,供您免費將檔案解密。

該勒索軟體可能會添加多種副檔名:

.GDCB,

.CRAB、

.KRAB、

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (字母為隨機)

這種勒索軟體也會在每個資料夾中建立檔名為「GDCB-DECRYPT.txt」、「CRAB-DECRYPT.txt」、「KRAB_DECRYPT.txt」、「%RandomLetters%-DECRYPT.txt」或「%RandomLetters%-MANUAL.txt」的文字檔案。檔案內容如下。

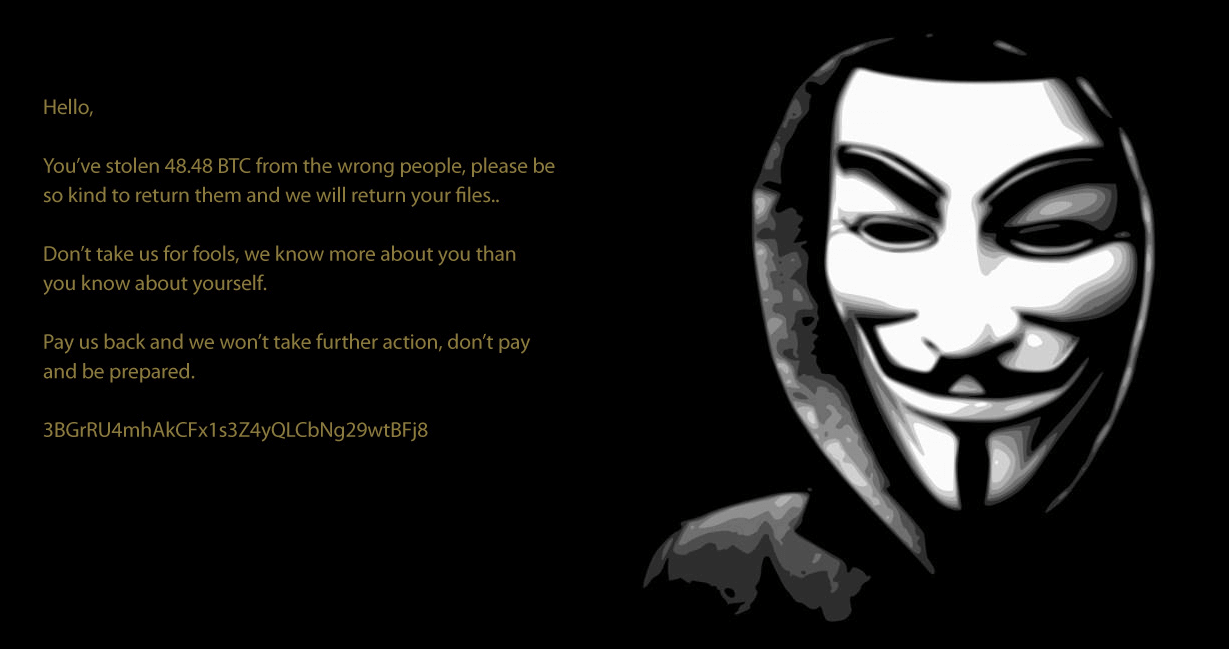

後續的勒索軟體版本還會將使用者桌面設定為下方影像:

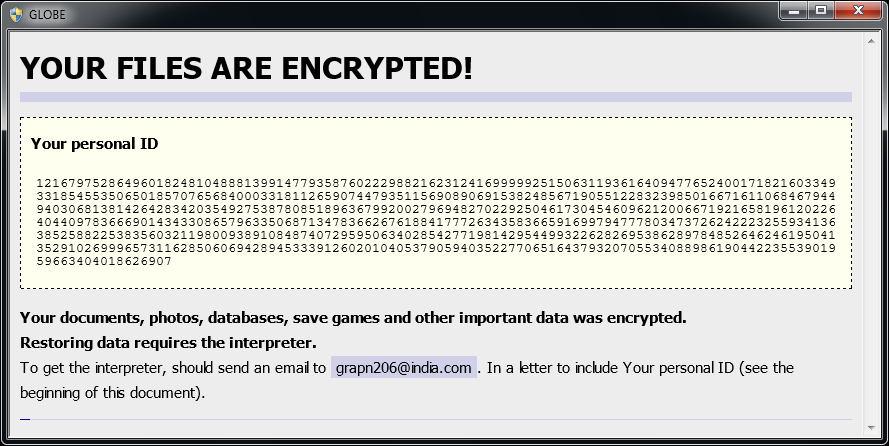

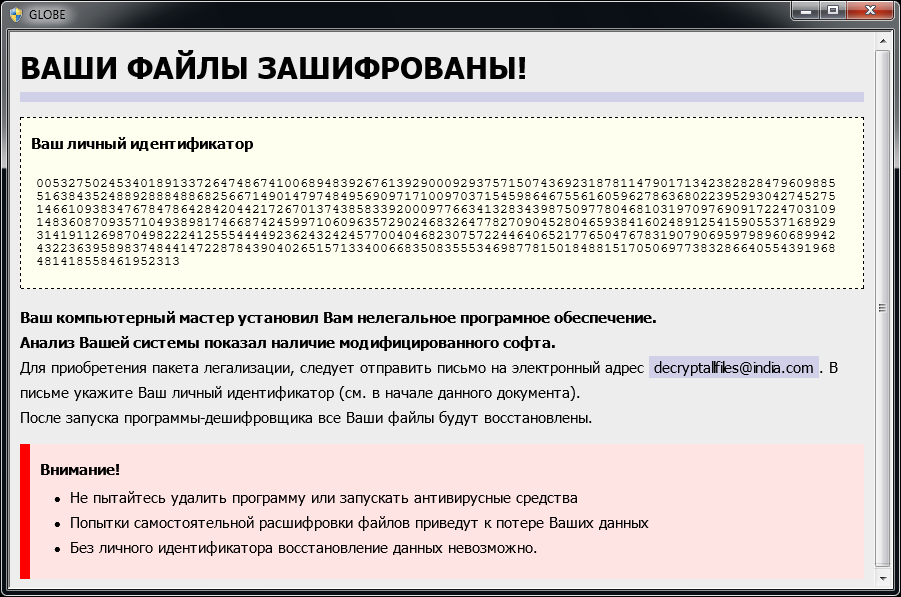

Globe

Globe 是一種勒索軟體,首次出現於 2016 年 8 月。此勒索軟體以變種病毒為基礎,並使用 RC4 或 Blowfish 加密方法。下列為病毒感染的徵兆:

Globe 會在檔案名稱結尾加上以下任一副檔名:.ACRYPT、.GSupport[0-9]、.blackblock、.dll555、.duhust、.exploit、.frozen、.globe、.gsupport、.kyra、.purged、.raid[0-9]、.siri-down@india.com、.xtbl、.zendrz、.zendr[0-9] 或 .hnyear。此外,勒索軟體的某些版本也會將檔案名稱加密。

將您的檔案加密之後,勒索軟體會顯示與以下範例相似的訊息 (位於「How to restore files.hta」或「Read Me Please.hta」檔案中):

若您的檔案遭到 Globe 加密,請按一下這裡下載我們的免費修正程式:

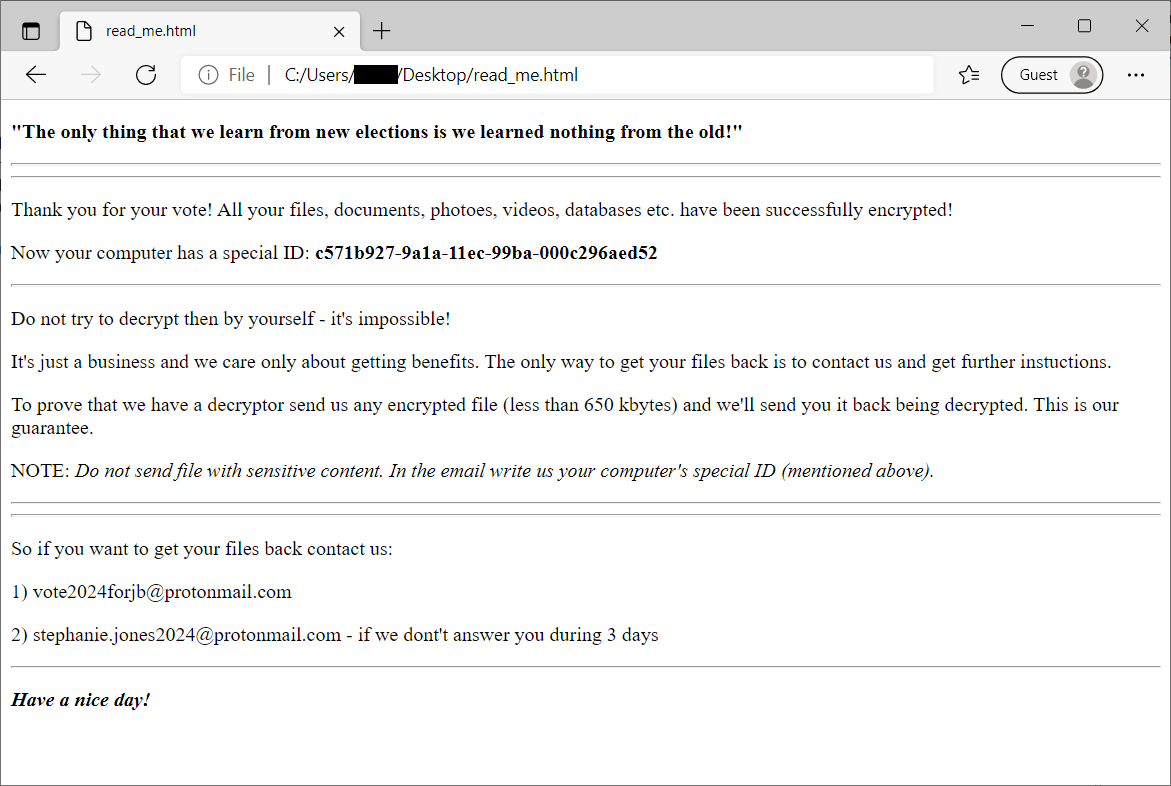

HermeticRansom

HermeticRansom 是一種在俄羅斯入侵烏克蘭初期時使用的勒索軟體,以 GO 語言撰寫,並使用 AES GCM 對稱加密標準將檔案加密。這種勒索軟體攻擊的受害者可以免費解開遭到加密的檔案。

您可以根據以下副檔名辨識加密檔案:.[vote2024forjb@protonmail.com].encryptedJB。此外,該軟體會將名稱為 read_me.html 的檔案放到使用者的桌面上 (請參考下方影像)。

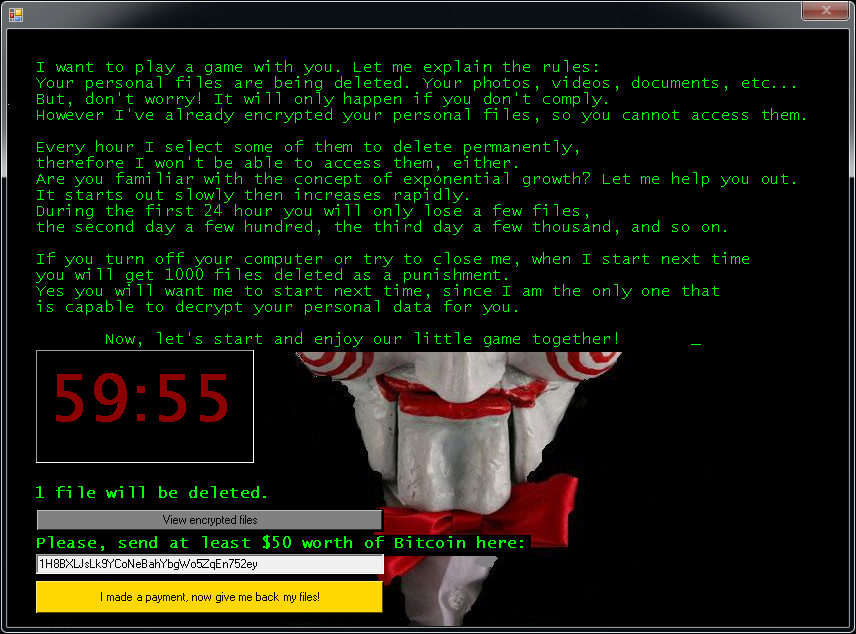

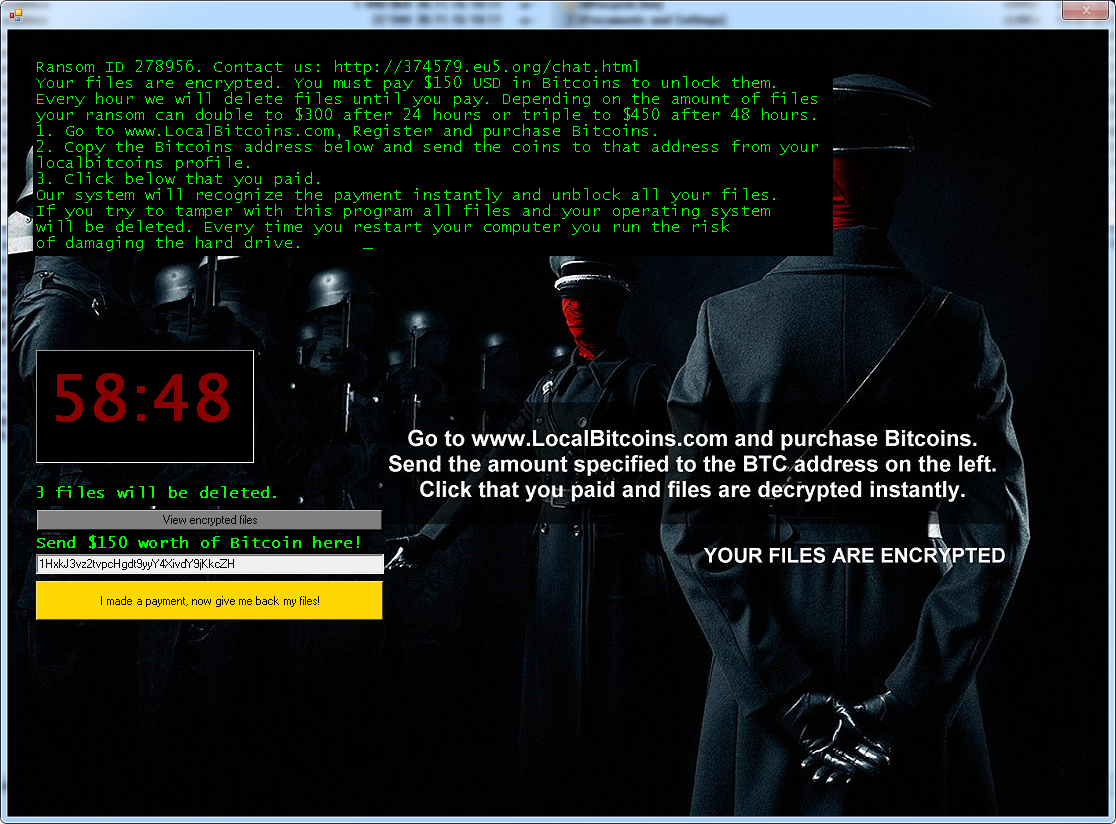

Jigsaw

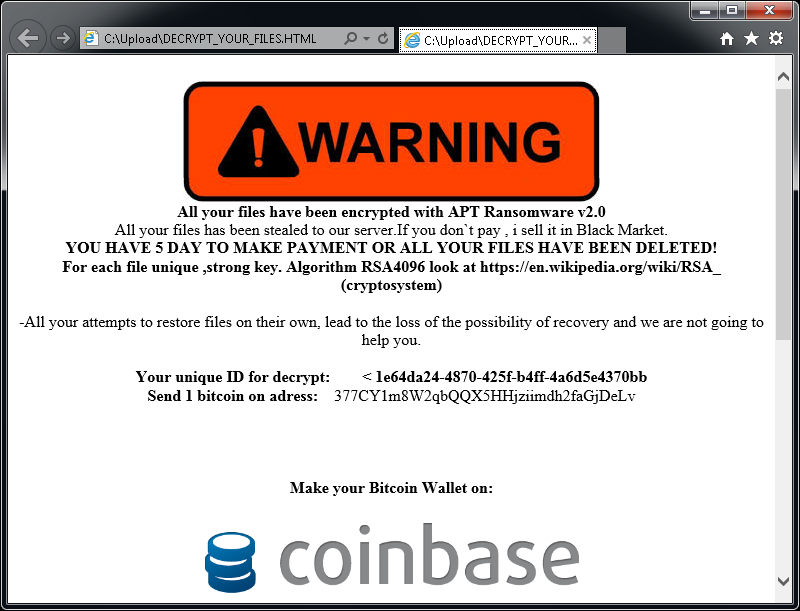

Jigsaw 是一種勒索軟體病毒,首次出現於 2016 年 3 月。其命名來自電影角色「拼圖殺人魔」(The Jigsaw Killer)。這種勒索軟體的數種變種病毒會在勒索畫面中使用拼圖殺人魔的圖片。

加密檔案會出現下列任一副檔名:.kkk、.btc、.gws、.J、.encrypted、.porno、.payransom、.pornoransom、.epic、.xyz、.versiegelt、.encrypted、.payb、.pays、.payms、.paymds、.paymts、.paymst、.payrms、.payrmts、.paymrts、.paybtcs、.fun、.hush、.uk-dealer@sigaint.org 或 .gefickt。

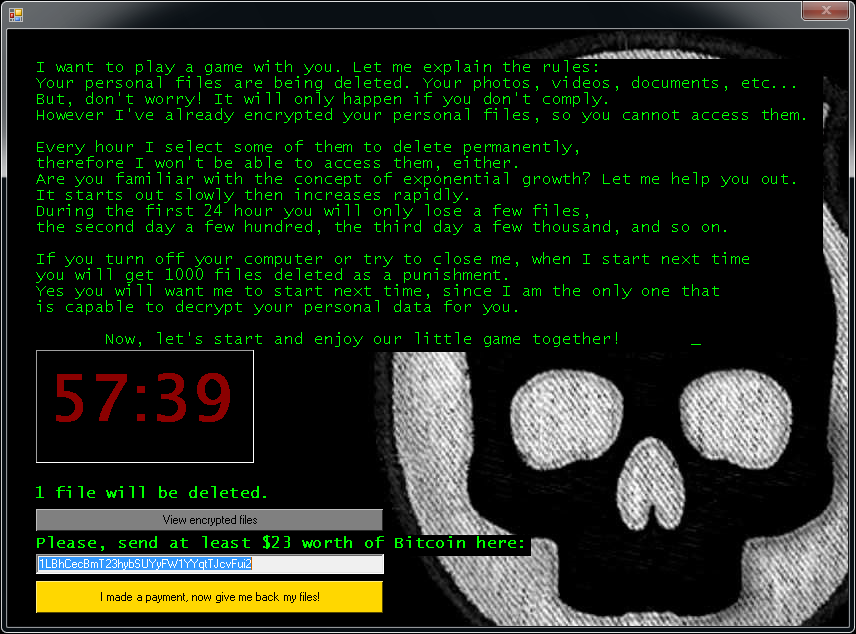

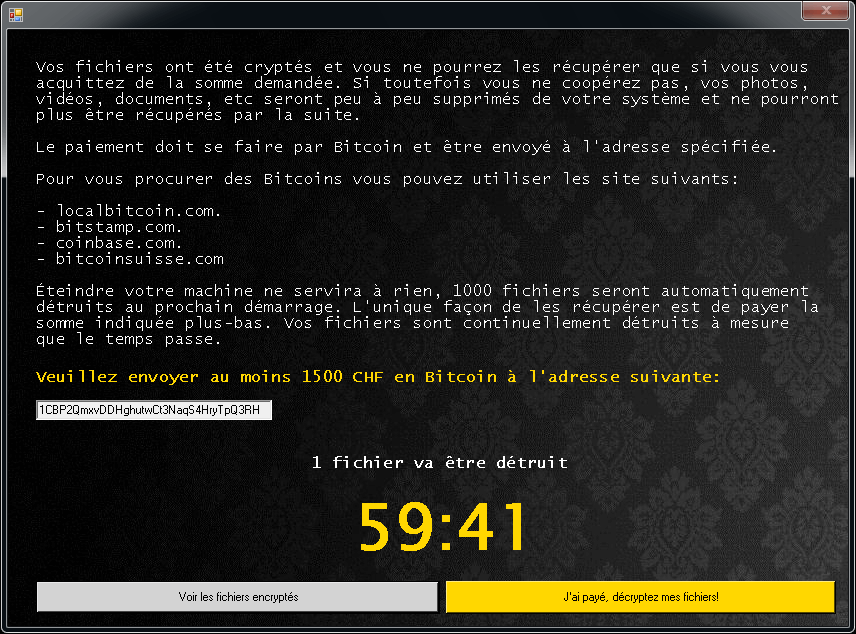

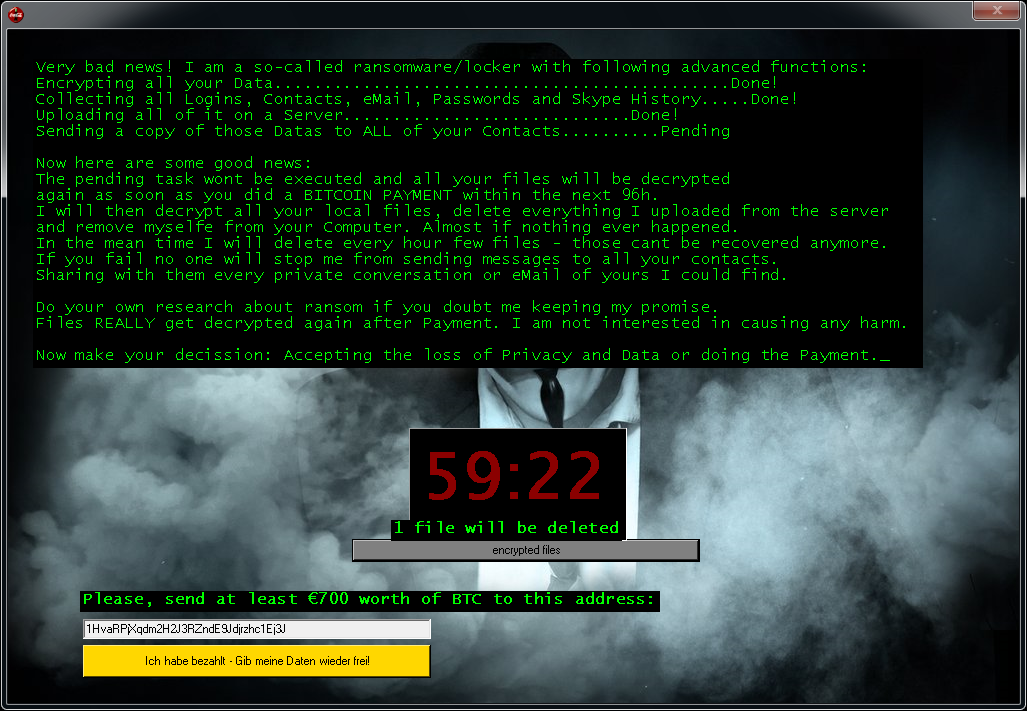

將檔案加密之後,勒索軟體會顯示以下其中一個畫面:

若您的檔案遭到 Jigsaw 加密,請按一下這裡下載我們的免費修正程式:

LambdaLocker

LambdaLocker 是一種勒索軟體病毒,首次出現於 2017 年 5 月。這種勒索軟體以 Python 程式語言編寫而成,目前常見的變種已經可以解密。

該勒索軟體會在檔案名稱結尾加上副檔名 .MyChemicalRomance4EVER:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

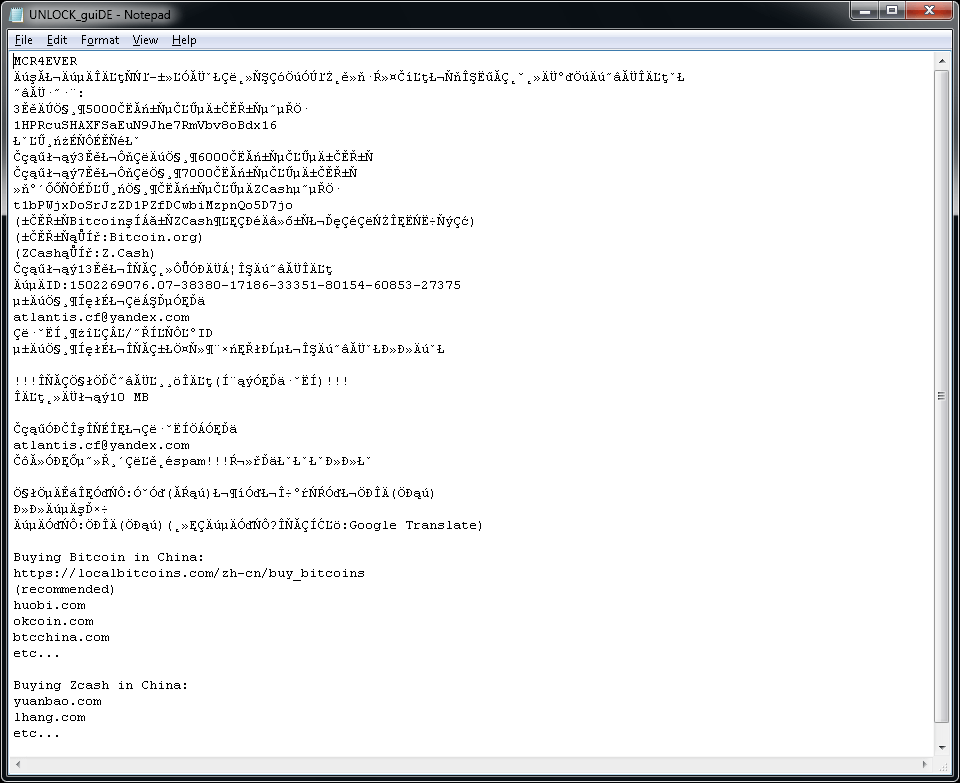

這種勒索軟體也會在使用者桌面上建立檔名為 UNLOCK_guiDE.txt 的文字檔案。檔案內容如下。

Legion

Legion 是一種勒索軟體,首次出現於 2016 年 6 月。下列為感染該勒索軟體的徵兆:

Legion 會在檔案名稱結尾加上類似 ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion 或 .$centurion_legion@aol.com$.cbf 的字串 (例如,Thesis.doc 會變成 Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)。

將您的檔案加密之後,Legion 會變更您的桌面桌布並顯示與以下範例相似的快顯視窗:

若您的檔案遭到 Legion 加密,請按一下這裡下載我們的免費修正程式:

NoobCrypt

NoobCrypt 是一種勒索軟體,首次出現於 2016 年 7 月下旬。這種勒索軟體使用 AES 256 加密法來將使用者的檔案加密。

NoobCrypt 不會改變檔案名稱。不過,使用者無法以相關聯的應用程式開啟加密檔案。

將您的檔案加密之後,勒索軟體會顯示與以下範例相似的訊息 (位於使用者桌面上的「ransomed.html」檔案中):

若您的檔案遭到 NoobCrypt 加密,請按一下這裡下載我們的免費修正程式:

Prometheus

Prometheus 勒索軟體以 .NET (C#) 撰寫,並使用 Chacha20 或 AES-256 將檔案加密,隨後再以 RSA-2048 將檔案加密金鑰加密,並附加在檔案結尾。有些勒索軟體的變體可以免費解密。

您可以根據下列任一個副檔名辨識加密檔案:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

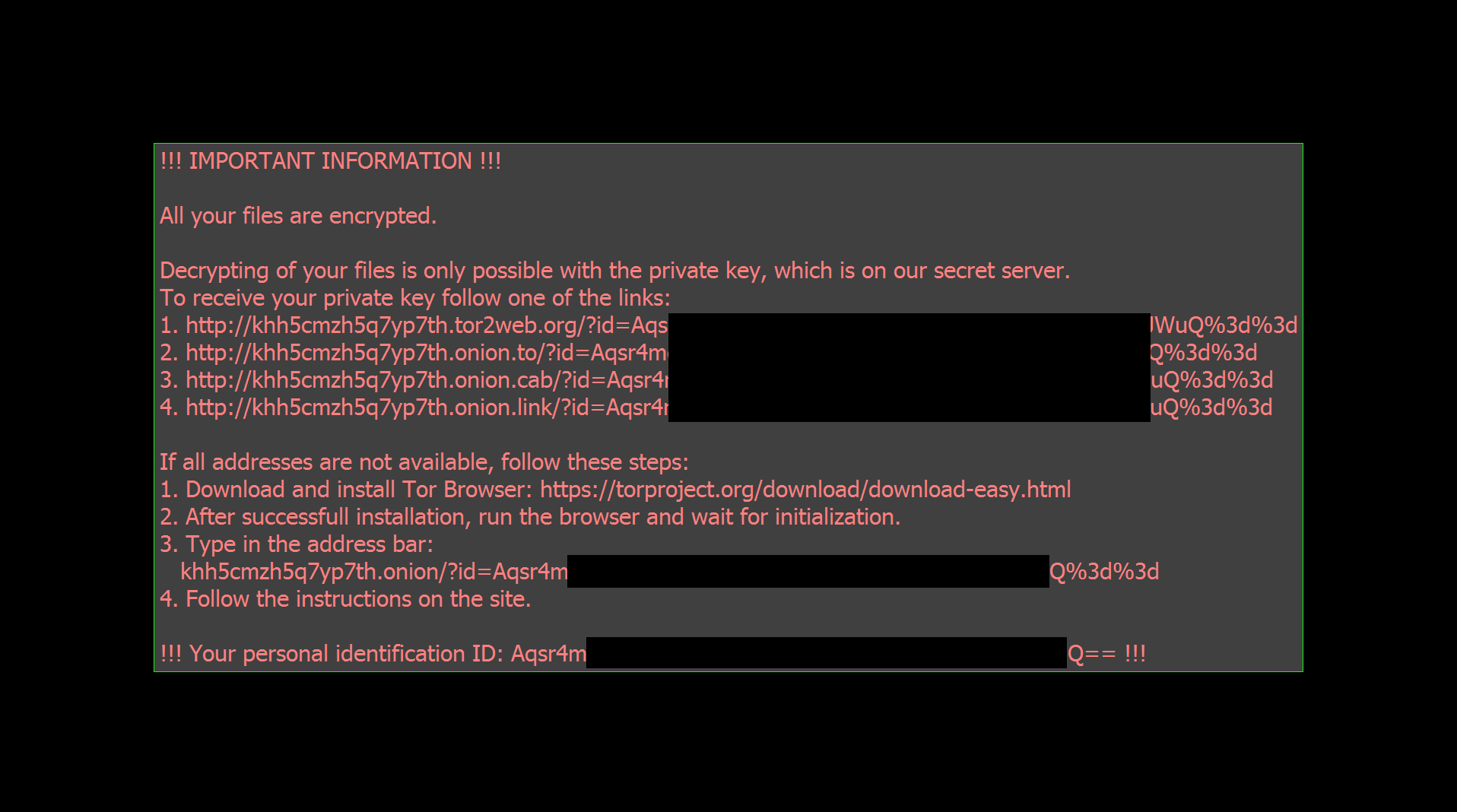

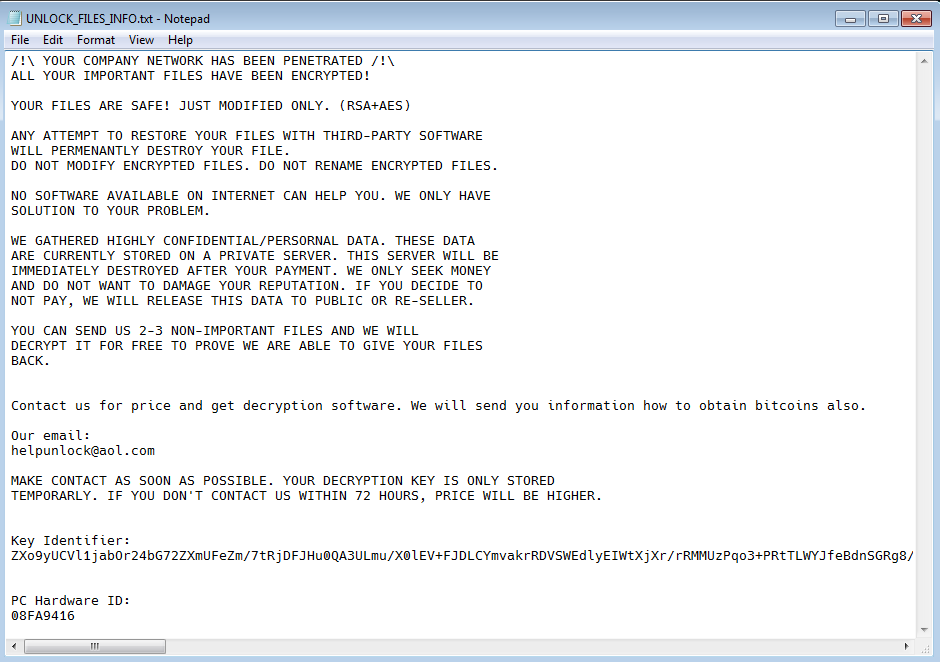

此外,勒索軟體會將以下其中一個名稱的勒索信檔案放到使用者的桌面上:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

TargetCompany 是一種勒索軟體,會使用 Chacha20 加密法將使用者的檔案加密。這種勒索軟體攻擊的受害者現在可以免費解開遭到加密的檔案。

您可以根據下列任一個副檔名辨識加密檔案:

.mallox

.exploit

.architek

.brg

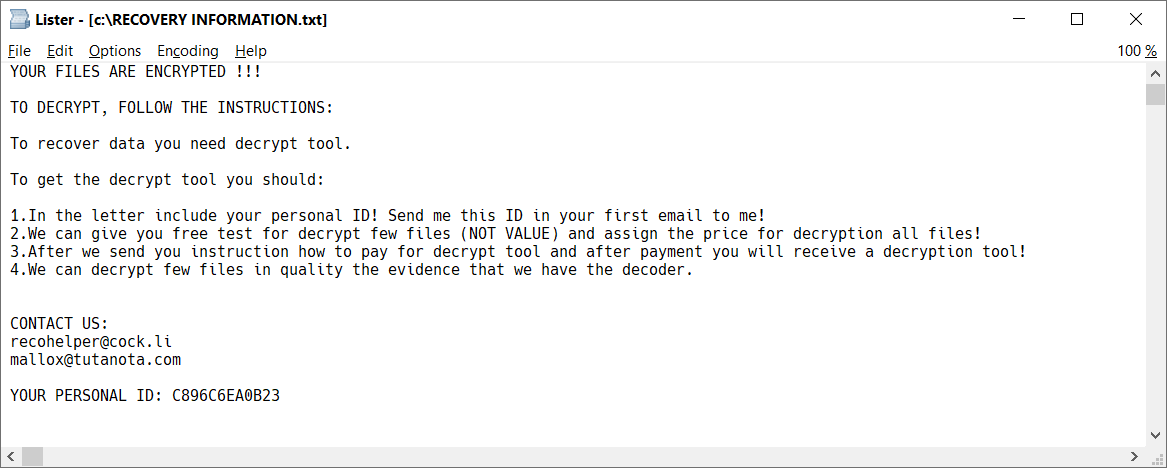

.carone

在每個至少含有一個加密檔案的資料夾中,被害人可以找到名為 RECOVERY INFORMATION.txt 的勒索字樣檔案 (請參閱下方影像)。

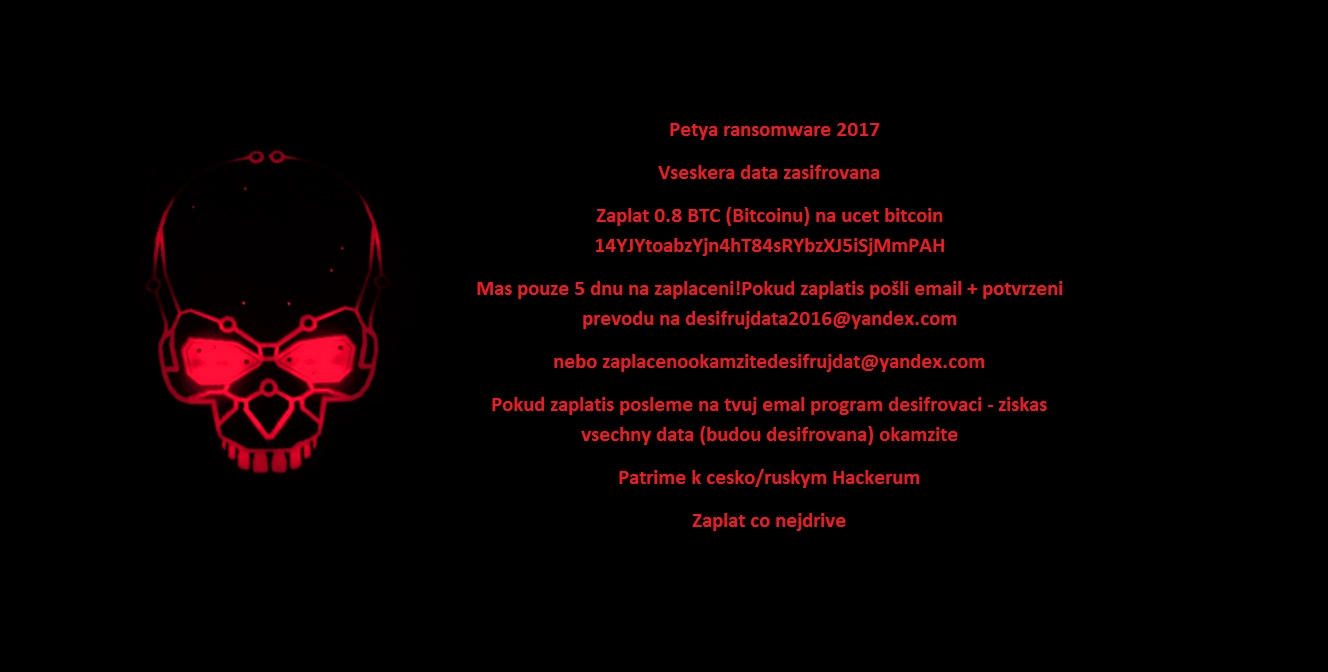

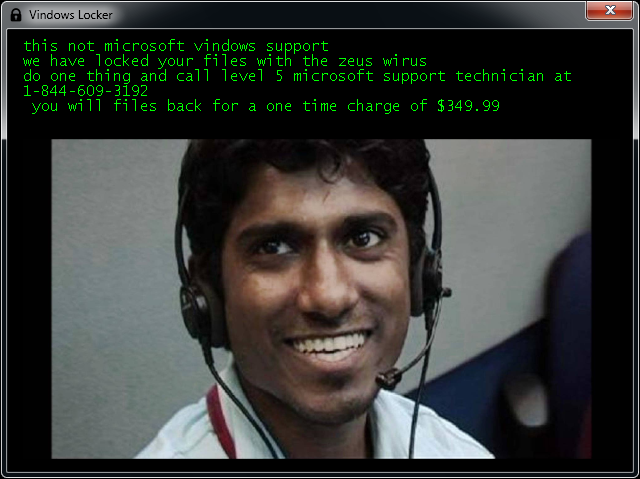

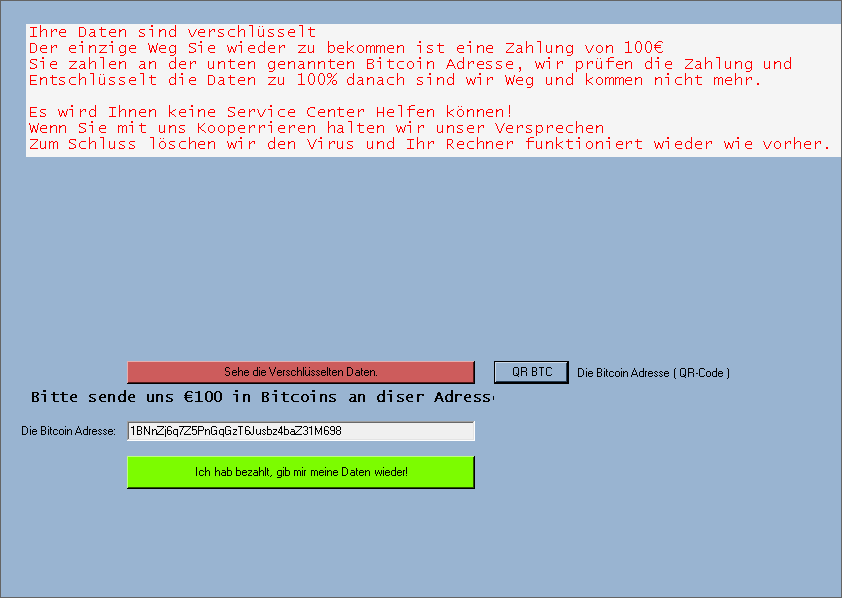

Stampado

Stampado 是一種使用 Autolt 指令碼工具編寫的勒索軟體病毒,首次出現於 2016 年 8 月。這種勒索軟體病毒在暗黑網路 (Dark Web) 中銷售,而且新的變種病毒不斷出現,其中一個版本稱為 Philadelphia。

Stampado 會為加密檔案加上 .locked 副檔名。有些變種病毒也會將檔案名稱本身加密,因此遭到加密的檔案看起來可能是 document.docx.locked 或 85451F3CCCE348256B549378804965CD8564065FC3F8.locked。

勒索軟體將檔案加密之後,可能會顯示以下畫面:

若您的檔案遭到 Stampado 加密,請按一下這裡下載我們的免費修正程式:

SZFLocker

SZFLocker 是一種勒索軟體,首次出現於 2016 年 5 月。下列為感染該勒索軟體的徵兆:

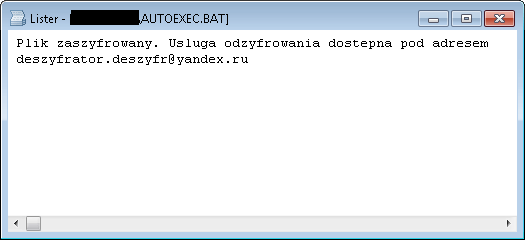

SZFLocker 會在檔案名稱結尾加上 .szf。(例如,Thesis.doc 會變成 Thesis.doc.szf)

當您試圖開啟加密檔案時,SZFLocker 會顯示下列訊息 (波蘭文):

若您的檔案遭到 SZFLocker 加密,請按一下這裡下載我們的免費修正程式:

TeslaCrypt

TeslaCrypt 是一種勒索軟體,首次出現於 2015 年 2 月。下列為感染該勒索軟體的徵兆:

若您的檔案遭到 TeslaCrypt 加密,請按一下這裡下載我們的免費修正程式:

Troldesh / Shade

Troldesh (亦稱為 Shade 或 Encoder.858) 是一種勒索軟體病毒,首次出現於 2016 年。2020 年 4 月底,該勒索軟體的作者宣布停止營運,並公開將檔案免費解密的解密金鑰。

參考更多資訊:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

加密檔案會出現以下任一副檔名:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

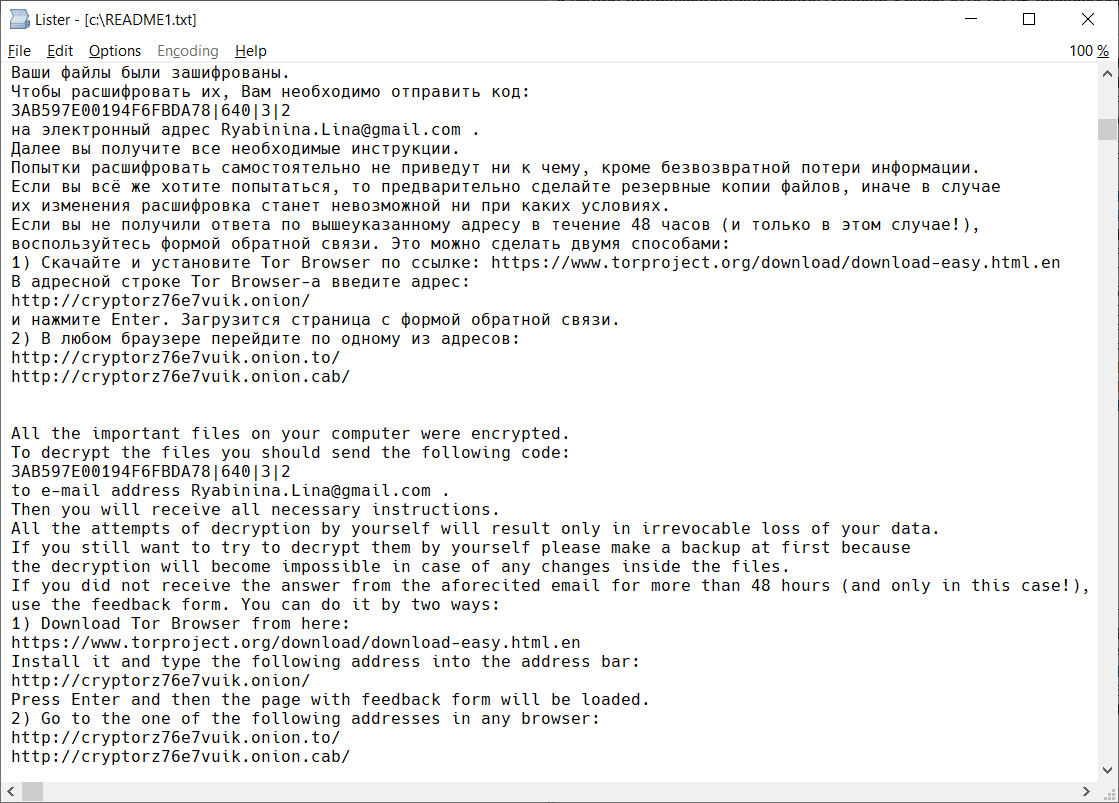

將檔案加密之後,勒索軟體會在使用者桌面上建立幾個名稱不同的檔案,從 README1.txt 到 README10.txt. 都有可能。檔案內容以不同語言寫成,包含以下文字:

此外,勒索軟體也會將使用者桌面背景變更為以下圖片:

若您的檔案遭到 Troldesh 加密,請按一下這裡下載我們的免費修正程式:

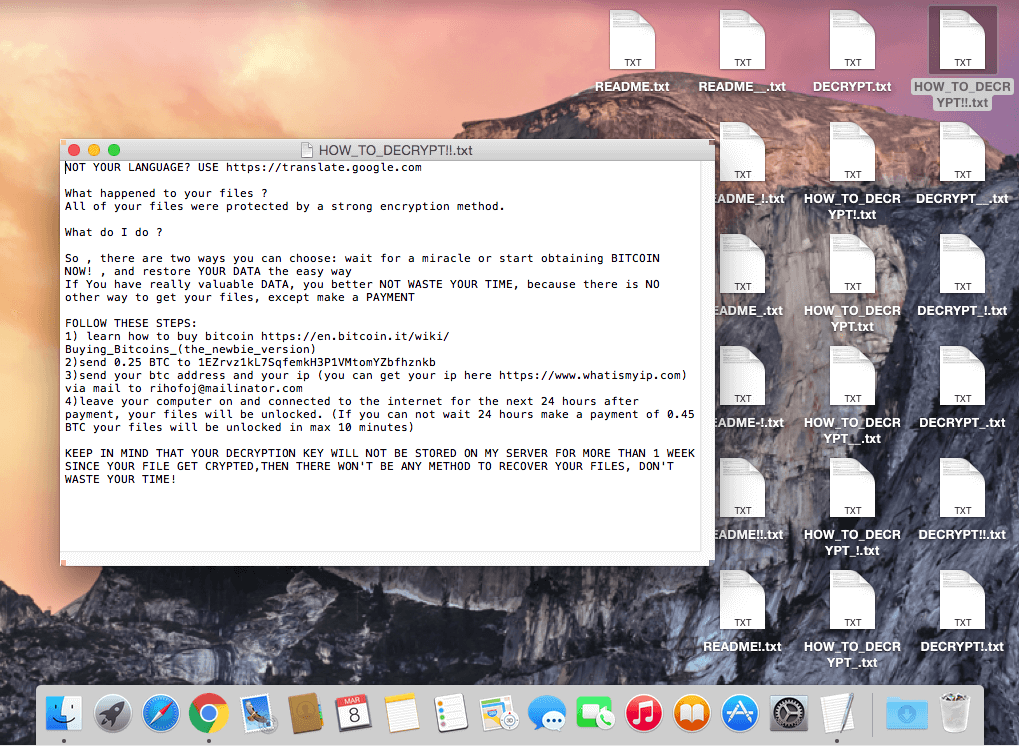

XData

XData 是一種從 AES_NI 演變而來的勒索軟體。就像 WannaCry 一樣,它會利用 Eternal Blue 漏洞來散播到其他電腦上。

這種勒索軟體會為加密檔案加上 .~xdata~ 的副檔名。

在每個至少含有一個加密檔案的資料夾中,被害人可以找到 HOW_CAN_I_DECRYPT_MY_FILES.txt 檔案。此外,勒索軟體會建立檔名類似

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ 的金鑰檔案,所在資料夾如下:

• C:\

• C:\ProgramData

• 桌面

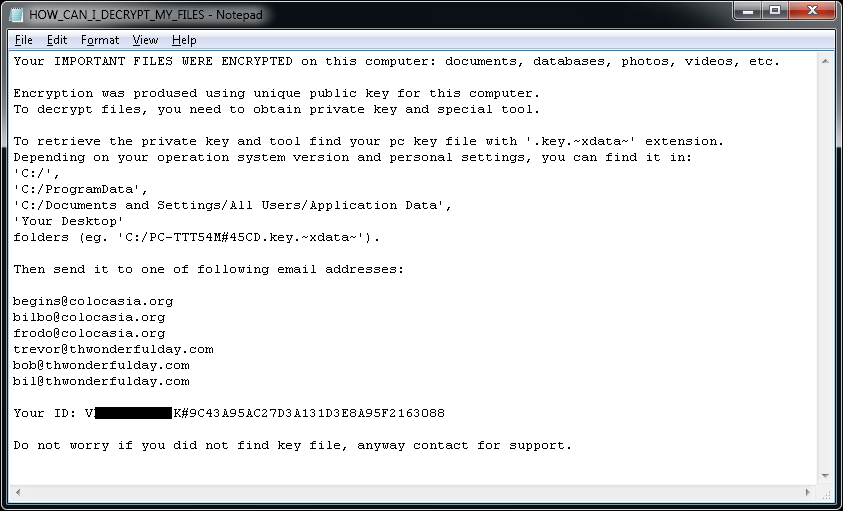

HOW_CAN_I_DECRYPT_MY_FILES.txt 檔案含有以下勒索字樣:

若您的檔案遭到 Troldesh 加密,請按一下這裡下載我們的免費修正程式: