เครื่องมือถอดรหัสแรนซัมแวร์ฟรี

ถูกแรนซัมแวร์โจมตีใช่ไหม อย่าจ่ายค่าไถ่!

เลือกประเภทแรนซัมแวร์

เครื่องมือถอดรหัสแรนซัมแวร์ฟรีของเราสามารถช่วยถอดรหัสไฟล์ที่เข้ารหัสตามรูปแบบแรนซัมแวร์ต่อไปนี้ได้ เพียงคลิกที่ชื่อเพื่อดูสัญญาณของการติดไวรัสและรับการแก้ไขจากเราฟรี

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo และ LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (ออฟไลน์)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

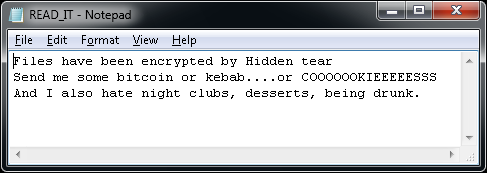

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh / Shade

- XData

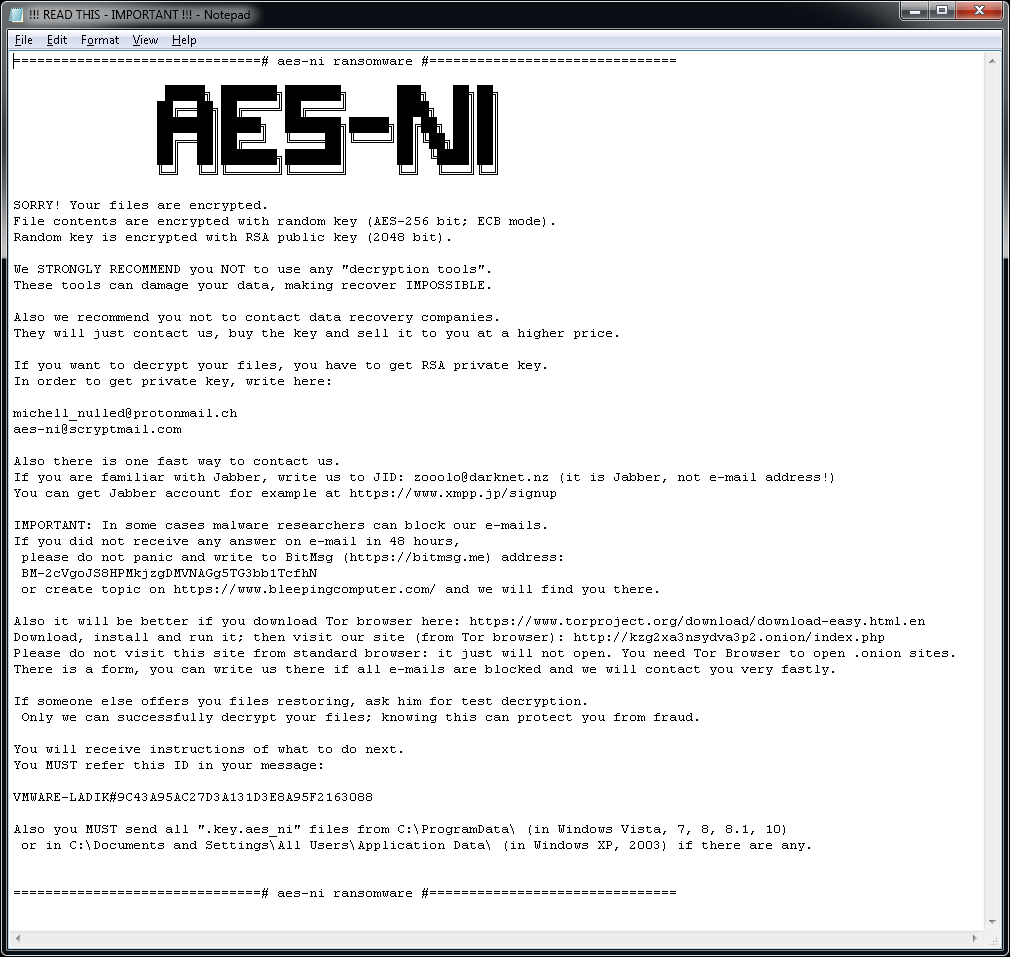

AES_NI

AES_NI เป็นแรนซัมแวร์สายพันธุ์หนึ่งที่ปรากฏขึ้นเป็นครั้งแรกในเดือนธันวาคม 2016 ตั้งแต่นั้นมาเราก็พบอีกหลายรูปแบบ ซึ่งมีหลายนามสกุลไฟล์ สำหรับการเข้ารหัสไฟล์ แรนซัมแวร์จะใช้ AES-256 ร่วมกับ RSA-2048

แรนซัมแวร์จะเพิ่มหนึ่งในนามสกุลต่อไปนี้เพื่อเข้ารหัสไฟล์:

.aes_ni

.aes256

.aes_ni_0day

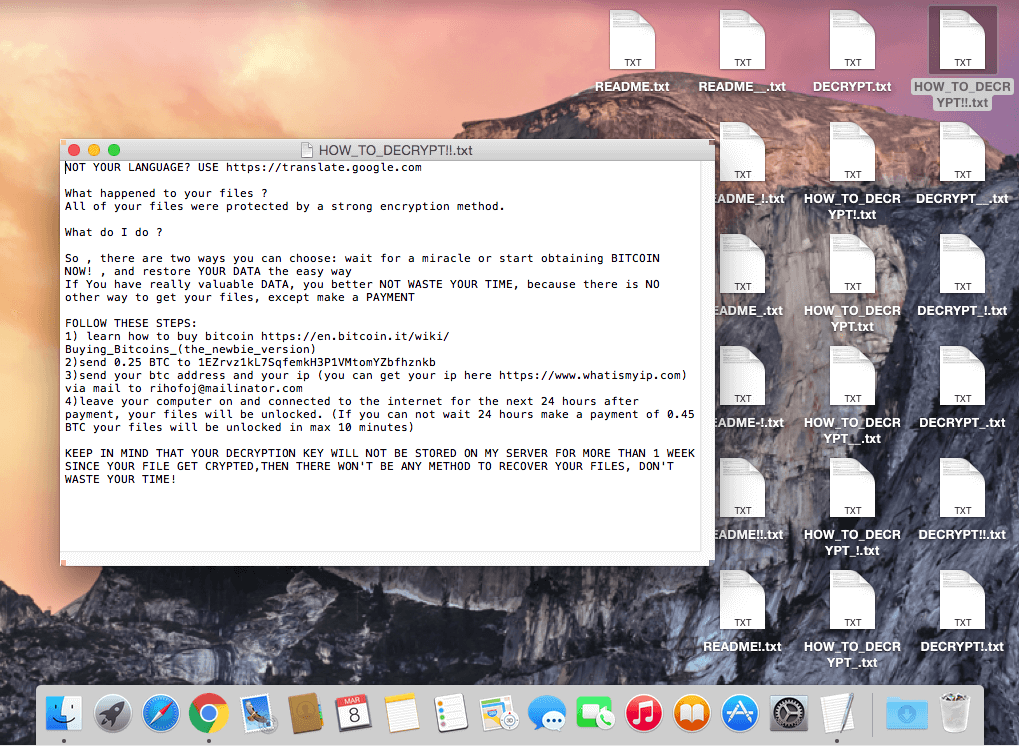

ในแต่ละโฟลเดอร์ที่มีไฟล์ที่เข้ารหัสอย่างน้อยหนึ่งไฟล์ อาจพบไฟล์ "!!! READ THIS - IMPORTANT !!!.txt" นอกจากนี้ แรนซัมแวร์ยังสร้างไฟล์คีย์โดยมีชื่อคล้ายกับ: [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day ในโฟลเดอร์ C:\ProgramData

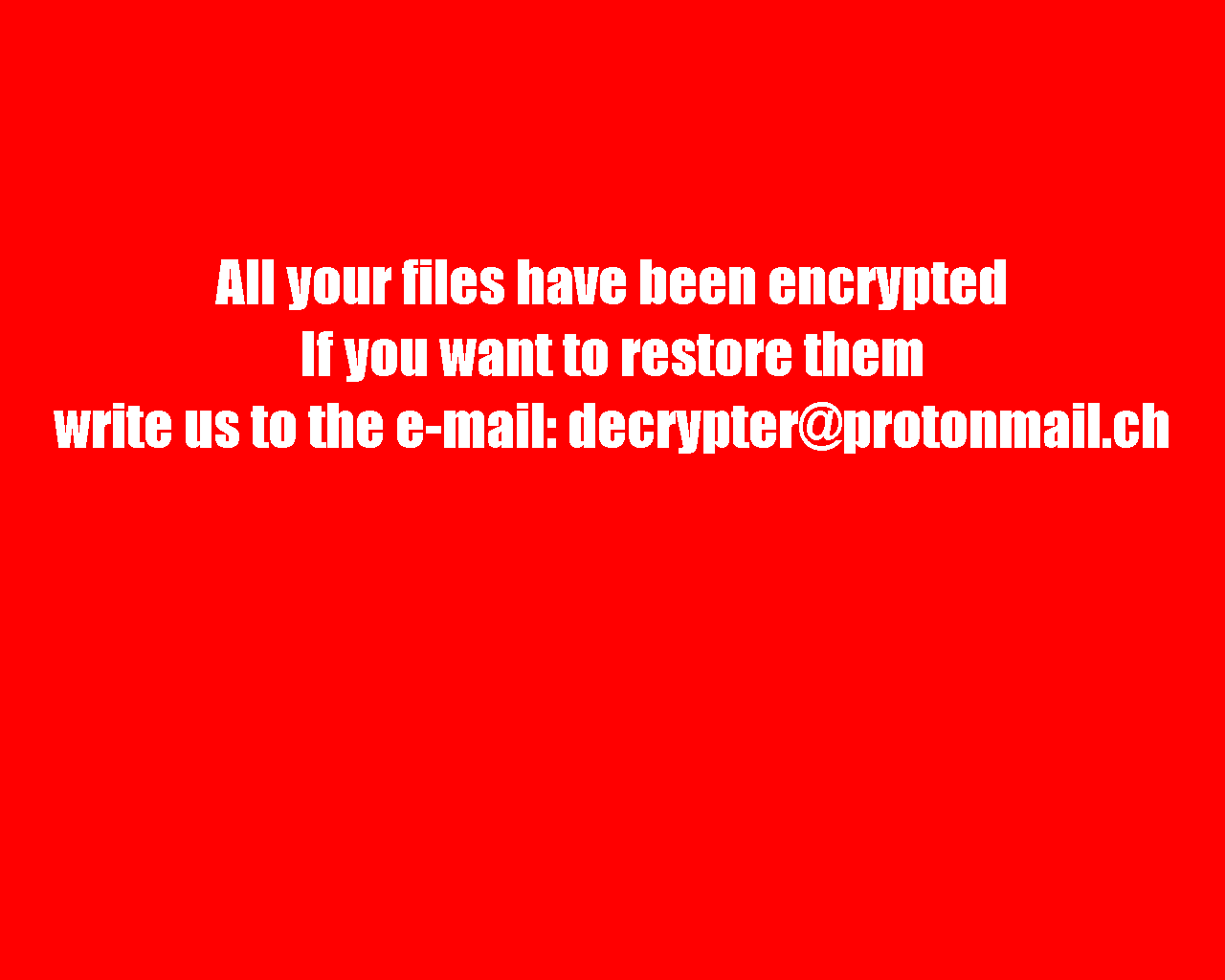

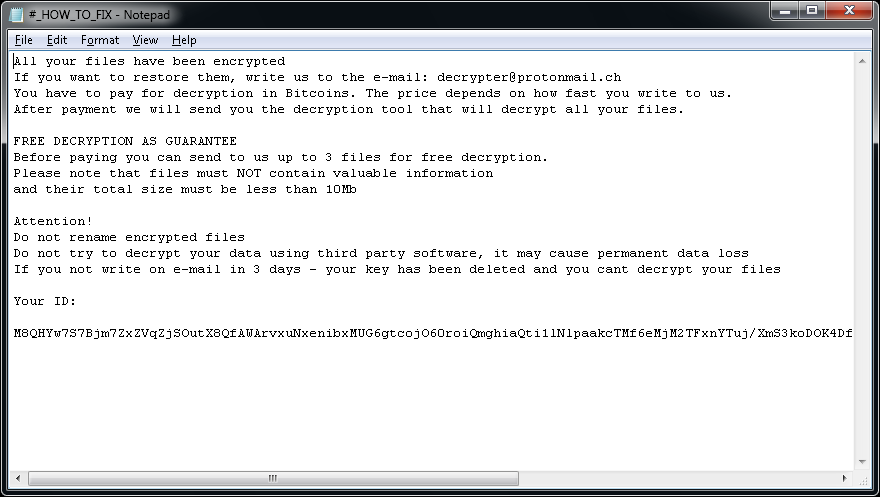

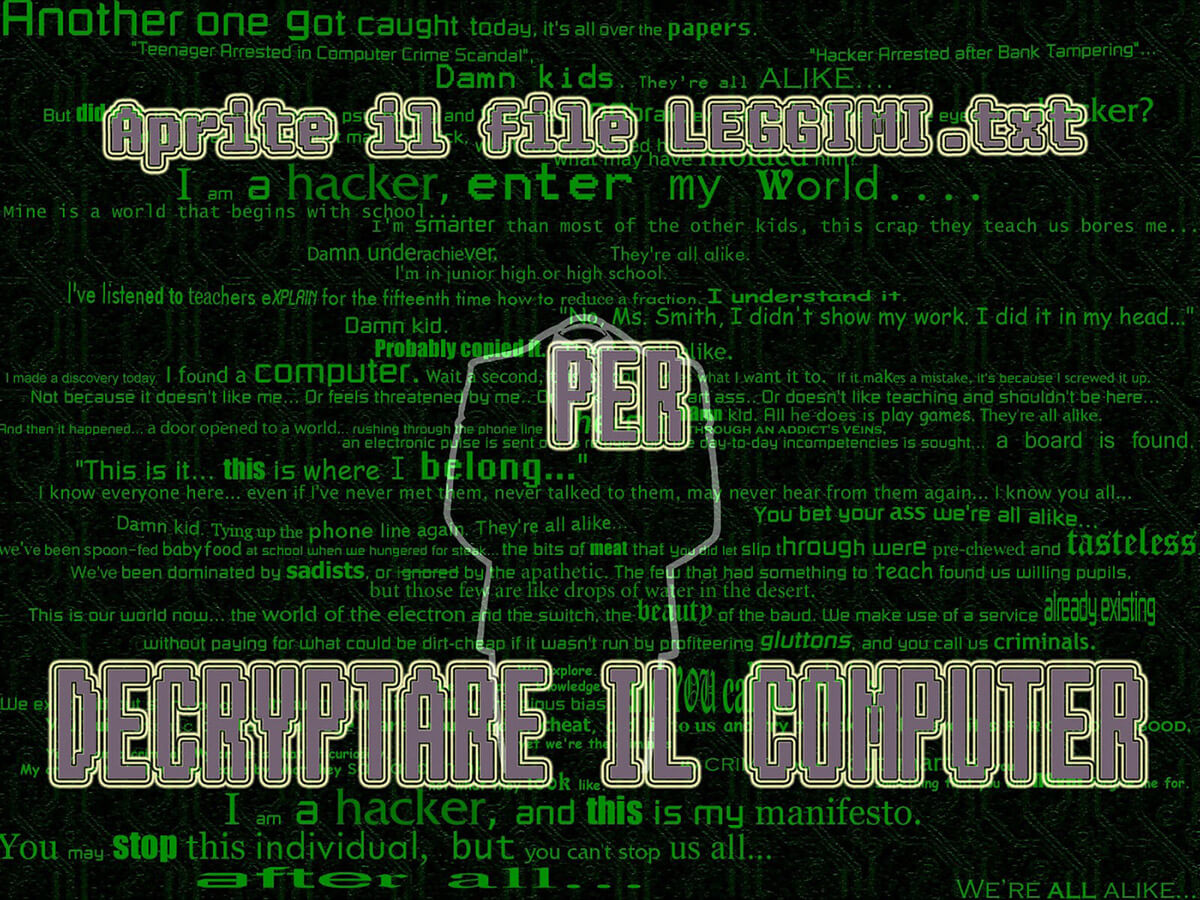

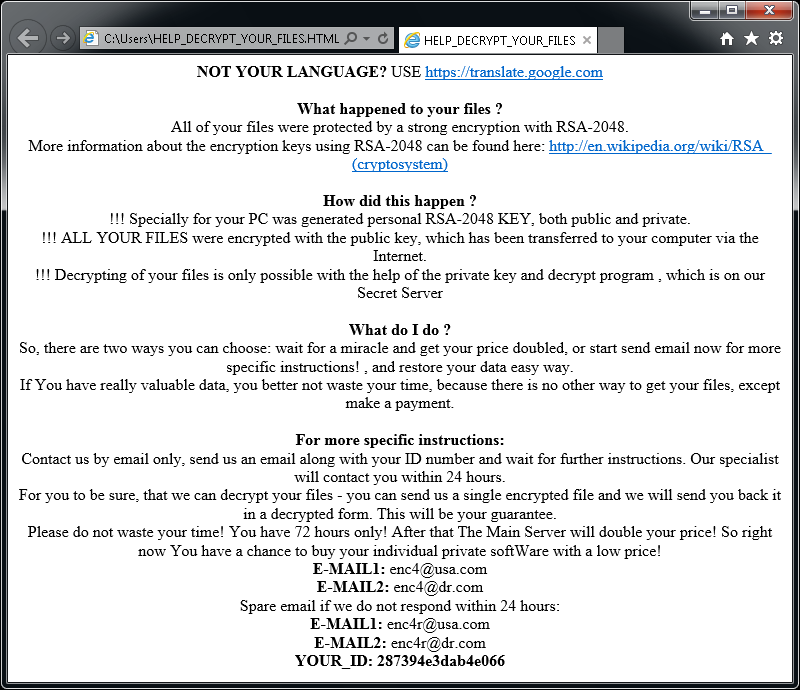

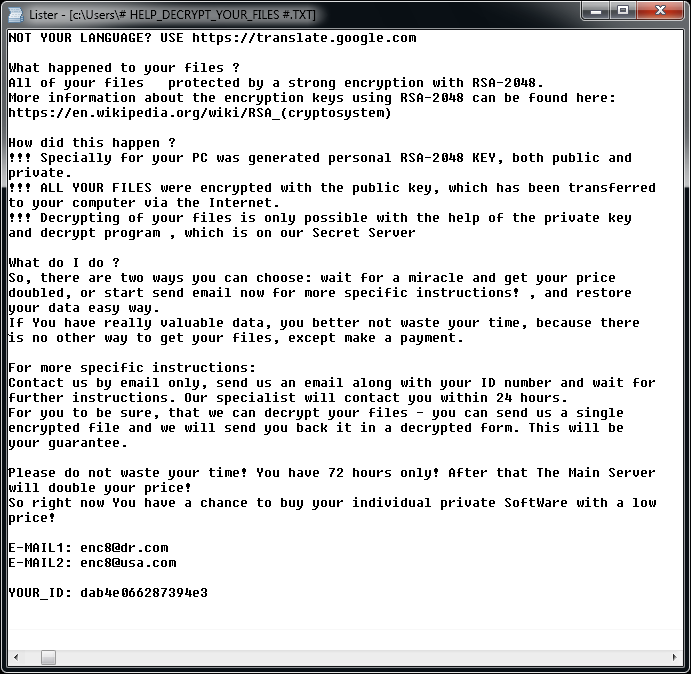

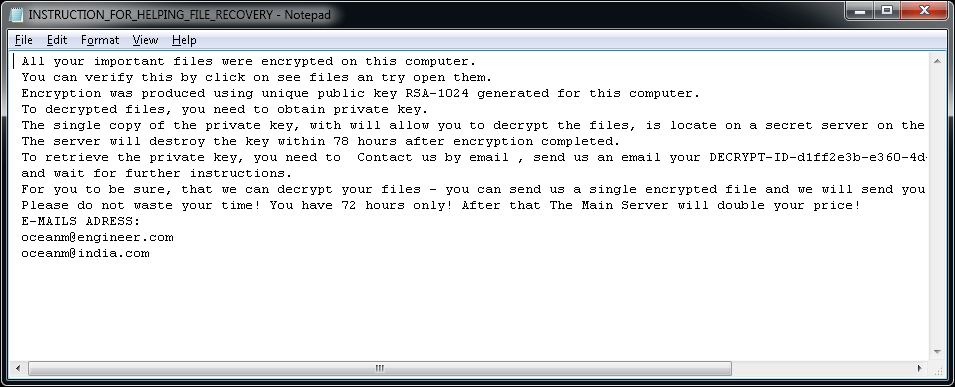

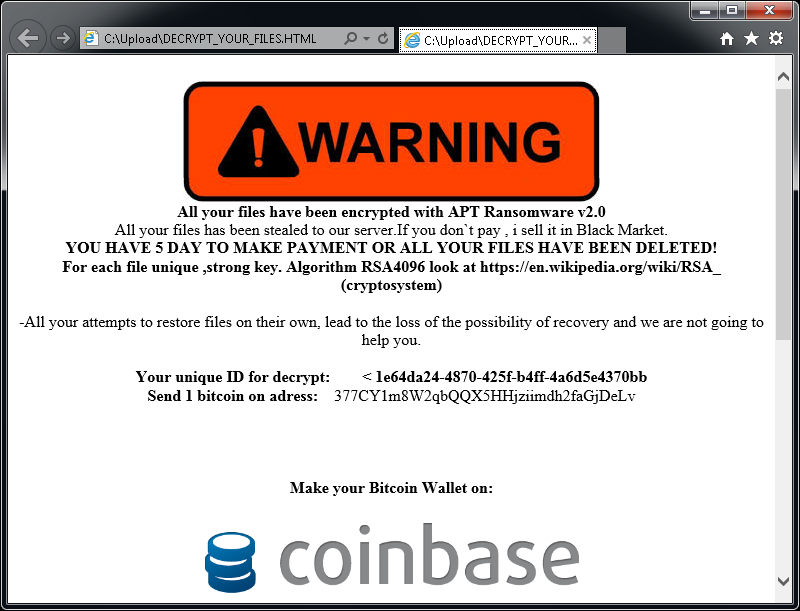

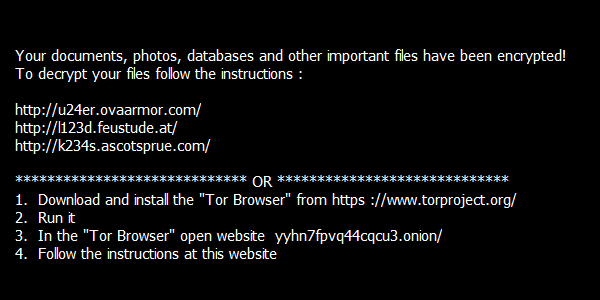

ไฟล์ “!!! READ THIS - IMPORTANT !!!.txt” จะมีข้อความเรียกค่าไถ่ต่อไปนี้:

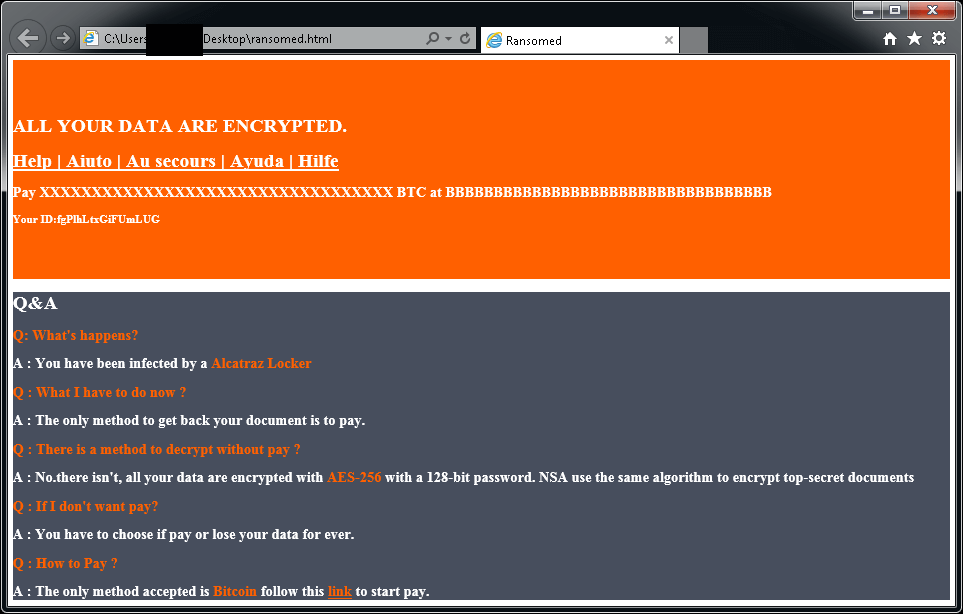

Alcatraz Locker

Alcatraz Locker เป็นแรนซัมแวร์สายพันธุ์หนึ่งที่พบครั้งแรกในช่วงกลางเดือนพฤศจิกายน 2016 โดยแรนซัมแวร์ประเภทนี้ใช้การเข้ารหัส AES 256 ร่วมด้วยการเข้ารหัส Base64 เพื่อเข้ารหัสไฟล์ของผู้ใช้

ไฟล์ที่ถูกเข้ารหัสจะมีนามสกุลว่า ".Alcatraz"

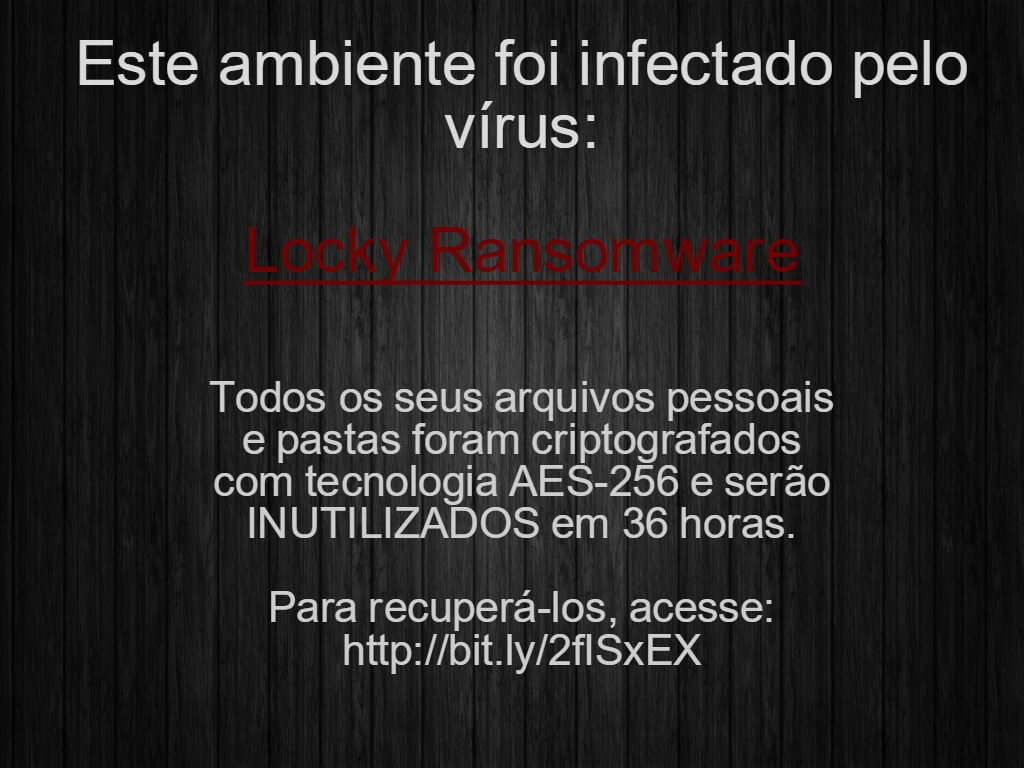

หลังจากเข้ารหัสไฟล์ของคุณแล้ว จะมีข้อความที่คล้ายกันปรากฏขึ้น (ข้อความจะปรากฏในไฟล์ชื่อ "ransomed.html" ในเดสก์ท็อปของผู้ใช้):

หาก Alcatraz Locker ได้เข้ารหัสไฟล์ของคุณแล้ว ให้คลิกที่นี่เพื่อดาวน์โหลดโปรแกรมแก้ไขของเราฟรี:

Apocalypse

Apocalypse เป็นแรนซัมแวร์รูปแบบหนึ่งซึ่งพบครั้งแรกในเดือนมิถุนายน 2016 ต่อไปนี้คือสัญญาณของการติดไวรัส:

Apocalypse จะเพิ่มนามสกุล .encrypted, .FuckYourData, .locked, .Encryptedfile หรือ .SecureCrypted ต่อท้ายชื่อไฟล์ (เช่น Thesis.doc = Thesis.doc.locked)

การเปิดไฟล์ที่มีนามสกุล .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt หรือ .Where_my_files.txt (เช่น Thesis.doc.How_To_Decrypt.txt) จะแสดงข้อความนี้ในรูปแบบต่างๆ:

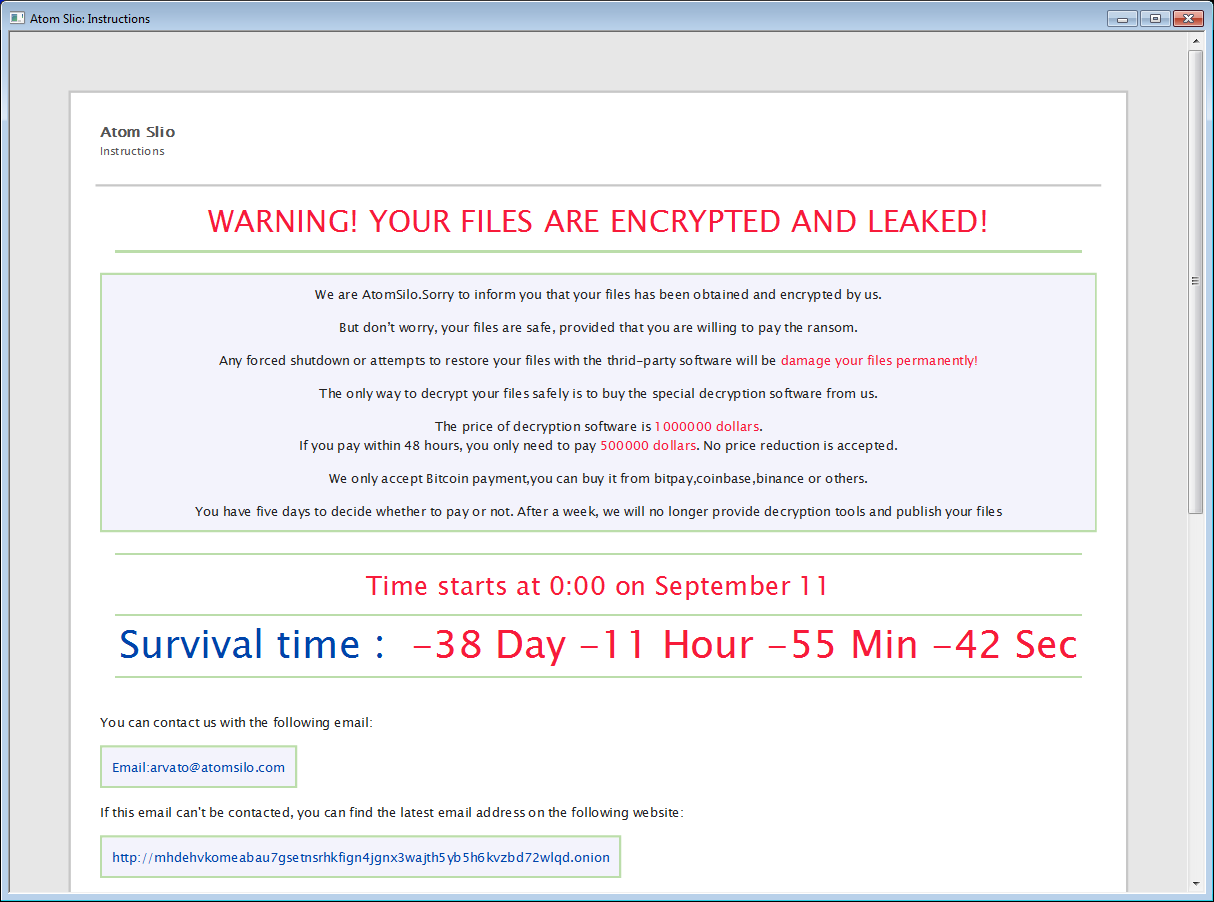

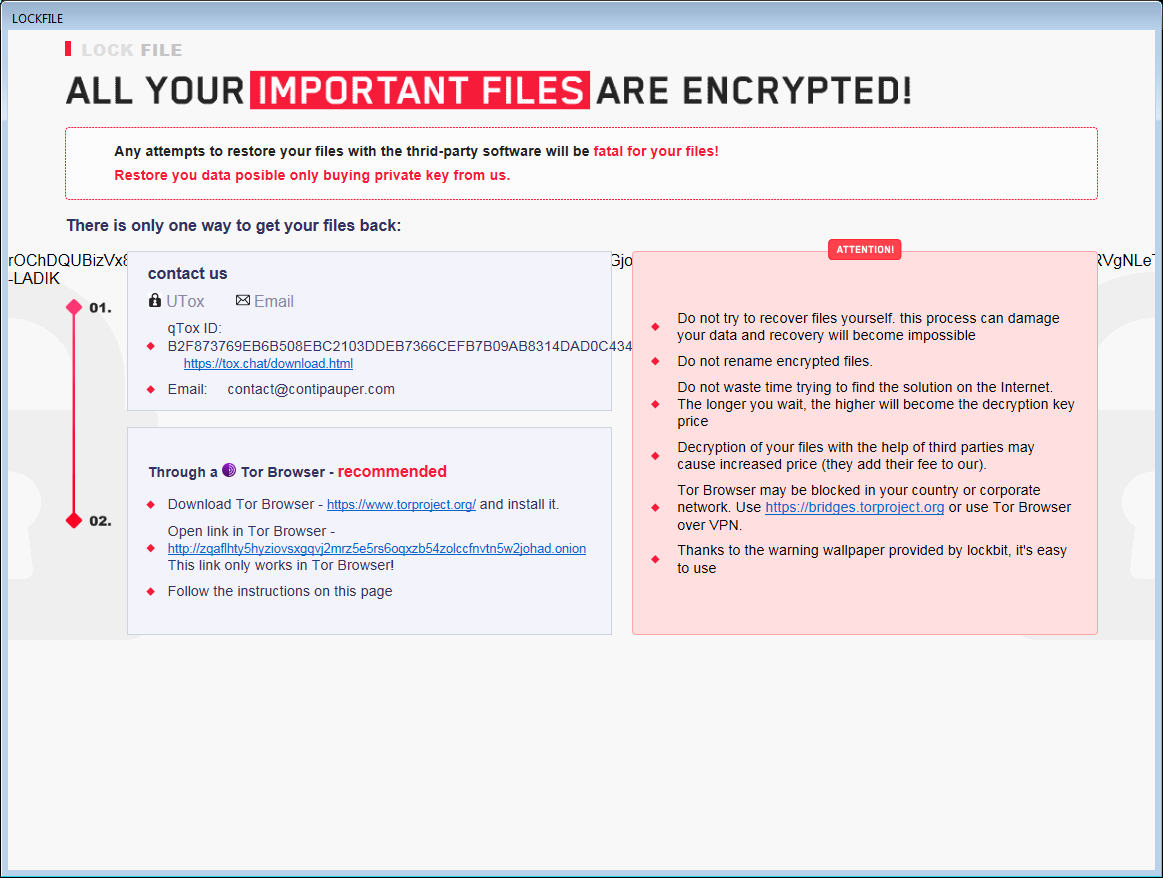

AtomSilo และ LockFile

AtomSilo และ LockFile คือแรนซัมแวร์สองรูปแบบที่ Jiří Vinopal ได้ทำการวิเคราะห์ เนื่องจากแรนซัมแวร์ทั้งสองรูปแบบนี้มีการเข้ารหัสที่คล้ายกันมาก ระบบถอดรหัสนี้จึงสามารถถอดรหัสได้ทั้งสองรูปแบบ ทำให้ผู้ตกเป็นเหยื่อสามารถถอดรหัสไฟล์ได้ฟรีๆ

ไฟล์ที่ถูกเข้ารหัสจะสามารถดูได้จากนามสกุลเหล่านี้:

.ATOMSILO

.lockfile

ในทุกโฟลเดอร์ที่มีไฟล์ที่ถูกเข้ารหัสอย่างน้อยหนึ่งไฟล์ คุณยังจะพบไฟล์บันทึกเรียกค่าไถ่ที่ชื่อ README-FILE-%ComputerName%-%Number%.hta หรือ LOCKFILE-README-%ComputerName%-%Number%.hta และอื่นๆ :

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

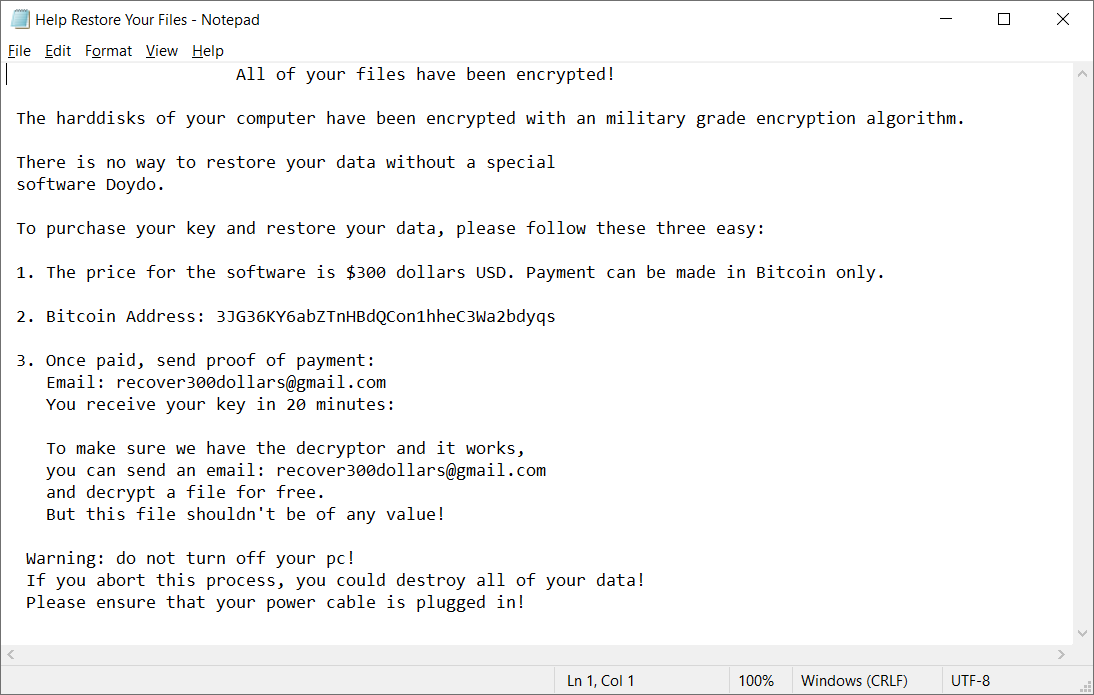

Babuk

Babuk คือแรนซัมแวร์จากรัสเซีย ในเดือนกันยายน 2021 รหัสต้นทางของซอฟต์แวร์นี้ได้มีการรั่วไหลพร้อมกับคีย์ถอดรหัส ทำให้ผู้ตกเป็นเหยื่อสามารถถอดรหัสไฟล์ได้ฟรีๆ

เมื่อเข้ารหัสไฟล์ Babuk จะเติมส่วนขยายต่อไปนี้ต่อท้ายชื่อไฟล์:

.babuk

.babyk

.doydo

คุณจะพบไฟล์ที่เข้ารหัสในแต่ละโฟลเดอร์อย่างน้อยหนึ่งไฟล์ โดยไฟล์ Help Restore Your Files.txt จะพบพร้อมเนื้อหาต่อไปนี้:

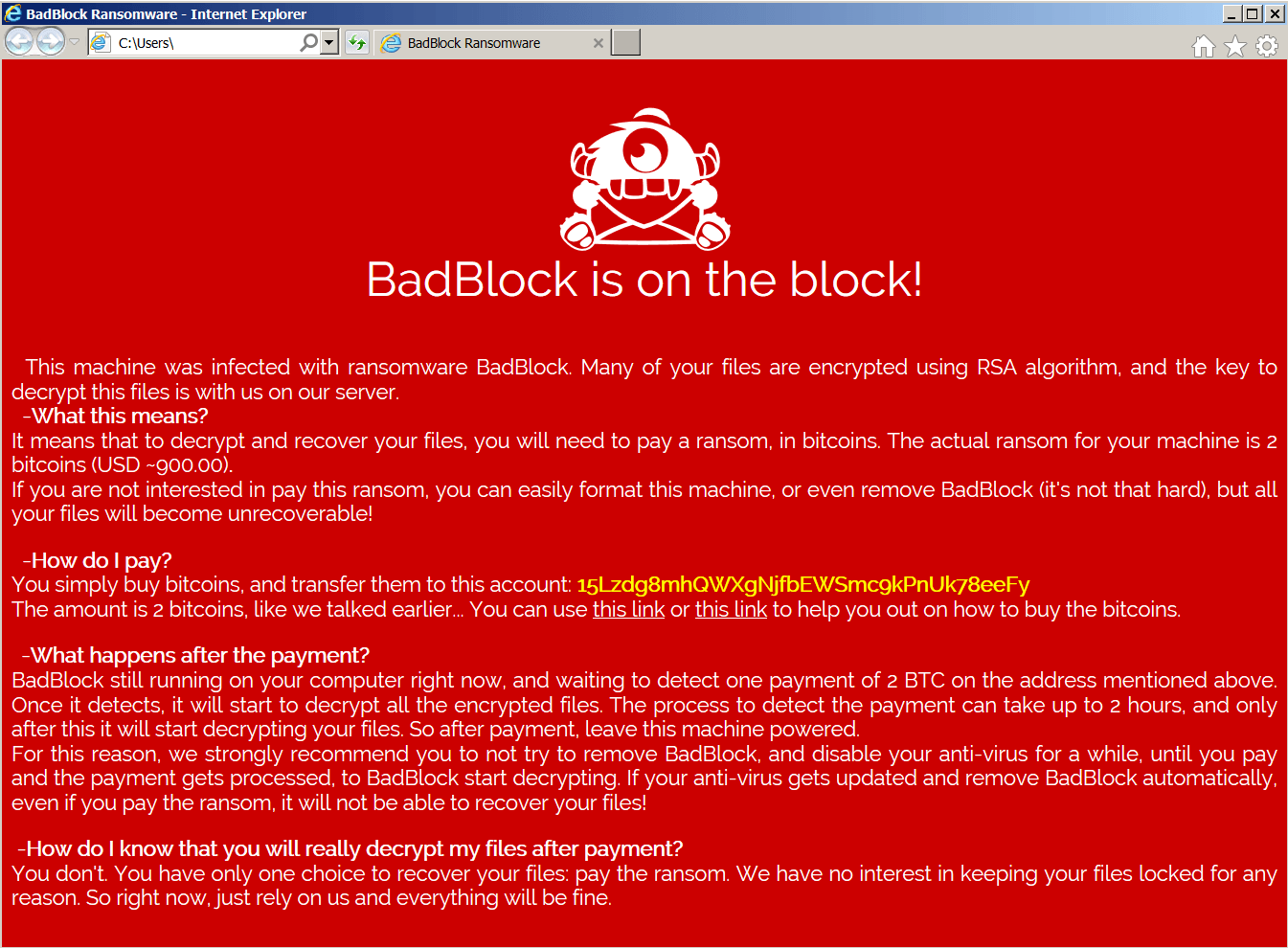

BadBlock

BadBlock เป็นแรนซัมแวร์รูปแบบหนึ่งซึ่งพบครั้งแรกในเดือนพฤษภาคม 2016 ต่อไปนี้คือสัญญาณของการติดไวรัส:

BadBlock ไม่เปลี่ยนชื่อไฟล์ของคุณ

หลังจากเข้ารหัสไฟล์ของคุณแล้ว BadBlock จะแสดงข้อความใดข้อความหนึ่งดังต่อไปนี้ (จากไฟล์ชื่อ Help Decrypt.html):

หาก BadBlock ได้เข้ารหัสไฟล์ของคุณแล้ว ให้คลิกที่นี่เพื่อดาวน์โหลดโปรแกรมแก้ไขของเราฟรี:

Bart

Bart เป็นแรนซัมแวร์รูปแบบหนึ่งซึ่งพบครั้งแรกในช่วงปลายเดือนมิถุนายน 2016 ต่อไปนี้คือสัญญาณของการติดไวรัส:

Bart จะเพิ่มนามสกุล .bart.zip ต่อท้ายชื่อไฟล์ (เช่น Thesis.doc = Thesis.docx.bart.zip) โดยเป็นไฟล์ ZIP ที่เข้ารหัสไว้ซึ่งเก็บไฟล์ดั้งเดิมของคุณไว้โดยถาวร

หลังจากเข้ารหัสไฟล์ของคุณแล้ว Bart จะเปลี่ยนภาพพื้นหลังเดสก์ท็อปของคุณให้เป็นรูปภาพที่คล้ายกับรูปภาพต่อไปนี้ คุณสามารถใช้ข้อความบนรูปภาพนี้เพื่อระบุว่าเป็น Bart ได้ โดยข้อความจะเก็บในไฟล์ชื่อ recover.bmp และ recover.txt ซึ่งอยู่บนเดสก์ท็อป

หาก Bart ได้เข้ารหัสไฟล์ของคุณแล้ว ให้คลิกที่นี่เพื่อดาวน์โหลดโปรแกรมแก้ไขของเราฟรี:

ขอขอบคุณ: ขอขอบคุณปีเตอร์ คอนราด ผู้เขียน PkCrack ซึ่งอนุญาตให้เราใช้คลังข้อมูลของเขาในเครื่องมือถอดรหัส Bart ของเรา

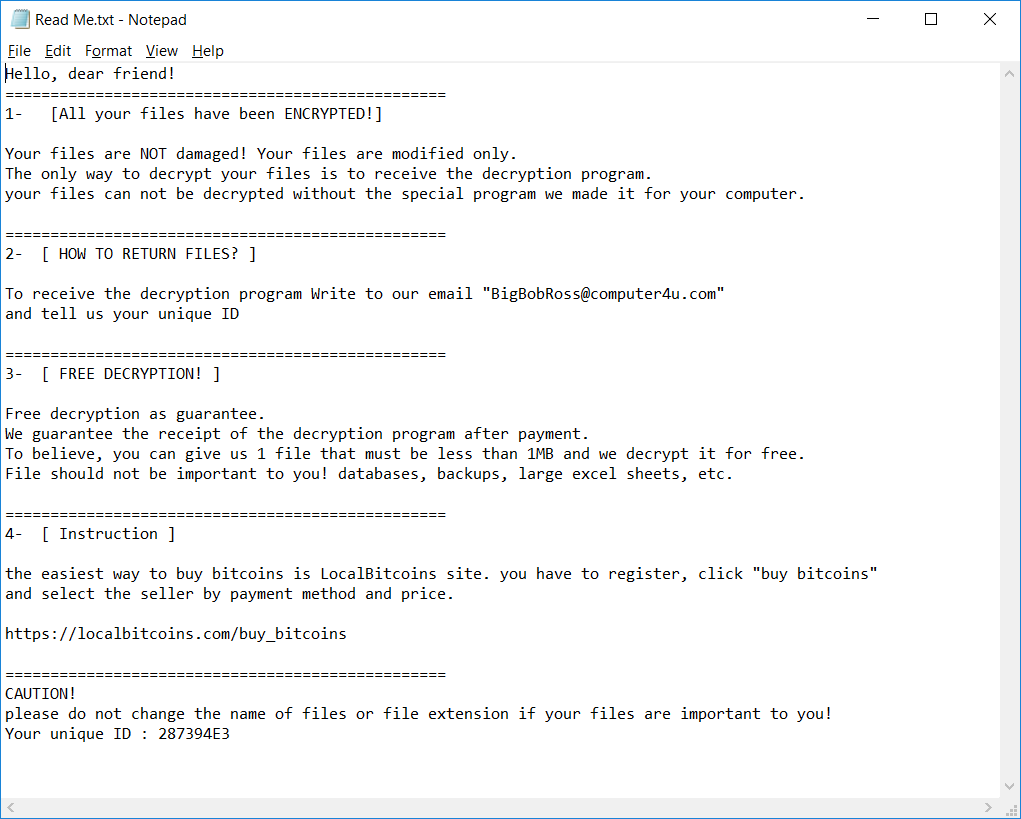

BigBobRoss

BigBobRoss เข้ารหัสไฟล์ของผู้ใช้โดยใช้การเข้ารหัส AES128 ไฟล์ที่เข้ารหัสมีนามสกุลใหม่ ".obfuscated" ต่อท้ายชื่อไฟล์

แรนซัมแวร์จะเพิ่มนามสกุลต่อไปนี้: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

แรนซัมแวร์ยังสร้างไฟล์ข้อความชื่อ "Read Me.txt" ในแต่ละโฟลเดอร์ เนื้อหาของไฟล์อยู่ด้านล่าง

BTCWare

BTCWare เป็นแรนซัมแวร์สายพันธุ์หนึ่งที่ปรากฏขึ้นเป็นครั้งแรกในเดือนมีนาคม 2017 ตั้งแต่นั้นมาเราก็พบว่ามีไวรัสห้ารูปแบบที่สามารถแยกแยะได้ด้วยนามสกุลไฟล์ที่เข้ารหัส แรนซัมแวร์จะใช้วิธีเข้ารหัสที่แตกต่างกันสองวิธีคือ RC4 และ AES 192

ไฟล์ที่เข้ารหัสจะมีรูปแบบต่อไปนี้:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

นอกจากนี้ยังสามารถพบไฟล์ใดไฟล์หนึ่งต่อไปนี้ได้บนพีซี

Key.dat on %USERPROFILE%\Desktop

1.bmp ใน %USERPROFILE%\AppData\Roaming

#_README_#.inf หรือ !#_DECRYPT_#!.inf ในแต่ละโฟลเดอร์ที่มีไฟล์ที่เข้ารหัสอย่างน้อยหนึ่งไฟล์

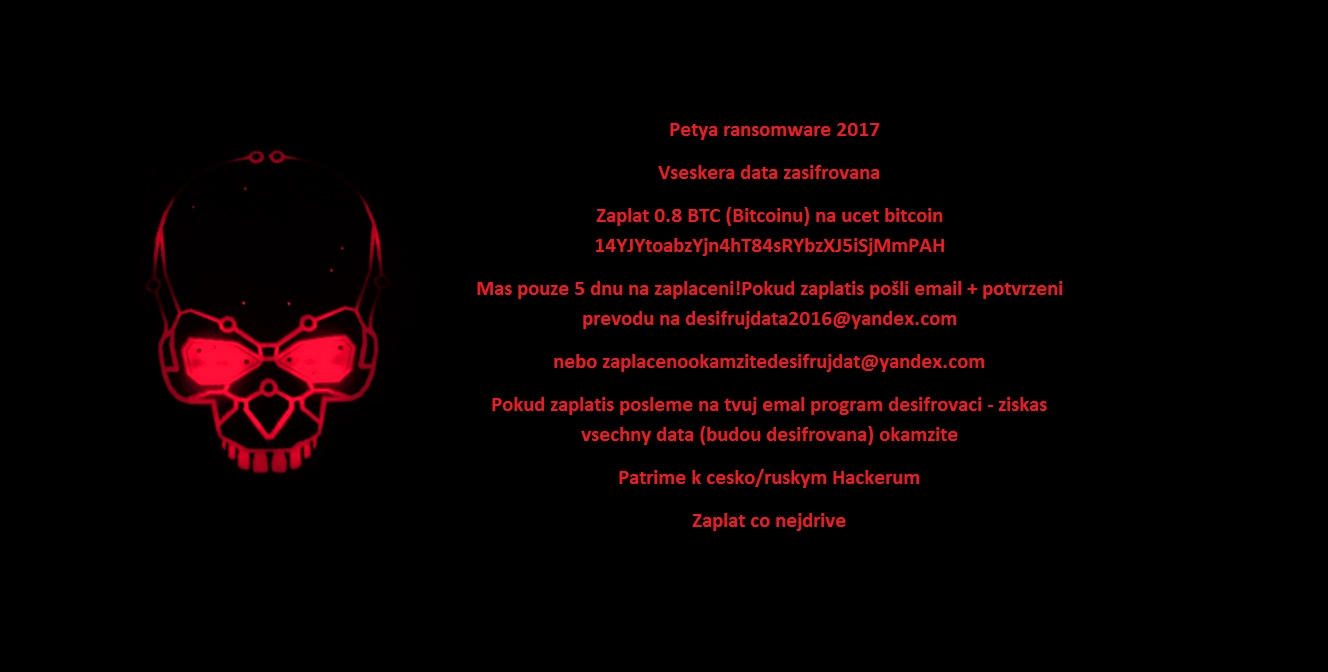

หลังจากเข้ารหัสไฟล์ของคุณ ภาพพื้นหลังเดสก์ท็อปของคุณจะเปลี่ยนเป็นภาพต่อไปนี้:

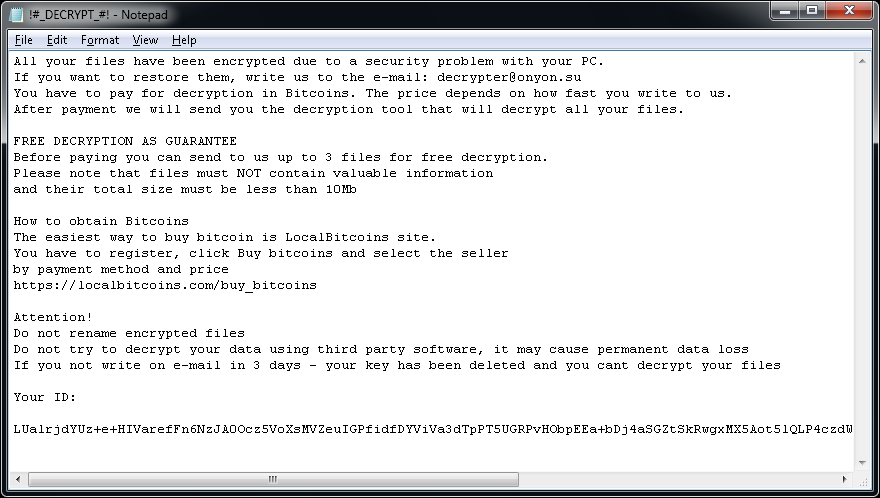

คุณอาจเห็นข้อความเรียกค่าไถ่อย่างใดอย่างหนึ่งต่อไปนี้อีกด้วย:

Crypt888

Crypt888 (หรืออีกชื่อหนึ่งคือ Mircop) เป็นแรนซัมแวร์รูปแบบหนึ่งซึ่งพบครั้งแรกในเดือนมิถุนายน 2016 ต่อไปนี้คือสัญญาณของการติดไวรัส:

Crypt888 เพิ่ม Lock ที่ด้านหน้าชื่อไฟล์ (เช่น Thesis.doc = Lock.Thesis.doc)

หลังจากเข้ารหัสไฟล์ของคุณแล้ว Crypt888 จะเปลี่ยนภาพพื้นหลังเดสก์ท็อปของคุณให้เป็นรูปภาพใดรูปภาพหนึ่งต่อไปนี้

หาก Crypt888 ได้เข้ารหัสไฟล์ของคุณแล้ว ให้คลิกที่นี่เพื่อดาวน์โหลดโปรแกรมแก้ไขของเราฟรี:

CryptoMix (ออฟไลน์)

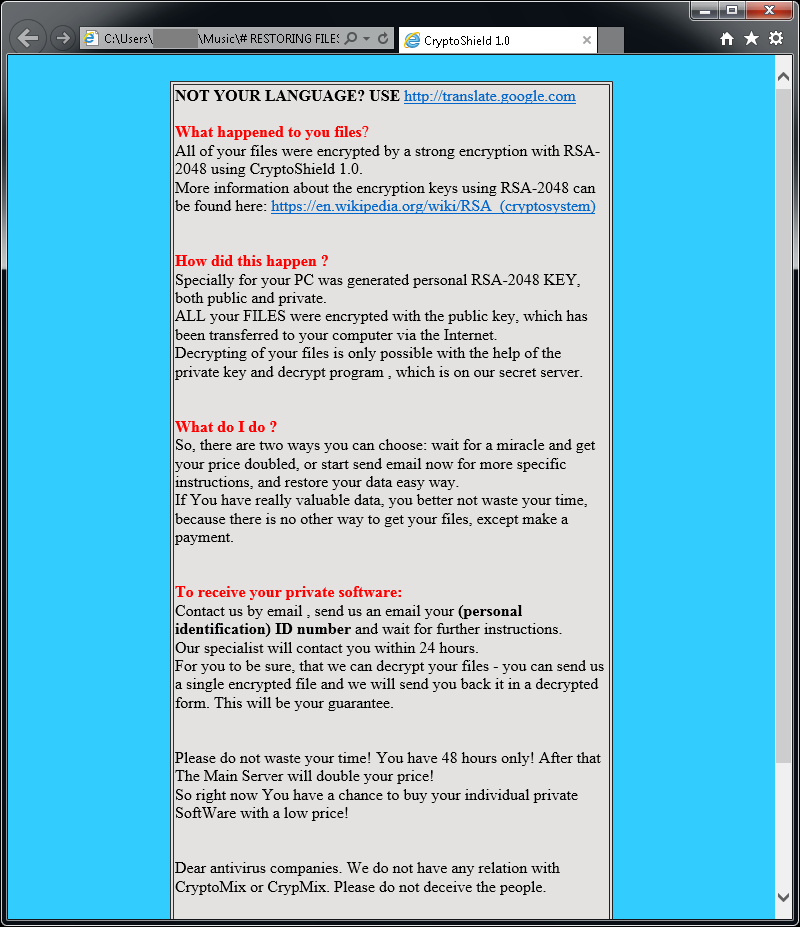

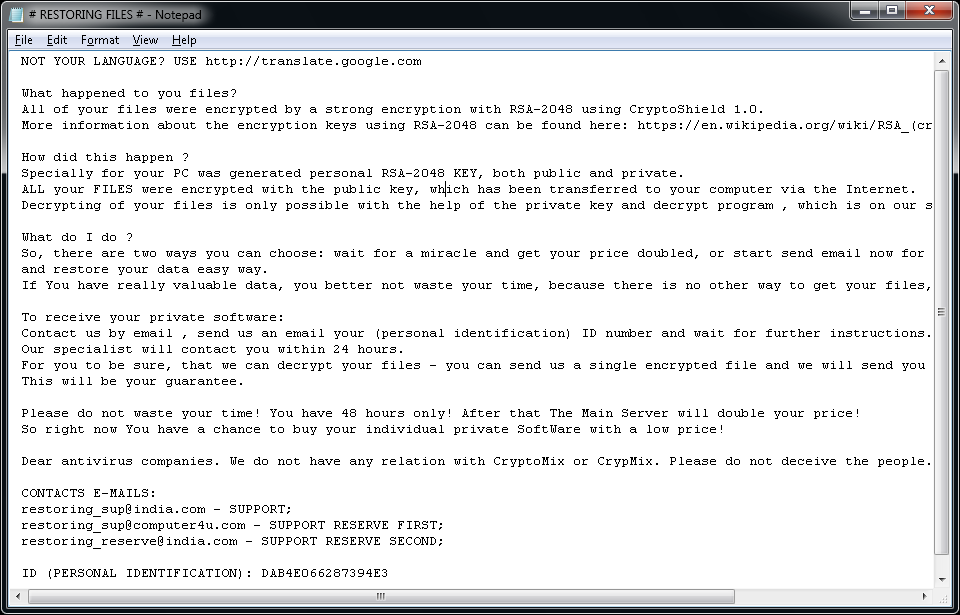

CryptoMix (หรือที่รู้จักกันในชื่อ CryptFile2 หรือ Zeta) เป็นแรนซัมแวร์สายพันธุ์หนึ่งที่พบครั้งแรกในเดือนมีนาคม 2016 เมื่อต้นปี 2017 ได้ปรากฏรูปแบบใหม่ของ CryptoMix ที่ชื่อว่า CryptoShield ทั้งสองรูปแบบได้เข้ารหัสไฟล์โดยใช้การเข้ารหัส AES256 ด้วยคีย์เข้ารหัสเฉพาะที่ดาวน์โหลดมาจากเซิร์ฟเวอร์ระยะไกล อย่างไรก็ตาม หากเซิร์ฟเวอร์ไม่พร้อมใช้งาน หรือหากผู้ใช้ไม่ได้เชื่อมต่อกับอินเทอร์เน็ต แรนซัมแวร์ก็จะเข้ารหัสไฟล์ด้วยคีย์ที่กำหนด ("คีย์แบบออฟไลน์")

สำคัญ: เครื่องมือการถอดรหัสที่ให้ไว้จะรองรับเฉพาะไฟล์ที่เข้ารหัสโดยใช้ "คีย์แบบออฟไลน์" เท่านั้น ในกรณีที่ไม่ได้ใช้คีย์แบบออฟไลน์เพื่อเข้ารหัสไฟล์ เครื่องมือของเราก็จะไม่สามารถคืนค่าไฟล์ได้ และจะไม่มีการแก้ไขไฟล์แต่อย่างใด

อัพเดต 21-07-2017: ตัวถอดรหัสได้รับการอัพเดตให้สามารถทำงานกับรูปแบบของโมลได้

ไฟล์ที่เข้ารหัสจะมีหนึ่งในนามสกุลต่อไปนี้: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl หรือ .MOLE

อาจพบไฟล์ต่อไปนี้บนเครื่องพีซีหลังจากเข้ารหัสไฟล์แล้ว:

หาก CryptoMix ได้เข้ารหัสไฟล์ของคุณแล้ว ให้คลิกที่นี่เพื่อดาวน์โหลดโปรแกรมแก้ไขของเราฟรี:

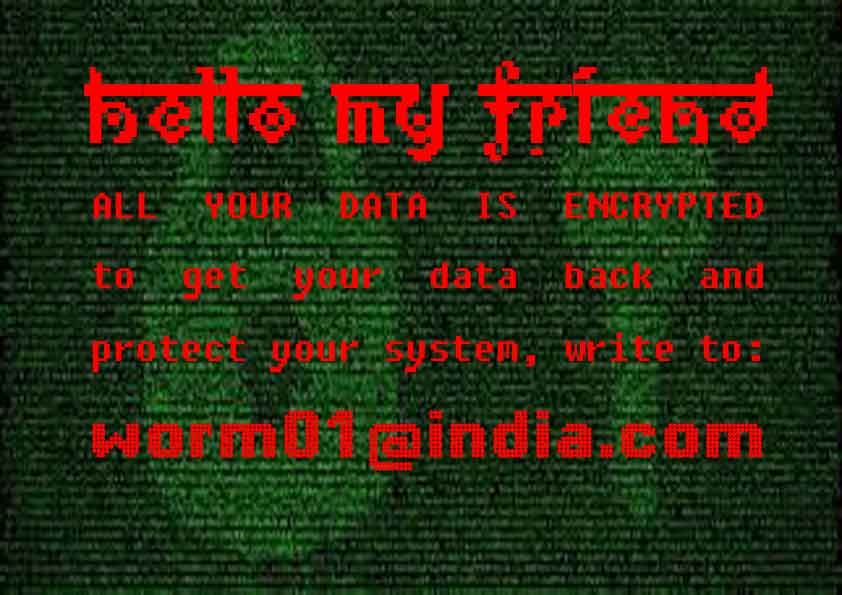

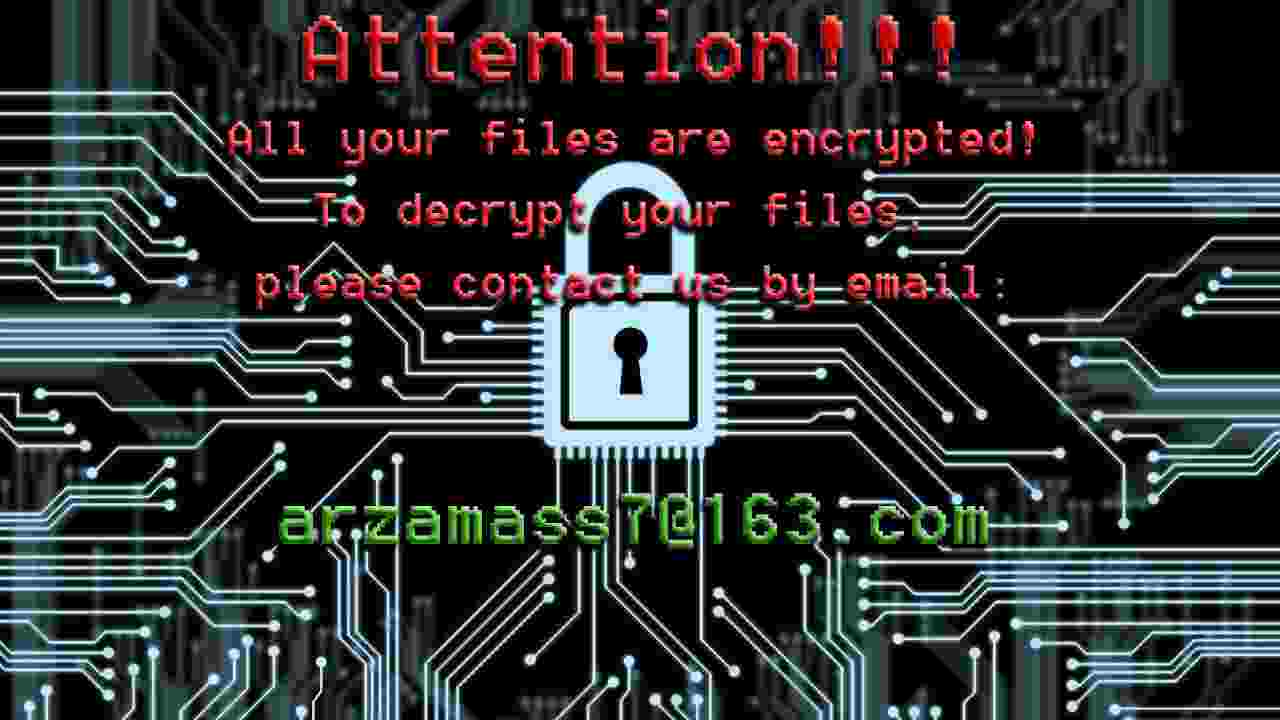

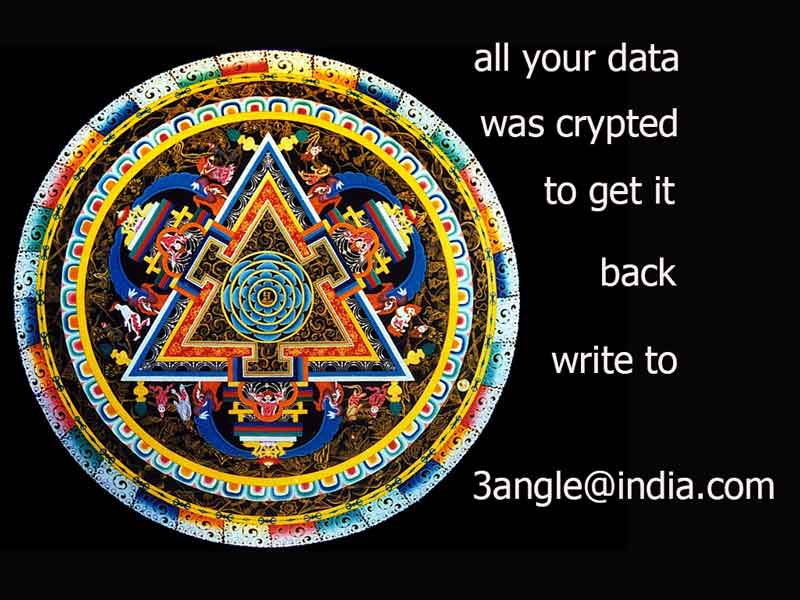

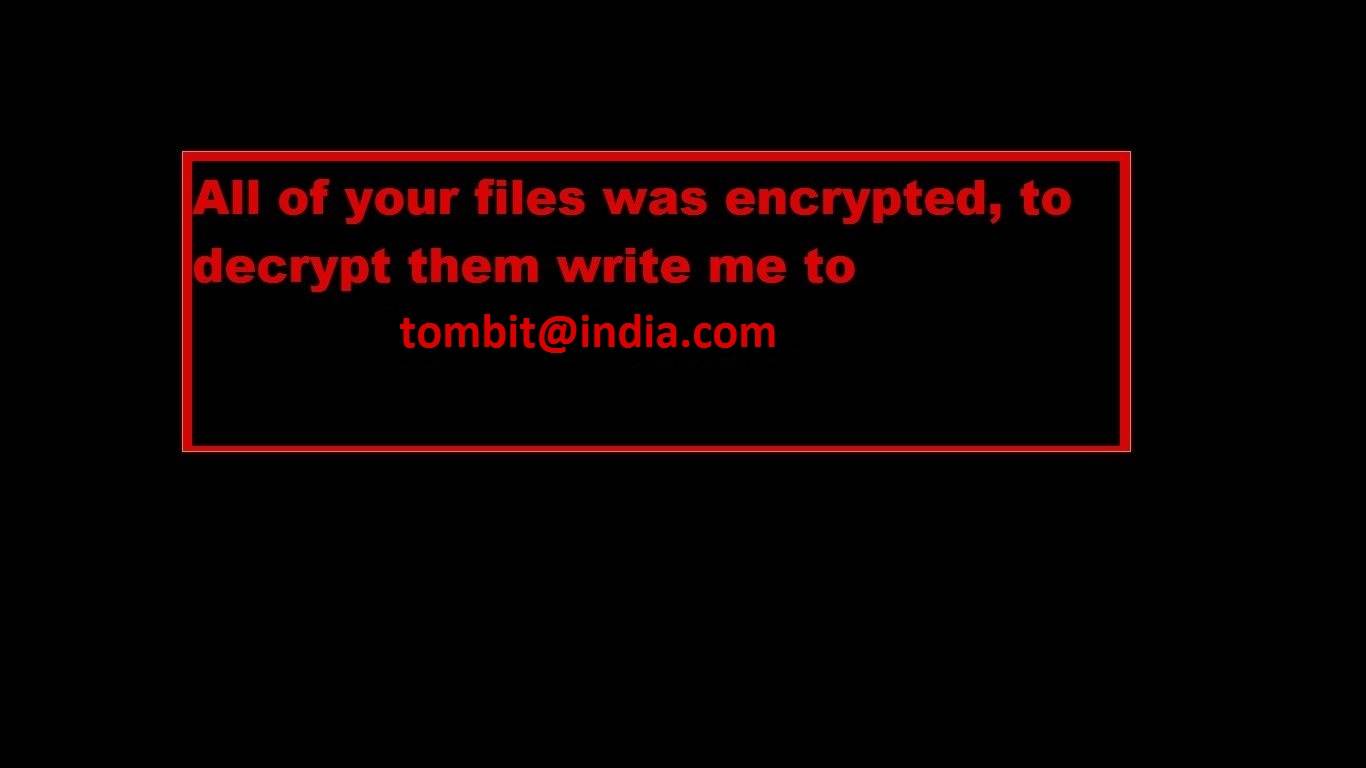

CrySiS

CrySiS (JohnyCryptor, Virus-Encode, Aura หรือ Dharma) เป็นแรนซัมแวร์สายพันธุ์หนึ่งที่พบตั้งแต่เดือนกันยายน 2015 โดยใช้ AES-256 ร่วมกับการเข้ารหัสแบบอสมมาตร RSA-1024

ไฟล์ที่ถูกเข้ารหัสสามารถมีนามสกุลได้มากมาย ได้แก่:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

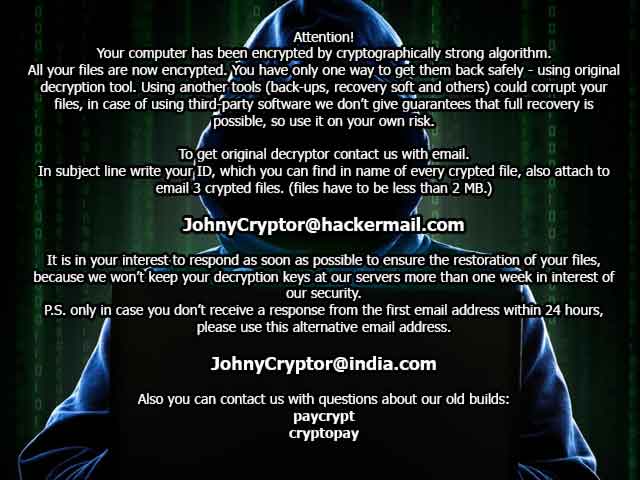

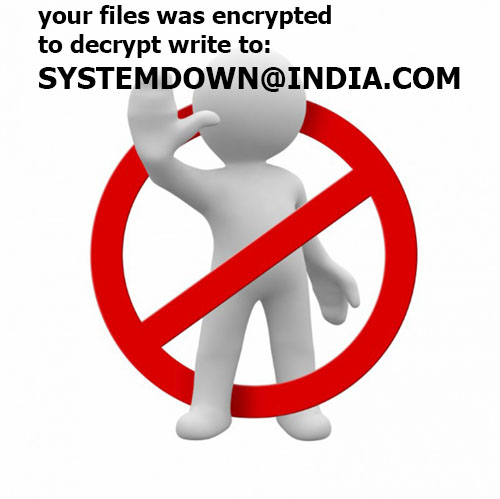

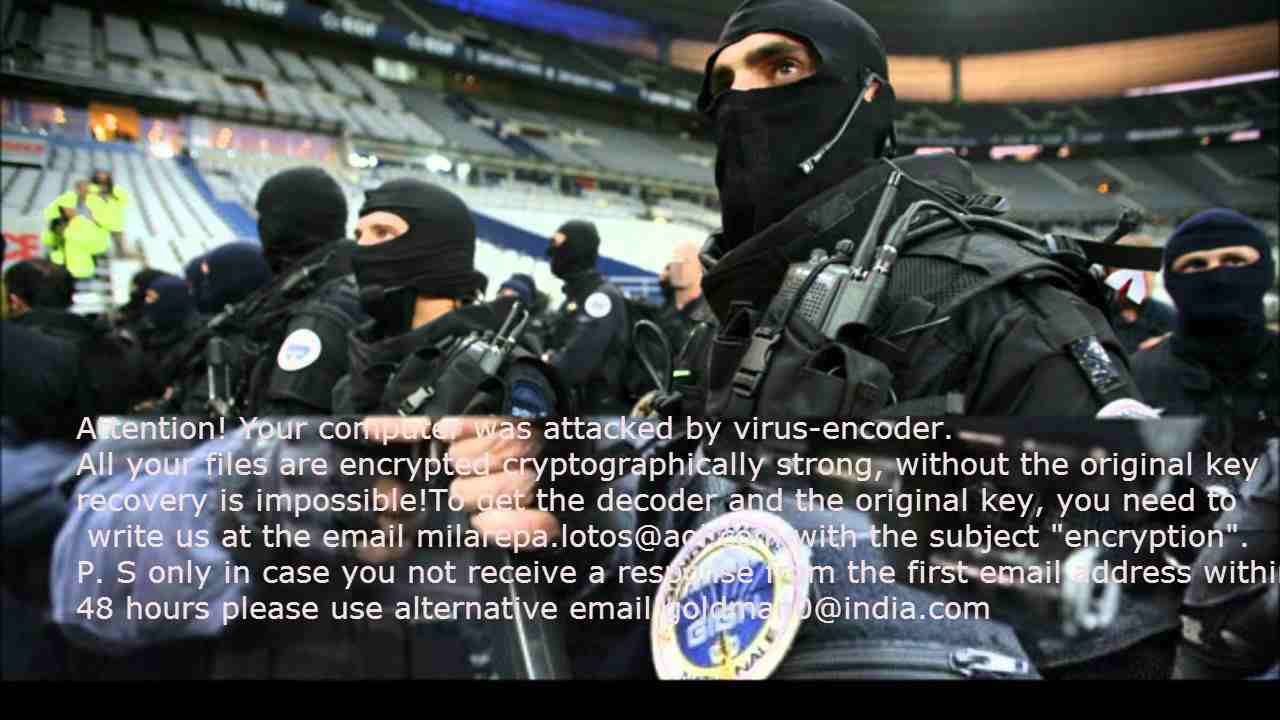

หลังจากเข้ารหัสไฟล์ของคุณแล้ว ข้อความใดข้อความหนึ่งต่อไปนี้จะปรากฏขึ้น (ดูด้านล่าง) ข้อความดังกล่าวจะอยู่ใน "Decryption instructions.txt", "Decryptions instructions.txt", "README.txt", "Readme to restore your files.txt" หรือ "HOW TO DECRYPT YOUR DATA.txt" บนเดสก์ท็อปของผู้ใช้ นอกจากนี้พื้นหลังเดสก์ท็อปจะเปลี่ยนเป็นหนึ่งในภาพด้านล่าง

หาก CrySiS ได้เข้ารหัสไฟล์ของคุณแล้ว ให้คลิกที่นี่เพื่อดาวน์โหลดโปรแกรมแก้ไขของเราฟรี:

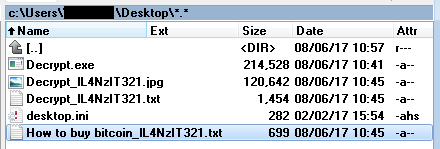

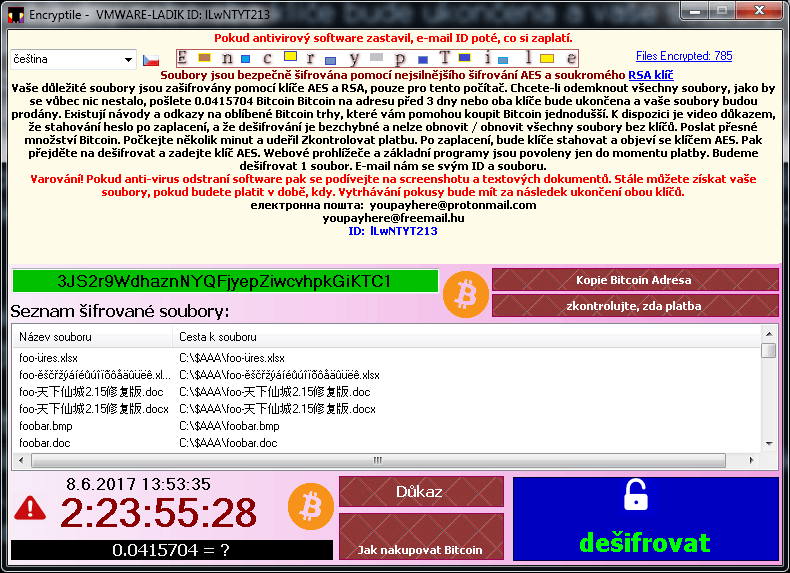

EncrypTile

EncrypTile เป็นแรนซัมแวร์สายพันธุ์หนึ่งที่พบเป็นครั้งแรกในเดือนพฤศจิกายน 2016 หลังจากการพัฒนาไปครึ่งปี เราก็จับได้ว่ามีรุ่นใหม่ล่าสุดของแรนซัมแวร์นี้ ซึ่งจะใช้การเข้ารหัส AES-128 โดยใช้คีย์ที่มีค่าคงที่สำหรับพีซีและผู้ใช้ที่กำหนด

แรนซัมแวร์จะเพิ่มคำว่า “encrypTile” ลงในชื่อไฟล์:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

แรนซัมแวร์ยังสร้างไฟล์ใหม่สี่ไฟล์บนเดสก์ท็อปของผู้ใช้อีกด้วย ชื่อของไฟล์เหล่านี้จะได้รับการแปลเป็นภาษาท้องถิ่น นี่คือเวอร์ชั่นภาษาอังกฤษของไฟล์:

ในขณะที่ทำงาน แรนซัมแวร์จะป้องกันไม่ให้ผู้ใช้เรียกใช้เครื่องมือใดๆ ที่อาจลบมันออกไปได้อยู่ตลอดเวลา โปรดดู โพสต์บนบล็อก สำหรับคำแนะนำโดยละเอียดเพิ่มเติมเกี่ยวกับวิธีการเรียกใช้ตัวถอดรหัสในกรณีที่แรนซัมแวร์ทำงานบนพีซีของคุณ

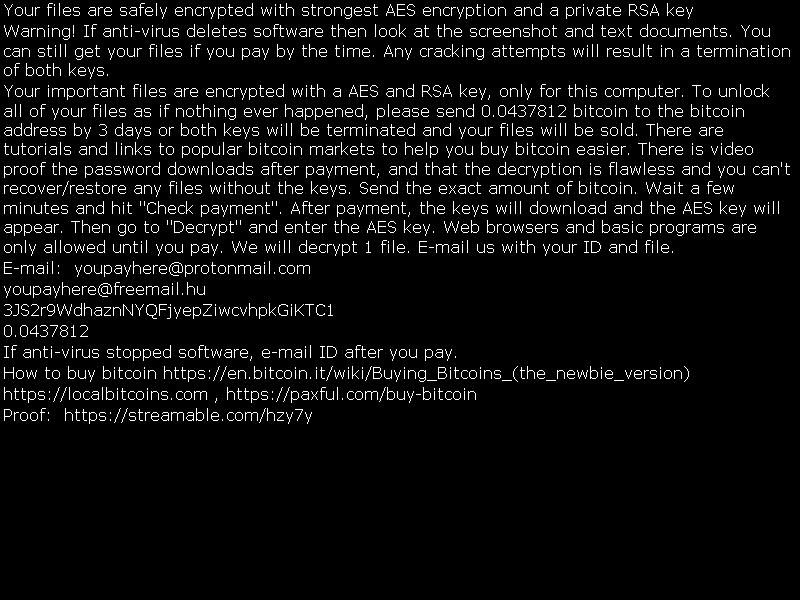

FindZip

FindZip เป็นแรนซัมแวร์สายพันธุ์หนึ่งที่พบในช่วงปลายเดือนกุมภาพันธ์ 2017 แรนซัมแวร์สายพันธุ์นี้จะแพร่กระจายบน Mac OS X (เวอร์ชั่น 10.11 หรือใหม่กว่า) การเข้ารหัสขึ้นอยู่กับการสร้างไฟล์ ZIP - ไฟล์ที่เข้ารหัสแต่ละไฟล์เป็นไฟล์ ZIP ที่เก็บไฟล์ไว้โดยถาวรซึ่งมีเอกสารต้นฉบับ

ไฟล์ที่เข้ารหัสจะมีนามสกุลว่า ".crypt"

หลังจากเข้ารหัสไฟล์ของคุณแล้ว จะมีการสร้างไฟล์หลายไฟล์บนเดสก์ท็อปของผู้ใช้โดยมีชื่อรูปแบบ: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. ทุกไฟล์จะเหมือนกัน โดยมีข้อความต่อไปนี้:

พิเศษ: เนื่องจากตัวถอดรหัส AVAST เป็นแอปพลิเคชั่นของ Windows จึงจำเป็นต้องติดตั้งชั้นการจำลองบน Mac (WINE, CrossOver) สำหรับข้อมูลเพิ่มเติม โปรดอ่านโพสต์บนบล็อกของเรา

หาก Globe ได้เข้ารหัสไฟล์ของคุณแล้ว ให้คลิกที่นี่เพื่อดาวน์โหลดโปรแกรมแก้ไขของเราฟรี:

Fonix

แรนซัมแวร์ Fonix ได้เริ่มถูกนำไปใช้งานตั้งแต่เดือนมิถุนายน 2020 โดยแรนซัมแวร์นี้ถูกเขียนขึ้นในภาษา C++ ซึ่งใช้การเข้ารหัสคีย์ 3 รูปแบบ (คีย์หลัก RSA-4096, คีย์เซสชัน RSA-2048, คีย์ไฟล์ 256 บิตสำหรับการเข้ารหัส SALSA/ChaCha) ในเดือนกุมภาพันธ์ 2021 ผู้เขียนแรนซัมแวร์ได้ปิดตัวธุรกิจลง และได้เผยแพร่คีย์ RSA หลักที่สามารถถูกนำมาใช้เพื่อการถอดรหัสได้ฟรี

ไฟล์ที่เข้ารหัสจะมีหนึ่งในนามสกุลนี้:

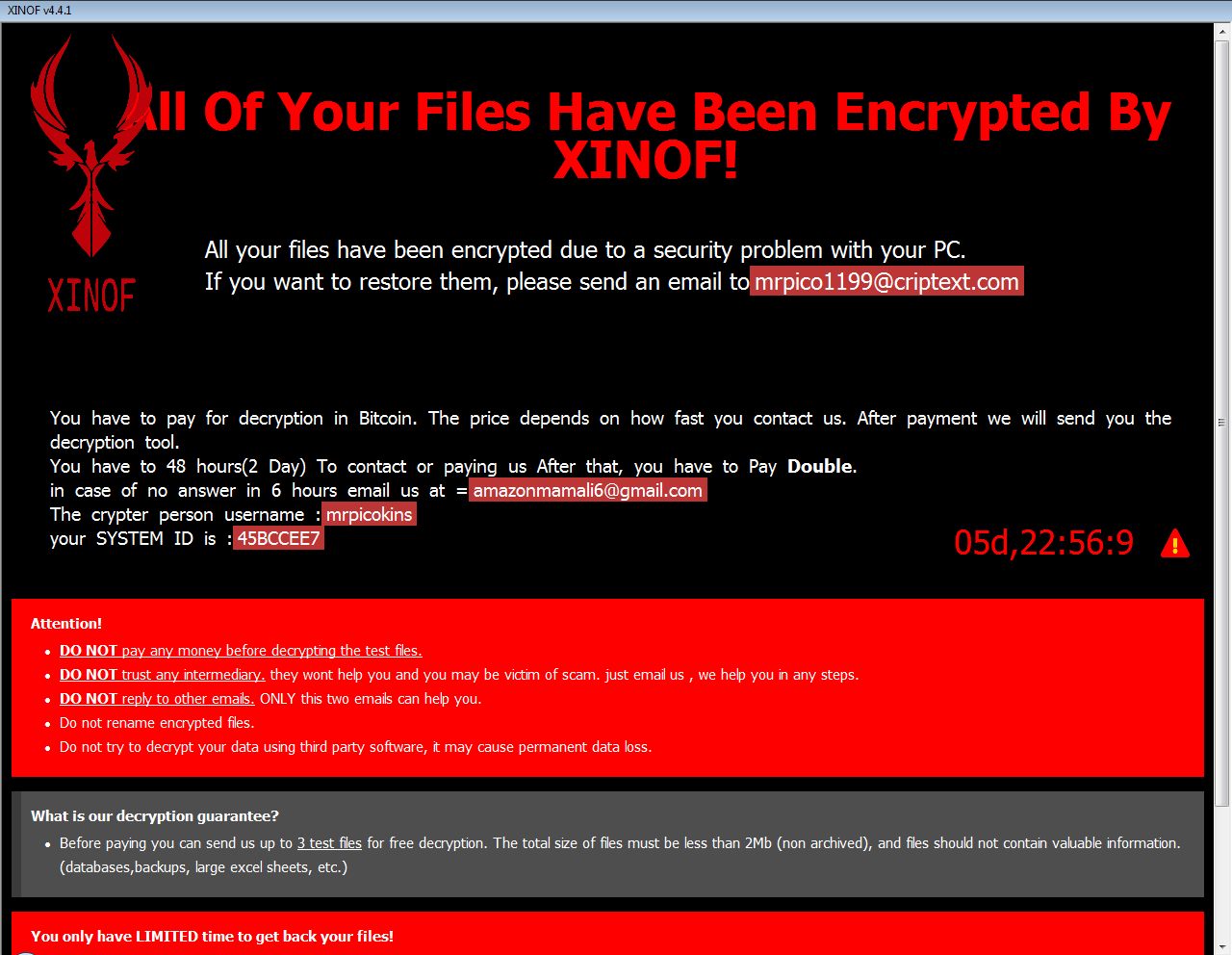

.FONIX,

.XINOF

หลังจากเข้ารหัสไฟล์ในอุปกรณ์ของเหยื่อแล้ว แรนซัมแวร์จะแสดงหน้าจอต่อไปนี้:

หาก Fonix ได้เข้ารหัสไฟล์ของคุณแล้ว ให้คลิกที่นี่เพื่อดาวน์โหลดโปรแกรมแก้ไขของเราฟรี:

GandCrab

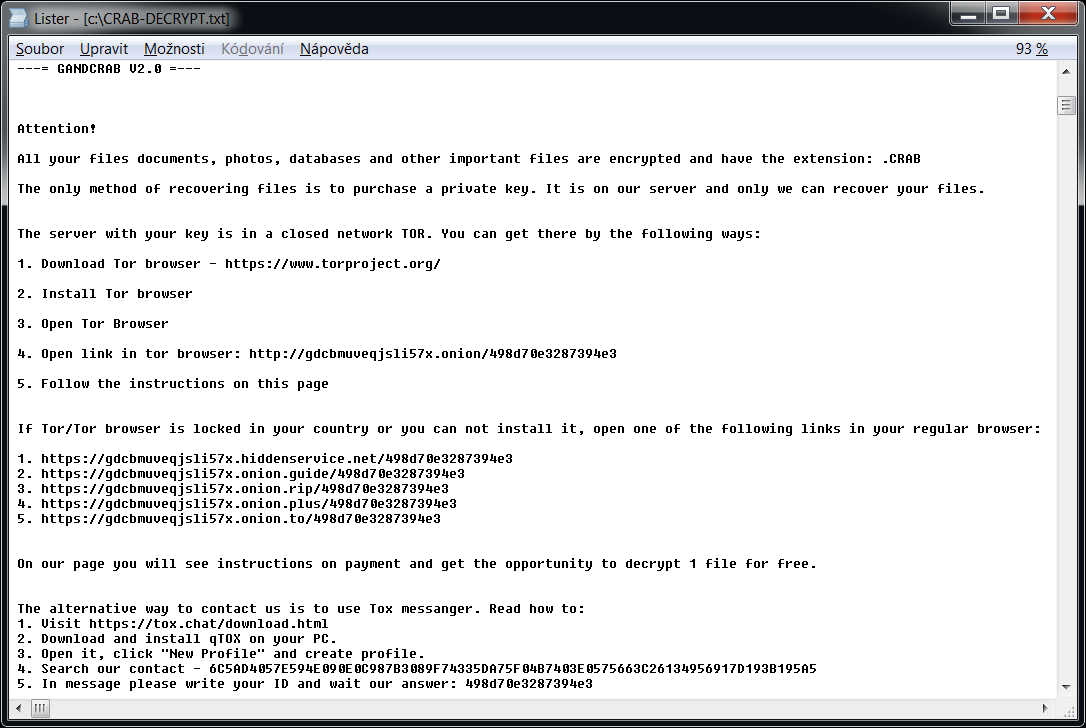

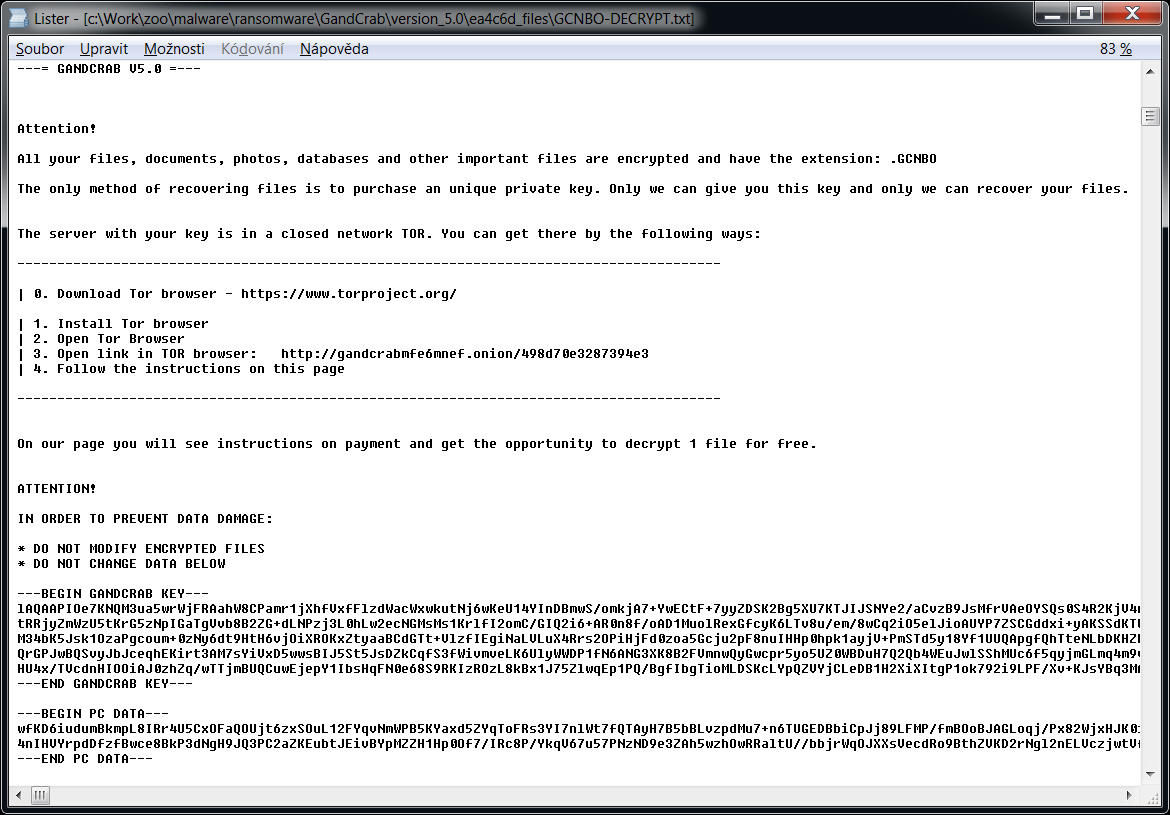

Gandcrab เป็นหนึ่งในแรนซัมแวร์ที่แพร่หลายที่สุดในปี 2018 ในวันที่ 17 เดือนตุลาคม 2018 นักพัฒนา Gandcrabได้ปล่อยคีย์ 997 คีย์ให้กับเหยื่อที่อยู่ในซีเรีย นอกจากนั้นในเดือนกรกฎาคม 2018, FBI ได้เผยแพร่คีย์ถอดรหัสหลักสำหรับเวอร์ชัน 4-5.2 ตัวถอดรหัสรุ่นนี้จะใช้คีย์เหล่านี้ทั้งหมดและสามารถถอดรหัสไฟล์ได้ฟรี

แรนซัมแวร์นี้จะเพิ่มนามสกุลที่เป็นไปได้หลายรายการ:

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (ตัวอักษรจะสุ่ม)

แรนซัมแวร์ยังสร้างไฟล์ข้อความชื่อ "GDCB-DECRYPT.txt", "CRAB-DECRYPT.txt", "KRAB_DECRYPT.txt", "%RandomLetters%-DECRYPT.txt" หรือ "%RandomLetters%-MANUAL.txt" ในแต่ละโฟลเดอร์ เนื้อหาของไฟล์อยู่ด้านล่าง

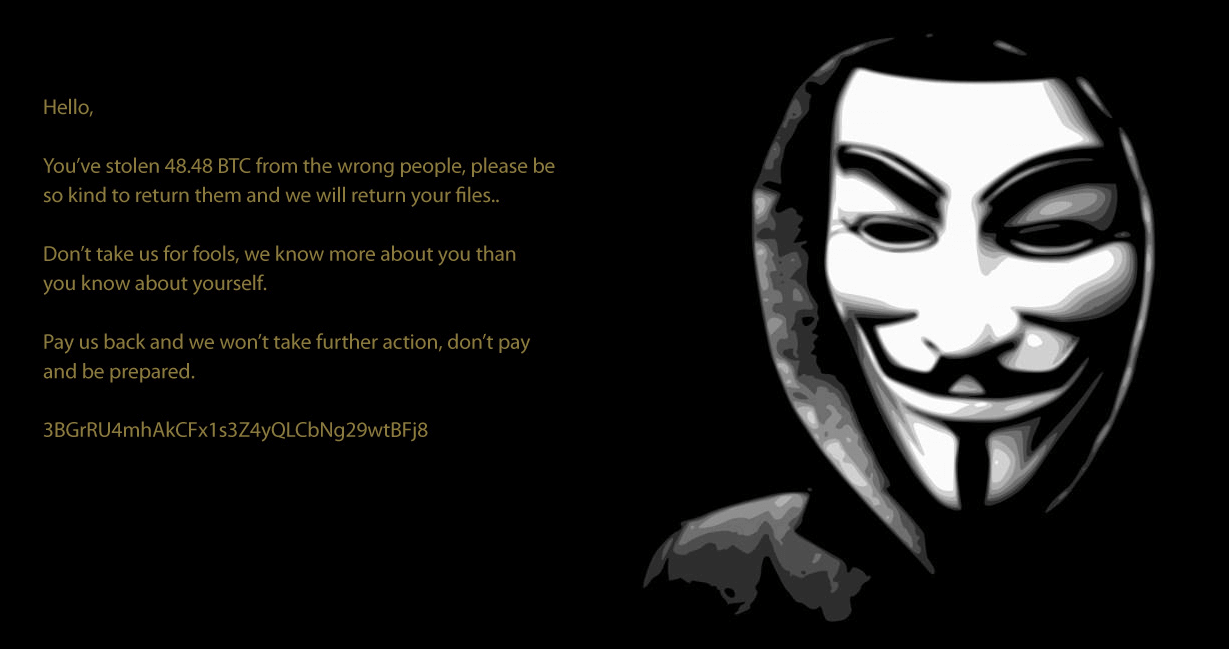

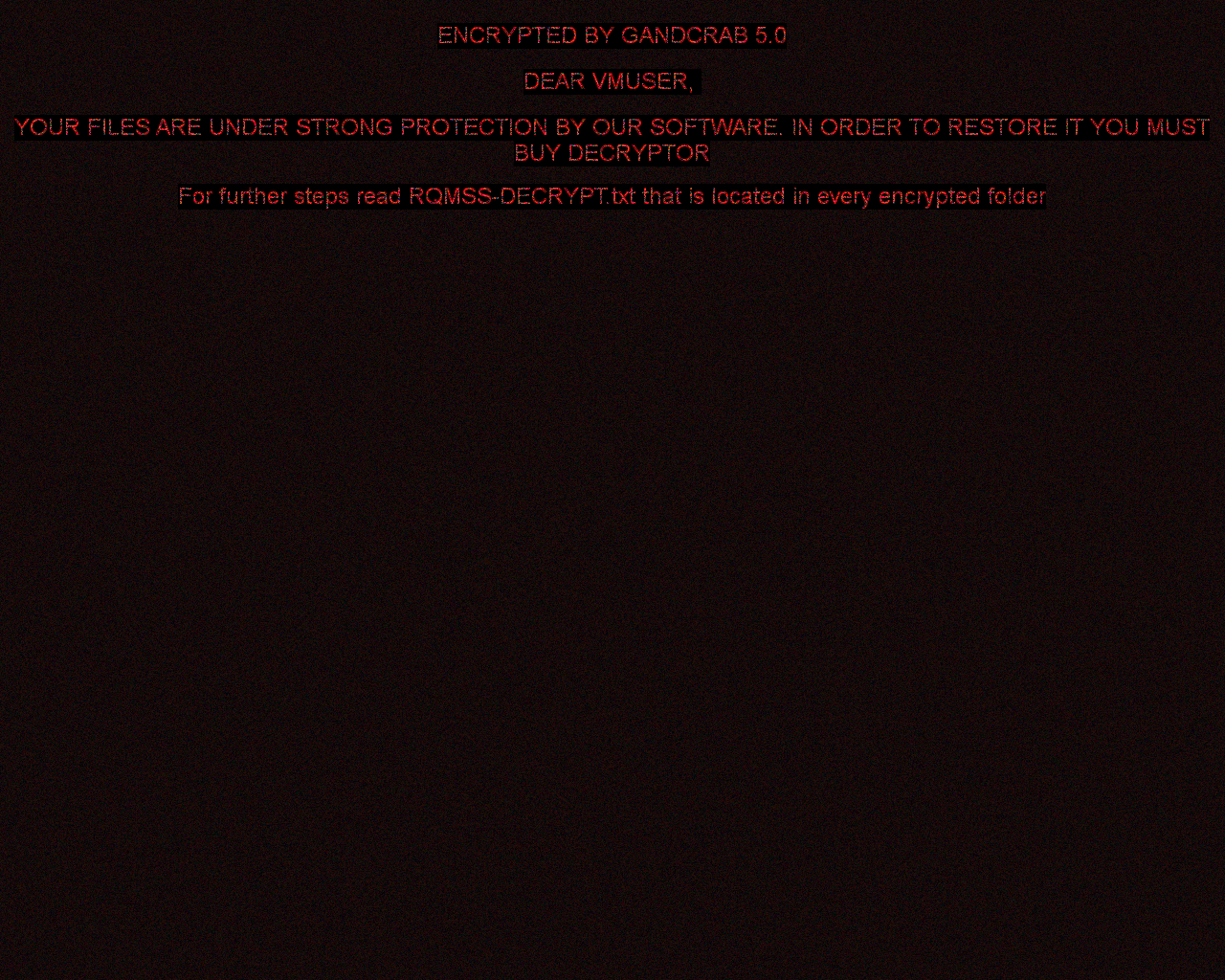

แรนซัมแวร์รุ่นที่ใหม่กว่ายังสามารถตั้งค่ารูปต่อไปนี้ไปยังเดสก์ท็อปของผู้ใช้ได้:

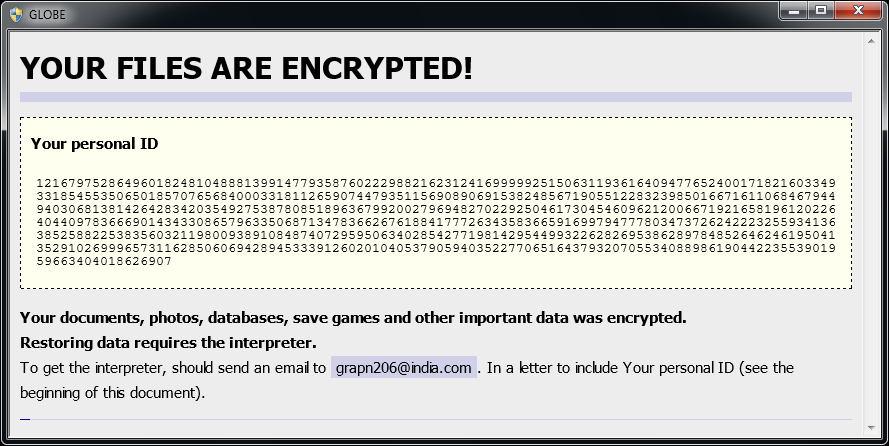

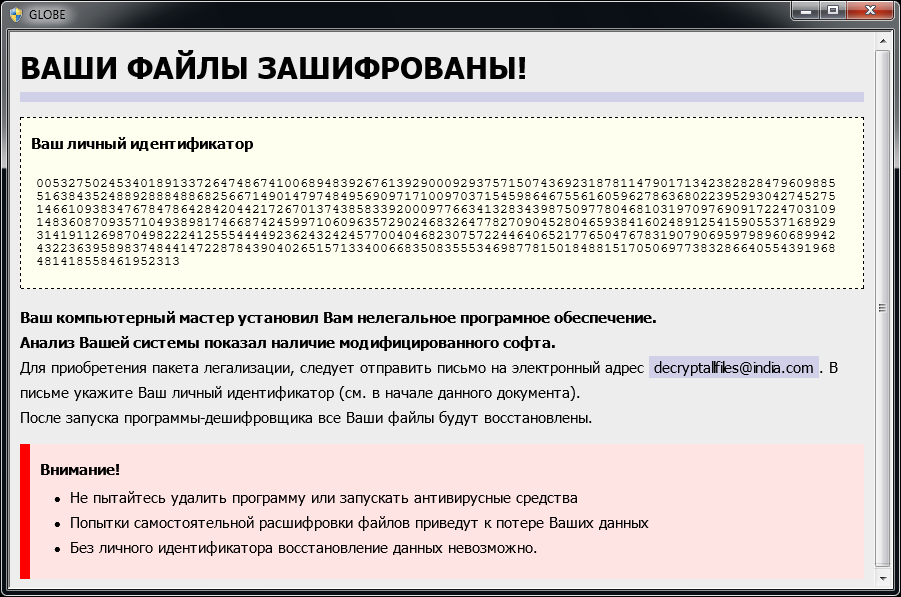

Globe

Globe เป็นแรนซัมแวร์สายพันธุ์หนึ่งที่พบตั้งแต่เดือนสิงหาคม 2016 โดยจะใช้วิธีการเข้ารหัสแบบ RC4 หรือ Blowfish อย่างใดอย่างหนึ่ง ต่อไปนี้คือสัญญาณของการติดไวรัส:

Globe จะเพิ่มนามสกุลใดๆ ต่อไปนี้ลงในชื่อไฟล์: ".ACRYPT", ".GSupport[0-9]", ".blackblock", ".dll555", ".duhust", ".exploit", ".frozen", ".globe", ".gsupport", ".kyra", ".purged", ".raid[0-9]", ".siri-down@india.com", ".xtbl", ".zendrz", ".zendr[0-9]" หรือ ".hnyear" นอกจากนี้ Globe บางเวอร์ชั่นยังเข้ารหัสชื่อไฟล์อีกด้วย

หลังจากเข้ารหัสไฟล์ของคุณแล้ว จะมีข้อความที่คล้ายกันปรากฏขึ้น (ข้อความจะปรากฏในไฟล์ชื่อ "How to restore files.hta" หรือ "Read Me Please.hta"):

หาก Globe ได้เข้ารหัสไฟล์ของคุณแล้ว ให้คลิกที่นี่เพื่อดาวน์โหลดโปรแกรมแก้ไขของเราฟรี:

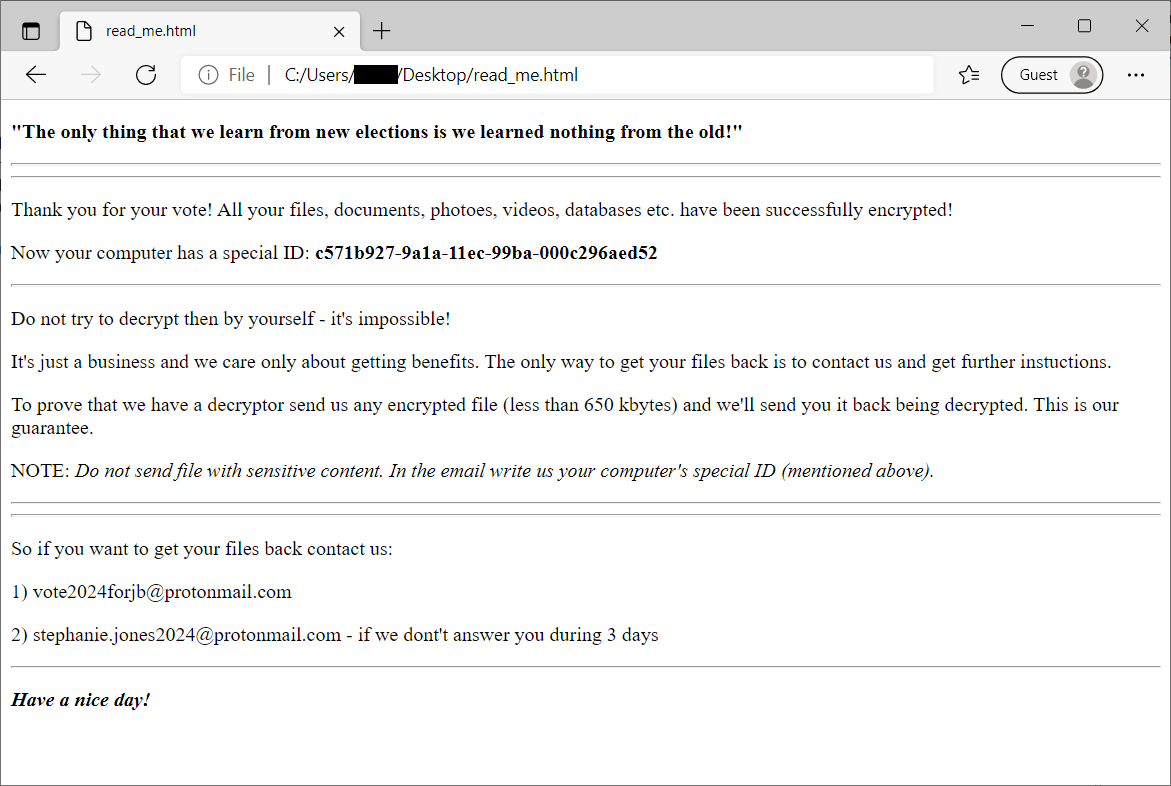

HermeticRansom

HermeticRansom คือแรนซัมแวร์ที่ใช้ในช่วงแรกของเหตุการณ์รัสเซียรุกรานยูเครน ซึ่งเขียนขึ้นในภาษา Go และเข้ารหัสไฟล์ด้วยการเข้ารหัส AES GCM แบบสมมาตร ผู้ที่ตกเป็นเหยื่อจากการโจมตีของแรนซัมแวร์นี้สามารถถอดรหัสไฟล์ของตนได้ฟรี

ไฟล์ที่ถูกเข้ารหัสจะสามารถดูได้จากนามสกุลไฟล์ .[vote2024forjb@protonmail.com].encryptedJB และยังจะมีไฟล์ชื่อ read_me.html วางอยู่ที่เดสก์ท็อปของผู้ใช้อีกด้วย (โปรดดูรูปภาพด้านล่าง)

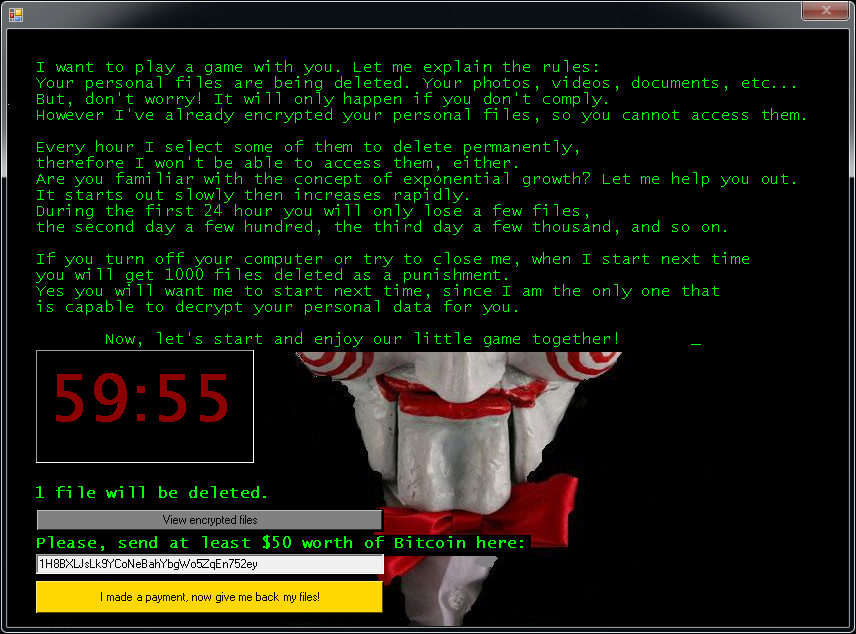

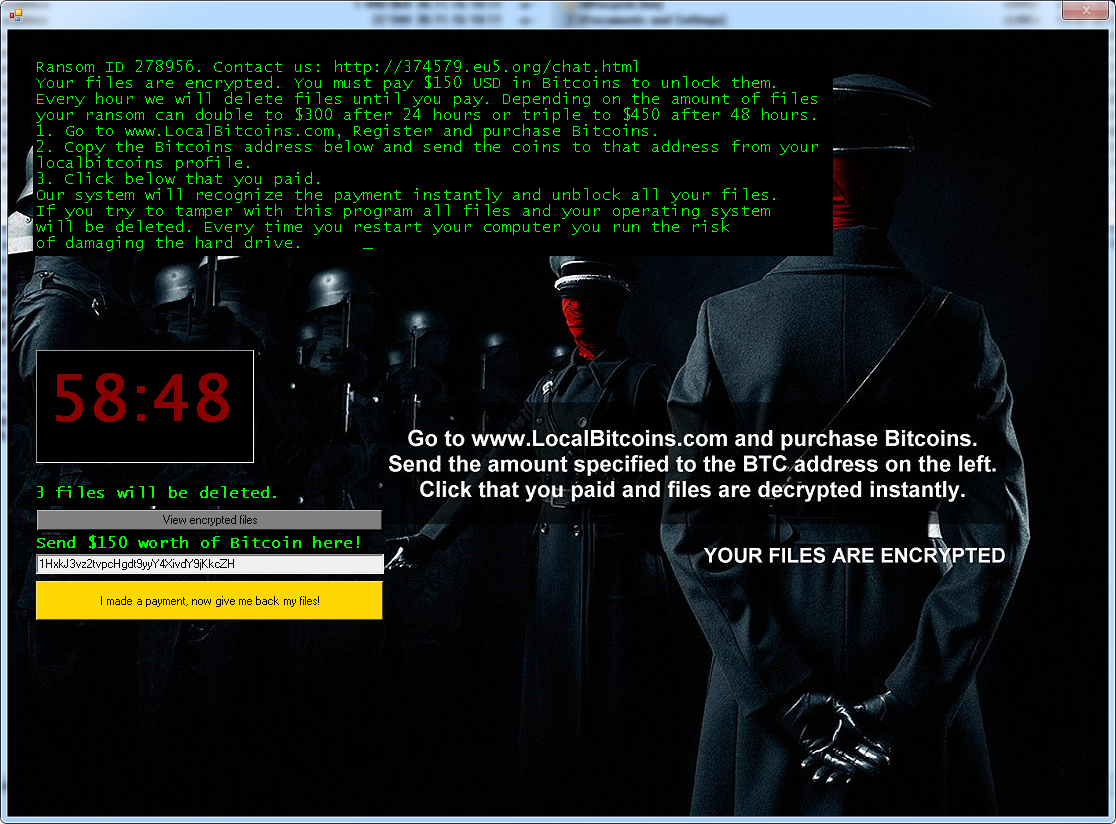

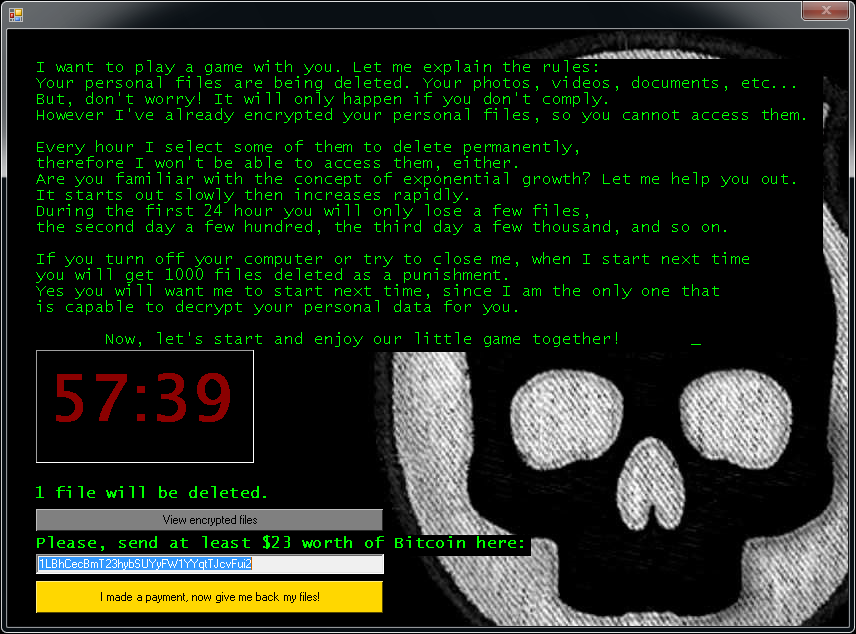

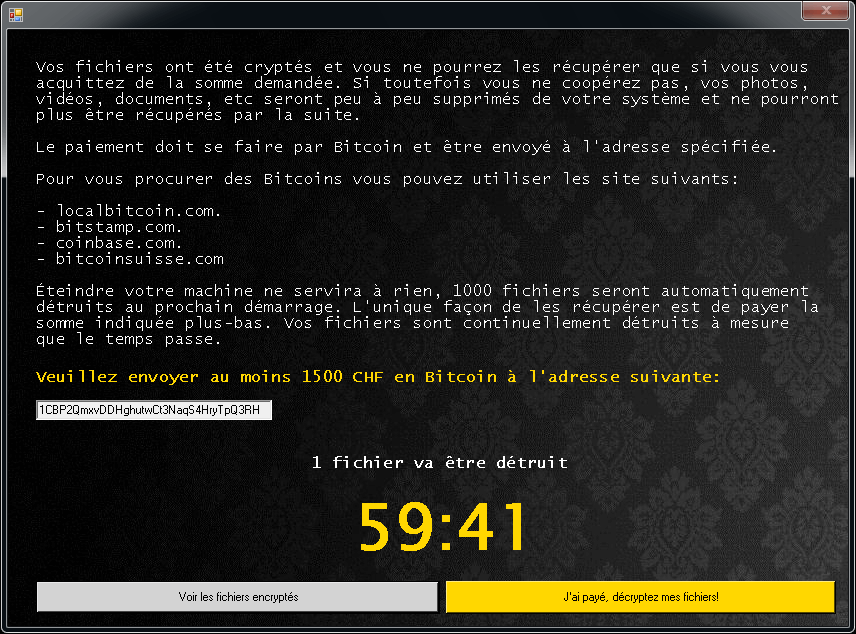

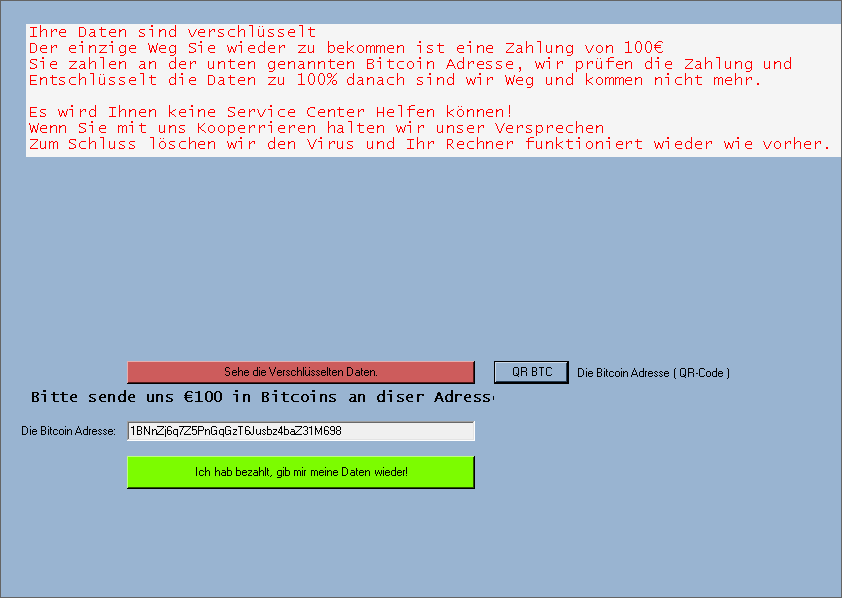

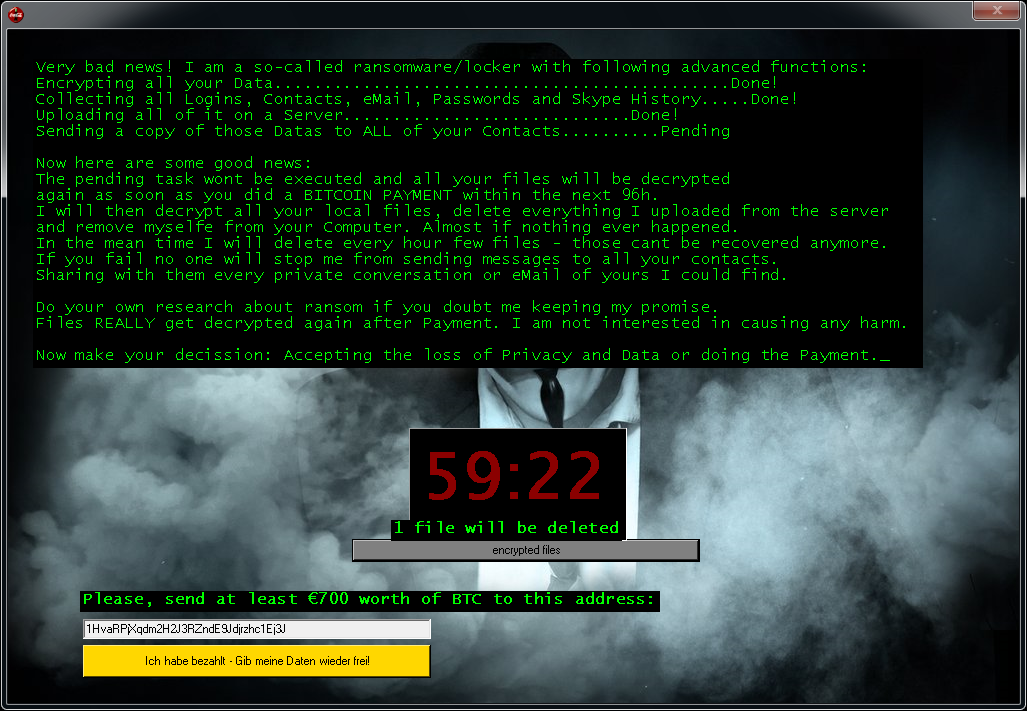

Jigsaw

Jigsaw เป็นแรนซัมแวร์สายพันธุ์หนึ่งที่พบตั้งแต่เดือนมีนาคม 2016 โดยได้ชื่อมาจากตัวละครภาพยนตร์เรื่อง “The Jigsaw Killer” หลายๆ รูปแบบของแรนซัมแวร์นี้ใช้ภาพ Jigsaw Killer ในหน้าจอเรียกค่าไถ่

ไฟล์ที่เข้ารหัสจะมีหนึ่งในนามสกุลต่อไปนี้: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org หรือ .gefickt

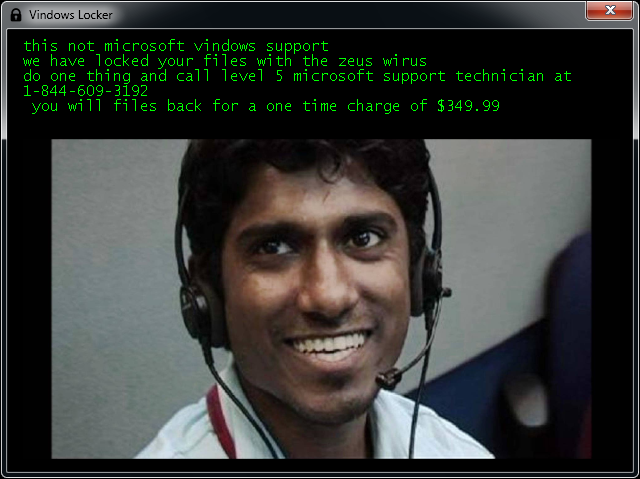

หลังจากเข้ารหัสไฟล์ของคุณแล้ว หนึ่งในหน้าจอด้านล่างจะปรากฏขึ้น:

หาก Jigsaw ได้เข้ารหัสไฟล์ของคุณแล้ว ให้คลิกที่นี่เพื่อดาวน์โหลดโปรแกรมแก้ไขของเราฟรี:

LambdaLocker

LambdaLocker เป็นแรนซัมแวร์สายพันธุ์หนึ่งที่พบเป็นครั้งแรกในเดือนพฤษภาคม 2017 ซึ่งเขียนในภาษาการเขียนโปรแกรม Python และเป็นรูปแบบที่แพร่หลายในปัจจุบันที่สามารถถอดรหัสได้

แรนซัมแวร์นี้จะเพิ่มนามสกุล “.MyChemicalRomance4EVER” ตามหลังชื่อไฟล์:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

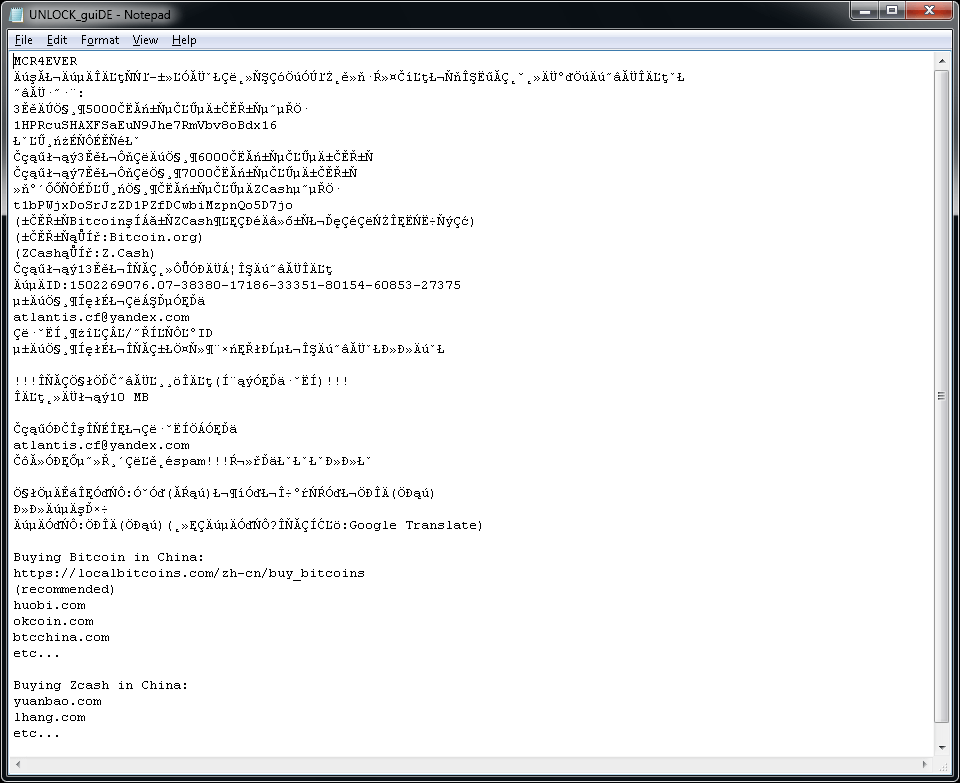

แรนซัมแวร์ยังสร้างไฟล์ข้อความชื่อ "UNLOCK_guiDE.txt" บนเดสก์ท็อปของผู้ใช้อีกด้วย เนื้อหาของไฟล์อยู่ด้านล่าง

Legion

Legion เป็นแรนซัมแวร์รูปแบบหนึ่งซึ่งพบครั้งแรกในเดือนมิถุนายน 2016 ต่อไปนี้คือสัญญาณของการติดไวรัส:

Legion จะเพิ่ม ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion หรือ .$centurion_legion@aol.com$.cbf อย่างใดอย่างหนึ่งต่อท้ายชื่อไฟล์ (เช่น Thesis.doc = Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

หลังจากเข้ารหัสไฟล์ของคุณแล้ว Legion จะเปลี่ยนภาพพื้นหลังเดสก์ท็อปของคุณและแสดงป๊อปอัปดังตัวอย่างต่อไปนี้:

หาก Legion ได้เข้ารหัสไฟล์ของคุณแล้ว ให้คลิกที่นี่เพื่อดาวน์โหลดโปรแกรมแก้ไขของเราฟรี:

NoobCrypt

NoobCrypt เป็นแรนซัมแวร์สายพันธุ์หนึ่งที่พบตั้งแต่ปลายเดือนกรกฎาคม 2016 โดยแรนซัมแวร์ประเภทนี้ใช้วิธีเข้ารหัส AES 256 เพื่อเข้ารหัสไฟล์ของผู้ใช้

NoobCrypt จะไม่เปลี่ยนชื่อไฟล์ แต่ไฟล์ที่ถูกเข้ารหัสจะไม่สามารถเปิดได้ด้วยแอพพลิเคชั่นที่ใช้สำหรับไฟล์นั้นๆ

หลังจากเข้ารหัสไฟล์ของคุณแล้ว จะมีข้อความที่คล้ายกันปรากฏขึ้น (ข้อความจะปรากฏในไฟล์ชื่อ "ransomed.html" ในเดสก์ท็อปของผู้ใช้):

หาก NoobCrypt ได้เข้ารหัสไฟล์ของคุณแล้ว ให้คลิกที่นี่เพื่อดาวน์โหลดโปรแกรมแก้ไขของเราฟรี:

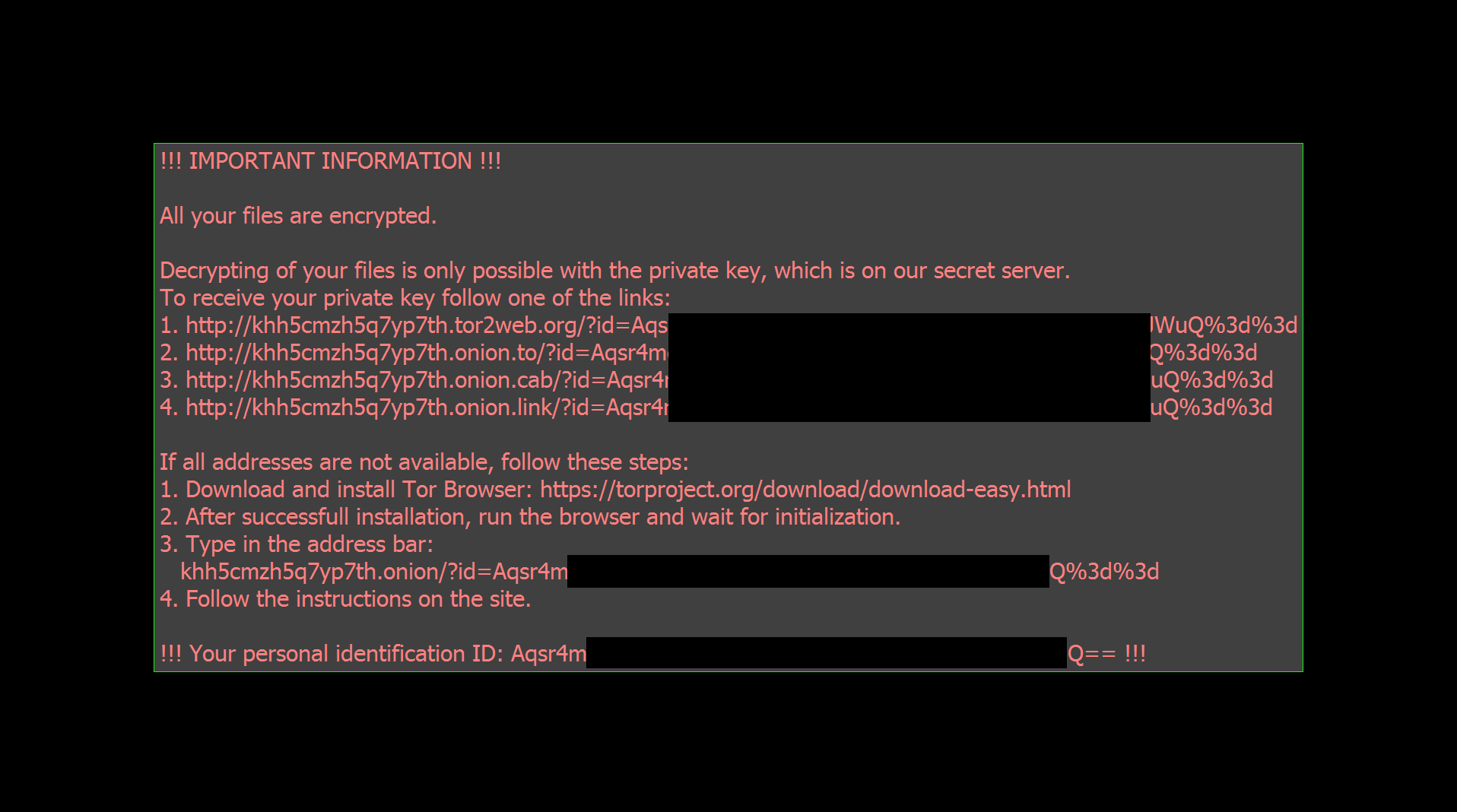

Prometheus

แรนซัมแวร์ Prometheus เขียนขึ้นใน .NET (C#) และเข้ารหัสไฟล์โดยใช้ Chacha20 หรือ AES-256 จากนั้นคีย์การเข้ารหัสของไฟล์ดังกล่าวจะถูกเข้ารหัสด้วย RSA-2048 และจะถูกจัดเก็บที่ส่วนหลังของไฟล์ อาจสามารถถอดรหัสบางรูปแบบของแรนซัมแวร์นี้ได้ฟรี

ไฟล์ที่ถูกเข้ารหัสจะสามารถดูได้จากนามสกุลไฟล์เหล่านี้:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

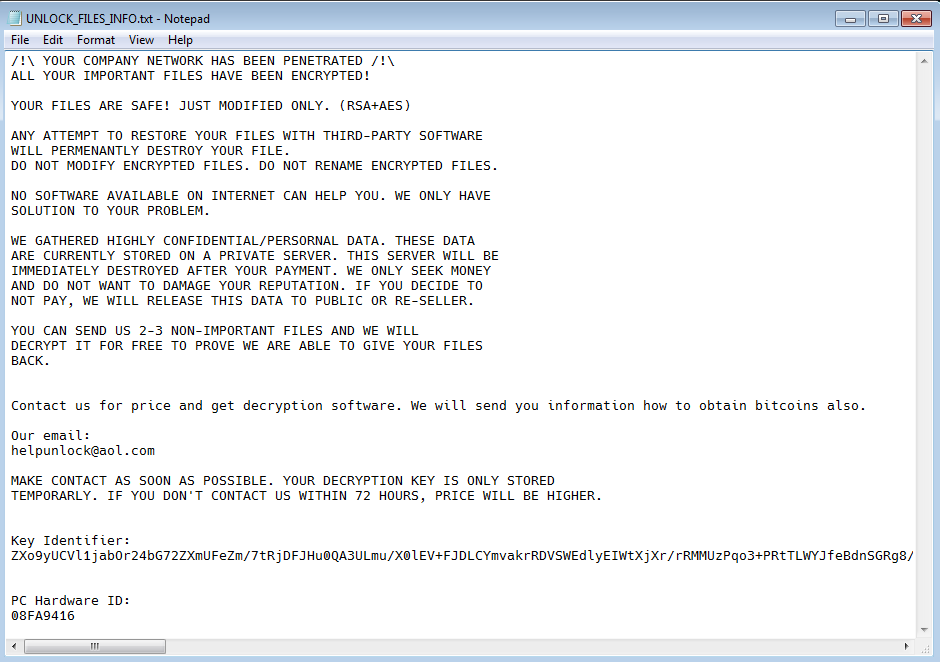

และยังจะมีบันทึกเรียกค่าไถ่วางอยู่ที่เดสก์ท็อปของผู้ใช้อีกด้วย โดยจะมีชื่อใดชื่อหนึ่งดังต่อไปนี้:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

TargetCompany คือแรนซัมแวร์ที่เข้ารหัสไฟล์ของผู้ใช้ด้วยการเข้ารหัส Chacha20 ผู้ที่ตกเป็นเหยื่อจากการโจมตีแรนซัมแวร์นี้จะสามารถถอดรหัสไฟล์ของตนฟรีได้แล้วในตอนนี้

ไฟล์ที่ถูกเข้ารหัสจะสามารถดูได้จากนามสกุลเหล่านี้:

.mallox

.exploit

.architek

.brg

.carone

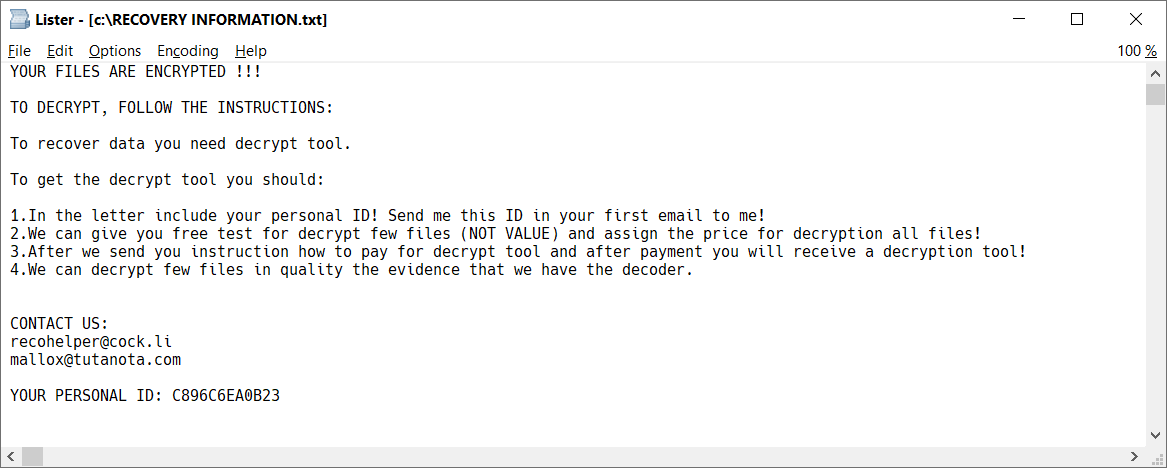

โดยจะมีบันทึกเรียกค่าไถ่ชื่อ RECOVERY INFORMATION.txt (โปรดดูรูปภาพด้านล่าง) ในแต่ละโฟลเดอร์ที่มีไฟล์ที่ถูกเข้ารหัสอย่างน้อยหนึ่งไฟล์อีกด้วย

Stampado

Stampado เป็นแรนซัมแวร์สายพันธุ์หนึ่งที่เขียนขึ้นโดยใช้เครื่องมือสคริปต์ AutoIt พบตั้งแต่เดือนสิงหาคม 2016 มีการวางจำหน่ายอยู่ในเว็บมืด และรูปแบบใหม่ๆ ยังคงปรากฏอยู่เรื่อยๆ โดยหนึ่งในเวอร์ชั่นมีชื่อว่า Philadelphia

Stampado จะเพิ่มนามสกุล .locked ลงในไฟล์ที่เข้ารหัส บางรูปแบบยังเข้ารหัสชื่อไฟล์ของตัวเอง ด้วยเหตุนี้ ชื่อไฟล์ที่เข้ารหัสอาจมีลักษณะนี้document.docx.locked หรือ 85451F3CCCE348256B549378804965CD8564065FC3F8.locked

หลังจากการเข้ารหัสเสร็จสมบูรณ์แล้ว หน้าจอต่อไปนี้จะปรากฏขึ้น:

หาก Stampado ได้เข้ารหัสไฟล์ของคุณแล้ว ให้คลิกที่นี่เพื่อดาวน์โหลดโปรแกรมแก้ไขของเราฟรี:

SZFLocker

SZFLocker เป็นแรนซัมแวร์รูปแบบหนึ่งซึ่งพบครั้งแรกในเดือนพฤษภาคม 2016 ต่อไปนี้คือสัญญาณของการติดไวรัส:

SZFLocker จะเพิ่มนามสกุล .szf ต่อท้ายชื่อไฟล์ (เช่น Thesis.doc = Thesis.doc.szf)

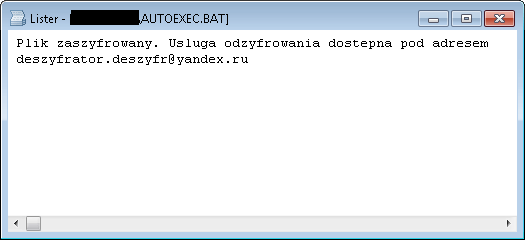

เมื่อคุณพยายามเปิดไฟล์ที่ถูกเข้ารหัส SZFLocker จะแสดงข้อความต่อไปนี้ (ในภาษาโปแลนด์):

หาก SZFLocker ได้เข้ารหัสไฟล์ของคุณแล้ว ให้คลิกที่นี่เพื่อดาวน์โหลดโปรแกรมแก้ไขของเราฟรี:

TeslaCrypt

TeslaCrypt เป็นแรนซัมแวร์รูปแบบหนึ่งซึ่งพบครั้งแรกในเดือนกุมภาพันธ์ 2015 ต่อไปนี้คือสัญญาณของการติดไวรัส:

TeslaCrypt เวอร์ชั่นล่าสุดจะไม่เปลี่ยนชื่อไฟล์ของคุณ

หลังจากเข้ารหัสไฟล์ของคุณแล้ว TeslaCrypt จะแสดงข้อความใดข้อความหนึ่งต่อไปนี้:

หาก TeslaCrypt ได้เข้ารหัสไฟล์ของคุณแล้ว ให้คลิกที่นี่เพื่อดาวน์โหลดโปรแกรมแก้ไขของเราฟรี:

Troldesh / Shade

Troldesh หรือที่รู้จักในชื่อ Shade หรือ Encoder.858 คือสายพันธุ์แรนซัมแวร์ที่พบตั้งแต่ปี 2016 ในช่วยปลายเดือนเมษายน 2020 ผู้เขียนแรนซัมแวร์ได้ปิดกิจการลงและเผยแพร่คีย์ถอดรหัสที่สามารถใช้ถอดรหัสไฟล์ได้ฟรี

ดูข้อมูลเพิ่มเติม:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

ไฟล์ที่เข้ารหัสจะมีหนึ่งในนามสกุลนี้:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

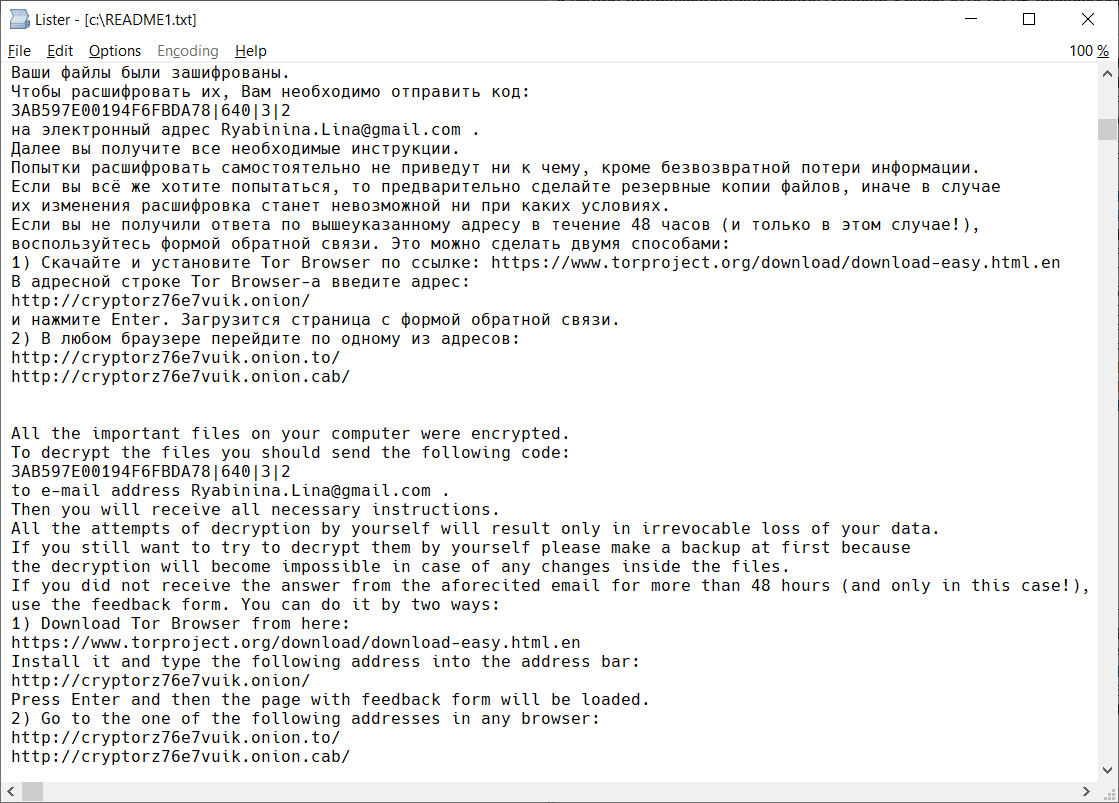

หลังจากเข้ารหัสไฟล์ของคุณแล้ว จะมีการสร้างไฟล์หลายไฟล์บนเดสก์ท็อปของผู้ใช้โดยมีชื่อ README1.txt ถึง README10.txt ซึ่งจะมีในหลายภาษา ซึ่งรวมถึงข้อความนี้:

พื้นหลังของผู้ใช้ยังจะถูกเปลี่ยนและจะดูเหมือนรูปภาพด้านล่างนี้

หาก Troldesh ได้เข้ารหัสไฟล์ของคุณแล้ว ให้คลิกที่นี่เพื่อดาวน์โหลดโปรแกรมแก้ไขของเราฟรี:

XData

XData คือแรนซัมแวร์สายพันธุ์หนึ่งที่ได้มาจาก AES_NI และเช่นเดียวกับ WannaCry แรนซัมแวร์นี้จะใช้ประโยชน์จากช่องโหว่ Eternal Blue เพื่อแพร่กระจายไปยังเครื่องอื่นๆ

แรนซัมแวร์นี้จะเพิ่มนามสกุล ".~xdata~" ลงในไฟล์ที่เข้ารหัส

ในแต่ละโฟลเดอร์ที่มีไฟล์ที่เข้ารหัสอย่างน้อยหนึ่งไฟล์ อาจพบไฟล์ "HOW_CAN_I_DECRYPT_MY_FILES.txt" นอกจากนี้ แรนซัมแวร์ยังสร้างไฟล์คีย์โดยมีชื่อคล้ายกับ:

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ ในโฟลเดอร์ต่อไปนี้:

• C:\

• C:\ProgramData

• Desktop

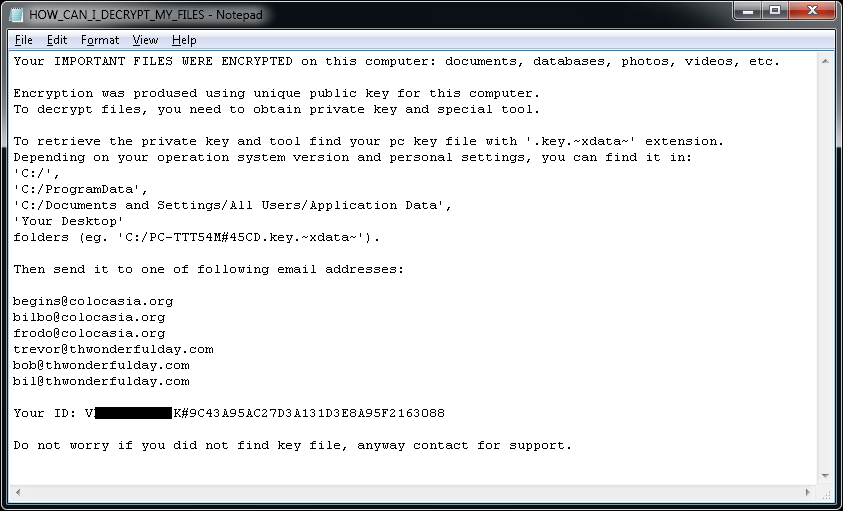

ไฟล์ “HOW_CAN_I_DECRYPT_MY_FILES.txt” จะมีข้อความเรียกค่าไถ่ต่อไปนี้:

หาก Troldesh ได้เข้ารหัสไฟล์ของคุณแล้ว ให้คลิกที่นี่เพื่อดาวน์โหลดโปรแกรมแก้ไขของเราฟรี: