Kostenlose Entschlüsselungstools für Ransomware

Opfer von Ransomware geworden? Zahlen Sie das Lösegeld nicht!

Wählen Sie die Art der Ransomware

Mit unseren kostenlosen Entschlüsselungstool können Sie Dateien entschlüsseln, die durch die folgenden Arten von Ransomware verschlüsselt wurden. Klicken Sie auf einen der folgenden Namen, um die Anzeichen der jeweiligen Infektion zu prüfen und unseren kostenlosen Entferner zu erhalten.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo & LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (offline)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

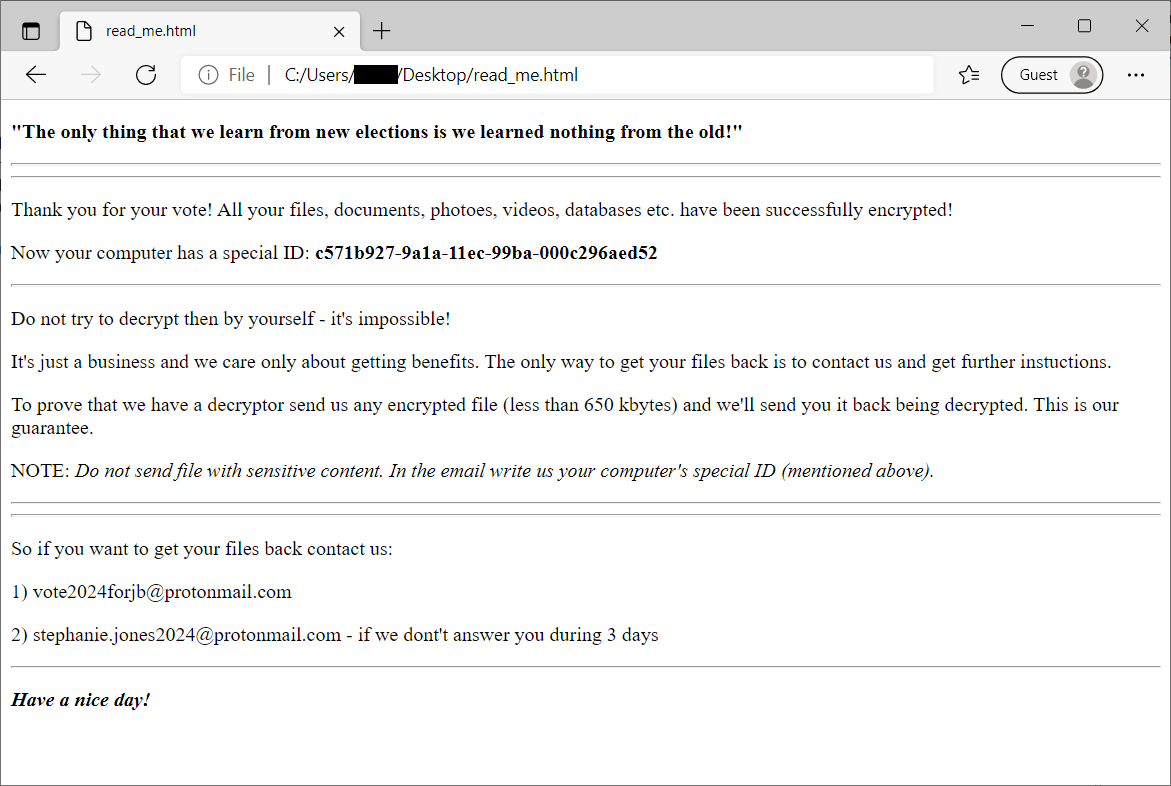

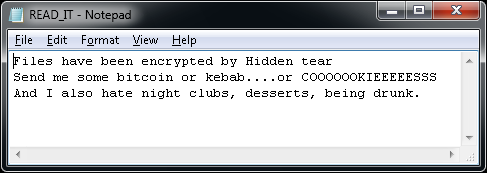

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh / Shade

- XData

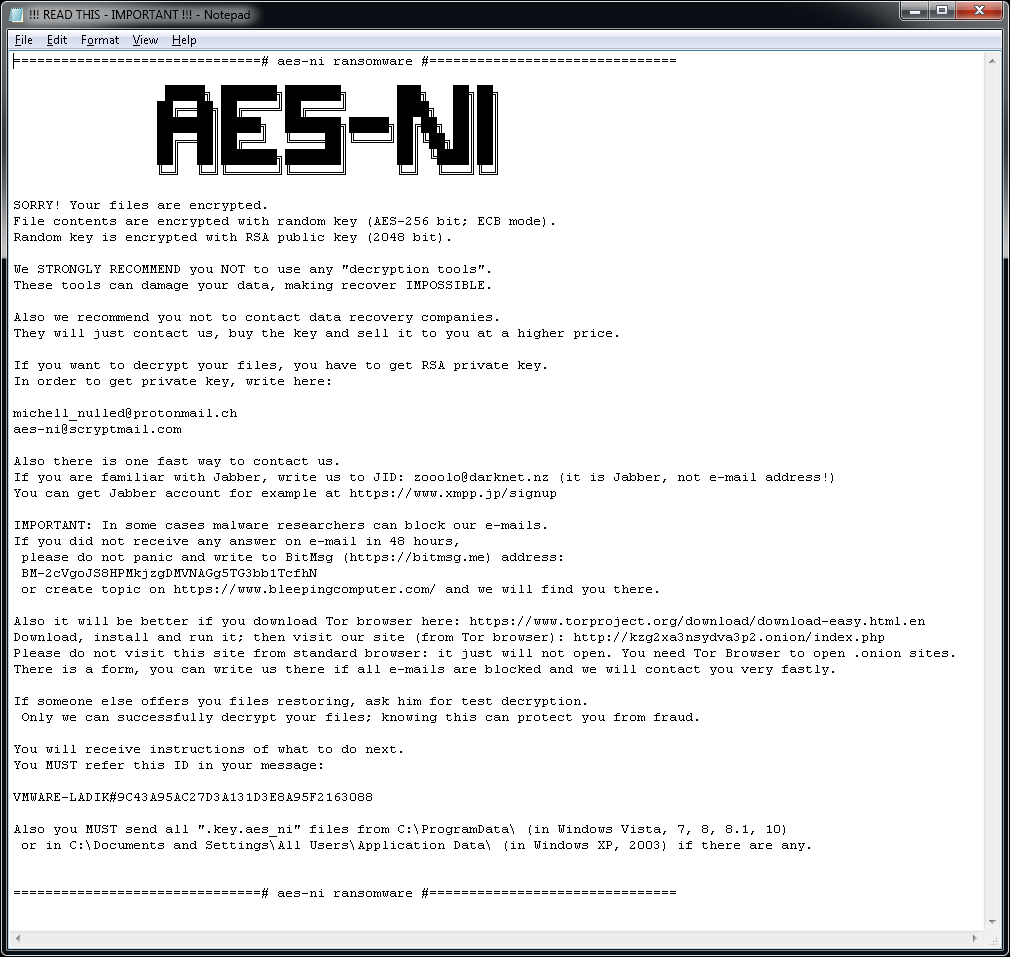

AES_NI

AES_NI ist eine Ransomware, die erstmals im Dezember 2016 auftrat. Seitdem haben wir mehrere Varianten mit diversen Dateiendungen beobachtet. Zur Verschlüsselung von Dateien verwendet die Ransomware AES-256 in Kombination mit RSA-2048.

Die Ransomware fügt eine der folgenden Erweiterungen zu verschlüsselten Dateien hinzu:

.aes_ni

.aes256

.aes_ni_0day

In jedem Ordner mit mindestens einer verschlüsselten Datei kann die Datei „!!! READ THIS - IMPORTANT !!!.txt“ gefunden werden. Zusätzlich erstellt die Ransomware eine Schlüsseldatei mit einem ähnlichen Namen wie: [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day im Ordner C:\ProgramData.

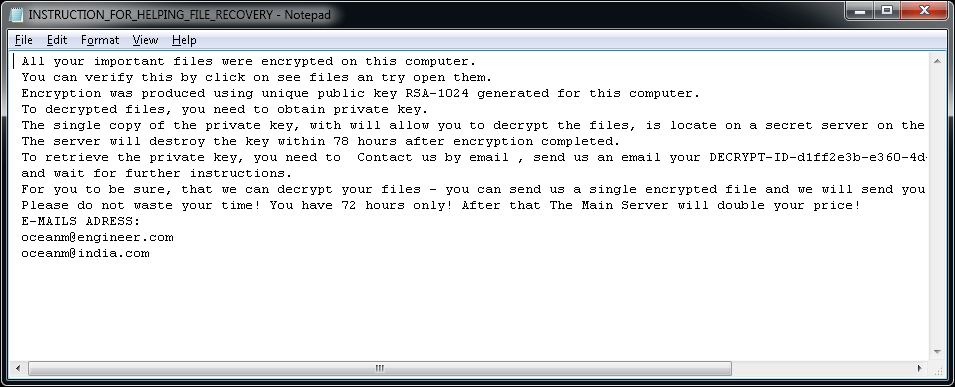

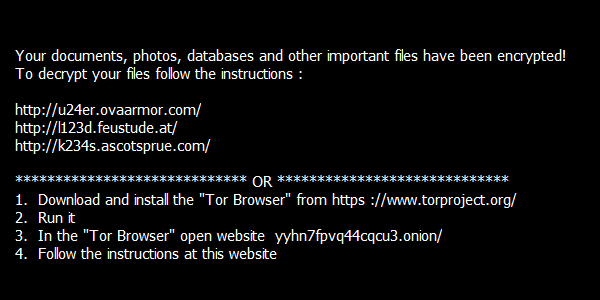

Die Datei „!!! READ THIS - IMPORTANT !!!.txt“ enthält die folgende Lösegeldforderung:

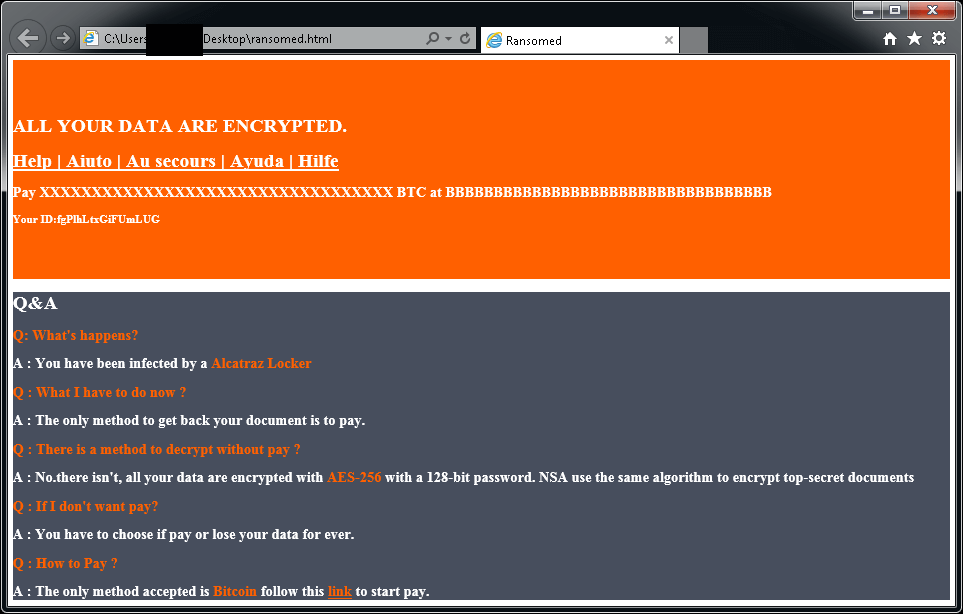

Alcatraz Locker

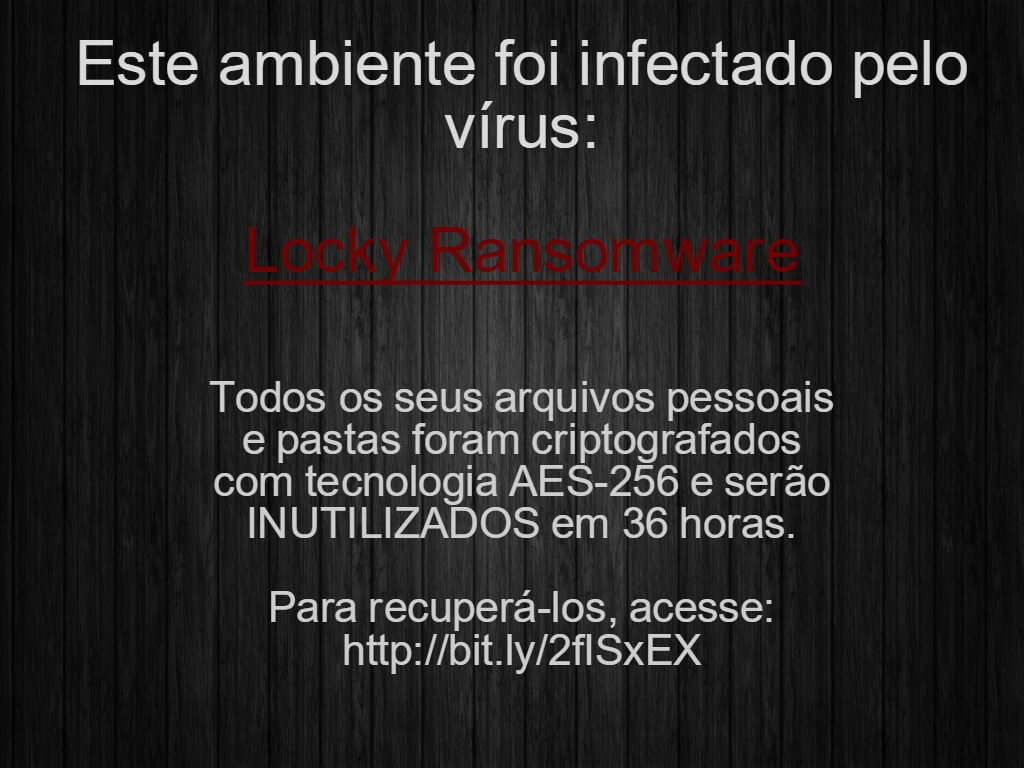

Alcatraz Locker ist eine Ransomware, die Mitte November 2016 erstmals festgestellt wurde. Zum Verschlüsseln von Dateien des Benutzers verwendet diese Ransomware 256-Bit-AES-Verschlüsselung in Verbindung mit Base64-Codierung.

Verschlüsselte Dateien weisen die Erweiterung„.Alcatraz“ auf.

Nach der Verschlüsselung Ihrer Dateien wird eine Meldung ähnlich der folgenden angezeigt (die sich auf dem Desktop des Benutzers in der Datei „ransomed.html“ befindet):

Wenn Ihre Dateien durch Alcatraz Locker verschlüsselt wurden, klicken Sie auf folgende Schaltfläche um unsere kostenlose Fehlerbehebung herunterzuladen:

Apocalypse

Apocalypse ist eine Ransomware-Variante, die erstmals im Juni 2016 gesichtet wurde. Es gibt folgende Anzeichen für eine Infektion:

Apocalypse fügt jedem Dateinamen die Dateiendungen .encrypted, .FuckYourData, .locked, .Encryptedfile oder .SecureCrypted hinzu. (Beispiel: Abschlussarbeit.doc = Abschlussarbeit.doc.locked)

Beim Öffnen einer Datei mit der Erweiterung .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt oder .Where_my_files.txt (z. B. Abschlussarbeit.doc.How_To_Decrypt.txt) wird eine Meldung ähnlich der folgenden angezeigt:

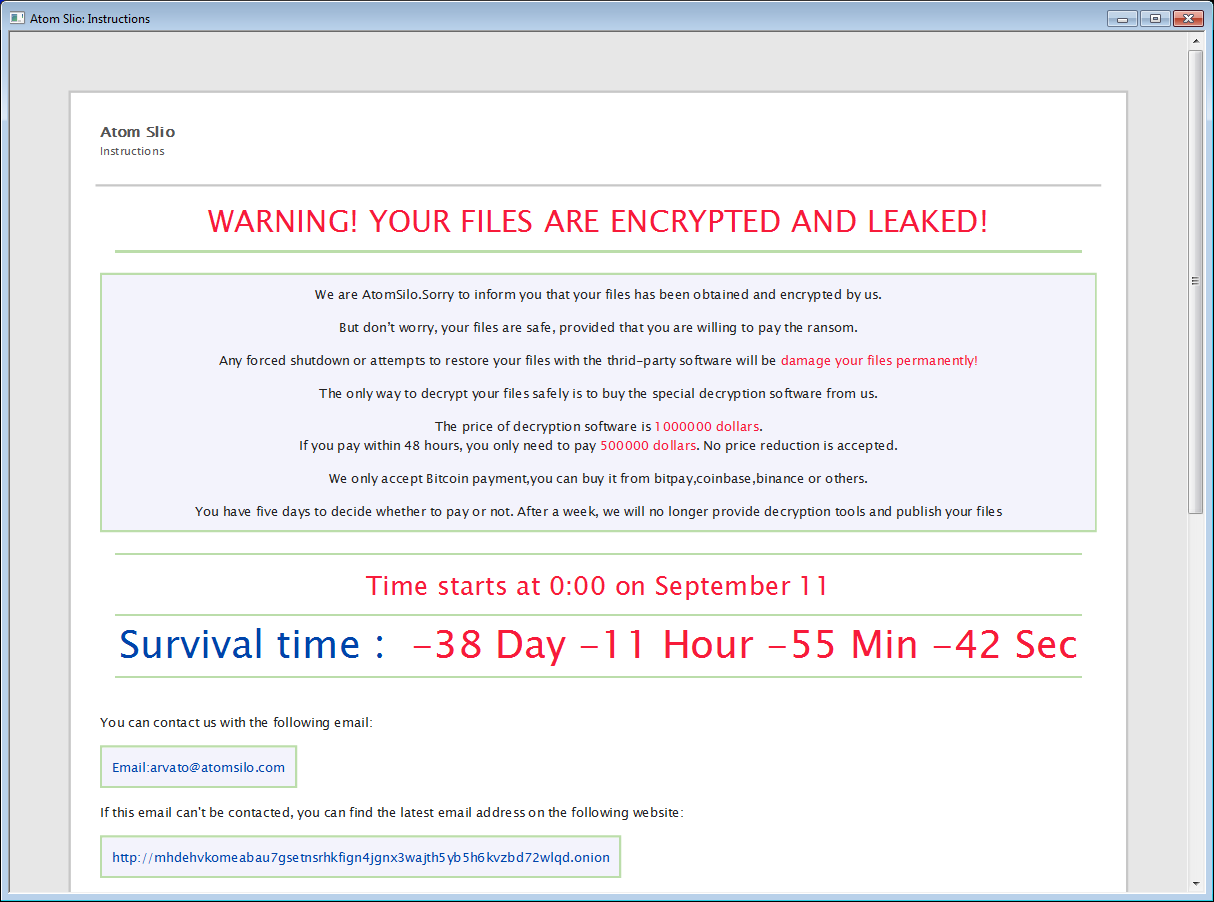

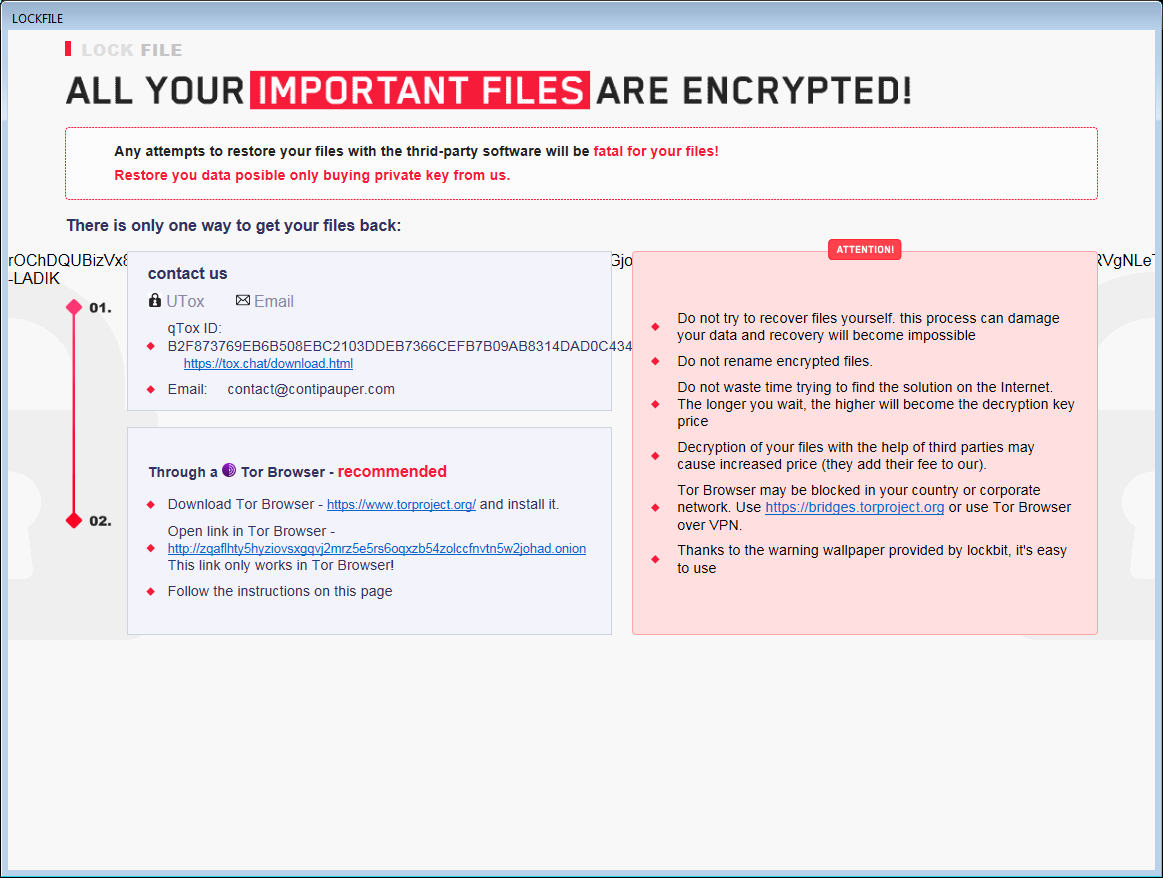

AtomSilo & LockFile

AtomSilo & LockFile sind zwei Ransomware-Stämme, die von Jiří Vinopal analysiert wurden. Diese beiden haben ein sehr ähnliches Verschlüsselungsschema, sodass dieser Entschlüsseler beide Varianten abdeckt. Opfer können ihre Dateien kostenlos entschlüsseln.

Verschlüsselte Dateien können über eine dieser Erweiterungen identifiziert werden:

.ATOMSILO

.lockfile

In jedem Ordner mit mindestens einer verschlüsselten Datei, befindet sich eine Ransom-Notizdatei namens README-FILE-%ComputerName%-%Nummer%.hta or LOCKFILE-README-%ComputerName%-%Nummer%.hta, z. B.:

- README-FILE-MAX_PC-1634717562.hta

- README-FILE-MAX_PC-1635095048.hta

Babuk

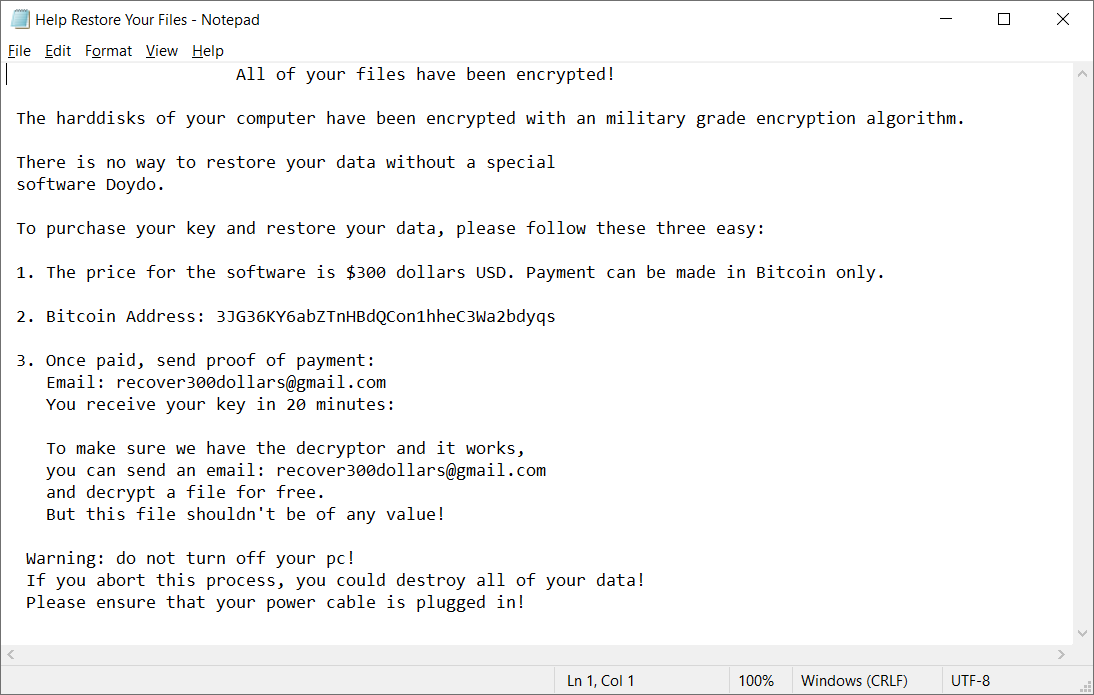

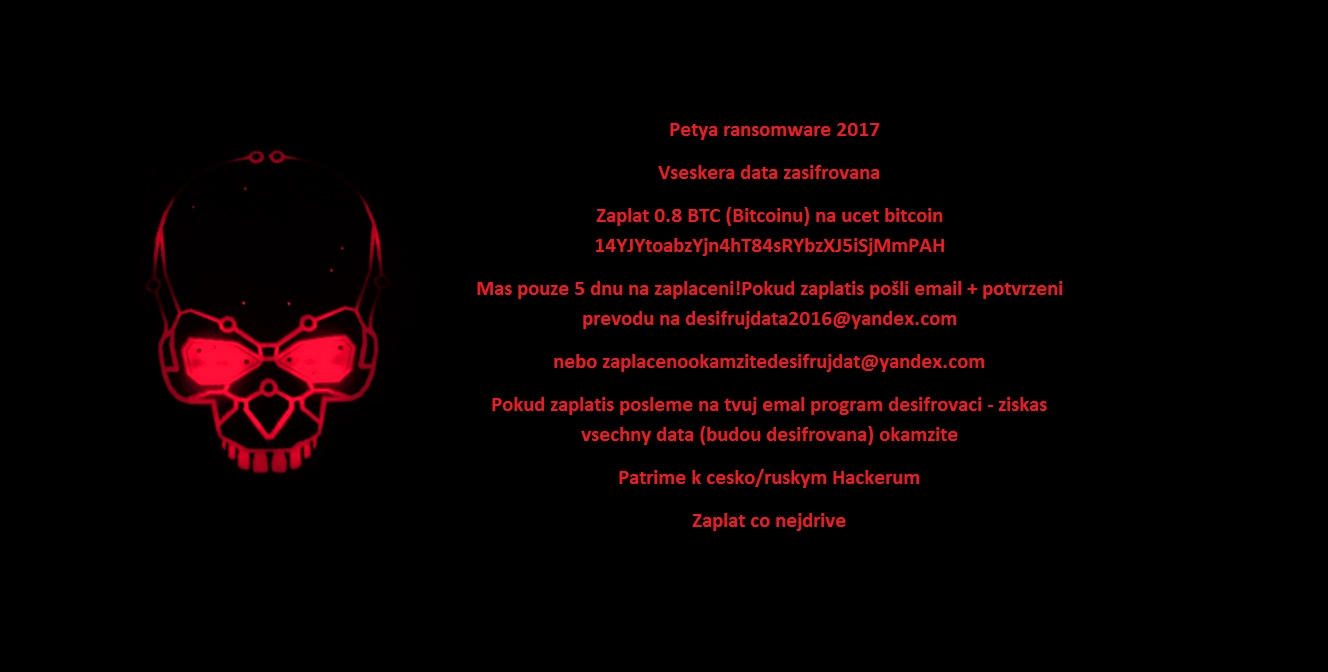

Babkuk ist eine russische Ransomware. Im September 2021 wurde der Quellcode mit einigen der Entschlüsselungscodes geleakt. Opfer können ihre Dateien kostenlos entschlüsseln.

Wenn Dateien verschlüsselt werden, fügt Babuk eine der folgenden Erweiterungen zum Dateinamen hinzu:

.babuk

.babyk

.doydo

In jedem Ordner mit mindestens einer verschlüsselten Datei kann die Datei Help Restore Your Files.txt mit dem folgenden Inhalt gefunden werden:

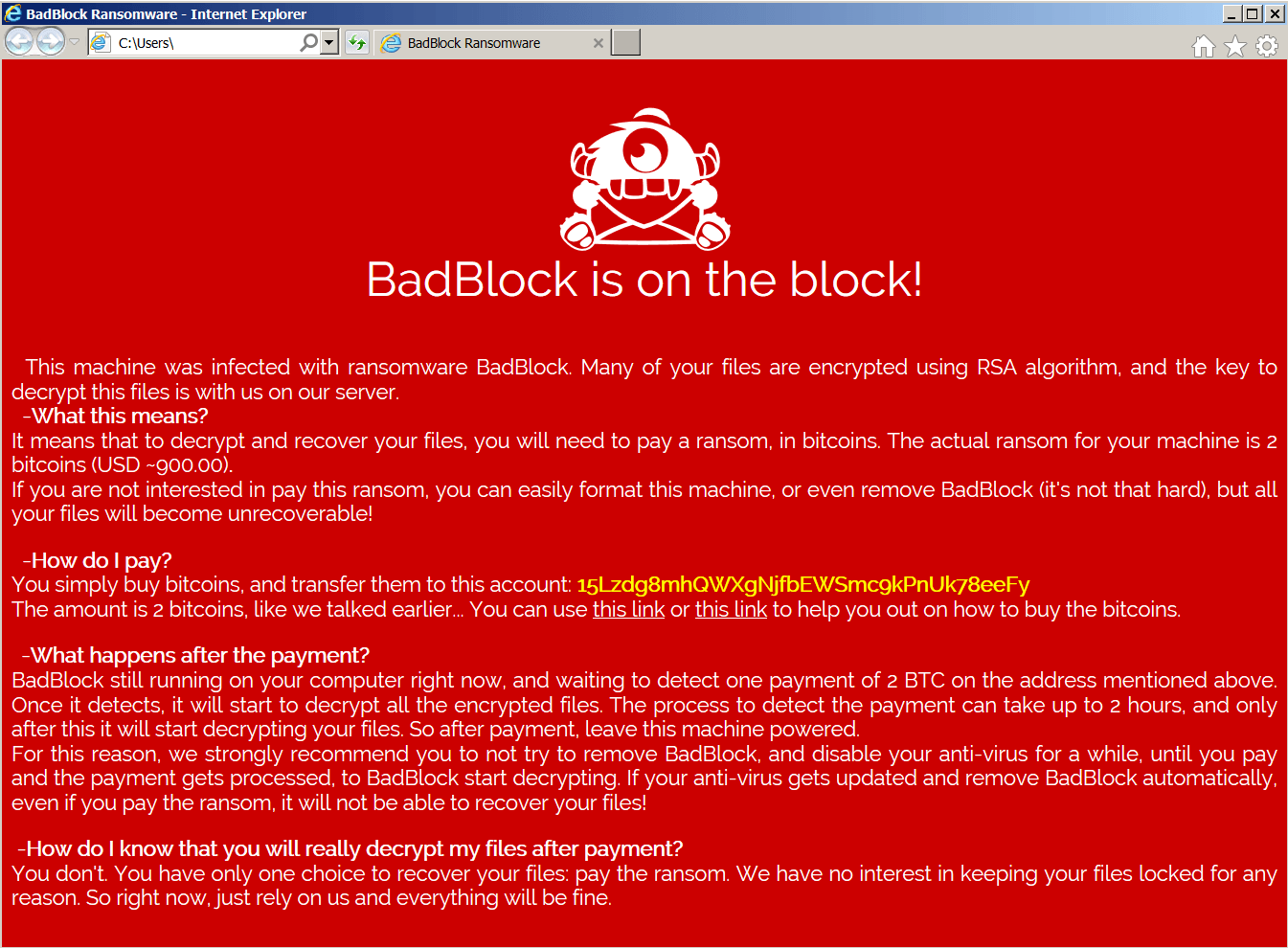

BadBlock

BadBlock ist eine Ransomware-Variante, die erstmals im Mai 2016 gesichtet wurde. Es gibt folgende Anzeichen für eine Infektion:

BadBlock benennt Ihre Dateien nicht um.

Nach dem Verschlüsseln Ihrer Dateien zeigt BadBlock eine der folgenden Meldungen (über eine Datei mit dem Namen Help Decrypt.html) an:

Wenn Ihre Dateien durch BadBlock verschlüsselt wurden, klicken Sie auf die folgende Schaltfläche, um unseren kostenlosen Entferner herunterzuladen:

Bart

Bart ist eine Ransomware-Variante, die erstmals Ende Juni 2016 gesichtet wurde. Es gibt folgende Anzeichen für eine Infektion:

Bart fügt .bart.zip an das Ende von Dateinamen an (z. B. Abschlussarbeit.doc = Abschlussarbeit.docx.bart.zip). Dabei handelt es sich um verschlüsselte ZIP-Archive, die die ursprünglichen Dateien enthalten.

Nach dem Verschlüsseln Ihrer Dateien wird durch Bart Ihr Bildschirmhintergrund für den Desktop in ein Bild ähnlich dem unten abgebildeten geändert. Der Text auf diesem Bild kann ebenfalls zur Identifizierung von Bart verwendet werden. Die entsprechenden Dateien werden auf dem Desktop unter den Namen recover.bmp und recover.txt gespeichert.

Wenn Ihre Dateien durch Bart verschlüsselt wurden, klicken Sie auf die folgende Schaltfläche, um unseren kostenlosen Entferner herunterzuladen:

Danksagung: Wir möchten uns bei Peter Conrad, dem Autor von PkCrack, dafür bedanken, dass wir seine Bibliothek in unsrem Tool zur Entschlüsselung von Bart verwenden dürfen.

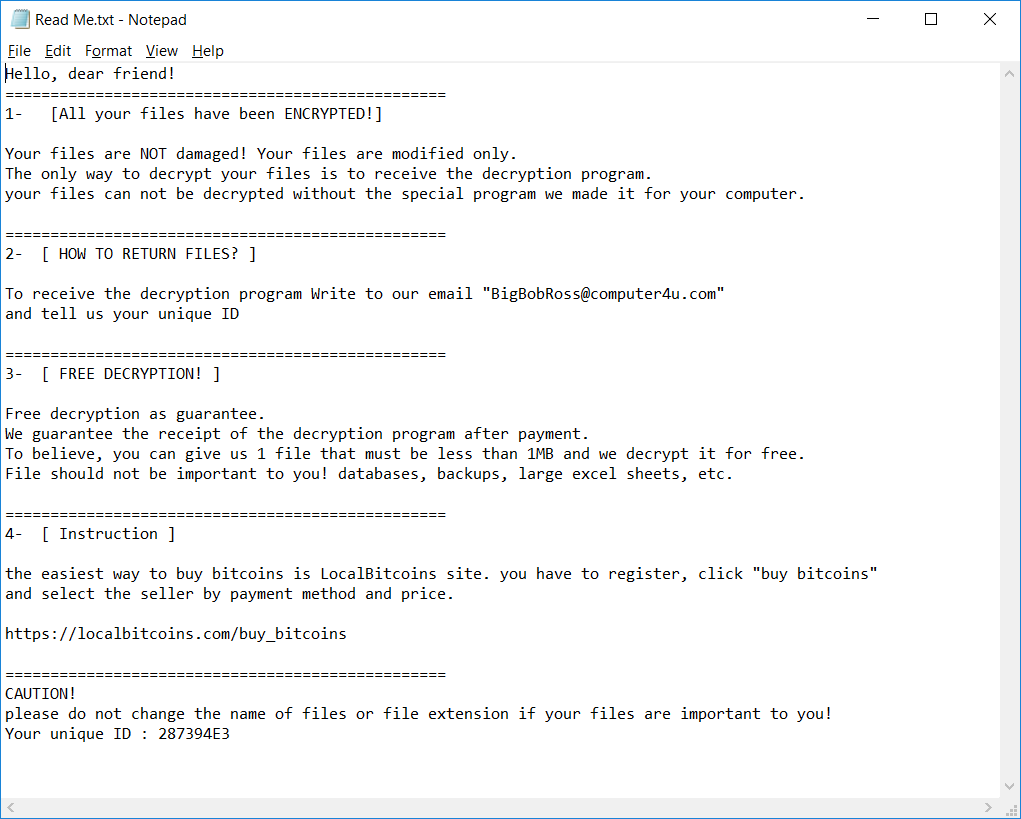

BigBobRoss

BigBobRoss verschlüsselt die Dateien der Benutzer mit der AES128-Verschlüsselung. Die verschlüsselten Dateien haben die neue Erweiterung „.obfuscated“ am Ende des Dateinamens.

Die Ransomware fügt die folgende Erweiterung hinzu: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

Die Ransomware erstellt in jedem Ordner auch eine Textdatei mit der Bezeichnung „Read Me.txt“. Nachfolgend finden Sie den Inhalt der Datei.

BTCWare

BTCWare ist eine Ransomware, die erstmals im März 2017 aufgetreten ist. Seitdem haben wir fünf Varianten beobachtet, die sich in der verschlüsselten Dateiendung unterscheiden lassen. Die Ransomware verwendet zwei verschiedene Verschlüsselungsmethoden - RC4 und AES 192.

Verschlüsselte Dateinamen haben das folgende Format:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

Darüber hinaus befindet sich auf dem PC eine der folgenden Dateien

Key.dat on %USERPROFILE%\Desktop

1.bmp in %USERPROFILE%\AppData\Roaming

#_README_#.inf or !#_DECRYPT_#!.inf in jedem Ordner mit mit mindestens einer verschlüsselten Datei.

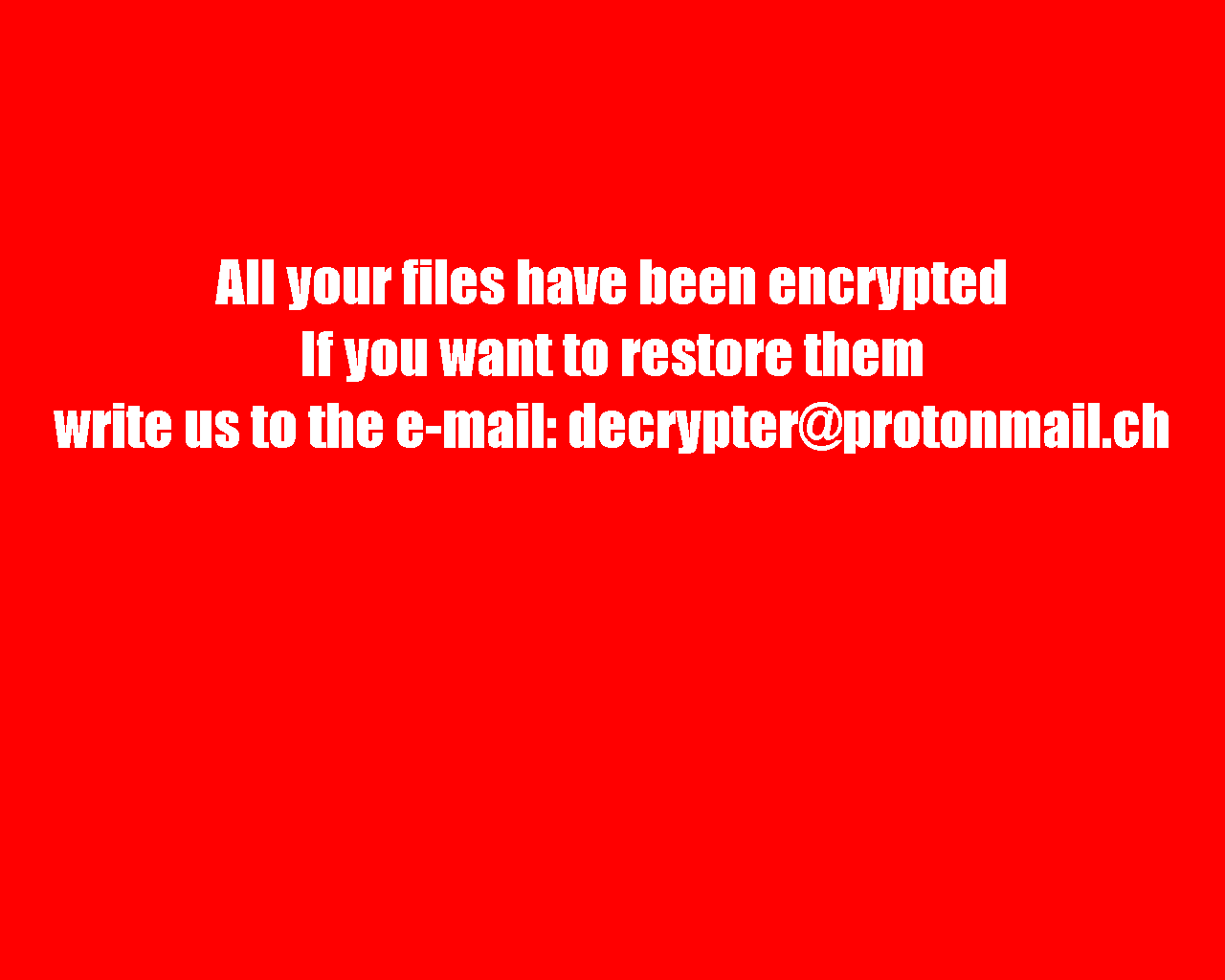

Nach der Verschlüsselung Ihrer Dateien wird der Bildschirmhintergrund wie folgt geändert:

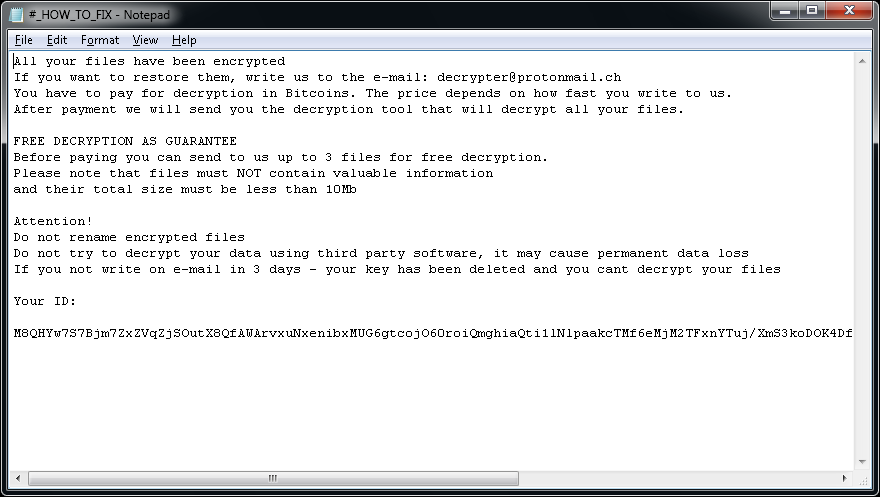

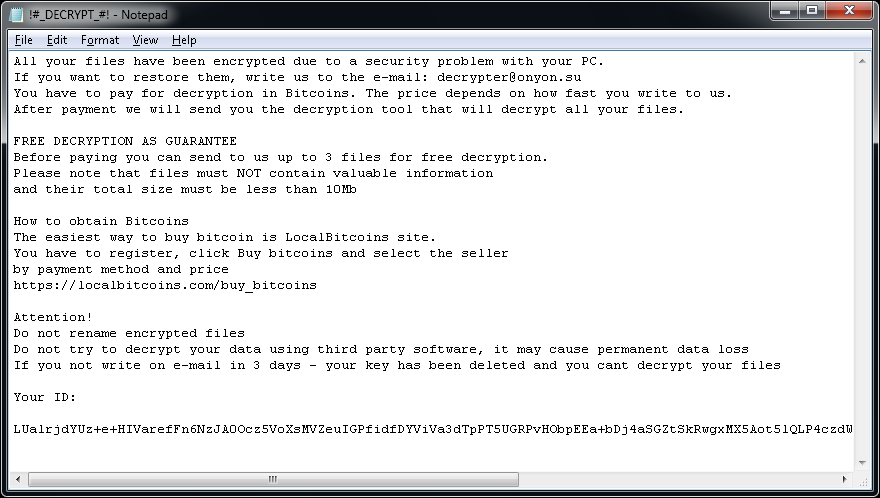

Sie können auch eine der folgenden Lösegeldforderungen sehen:

Crypt888

Crypt888 (auch bekannt als Mircop) ist eine Ransomware-Variante, die erstmals im Juni 2016 gesichtet wurde. Es gibt folgende Anzeichen für eine Infektion:

Crypt888 ändert jeden Dateinamen dahingehend, dass er mit Lock. beginnt. (Beispiel: Abschlussarbeit.doc = Abschlussarbeit.doc.locked)

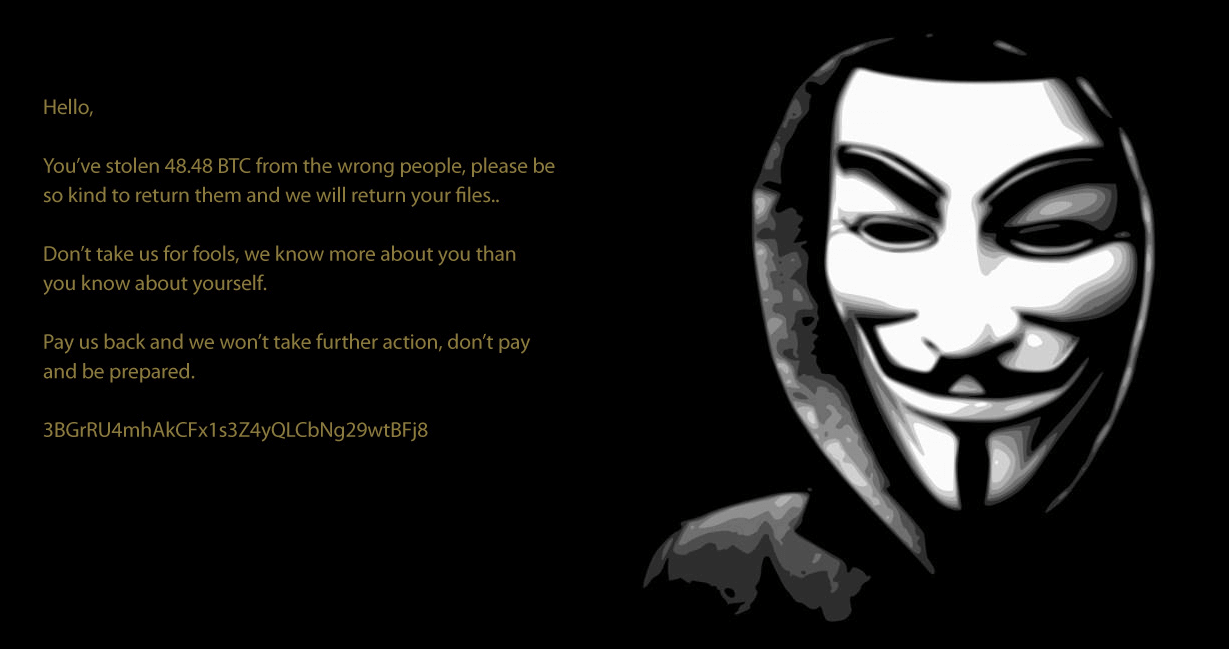

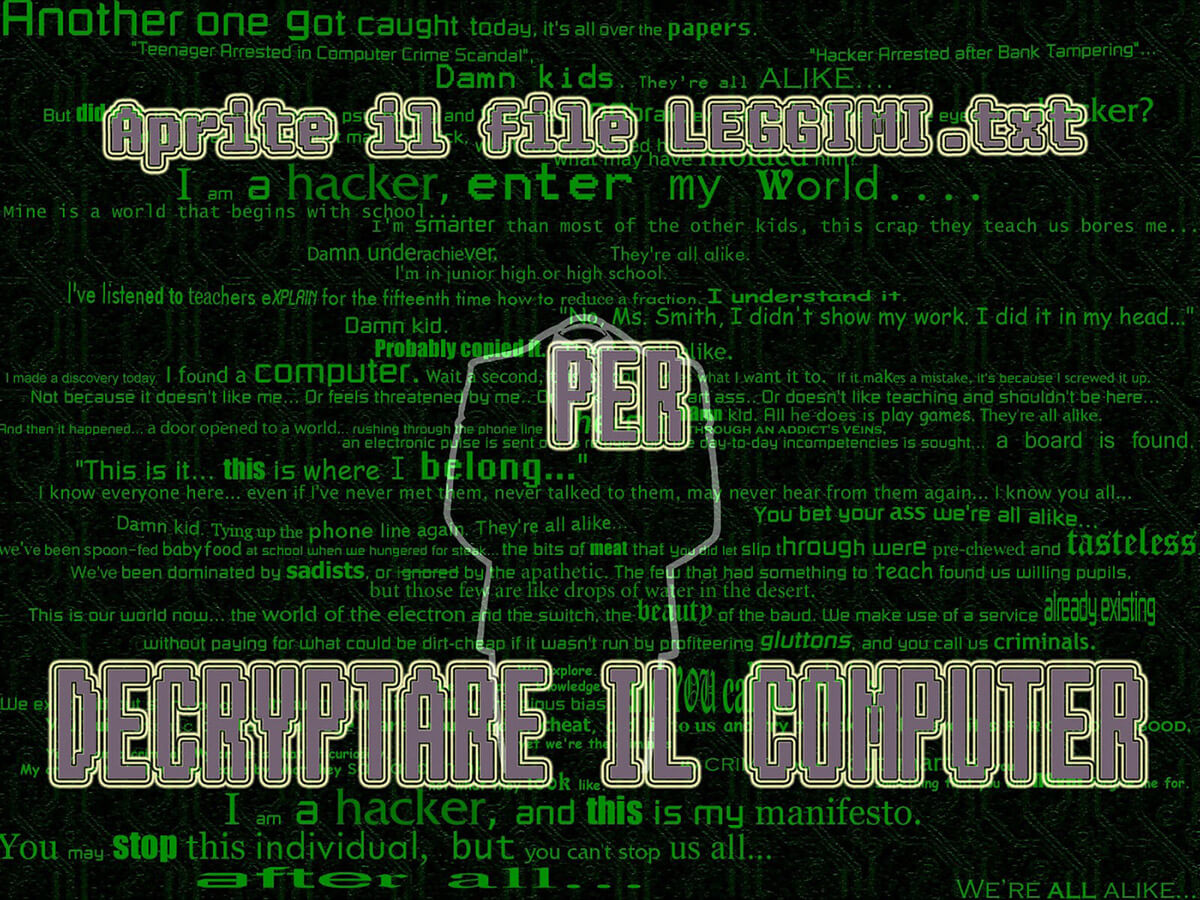

Nachdem Crypt888 Ihre Dateien verschlüsselt hat, ändert es Ihren Desktophintergrund wie folgt:

Wenn Ihre Dateien durch Crypt888 verschlüsselt wurden, klicken Sie auf die folgende Schaltfläche, um unseren kostenlosen Entferner herunterzuladen:

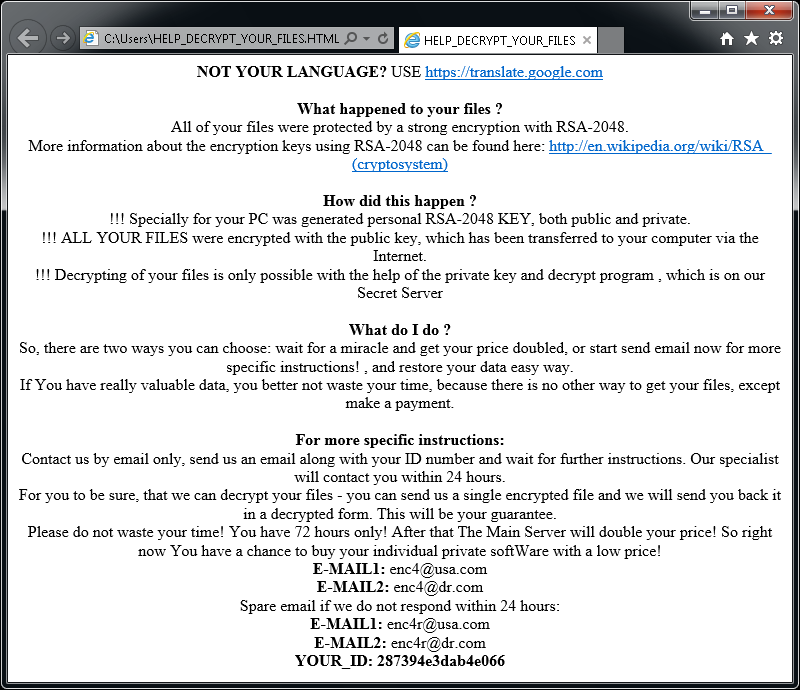

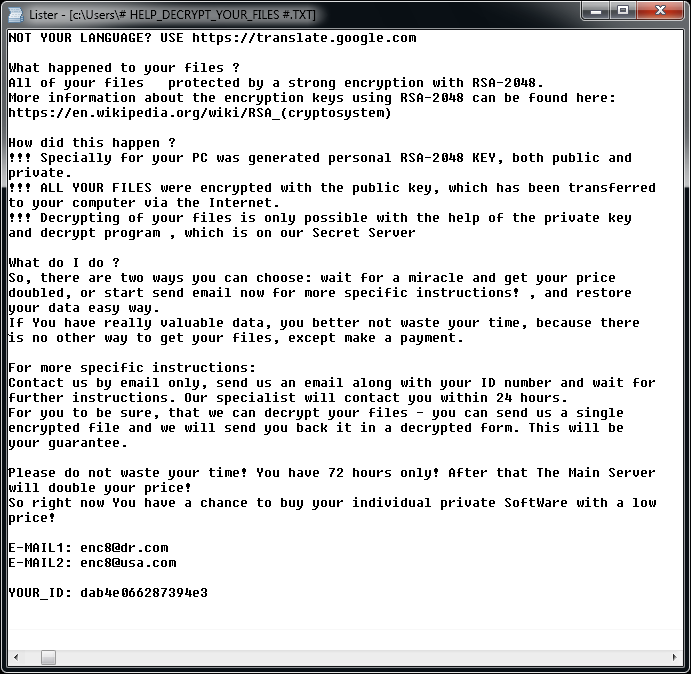

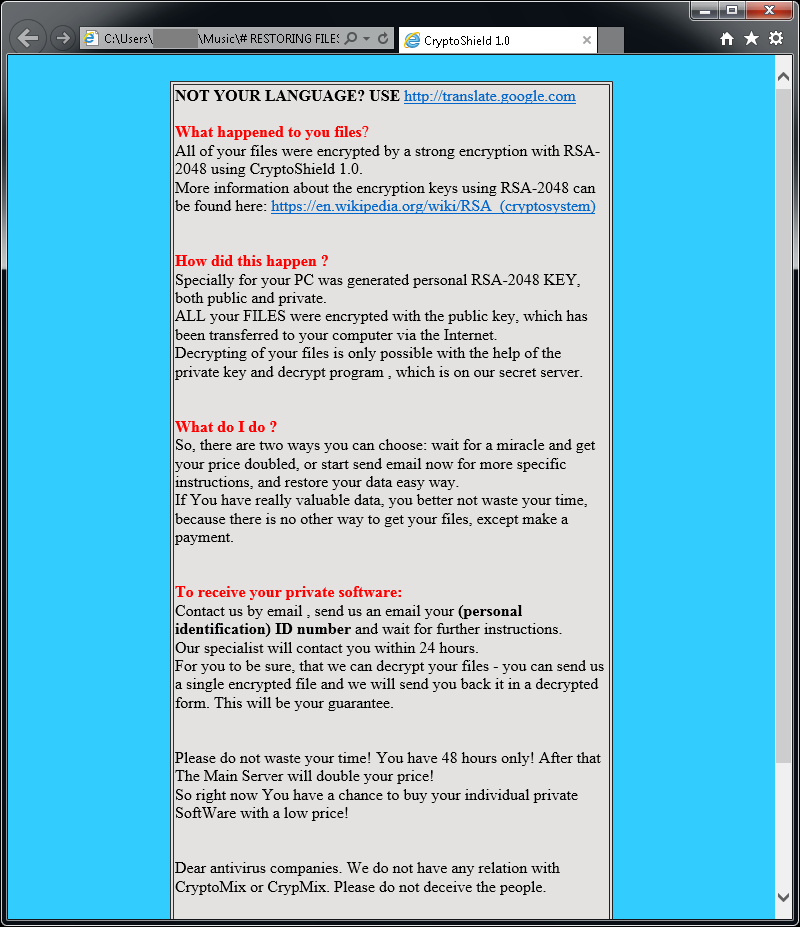

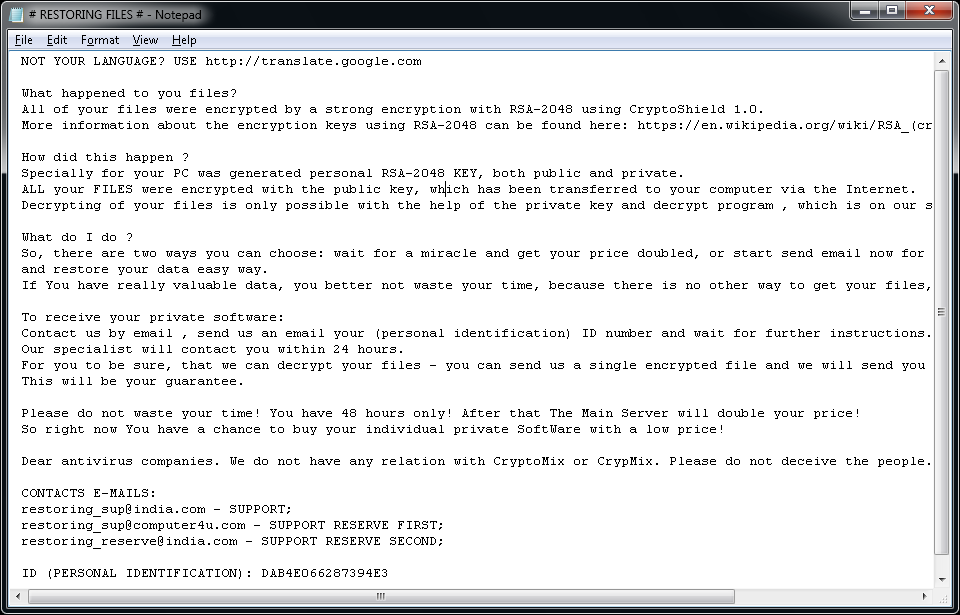

CryptoMix (offline)

CryptoMix (auch CryptFile2 oder Zeta genannt) ist eine Ransomware, die erstmalig im März 2016 festgestellt wurde. Anfang 2017 ist eine neue Variante von CryptoMix unter dem Namen CryptoShield aufgetaucht. Beide Varianten verschlüsseln Dateien mit AES256-Verschlüsselung und verwenden dabei einen eindeutigen, von einem Remote-Server heruntergeladenen Schlüssel. Wenn jedoch der Server nicht verfügbar oder der Benutzer nicht mit dem Internet verbunden ist, verschlüsselt die Ransomware Dateien mit einem festen Schlüssel („Offline-Schlüssel“).

Wichtig: Das bereitgestellte Entschlüsselungstool unterstützt nur Dateien, die mit einem „Offline-Schlüssel“ verschlüsselt wurden. Falls kein Offline-Schlüssel verwendet wurde, kann unser Tool die Dateien nicht wiederherstellen, und an den Dateien werden keine Änderungen vorgenommen.

Update 21.07.2017: Das Entschlüsselungsprogramm wurde aktualisiert, um auch mit der Mole-Variante zu funktionieren.

Verschlüsselte Dateien weisen eine der folgenden Erweiterungen auf: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl oder .MOLE.

Nach der Dateiverschlüsselung kann auf dem PC Folgendes angezeigt werden:

Wenn Ihre Dateien durch CryptoMix verschlüsselt wurden, klicken Sie auf folgende Schaltfläche, um unsere kostenlose Fehlerbehebung herunterzuladen:

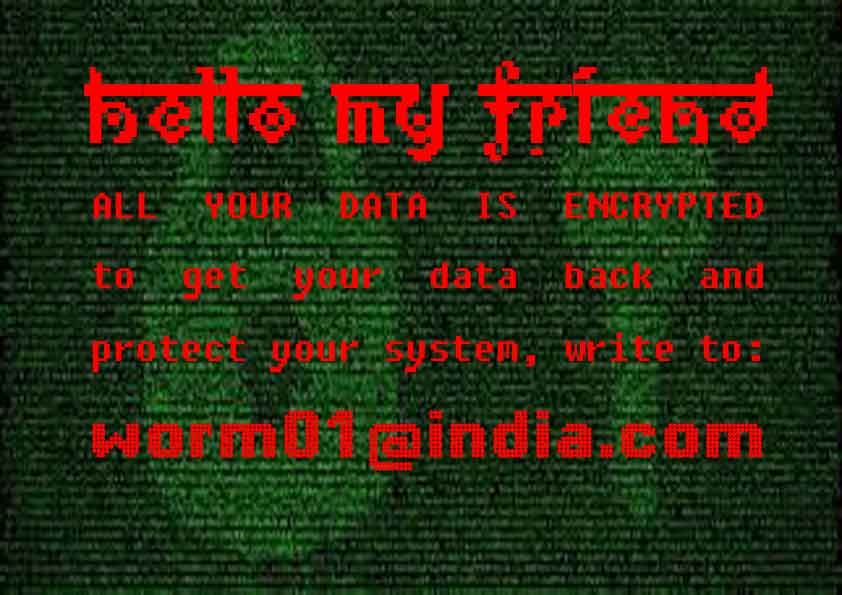

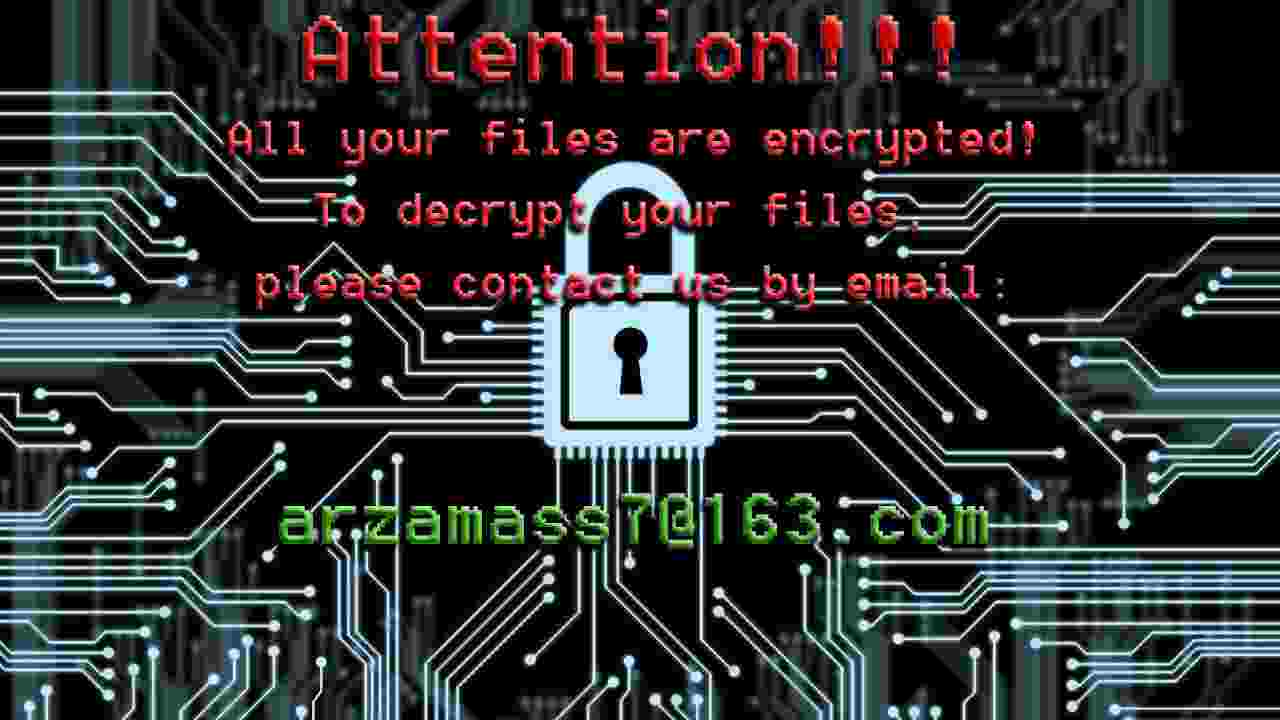

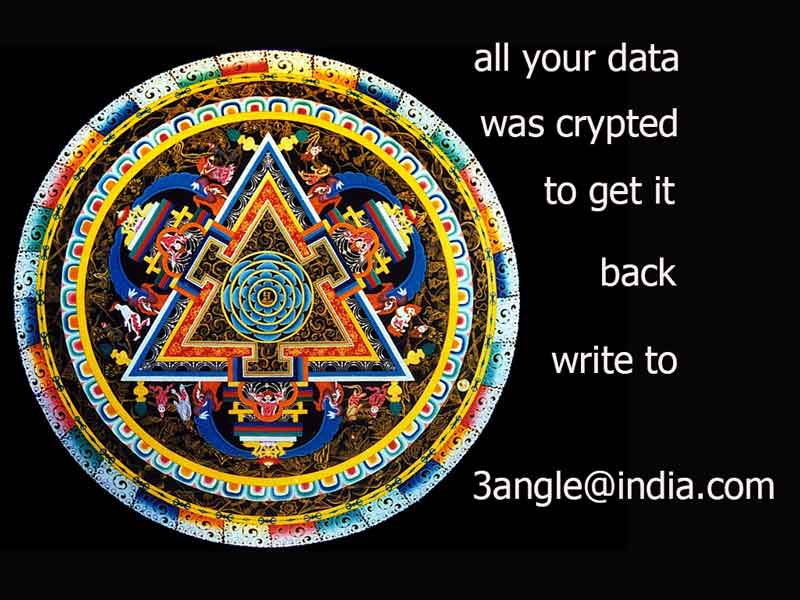

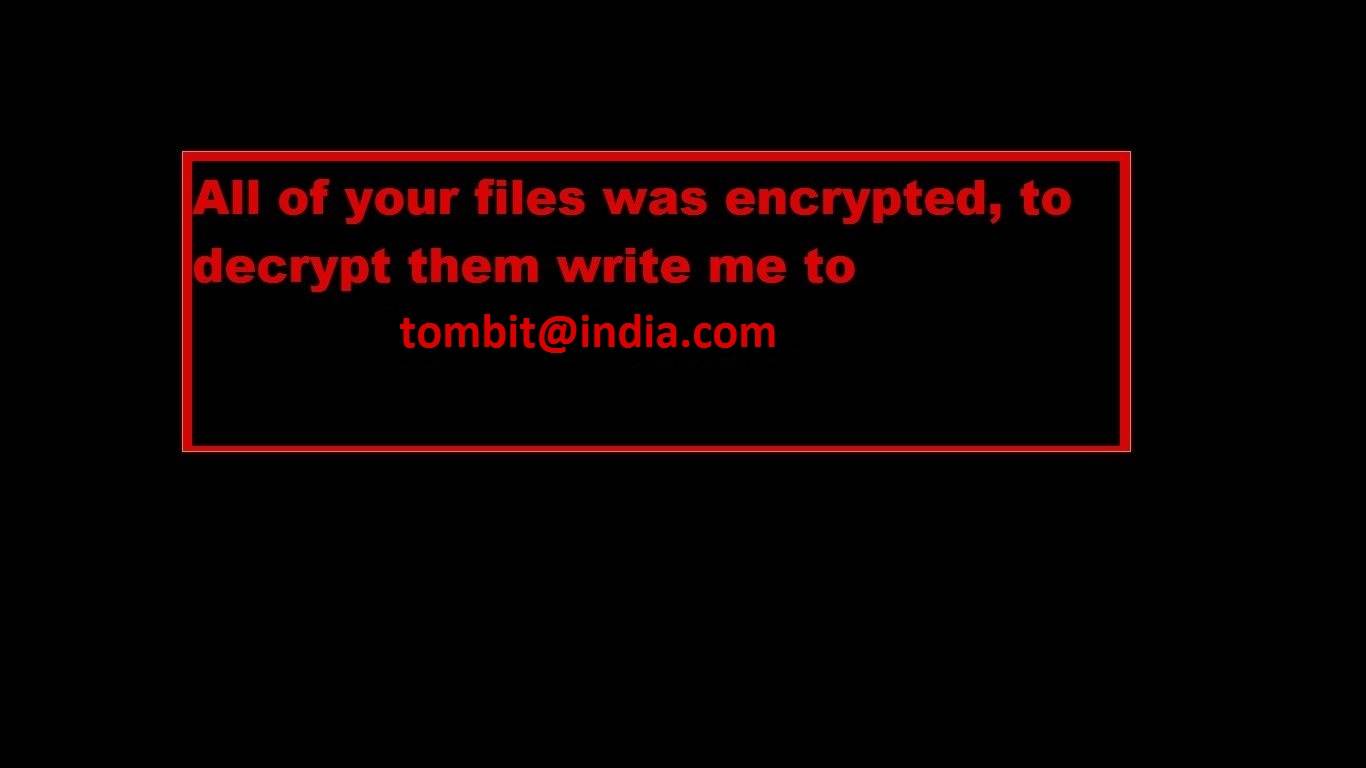

CrySiS

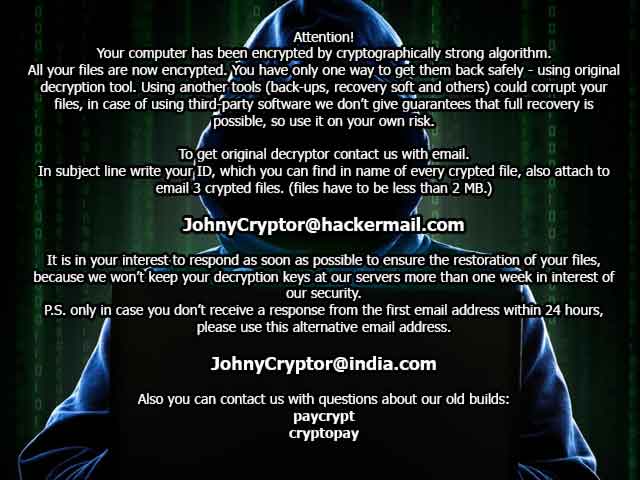

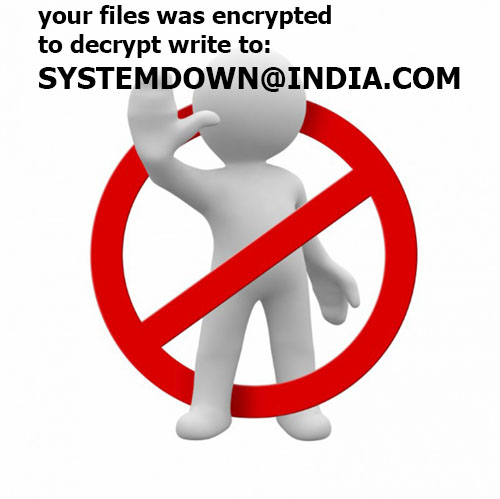

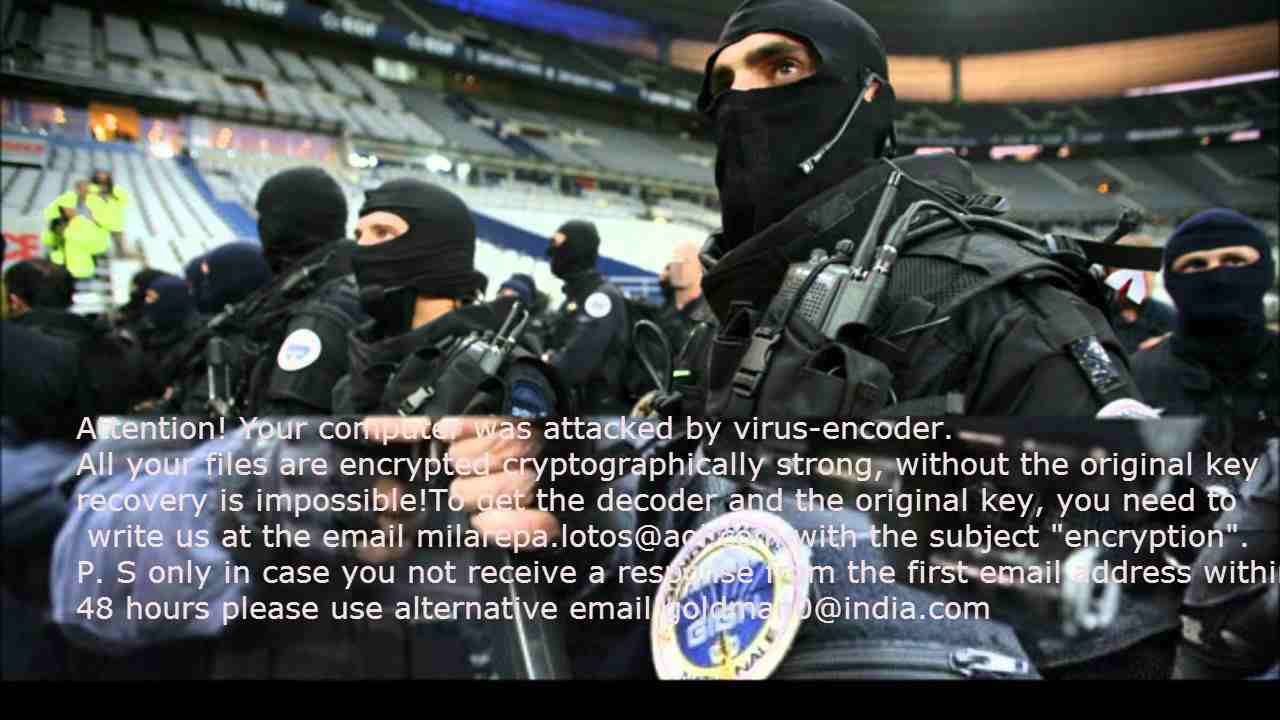

CrySiS (JohnyCryptor, Virus-Encode, Aura, Dharma) ist eine Ransomware, die seit September 2015 beobachtet wird. Sie verwendet AES-256 in Kombination mit der asymmetrischen RSA-1024-Verschlüsselung.

Verschlüsselte Dateien weisen viele verschiedene Erweiterungen auf, darunter folgende:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

Nachdem Ihre Dateien verschlüsselt wurden, wird eine der unten aufgeführten Meldungen angezeigt. Die Meldung befindet sich in „Decryption instructions.txt“, „Decryptions instructions.txt“, „README.txt“, „Readme to restore your files.txt“ oder "HOW TO DECRYPT YOUR DATA.txt" auf dem Desktop des Benutzers. Außerdem wird der Bildschirmhintergrund auf eines der folgenden Bilder geändert.

Wenn Ihre Dateien durch CrySiS verschlüsselt wurden, klicken Sie auf folgende Schaltfläche, um unseren kostenlosen Entferner herunterzuladen:

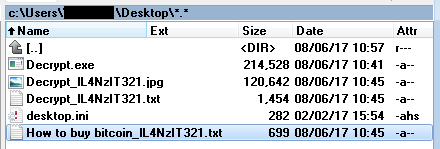

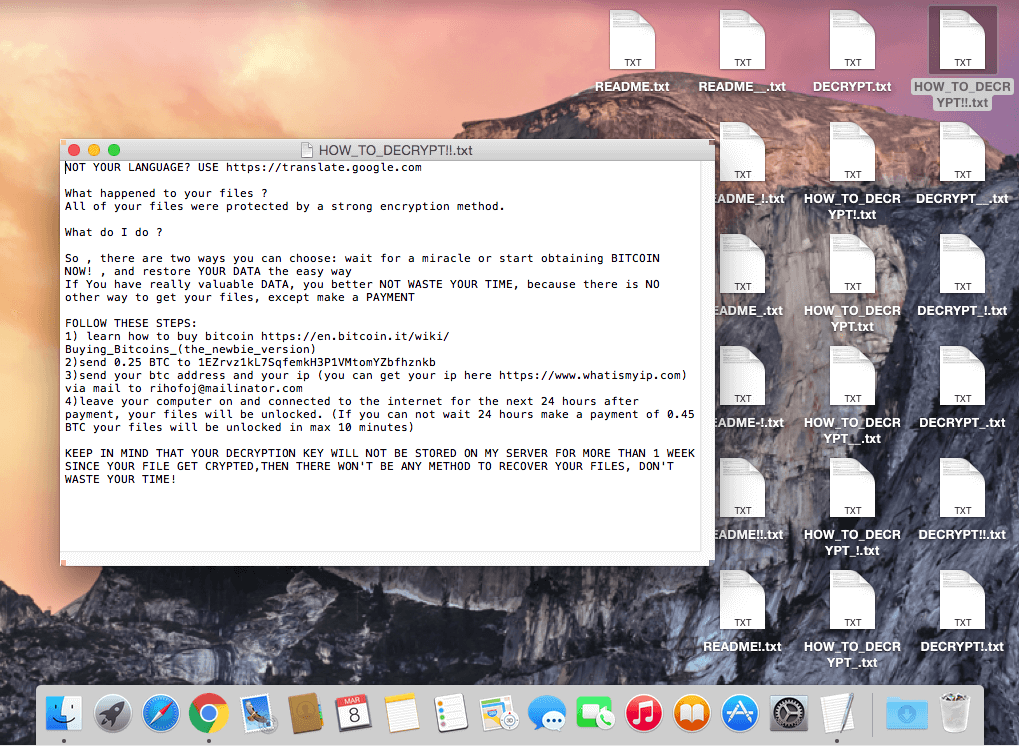

EncrypTile

EncrypTile ist eine Ransomware, die wir erstmals im November 2016 beobachtet haben. Nach einer halbjährlichen Entwicklung haben wir eine neue, endgültige Version dieser Ransomware erhalten. Sie verwendet die AES-128-Verschlüsselung unter Verwendung eines Schlüssels, der für einen bestimmten PC und Benutzer konstant ist.

Die Ransomware fügt das Wort „encrypTile“ in einen Dateinamen ein:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

Die Ransomware erstellt auch vier neue Dateien auf dem Desktop des Benutzers. Die Namen dieser Dateien sind sprachlich an den jeweiligen Markt angepasst. Hier sind ihre englischen Versionen:

Während der Ausführung verhindert die Ransomware aktiv, dass der Benutzer Tools ausführt, mit der sie möglicherweise entfernt werden könnten. Ausführliche Anweisungen zur Ausführung des Entschlüsselungsprogramms, falls die Ransomware auf Ihrem PC läuft, finden Sie im Blogbeitrag.

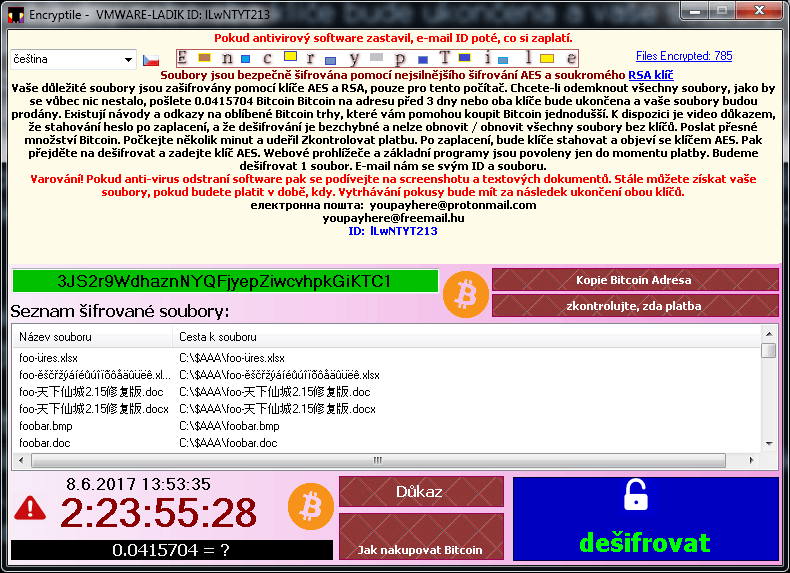

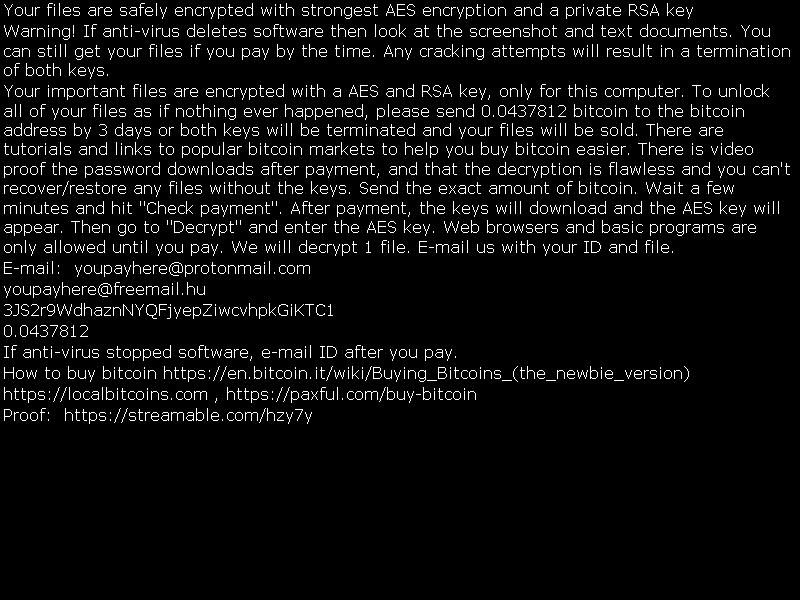

FindZip

FindZip ist eine Ransomware-Sorte, die Ende Februar 2017 beobachtet wurde. Diese Ransomware verbreitet sich unter Mac OS X (Version 10.11 oder neuer). Die Verschlüsselung basiert auf der Erstellung von ZIP-Dateien - jede verschlüsselte Datei ist ein ZIP-Archiv, das das Originaldokument enthält.

Verschlüsselte Dateien weisen die Erweiterung .crypt auf.

Nach der Verschlüsselung Ihrer Dateien werden auf dem Desktop des Benutzers mehrere Dateien mit Namensvarianten von: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. Sie sind alle identisch und enthalten die folgende Textnachricht:

Besonderheit: Da es sich bei den AVAST-Entschlüsselungsprogrammen um Windows-Anwendungen handelt, ist es notwendig, eine Emulationsschicht auf dem Mac (WINE, CrossOver) zu installieren. Weitere Informationen finden Sie in unserem Blogbeitrag.

Wenn Ihre Dateien durch FindZip verschlüsselt wurden, klicken Sie auf folgende Schaltfläche, um unsere kostenlose Fehlerbehebung herunterzuladen:

Fonix

Die Fonix-Ransomware war seit Juni 2020 aktiv. In C++ geschrieben, nutzte Sie eine Verschlüsselung mit drei Schlüsseln (RSA-4096 Master-Schlüssel, RSA-2048-Sitzungsschlüssel, 256-bit-Dateischlüssel für SALSA/ChaCha-Verschlüsselung). Im Februar haben die Autoren der Ransomware ihre Tätigkeit eingestellt und den Master-RSA-Schlüssel veröffentlicht, der kostenlos zum Entschlüsseln von Dateien verwendet werden kann.

Verschlüsselte Dateien haben eine dieser Erweiterungen:

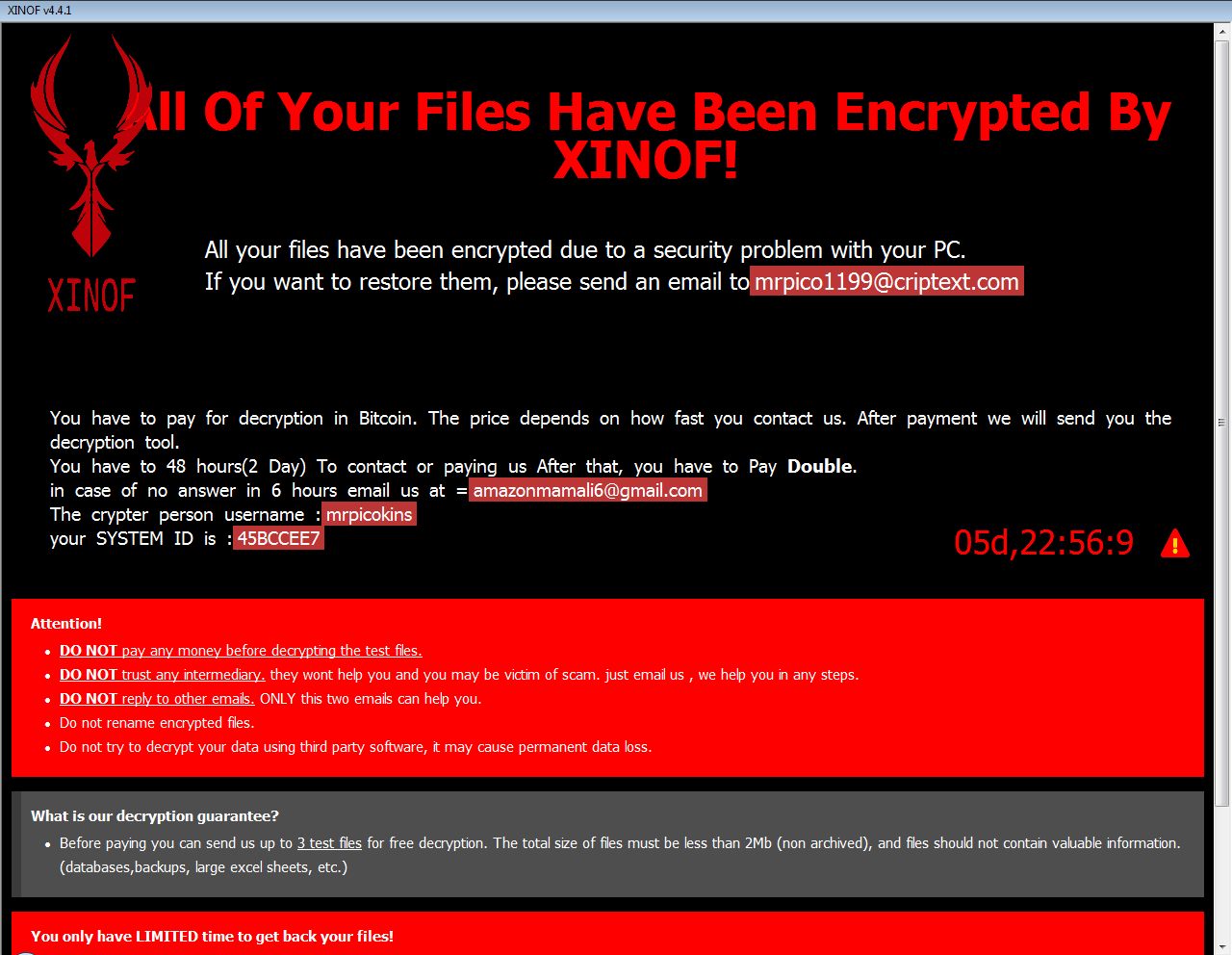

.FONIX,

.XINOF

Nach der Verschlüsselung der Dateien auf dem PC des Opfers, zeigt die Ransomware den folgenden Bildschirm:

Wenn Ihre Dateien durch Fonix verschlüsselt wurden, klicken Sie auf die folgende Schaltfläche um unsere kostenlosen Entferner herunterzuladen:

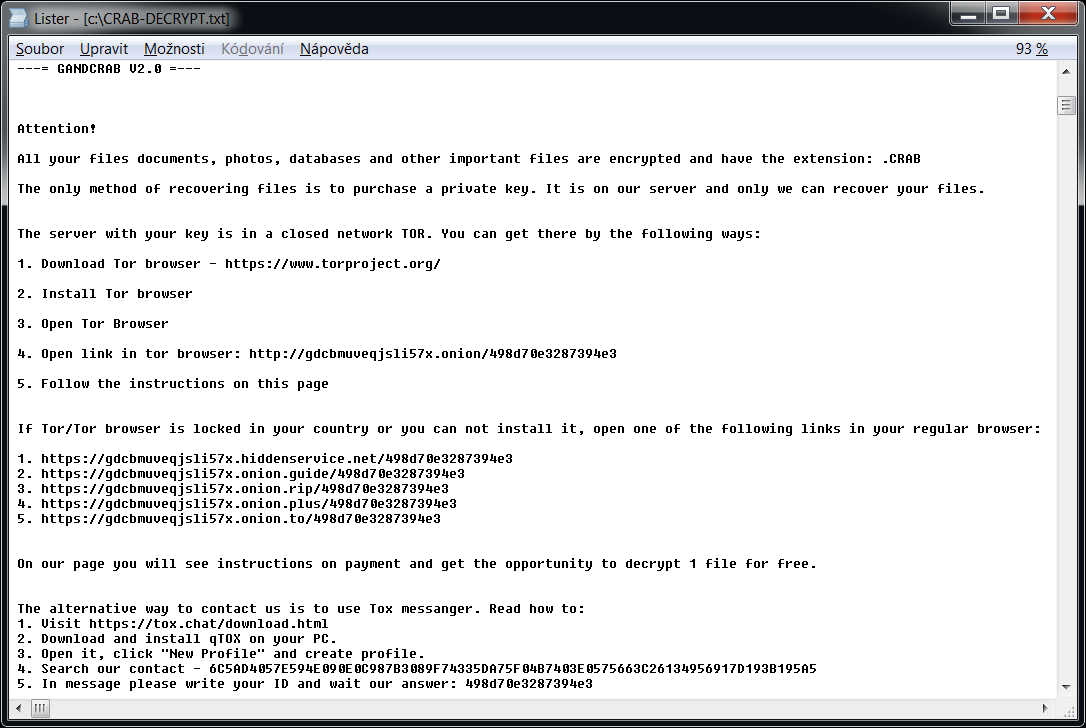

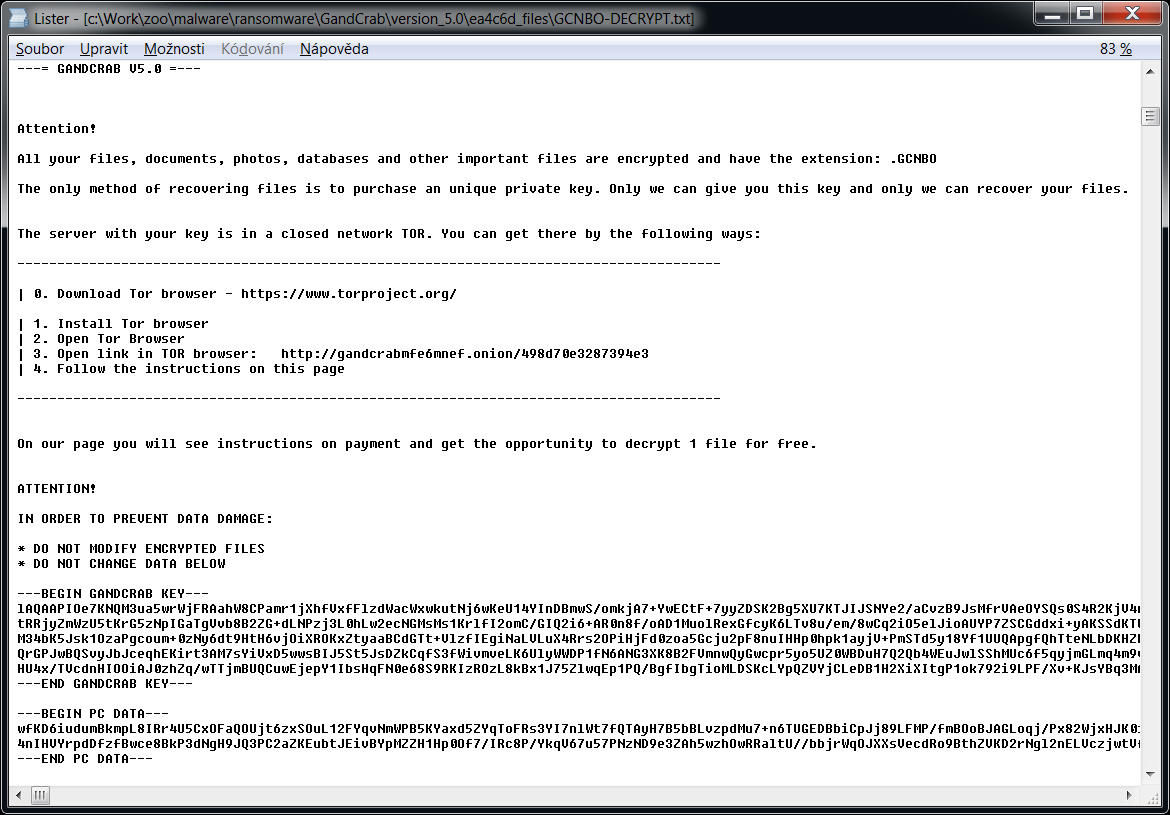

GandCrab

2018 war Gandcrab eine der am stärksten verbreiteten Ransomware-Varianten. Am 17. Oktober 2018 haben Gandcrab-Entwickler 997-Schlüssel freigegeben, die für alle Opfer der Ransomware in Syrien vorgesehen waren. Dazu hat das FBI im Juli 2018 Master-Entschlüsselungsschlüssel für die Versionen 4-5.2 veröffentlicht. Diese Version des Entschlüsselungsprogramms verwendet diese Schlüssel und kann Dateien kostenlos entschlüsseln.

Die Ransomware fügt mehrere mögliche Erweiterungen hinzu:

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (letters are random)

Die Ransomware erstellt außerdem eine Textdatei namens „GDCB-DECRYPT.txt“, „CRAB-DECRYPT.txt“, „KRAB_DECRYPT.txt“, „%RandomLetters%-DECRYPT.txt“ oder „%RandomLetters%-MANUAL.txt“ in jedem Ordner. Nachfolgend finden Sie den Inhalt der Datei.

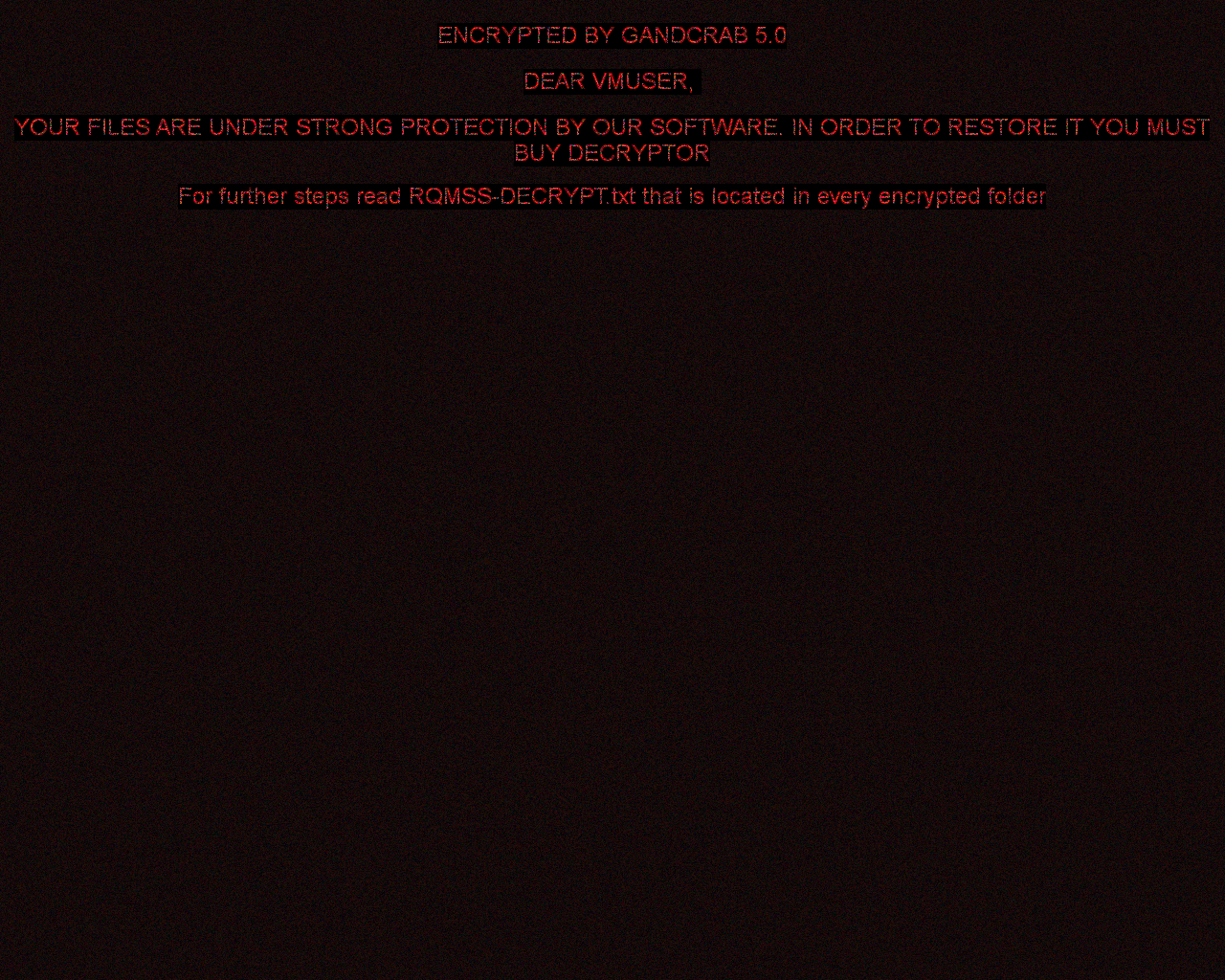

Spätere Versionen der Ransomware können auch das folgende Bild auf dem Desktop des Benutzers einstellen:

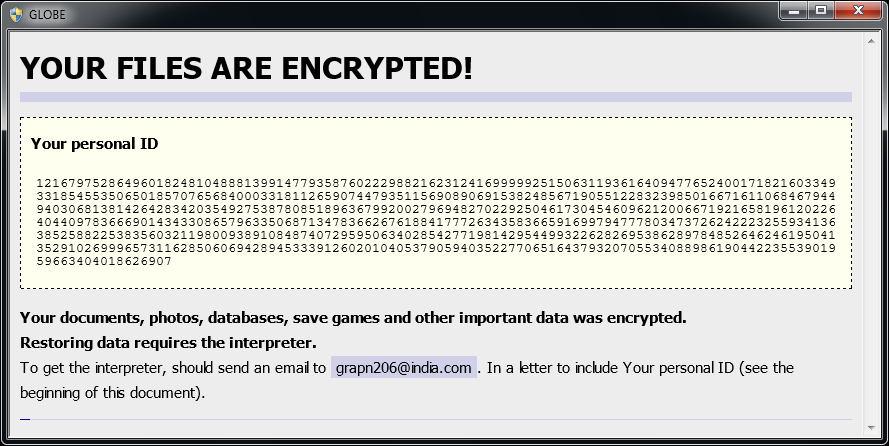

Globe

Globe ist eine Ransomware, die seit August 2016 beobachtet wird. Je nach Variante verwendet sie RC4- oder Blowfish-Verschlüsselung. Es gibt folgende Anzeichen für eine Infektion:

Globe fügt eine der folgenden Erweiterungen zum Dateinamen hinzu: „.ACRYPT“, „.GSupport[0-9]“, „.blackblock“, „.dll555“, „.duhust“, „.exploit“, „.frozen“, „.globe“, „.gsupport“, „.kyra“, „.purged“, „.raid[0-9]“, „.siri-down@india.com“, „.xtbl“, „.zendrz“, „.zendr[0-9]“ oder „.hnyear“. Darüber hinaus verschlüsseln einige Versionen auch den Dateinamen.

Nach dem Verschlüsseln Ihrer Dateien wird eine Meldung ähnlich der folgenden angezeigt (die sich in der Datei „How to restore files.hta“ oder „Read Me Please.hta“ befindet):

Wenn Ihre Dateien durch FindZip verschlüsselt wurden, klicken Sie auf folgende Schaltfläche, um unseren kostenlosen Entferner herunterzuladen:

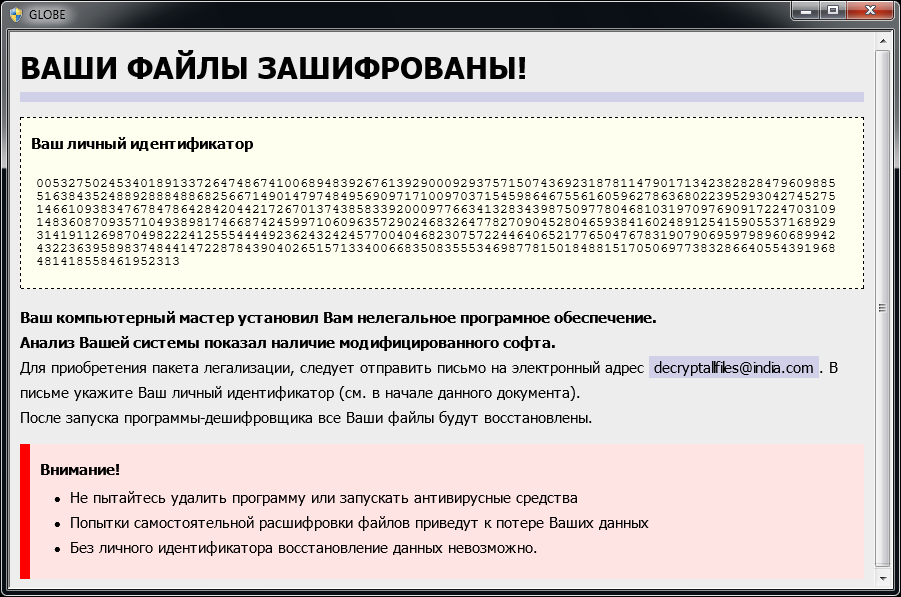

HermeticRansom

HermeticRansom ist eine Ransomware, die zu Beginn des Einmarsches Russlands in die Ukraine eingesetzt wurde. Sie ist in der Sprache Go geschrieben und verschlüsselt Dateien mit der symmetrischen Verschlüsselung AES GCM. Opfer dieser Ransomware-Angriffe können Ihre Dateien kostenlos entschlüsseln.

Verschlüsselte Dateien sind an der Dateierweiterung .[vote2024forjb@protonmail.com].encryptedJB zu erkennen. Außerdem wird eine Datei namens read_me.html auf dem Desktop des Benutzers abgelegt (siehe Abbildung unten).

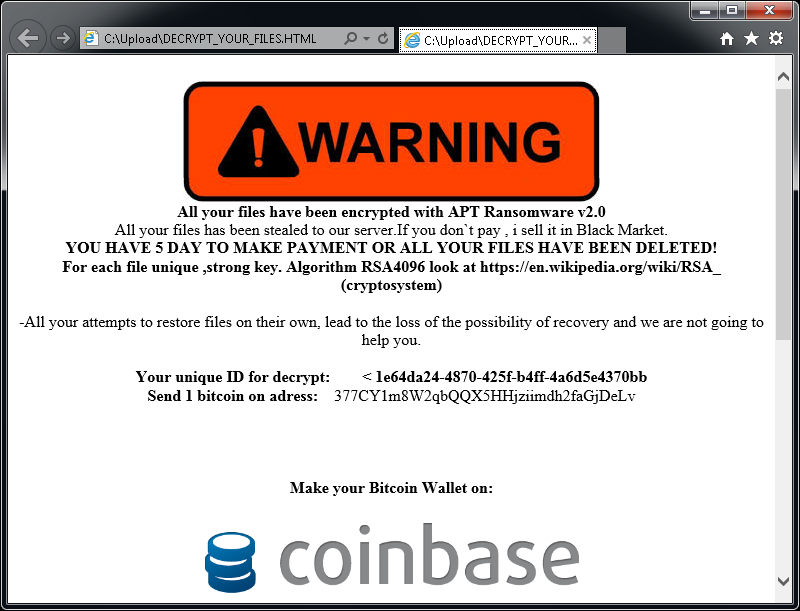

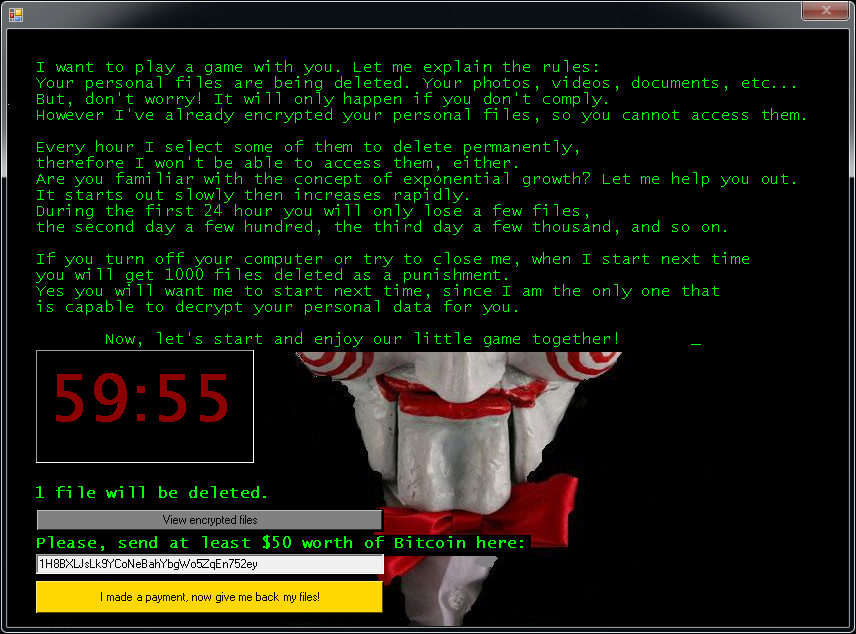

Jigsaw

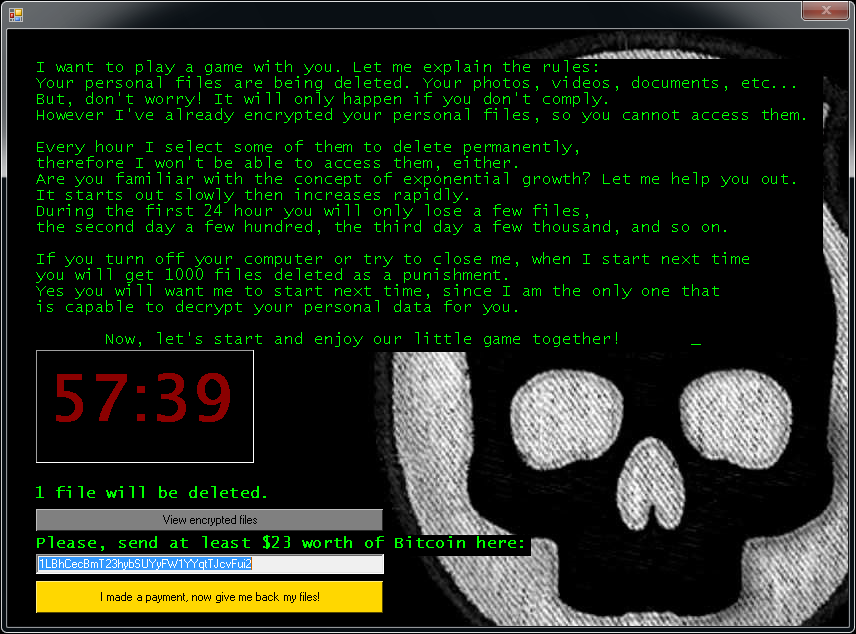

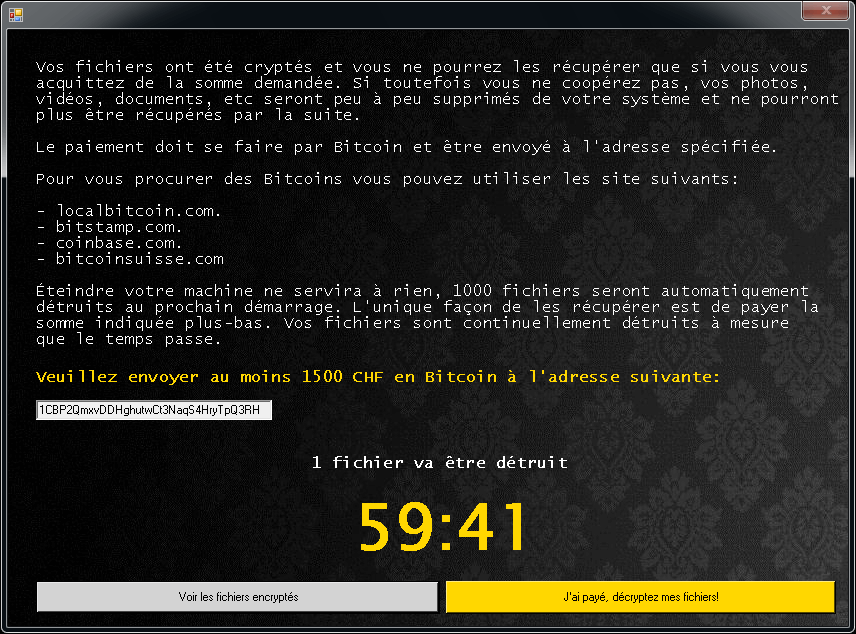

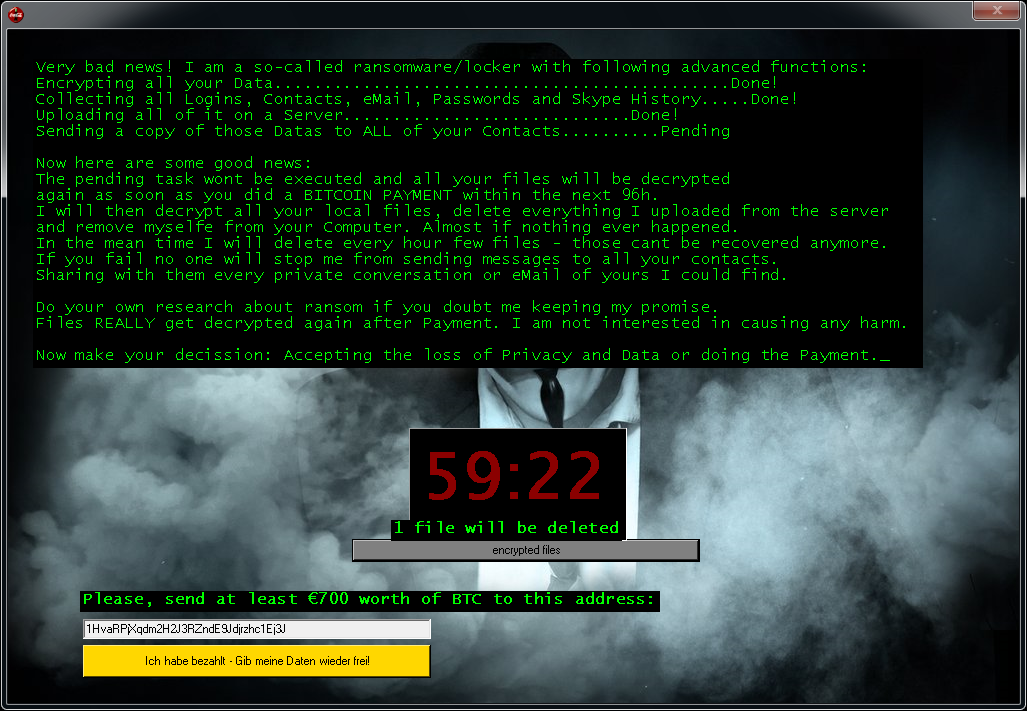

Jigsaw ist eine Ransomware, die seit März 2016 im Umlauf ist. Sie ist nach der Figur „Jigsaw“ aus den Saw-Filmen benannt. Bei mehreren Varianten dieser Ransomware wird im Bildschirm zur Lösegeldforderung ein Bild von Jigsaw verwendet.

Verschlüsselte Dateien weisen eine der folgenden Erweiterungen auf: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org oder .gefickt.

Nach der Verschlüsselung Ihrer Dateien wird eine der folgenden Meldungen angezeigt:

Wenn Ihre Dateien durch Jigsaw verschlüsselt wurden, klicken Sie auf folgende Schaltfläche um unseren kostenlosen Entferner herunterzuladen:

LambdaLocker

LambdaLocker ist eine Ransomware-Variante, die wir erstmals im Mai 2017 beobachtet haben. Es ist in der Programmiersprache Python geschrieben und die derzeit gängige Variante ist entschlüsselbar.

Die Ransomware fügt die Erweiterung „.MyChemicalRomance4EVER“ nach einem Dateinamen hinzu:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

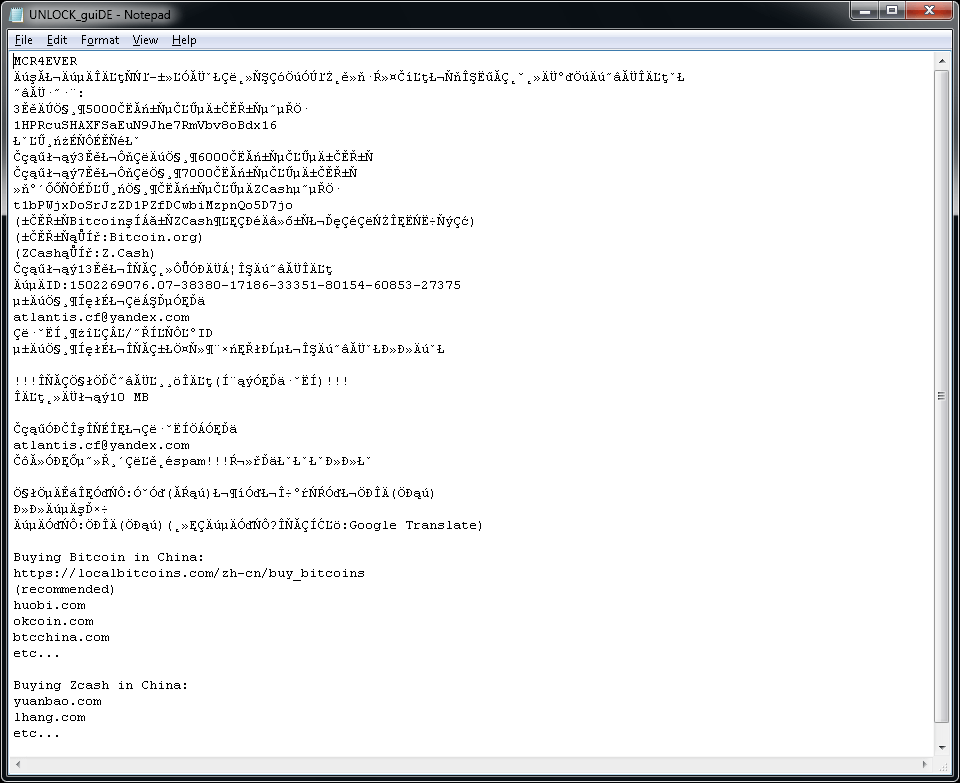

Die Ransomware erstellt auch eine Textdatei mit der Bezeichnung „UNLOCK_guiDE.txt“ auf dem Desktop des Benutzers. Nachfolgend finden Sie den Inhalt der Datei.

Legion

Legion ist eine Ransomware-Variante, die erstmals im Juni 2016 gesichtet wurde. Es gibt folgende Anzeichen für eine Infektion:

Legion fügt jedem Dateinamen eine Dateiendung wie ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion oder .$centurion_legion@aol.com$.cbf hinzu. (z. B. Abschlussarbeit.doc = Abschlussarbeit.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

Nachdem Legion Ihre Dateien verschlüsselt hat, ändert es Ihren Desktophintergrund und zeigt ein Popup-Fenster wie dieses an:

Wenn Ihre Dateien durch Legion verschlüsselt wurden, klicken Sie auf die folgende Schaltfläche, um unseren kostenlosen Entferner herunterzuladen:

NoobCrypt

NoobCrypt ist eine Ransomware, die seit Ende Juli 2016 beobachtet wird. Zum Verschlüsseln von Dateien des Benutzers verwendet diese Ransomware 256-Bit-AES-Verschlüsselung.

NoobCrypt ändert keine Dateinamen. Verschlüsselte Dateien können jedoch nicht mit der zugewiesenen Anwendung geöffnet werden.

Nach dem Verschlüsseln Ihrer Dateien wird eine Meldung ähnlich der folgenden angezeigt (die sich auf dem Desktop des Benutzers in der Datei „ransomed.html“ befindet):

Wenn Ihre Dateien durch NoobCrypt verschlüsselt wurden, klicken Sie auf folgende Schaltfläche, um unseren kostenlosen Entferner herunterzuladen:

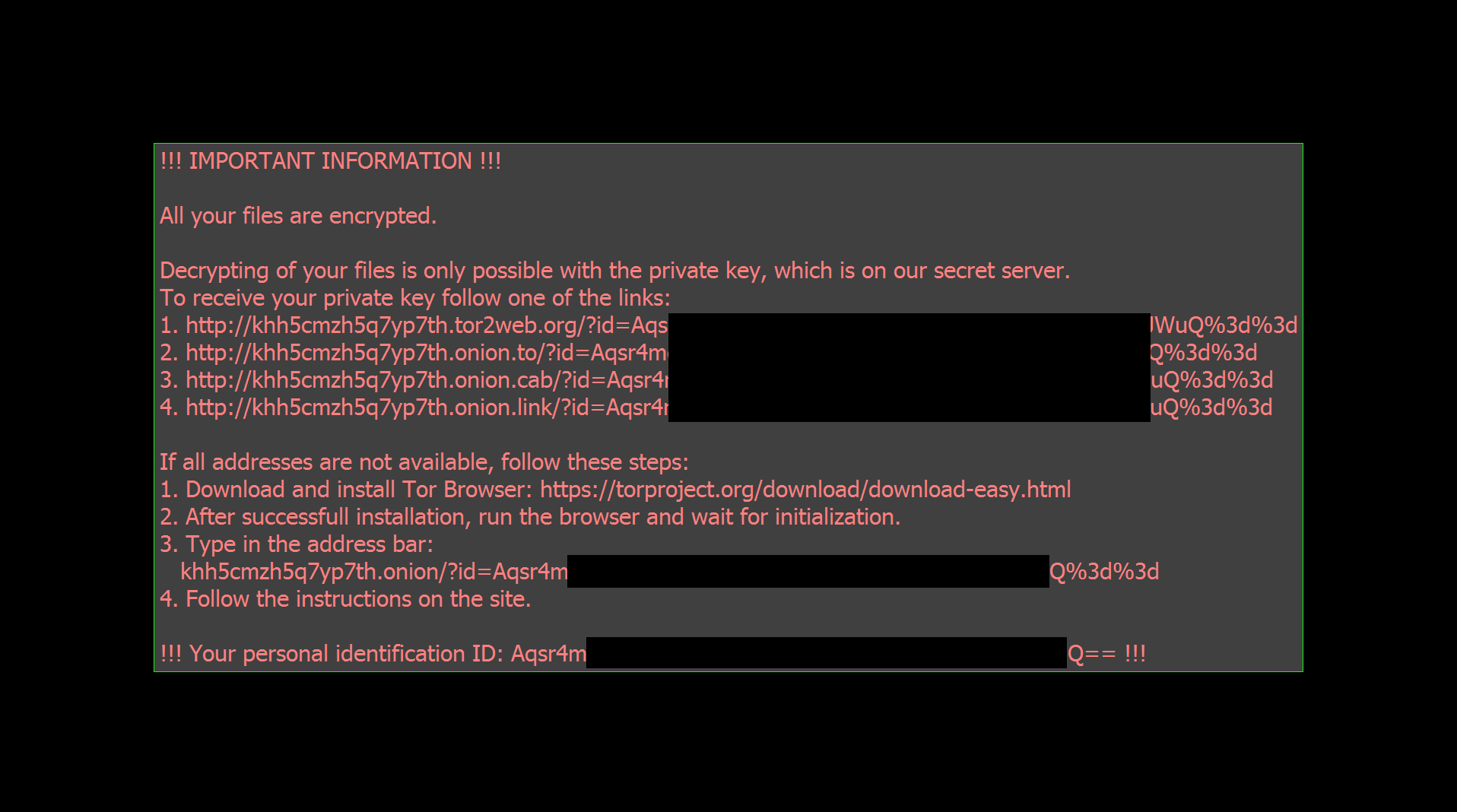

Prometheus

Die Prometheus-Ransomware ist in .NET (C#) geschrieben und verschlüsselt Dateien entweder mit Chacha20 oder AES-256. Der Dateischlüssel wird dann mit RSA-2048 verschlüsselt und der Datei angehängt. Einige Varianten der Ransomware können kostenlos entschlüsselt werden.

Verschlüsselte Dateien können über eine dieser Dateierweiterungen identifiziert werden:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

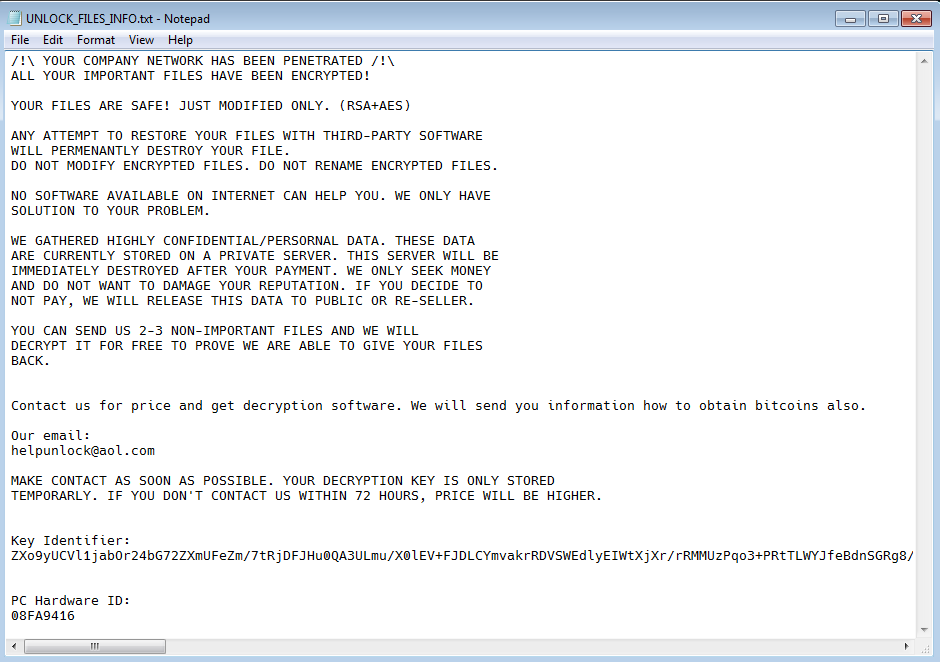

Außerdem wird eine Ransom-Notiz mit einem der folgenden Namen auf dem Desktop des Benutzers abgelegt:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

TargetCompany ist eine Ransomware, die Nutzerdateien mit der Chacha20-Chiffrierung. Opfer dieser Ransomware-Angriffe können jetzt Dateien gratis entschlüsseln.

Verschlüsselte Dateien können über eine dieser Erweiterungen identifiziert werden:

.mallox

.exploit

.architek

.brg

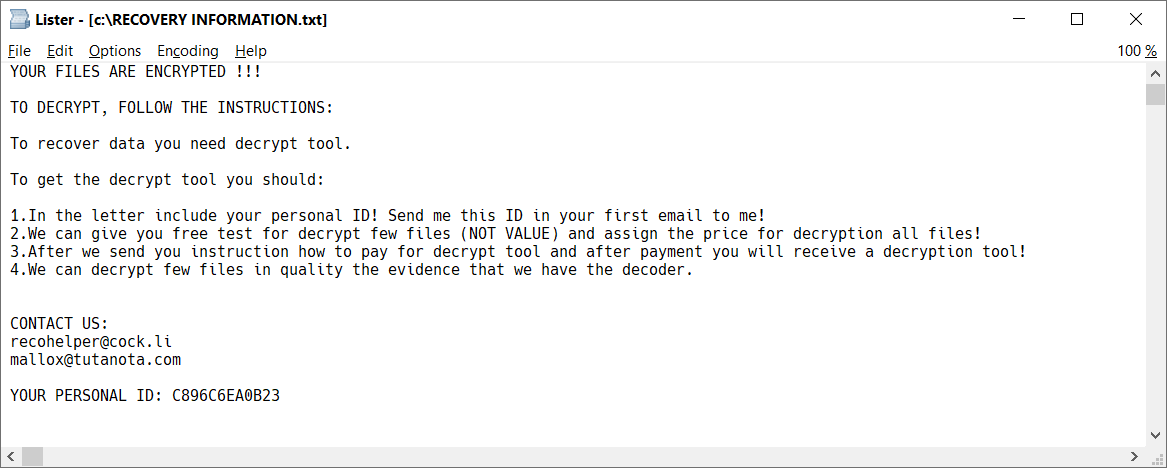

.carone

In jedem Ordner mit mindestens einer verschlüsselten Datei befindet sich auch eine Ransom-Notiz namens RECOVERY INFORMATION.txt (siehe Abbildung unten).

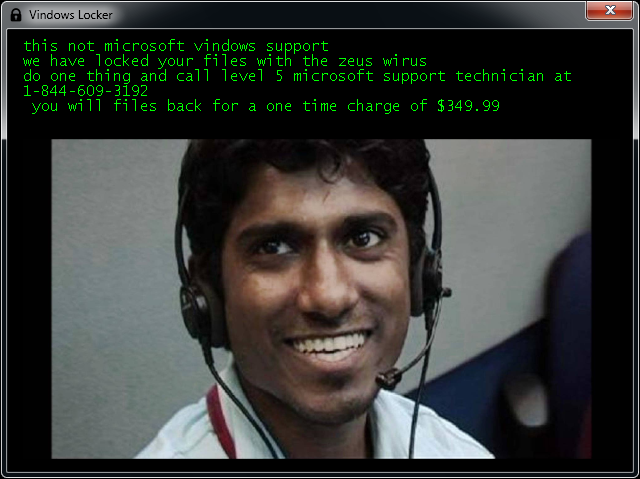

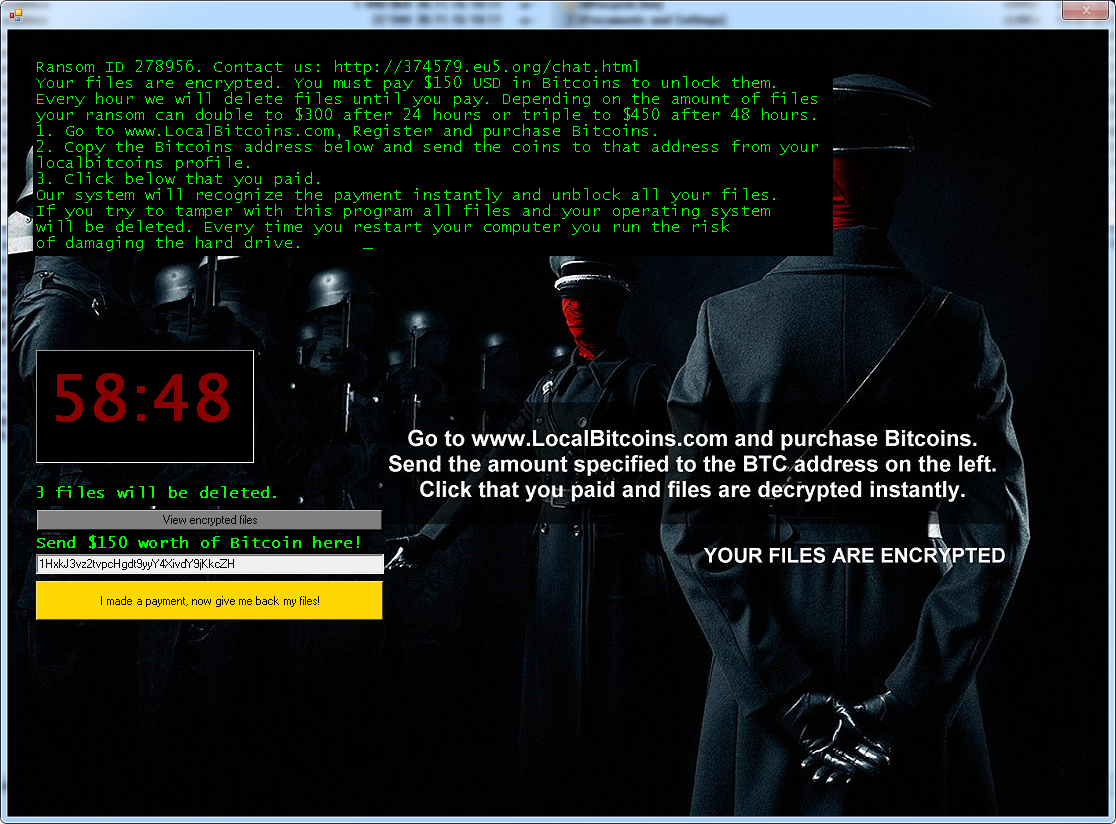

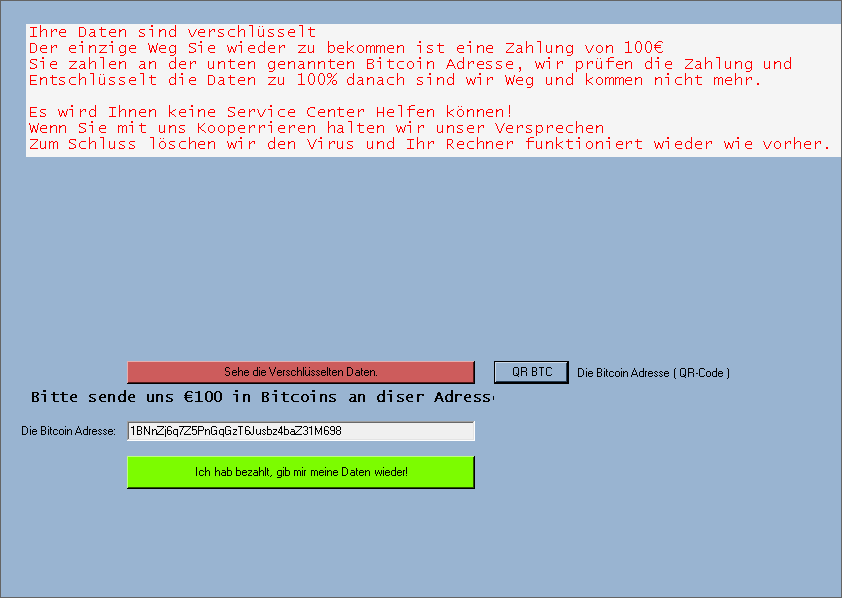

Stampado

Stampado ist eine Ransomware, die mit dem Skript-Tool AutoIt geschrieben wurde. Sie ist seit August 2016 im Umlauf. Sie wird im Dark Web verkauft und es tauchen ständig neue Varianten auf. Eine Version heißt auch Philadelphia.

Stampado fügt verschlüsselten Dateien die Erweiterung „.locked“ hinzu. Einige Varianten verschlüsseln auch den Dateinamen selbst, sodass der Dateiname in zwei Formaten erscheinen kann: document.docx.locked oder 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

Nach Abschluss der Verschlüsselung wird der folgende Bildschirm eingeblendet:

Wenn Ihre Dateien durch Stampado verschlüsselt wurden, klicken Sie auf folgende Schaltfläche, um unseren kostenlosen Entferner herunterzuladen:

SZFLocker

SZFLocker ist eine Ransomware-Variante, die erstmals im Mai 2016 gesichtet wurde. Es gibt folgende Anzeichen für eine Infektion:

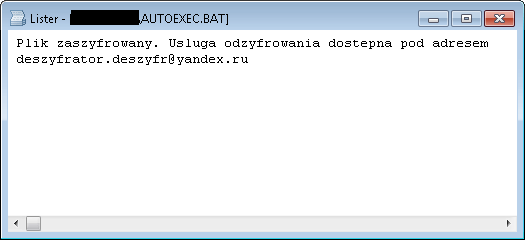

SZFLocker jeder Datei die Dateiendung .szf hinzu. (Beispiel: Abschlussarbeit.doc = Abschlussarbeit.doc.szf).

Wenn Sie versuchen, eine verschlüsselte Datei zu öffnen, zeigt SZFLocker die folgende Meldung (auf Polnisch) an:

Wenn Ihre Dateien durch SZFLocker verschlüsselt wurden, klicken Sie auf die folgende Schaltfläche, um unseren kostenlosen Entferner herunterzuladen:

TeslaCrypt

TeslaCrypt ist eine Ransomware-Variante, die erstmals im Februar 2015 gesichtet wurde. Es gibt folgende Anzeichen für eine Infektion:

Die neueste Version von TeslaCrypt benennt Ihre Dateien nicht um.

Nachdem Ihre Dateien durch TeslaCrypt verschlüsselt wurden, wird eine Fehlermeldung wie diese angezeigt:

Wenn Ihre Dateien durch TeslaCrypt verschlüsselt wurden, klicken Sie auf die folgende Schaltfläche, um unseren kostenlosen Entferner herunterzuladen:

Troldesh / Shade

Troldesh, auch als Shade oder Encoder.858 bekannt, ist eine Ransomware, die erstmalig 2016 festgestellt wurde. Ende April 2020 haben die Autoren der Ransomware ihre Tätigkeit eingestellt und Entschlüsselungsschlüssel veröffentlicht, die kostenlos zum Entschlüsseln von Dateien verwendet werden können.

Mehr Informationen:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

Verschlüsselte Dateien haben eine dieser Erweiterungen:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

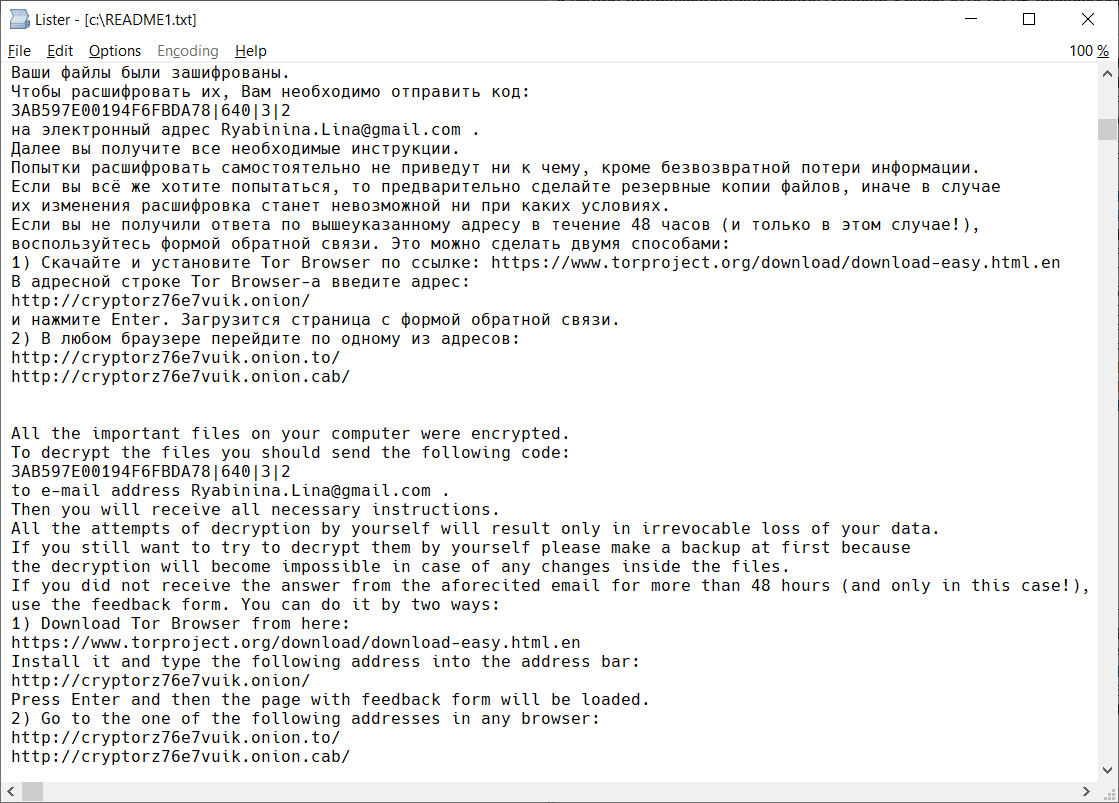

Nach der Verschlüsselung Ihrer Dateien, werden auf dem Desktop des Benutzers mehrere Dateien mit Namensvarianten von README1.txt bis README10.txt erstellt. Diese sind in verschiedenen Sprachen verfasst und enthalten diesen Text:

Außerdem wird der Desktop-Hintergrund auf das folgende Bild geändert:

Wenn Ihre Dateien durch Troldesh verschlüsselt wurden, klicken Sie auf die folgende Schaltfläche, um unseren kostenlosen Entferner herunterzuladen:

XData

XDate ist eine von AES_NI abgeleitete Ransomware, die – vergleichbar mit WannaCry – den Eternal Blue-Exploit nutzt, um sich auf andere PCs zu verbreiten.

Die Ransomware fügt verschlüsselten Dateien die Erweiterung „.~xdata~“ hinzu.

In jedem Ordner mit mindestens einer verschlüsselten Datei kann die Datei „HOW_CAN_I_DECRYPT_MY_FILES.txt“ gefunden werden. Zusätzlich erstellt die Ransomware eine Schlüsseldatei mit einem ähnlichen Namen wie:

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ in den folgenden Ordnern:

• C:\

• C:\ProgramData

• Desktop

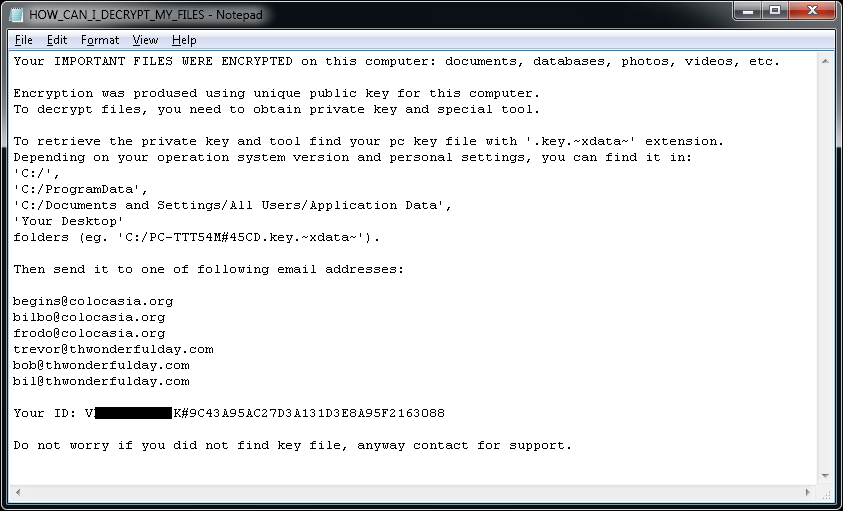

Die Datei „HOW_CAN_I_DECRYPT_MY_FILES.txt“ enthält die Lösegeldforderung:

Wenn Ihre Dateien durch Troldesh verschlüsselt wurden, klicken Sie auf die folgende Schaltfläche, um unseren kostenlosen Entferner herunterzuladen: