Ingyenes zsarolókártevő-visszafejtő eszközök

Zsaroló kártevő fertőzte meg a rendszerét? Ne fizessen a titkosítás feloldásáért!

Válassza ki a zsaroló kártevő típusát

Ingyenes zsarolókártevő-visszafejtő eszközünk segíthet az alábbi zsaroló kártevők által titkosított fájlok zárolásának feloldásában. Kattintson egy névre a fertőzésre utaló jelek megtekintéséhez és az ingyenes javítás letöltéséhez.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo és LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (Offline)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

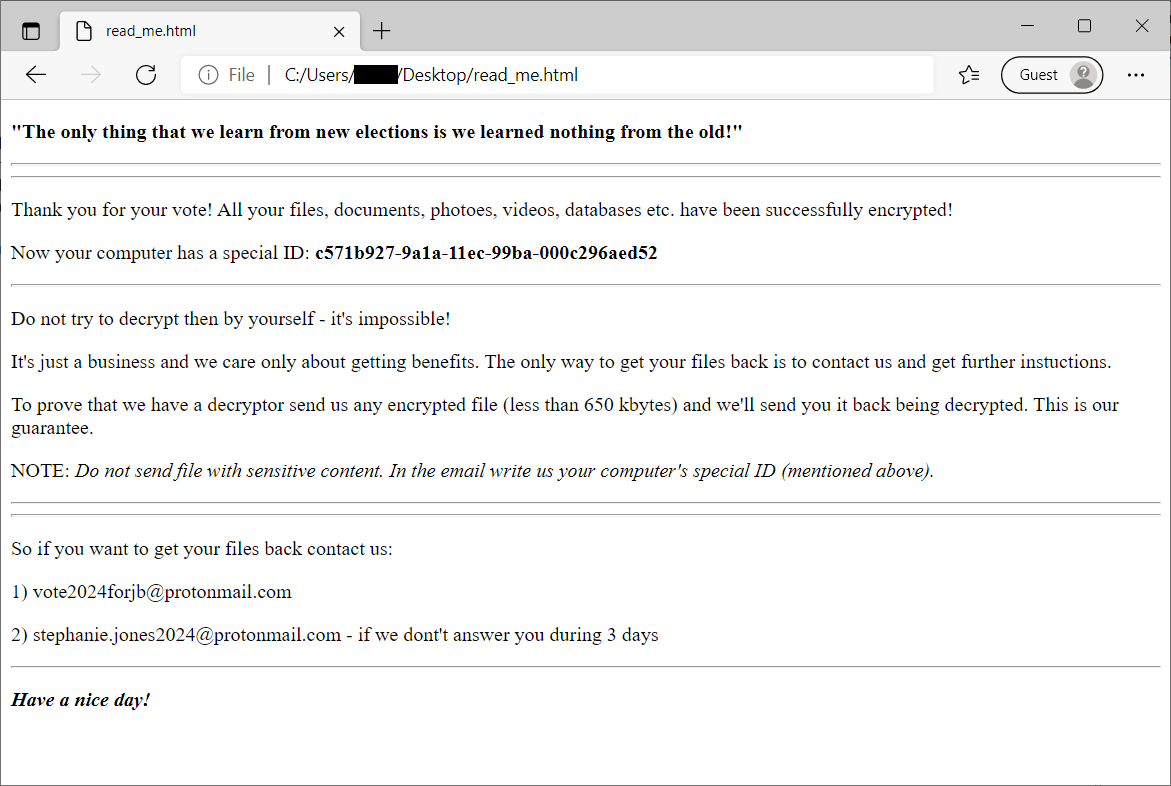

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh/Shade

- XData

Töltse le az Avast Free Antivirust

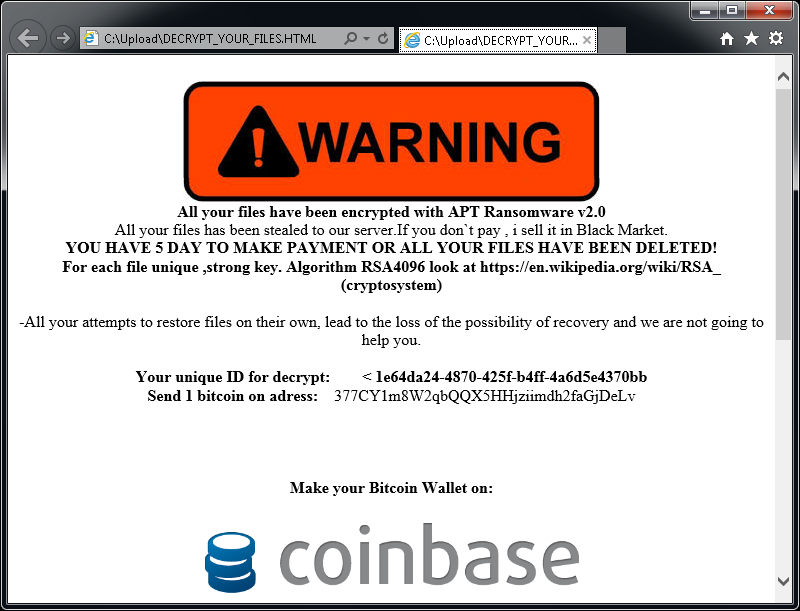

AES_NI

Az AES_NI a zsaroló kártevők egy típusa, amelyet 2016 decemberében figyeltek meg először. Azóta számos, különböző fájlkiterjesztéssel rendelkező fajtáját vizsgáltuk. A zsaroló kártevő AES 256 és RSA 2048 titkosítást használ a felhasználó fájljainak titkosításához.

A zsaroló kártevő a következő kiterjesztések egyikét adja hozzá a titkosított fájlokhoz:

.aes_ni

.aes256

.aes_ni_0day

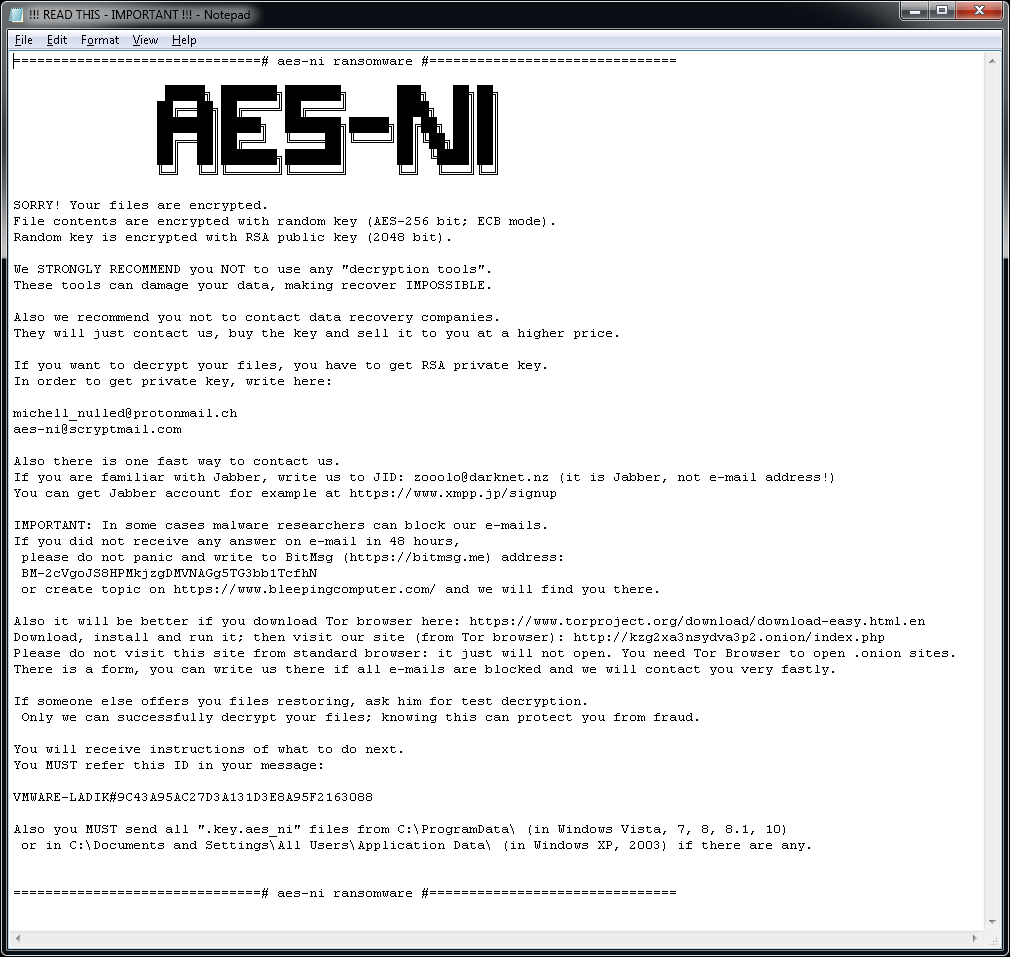

Mindegyik mappában, amely legalább egy titkosított fájlt tartalmaz, megtalálható a "!!! READ THIS - IMPORTANT !!!.txt” fájl. A zsaroló kártevő ezenfelül létrehoz egy kulcsfájlt, ehhez hasonló névvel: [SZÁMÍTÓGÉP_NEVE]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day a C:\ProgramData mappában.

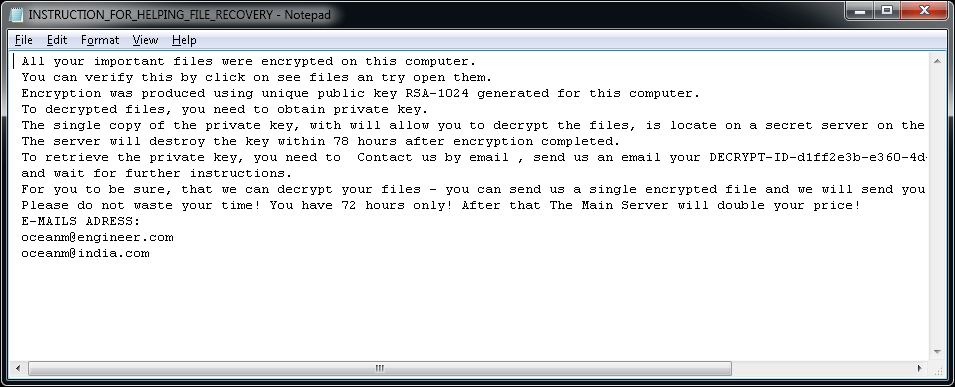

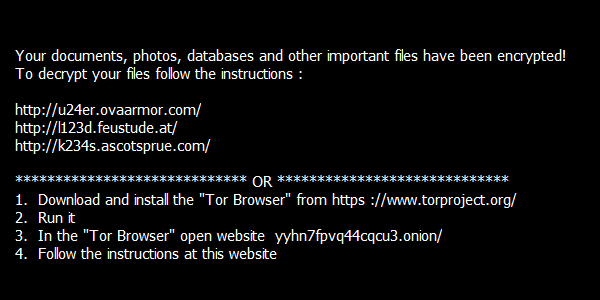

A „!!! READ THIS - IMPORTANT !!!.txt” fájl a következő zsaroló üzenetet tartalmazza:

Alcatraz Locker

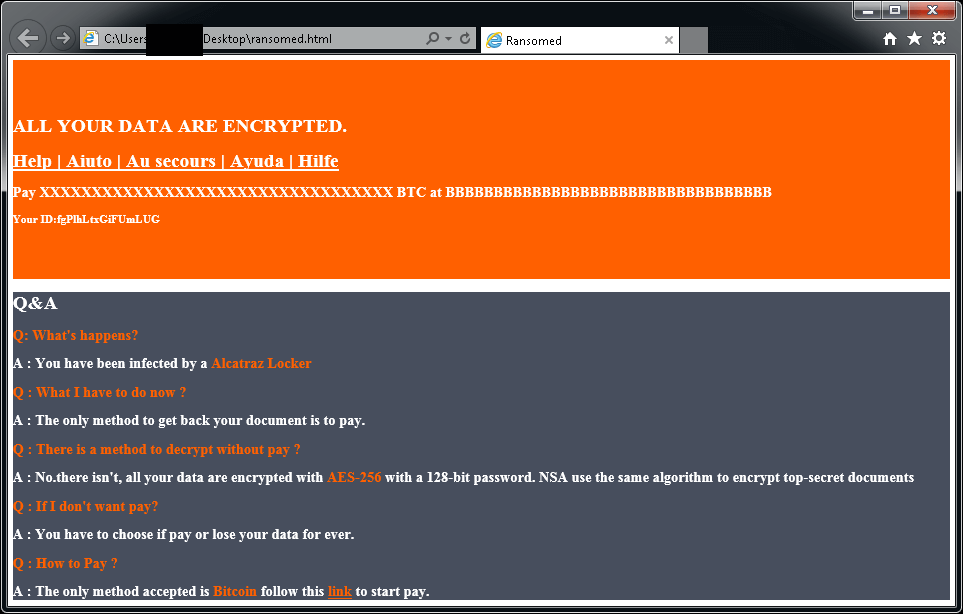

Az Alcatraz Locker a zsaroló kártevők egy típusa, amelyet először 2016 novemberében figyeltek meg. Ez a zsaroló kártevő AES 256 titkosítást és Base64 kódolást használ a felhasználó fájljainak titkosításához.

A titkosított fájlok „.Alcatraz” kiterjesztést kapnak.

A fájlok titkosítása után egy ehhez hasonló üzenet jelenik meg (a felhasználó asztalán található „ransomed.html” fájlban):

Ha az Alcatraz Locker titkosította a fájljait, kattintson ide az ingyenes javítás letöltéséhez:

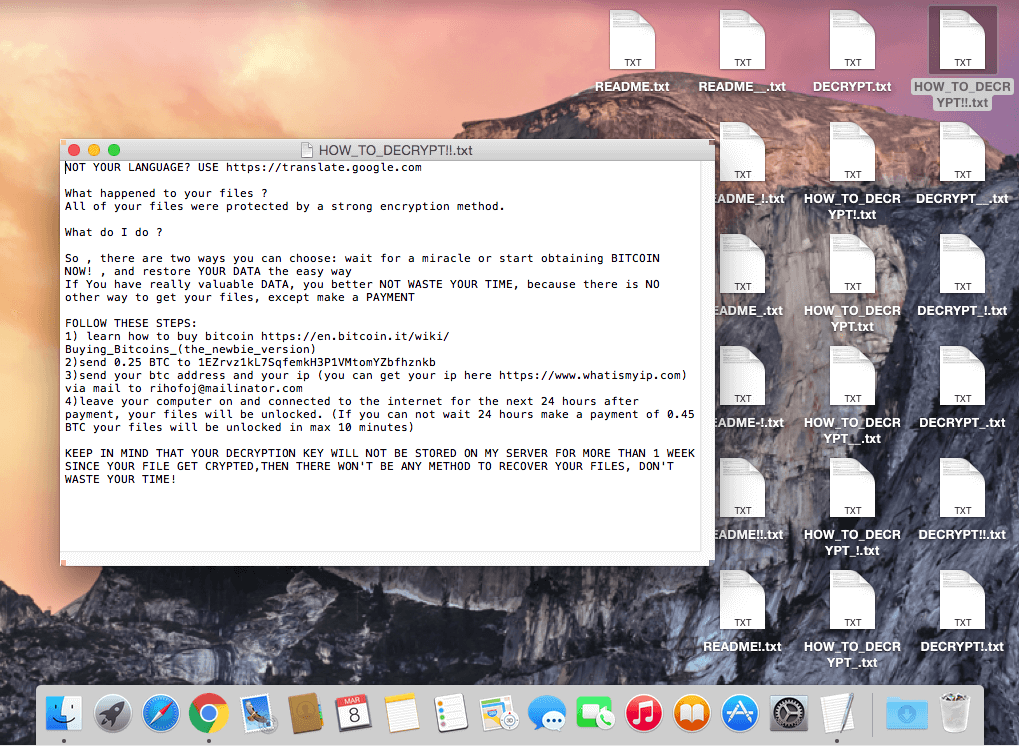

Apocalypse

Az Apocalypse a zsaroló kártevők egy formája, amelyet először 2016 júniusában észleltek. A fertőzés jelei:

Az Apocalypse .encrypted, .FuckYourData, .locked, .Encryptedfile vagy .SecureCrypted kiterjesztést ad a fájlnevek végéhez. (például: Thesis.doc = Thesis.doc.locked)

A .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt vagy .Where_my_files.txt (például Thesis.doc.How_To_Decrypt.txt) kiterjesztéssel rendelkező fájlok megnyitása az alábbi üzenet egy változatát jeleníti meg:

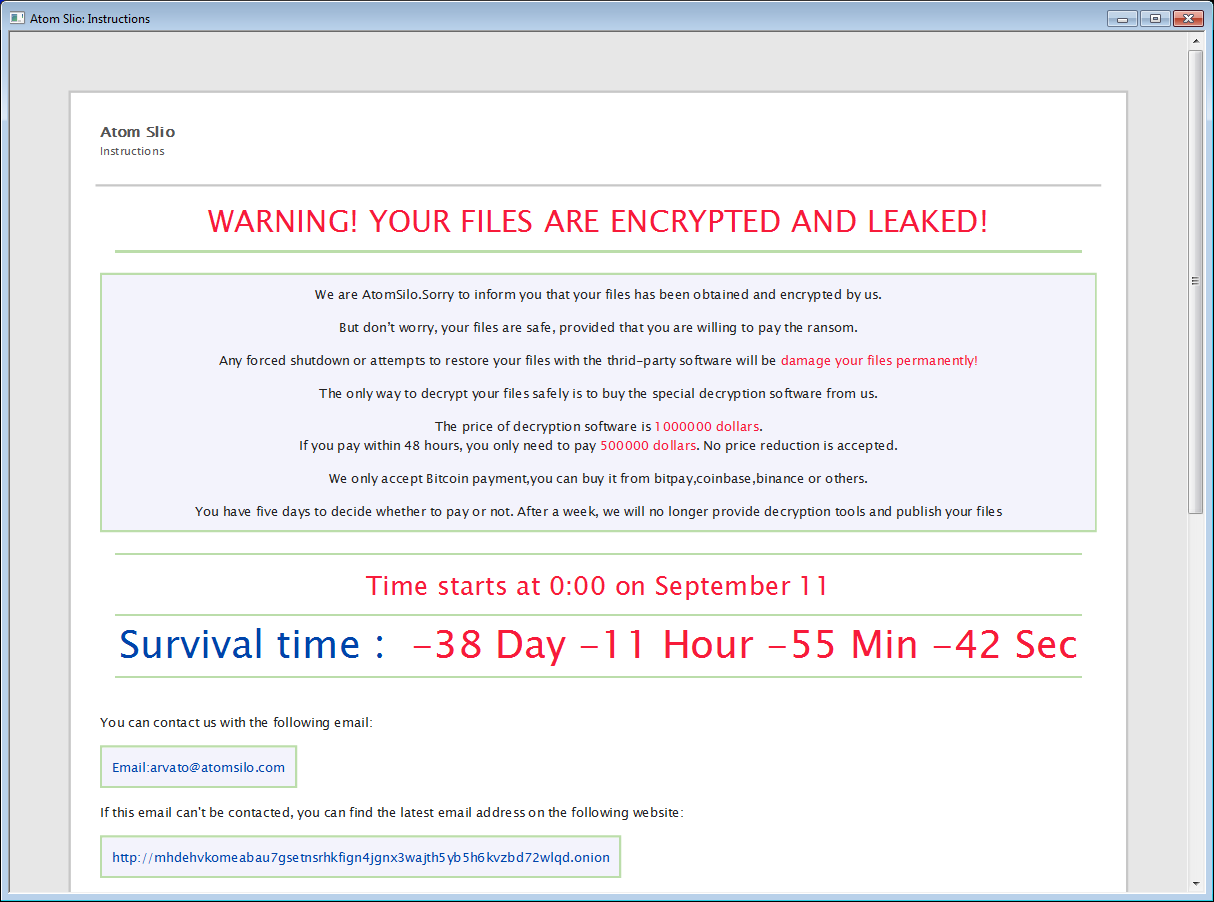

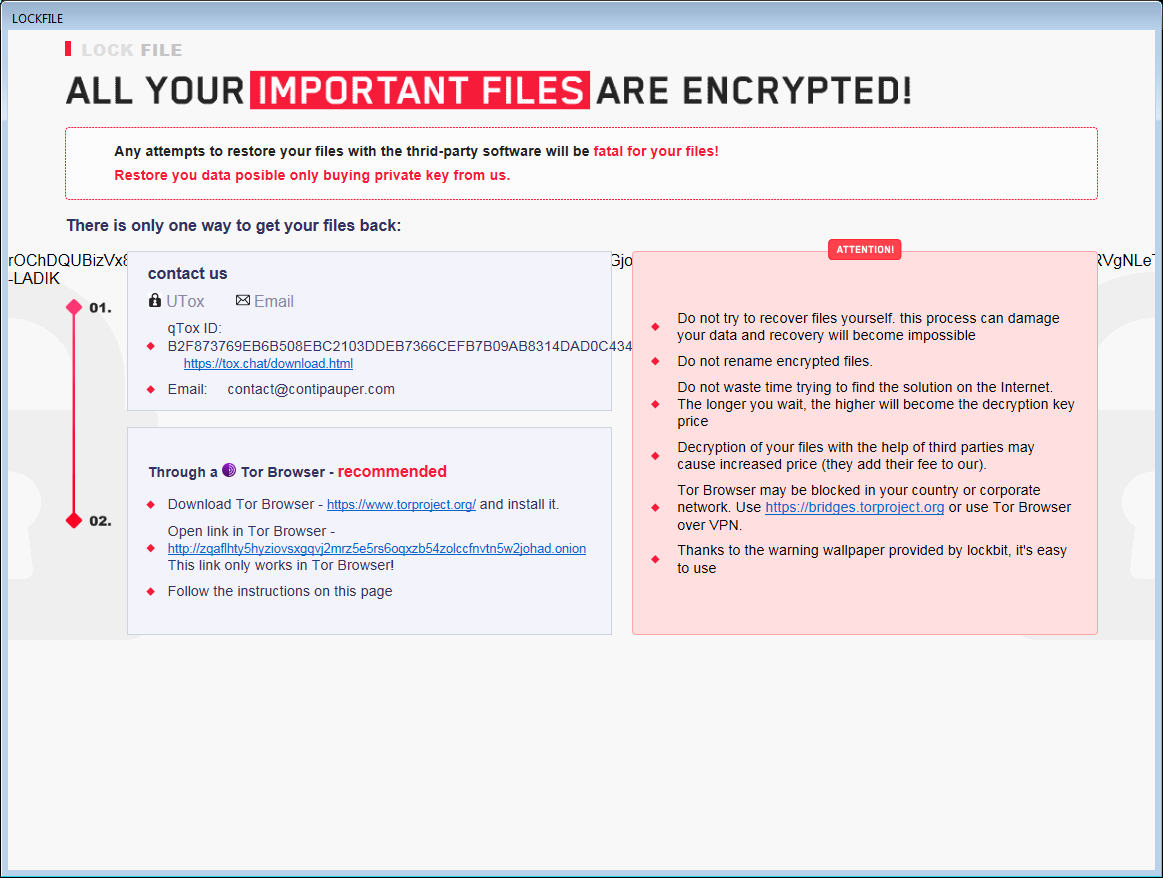

AtomSilo és LockFile

Az AtomSilo és a LockFile két zsaroló kártevő, amelyeket Jiří Vinopalnak sikerült elemeznie. A két kártevő titkosítási sémája rendkívül hasonló, így ez visszafejtő mindkettőhöz használható. Az áldozatok ingyenesen visszafejthetik a fájljaikat.

A titkosított fájlok a következő kiterjesztésekről ismerhetők fel:

.ATOMSILO

.lockfile

Mindegyik mappában, amely legalább egy titkosított fájlt tartalmaz, található egy README-FILE-%ComputerName%-%Number%.hta vagy LOCKFILE-README-%ComputerName%-%Number%.hta fájlnévvel ellátott zsaroló üzenet, például:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

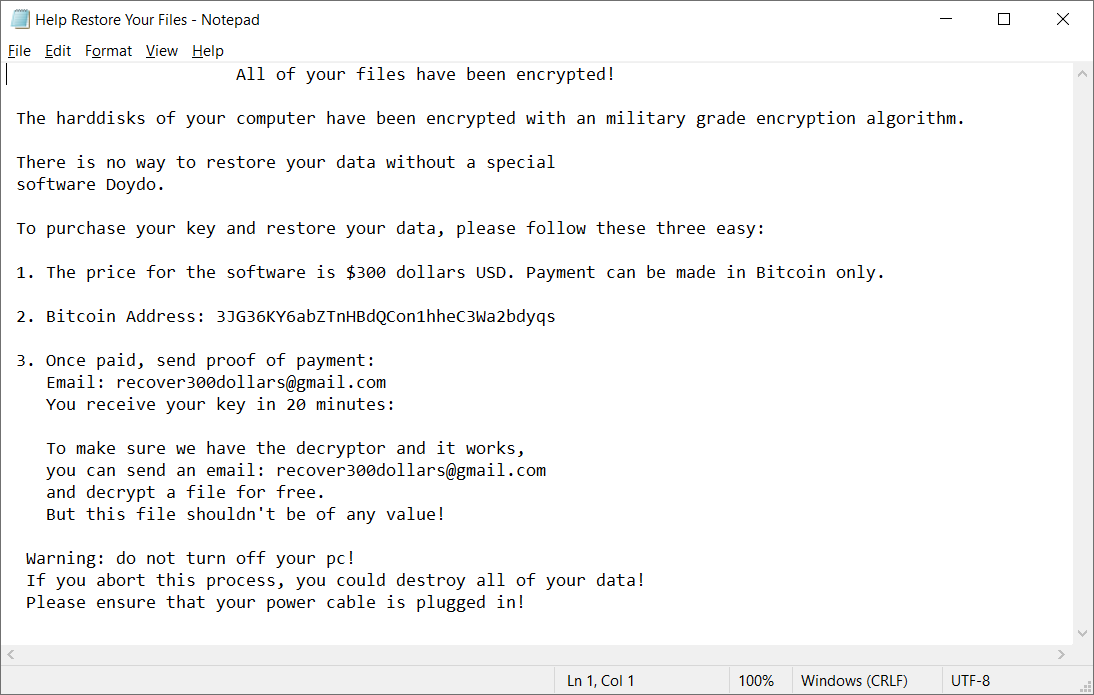

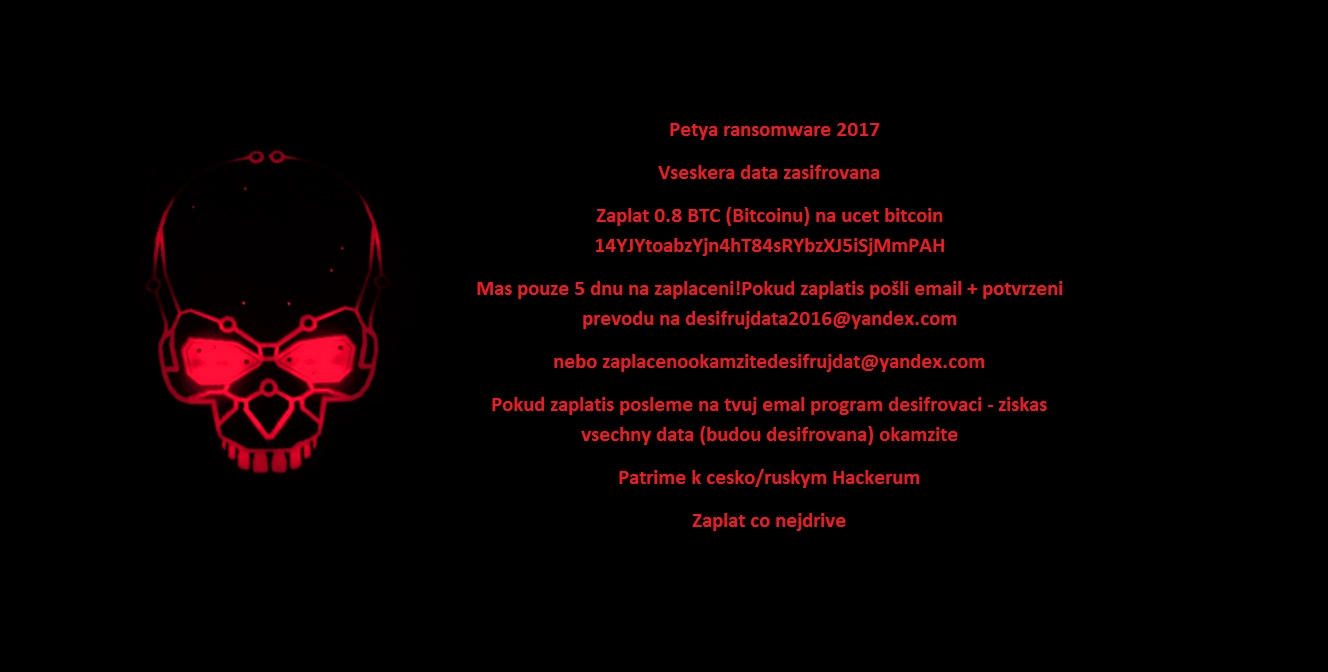

Babuk

A Babuk egy orosz zsaroló kártevő. 2021 szeptemberében a forráskódja és néhány hozzá tartozó dekódoló kulcs kiszivárgott. Az áldozatok ingyenesen visszafejthetik a fájljaikat.

A Babuk a következő kiterjesztések egyikét fűzi hozzá a fájl nevéhez, amikor titkosítja azt:

.babuk

.babyk

.doydo

Mindegyik mappában, amely legalább egy titkosított fájlt tartalmaz, megtalálható a Help Restore Your Files.txt fájl, amelynek tartalma a következő:

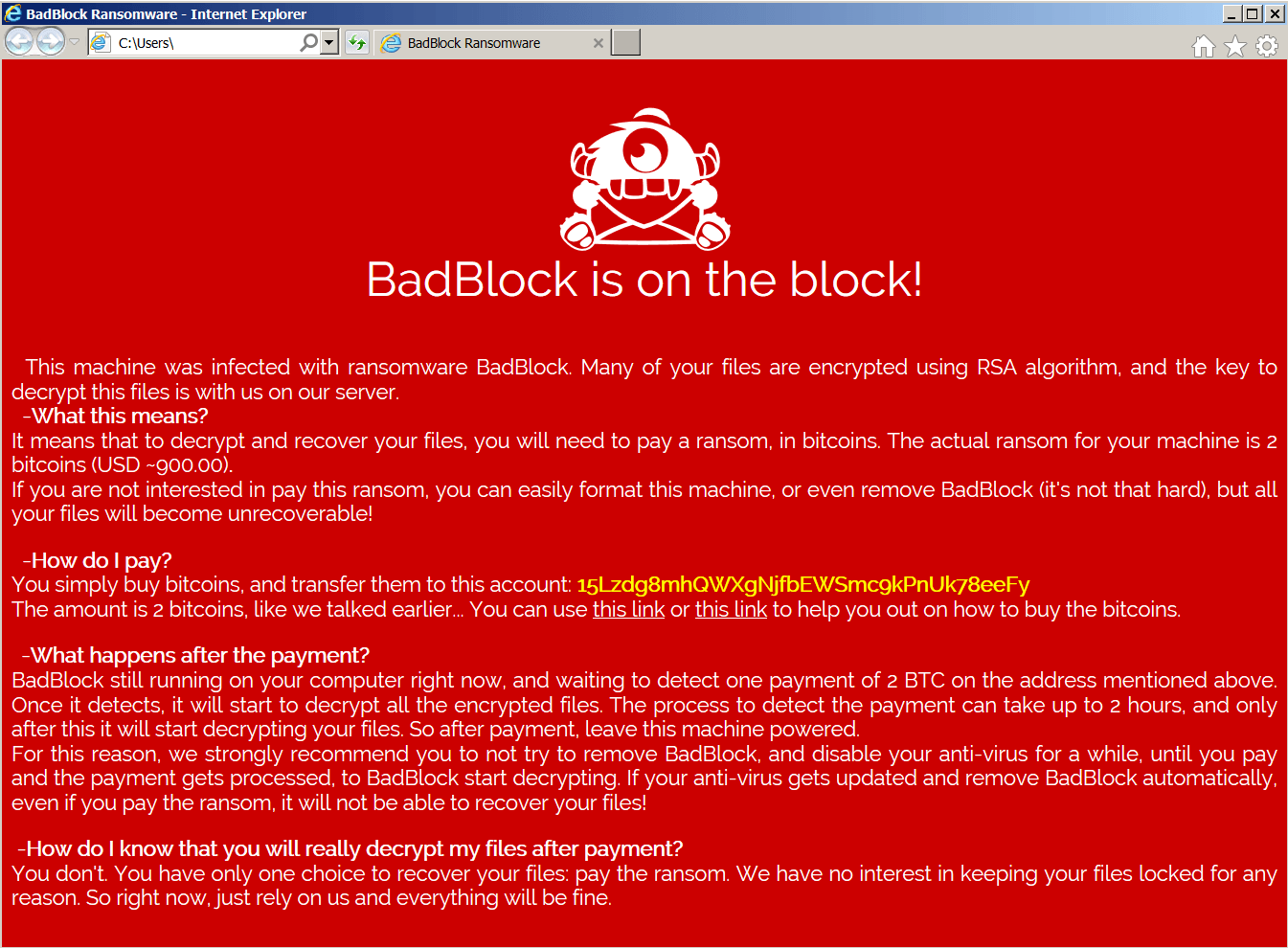

BadBlock

A BadBlock a zsaroló kártevők egy formája, amelyet először 2016 májusában észleltek. A fertőzés jelei:

A BadBlock nem nevezi át a fájlokat.

A fájlok titkosítása után a BadBlock az alábbi üzenetek egyikét jeleníti meg (egy Help Decrypt.html nevű fájlból):

Ha a BadBlock titkosította a fájljait, kattintson ide az ingyenes javítás letöltéséhez:

Bart

A Bart a zsaroló kártevők egy formája, amelyet először 2016 júniusának elején észleltek. A fertőzés jelei:

A Bart .bart.zip kiterjesztést ad a fájlnevek végéhez. (például: Thesis.doc = Thesis.docx.bart.zip) Ezek az eredeti fájlokat tartalmazó titkosított ZIP-archívumok.

A fájlok titkosítása után a Bart az alábbihoz hasonlóra változtatja meg az asztal háttérképét. Az üzenet szövege a Bart azonosításában is a segítségére van, és az asztalon található recover.bmp és recover.txt nevű fájlok tárolják.

Ha a Bart titkosította a fájljait, kattintson ide az ingyenes javítás letöltéséhez:

Köszönetnyilvánítás: Szeretnénk megköszönni Peter Conradnak, a PkCrack alkotójának, hogy engedélyt adott kódtára használatára a Bart-titkosítást feloldó eszközünkben.

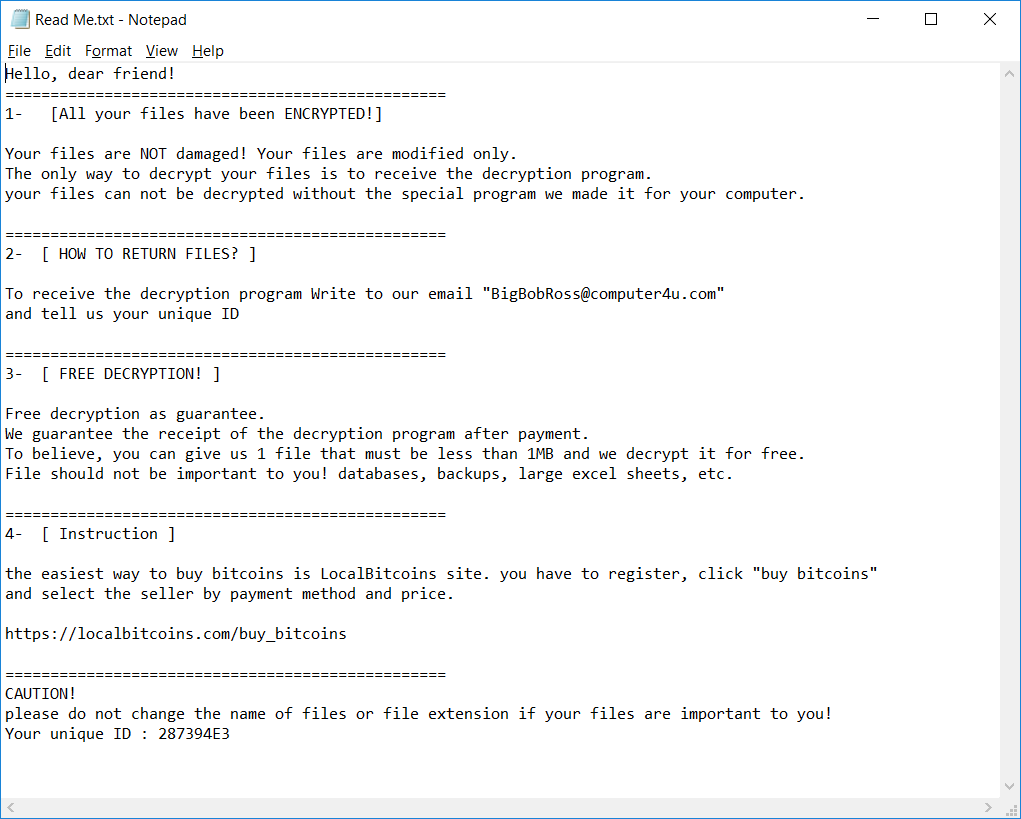

BigBobRoss

A BigBobRoss AES128-titkosítással titkosítja a felhasználó fájljait. A titkosított fájlok egy új, „.obfuscated” nevű fájlkiterjesztést kapnak, amely a fájl neve után jelenik meg.

A zsaroló kártevő a következő kiterjesztéseket adja hozzá a fájlokhoz: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

A zsaroló kártevő mindegyik mappában létrehoz egy „Read Me.txt” nevű szövegfájlt. A fájl tartalma az alábbiakban látható.

BTCWare

A BTCWare a zsaroló kártevők egy típusa, amelyet 2017 márciusában figyeltek meg először. Azóta öt változatát vizsgáltuk, amelyeket a titkosított fájlkiterjesztés alapján különböztetünk meg. A zsaroló kártevő két különböző titkosítást használ – ez az RC4 és az AES 192.

A titkosított fájlok neve a következő formátumokban lehet:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

Ezenkívül a következő fájlok egyike található meg a számítógép adott mappájában:

Key.dat a %USERPROFILE%\Desktop alatt

1.bmp a %USERPROFILE%\AppData\Roaming alatt

#_README_#.inf vagy !#_DECRYPT_#!.inf minden olyan mappában, amelyben legalább egy titkosított fájl található.

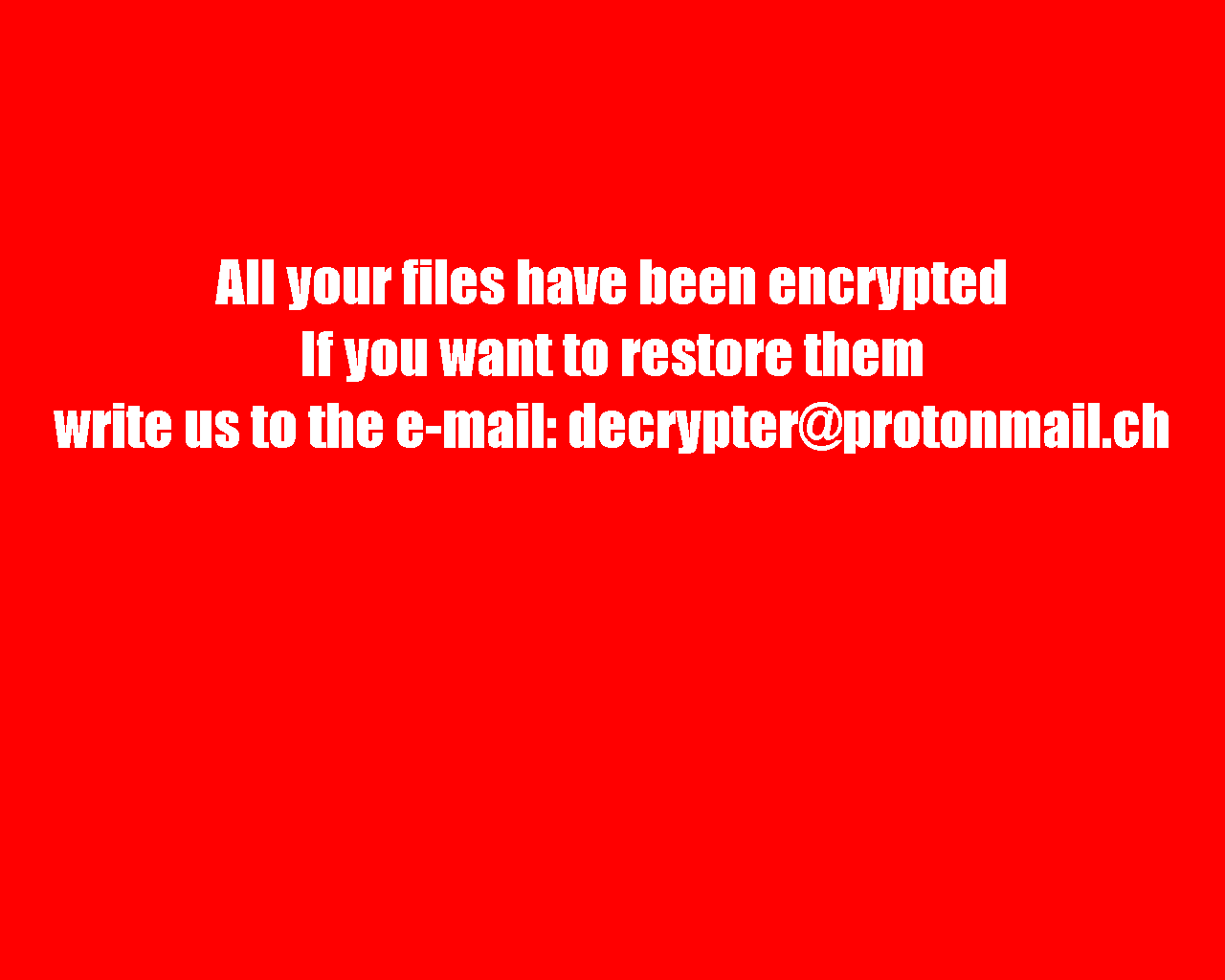

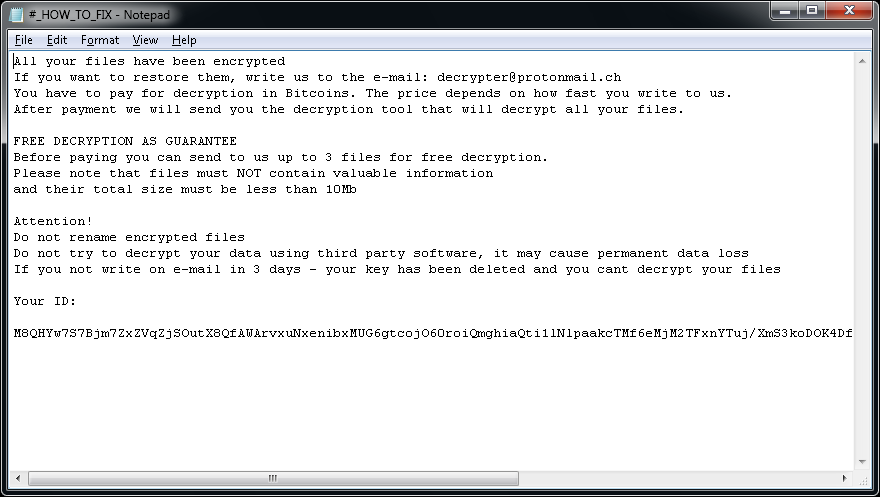

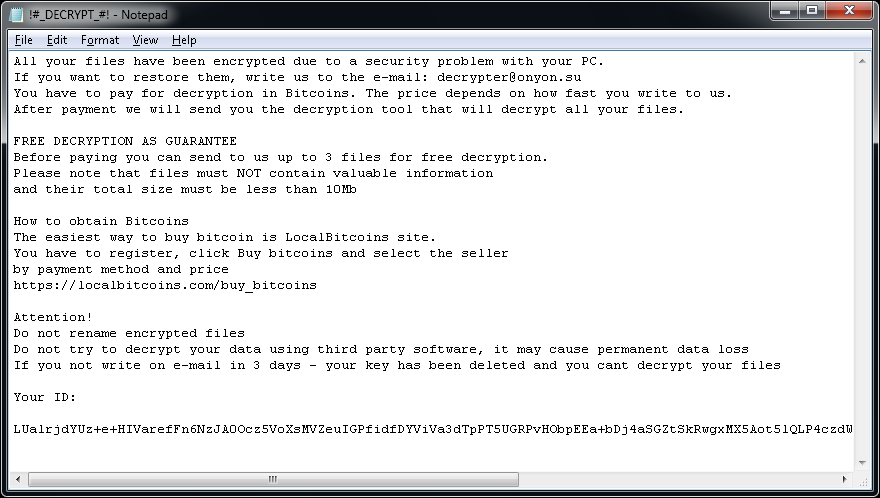

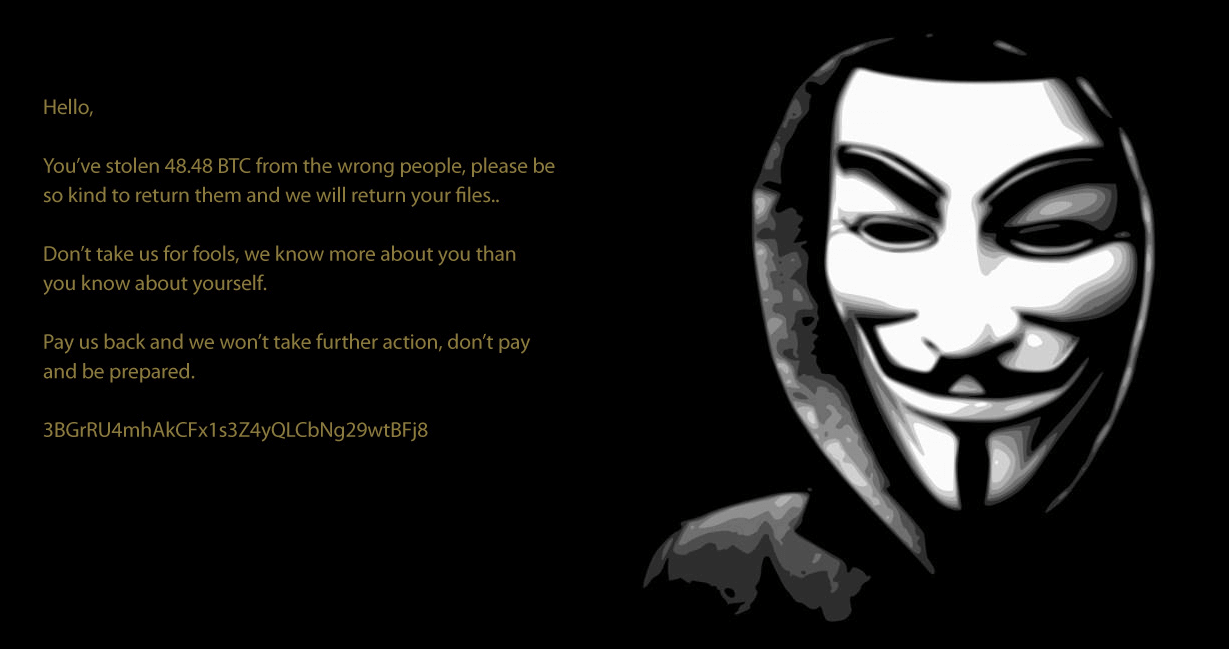

A fájlok titkosítása után a következő képek egyikére változik meg az asztal háttérképe:

Előfordulhat, hogy a következő zsaroló üzenetek egyikét is látja:

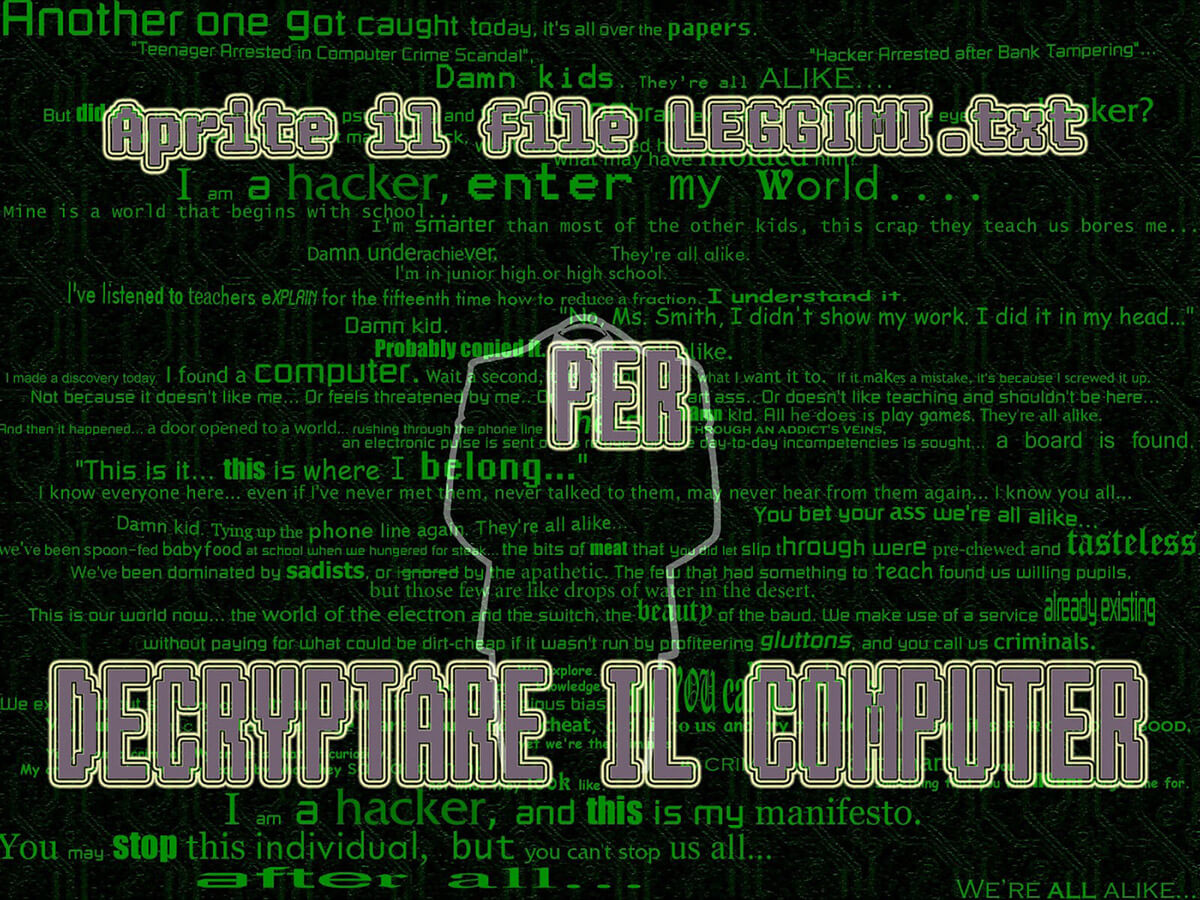

Crypt888

A Crypt888 (amely Mircop néven is ismert) a zsaroló kártevők egy formája, amelyet 2016 júniusában észleltek először. A fertőzés jelei:

A Crypt888 a Lock. kifejezést adja hozzá a fájlnevek elejéhez. (például: Thesis.doc = Lock.Thesis.doc)

A fájlok titkosítása után a Crypt888 a következő képek egyikére változtatja meg az asztal háttérképét:

Ha a Crypt888 titkosította a fájljait, kattintson ide az ingyenes javítás letöltéséhez:

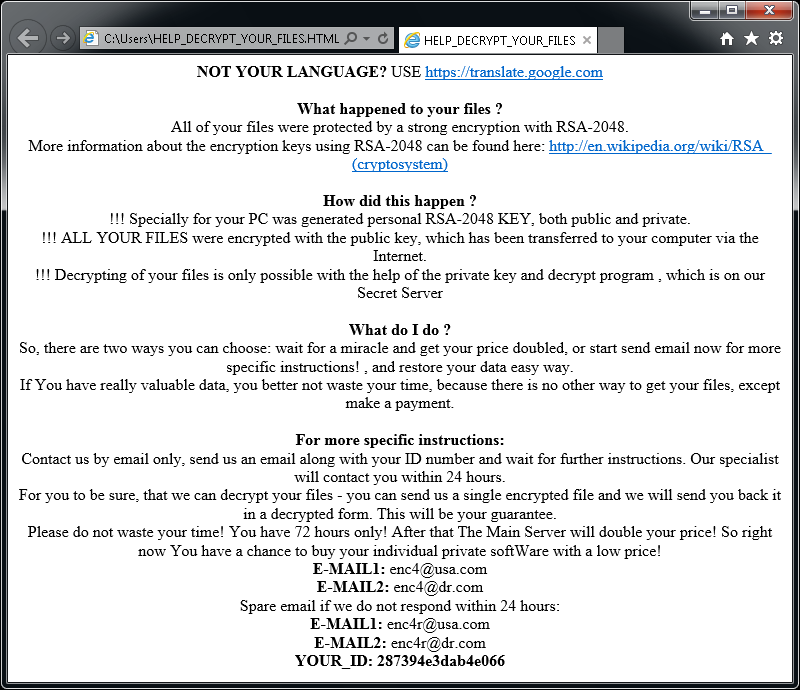

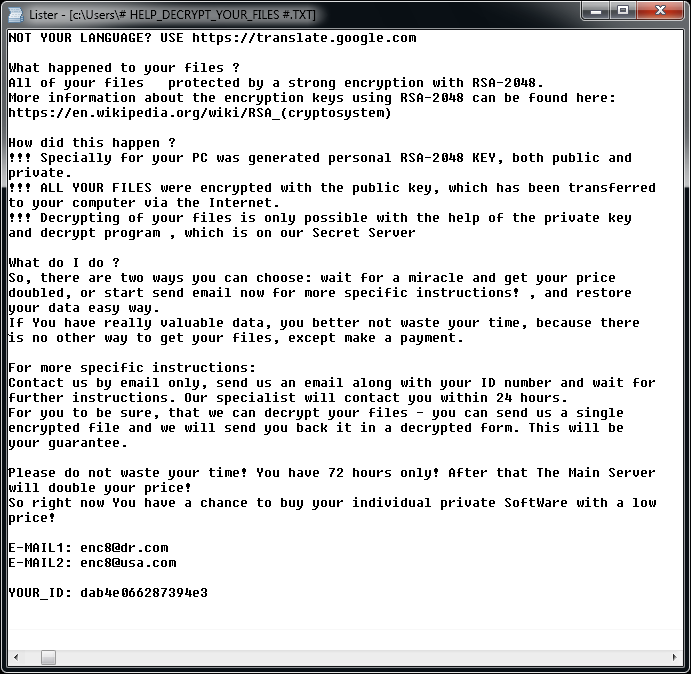

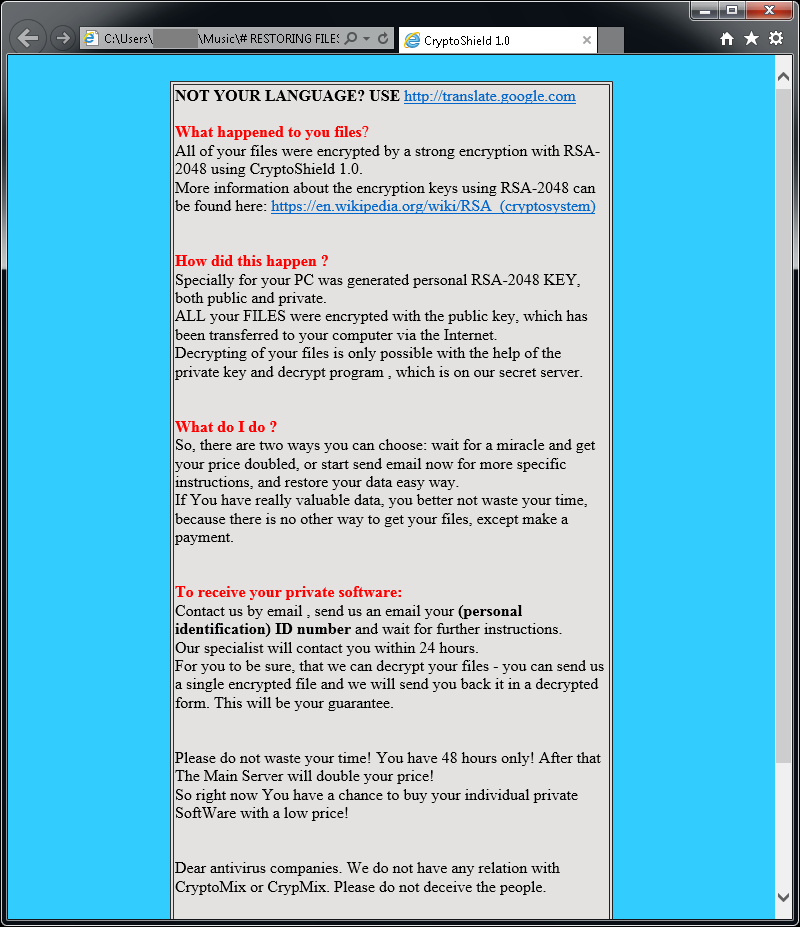

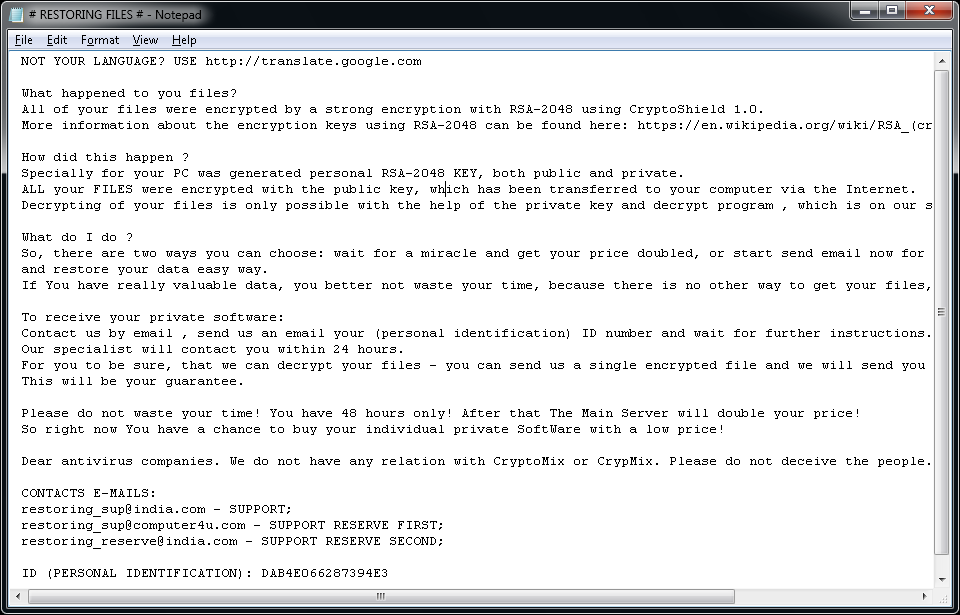

CryptoMix (Offline)

A CryptoMix (más néven CryptFile2 vagy Zeta) a zsaroló kártevők egy típusa, amelyet 2016 márciusában észleltek először. 2017 elején a CryptoMix egy új változata tűnt fel, amelynek a neve CryptoShield. Mindkét változat AES256-titkosítással látja el a fájlokat egy távoli kiszolgálóról letöltött egyedi titkosítási kulccsal. Ha azonban a kiszolgáló nem érhető el, vagy a felhasználó nem kapcsolódik az internethez, akkor a zsaroló kártevő a fájlok titkosításához egy rögzített kulcsot („offline kulcsot”) használ.

Fontos: A megadott dekódoló eszköz csak az „offline kulcs” használatával titkosított fájlok esetében működik. Az offline kulcs használata nélkül titkosított fájlokat az eszközünk nem tudja visszaállítani, így ezekben az esetekben nem történik fájlmódosítás.

2017. 07. 21-i frissítés: A visszafejtőt frissítettük, hogy működjön a Mole-változattal is.

A titkosított fájlok kiterjesztései a következők lehetnek: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl vagy .MOLE.

A fájlok titkosítása után a számítógépen a következő fájlok jelenhetnek meg:

Ha a CryptoMix titkosította a fájljait, kattintson ide az ingyenes javítás letöltéséhez:

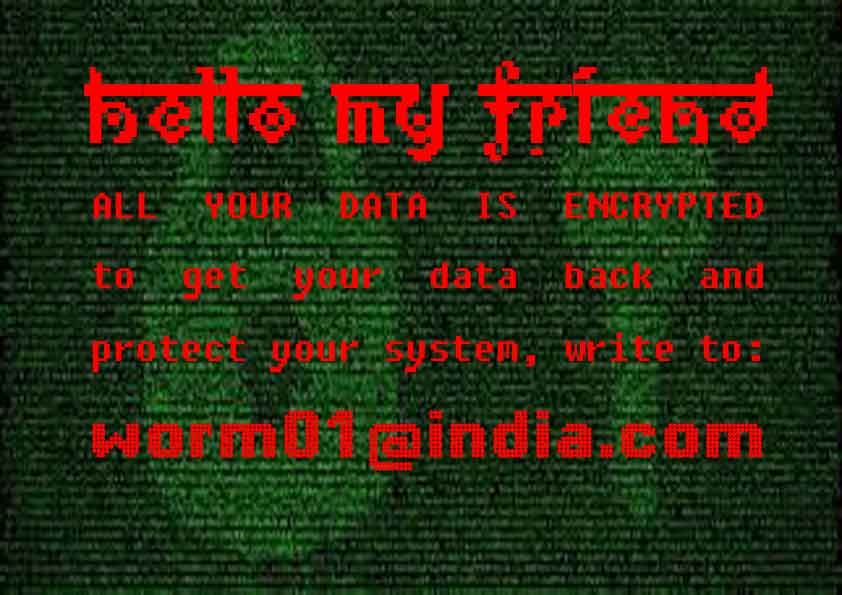

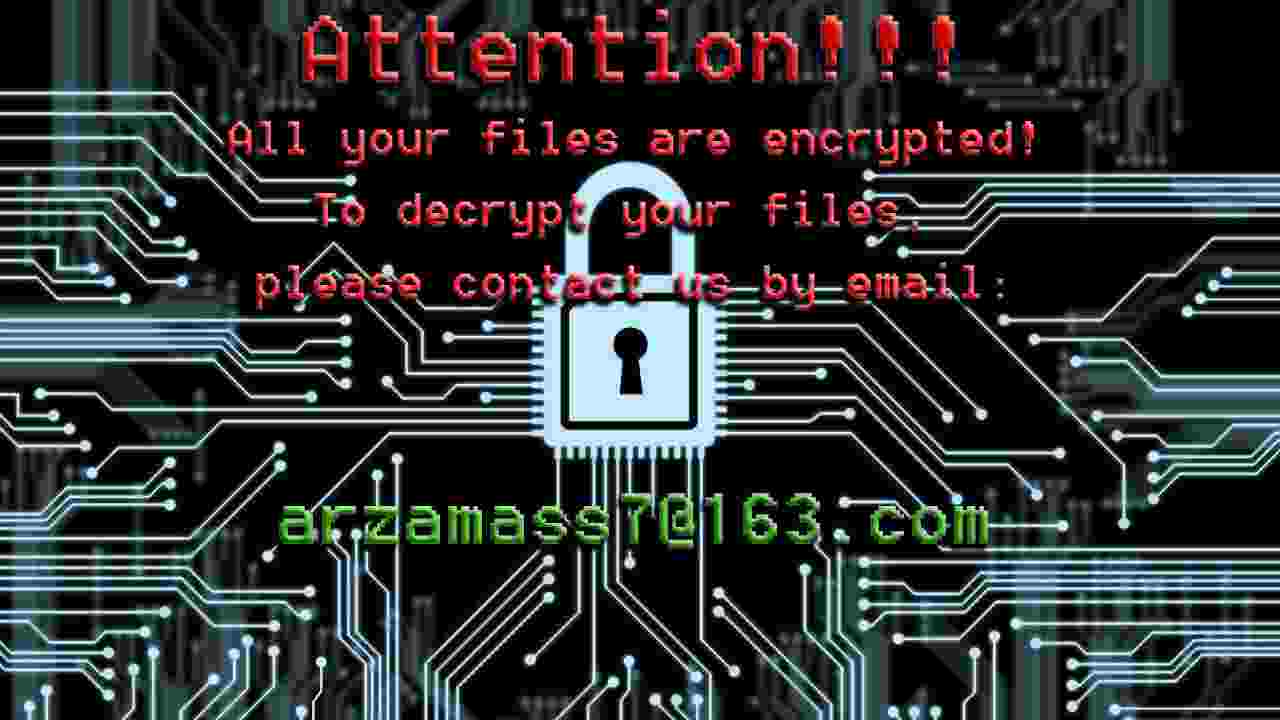

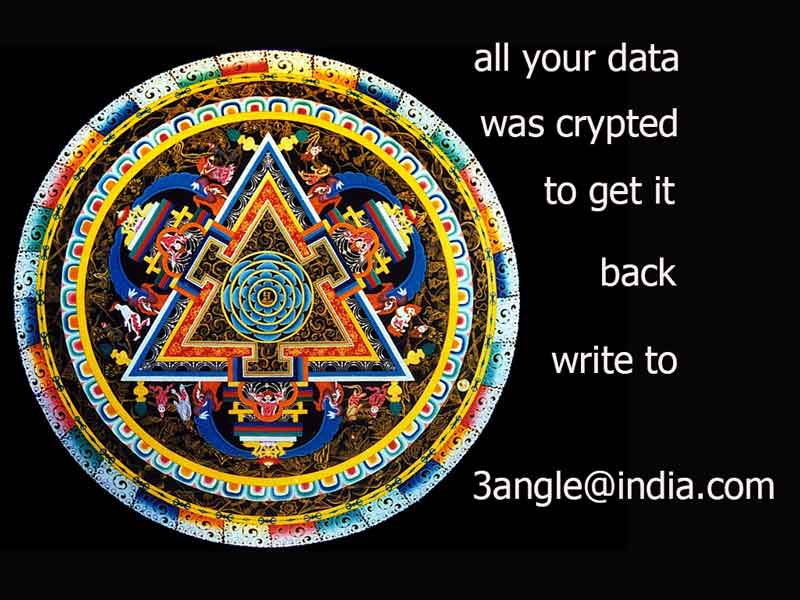

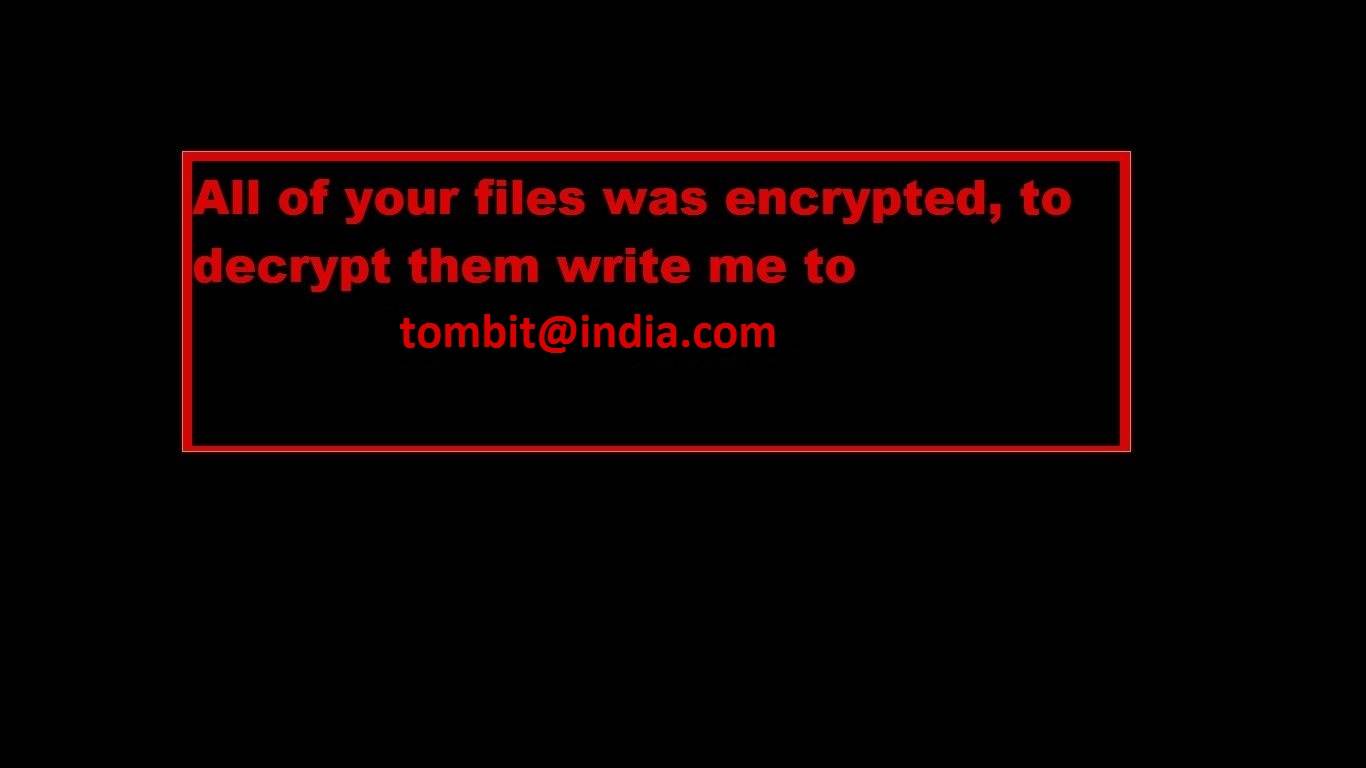

CrySiS

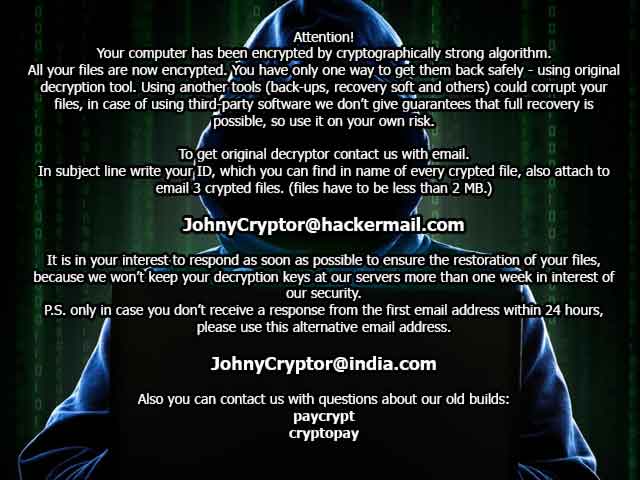

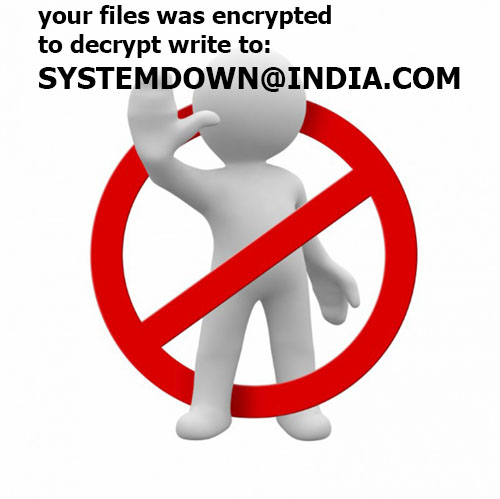

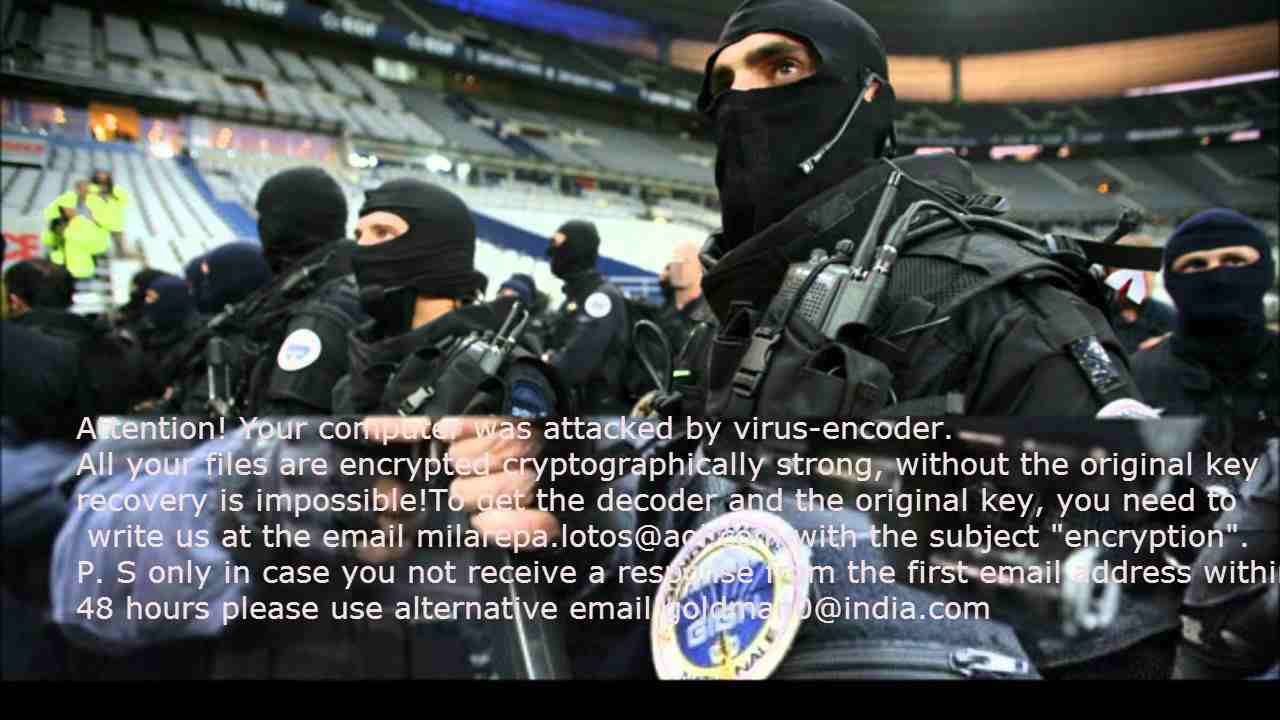

A CrySiS (JohnyCryptor, Virus-Encode, Aura vagy Dharma) a zsaroló kártevők egy típusa, amely 2015 szeptemberében bukkant fel először. AES-256 és RSA-1024 aszimmetrikus titkosítást használ.

A titkosított fájlok számos kiterjesztéssel rendelkezhetnek, például:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

A fájlok titkosítása után az alább látható üzenetek egyike jelenik meg. Az üzenet a felhasználó asztalán megjelenő Decryption instructions.txt, Decryptions instructions.txt, README.txt, Readme to restore your files.txt vagy HOW TO DECRYPT YOUR DATA.txt fájlokban található. Az asztal háttere pedig az alábbi képek egyikére lesz megváltoztatva.

Ha a CrySiS titkosította a fájljait, kattintson ide az ingyenes javítás letöltéséhez:

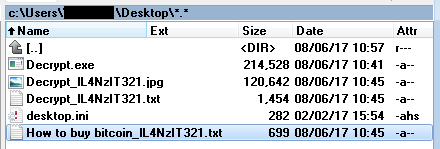

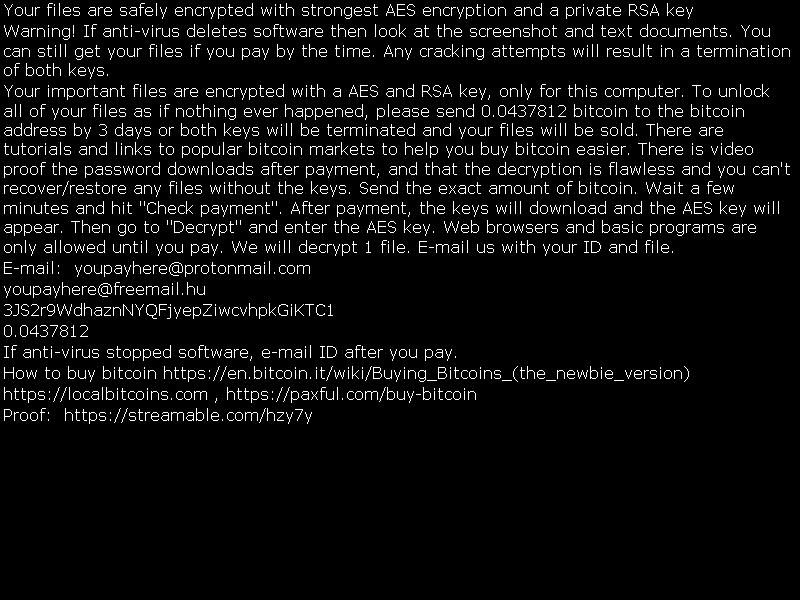

EncrypTile

Az EncrypTile egy zsaroló kártevő, amelyet először 2016 novemberében figyeltek meg. Egy féléves fejlesztést követően rábukkantunk a zsaroló kártevő egy új, végleges verziójára. AES128 titkosítást használ, olyan kulcsot használva, amely állandó az adott számítógépeknél és felhasználóknál.

A zsaroló kártevő hozzáadja az „encrypTile” szót a fájlnévhez:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

Továbbá a zsaroló kártevő négy új fájlt is létrehoz a felhasználó asztalán. A fájlnevek az adott nyelven jelennek meg, az alábbiakban az angol nyelvű verziójuk látható:

Futás közben a zsaroló kártevő megakadályozza, hogy a felhasználó olyan eszközöket futtathasson, amelyek eltávolíthatnák. Ha zsaroló kártevő fut a számítógépén, a visszafejtő futtatására vonatkozó részletes utasításokat ebben a blogbejegyzésben találja.

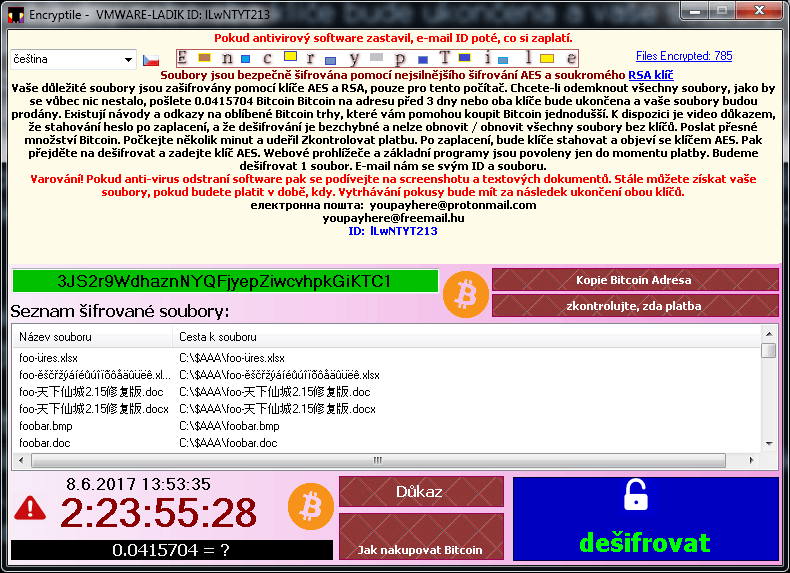

FindZip

A FindZip a zsaroló kártevők egy típusa, amelyet először 2017 februárjában figyeltek meg. Ez a zsaroló kártevő a Mac OS X 10.11-es és annál újabb verzióin terjed. A titkosítás ZIP-fájlok létrehozásán alapszik – mindegyik titkosított fájl egy ZIP-archívum, amely az eredeti dokumentumot tartalmazza.

A titkosított fájlok a .crypt kiterjesztéssel rendelkeznek.

A fájlok titkosítása után több fájl jön létre a felhasználó asztalán, a következő névváltozatokkal: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. Mind megegyeznek, és a következő szöveges üzenetet tartalmazzák:

Speciális: Mivel az AVAST-visszafejtők Windows-alkalmazások, Mac gépén telepítenie kell egy emulációs réteget (WINE, CrossOver). További információért olvassa el blogbejegyzésünket.

Ha a FindZip titkosította a fájljait, kattintson ide az ingyenes javítás letöltéséhez:

Fonix

A Fonix zsaroló kártevő 2020. június óta volt aktív. C++ nyelven írták, és három kulcstitkosítási módszert alkalmazott (RSA-4096 mesterkulcsot, RSA-2048 munkamenetkulcsot és 256 bites fájlkulcsot a SALSA/ChaCha-titkosításhoz). 2021 februárjában a zsaroló kártevő készítői felhagytak a tevékenységükkel, és az RSA-mesterkulcsot – amellyel ingyenesen visszafejthetők a fájlok – közzétették.

A titkosított fájlok kiterjesztései a következők lehetnek:

.FONIX,

.XINOF

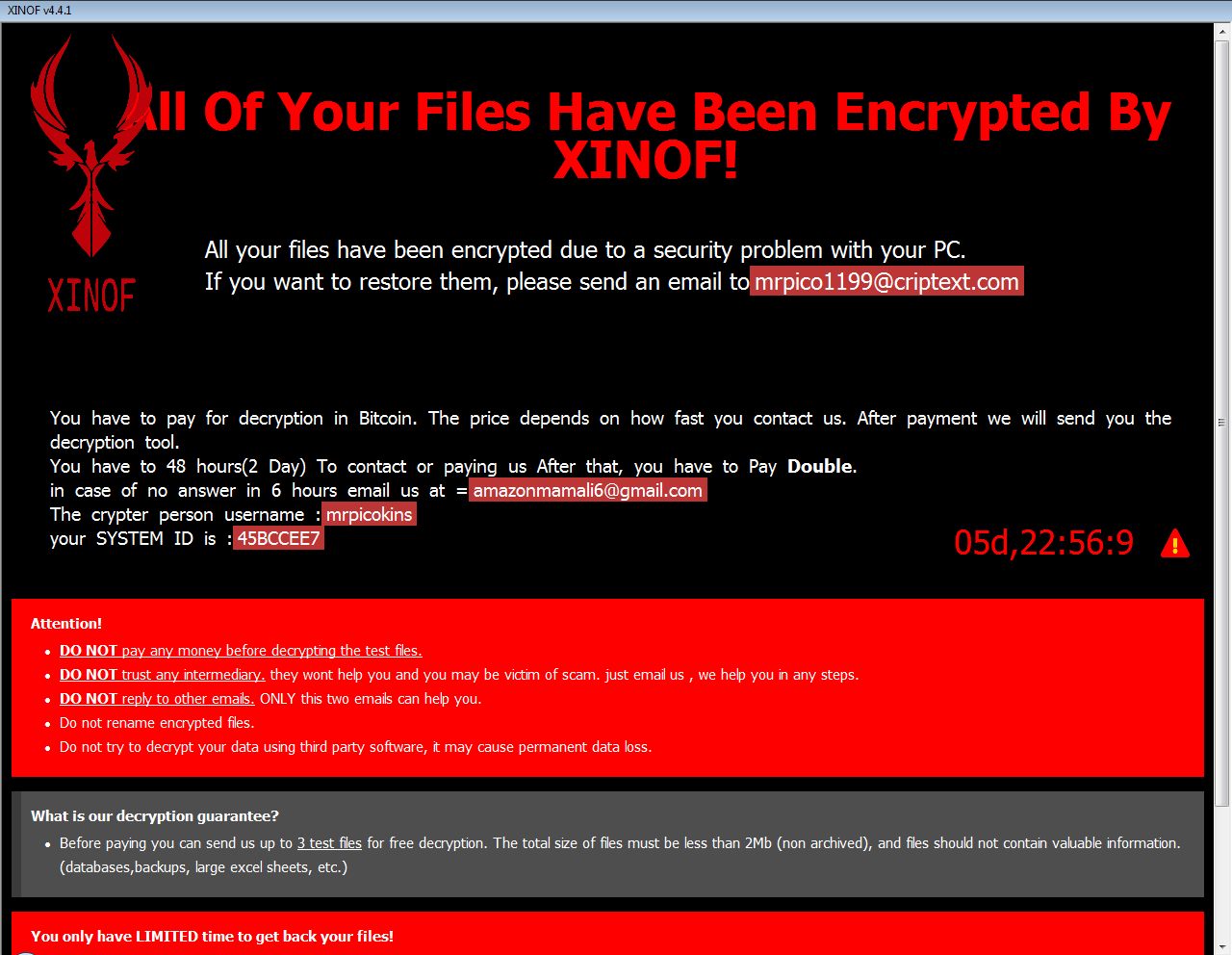

Az áldozat számítógépén lévő fájlok titkosítása után a zsaroló kártevő az alábbi képernyőt jeleníti meg:

Ha a Fonix titkosította a fájljait, kattintson ide az ingyenes javítás letöltéséhez:

GandCrab

A Gandcrab a 2018-as évben leggyakrabban előforduló zsaroló kártevő volt. 2018. október 17-én a Gandcrab fejlesztői 997 kulcsot adtak ki a Szíriában tartózkodó áldozatok részére. 2018 júliusában az FBI is közzétett dekódoló mesterkulcsokat a 4–5.2-es verziókhoz. A visszafejtő e verziója ezeket a kulcsokat használja, és ingyenesen visszafejti a fájlokat.

A zsaroló kártevő számos lehetséges kiterjesztést adhat a fájlokhoz:

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (a betűk véletlenszerűek)

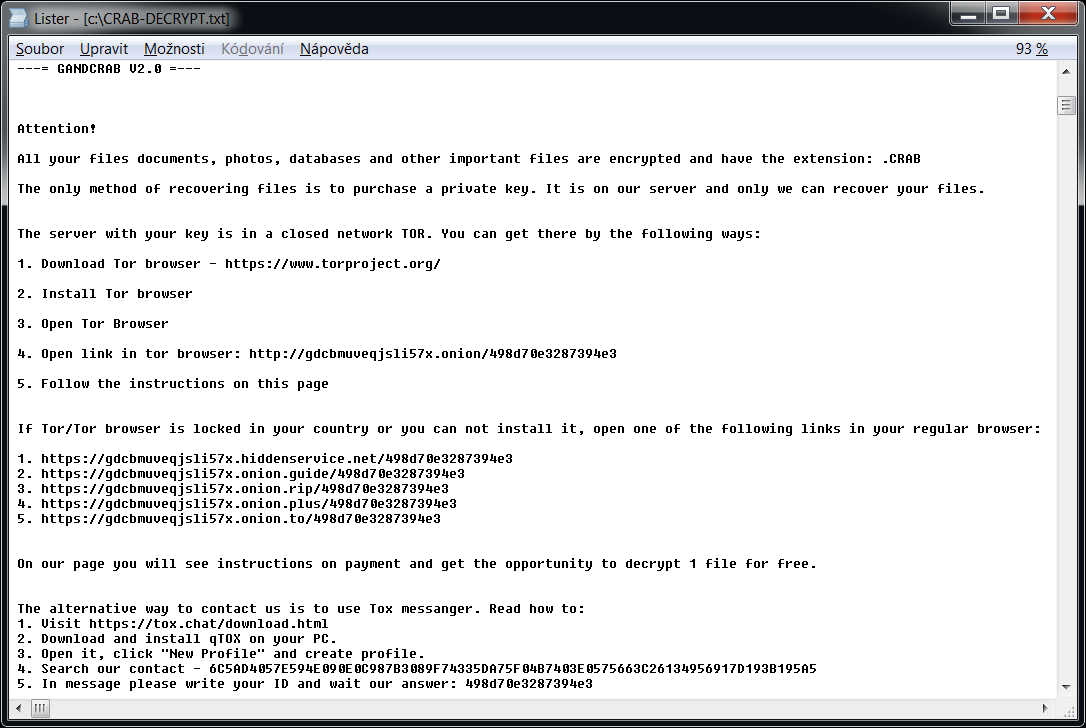

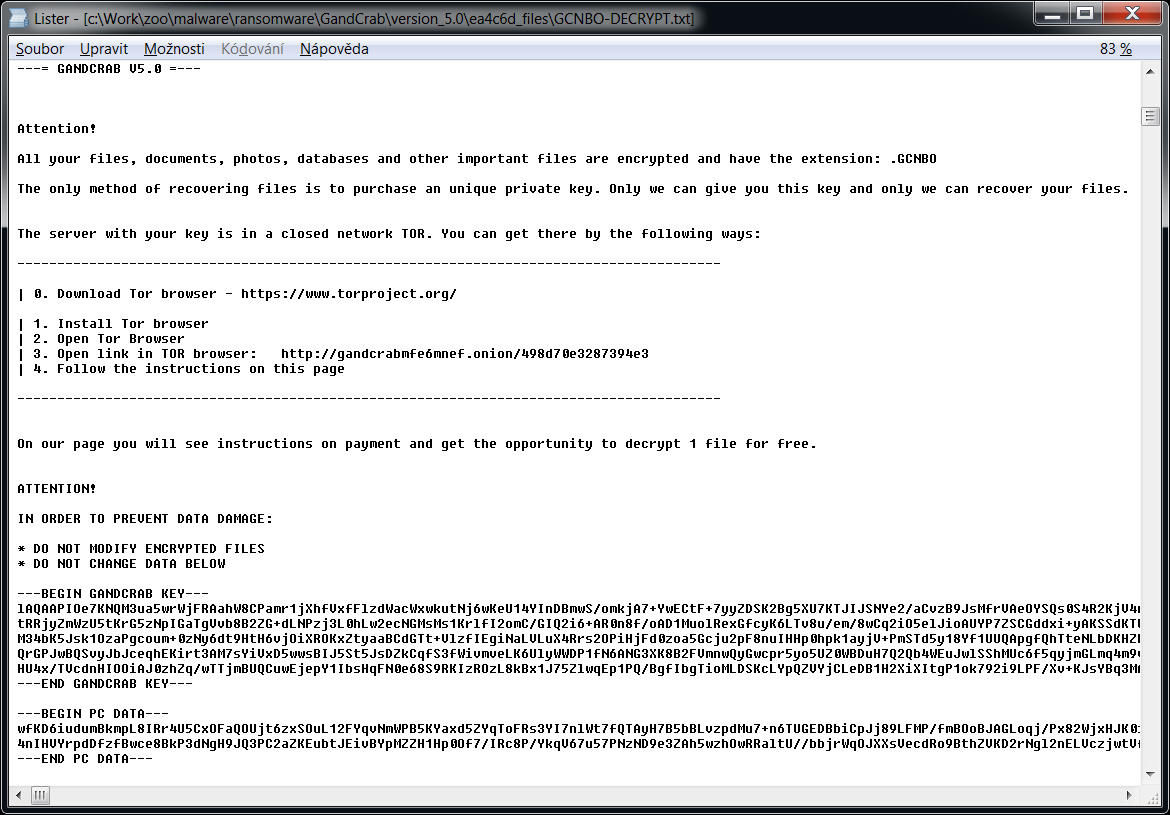

A zsaroló kártevő mindegyik mappában létrehoz egy „GDCB-DECRYPT.txt”, „CRAB-DECRYPT.txt”, „KRAB_DECRYPT.txt”, „%RandomLetters%-DECRYPT.txt” vagy egy „%RandomLetters%-MANUAL.txt” nevű szövegfájlt. A fájl tartalma az alábbiakban látható.

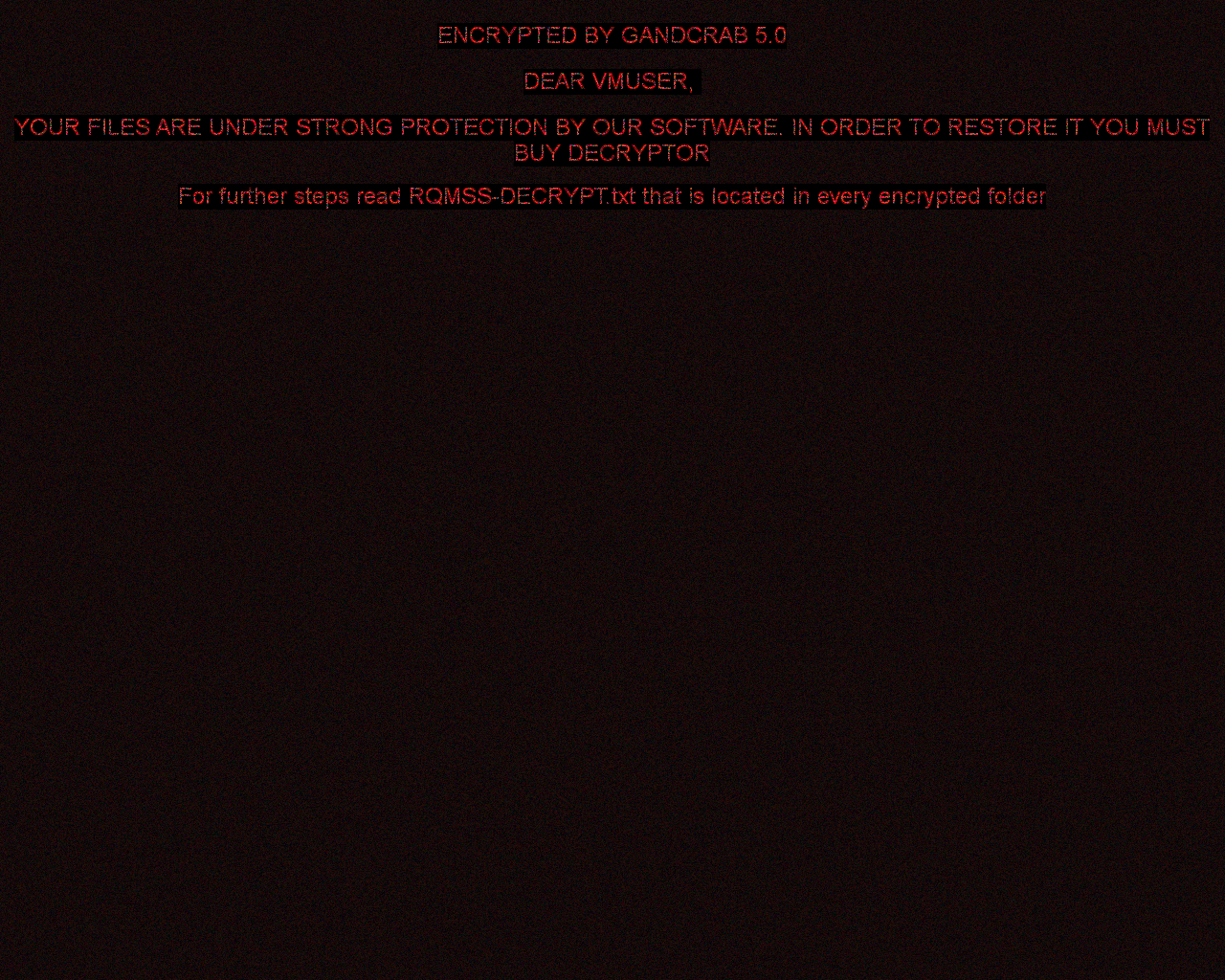

A zsaroló kártevő újabb verziói a következő képet is beállíthatják a felhasználó asztalán:

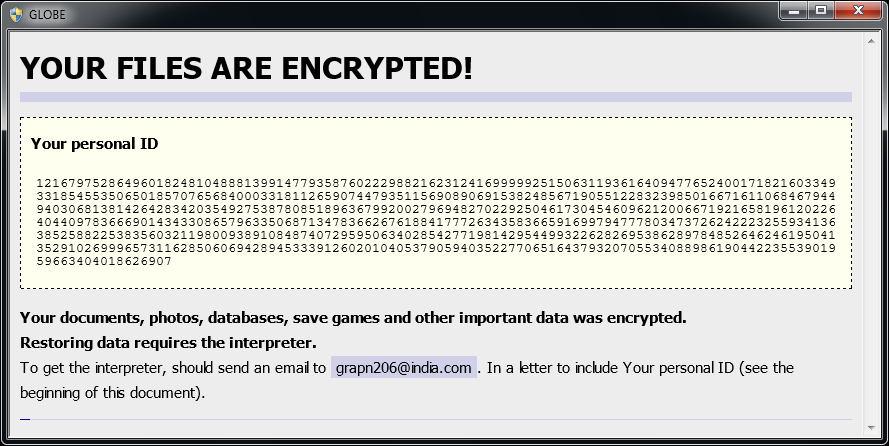

Globe

A Globe a zsaroló kártevők egy típusa, amelyet 2016 augusztusában figyeltek meg először. Az adott változattól függően RC4 vagy Blowfish titkosítást használ. A fertőzés jelei:

A Globe a következő kiterjesztések egyikét adja hozzá a fájl nevéhez: „.ACRYPT”, „.GSupport[0-9]”, „.blackblock”, „.dll555”, „.duhust”, „.exploit”, „.frozen”, „.globe”, „.gsupport”, „.kyra”, „.purged”, „.raid[0-9]”, „.siri-down@india.com”, „.xtbl”, „.zendrz”, „.zendr[0-9]” vagy „.hnyear”. Egyes verziói a fájlnevet is titkosítják.

A fájlok titkosítása után az alábbihoz hasonló üzenet jelenik meg (amelyet a „How to restore files.hta” vagy a „Read Me Please.hta” fájl tárol):

Ha a FindZip titkosította a fájljait, kattintson ide az ingyenes javítás letöltéséhez:

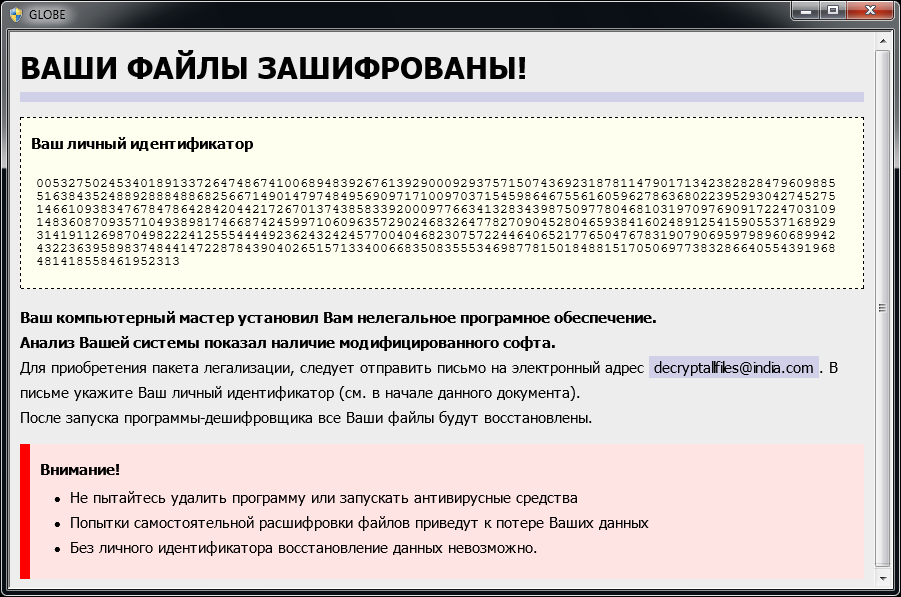

HermeticRansom

A HermeticRansom egy zsaroló kártevő, amelyet az Ukrajna elleni orosz támadás elején vetettek be. Go nyelven íródott, és AES GCM szimmetrikus kulcsú rejtjelezéssel titkosít fájlokat. Ennek a zsaroló kártevőnek az áldozatai ingyenesen visszafejthetik a fájljaikat.

A titkosított fájlok a .[vote2024forjb@protonmail.com].encryptedJB kiterjesztésről ismerhetők fel. A felhasználó asztalán emellett megjelenik egy read_me.html nevű fájl (lásd a lenti képet).

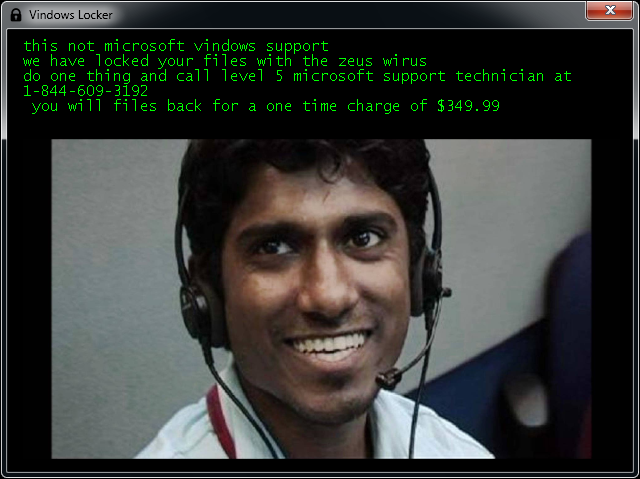

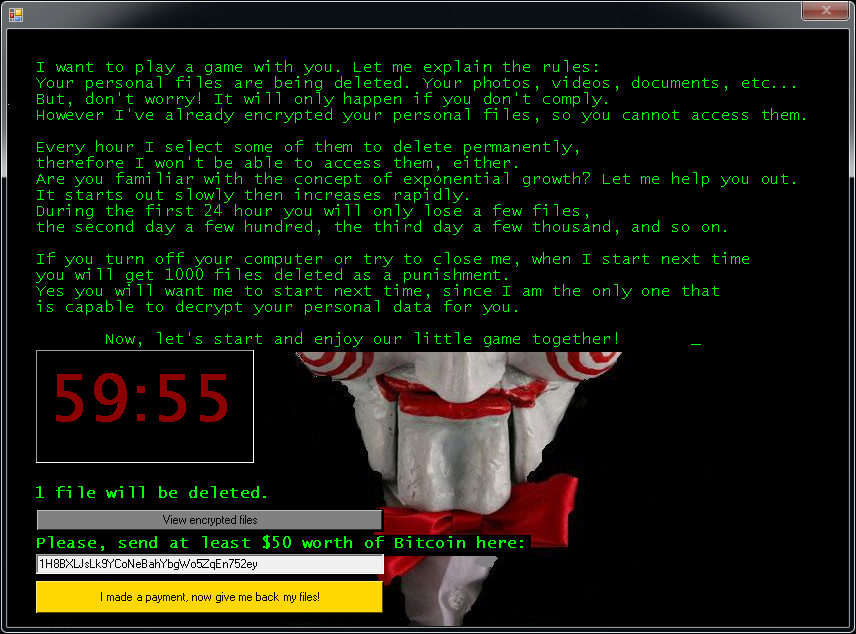

Jigsaw

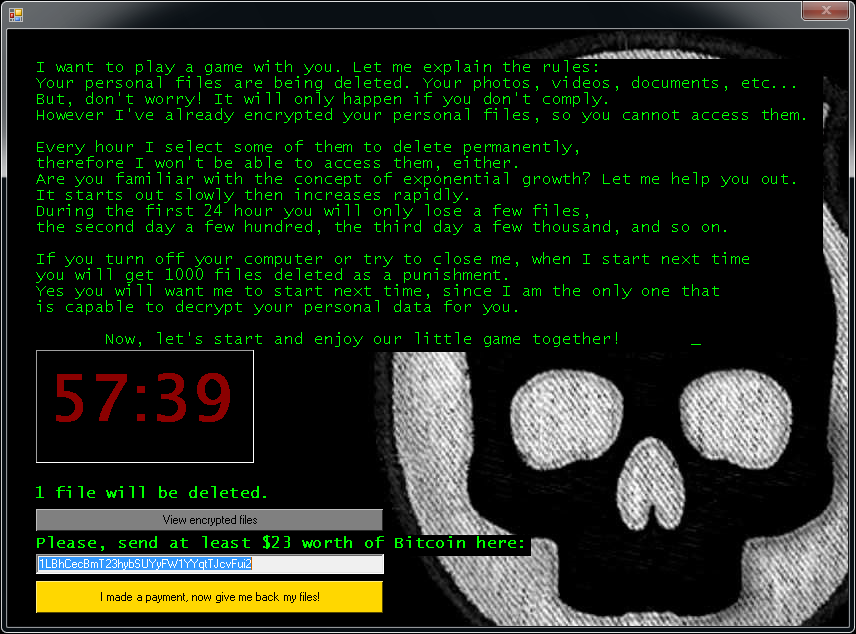

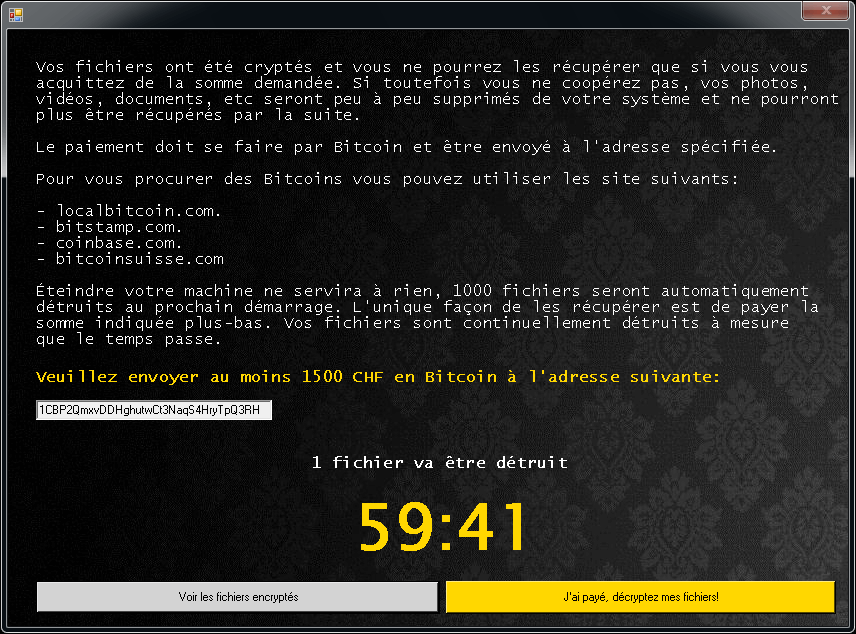

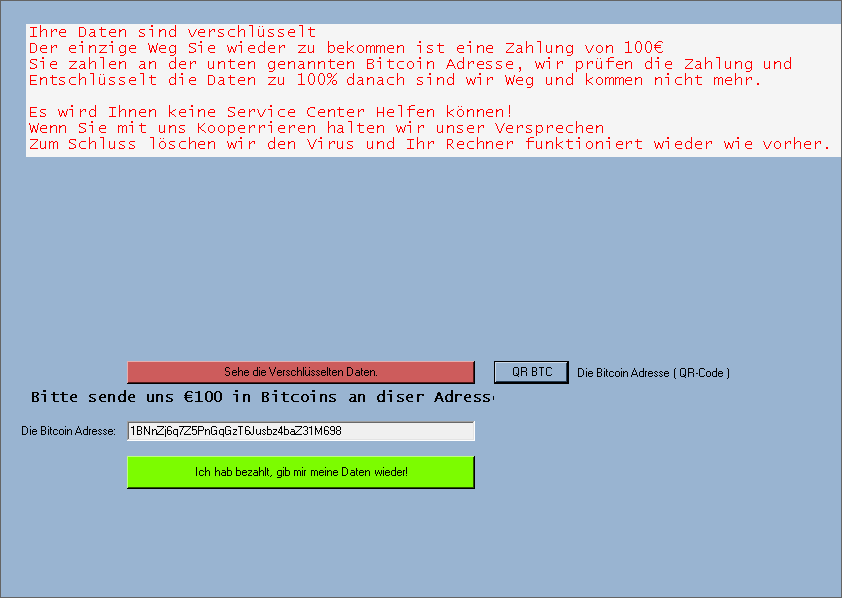

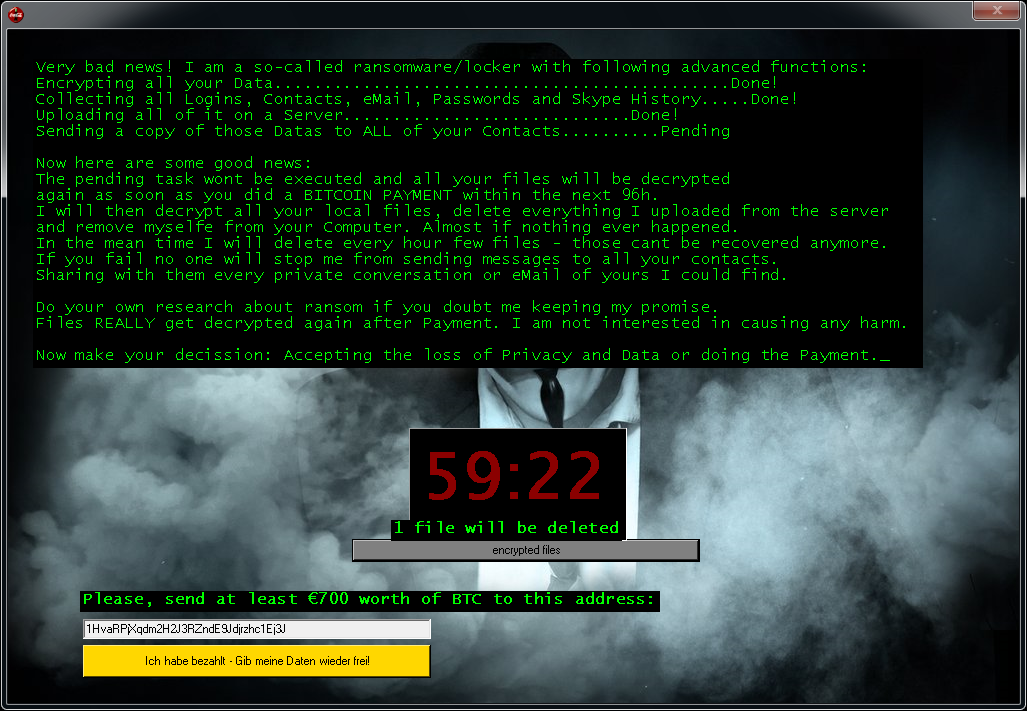

A Jigsaw a zsaroló kártevők egy típusa, amelyet 2016 márciusában figyeltek meg először. A nevét a filmbeli Kirakós Gyilkos, Jigsaw karaktere után kapta. A zsaroló kártevő több változata is felhasználja a gyilkos karakter képét a zsaroló képernyőn.

A titkosított fájlok kiterjesztései a következők lehetnek: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org vagy .gefickt.

A fájlok titkosítása után az alábbi képernyők egyike jelenik meg:

Ha a Jigsaw titkosította a fájljait, kattintson ide az ingyenes javítás letöltéséhez:

LambdaLocker

A LambdaLocker a zsaroló kártevők egy típusa, amelyet először 2017 májusában figyeltek meg. Python programnyelvben íródott, és a jelenleg leggyakoribb változata visszafejthetetlen.

A zsaroló kártevő hozzáadja a „.MyChemicalRomance4EVER” kiterjesztést a fájlnévhez:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

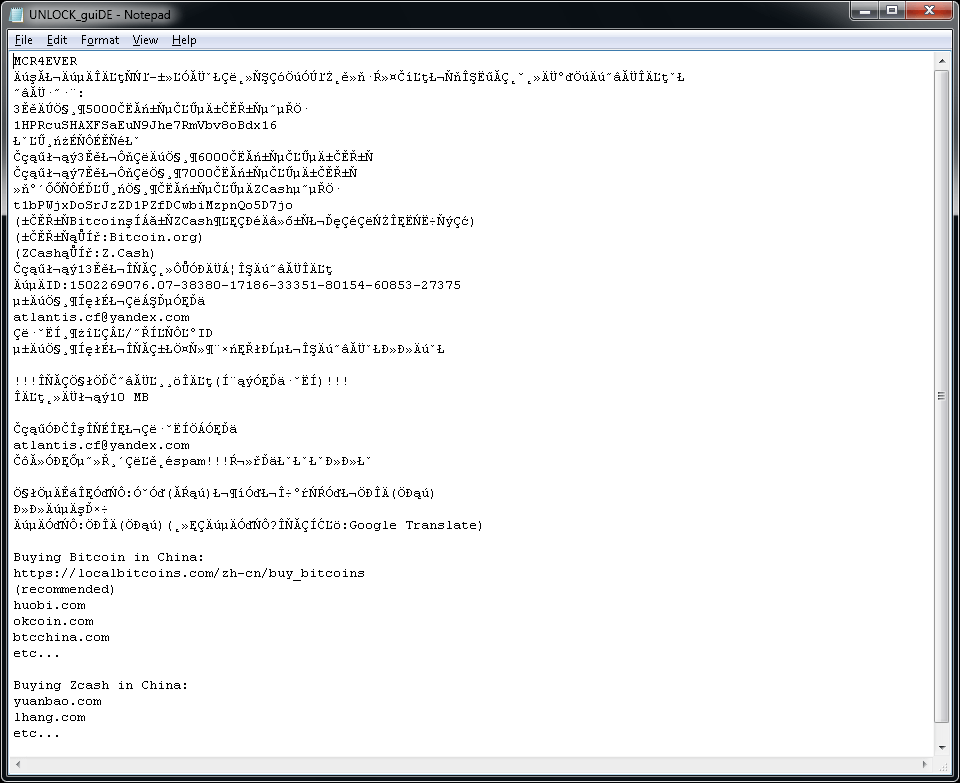

A zsaroló kártevő létrehoz egy „UNLOCK_guiDE.txt” nevű fájlt is a felhasználó asztalán. A fájl tartalma az alábbiakban látható.

Legion

A Legion a zsaroló kártevők egy formája, melyet 2016 júniusában észleltek először. A fertőzés jelei:

A Legion a ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion vagy .$centurion_legion@aol.com$.cbf valamilyen változatát adja a fájlnevek végéhez. (például: Thesis.doc = Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

A fájlok titkosítása után a Legion megváltoztatja az asztal háttérképét, és egy ehhez hasonló előugró ablakot jelenít meg:

Ha a Legion titkosította a fájljait, kattintson ide az ingyenes javítás letöltéséhez:

NoobCrypt

A NoobCrypt a zsaroló kártevők egy típusa, amelyet 2016 júliusának végén figyeltek meg először. Ez a zsaroló kártevő AES 256 titkosítást használ a felhasználó fájljainak titkosításához.

A NoobCrypt nem módosítja a fájlnevet, de a titkosított fájlok nem nyithatók meg a hozzájuk társított alkalmazással.

A fájlok titkosítása után egy ehhez hasonló üzenet jelenik meg (amelynek forrása a felhasználó asztalán található „ransomed.html” fájl):

Ha a NoobCrypt titkosította a fájljait, kattintson ide az ingyenes javítás letöltéséhez:

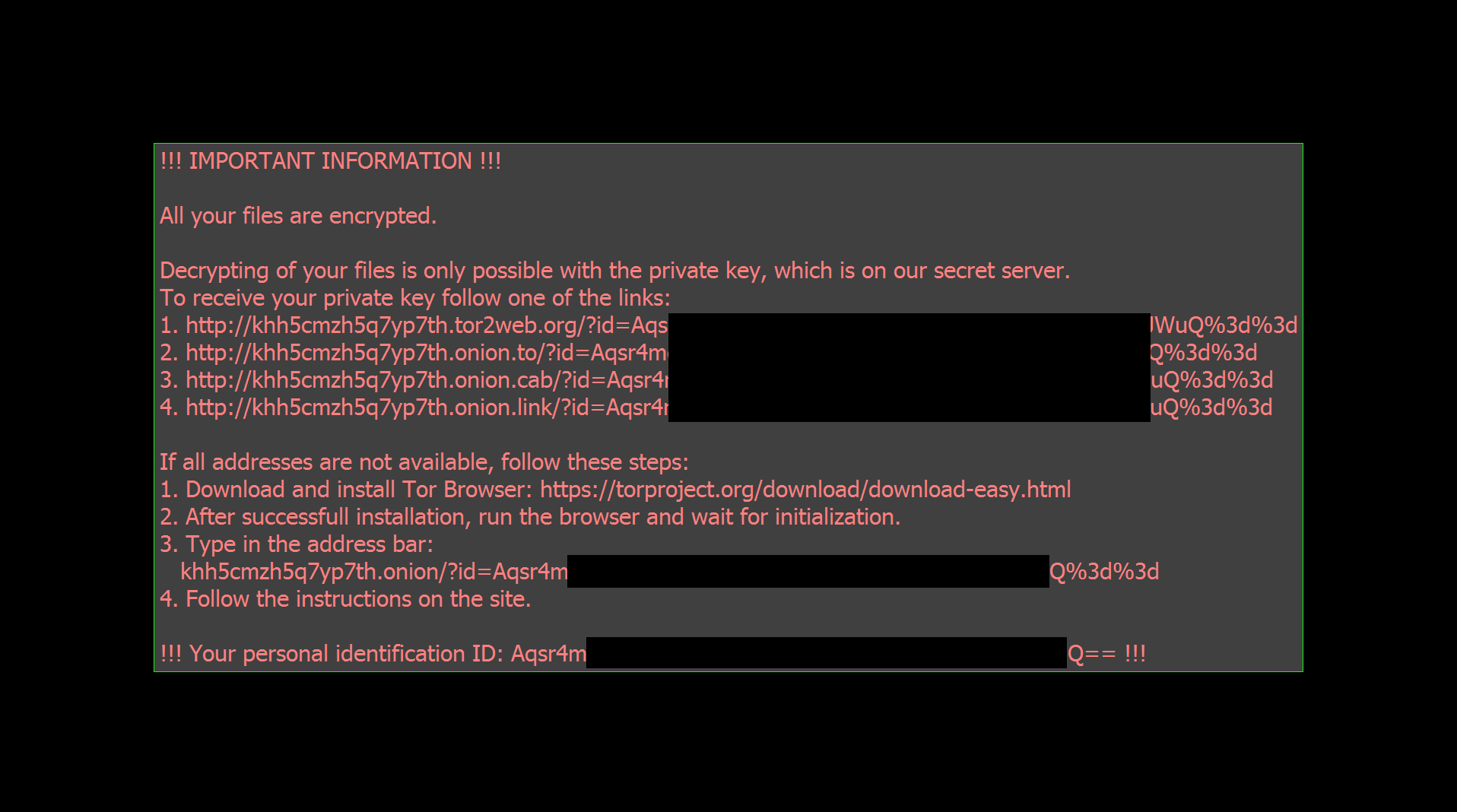

Prometheus

A Prometheus zsaroló kártevő .NET (C#) nyelven íródott, és Chacha20 vagy AES-256 használatával titkosít fájlokat. A fájl titkosítási kulcsát ezután RSA-2048 használatával titkosítja, majd a fájl végéhez fűzi. Ennek a zsaroló kártevőnek egyes változatai ingyen dekódolhatók.

A titkosított fájlok a következő kiterjesztésekről ismerhetők fel:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

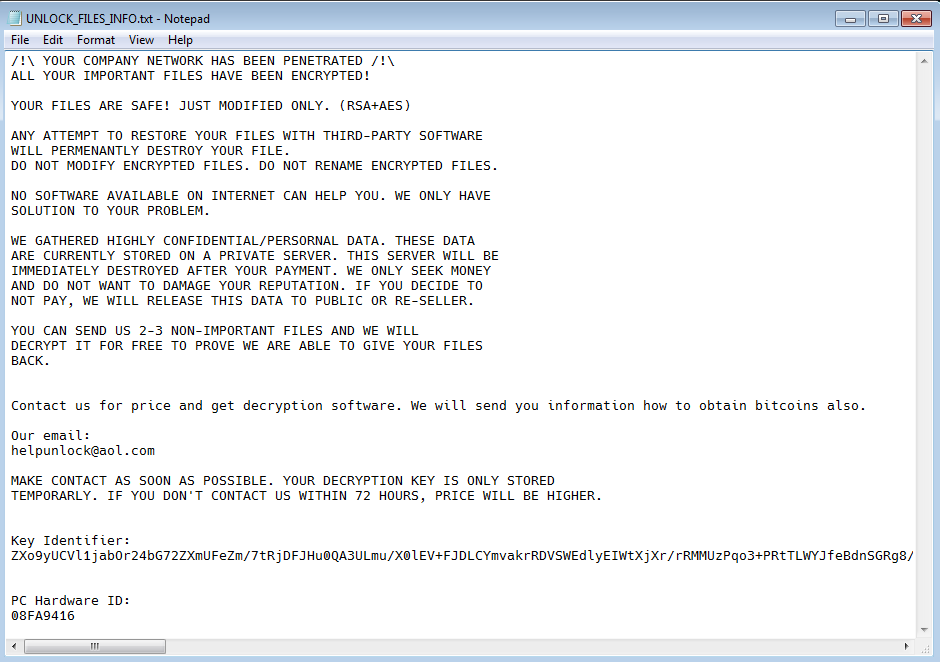

A felhasználó asztalán emellett megjelenik egy zsaroló felszólítást tartalmazó fájl, amelynek a neve a következő lehet:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

A TargetCompany egy olyan zsaroló kártevő, amely Chacha20 titkosítást használ a felhasználó fájljainak titkosításához. Ennek a zsaroló kártevőnek az áldozatai most már ingyenesen visszafejthetik a fájljaikat.

A titkosított fájlok a következő kiterjesztésekről ismerhetők fel:

.mallox

.exploit

.architek

.brg

.carone

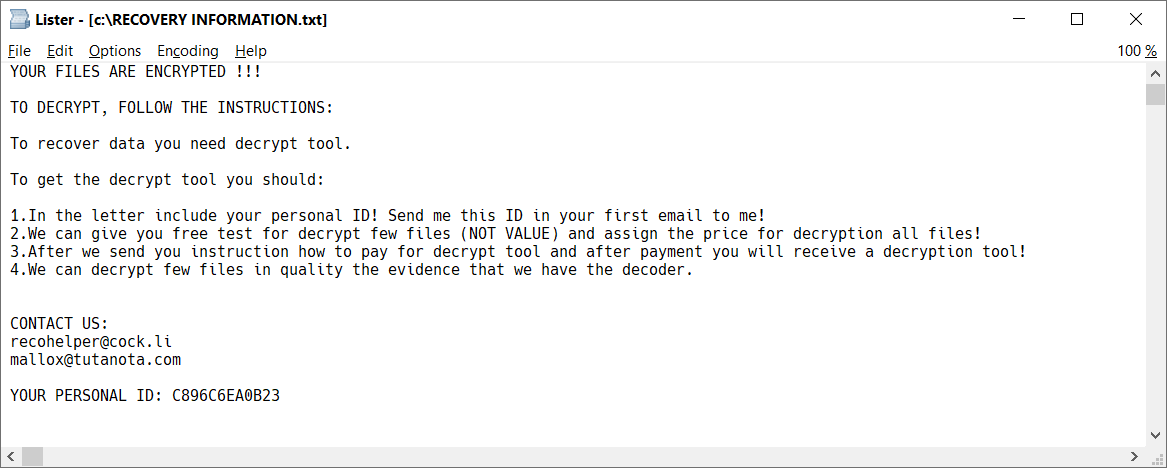

Mindegyik mappában, amely legalább egy titkosított fájlt tartalmaz, található egy RECOVERY INFORMATION.txt fájlnevű zsaroló üzenet (lásd az alábbi képet).

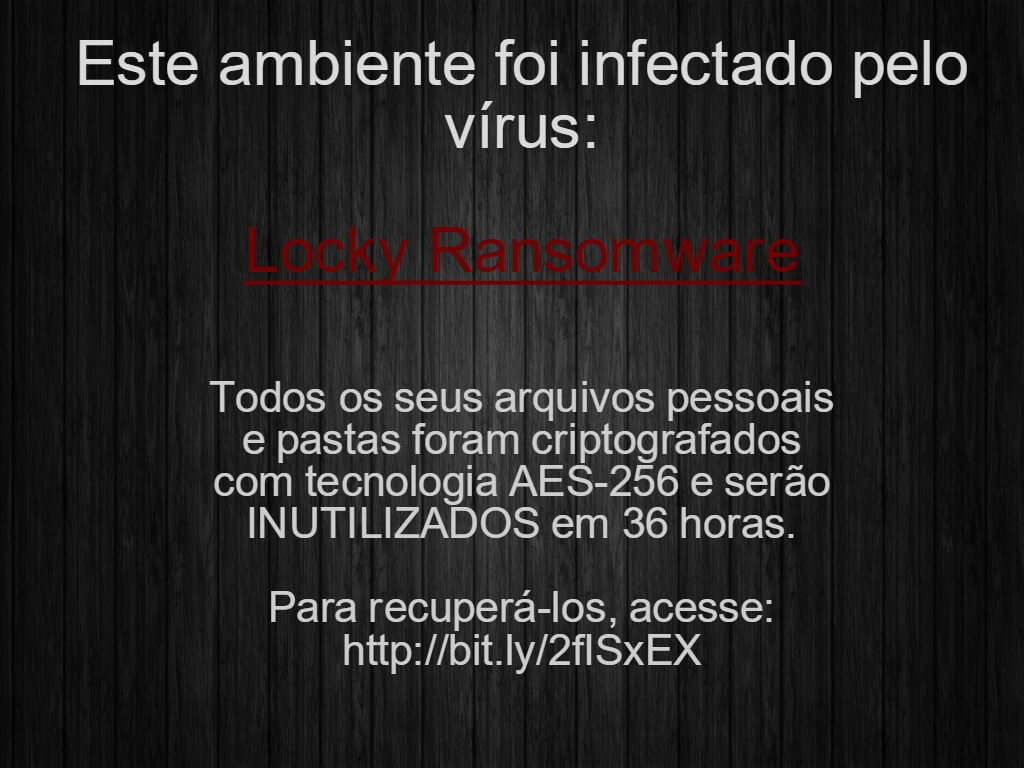

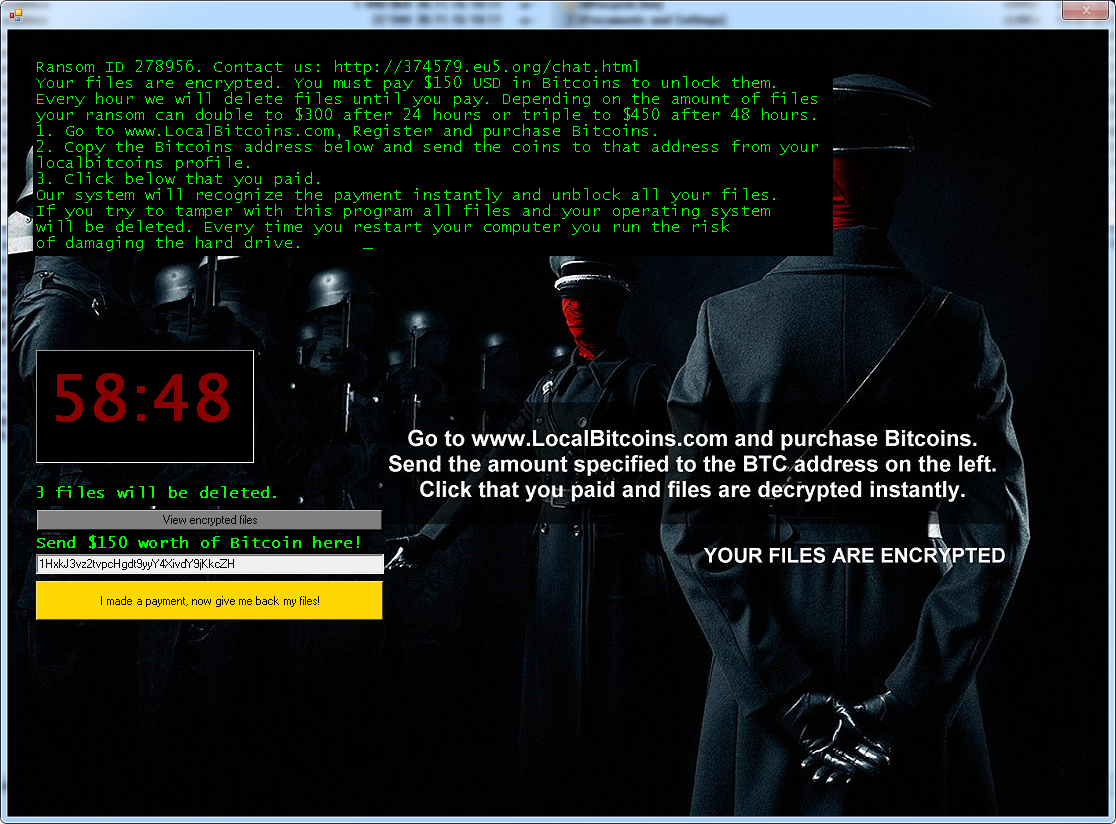

Stampado

A Stampado a zsaroló kártevők egy típusa, amelyet az AutoIt parancsfájleszközzel írtak. 2016 augusztusában észlelték először. Az internet sötét oldalán pénzért lehet hozzájutni, és folyamatosan újabb változatai jelennek meg. Az egyik változata Philadelphia néven is ismert.

A Stampado a .locked kiterjesztést adja a titkosított fájlokhoz. Egyes változatok magukat a fájlneveket is titkosítják, amelyek így a következőképp nézhetnek ki: document.docx.locked vagy 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

A titkosítás befejezése után a következő képernyő jelenik meg:

Ha a Stampado titkosította a fájljait, kattintson ide az ingyenes javítás letöltéséhez:

SZFLocker

Az SZFLocker a zsaroló kártevők egy formája, amelyet 2016 májusában észleltek először. A fertőzés jelei:

Az SZFLocker .szf kiterjesztést ad a fájlnevek végéhez. (például: Thesis.doc = Thesis.doc.szf)

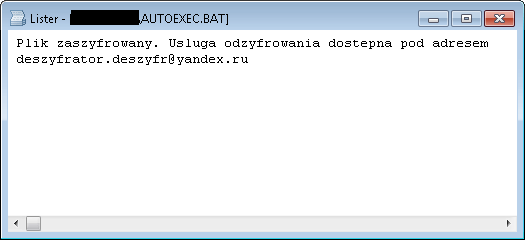

Ha egy titkosított fájlt próbál megnyitni, az SZFLocker az alábbi üzenetet jeleníti meg (lengyelül):

Ha az SZFLocker titkosította a fájljait, kattintson ide az ingyenes javítás letöltéséhez:

TeslaCrypt

A TeslaCrypt a zsaroló kártevők egy formája, amelyet 2015 februárjában észleltek először. A fertőzés jelei:

A TeslaCrypt legújabb verziója nem nevezi át a fájlokat.

A fájlok titkosítása után a TeslaCrypt a következő üzenet egy változatát jeleníti meg:

Ha a TeslaCrypt titkosította a fájljait, kattintson ide az ingyenes javítás letöltéséhez:

Troldesh/Shade

A Troldesh, más néven Shade vagy Encoder.858 a zsaroló kártevők egy típusa, amelyet 2016-ban észleltek először. 2020 áprilisának végén a zsaroló kártevő készítői felhagytak a tevékenységükkel, és közzétették a dekódoló kulcsokat, amelyek segítségével ingyenesen visszafejthetők a fájlok.

További információ: https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

A titkosított fájlok kiterjesztései a következők lehetnek:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

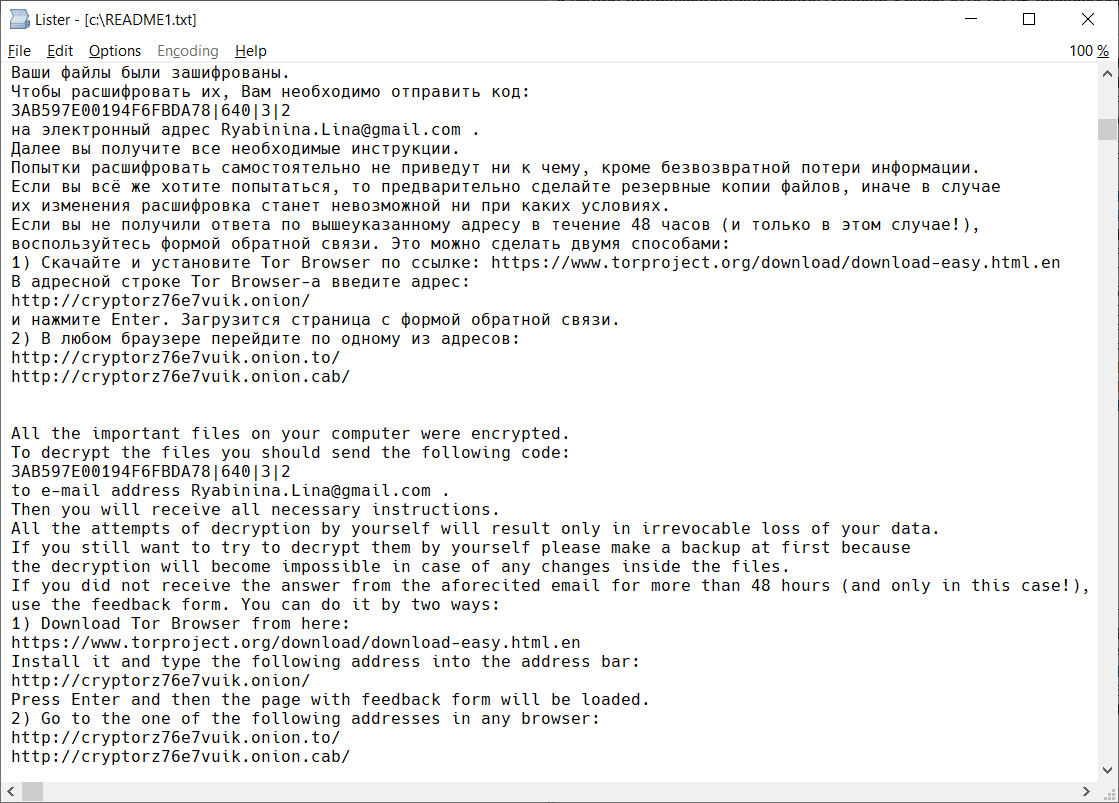

A fájlok titkosítása után több fájl jön létre a felhasználó asztalán, a következő névváltozatokkal: README1.txt-től README10.txt-ig. A következő szöveg található bennük különböző nyelveken:

A felhasználó asztalának háttérképe is megváltozik, ezt az alábbi kép illusztrálja:

Ha a Troldesh titkosította a fájljait, kattintson ide az ingyenes javítás letöltéséhez:

XData

Az XData a zsaroló kártevők egy típusa, amely az AES_NI-ből származik, és a WannaCry-hoz hasonlóan az Eternal Blue biztonsági rést kihasználva terjed át más gépekre.

A zsaroló kártevő az „.~xdata~” kiterjesztést adja a titkosított fájlokhoz.

Mindegyik mappában, amely legalább egy titkosított fájlt tartalmaz, megtalálható a „HOW_CAN_I_DECRYPT_MY_FILES.txt” fájl. A zsaroló kártevő ezenfelül létrehoz egy kulcsfájlt, ehhez hasonló névvel:

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ a következő mappákban:

• C:\

• C:\ProgramData

• Asztal

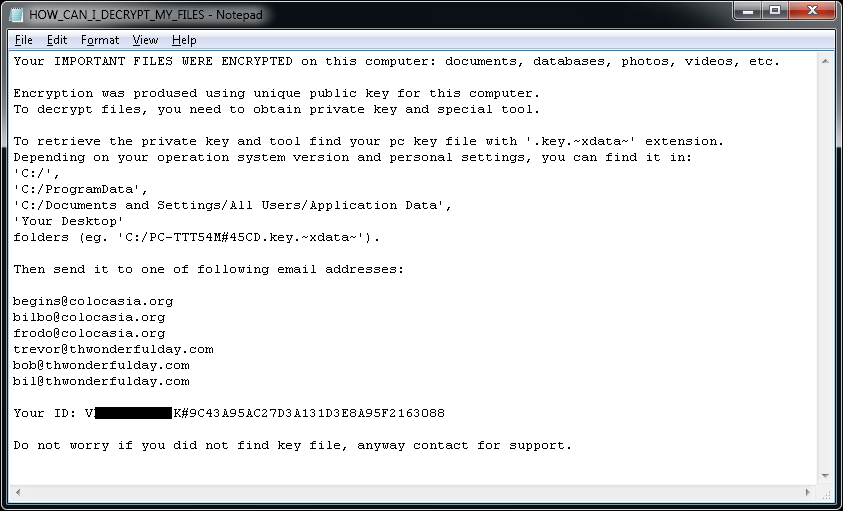

A „HOW_CAN_I_DECRYPT_MY_FILES.txt” fájl a következő zsaroló üzenetet tartalmazza:

Ha a Troldesh titkosította a fájljait, kattintson ide az ingyenes javítás letöltéséhez: