免费勒索软件解密工具

遭遇勒索软件?不要付钱给勒索软件!

选择勒索软件类型

我们免费的勒索软件解密工具可以帮助您解密被以下勒索软件加密的文件。点击名字以了解感染标志,并获得我们提供的免费修复。

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo & LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix(离线)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

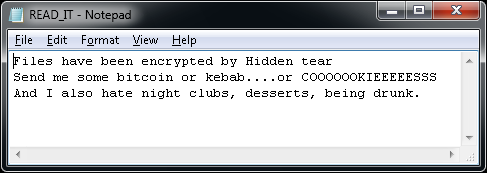

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh / Shade

- XData

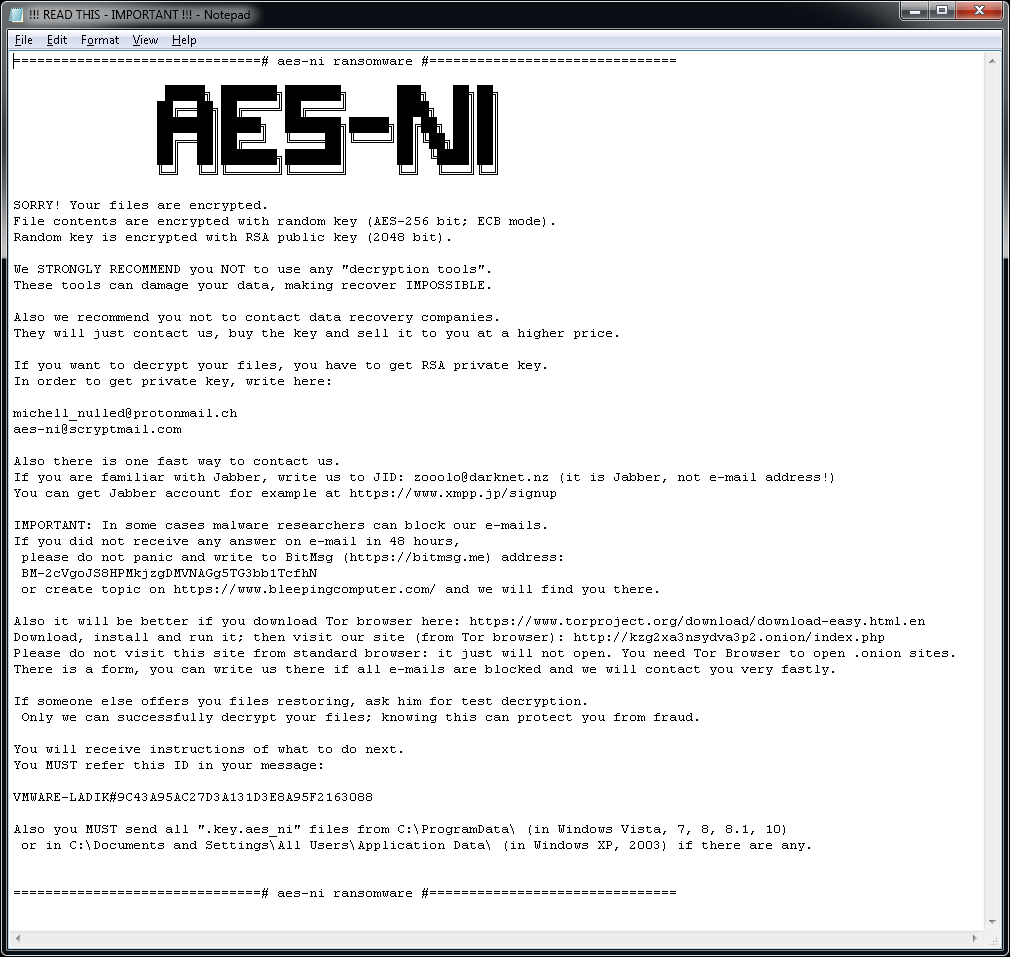

AES_NI

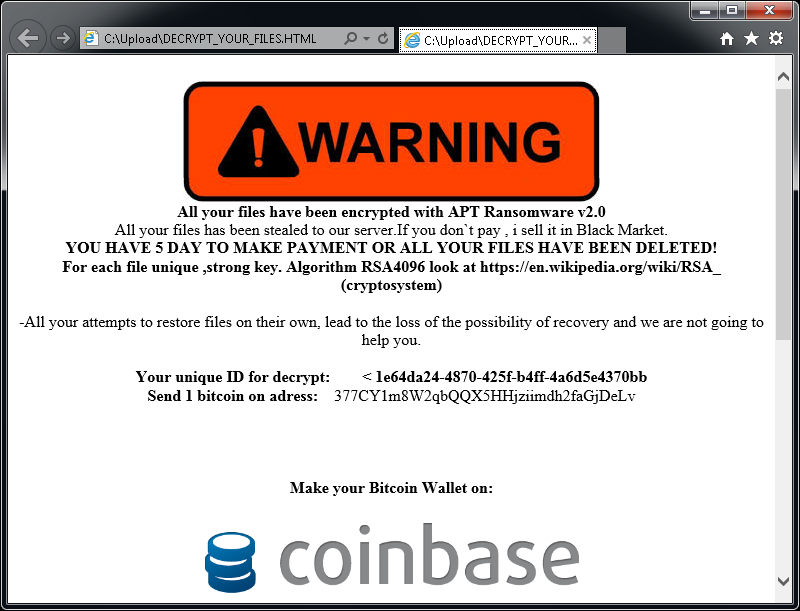

AES_NI 是 2016 年 12 月首次出现的一款勒索软件。此后我们观察到了多种变体,具有不同的文件扩展名。该勒索软件使用 AES 256 结合 RSA-2048 对文件进行加密。

该勒索软件会在加密文件的名称后面加上以下其中一种扩展名:

.aes_ni

.aes256

.aes_ni_0day

在包含至少一个加密文件的文件夹中,都能找到,名为“!!! READ THIS - IMPORTANT !!!.txt”的文件。此外,勒索软件还会创建一个类似于以下文件名称的密钥文件:[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day in C:\ProgramData folder.

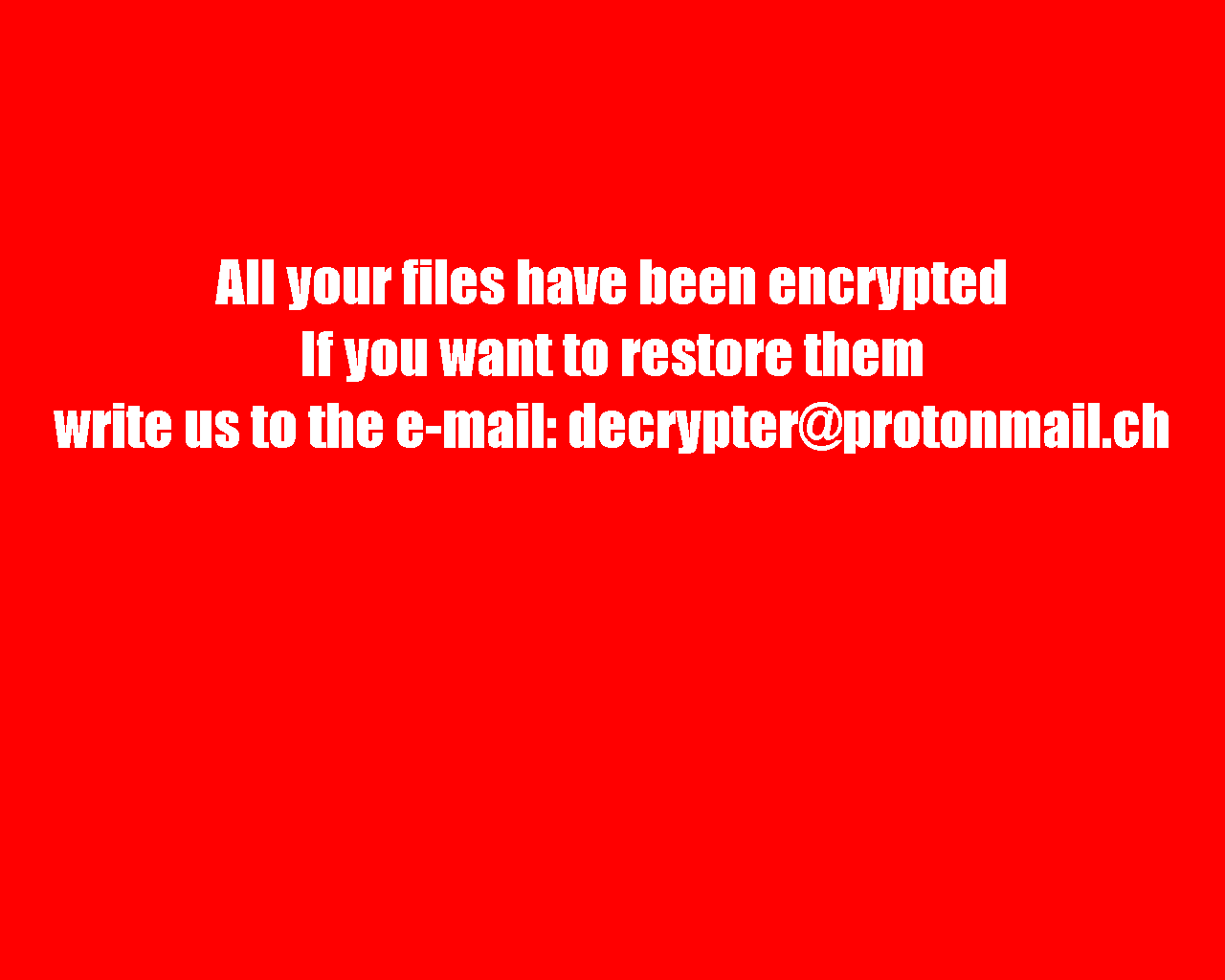

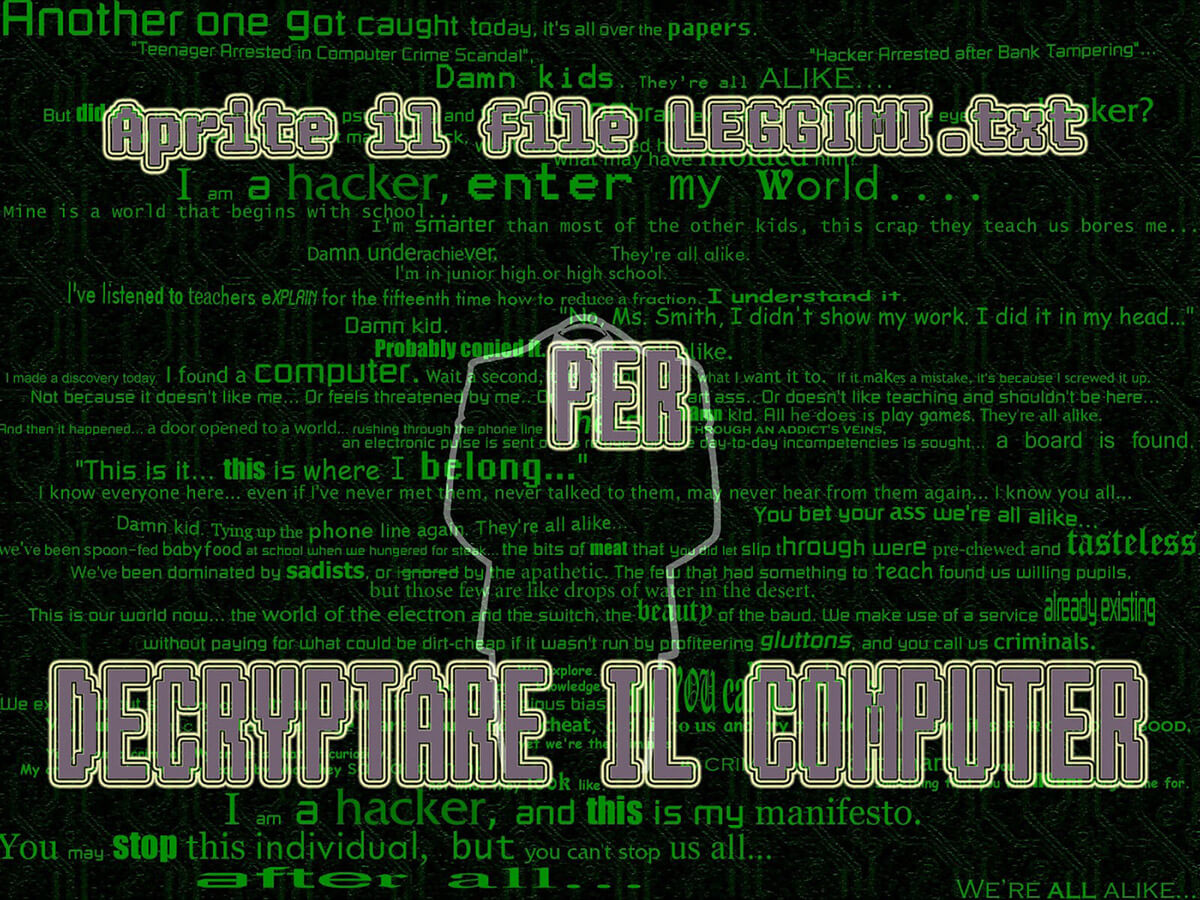

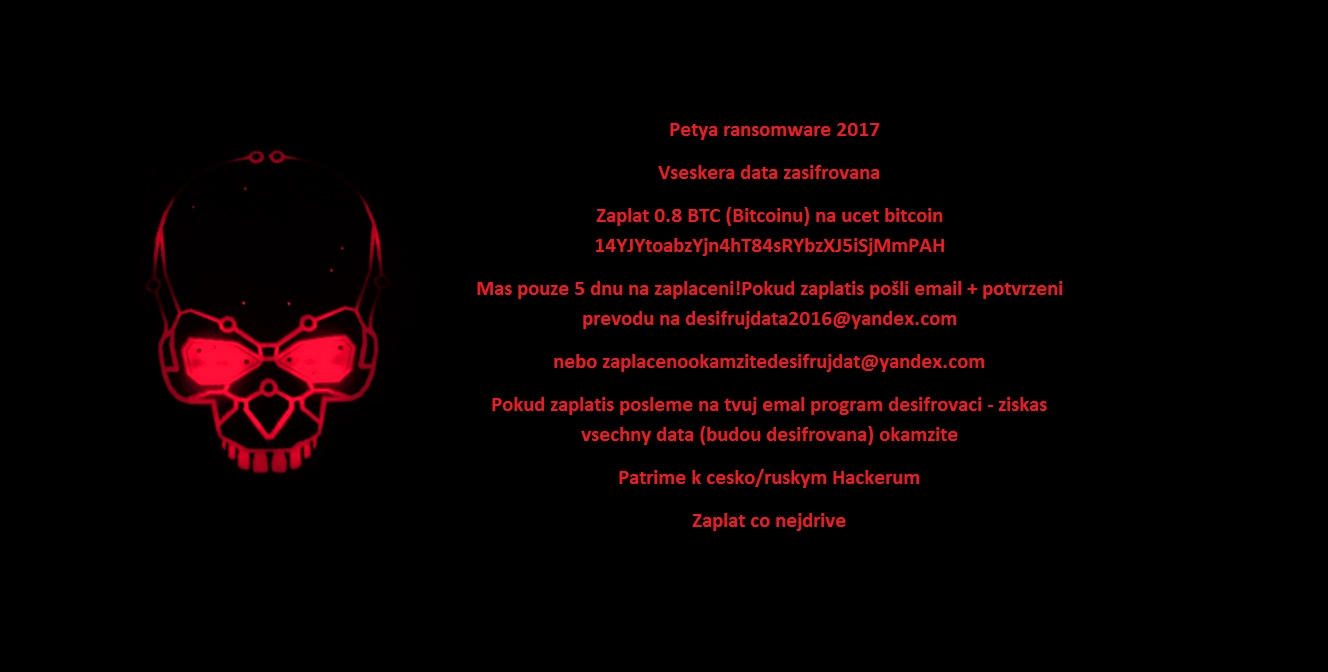

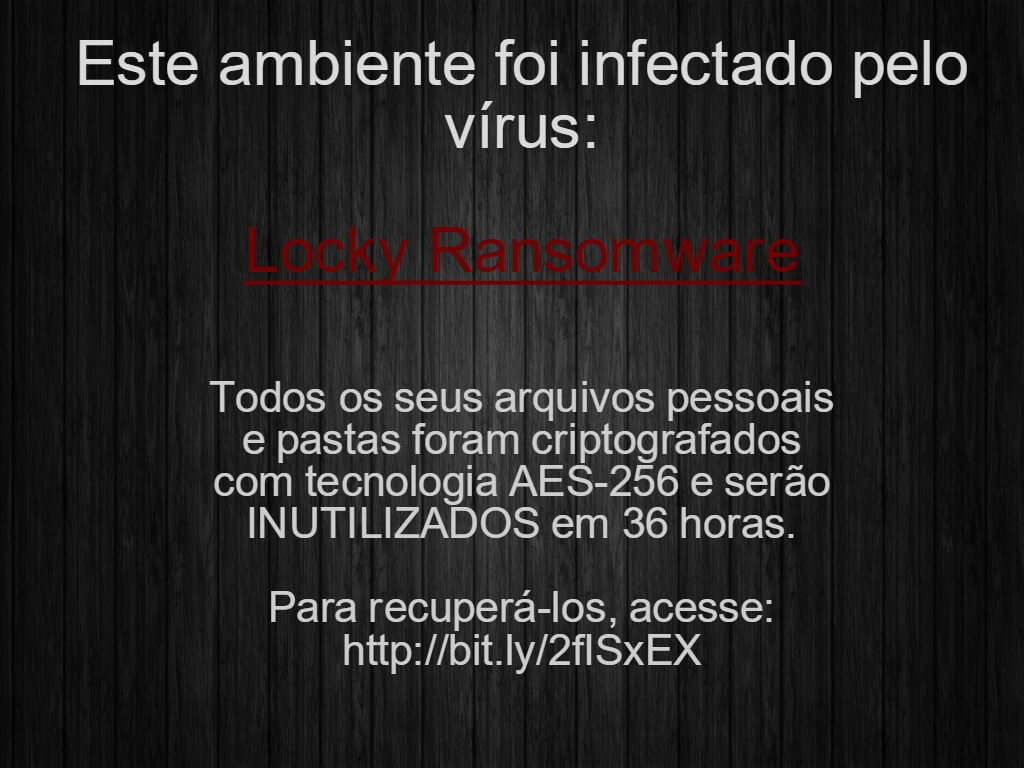

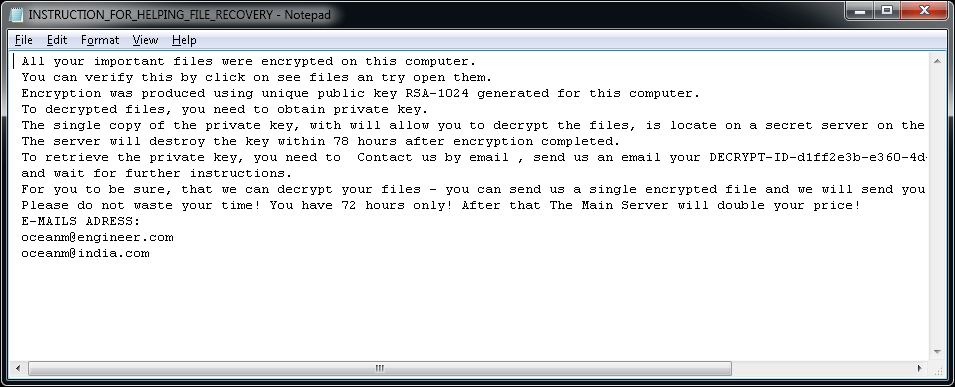

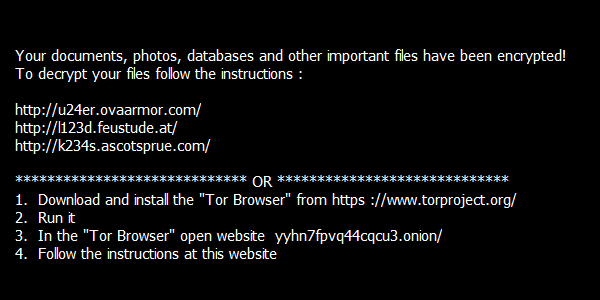

文件“!!! READ THIS - IMPORTANT !!!.txt”内含以下勒索内容:

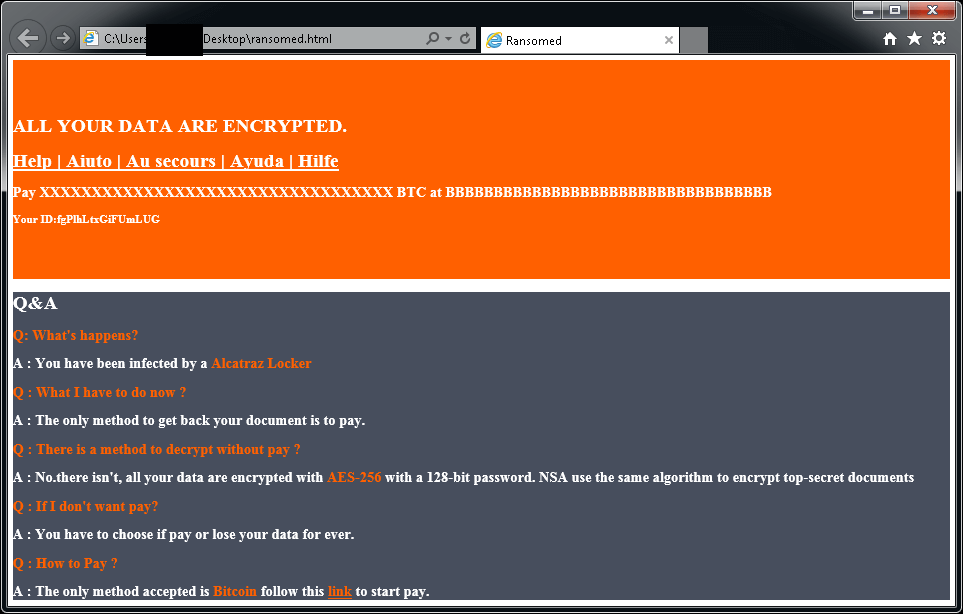

Alcatraz Locker

Alcatraz Locker 是一种勒索软件,最初在 2016 年 11 月中被发现。这个勒索软件使用 AES 256 加密和 Base64 编码加密用户的文件。

如果 Alcatraz Locker 加密了您的文件,点击此处下载我们的免费修复程序:

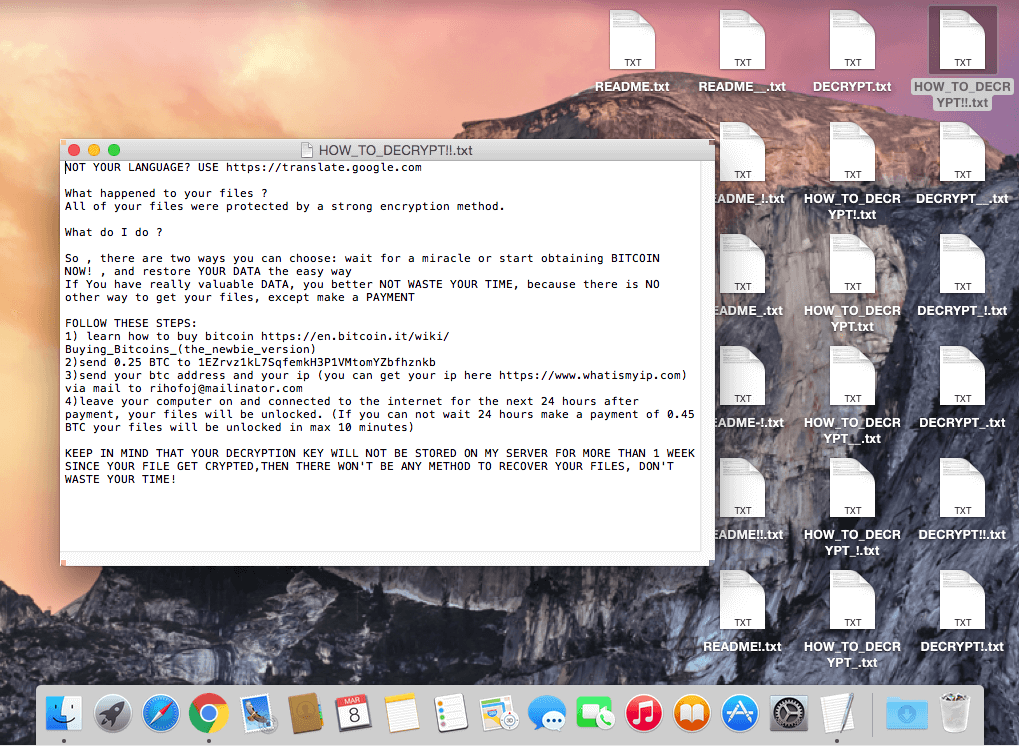

Apocalypse

Apocalypse 是一种勒索软件,最初在 2016 年 6 月被发现。这是感染标志:

Apocalypse 会在文件名后添加 .encrypted、.FuckYourData、.locked、.Encryptedfile,或者.SecureCrypted。(比如,Thesis.doc = Thesis.doc.locked)

打开有扩展名.How_To_Decrypt.txt、.README.Txt、.Contact_Here_To_Recover_Your_Files.txt、.How_to_Recover_Data.txt,或.Where_my_files.txt(比如Thesis.doc.How_To_Decrypt.txt)的文件,会显示出这类消息的变体:

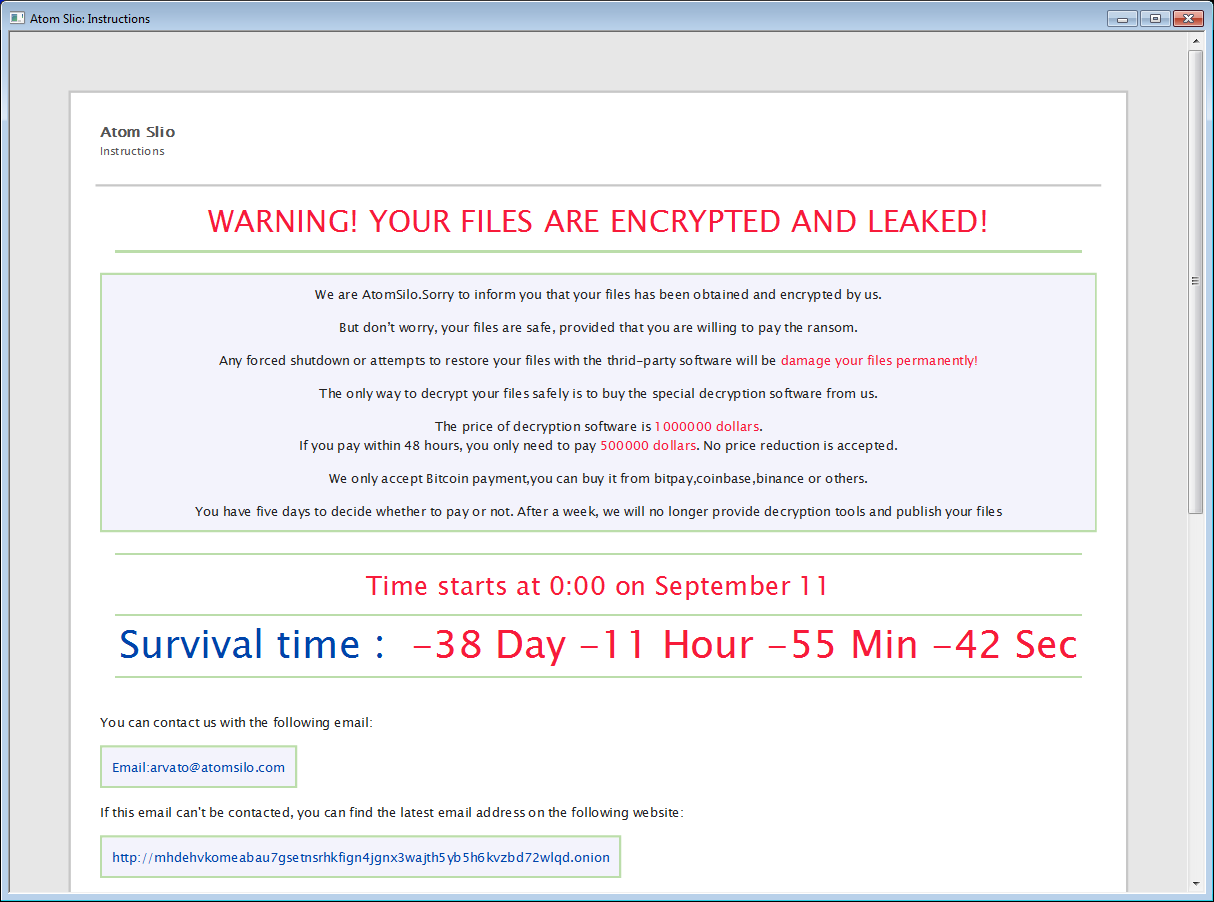

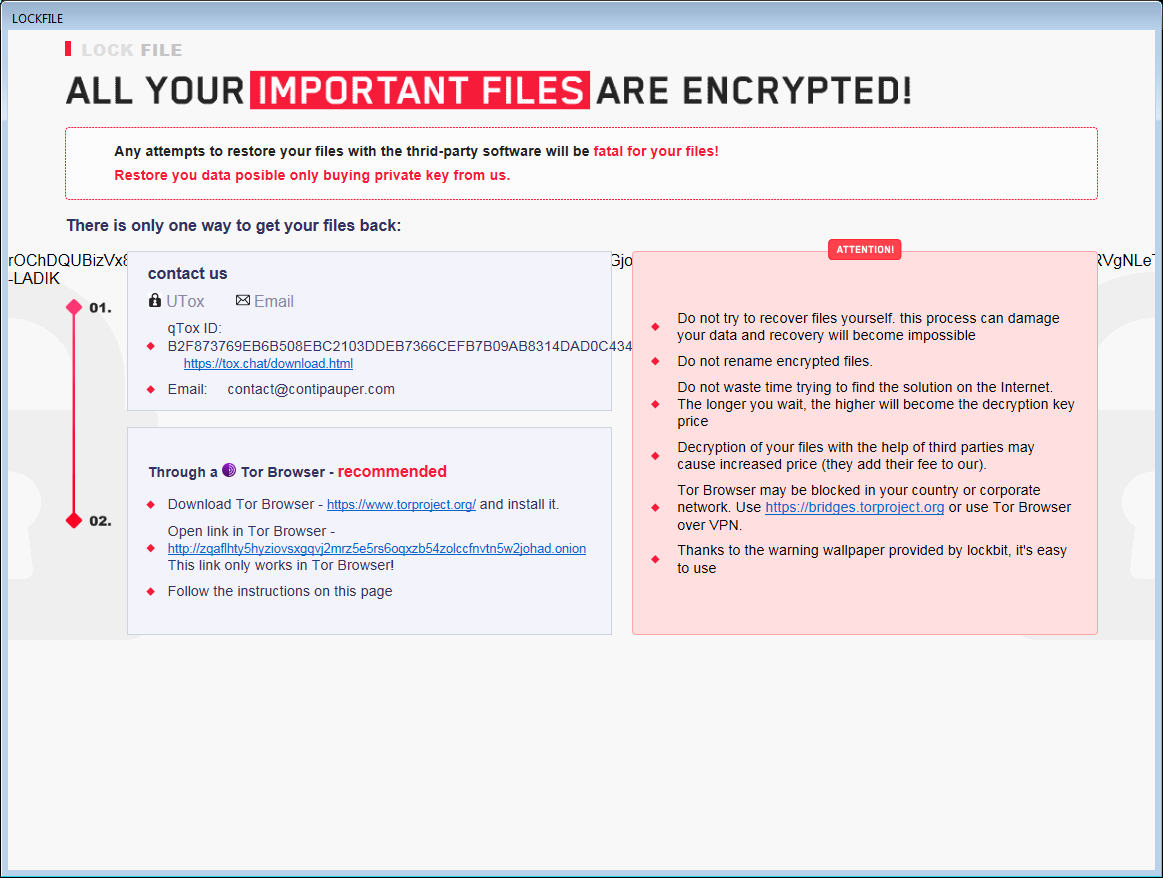

AtomSilo & LockFile

AtomSilo&LockFile 是由 Jiří Vinopal 分析的两款勒索软件。这两者的加密模式非常相似,所以这个解密器涵盖了这两种形式。受害者可以免费解密文件。

加密的文件可以通过这些扩展名之一来识别:

.ATOMSILO

.lockfile

在包含至少一个加密文件的文件夹中,都能找到,名为 README-FILE-%ComputerName%-%Number%.hta or LOCKFILE-README-%ComputerName%-%Number%.hta,例如:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

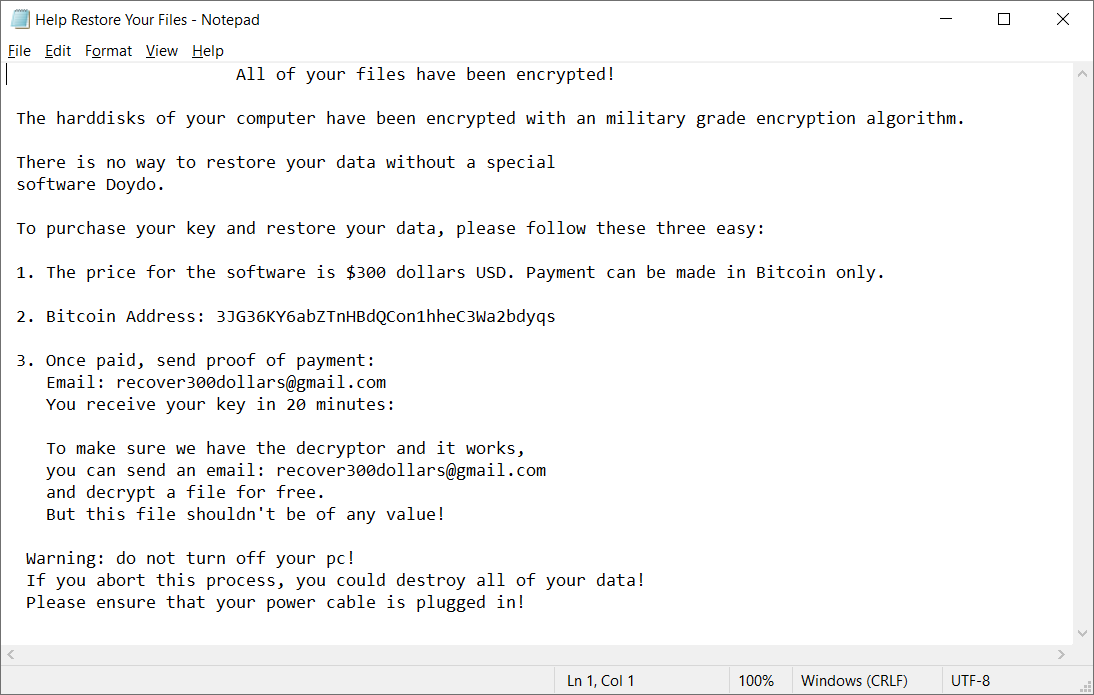

Babuk

Babuk 是一种俄罗斯勒索软件。2021 年 9 月,源代码和解码密钥一起遭遇泄露。受害者可以免费解密文件。

加密文件时,Babuk 会将以下一种扩展名添加到文件名中:

.babuk

.babyk

.doydo

在每个至少包含一个加密文件的文件夹中,文件 Help Restore Your Files.txt 可以使用以下内容进行查找:

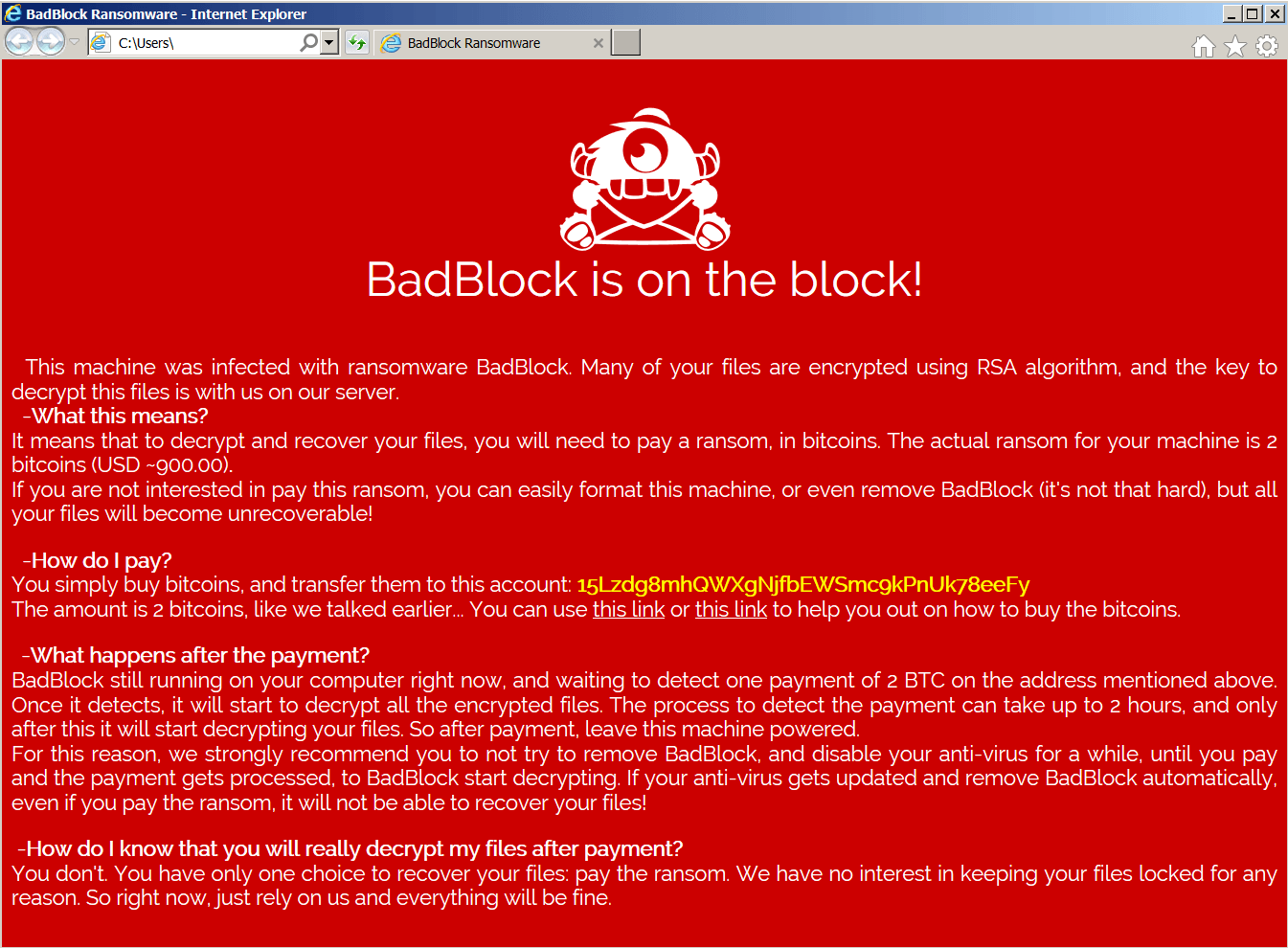

BadBlock

BadBlock 是一种勒索软件,最初在 2016 年 5 月被发现。这是感染标志:

如果 BadBlock 加密了您的文件,点击此处下载我们的免费修复:

Bart

Bart 是一种勒索软件,最初在 2016 年 6 月末被发现。这是感染标志:

Bart 会在文件名后添加 .bart.zip。(比如,Thesis.doc = Thesis.docx.bart.zip)这些加密的 ZIP 档案包含原始文件。

加密文件之后,Bart 会将您的桌面墙纸更改成类似于如下所示的图像。这张图像上的文本储存在桌面上的 recover.bmp 和 recover.txt 文件中,也可以用来识别 Bart。

如果 Bart 加密了您的文件,点击此处下载我们的免费修复程序:

致谢:感谢 PkCrack 的作者 Peter Conrad 允许我们在 Bart 解密工具中使用他的代码库。

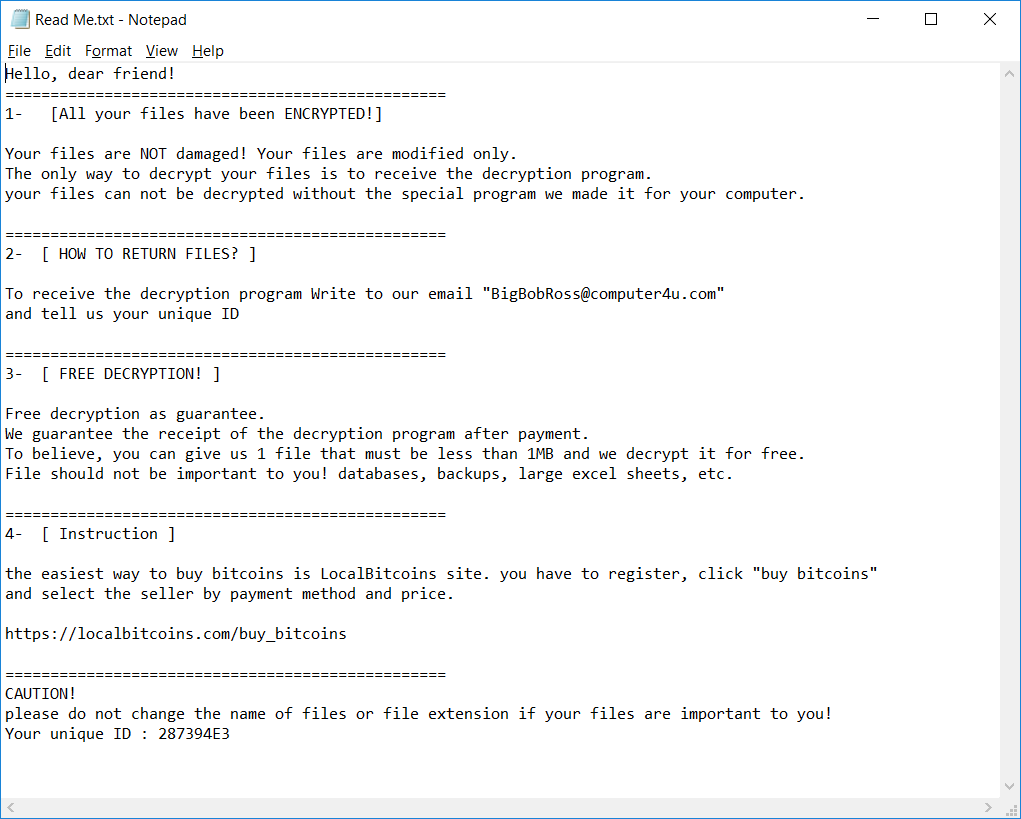

BigBobRoss

BigBobRoss 使用 AES128 加密法对用户的文件进行加密。加密文件的名称后会出现新的扩展名“.obfuscated”。

该勒索软件会添加以下扩展名:.obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

勒索软件还会在每个文件中创建一个名为"Read Me.txt"的文本文件。文件内容如下。

BTCWare

BTCWare 是 2017 年 3 月首次出现的一款勒索软件。此后我们观察到了五种变体,具有不同的文件扩展名。该勒索软件采用了两种加密法 — RC4 和 AES 192。

加密文件的名称格式如下:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

此外,在 PC 上至少包含一个加密文件的各个文件夹中还会存在以下文件

Key.dat on %USERPROFILE%\Desktop

1.bmp in %USERPROFILE%\AppData\Roaming

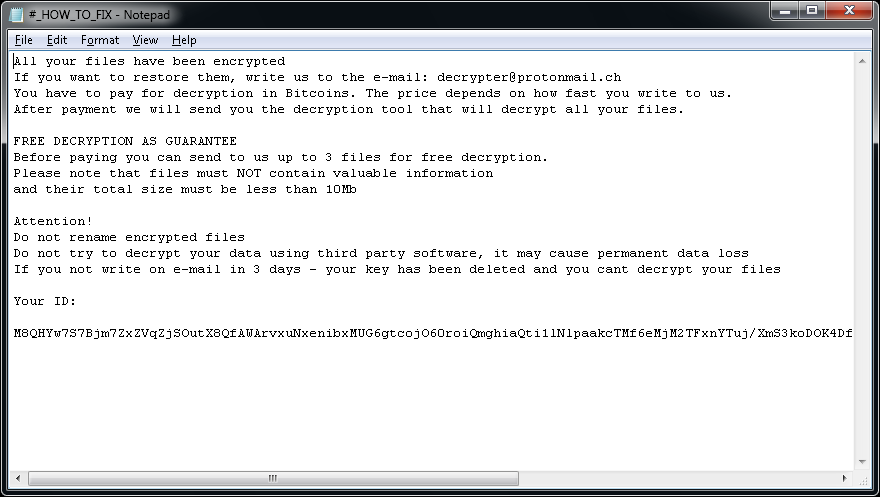

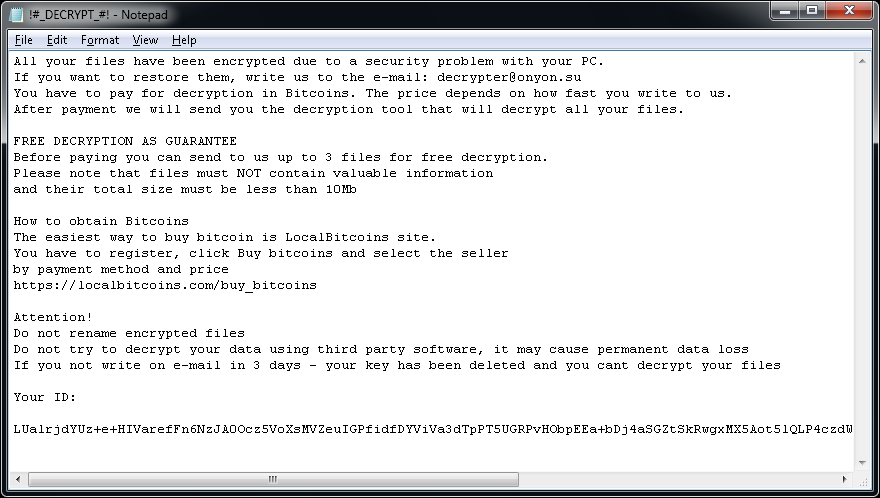

#_README_#.inf 或 !#_DECRYPT_#!.。

文件加密之后,桌面墙纸变成:

您还可能会看到以下勒索内容中的一种:

Crypt888

Crypt888(也叫 Mircop)是一种勒索软件,最初在 2016 年 6 月被发现。这是感染标志:

Crypt888 会在文件名开头添加 Lock.。(比如,Thesis.doc = Lock.Thesis.doc)

加密文件之后,Crypt888 会将您的桌面墙纸更改成如下所示中的一种。

如果 Crypt888 加密了您的文件,点击此处下载我们的免费修复:

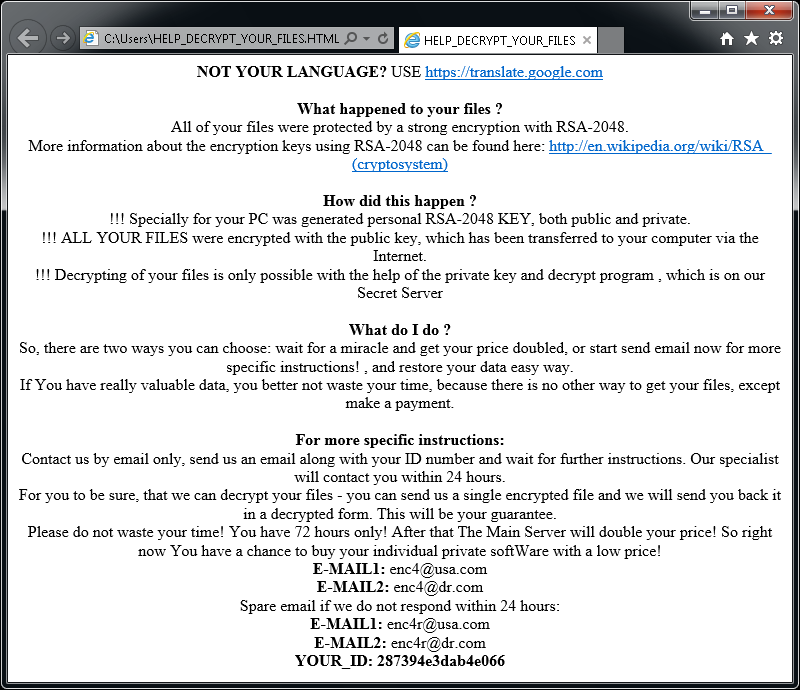

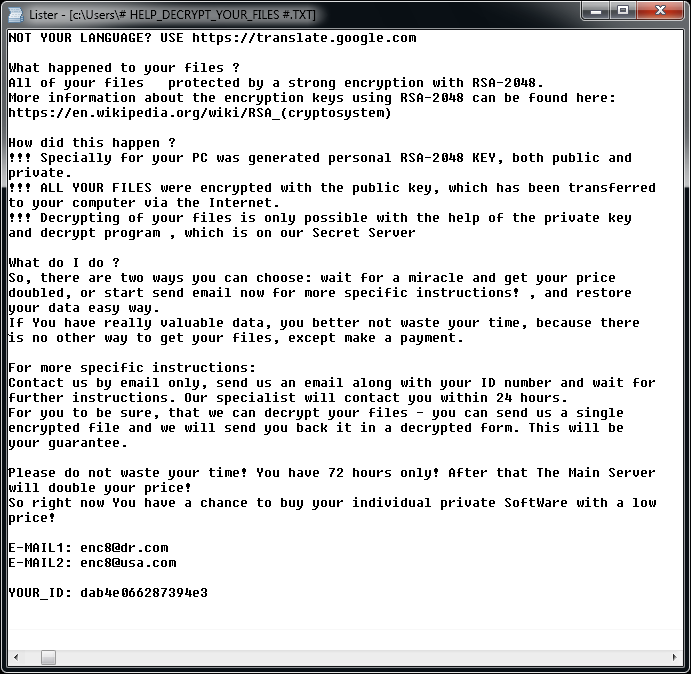

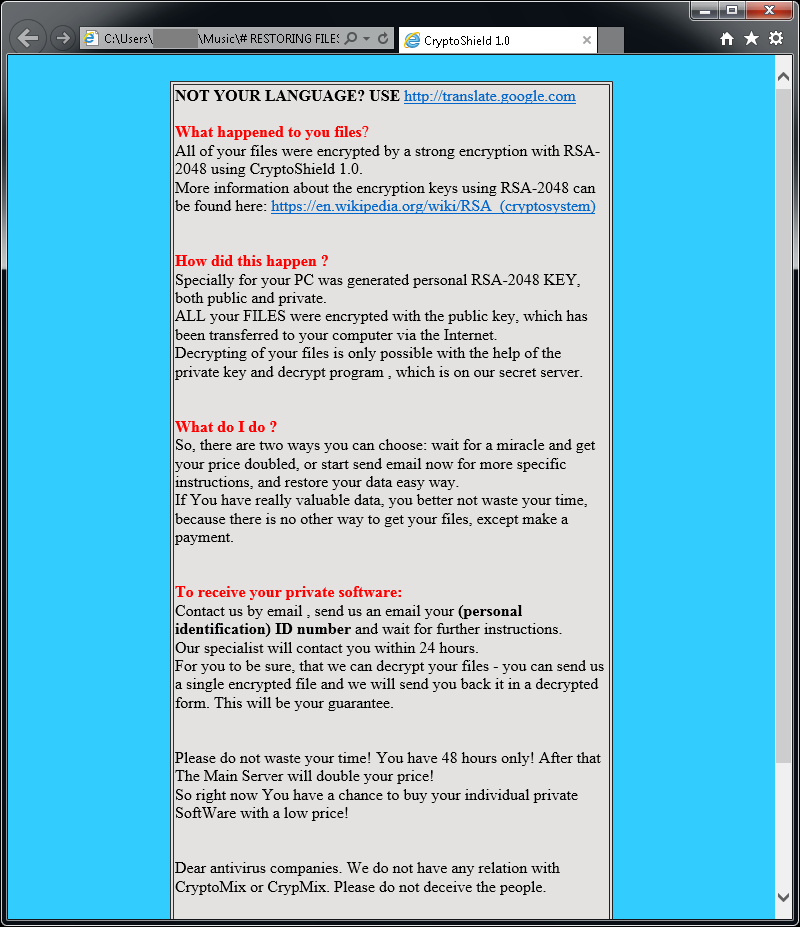

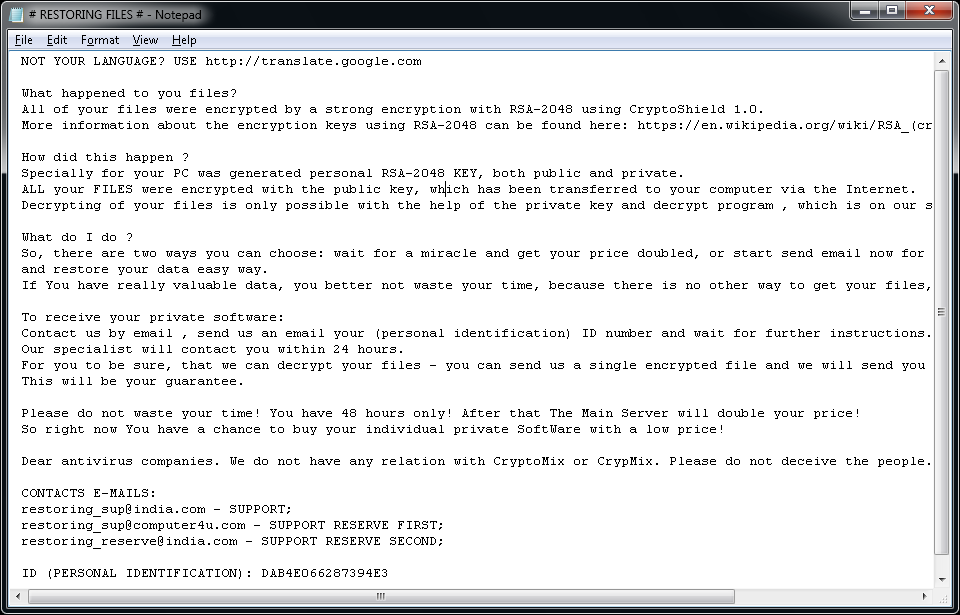

CryptoMix(离线)

CryptoMix(也叫 CryptFile2 或 Zeta)是 2016 年 3 月首次发现的勒索软件。2017 年初出现了一种 CryptoMix 的新变体,名为 CryptoShield。这两种变体都通过使用从远程服务器下载的 AES256 加密(具有唯一加密密钥)加密文件。不过,如果服务器不可用或用户未连接互联网,该勒索软件将使用固定密钥(“离线密钥”)加密文件。

注意:此处提供的解密工具仅支持使用“离线密钥”加密的文件。在勒索软件未使用离线密钥加密文件的情况下,我们的工具将无法还原文件,因此也不会修改任何文件。

2017-07-21 更新:解密器更新后也适用于 Mole 变体。

加密的文件将具有如下扩展名之一:.CRYPTOSHIELD、.rdmk、.lesli、.scl、.code、.rmd、.rscl 或 .MOLE。

勒索软件加密文件后,您可能会在 PC 上找到下列文件:

如果 CryptoMix 加密了您的文件,请点击此处下载我们的免费修复:

CrySiS

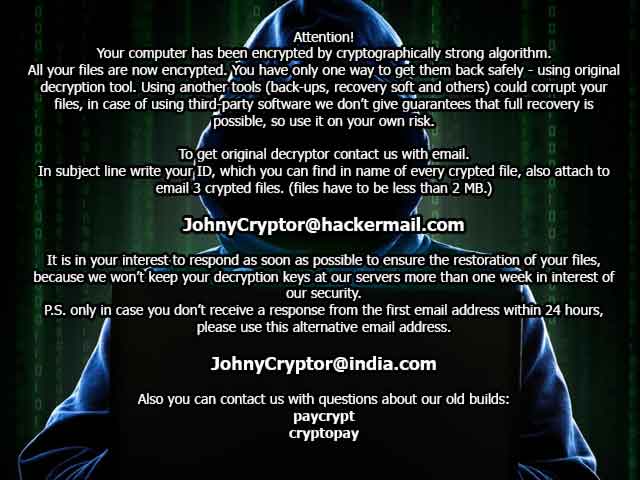

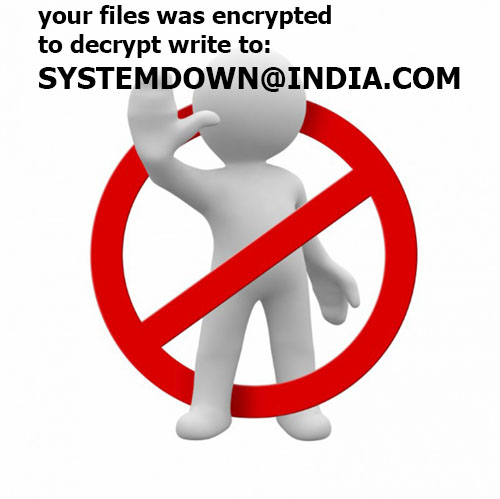

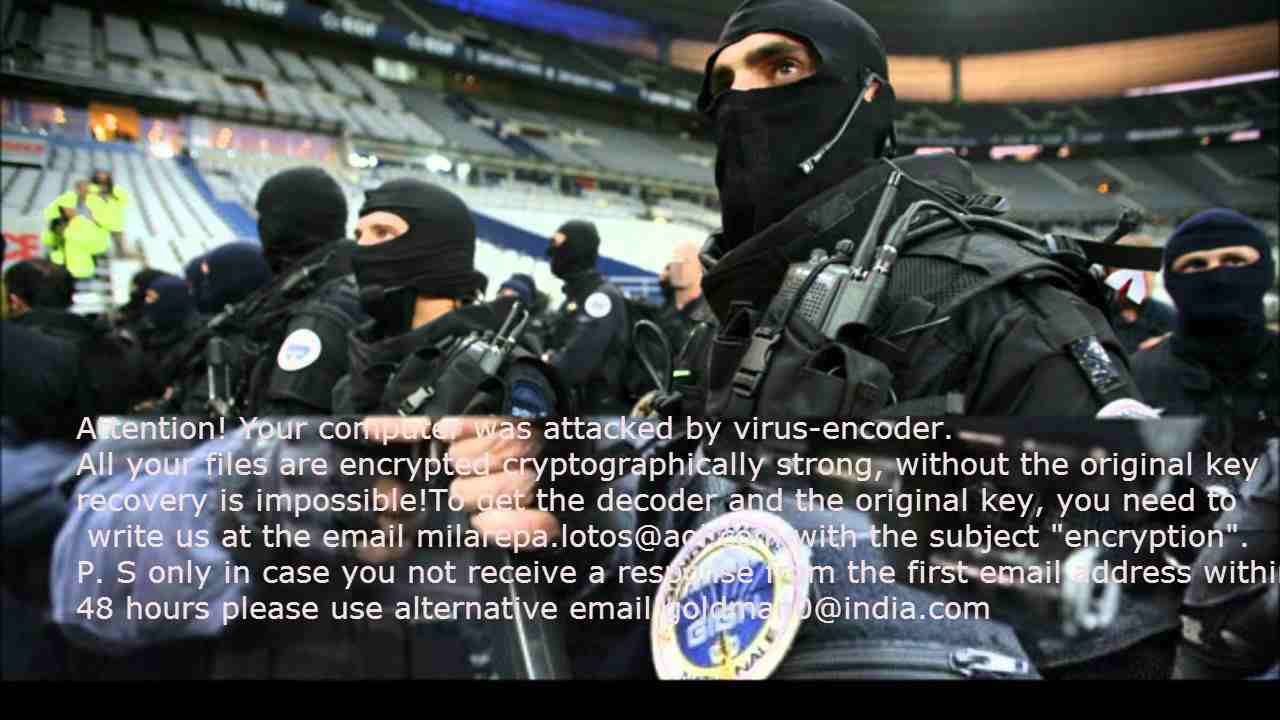

CrySiS(也称 JohnyCryptor、Virus-Encod、Aura、Dharma)是 2015 年 9 月首次发现的一款勒索软件。它使用的是 AES-256 和 RSA-1024 非对称加密法。

被加密的文件会有很多不同的扩展名,包括:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

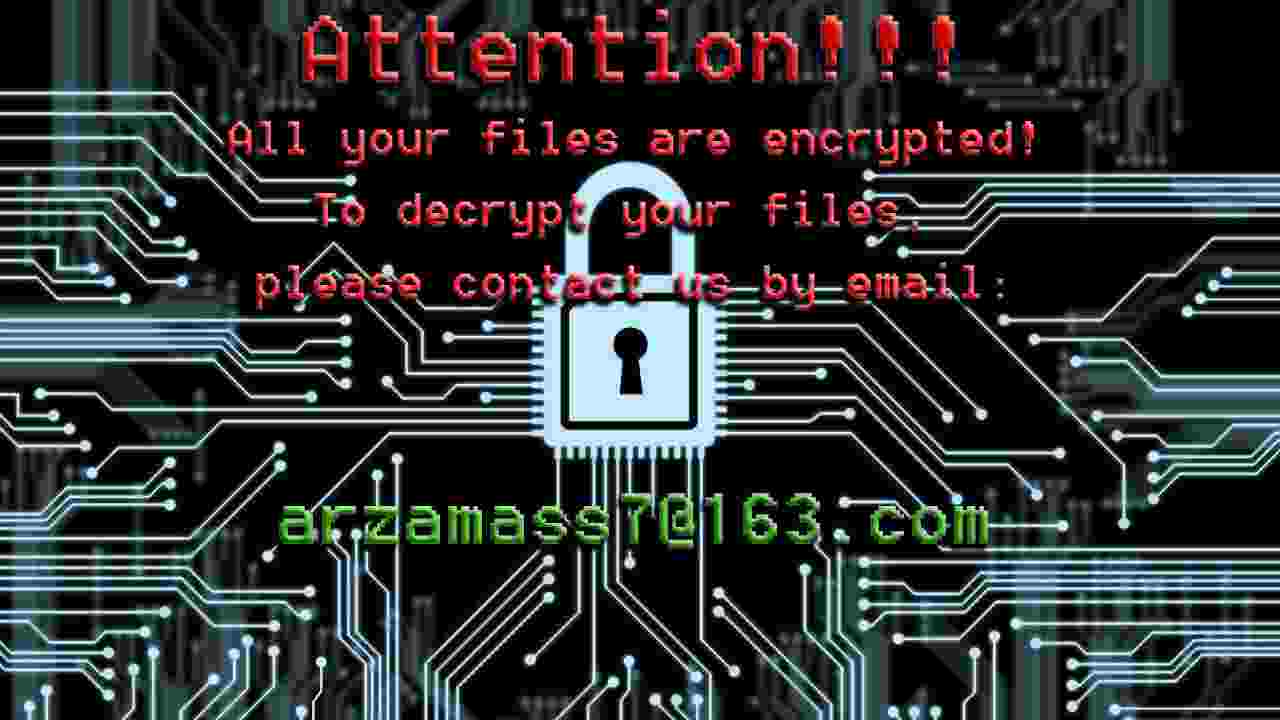

.{arzamass7@163.com}.xtbl,

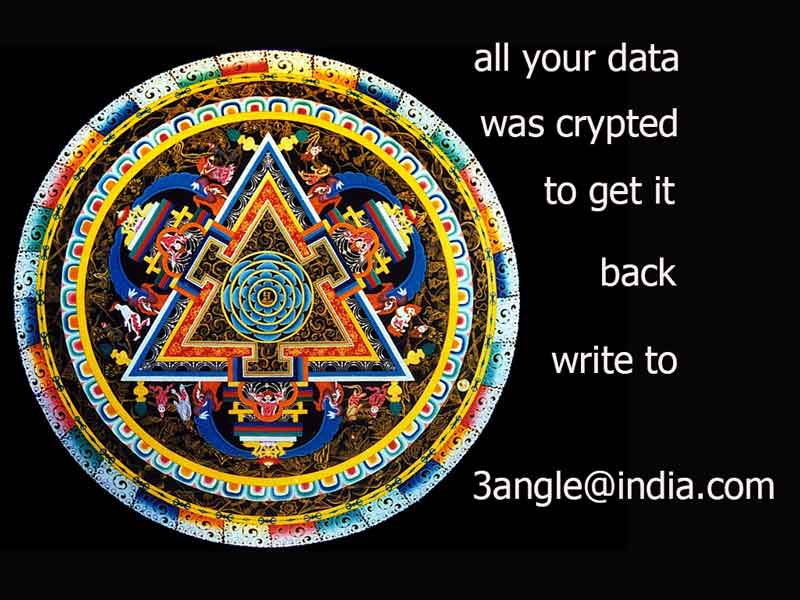

.{3angle@india.com}.dharma,

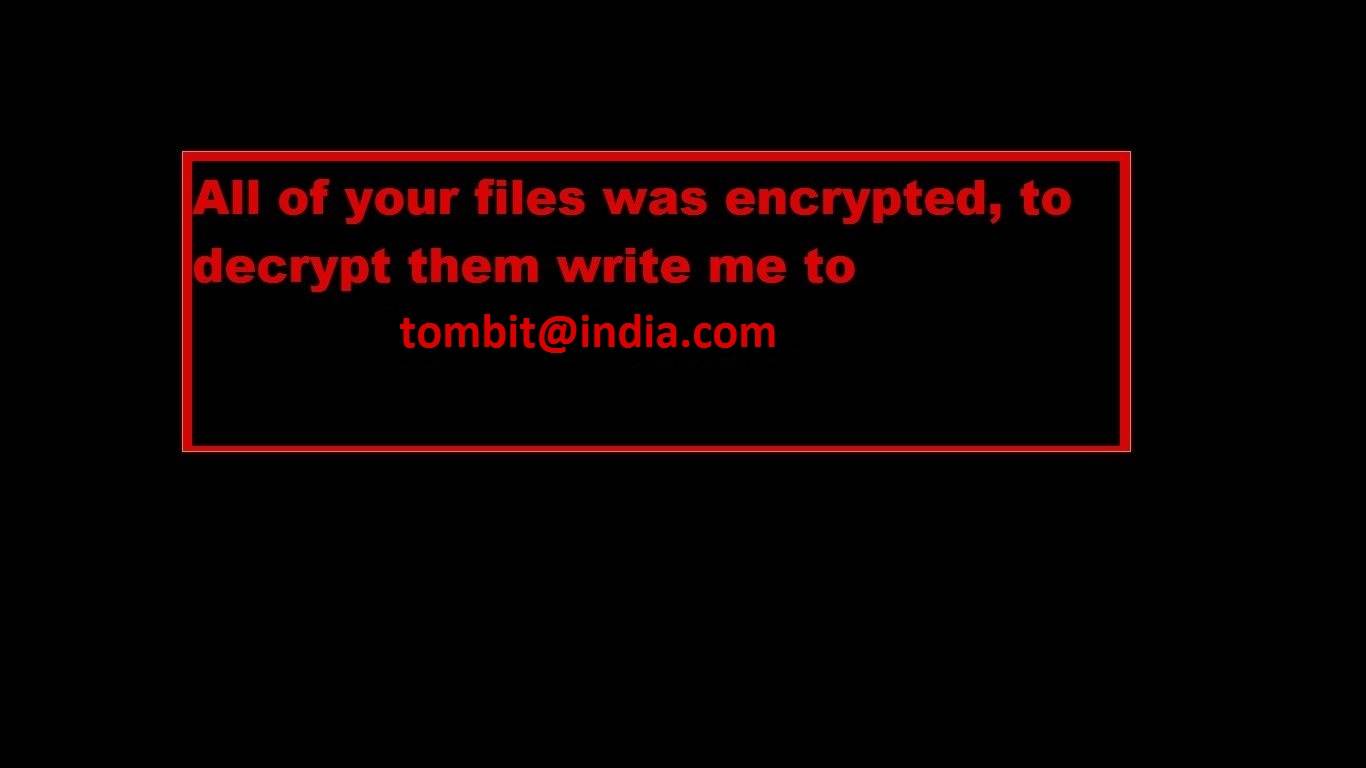

.{tombit@india.com}.dharma,

.wallet

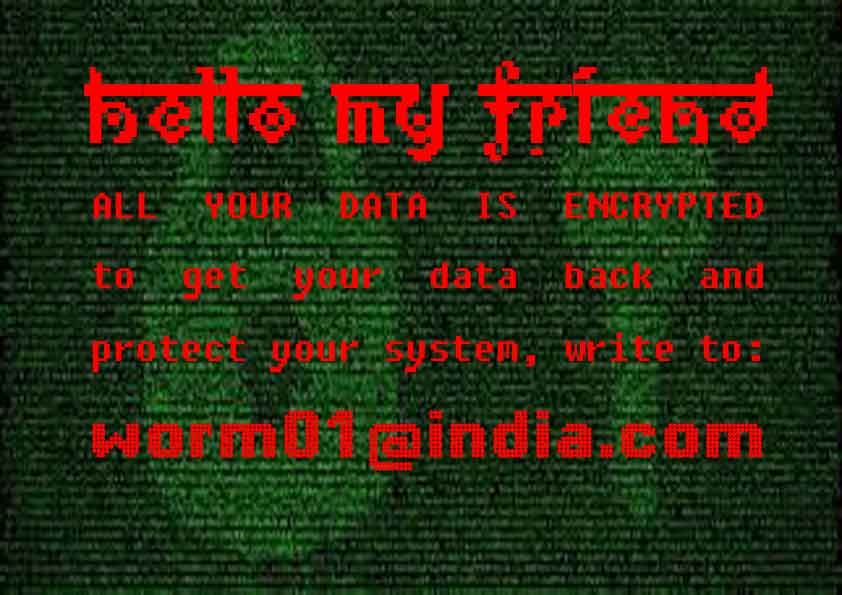

加密文件之后,会出现如下所示消息中的一种(请见下方)。消息位于用户桌面上的“Decryption instructions.txt”、“Decryptions instructions.txt”、“README.txt”、"Readme to restore your files.txt” 或 “HOW TO DECRYPT YOUR DATA.txt”中。此外,桌面背景更改为以下图片之一。

如果 CrySiS 加密了您的文件,点击此处下载我们的免费修复程序:

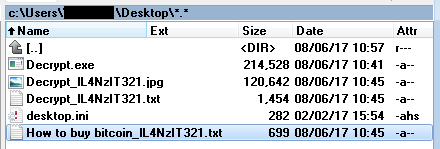

EncrypTile

EncrypTile 是 2016 年 11 月首次发现的一款勒索软件。半年后,我们再次发现该勒索软件的新版,也是最后一版。它使用的是 AES-128 加密法,密匙对于指定电脑和用户是固定的。

勒索软件会在文件名称后面加上“encrypTile”:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

勒索软件还会在用户桌面上创建四个新文件。文件名称均采用本地化语言,英文名称如下:

在运行时,勒索软件会主动阻止用户运行任何可能删除它的工具。有关如何在您的电脑有勒索软件运行的情况下运行解密器的详细说明,请参阅 博客帖子。

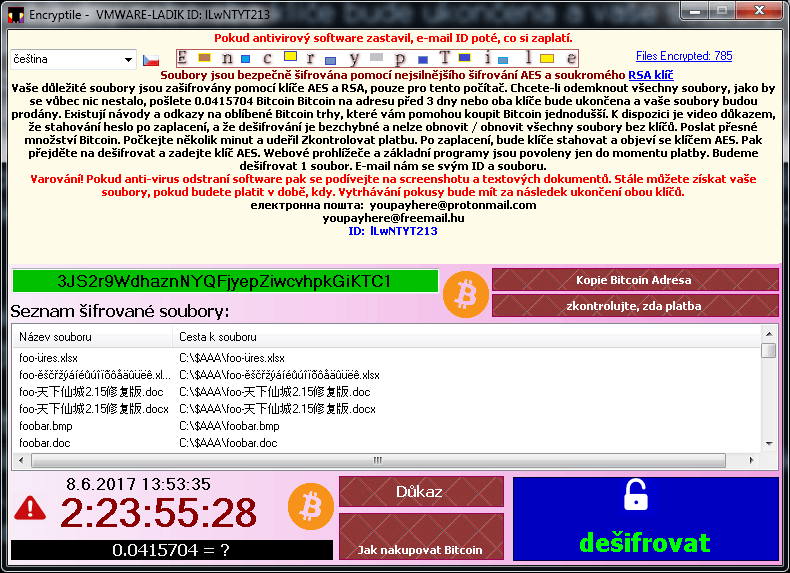

FindZip

FindZip 是 2017 年 2 月底首次发现的一款勒索软件。该勒索软件在 Mac OS X(10.11 或更高版本)上传播。其采用的加密方法是基于创建 ZIP 文件 — 每个加密文件都是 ZIP 文件,其中包含原始文档。

加密文件的扩展名是“.crypt”。

加密文件后,勒索软件会在用户桌面上创建多个文件,其名称变体为:DECRYPT.txt、HOW_TO_DECRYPT.txt、README.txt.它们都是相同的,包含以下文本信息:

注意:由于 AVAST 解密器是 Windows 应用程序,因此必需在 Mac (WINE, CrossOver) 上安装仿真层。欲了解更多信息,请阅读我们的 博客帖子:

如果 Globe 加密了您的文件,点击此处下载我们的免费修复:

Fonix

自 2020 年 6 月以来,Fonix 勒索软件一直处于活跃状态。它使用 C++ 编写,采用三种密钥加密方案(RSA-4096 主密钥、RSA-2048 会话密钥、用于 SALSA/ChaCha 加密的 256 位文件密钥)。2021 年 2 月,勒索软件作者关闭了业务,并发布了可用于免费解密文件的 RSA 主密钥。

如果 Fonix 加密了您的文件,请点击此处下载我们的免费修复:

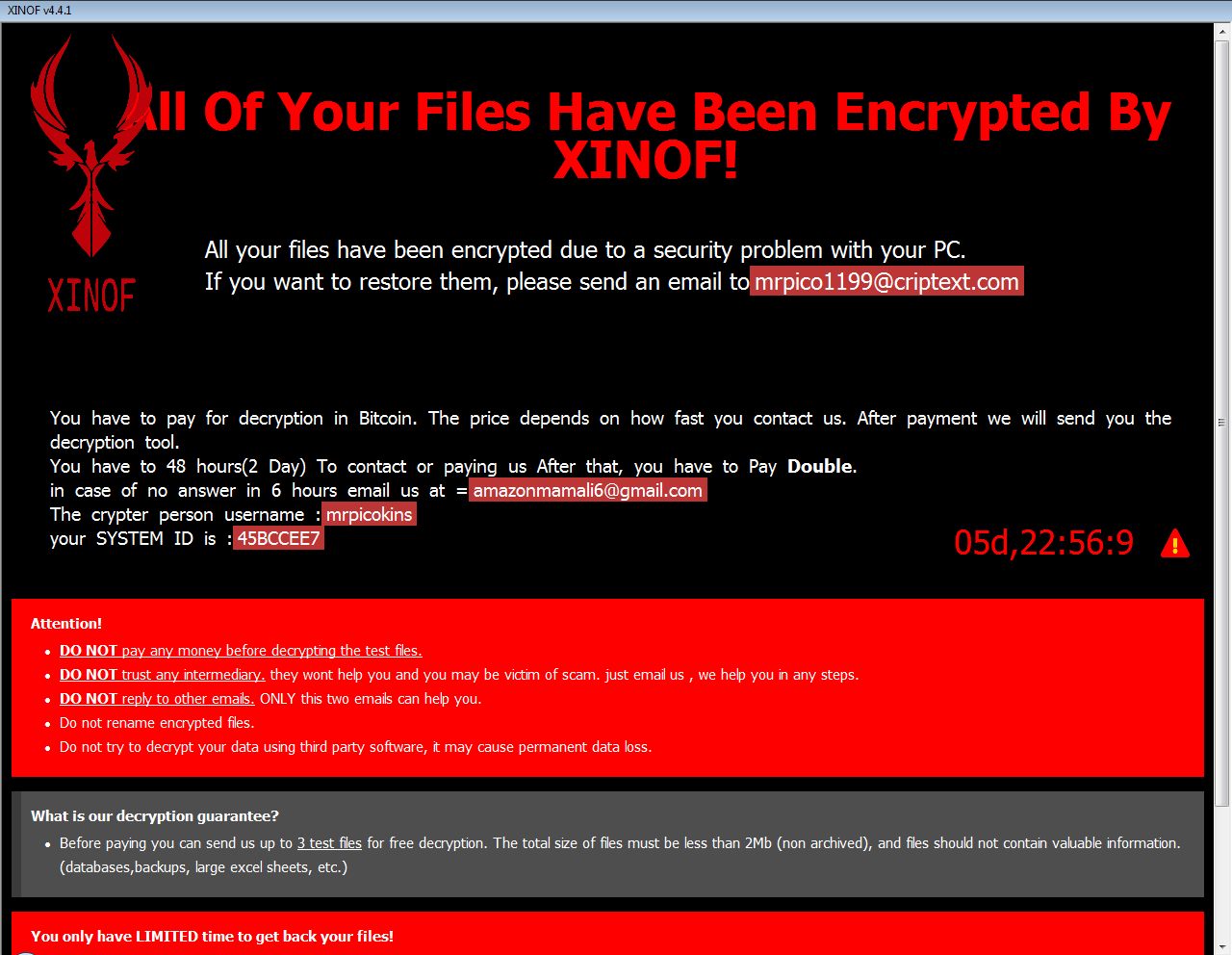

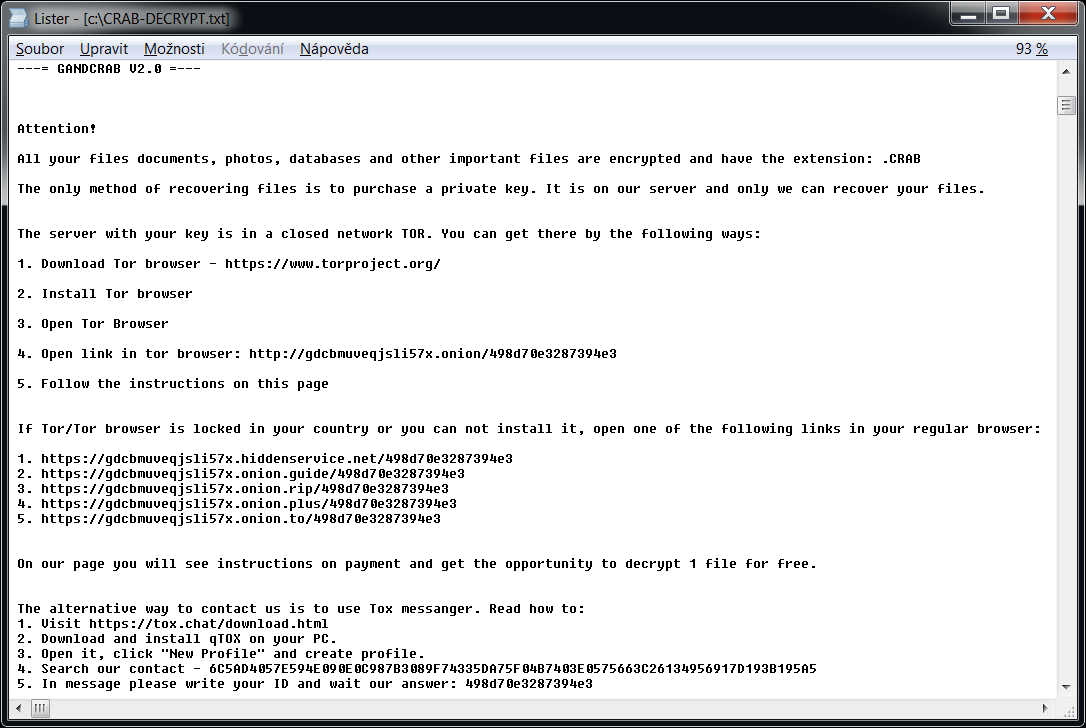

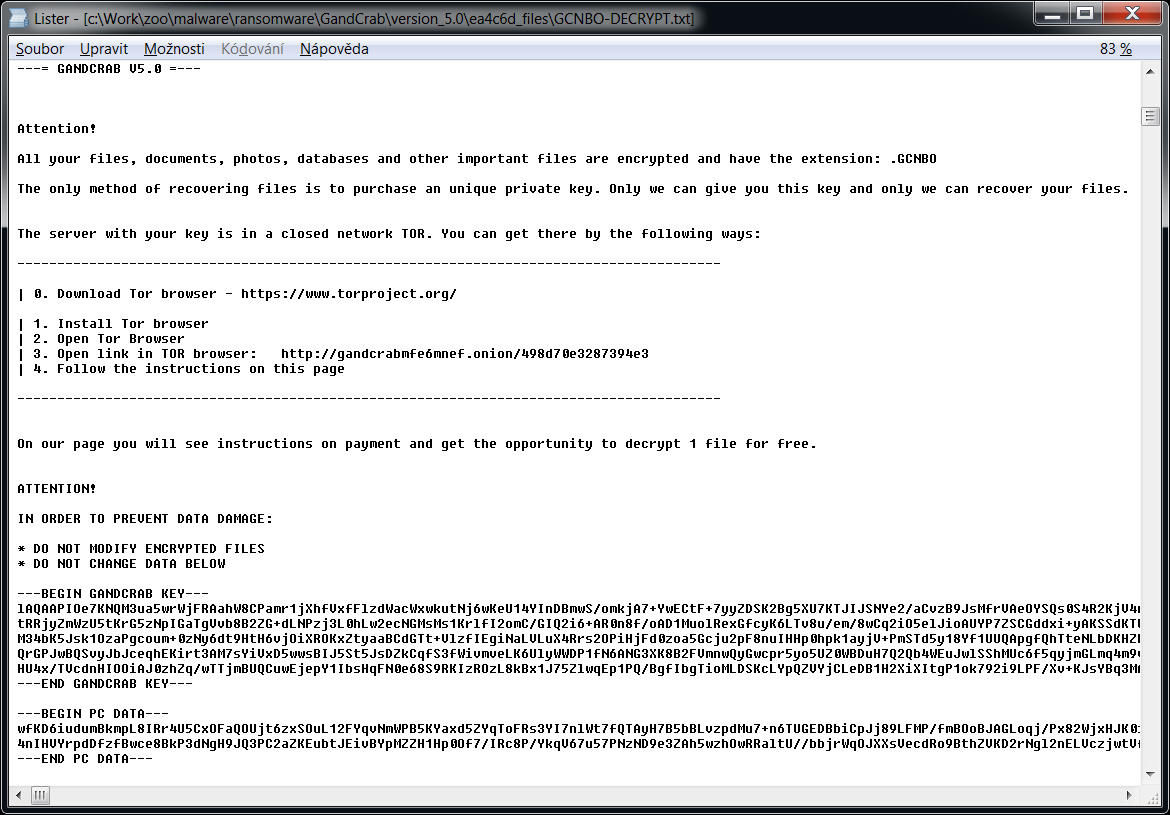

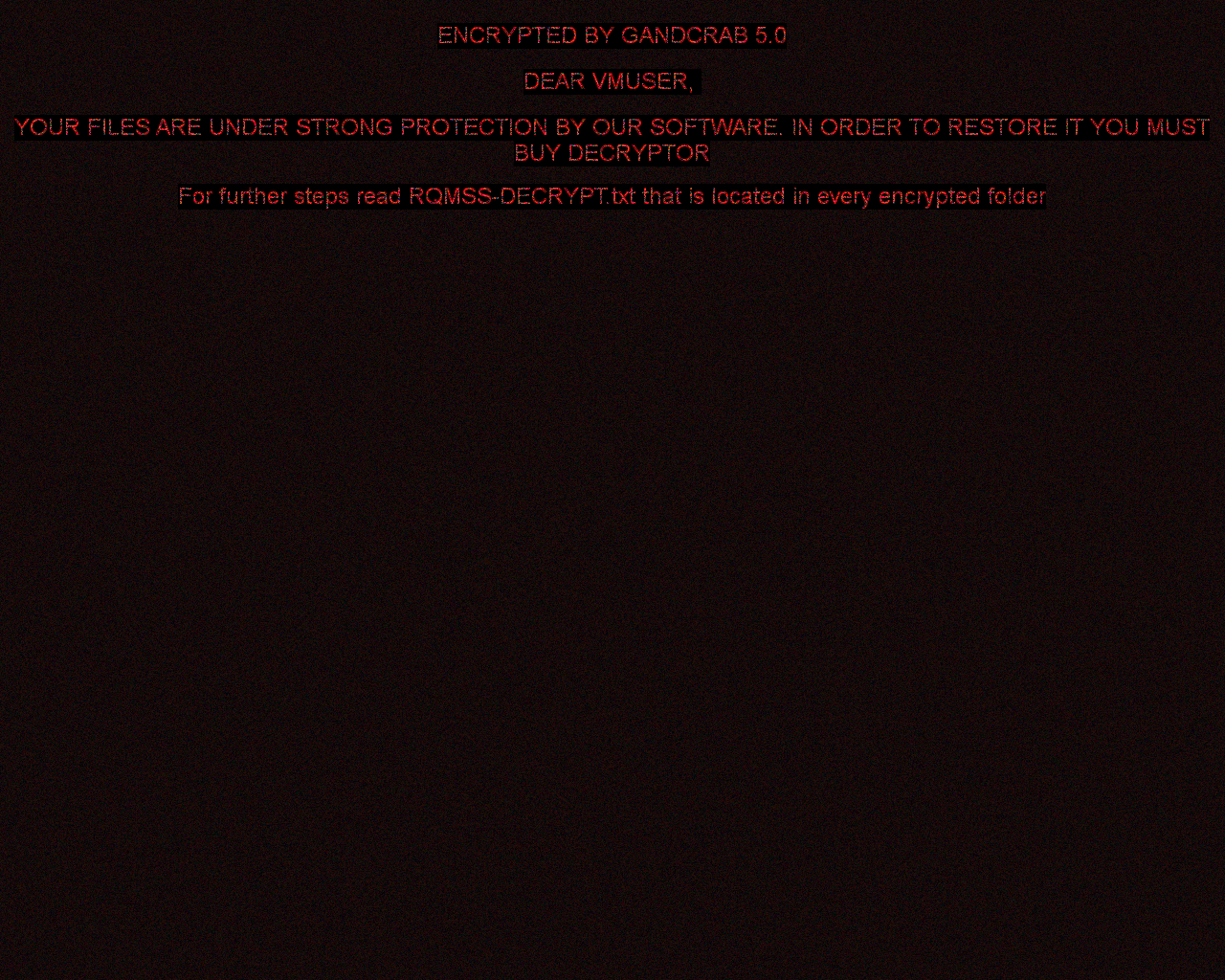

GandCrab

Gandcrab 是 2018 年最流行的勒索软件之一。2018 年 10 月 17 日,Gandcrab 开发者公布了攻击叙利亚受害者的 997 个密匙。同样,在 2018 年 7 月,FBI 发布了 4-5.2 版的主解密密钥。此版本解码器利用了所有这些密匙,可以免费解码文件。

该勒索软件可能会在加密文件的名称后面加上以下扩展名:

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo(排名不分先后)

勒索软件还会在每个文件夹中创建一个名为“GDCB-DECRYPT.txt”、“CRAB-DECRYPT.txt”、“KRAB_DECRYPT.txt”、“%RandomLetters%-DECRYPT.txt”或“%RandomLetters%-MANUAL.txt”的文本文件。文件内容如下。

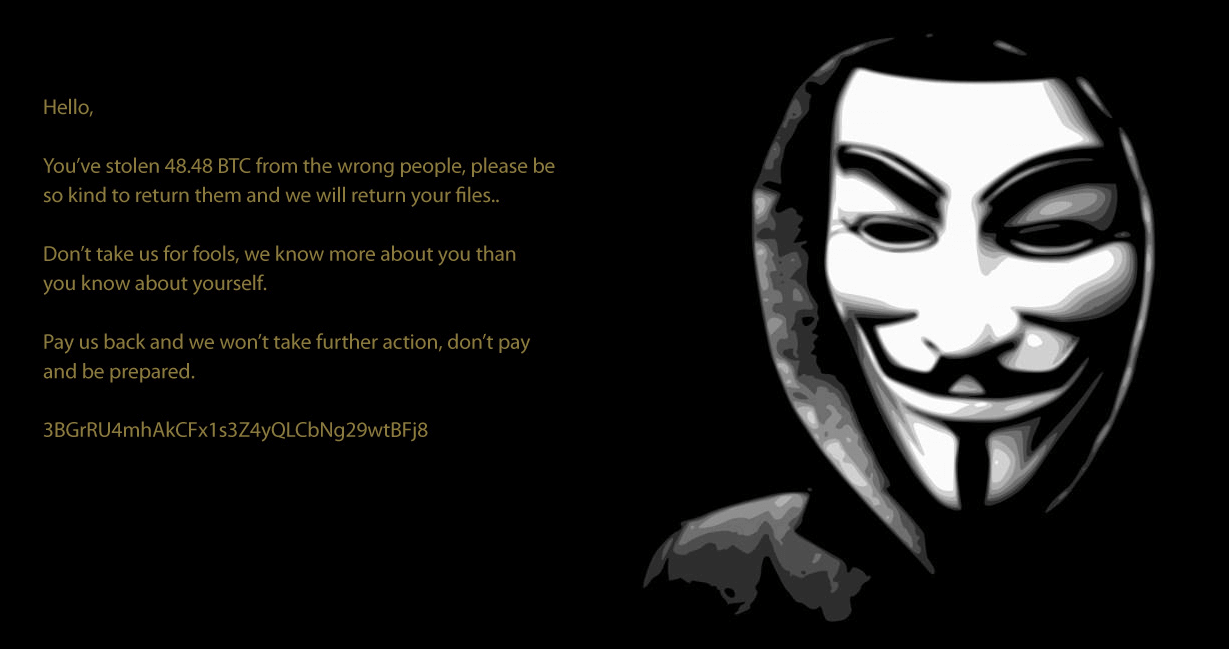

该勒索软件的更新版本还可以将以下图像设置为用户桌面:

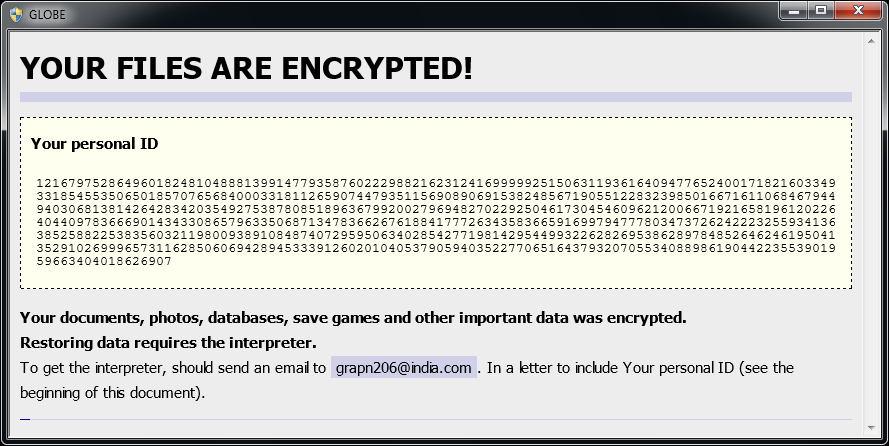

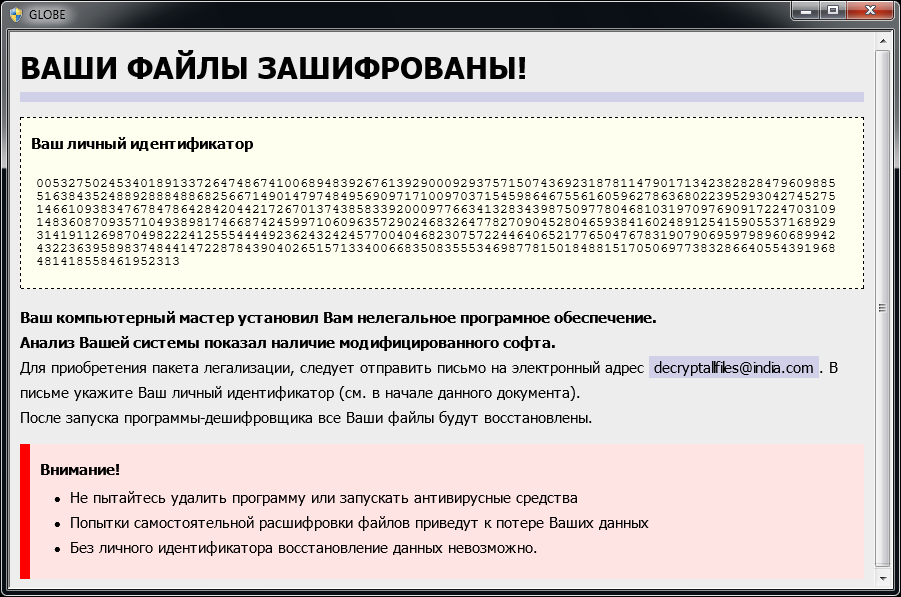

Globe

Globe 是一种勒索软件,最初在 2016 年 8 月被发现。基于变体,它使用 RC4 或 Blowfish 加密法。这是感染标志:

Globe 会添加如下所示扩展名中的一种到文件名称中:".ACRYPT"、".GSupport[0-9]"、".blackblock"、".dll555"、".duhust"、".exploit"、".frozen"、".globe"、".gsupport"、".kyra"、".purged"、".raid[0-9]"、".siri-down@india.com"、".xtbl"、".zendrz"、".zendr[0-9]"或".hnyear"。另外,它的一些版本也会加密文件名。

加密文件之后会出现类似消息(位于 “How to restore files.hta”或“Read Me Please.hta”文件中):

如果 Globe 加密了您的文件,点击此处下载我们的免费修复:

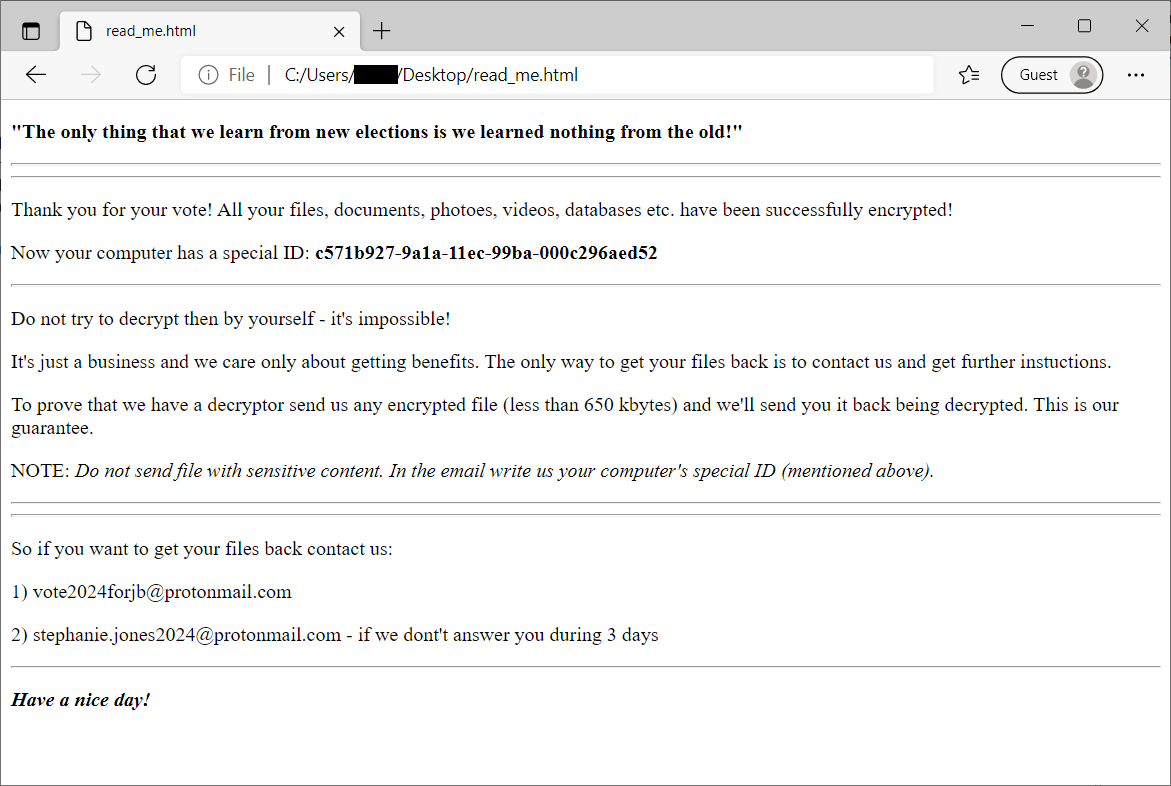

HermeticRansom

HermeticRansom 是俄乌冲突爆发之初使用的一种勒索软件。其采用 Go 语言编写并使用 AES GCM 对称密码对文件进行加密。此勒索软件攻击的受害者可以免费解密文件。

加密文件可以通过 .[vote2024forjb@protonmail.com].encryptedJB 文件扩展名进行识别。此外,名为 read_me.html 的一个文件也会出现在用户桌面上(见下图所示)。

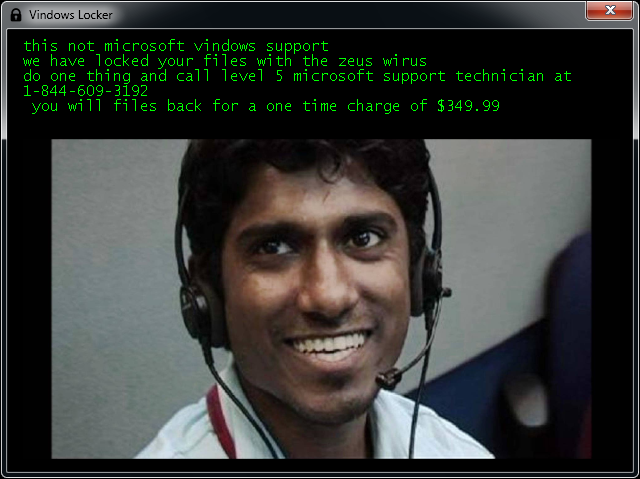

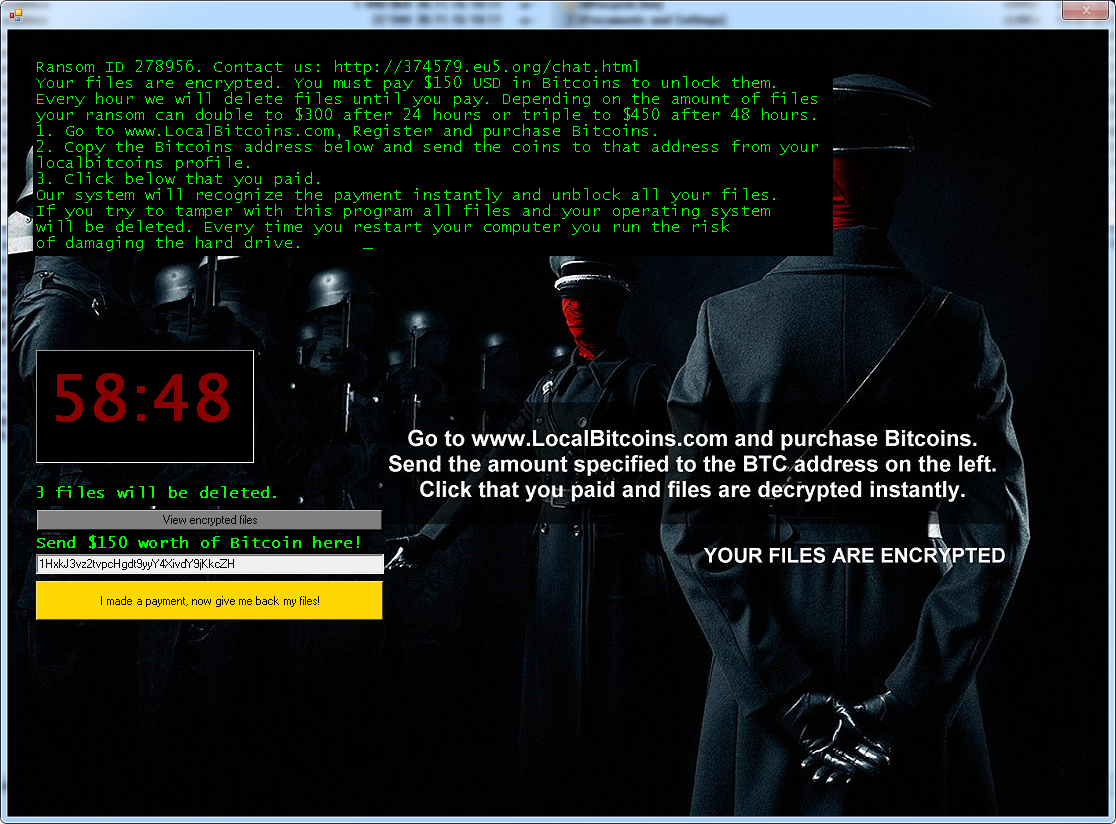

Jigsaw

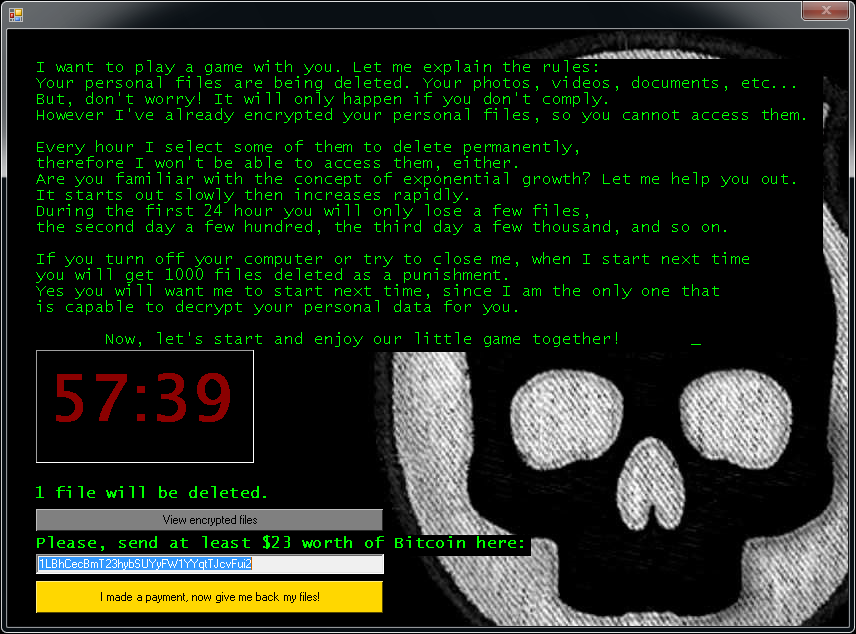

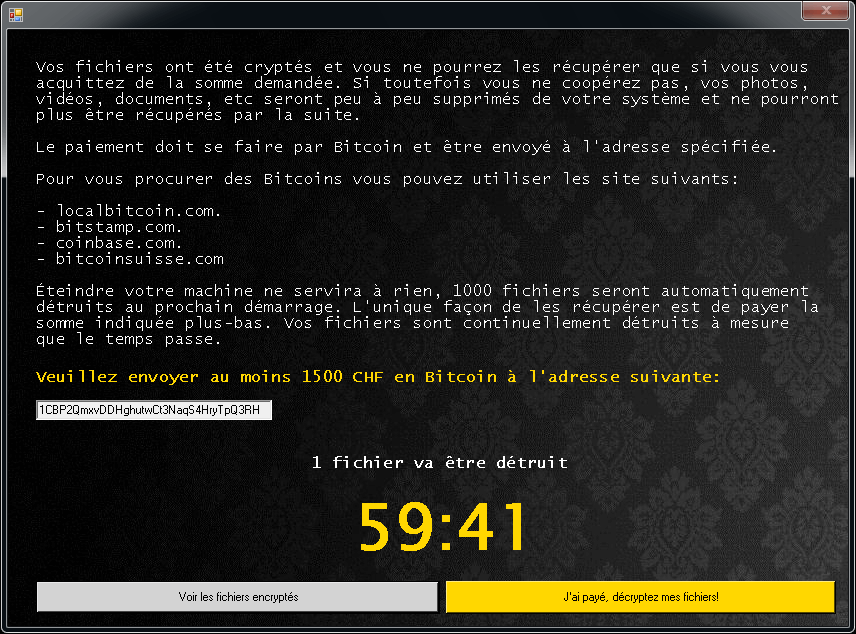

Jigsaw 是自 2016 年 3 月一直存在的一种勒索软件。Jigsaw 根据电影角色“电锯惊魂”(The Jigsaw Killer) 命名。这款勒索软件的多个变体在赎金屏幕中使用电锯惊魂的照片。

加密的文件将具有如下扩展名之一:.kkk、.btc、.gws、.J、.encrypted、.porno、.payransom、.pornoransom、.epic、.xyz、.versiegelt、.encrypted、.payb、.pays、.payms、.paymds、.paymts、.paymst、.payrms、.payrmts、.paymrts、.paybtcs、.fun、.hush、.uk-dealer@sigaint.org 或 .gefickt。

勒索软件加密您的文件之后,会出现如下屏幕之一:

如果 Jigsaw 加密了您的文件,请点击此处下载我们的免费修复:

LambdaLocker

LambdaLocker 是 2017 年 5 月首次发现的一款勒索软件。其采用 Python 编程语言编写而成,目前流行的变体是可解密的。

勒索软件会在文件名称后面加上扩展名“.MyChemicalRomance4EVER”:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

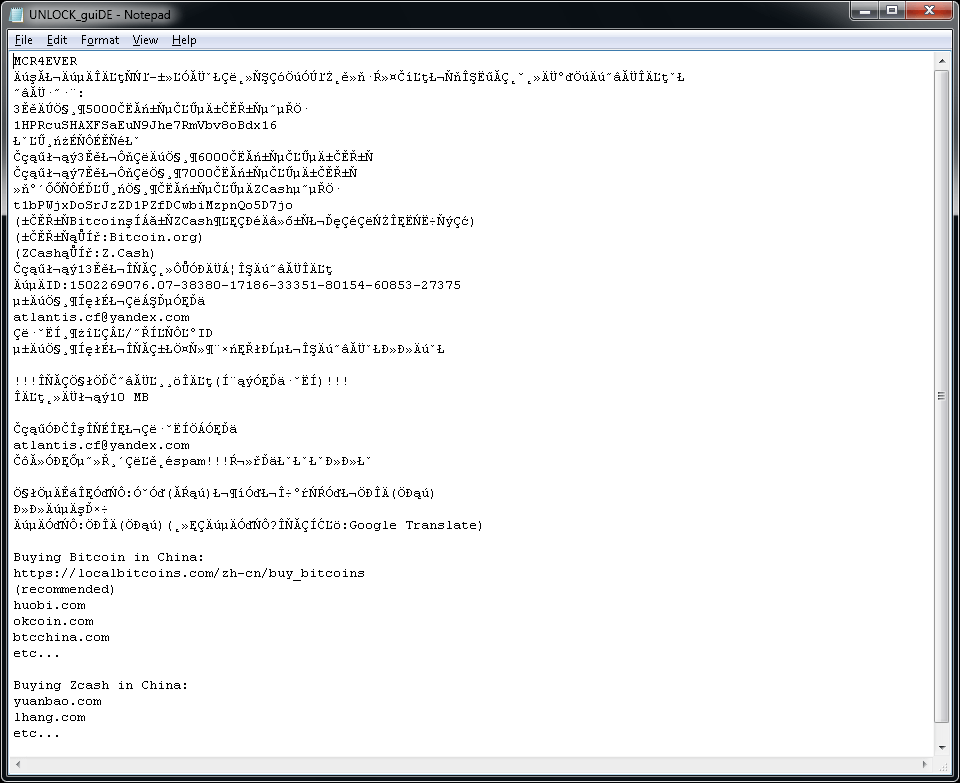

勒索软件还会在用户桌面上创建名为"UNLOCK_guiDE.txt"的文本文件。文件内容如下。

Legion

Legion 是一种勒索软件,最初在 2016 年 6 月被发现。这是感染标志:

Legion 会在文件名后添加扩展名“._23-06-2016-20-27-23_$f_tactics@aol.com$.legion”或“.enturion_legion@aol.com$.cbf ”。(比如,Thesis.doc = Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

加密文件之后,Legion 会更改您的桌面墙纸,并显示如下所示的弹出窗口:

如果 Legion 加密了您的文件,点击此处下载我们的免费修复:

NoobCrypt

NoobCrypt 是一种勒索软件,最初在 2016 年 7 月末被发现。这个勒索软件使用 AES 256 加密法加密用户的文件。

如果 NoobCrypt 加密了您的文件,点击此处下载我们的免费修复:

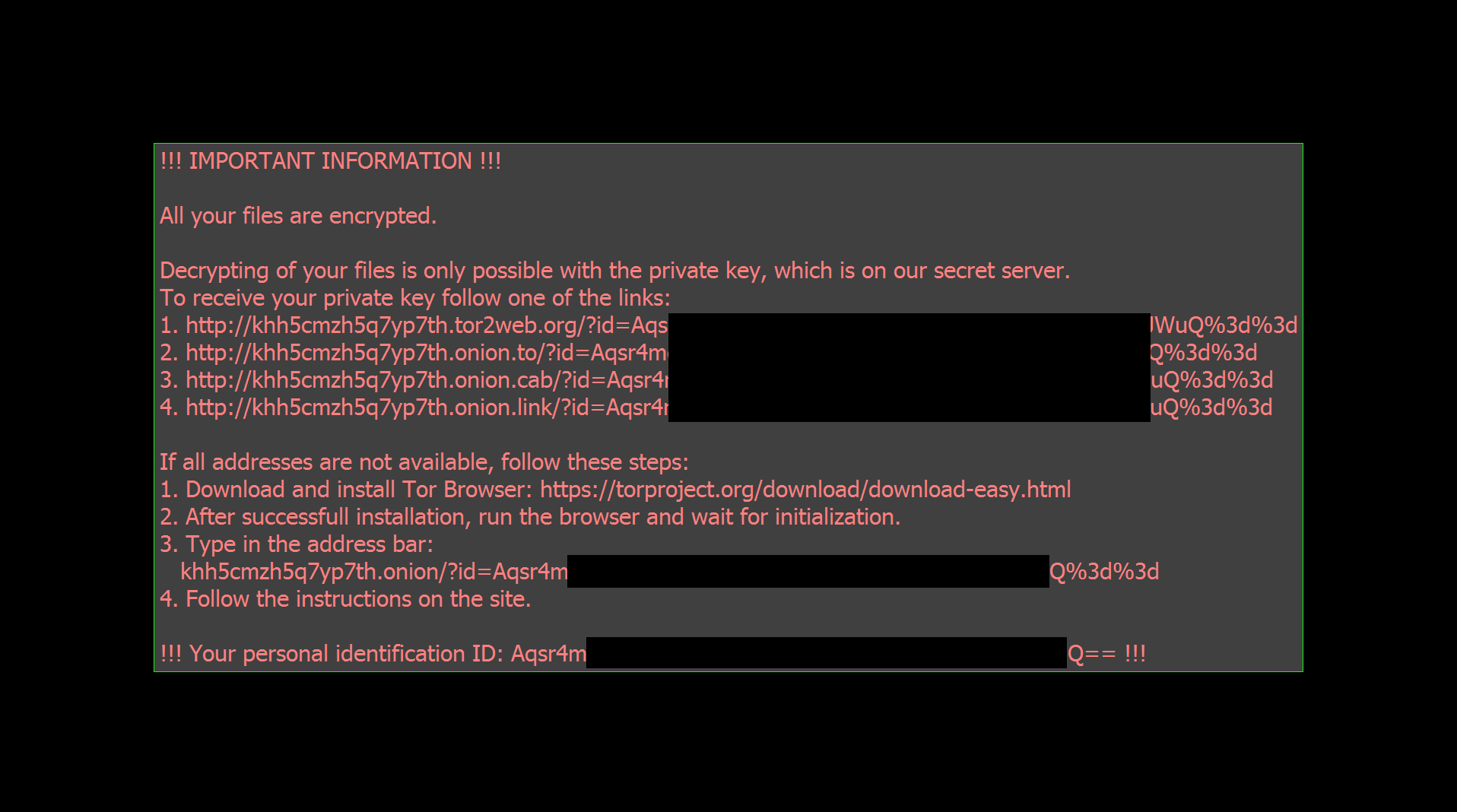

Prometheus

Prometheus 勒索软件采用 .NET (C#) 编写,并使用 Chacha20 或 AES-256 密码对文件进行加密。然后,文件加密密钥被 RSA-2048 加密并存储到文件的末尾。此勒索软件的部分变体也可免费解密。

加密文件可以通过以下文件扩展名之一识别:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

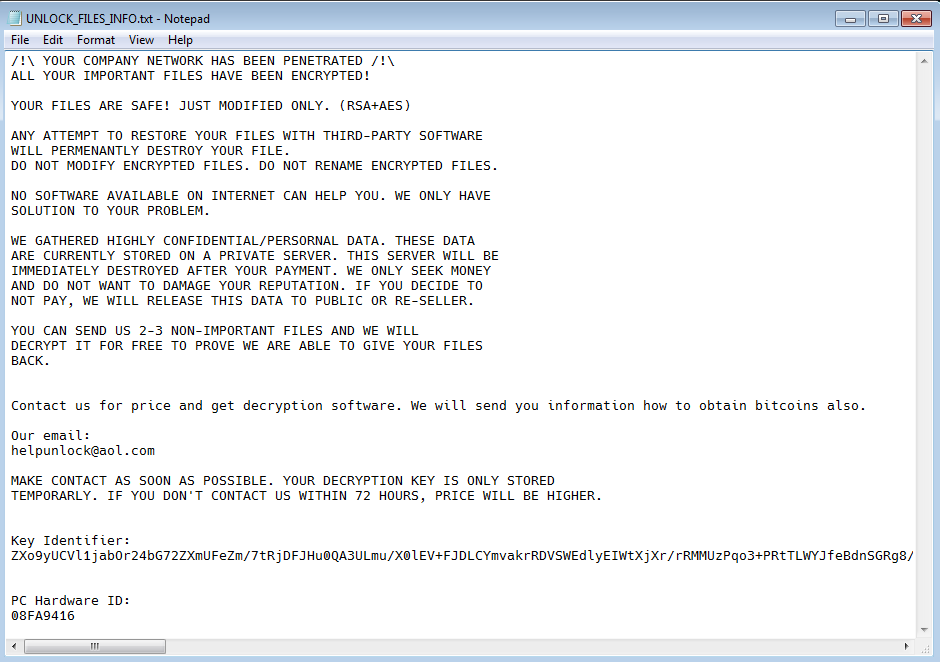

此外,用户桌面上也会出现下列名称之一的勒索信文件:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

TargetCompany 是利用 Chacha20 密码对用户文件进行加密的一款勒索软件。此勒索软件攻击的受害者现在可以免费解密文件。

加密的文件可以通过这些扩展名之一来识别:

.mallox

.exploit

.architek

.brg

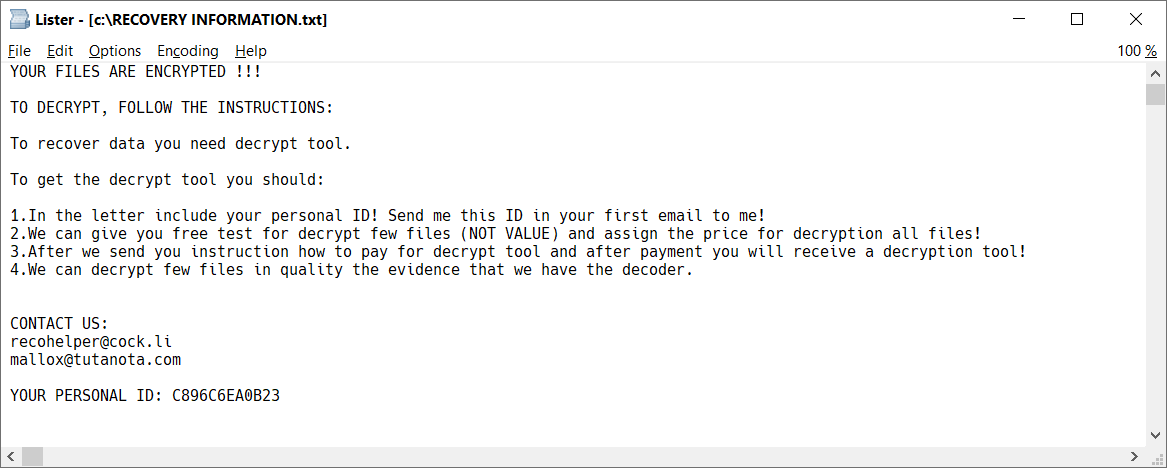

.carone

在包含至少一个加密文件的文件夹中,都有一个勒索信文件,名为 RECOVERY INFORMATION.txt(见下图)。

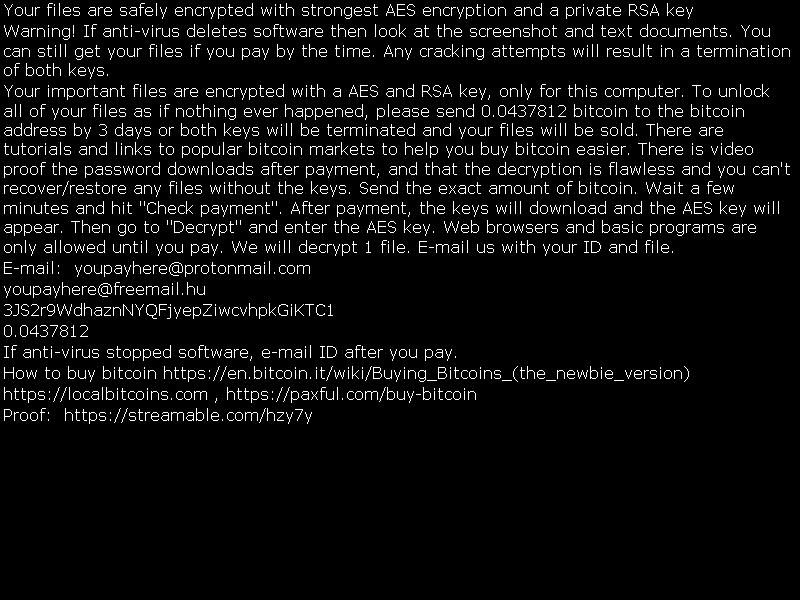

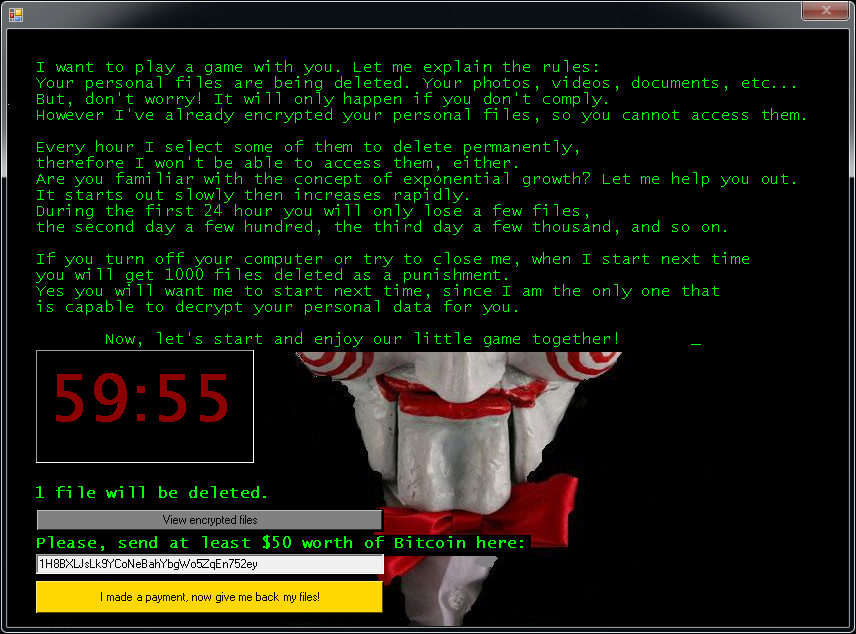

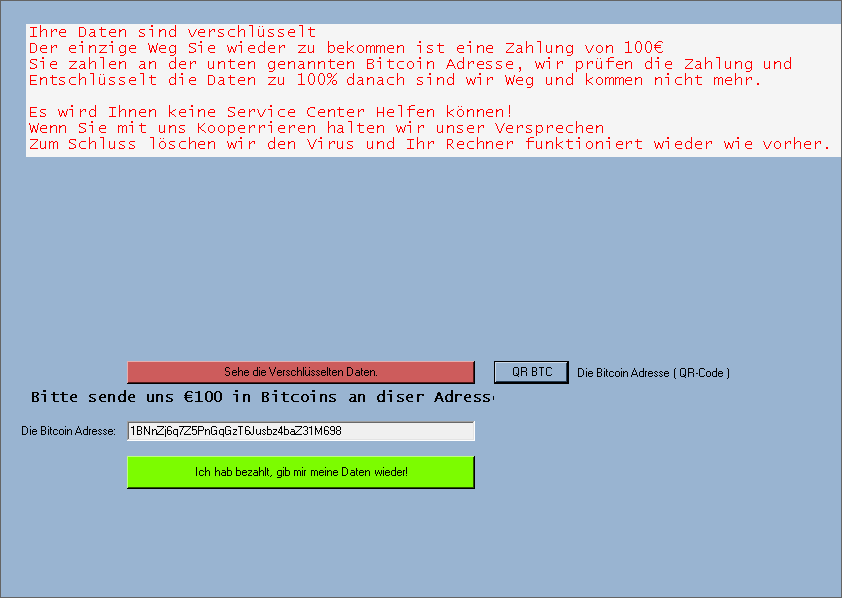

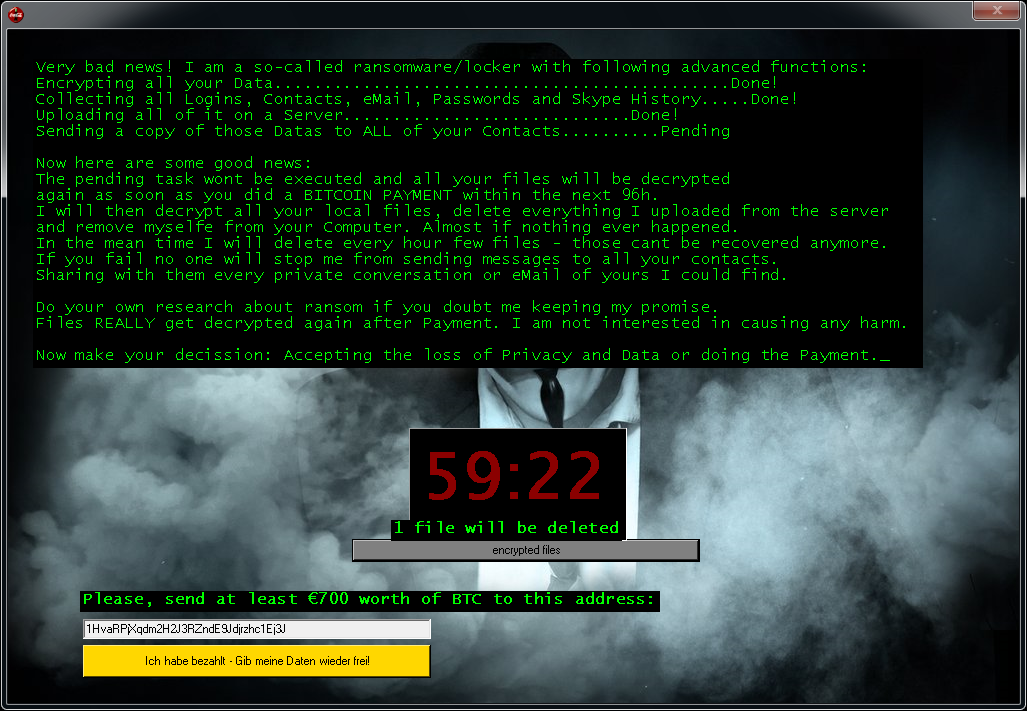

Stampado

Stampado 是一种使用 AutoIt 脚本工具编写的勒索软件。自 2016 年 8 月一直存在。Stampado 当前在暗网上出售,而且不断出现各种新变体。Stampado 的一个版本又叫 Philadelphia。

Stampado 会为已经加密的文件添加扩展名 .locked。一些 Stampado 变体还会加密文件名,加密后的文件名可能会为 document.docx.locked 或 85451F3CCCE348256B549378804965CD8564065FC3F8.locked。

加密完成后会出现以下屏幕:

如果 Stampado 加密了您的文件,请点击此处下载我们的免费修复:

SZFLocker

SZFLocker 是一种勒索软件,最初在 2016 年 5 月被发现。这是感染标志:

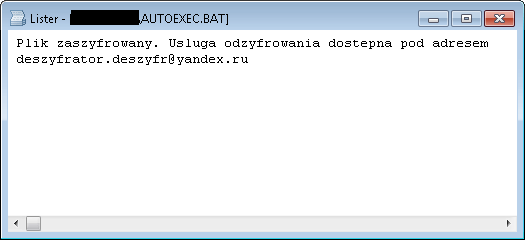

SZFLocker 会在文件名后添加 .szf。(比如,Thesis.doc = Thesis.doc.szf)

当您试图打开一个加密文件,SZFLocker 会显示如下消息(波兰语):

如果 SZFLocker 加密了您的文件,点击此处下载我们的免费修复:

TeslaCrypt

TeslaCrypt 是一种勒索软件,最初在 2015 年 2 月被发现。这是感染标志:

如果 TeslaCrypt 加密了您的文件,点击此处下载我们的免费修复:

Troldesh / Shade

Troldesh(也叫 Shade 或 Encoder.858)是 2016 年发现的勒索软件。2020 年 4 月底,该勒索软件作者关闭了业务并发布了可用于免费解密文件的解密密钥。

更多信息:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

加密的文件将具有如下扩展名之一:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

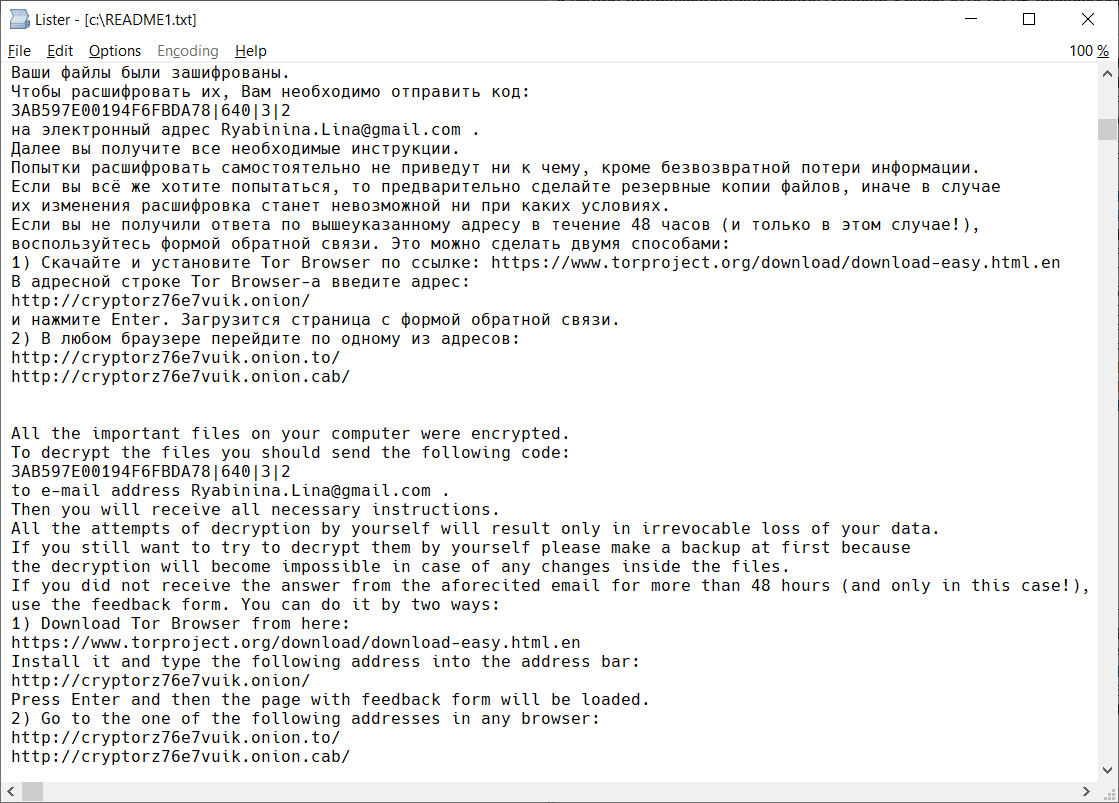

加密文件后,勒索软件会在用户桌面上创建多个文件,其名称为 README1.txt 至 README10.txt。它们使用不同的语言,包含以下文本:

用户的桌面背景也会更改,如下图所示:

如果 Troldesh 加密了您的文件,请点击此处下载我们的免费修复:

XData

XData 是从 AES_NI 衍生而出的一款勒索软件,和 WannaCry 一样,它通过利用 Eternal Blue 漏洞传播到其他机器。

该勒索软件会在加密文件的名称后面添加扩展名”.~xdata~”。

在包含至少一个加密文件的文件夹中,都能找到,名为"HOW_CAN_I_DECRYPT_MY_FILES.txt" 的文件。此外,勒索软件还会创建一个类似于以下文件名称的密钥文件:

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~,文件位于以下文件夹中:

• C:\

• C:\ProgramData

•桌面

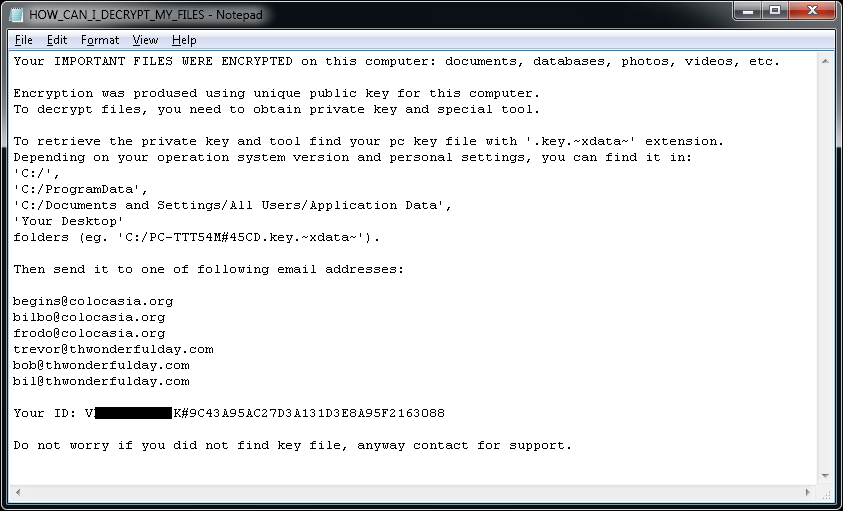

文件“HOW_CAN_I_DECRYPT_MY_FILES.txt”内含以下勒索内容:

如果 Troldesh 加密了您的文件,请点击此处下载我们的免费修复: