Ferramentas grátis de descriptografia de ransomware

Vítima de ransomware? Não pague o resgate!

Mudar o tipo de ransomware

Nossas ferramentas gratuitas de descriptografia de ransomware ajudam a liberar arquivos sequestrados pelos seguintes ransomwares. Basta clicar em um nome para conferir os sinais de infecção e obter a nossa correção gratuita.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo & LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (Offline)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh/Shade

- XData

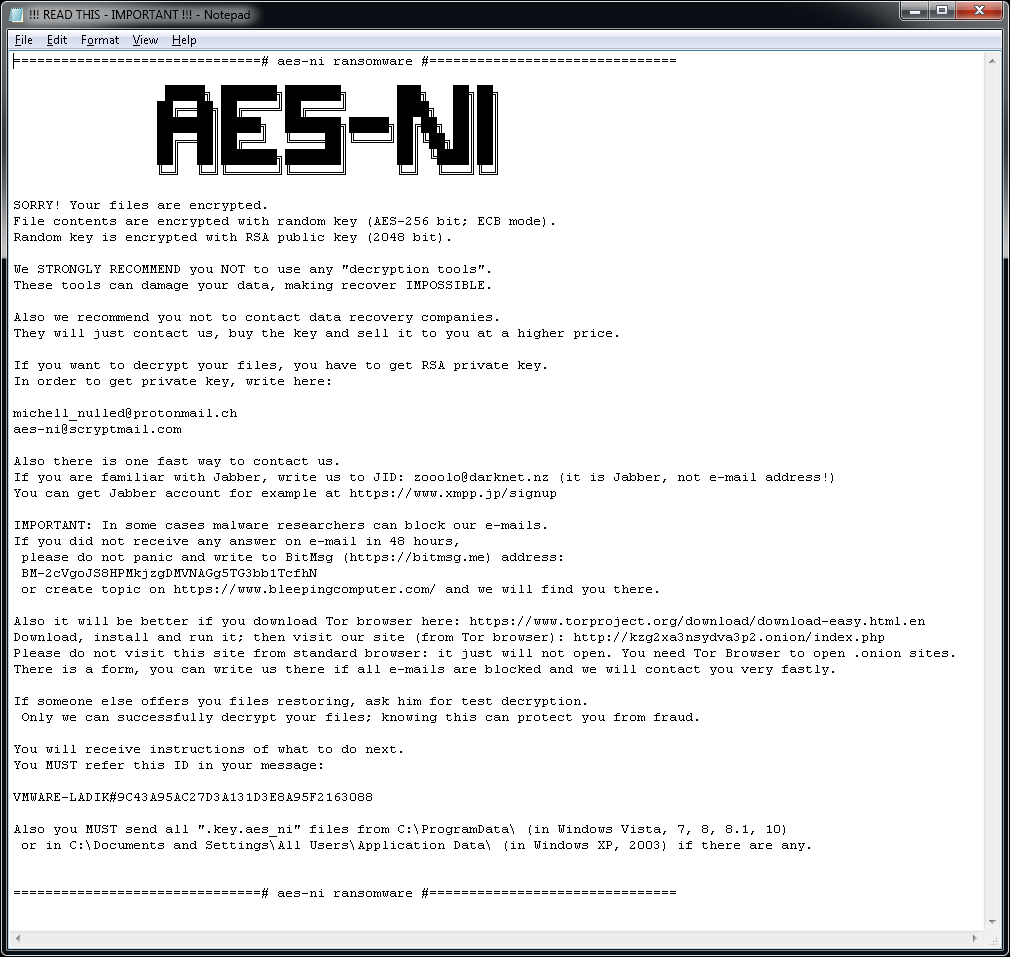

AES_NI

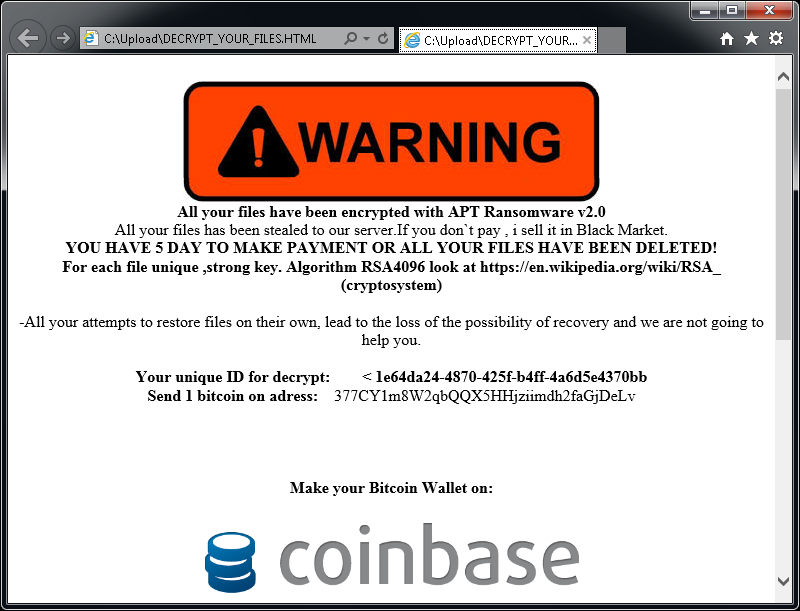

O AES_NI é uma nova linha de ransomware que apareceu pela primeira vez em dezembro de 2016. Desde então, observamos várias variantes, com diferentes extensões de arquivo. Para criptografar arquivos, o ransomware usa AES-256 em combinação com o RSA-2048.

O ransomware adiciona uma das seguintes extensões aos arquivos criptografados:

.aes_ni

.aes256

.aes_ni_0day

Em cada pasta com pelo menos um arquivo criptografado, é possível encontrar o arquivo “!!! READ THIS - IMPORTANT !!!.txt”. Além disso, o ransomware cria um arquivo chave com nome que se parece com: [NOME_DO_PC]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day na pasta C:\ProgramData.

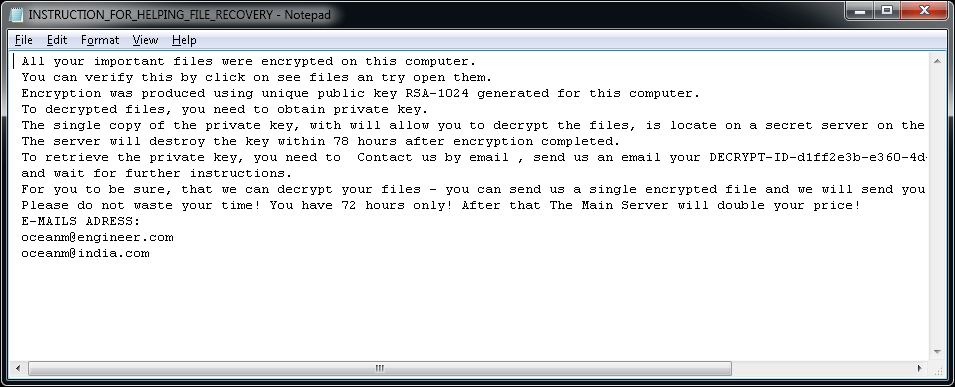

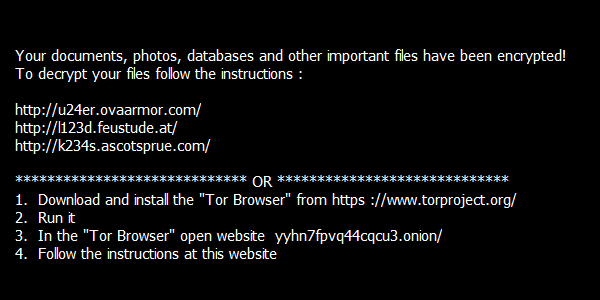

O arquivo “!!! READ THIS - IMPORTANT !!!.txt” contém a seguinte mensagem de resgate:

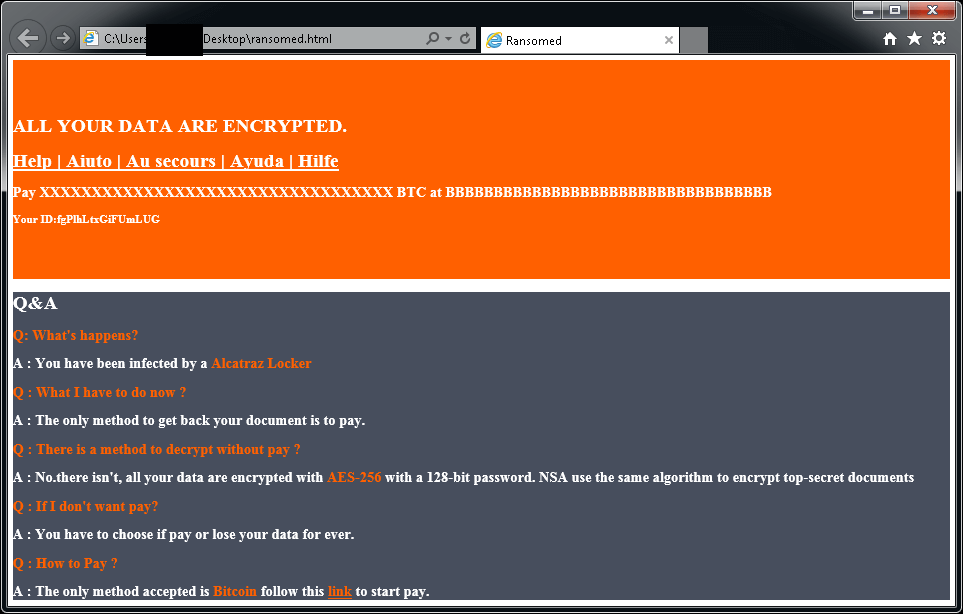

Alcatraz Locker

Alcatraz Locker é uma variedade de ransomware que foi observada primeiramente em meados de novembro de 2016. Para criptografar os arquivos do usuário, esse ransomware usa criptografia AES 256 combinada com codificação Base64.

Os arquivos criptografados têm a extensão “.Alcatraz”.

Após criptografar seus arquivos, uma mensagem semelhante é exibida (ela fica em um arquivo “ransomed.html”, localizado na área de trabalho do usuário):

Se o Alcatraz Locker criptografou seus arquivos, clique aqui para baixar nossa correção grátis:

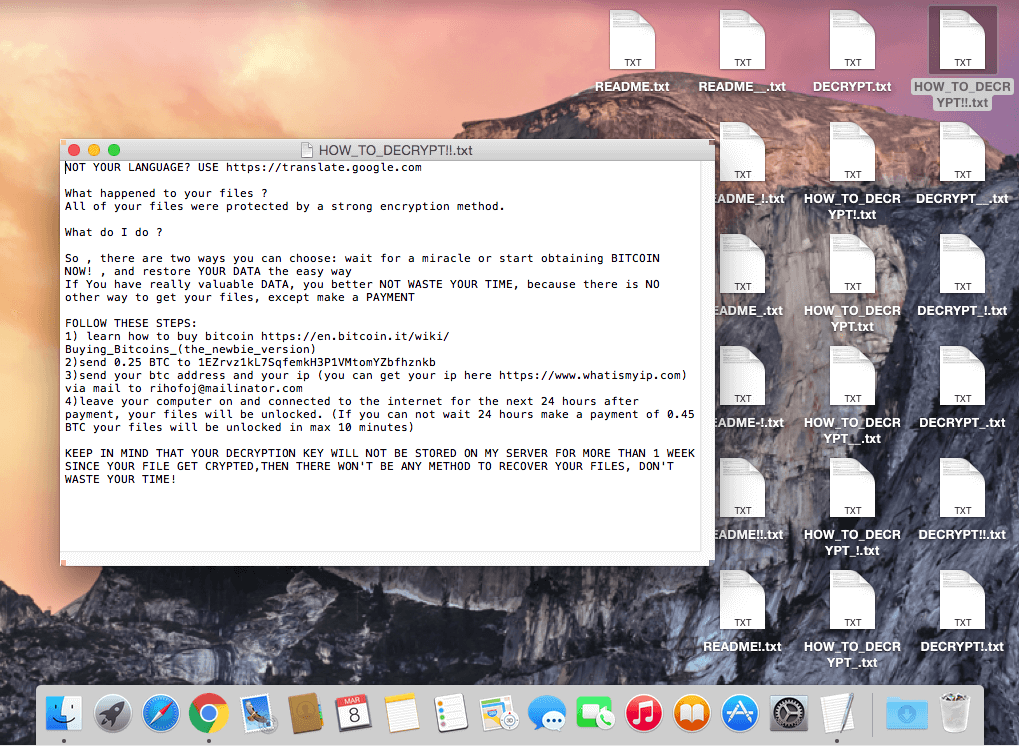

Apocalypse

O Apocalypse é uma forma de ransomware que foi detectada pela primeira vez em junho de 2016. Alguns sinais de infecção:

O Apocalypse adiciona .encrypted, .FuckYourData, .locked, .Encryptedfile, ou .SecureCrypted no final dos nomes de arquivo. (p.ex., Tese.doc = Tese.doc.locked)

Abrir um arquivo com a extensão .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt, ou .Where_my_files.txt (por exemplo, Thesis.doc.How_To_Decrypt.txt) exibirá uma variação da mensagem:

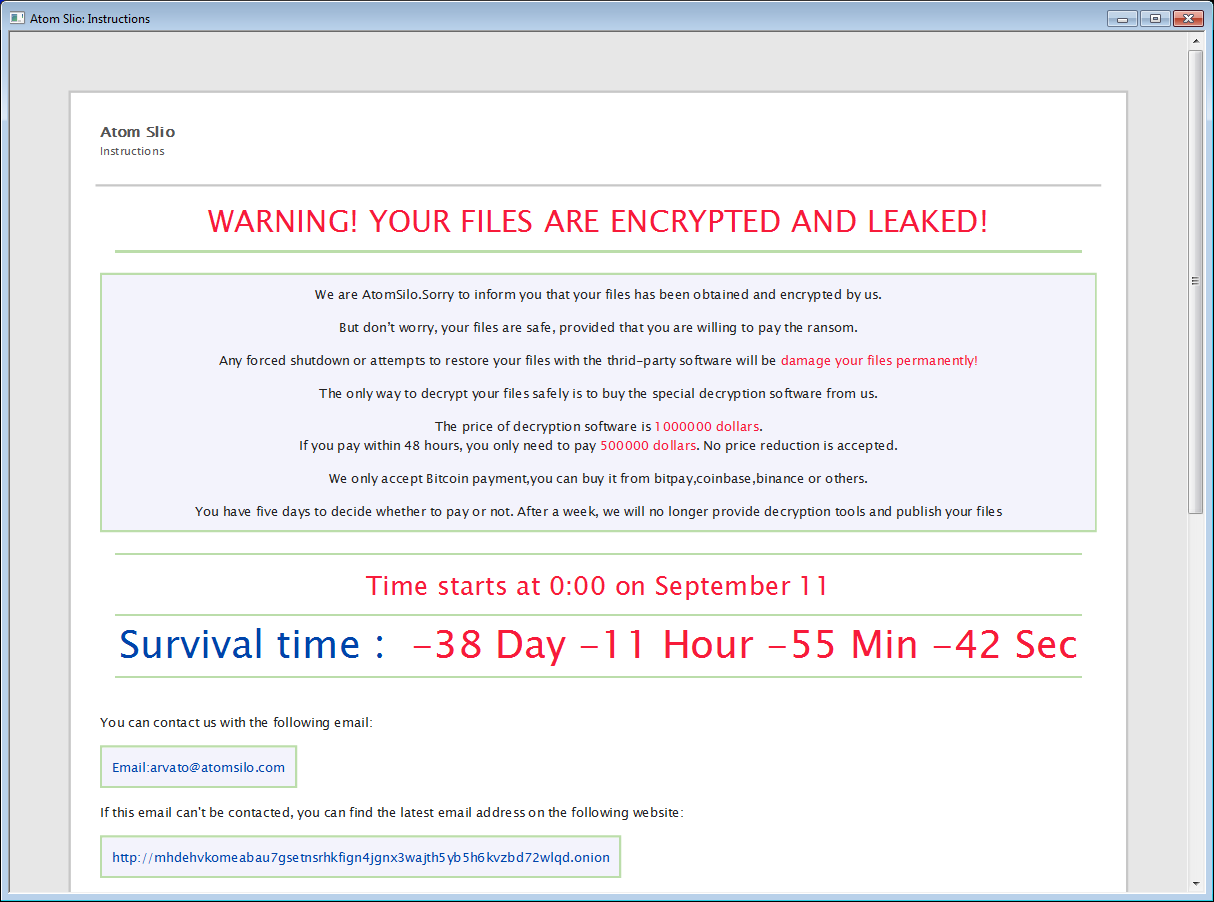

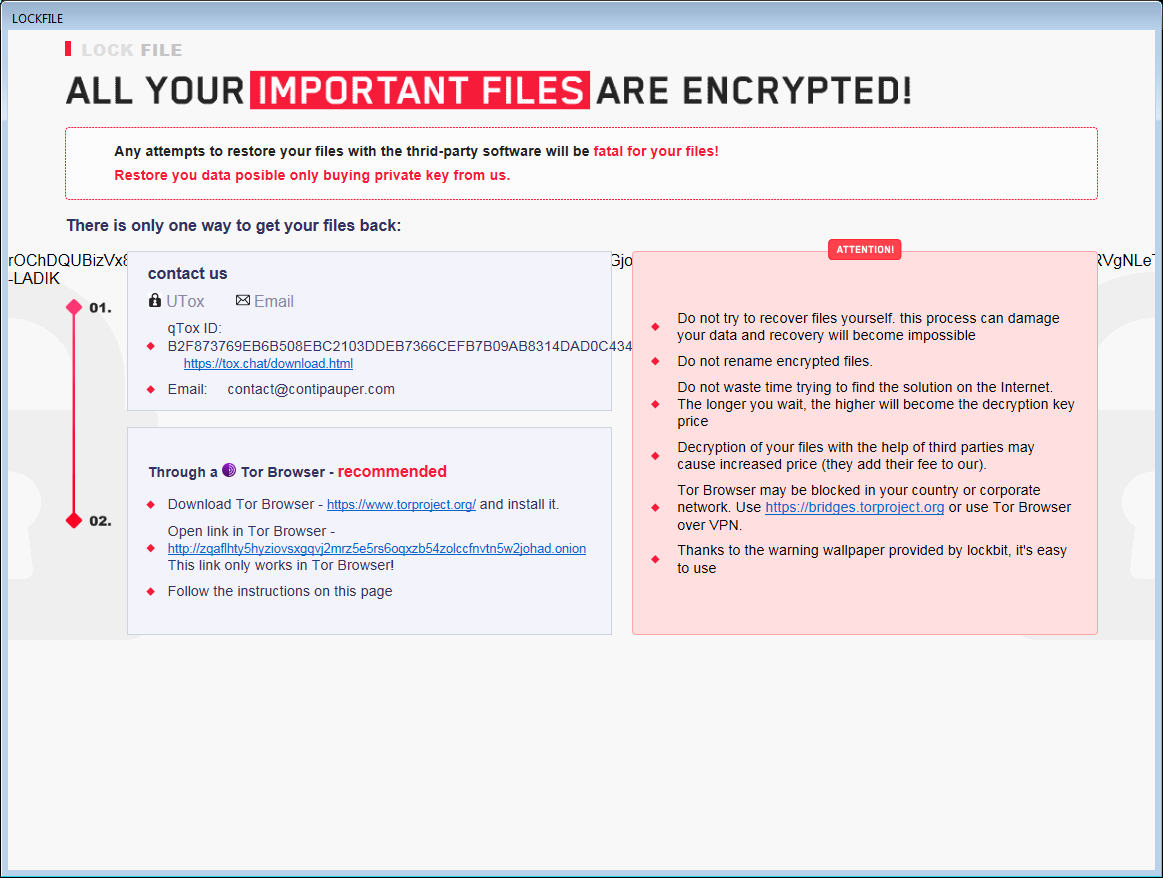

AtomSilo & LockFile

AtomSilo&LockFile são dois tipos de ransomwares analisados por Jiří Vinopal. Os dois apresentam um esquema de criptografia similar, então o aplicativo de descriptografia funciona com as duas variantes. Isso significa que suas vítimas podem descriptografar os arquivos infectados gratuitamente.

É possível reconhecer os arquivos criptografados por uma dessas extensões:

.ATOMSILO

.lockfile

Em cada pasta com pelo menos um arquivos criptografado, há também uma nota de resgate nomeada README-FILE-%ComputerName%-%Number%.hta ou LOCKFILE-README-%ComputerName%-%Number%.hta, por exemplo:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

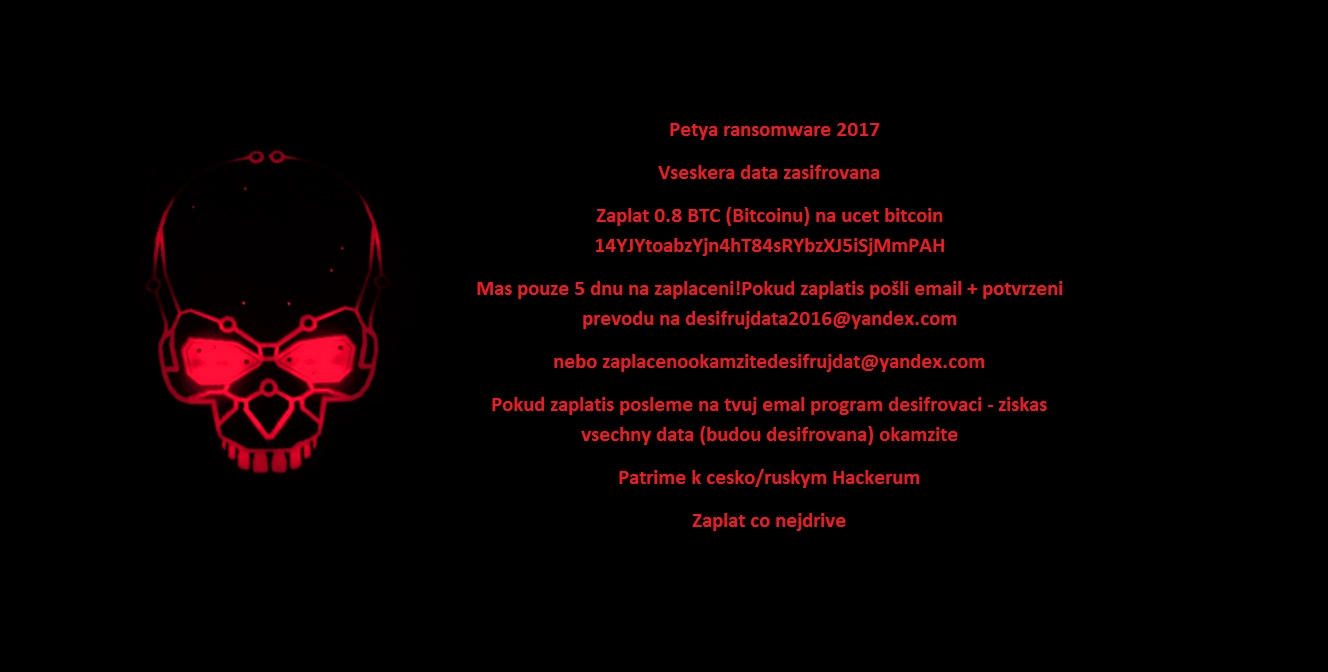

Babuk

Babuk é um ransomware russo. Em setembro de 2021, seu código fonte vazou com algumas chaves de descriptografia. Assim, suas vítimas podem descriptografar os arquivos infectados gratuitamente.

Ao criptografar um arquivo, o Babuk anexa uma das seguintes extensões ao nome do arquivo:

.babuk

.babyk

.doydo

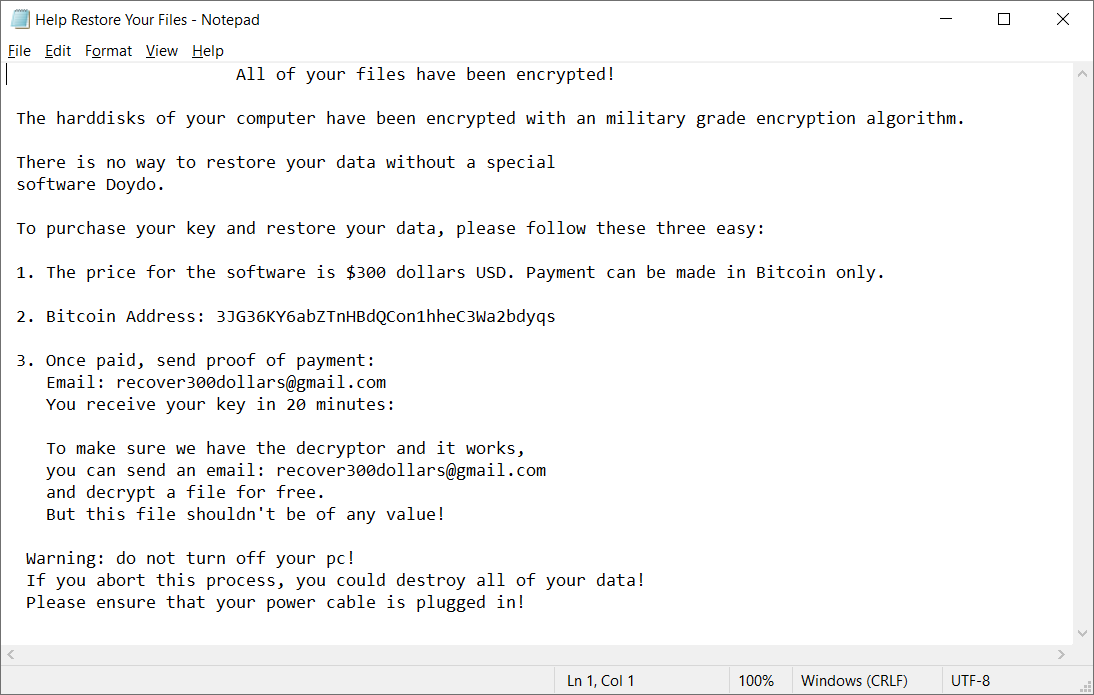

Em cada pasta com pelo menos um arquivo criptografado, o arquivo Help Restore Your Files.txt (ajuda para restaurar seus arquivos.txt, em tradução livre) se encontra com o seguinte conteúdo:

BadBlock

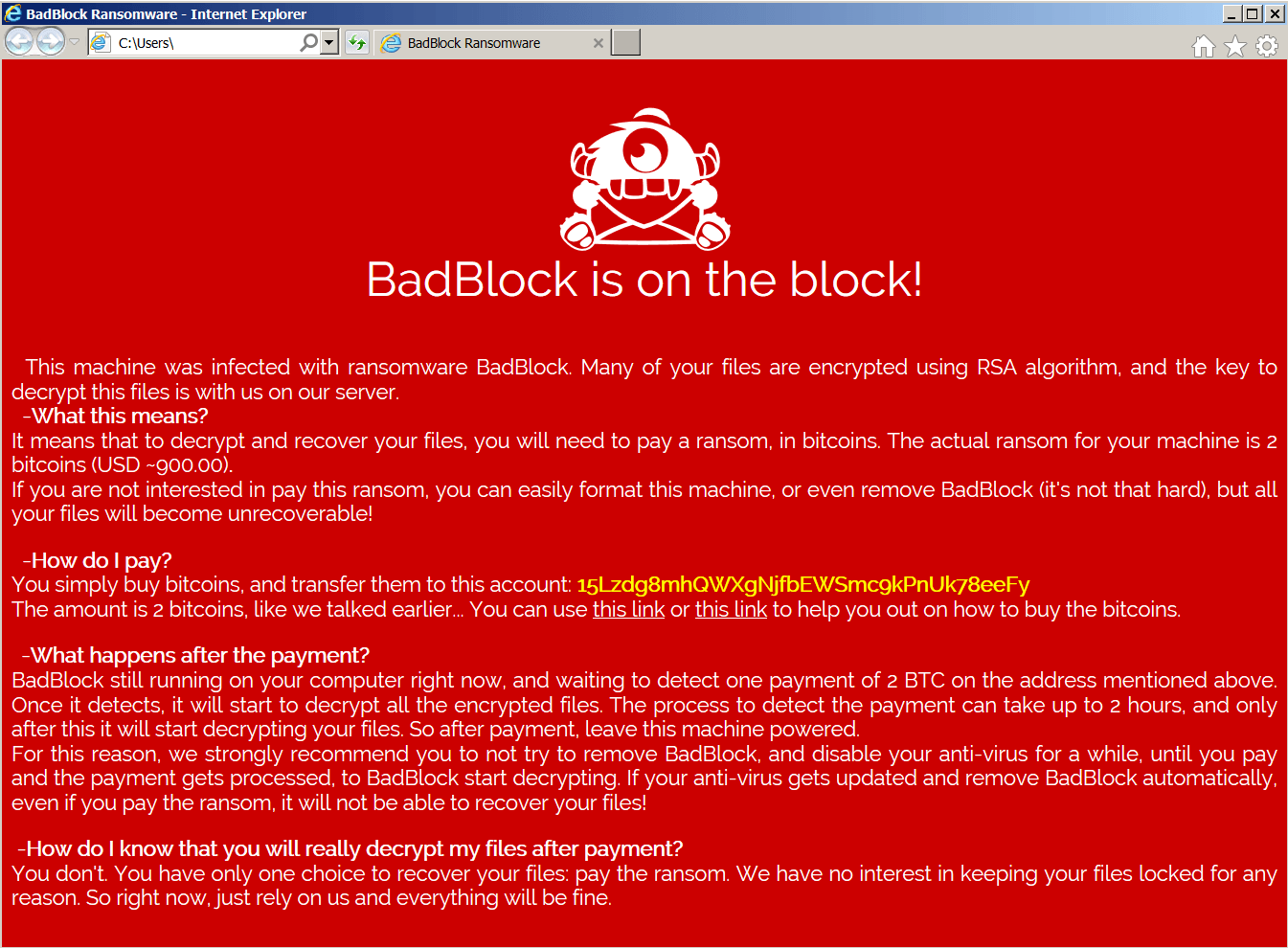

O BadBlock é uma forma de ransomware que foi detectada pela primeira vez em maio de 2016. Alguns sinais de infecção:

O BadBlock não renomeia seus arquivos.

Após criptografar seus arquivos, o BadBlock exibe uma dessas mensagens (de um arquivo chamado Help Decrypt.html):

Se o BadBlock criptografou seus arquivos, clique aqui para baixar nossa correção grátis:

Bart

O Bart é uma forma de ransomware que foi detectada pela primeira vez no final de junho de 2016. Alguns sinais de infecção:

O Bart adiciona .bart.zip ao final dos nomes de arquivos. (p.ex., Tese.doc = Tese.docx.bart.zip). Esses arquivos são ZIP criptografados que contêm os arquivos originais.

Após criptografar seus arquivos, Bart altera o seu papel de parede da área de trabalho para uma imagem como a abaixo. O texto nessa imagem também pode ser usado para ajudar a identificar o Bart e é armazenado na área de trabalho em arquivos nomeados recover.bmp e recover.txt.

Se o Bart criptografou seus arquivos, clique aqui para baixar a nossa correção grátis:

Agradecimento: gostaríamos de agradecer a Peter Conrad, autor do PkCrack, que nos concedeu a permissão para usar sua biblioteca em nossa ferramenta de descriptografia do Bart.

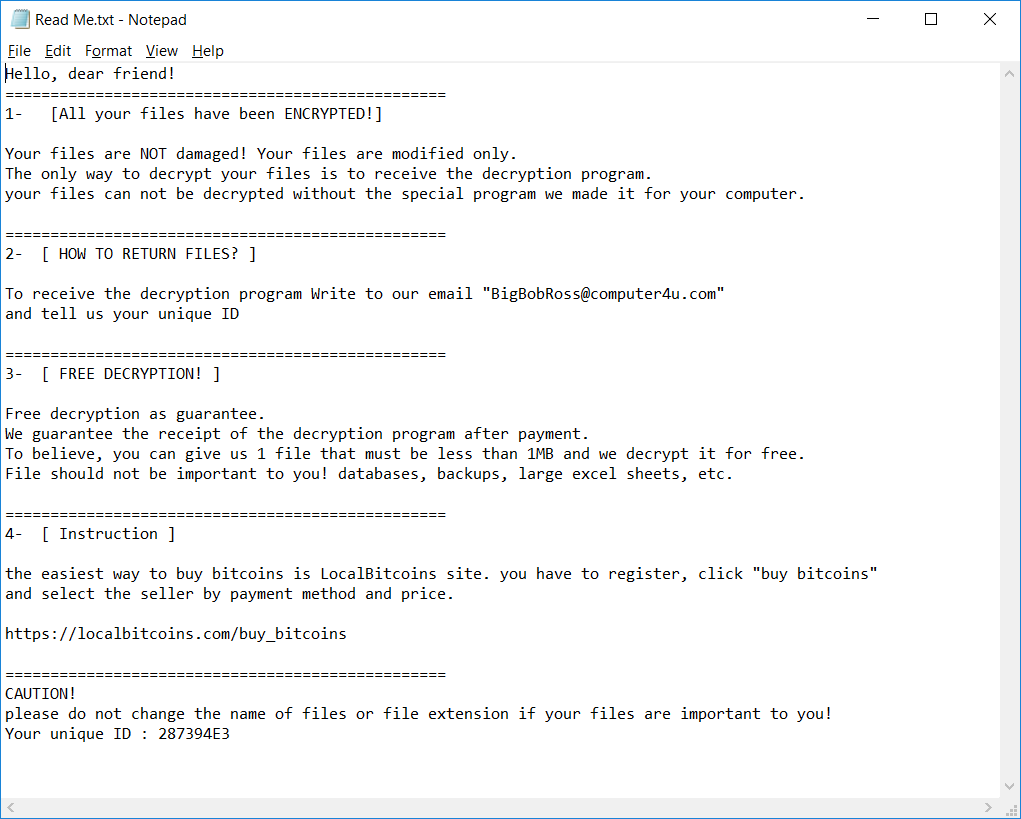

BigBobRoss

O BigBobRoss criptografa arquivos do usuário usando a criptografia AES128. Os arquivos criptografados têm a extensão nova, “.obfuscated”, adicionada no final do nome do arquivo.

O ransomware adiciona a seguinte extensão: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

O ransomware também cria um arquivo de texto com nome “Read Me.txt” em cada pasta. O conteúdo deste arquivo segue abaixo:

BTCWare

BTCWare é uma nova linha de ransomware que apareceu pela primeira vez em março de 2017. Desde então, observamos cinco variantes, que podem ser diferenciadas pela extensão de arquivo criptografado. O ransomware usa dois métodos de criptografia diferentes: RC4 e AES 192.

Os nomes de arquivos criptografados têm o seguinte formato:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

Além disso, um dos arquivos a seguir pode ser encontrado no PC

Key.dat em %USERPROFILE%\Desktop

1.bmp em %USERPROFILE%\AppData\Roaming

#_README_#.inf ou !#_DECRYPT_#!.inf em cada pasta com pelo menos um arquivo criptografado.

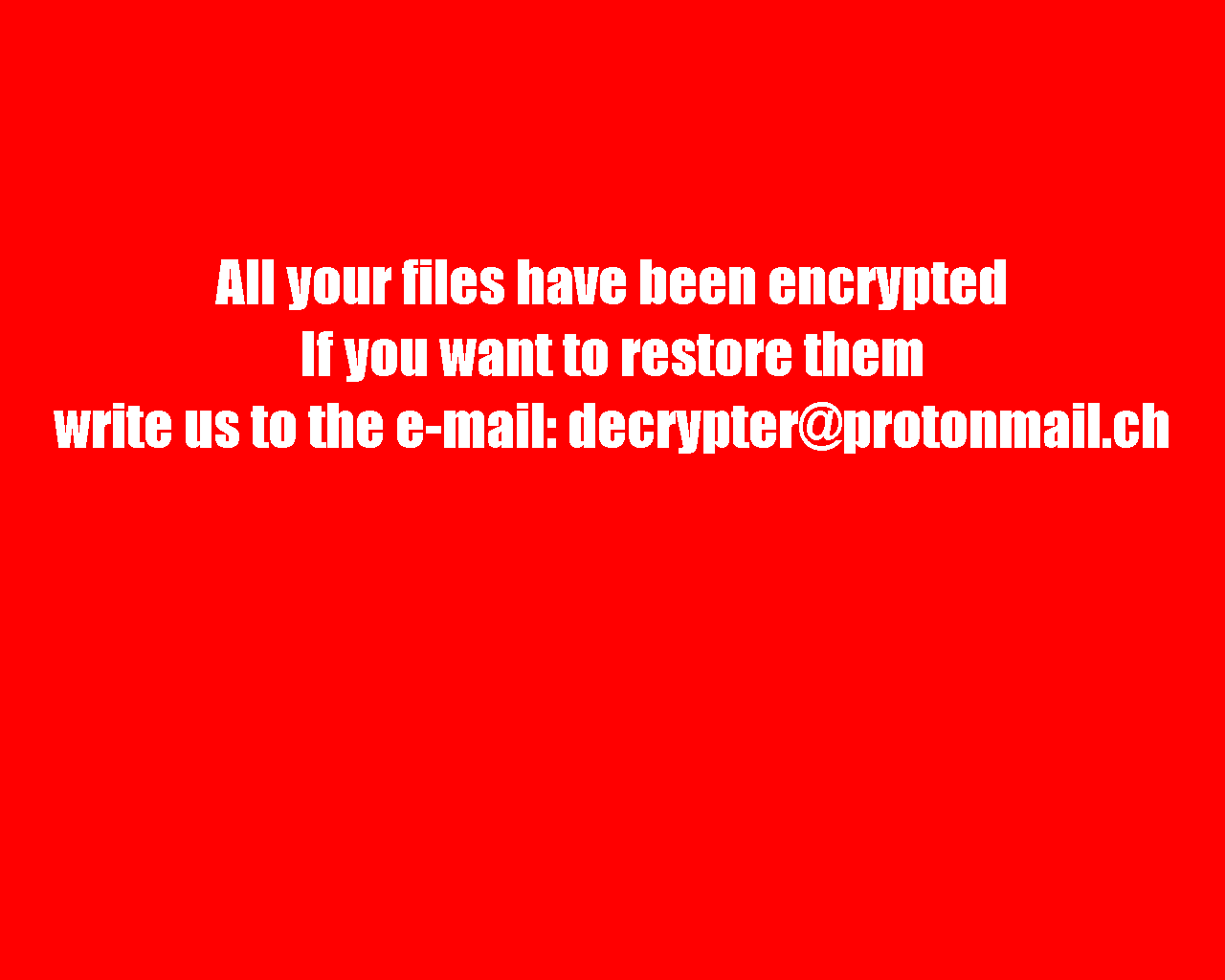

Depois de criptografar seus arquivos, o papel de parede da área de trabalho é alterado, ficando assim:

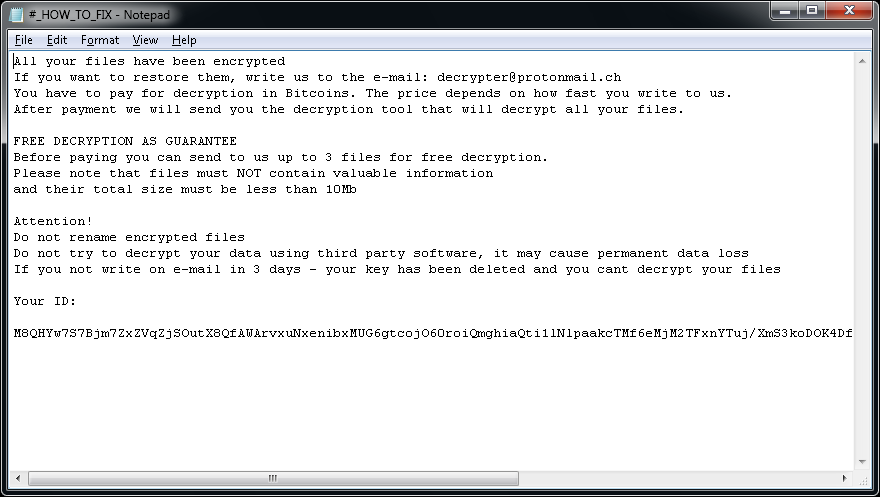

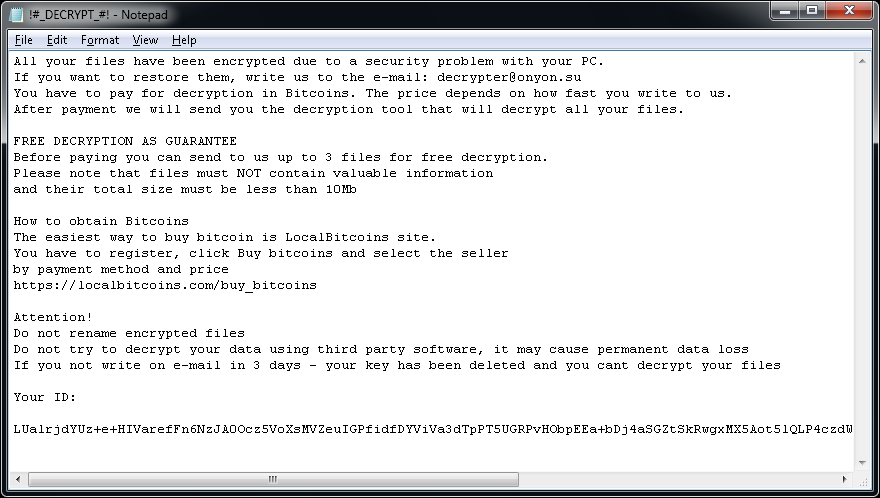

Além disso, você pode ver uma das seguintes mensagens de resgate:

Crypt888

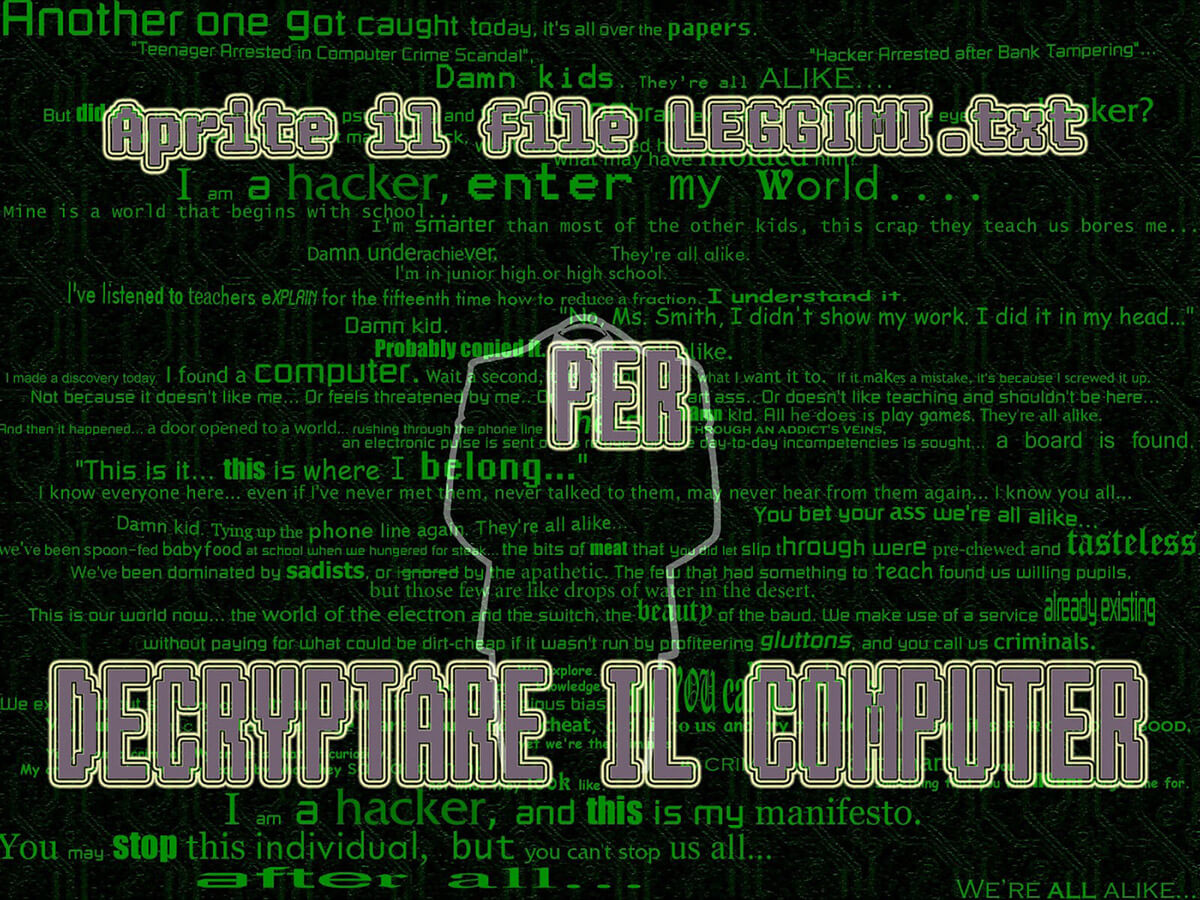

O Crypt888 (conhecido também como Mircop) é uma forma de ransomware que foi detectada pela primeira vez em junho de 2016. Alguns sinais de infecção:

O Crypt888 adiciona Lock. ao início dos nomes de arquivos. (por exemplo, Tese.doc = Lock.Tese.doc)

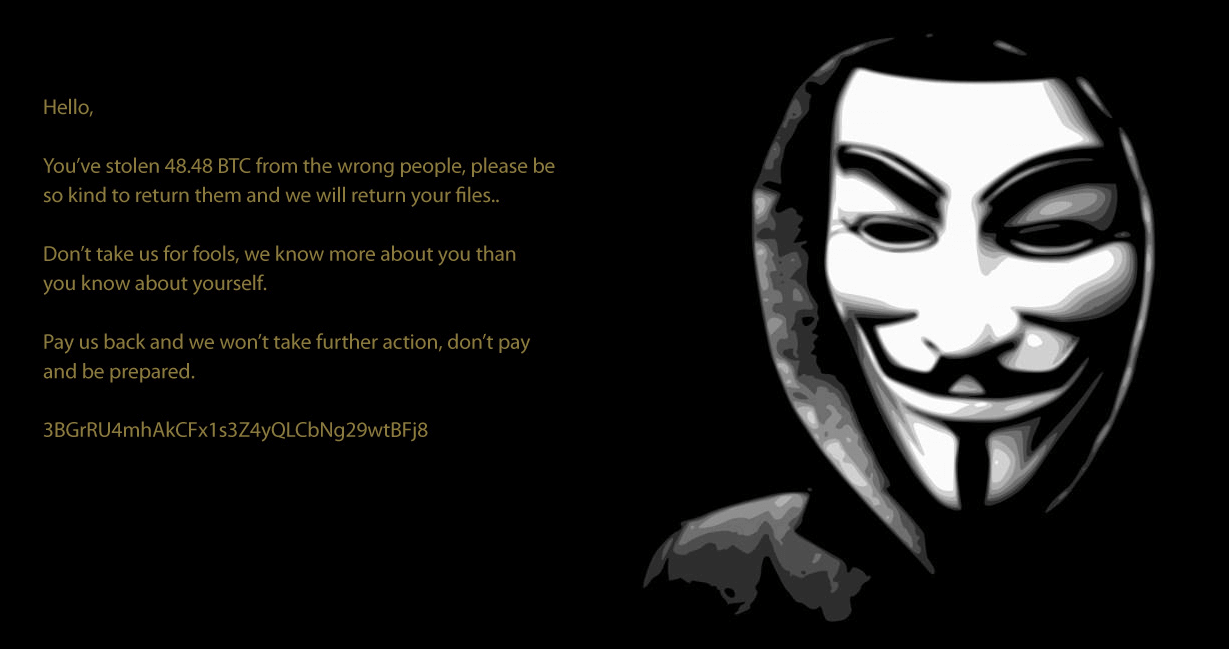

Após criptografar seus arquivos, o Crypt888 altera seu papel de parede da área de trabalho por umas das seguintes imagens:

Se o Crypt888 criptografou seus arquivos, clique aqui para baixar nossa correção grátis:

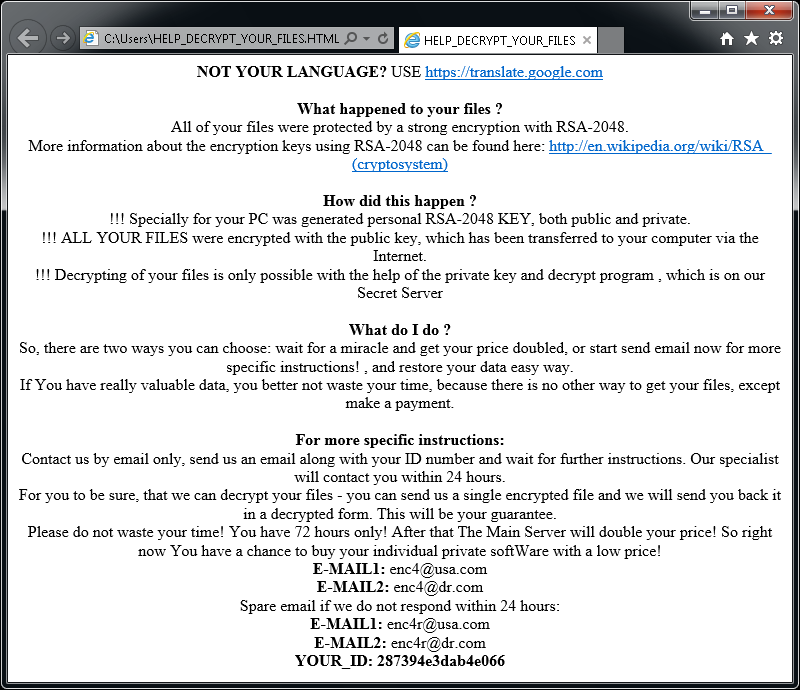

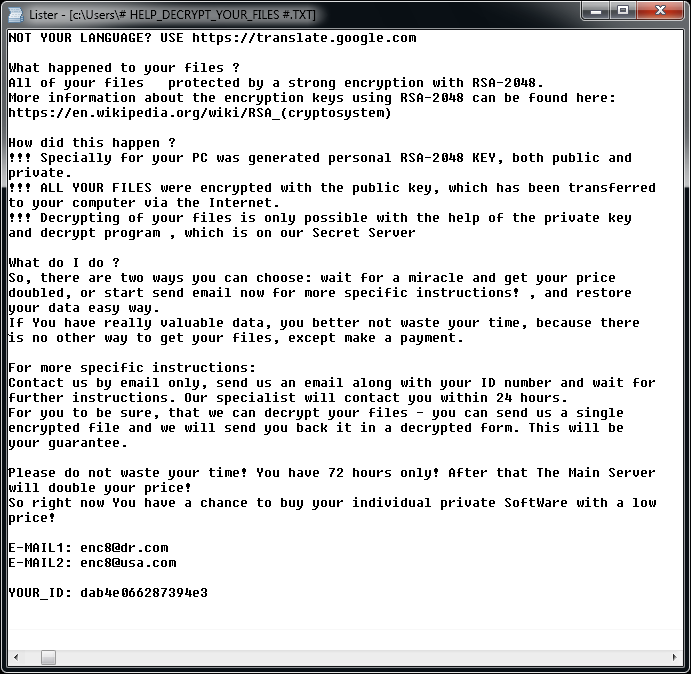

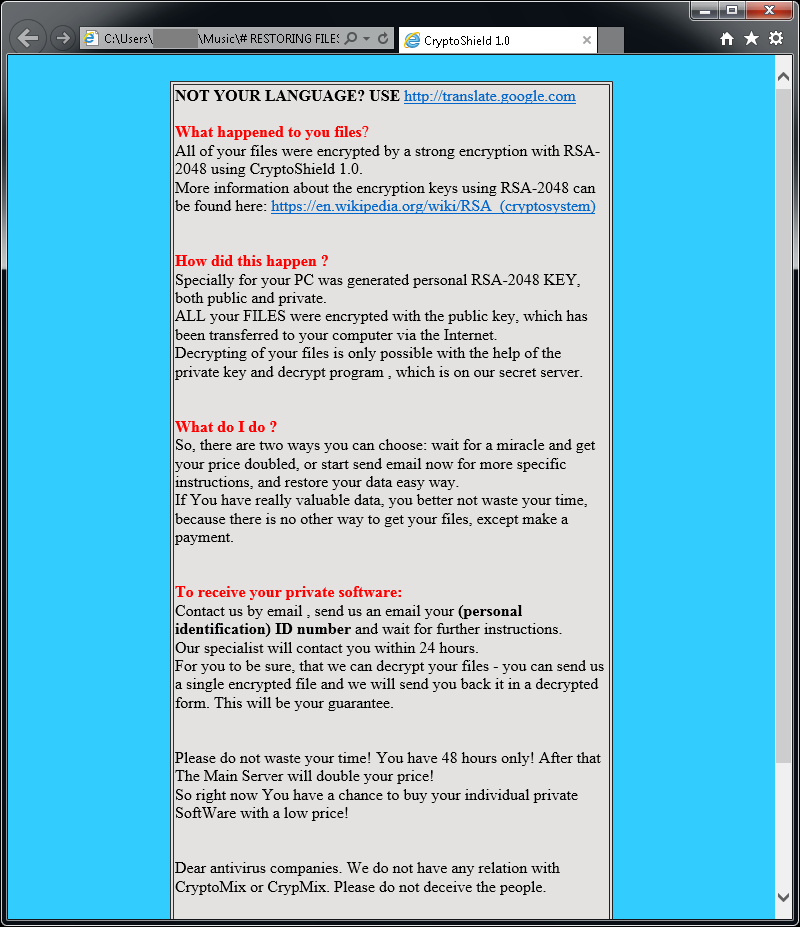

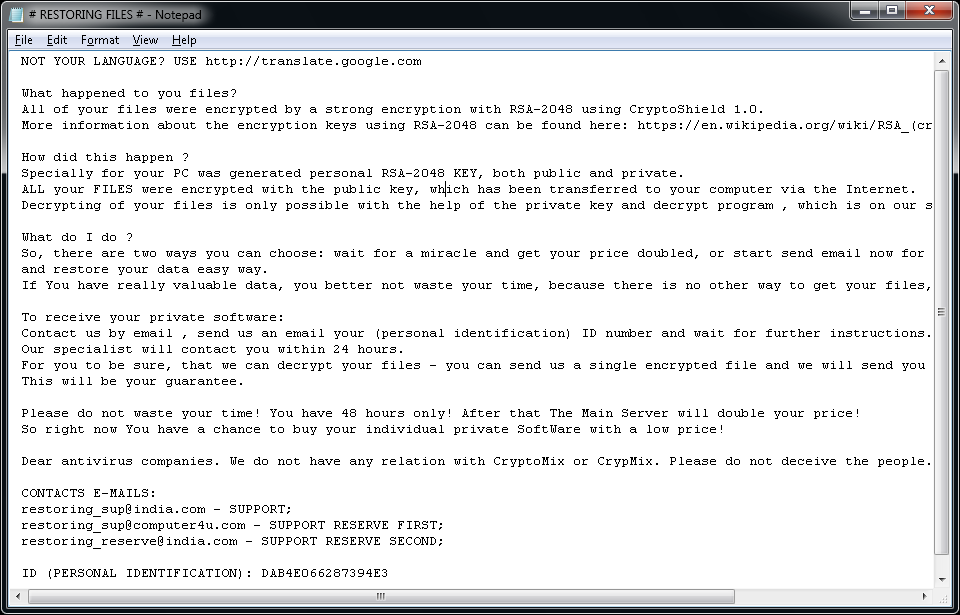

CryptoMix (Offline)

O CryptoMix (também conhecido como CryptFile2 ou Zeta) é uma variedade de ransomware que foi identificada pela primeira vez em 2016. No início de 2017, surgiu uma nova variante do CryptoMix, chamada de CryptoShield. Ambas as variedades criptografam arquivos usando criptografia AES256 com uma chave de criptografia exclusiva baixada de um servidor remoto. No entanto, se o servidor não estiver disponível ou se o usuário não estiver conectado à internet, o ransomware criptografará arquivos com uma chave fixa (“chave offline”).

Importante: A ferramenta de descriptografia fornecida suporta apenas arquivos criptografados usando uma “chave offline”. Em casos em que a chave offline não tenha sido usada para criptografar arquivos, nossa ferramenta não poderá restaurar os arquivos e nenhuma modificação de arquivo será efetuada.

Atualização de 21 de julho de 2017: A ferramenta de descriptografia foi atualizada para funcionar também com a variante Mole.

Os arquivos criptografados terão as seguintes extensões: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl ou .MOLE.

Os seguintes arquivos podem ser encontrados no PC após a criptografia de arquivos:

Se o CryptoMix criptografou seus arquivos, clique aqui para baixar a nossa correção grátis:

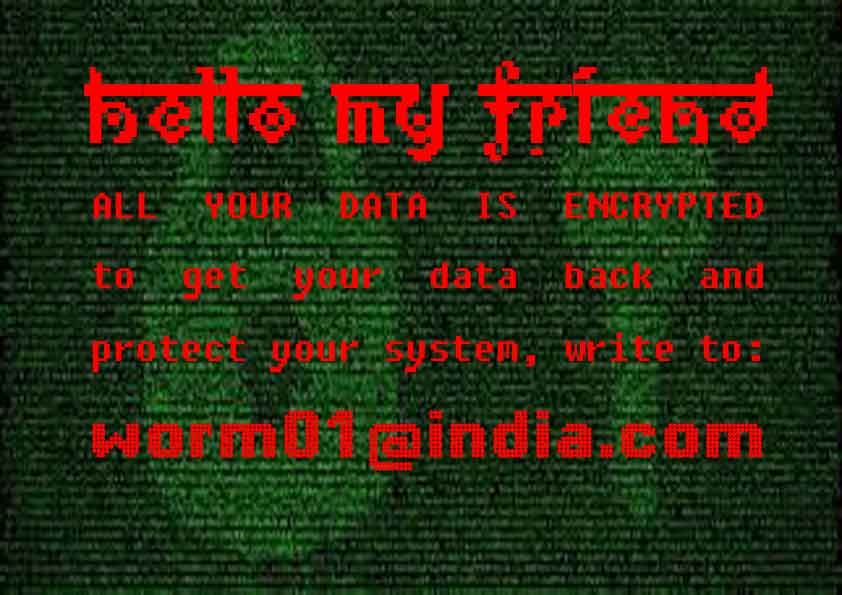

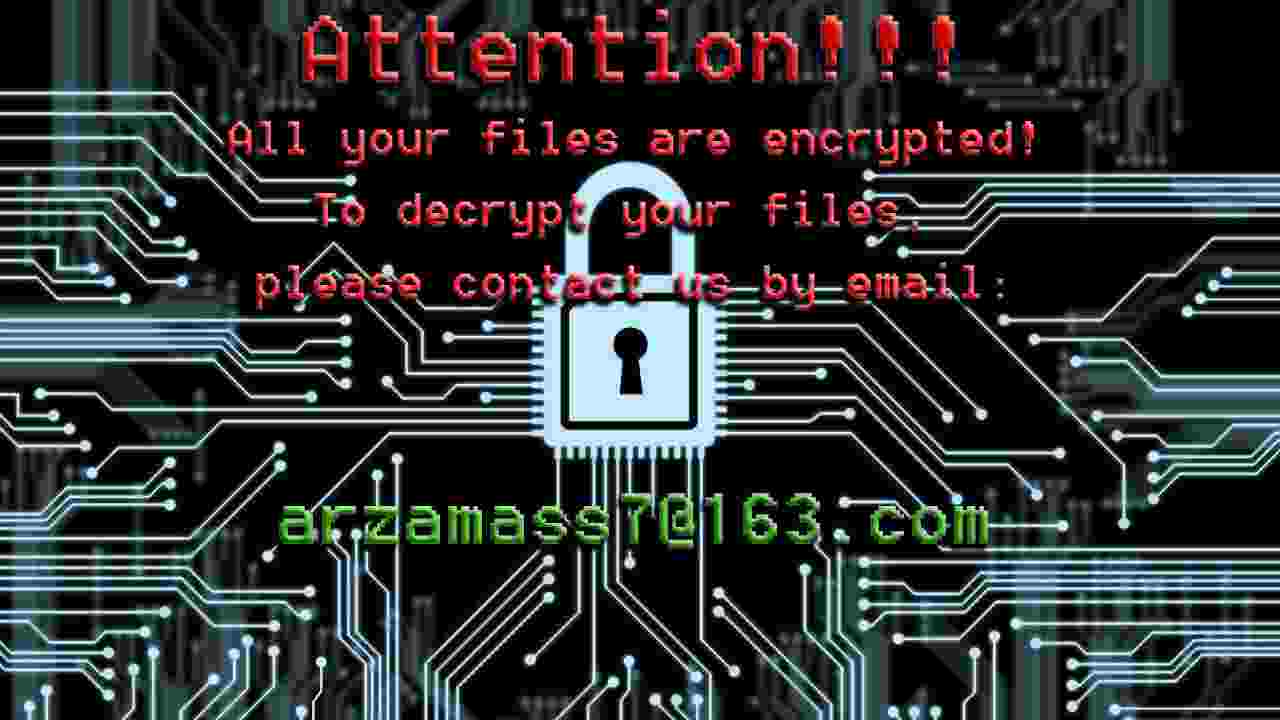

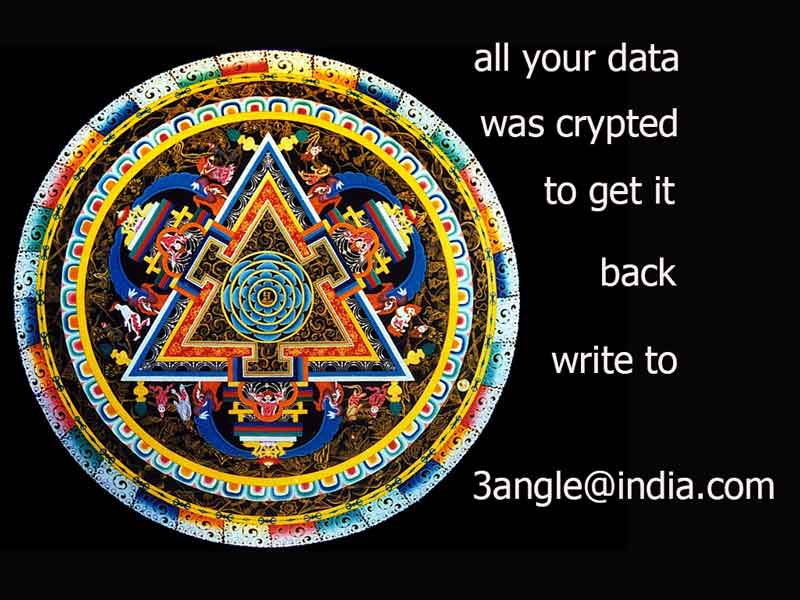

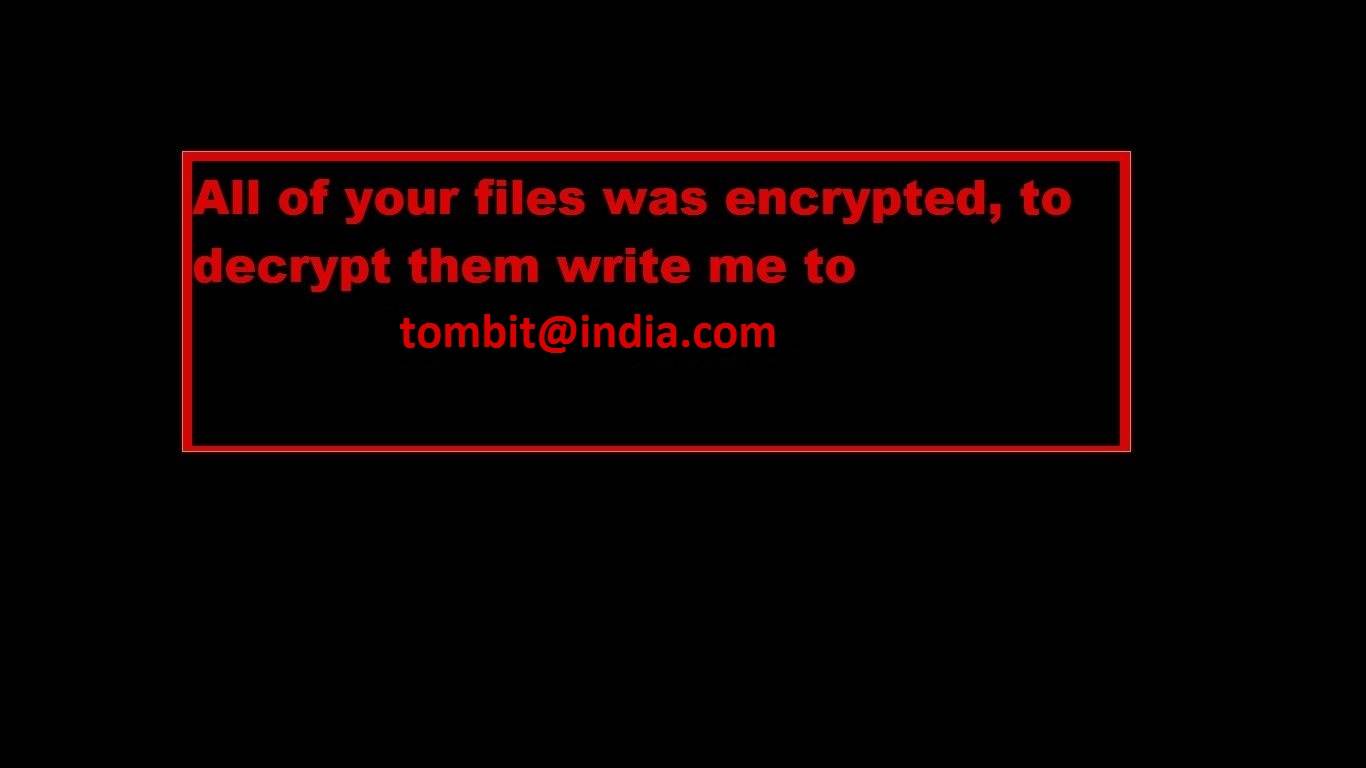

CrySiS

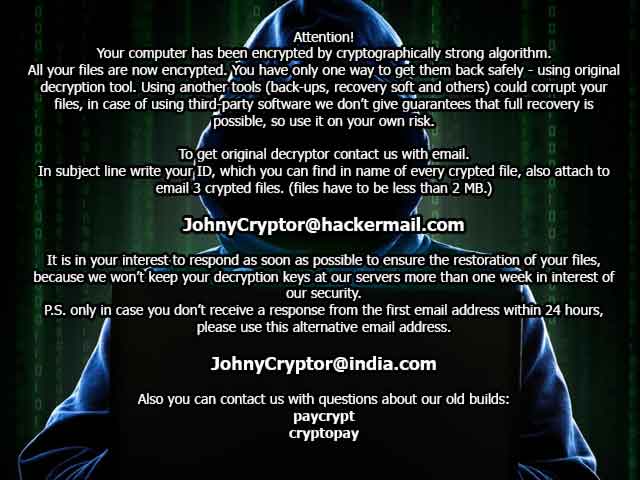

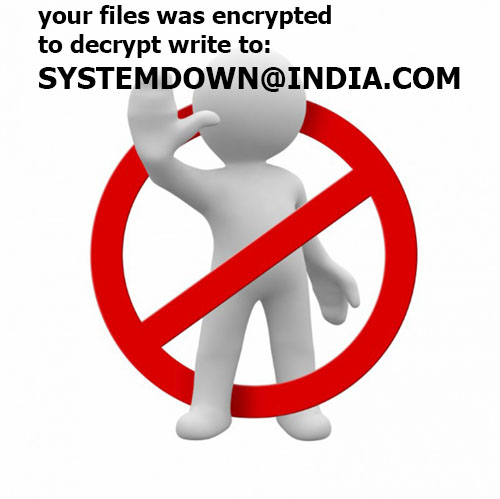

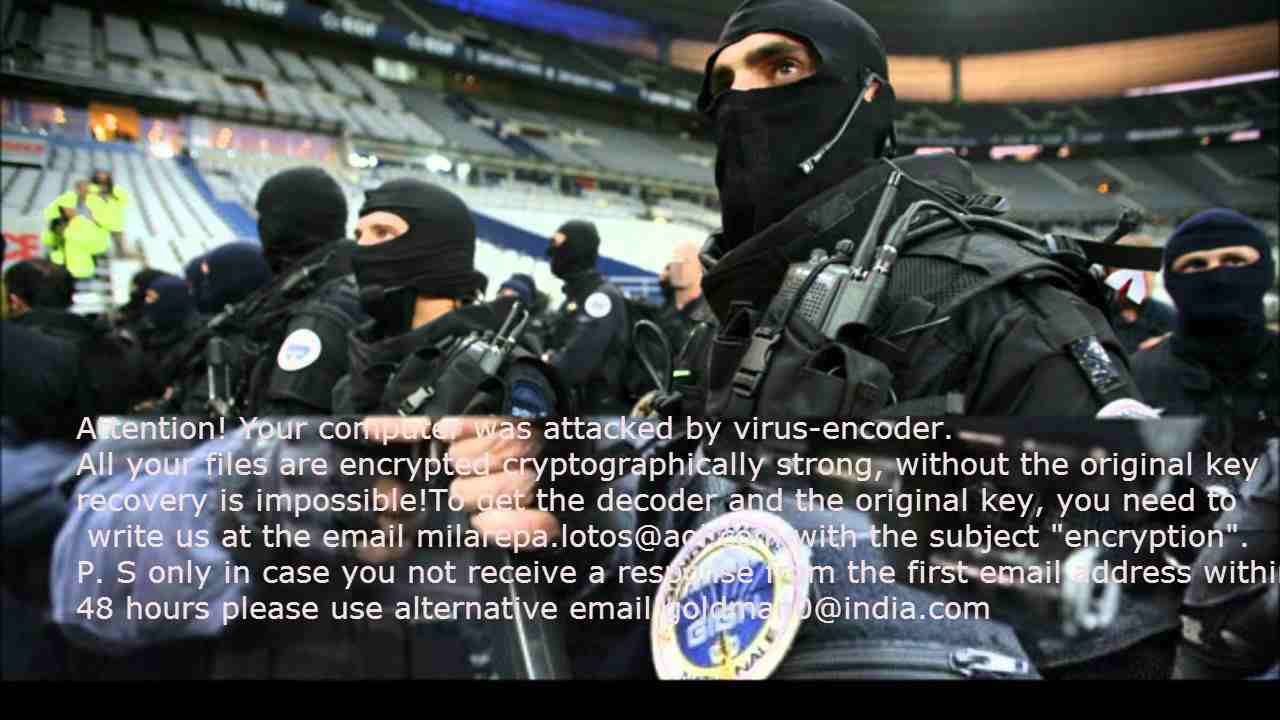

CrySiS (JohnyCryptor, Virus-Encode, Aura, Dharma) é uma variedade de ransomware observada desde setembro de 2015. Ele usa AES-256 em combinação com a criptografia assimétrica RSA-1024.

Os arquivos criptografados têm muitas extensões diferentes, incluindo:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

Após criptografar seus arquivos, uma das seguintes mensagens é exibida (veja abaixo). A mensagem está localizada em “Decryption instructions.txt”, “Decryptions instructions.txt”, “README.txt”, “Readme to restore your files.txt” ou “HOW TO DECRYPT YOUR DATA.txt” na área de trabalho do usuário. Além disso, o plano de fundo da área de trabalho é alterado para uma das imagens abaixo.

Se o CrySiS criptografou seus arquivos, clique aqui para baixar a nossa correção grátis:

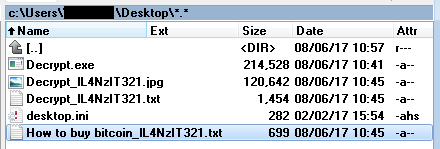

EncrypTile

EncrypTile é um ransomware que observamos pela primeira vez em novembro de 2016. Depois de meio ano de desenvolvimento, encontramos uma versão nova e final desse ransomware. Ele usa criptografia AES-128 e uma chave que é sempre a mesma para um determinado PC e usuário.

O ransomware adiciona a palavra “encrypTile” ao nome do arquivo:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

O ransomware também cria quatro novos arquivos na área de trabalho do usuário. Os nomes desses arquivos estão localizados, aqui estão suas versões em inglês:

Durante a execução, o ransomware impede ativamente o usuário de executar quaisquer ferramentas que possam removê-lo. Consulte a publicação no blog para instruções mais detalhadas sobre como executar a ferramenta de descriptografia, caso o ransomware estiver em execução no seu PC.

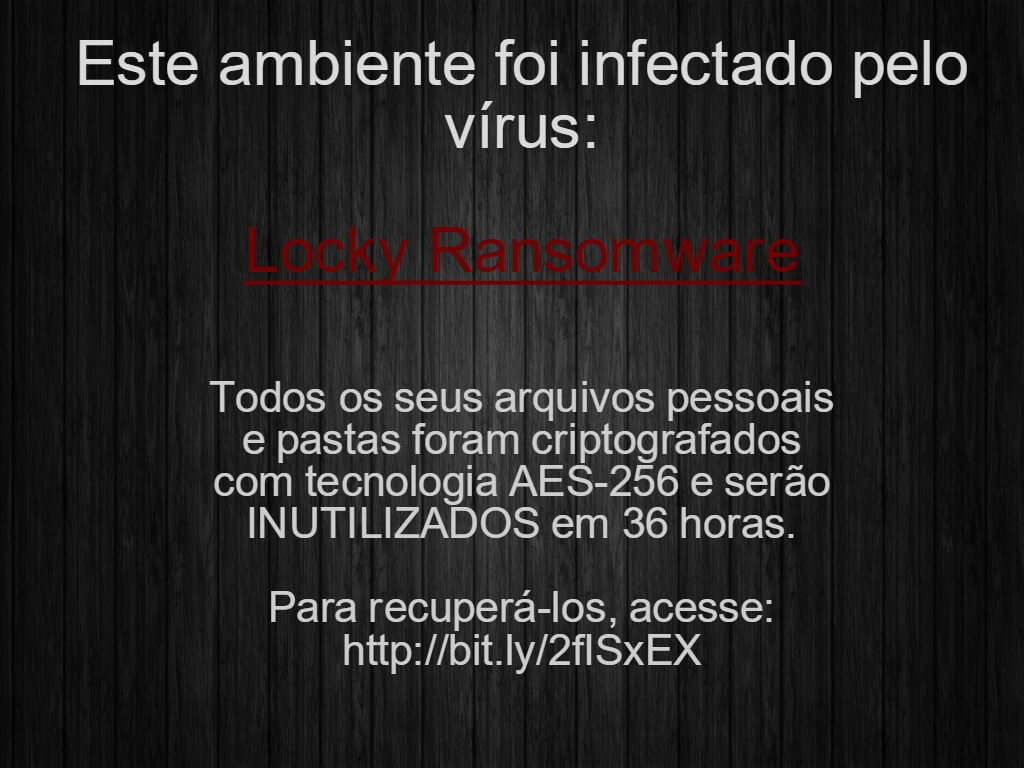

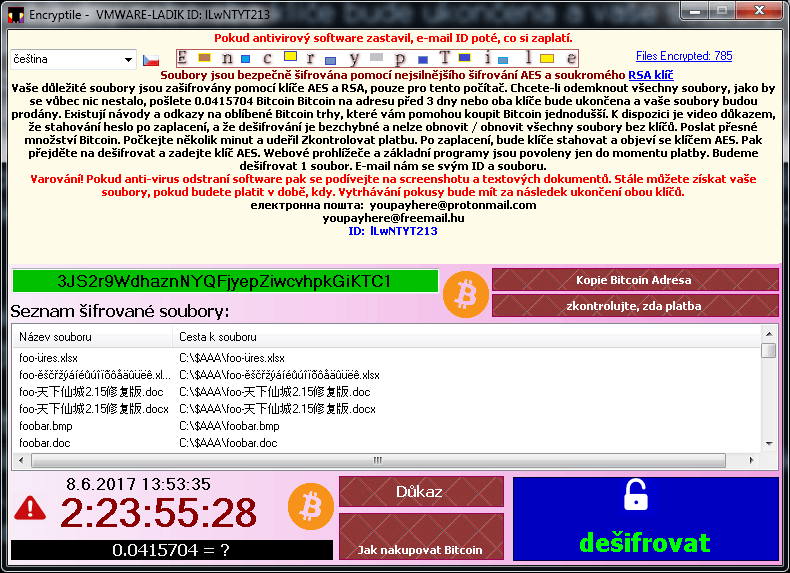

FindZip

FindZip é uma linha de ransomware que foi observada no final de fevereiro de 2017. Este ransomware se espalha no Mac OS X (versão 10.11 ou mais recente). A criptografia é baseada na criação de arquivos ZIP. Cada arquivo criptografado é um arquivo ZIP, que contém o documento original.

Os arquivos criptografados terão a extensão .crypt.

Depois de criptografar seus arquivos, vários arquivos são criados na área de trabalho do usuário, com as seguintes variantes de nome: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. Todos são idênticos e contêm a seguinte mensagem de texto:

Especial: Como as ferramentas de descriptografia da AVAST são aplicativos para Windows, é necessário instalar uma camada de emulação no Mac (WINE, CrossOver). Para mais informações, leia nossa publicação no blog.

Se o Globe criptografou seus arquivos, clique aqui para baixar a nossa correção grátis:

Fonix

O ransomware Fonix foi ativado em junho de 2020. Escrito em linguagem C++, ele usa um esquema com três chaves de criptografia: a chave mestra RSA-4096, a chave de sessão RSA-2048, e a chave de arquivo para a criptografia de 256 bits SALSA/ChaCha. Em fevereiro de 2021, os desenvolvedores desse ransomware encerraram suas operações e publicaram a chave mestra RSA, que serve para descriptografar os arquivos gratuitamente.

Os arquivos criptografados têm as seguintes extensões:

.FONIX,

.XINOF

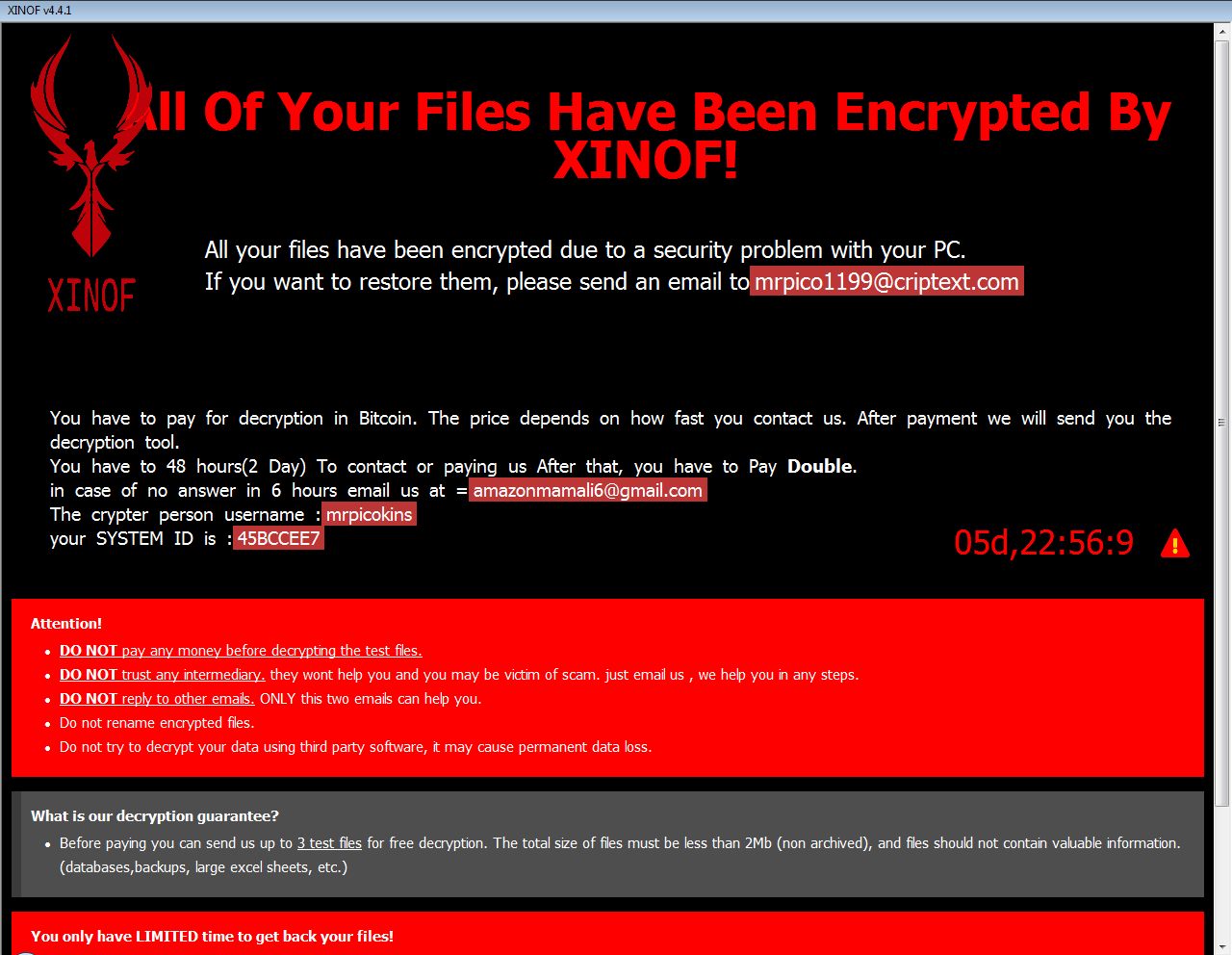

Depois de criptografar os arquivos na máquina das vítimas, o ransomware exibe as seguintes telas:

Caso seus arquivos tenham sido criptografados pelo Fonix, clique aqui para baixar a nossa correção gratuita:

GandCrab

O Gandcrab foi um dos principais ransomwares de 2018. Em 17 de outubro de 2018, os desenvolvedores do Gandcrab divulgaram 997 chaves para vítimas localizadas na Síria. Também em julho de 2018, o FBI, a polícia federal dos EUA, liberou chaves mestras de descriptografia para as versões 4-5.2 do ransomware. Essa versão da ferramenta de descriptografia utiliza essas chaves e pode desbloquear arquivos gratuitamente.

O ransomware adiciona várias extensões possíveis:

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (as letras são aleatórias)

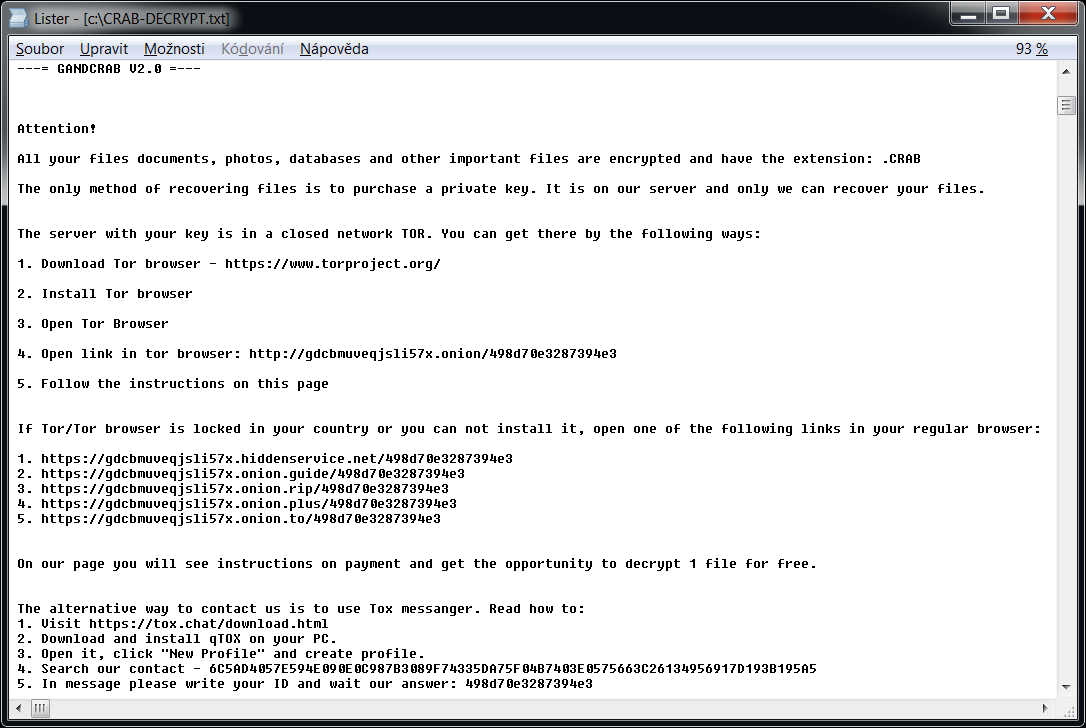

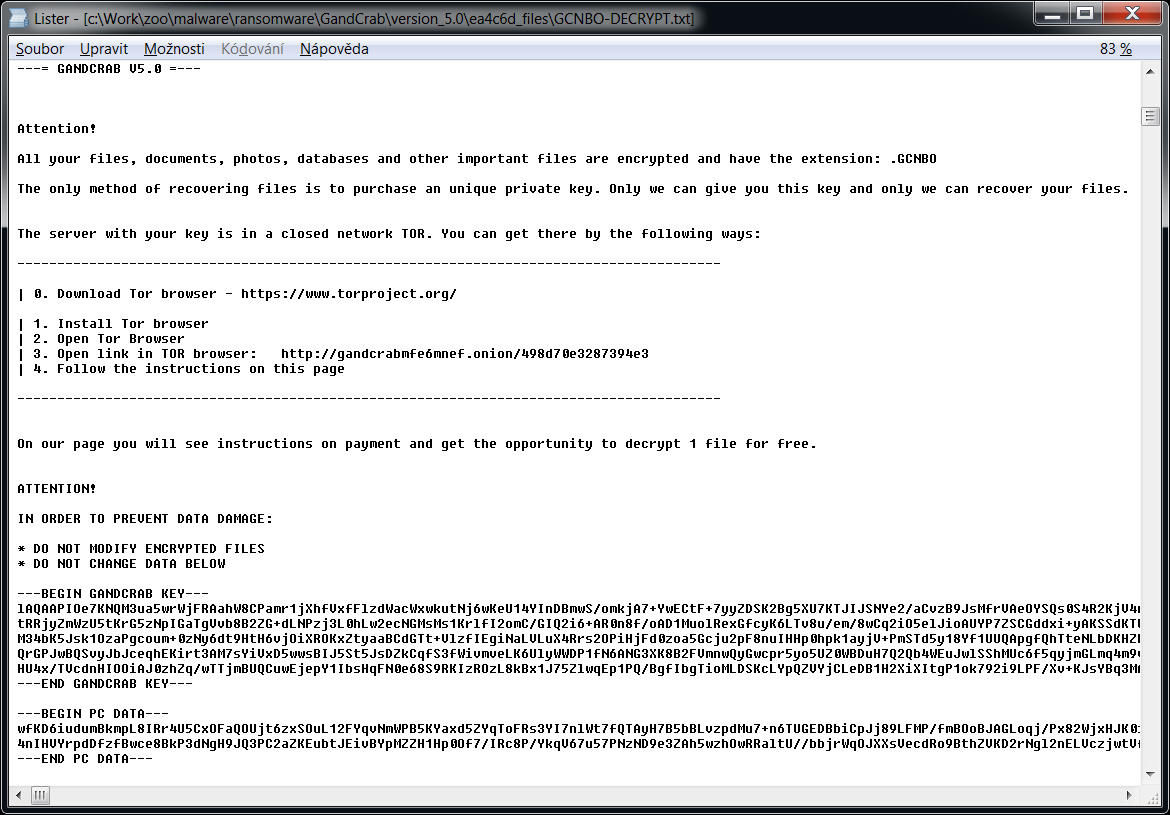

O ransomware também cria um arquivo de texto com nome “GDCB-DECRYPT.txt”, “CRAB-DECRYPT.txt”, “KRAB_DECRYPT.txt”, “%RandomLetters%-DECRYPT.txt” ou “%RandomLetters%-MANUAL.txt” em cada pasta. O conteúdo deste arquivo está abaixo:

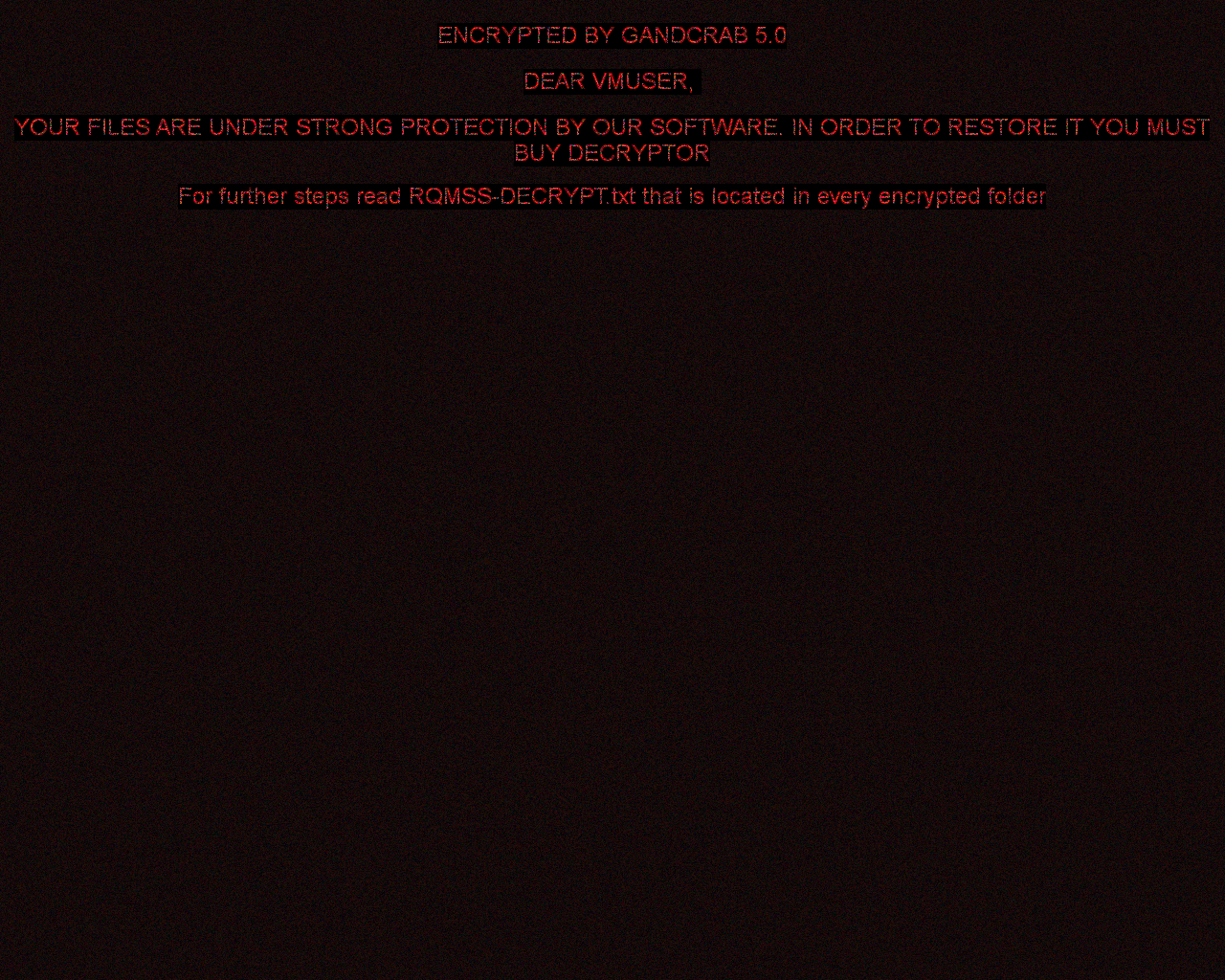

Versões posteriores do ransomware também podem colocar a seguinte imagem na área de trabalho do usuário:

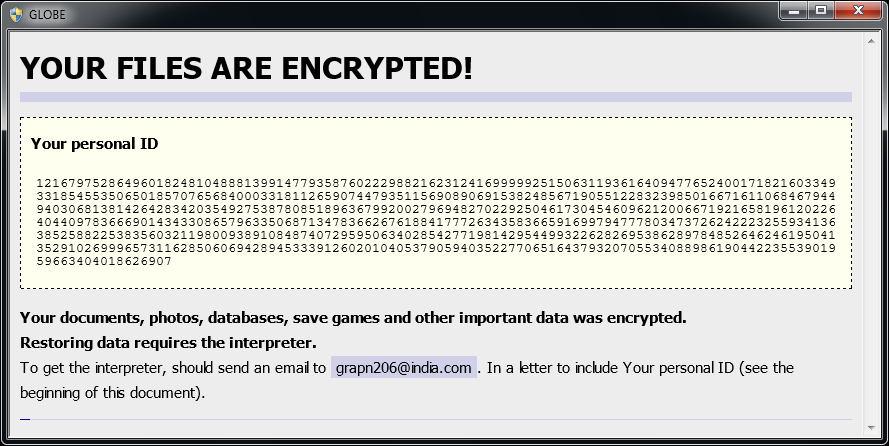

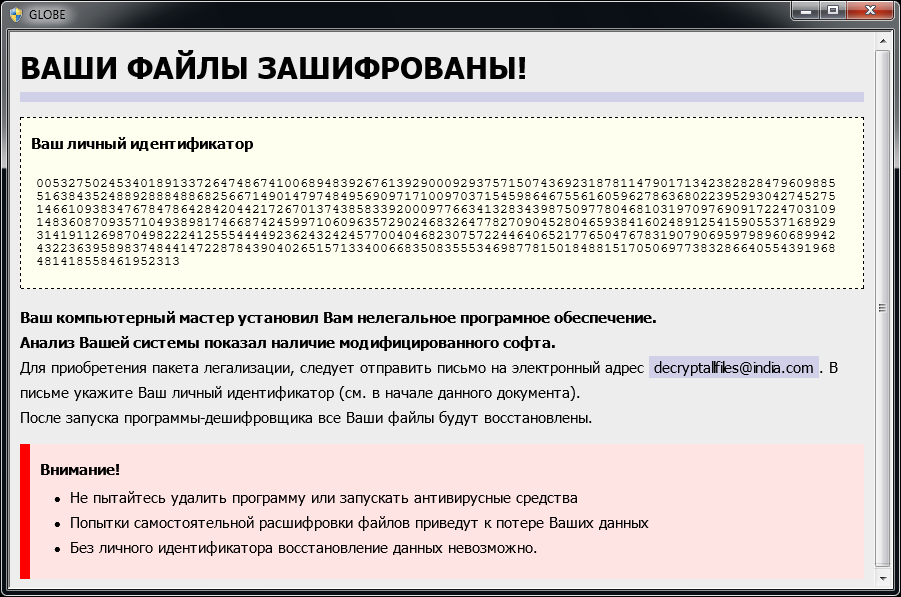

Globe

Globe é uma variedade de ransomware que é observada desde agosto de 2016. Baseada em variantes, ele usa o método de criptografia RC4 ou Blowfish. Alguns sinais de infecção:

O Globe adiciona uma das seguintes extensões ao nome do arquivo: ".ACRYPT", ".GSupport[0-9]", ".blackblock", ".dll555", ".duhust", ".exploit", ".frozen", ".globe", ".gsupport", ".kyra", ".purged", ".raid[0-9]", ".siri-down@india.com", ".xtbl", ".zendrz", ".zendr[0-9]", ou ".hnyear". Além disso, algumas de suas versões criptografam também o nome do arquivo.

Após criptografar seus arquivos, uma mensagem semelhante é exibida (ela fica localizada no arquivo “How to restore files.hta” ou “Read Me Please.hta”):

Se o Globe criptografou seus arquivos, clique aqui para baixar a nossa correção grátis:

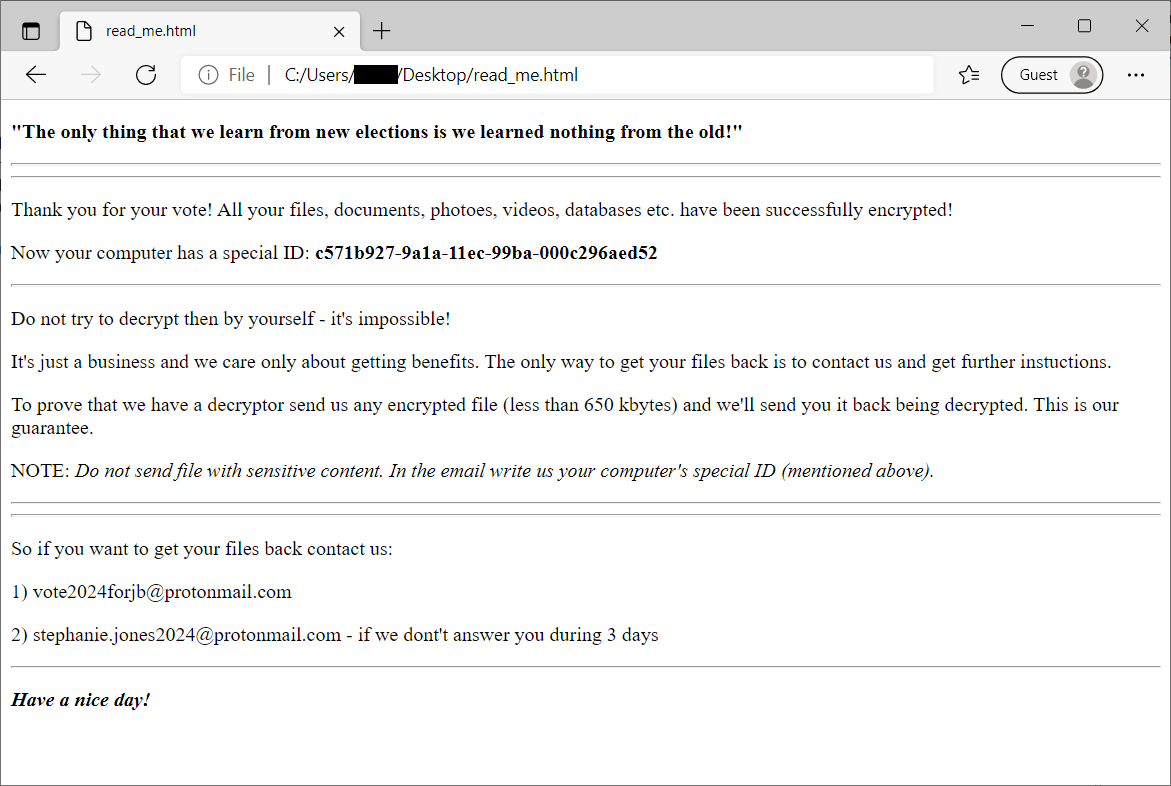

HermeticRansom

HermeticRansom é um ransomware utilizado no início da ofensiva russa na Ucrânia. Ele é escrito em linguagem Go e criptografa arquivos com a cifra simétrica AES GCM. Agora, as vítimas desse ransomware podem descriptografar seus arquivos gratuitamente.

É possível reconhecer os arquivos criptografados pela extensão .[vote2024forjb@protonmail.com].encryptedJB. Além disso, um arquivo chamado read_me.html é enviado ao desktop do usuário (veja a imagem abaixo).

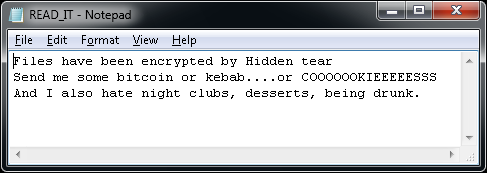

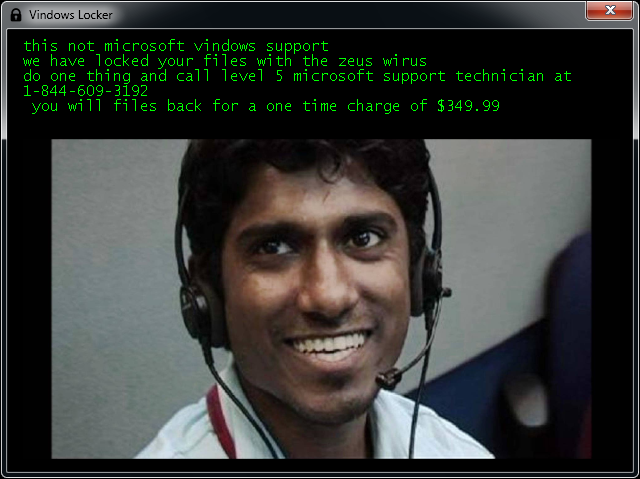

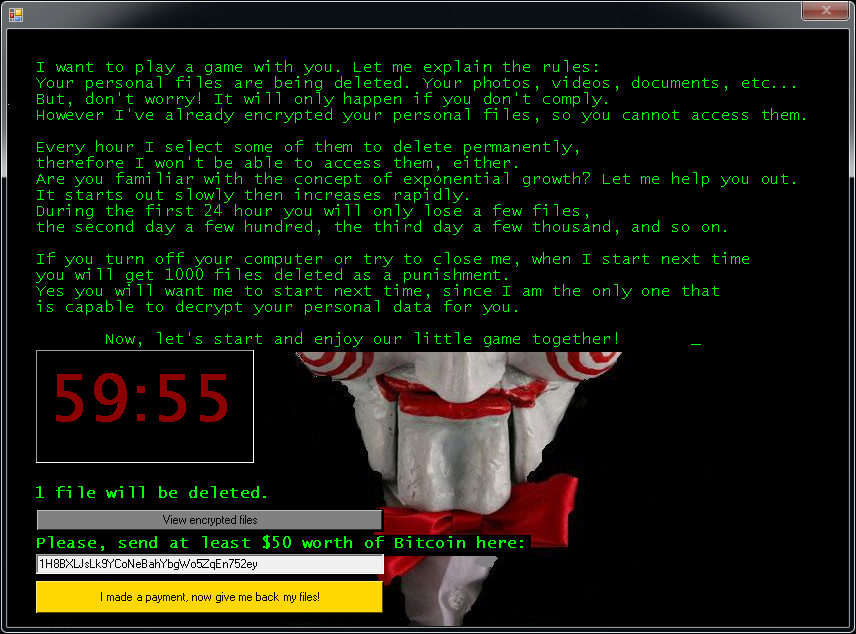

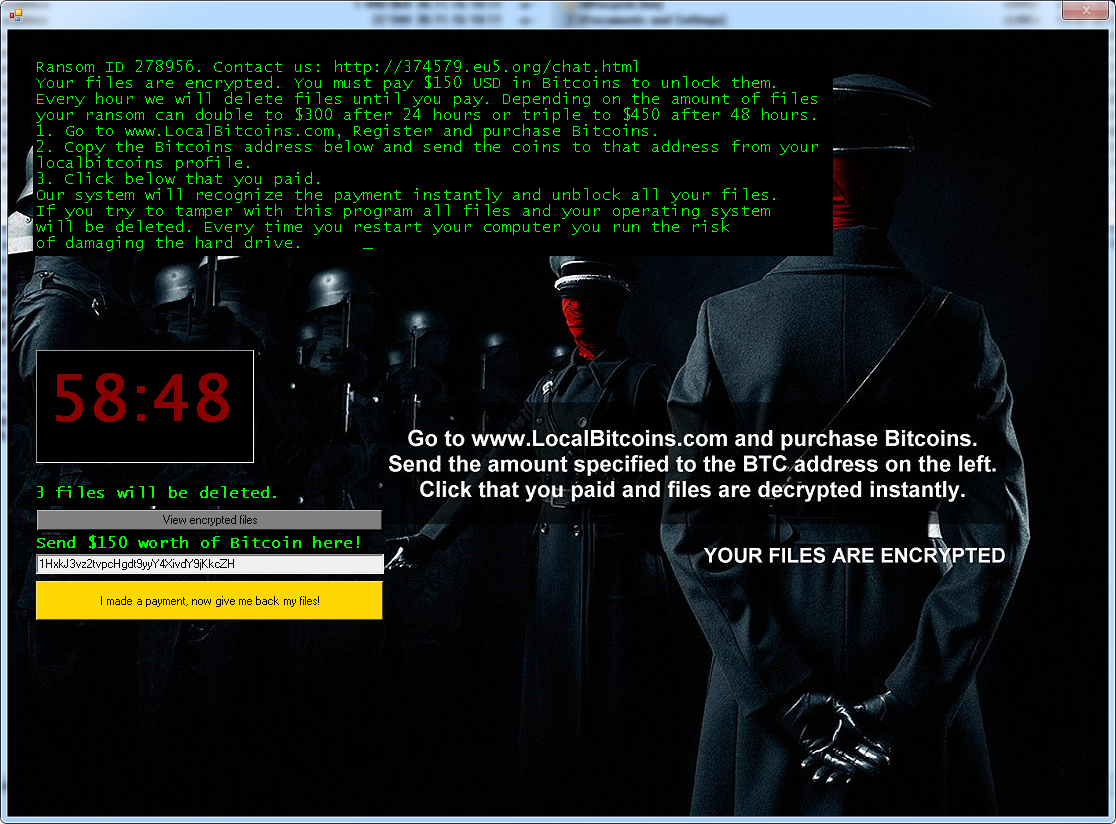

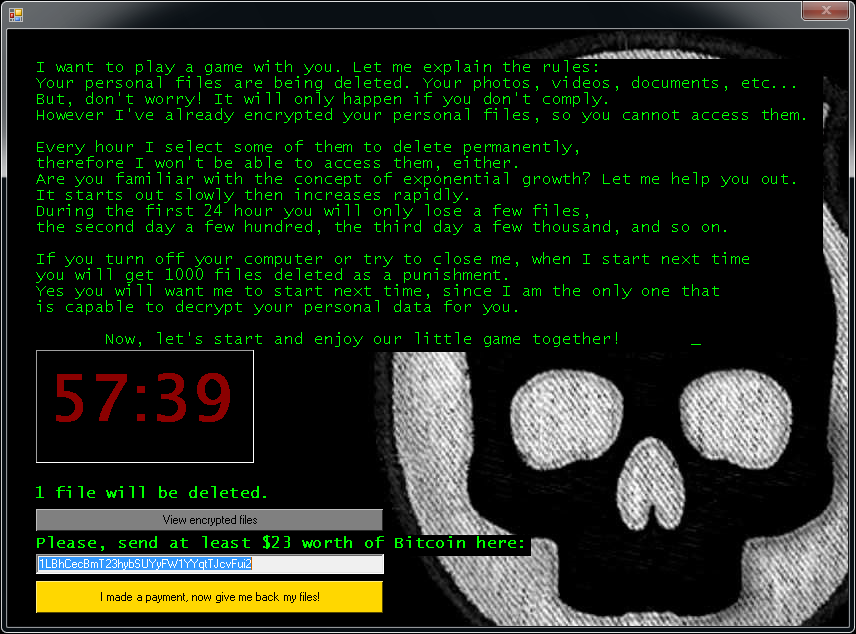

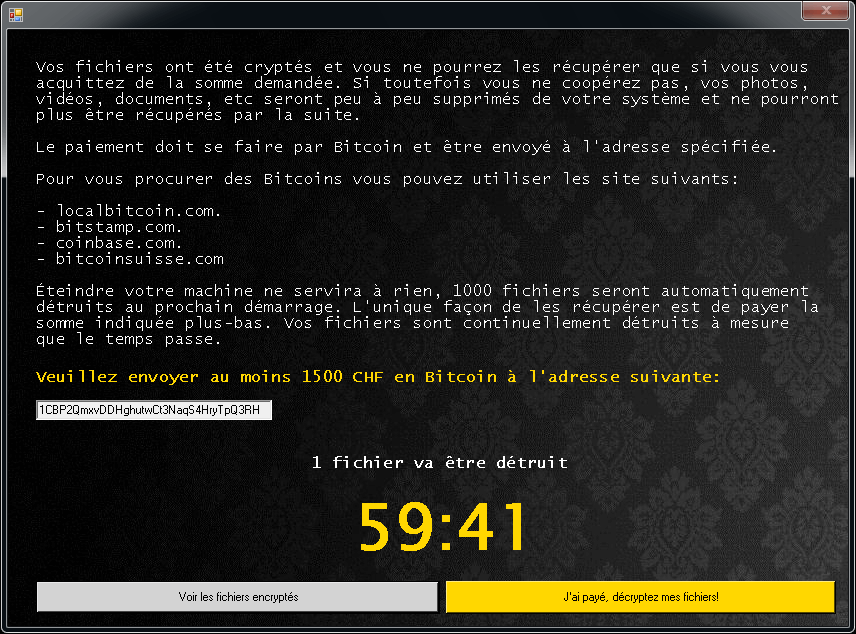

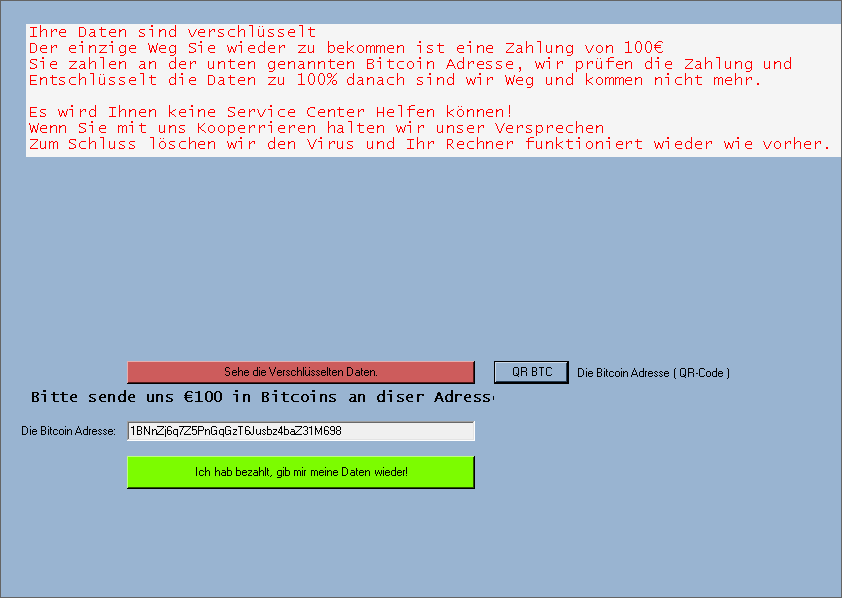

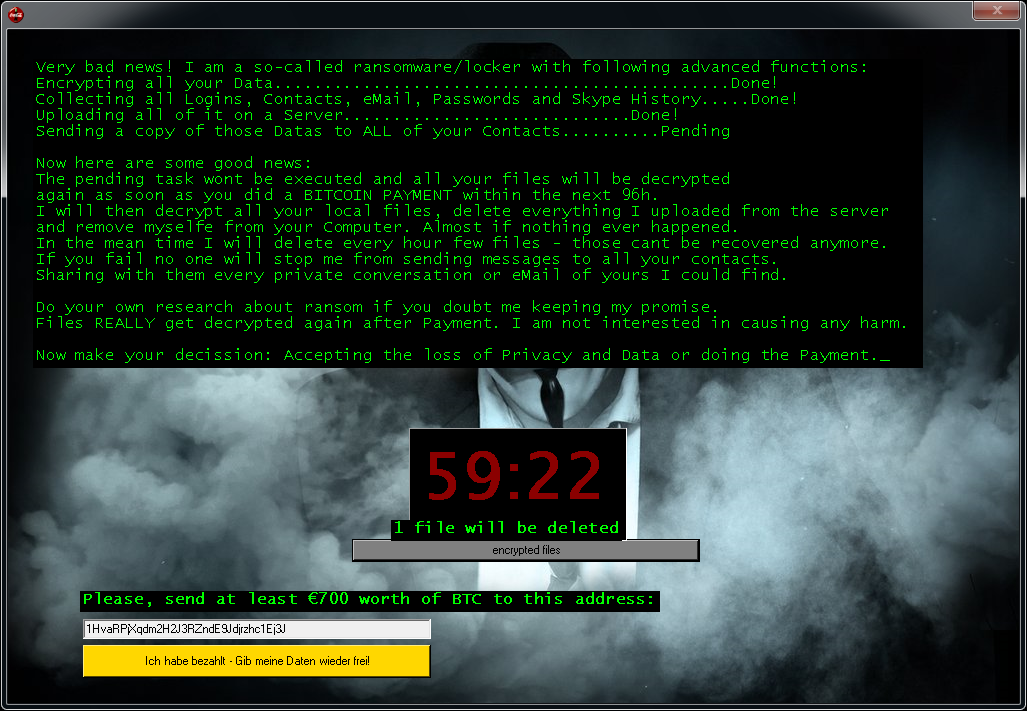

Jigsaw

O Jigsaw é uma variedade de ransomware que está presente desde março de 2016. Seu nome vem do personagem do filme “The Jigsaw Killer”. Muitas outras variantes desse ransomware usam a imagem do Jigsaw Killer na tela de resgate.

Os arquivos criptografados terão as seguintes extensões: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org ou .gefickt.

Após criptografar seus arquivos, uma das telas abaixo será exibida:

Se o Jigsaw criptografou seus arquivos, clique aqui para baixar a nossa correção grátis:

LambdaLocker

LambdaLocker é uma nova linha de ransomware que observamos pela primeira vez em maio de 2017. Ele é escrito em linguagem de programação Python e a variante atual predominante pode ser descriptografada.

O ransomware adiciona a extensão “.MyChemicalRomance4EVER” ao nome do arquivo:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

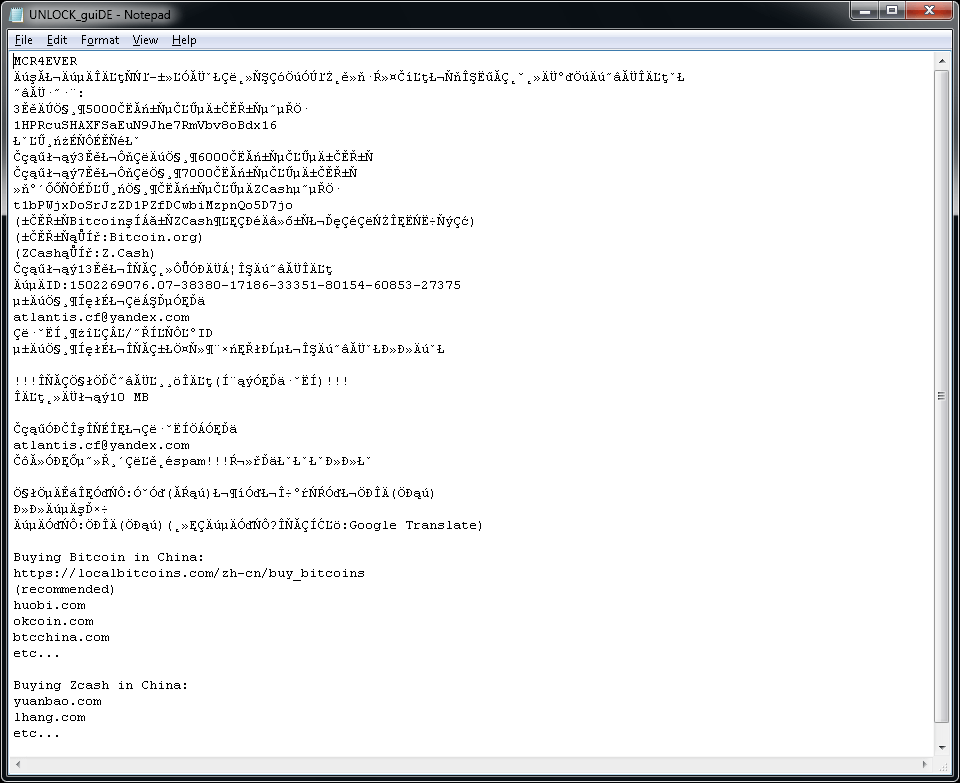

O ransomware também cria um arquivo de texto com nome "UNLOCK_guiDE.txt" na área de trabalho do usuário. O conteúdo deste arquivo segue abaixo:

Legion

O Legion é uma forma de ransomware que foi detectada pela primeira vez em junho de 2016. Alguns sinais de infecção:

O Legion adiciona uma variante de ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion ou .$centurion_legion@aol.com$.cbf no final dos nomes de arquivo. (por exemplo, Thesis.doc = Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

Após criptografar seus arquivos, o Legion altera o papel de parede de sua área de trabalho e exibe um pop-up, como esse:

Se o Legion criptografou seus arquivos, clique aqui para baixar a nossa correção grátis:

NoobCrypt

NoobCrypt é uma variedade de ransomware que é observada desde o final de julho de 2016. Para criptografar os arquivos do usuário, esse ransomware usa o método de criptografia AES 256.

O NoobCrypt não altera o nome do arquivo. No entanto, os arquivos criptografados não podem ser abertos com seu aplicativo associado.

Após criptografar seus arquivos, uma mensagem semelhante é exibida (ela fica em um arquivo “ransomed.html”, localizado na área de trabalho do usuário):

Se o NoobCrypt criptografou seus arquivos, clique aqui para baixar a nossa correção grátis:

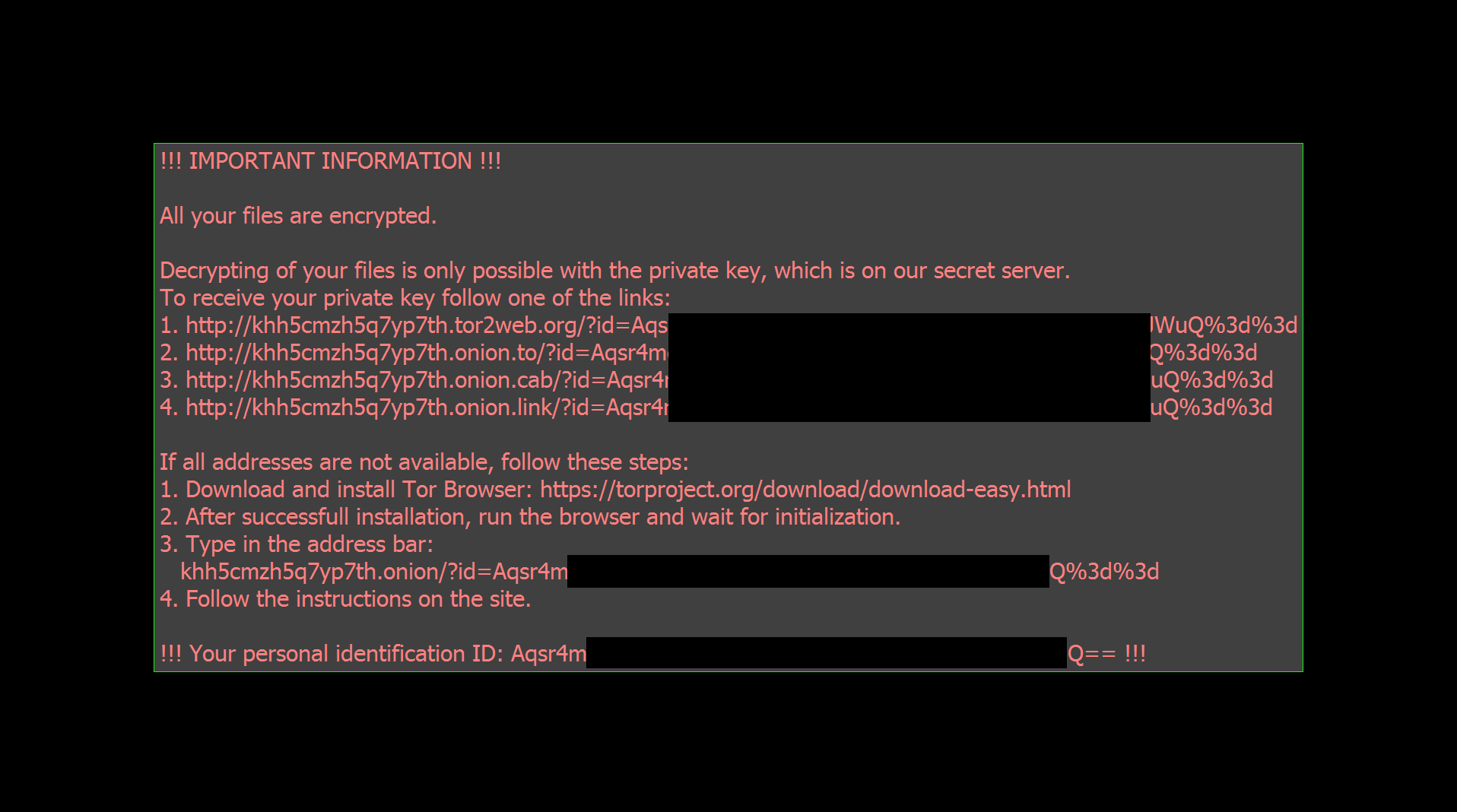

Prometheus

O ransomware Prometheus é escrito em linguagem .NET (C#) e criptografa arquivos tanto em Chacha20 quanto em AES-256. A chave criptografada é feita em RSA-2048 e anexada ao fim do arquivo. Algumas variantes do ransomware podem ser descriptografadas gratuitamente.

É possível identificar os arquivos criptografados com uma dessas extensões:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

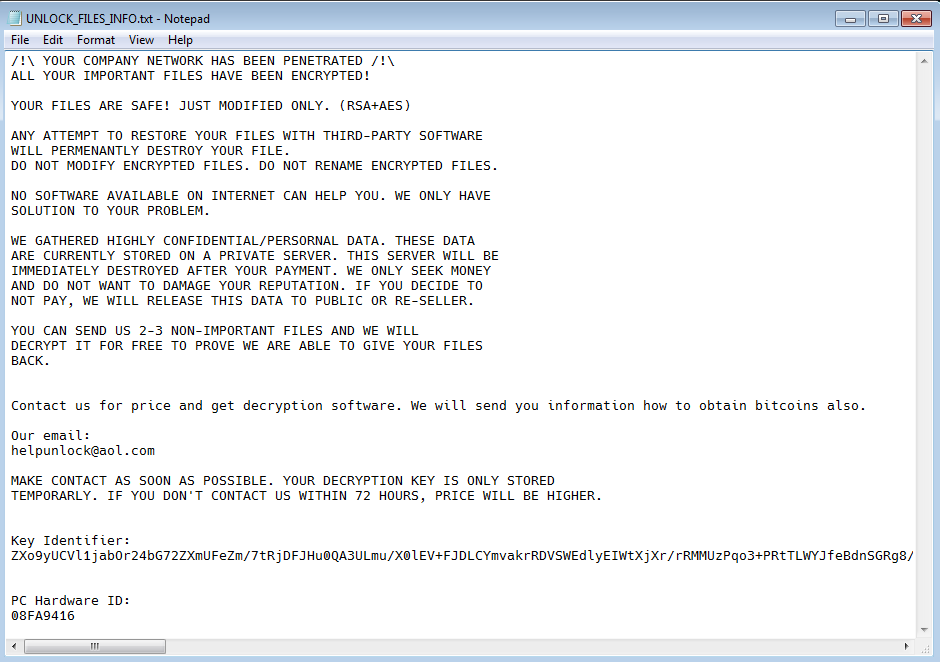

Além disso, um arquivo com a notificação do resgate é enviado ao desktop do usuário com um desses nomes:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

O TargetCompany é um ransomware que criptografa arquivos com a cifra Chacha20. Agora, as vítimas desse ransomware podem descriptografar seus arquivos gratuitamente.

É possível identificar os arquivos criptografados com uma dessas extensões:

.mallox

.exploit

.architek

.brg

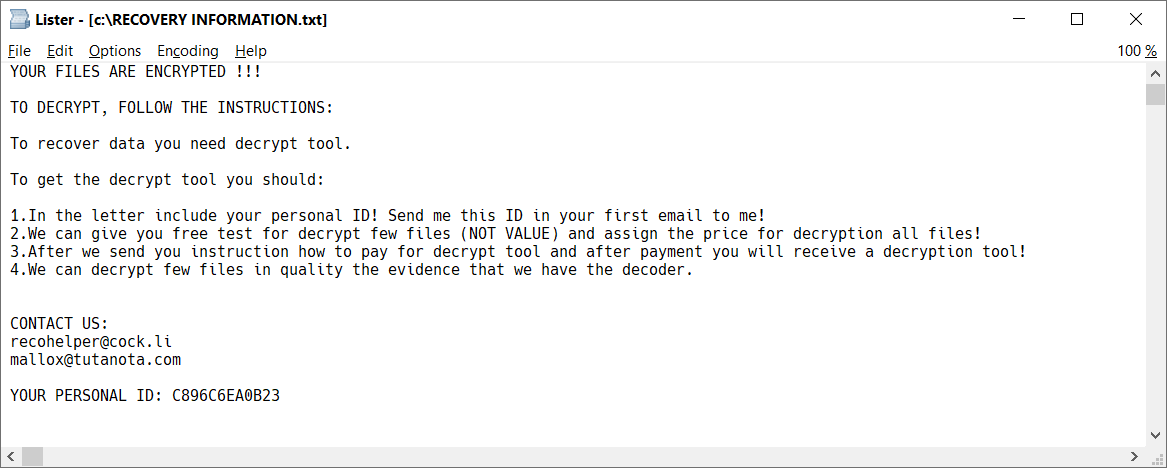

.carone

Em cada pasta com pelo menos um arquivo criptografado, há também uma nota de sequestro chamada RECOVERY INFORMATION.txt (imagem abaixo).

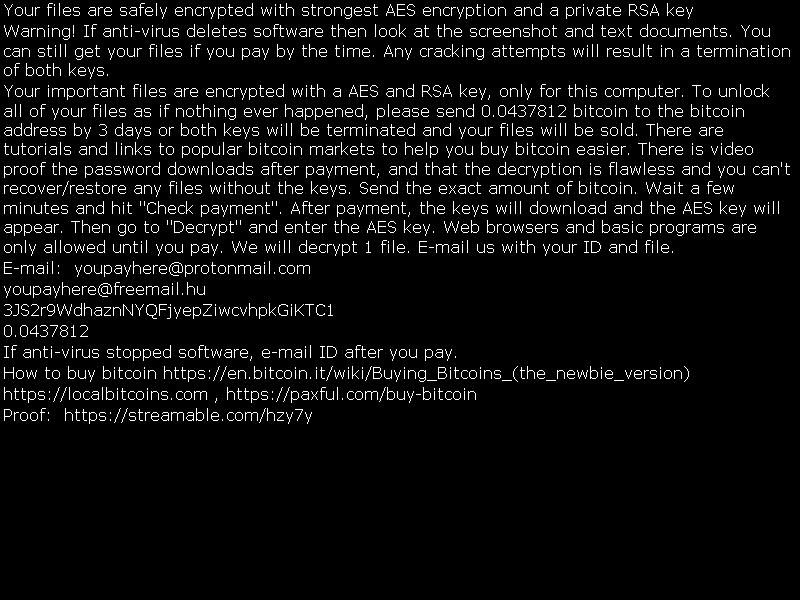

Stampado

O Stampado é uma variedade de ransomware escrita usando a ferramenta de script AutoIt. Ele está presente desde agosto de 2016. Ele é vendido na dark web e novas variantes continuam aparecendo. Uma de suas versões é também chamada de Philadelphia.

O Stampado adiciona a extensão .locked aos arquivos criptografados. Algumas variantes também criptografam o nome do arquivo, de forma que o nome do arquivo criptografado pode ficar parecido com documento.docx.locked ou 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

Após a criptografia ser concluída, a tela a seguir será exibida:

Se o Stampado criptografou seus arquivos, clique aqui para baixar a nossa correção grátis:

SZFLocker

O SZFLocker é uma forma de ransomware que foi detectada pela primeira vez em maio de 2016. Alguns sinais de infecção:

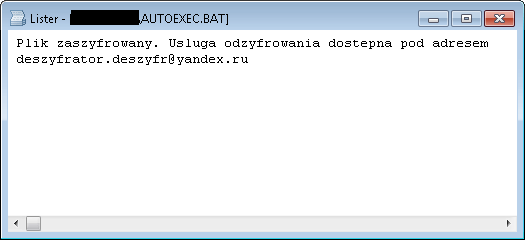

O SZFLocker adiciona .szf ao final dos nomes de arquivo. (p.ex., Tese.doc = Tese.doc.szf)

Ao tentar abrir um arquivo criptografado, o SZFLocker exibe a seguinte mensagem (em polonês):

Se o SZFlocker criptografou seus arquivos, clique aqui para baixar a nossa correção grátis:

TeslaCrypt

O TeslaCrypt é uma forma de ransomware que foi detectada pela primeira vez em fevereiro de 2015. Alguns sinais de infecção:

A versão mais recente do TeslaCrypt não renomeia seus arquivos.

Após criptografar seus arquivos, o TeslaCrypt exibe uma variante da seguinte mensagem:

Se o TeslaCrypt criptografou seus arquivos, clique aqui para baixar a nossa correção grátis:

Troldesh/Shade

O Troldesh, também conhecido como Shade ou Encoder.858, é um ransomware que foi encontrado pela primeira vez em 2016. No fim de abril de 2020, seus desenvolvedores encerraram as operações e publicaram chaves de descriptografia que podem ser usadas para liberar os arquivos sequestrados gratuitamente.

Mais informações: https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/.

Os arquivos criptografados têm as seguintes extensões:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

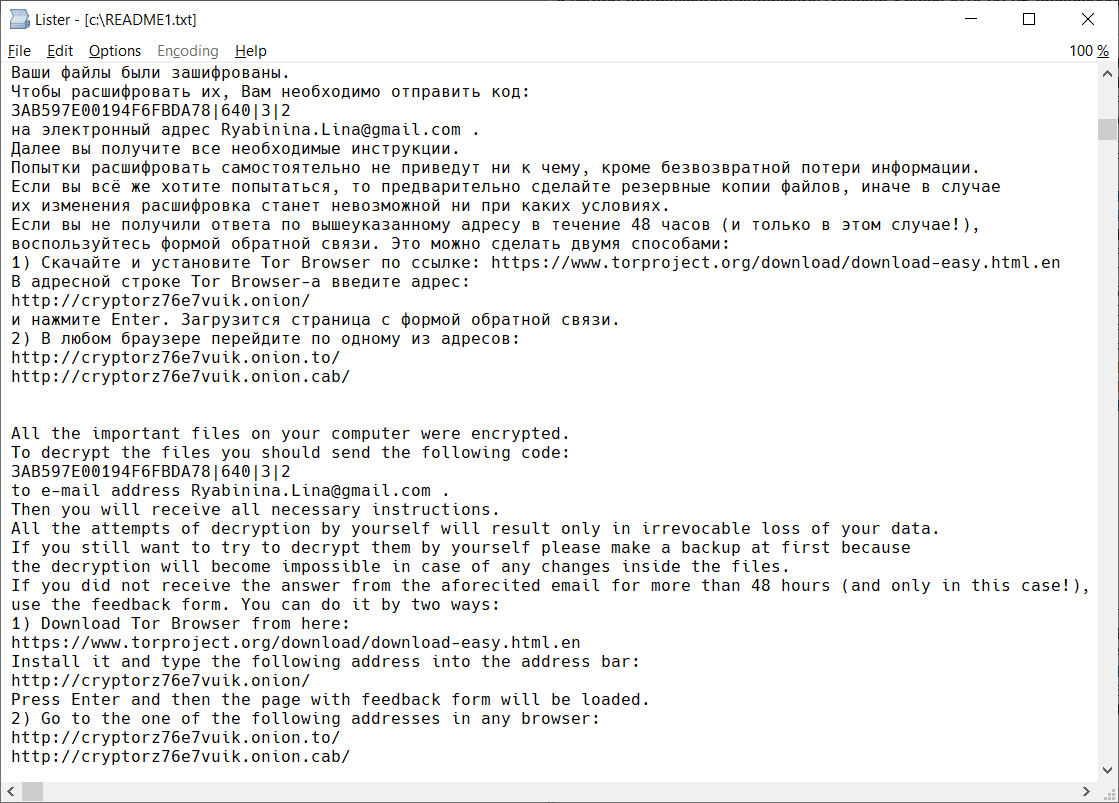

Depois de criptografar os arquivos, outros arquivos são criados na área de trabalho do usuário com as seguintes variantes: README1.txt até README10.txt. Eles apresentam o seguinte texto em diferentes idiomas:

O plano de fundo da área de trabalho do usuário também fica com a imagem abaixo:

Caso seus arquivos tenham sido criptografados pelo Troldesh, clique aqui para baixar a nossa correção gratuitamente:

XData

O XData é uma linha de ransomware derivada do AES_NI e, como o WannaCry, utiliza a vulnerabilidade Eternal Blue para se espalhar para outras máquinas.

O ransomware adiciona a extensão “.~xdata~” aos arquivos criptografados.

Em cada pasta com pelo menos um arquivo criptografado, é possível encontrar o arquivo “HOW_CAN_I_DECRYPT_MY_FILES.txt” Além disso, o ransomware cria um arquivo chave com nome que se parece com:

[NOME_DO_PC]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ nas seguintes pastas:

• C:\

• C:\ProgramData

• Desktop

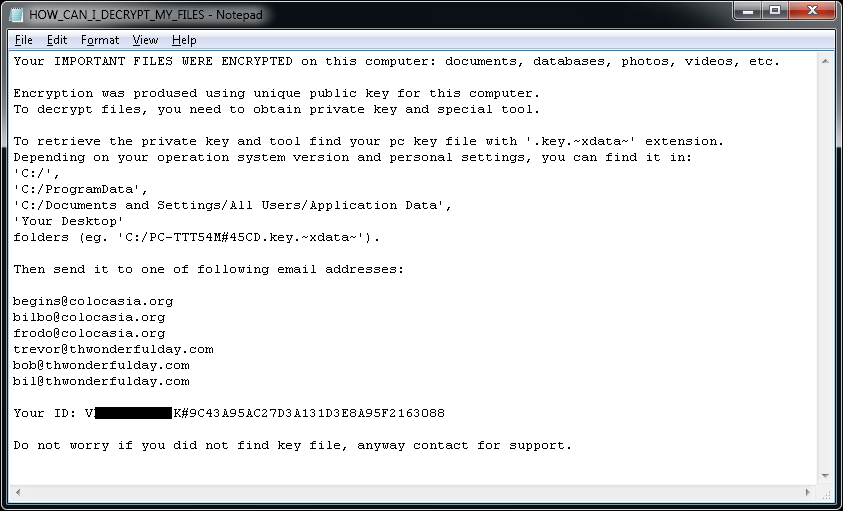

O arquivo “HOW_CAN_I_DECRYPT_MY_FILES.txt” contém a seguinte mensagem de resgate:

Caso seus arquivos tenham sido criptografados pelo Troldesh, clique aqui para baixar a nossa correção gratuitamente: