Vad är Phobos?

Phobos, vars namn kommer från skräckens gud i den grekiska mytologin, är en typ av utpressningstrojan med nära band till två andra ökända virus, Crysis och Dharma, vad gäller uppbyggnad och metod. Crysis upptäcktes första gången 2016 och blev populärt när dess källkod släpptes på nätet. Efter att avkrypteringsnycklar hade släppts för Crysis uppdaterade cyberbrottslingar koden och skapade Dharma. När avkrypteringsverktyg även släppts för Dharma utvecklades utpressningstrojanen återigen. 2018 års version heter Phobos.

Dharma och Phobos är visserligen snarlika vad gäller kod och popularitet i och med deras enkelhet, men det finns en avgörande skillnad: Tidigt 2022 fanns fortfarande inget avkrypteringsverktyg för Phobos. Detta innebär att små och medelstora företag måste vara särskilt vaksamma i och med den skada som en Phobos-attack skulle kunna göra på deras datasäkerhet.

Ett skäl till att Dharma och Phobos är populära bland hackare är deras ”ransomware-as-a-service”-metod (RaaS), som kräver mycket begränsade tekniska färdigheter för att genomföra en attack. Båda är utformade för att angripa Windows-system, eftersom de använder sårbarheter i Microsofts RDP-kommunikationsprotokoll.

Utpressningstrojanen Phobos angreppsvektorer

Hackare använder utpressningstrojanen Phobos för att angripa fjärrskrivbord med svaga lösenord med hjälp av två angreppsvektorer:

- Genom att använda nätfiske för att stjäla kontouppgifter och lösenord, eller för att lura offret att öppna en infekterad bilaga.

- Genom att bereda sig direktåtkomst via Remote Desktop Protocol (RDP). Den specifika porten som används av utpressningstrojanen är port 3389. Botnät kan användas för att skanna efter system som har lämnat denna port öppen, vilket gör det möjligt för den skadliga aktören att gissa sig till inloggningsuppgifterna, t.ex. genom en brute force-attack.

Vad gör Phobos?

När utpressningstrojanen fått åtkomst till ett system försöker den i regel inte att kringgå Windows User Account Control (UAC). Hotaktören kopierar den exekverbara filen och startar den med åtkomsträttigheter. Eftersom processen är mycket enkel har Phobos blivit populär bland cyberbrottslingar då även de med begränsade färdigheter kan genomföra en omfattande attack.

Utpressningstrojanen installerar sig sedan på viktiga platser, t.ex. Windows startmapp och mappen %APPDATA%, samt skapar registernycklar så att den kan fortsätta agera efter att systemet startats om.

Phobos påbörjar sedan en kontinuerlig sökning, siktar in sig på användarens lokala filer och nätverksdelningar, och letar efter nya filer som uppfyller kraven för kryptering. Detta inbegriper bland annat användargenererade filer, inklusive dokument, ofta använda mappar, mediafiler etc.

Den skadliga koden vidtar även vissa skyddsåtgärder, som bland annat:

- Borttagning av skuggkopior av säkerhetskopierade filer

- Blockering av återställningsläge

- Inaktivering av säkerhetsåtgärder, inklusive brandväggar.

Dessa försök att sopa igen spåren liknar tillvägagångssättet hos utpressningstrojanen Sodinokibi.

Phobos-kryptering

Phobos använder sig av Advanced Encryption Standard AES-256 tillsammans med en annan populär algoritm, RSA-1024. Själva datan krypteras med AES, medan den privata nyckeln som används för avkryptering krypteras med RSA. Både AES och RSA används i stor utsträckning för säker dataöverföring, både i legitima och skadliga syften.

Filerna får sedan nya filnamn med ett tillägg som innehåller:

- Ett ID-nummer, som också står i lösensummemeddelandet. Det består av två delar och kan innehålla bokstäver och siffror.

- En e-postadress, som också visas i meddelandet och som offren uppmanas att kontakta för att få tillbaka sina filer

- Ett tillägg, som till synes är ett slumpmässigt ord och som används för att särskilja personen eller gruppen som ligger bakom attacken.

Tillägget är uppbyggt på följande sätt:

.ID[e-postadress 1].[tillagt tillägg]

En bild som ursprungligen hette bild.jpg kommer därmed att få ett namn i stil med:

bild.jpg.id[12345A5B-0000].[hacker@hacking.com].elbow

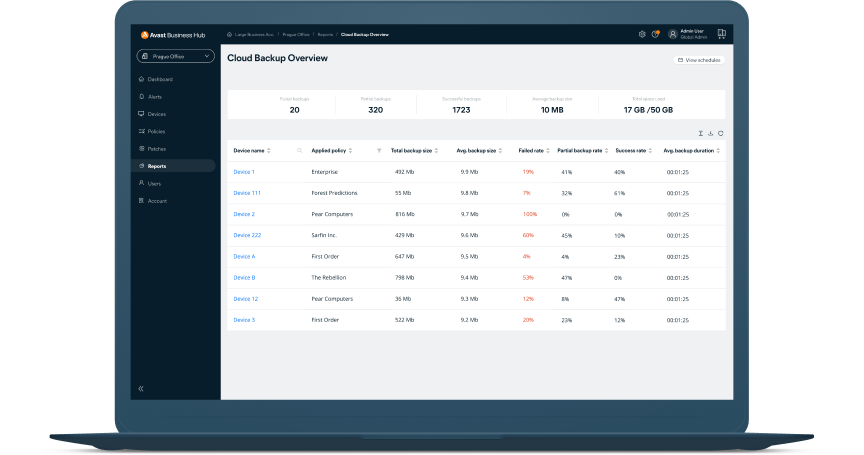

Tyvärr finns det ingen avkrypterare för Phobos utöver de nycklar som innehas av cyberbrottslingarna som skapade utpressningstrojanen. Detta understryker vikten av att göra regelbundna säkerhetskopior av systemet och att lagra dem på en säker plats, då detta kan vara det enda sättet att återställa verksamhetens data, liksom att använda cybersäkerhetsprogram för att söka efter och ta bort skadliga filer.

Vad gör man om datorn har kapats och en lösensumma krävs?

Du må ha gjort allt du kan för att förhindra utpressningstrojaner, men om du upptäcker att din enhet eller ditt nätverk har infekterats finns det ett antal åtgärder du bör vidta för att skydda din verksamhet.

Isolera enheten från nätverket

Det första steget är att minimera skadan och hindra viruset från att sprida sig vidare. Den infekterade enheten måste omedelbart kopplas bort från internet och avlägsnas från nätverket. Samtliga enheter som var anslutna måste skannas efter skadlig programvara.

Tänk på att ett lösensummemeddelande inte är det sista av en Phobos-attack – utpressningstrojanen kommer att fortsätta söka efter ändringar på enheten och infektera nya filer även utan internetanslutning.

Använd säkerhetsverktyg för att ta bort skadlig programvara

Beroende på typen av utpressningstrojan finns det ett antal sätt att ta bort dem. I vissa fall kommer utpressningstrojanen att radera sig själv för att göra det svårare att identifiera typen av attack och hitta en avkrypteringsnyckel, om en sådan finns tillgänglig. I andra fall ligger filen kvar och det krävs ett borttagningsverktyg för att rensa ditt system.

Avasts cybersäkerhetslösningar för företag kan identifiera och ta bort många olika typer av utpressningstrojaner och hålla dina enheter skyddade mot framtida attacker.

Återställa data från en säkerhetskopia

Om du har skapat regelbundna säkerhetskopior bör du kunna återställa din verksamhets data på ett säkert sätt efter att utpressningstrojanen har tagits bort.

Utan en säkerhetskopia och utan en tillgänglig avkrypteringsnyckel finns det inga återställningslösningar för en Phobos-attack. I den här situationen finns det inget annat att göra än att säkerhetskopiera de filer du kommer åt och vänta tills en nyckel blir offentlig.

Det rekommenderas inte att betala lösensumman. Detta uppmuntrar till att begå ytterligare attacker, och det finns ingen garanti för att cyberbrottslingarna kommer att ge dig dina filer tillbaka.

Rapportera attacken till brottsbekämpande myndigheter

Cyberbrottslighet bör anmälas så att attacktrender kan registreras. I USA rapporteras attacker med utpressningstrojaner till Cyberstructure & Infrastructure Security Agency (CISA) via deras rapporteringsverktyg. I Storbritannien rapporteras cyberbrottslighet till Action Fraud.