Co je Phobos?

Phobos je typ ransomwaru pojmenovaný po řeckém bohu hrůzy, který svou strukturou a taktikou úzce souvisí s dalšími typy notoricky známých virů s názvy Crysis a Dharma. Ransomware Crysis byl poprvé identifikován v roce 2016 a stal se velmi populárním poté, co byl na internetu zveřejněn jeho zdrojový kód. Když byly pro Crysis vytvořeny dešifrovací klíče, kybernetičtí zločinci upravili jeho kód a vytvořili tak nový ransomware Dharma. A když byly vytvořeny dešifrovací klíče pro Dharmu, situace se opakovala. Tím v roce 2018 vznikl Phobos.

I když Dharma a Phobos mají velmi podobný kód a díky své jednoduchosti dosáhly popularity, existuje mezi nimi jeden zásadní rozdíl. V současnosti (na počátku roku 2022) pro Phobos neexistuje dešifrovací nástroj. Malé a střední firmy by si měly dávat velký pozor na to, jak může ransomware Phobos ohrozit zabezpečení jejich dat.

Jedním z důvodů, proč jsou Dharma a Phobos mezi hackery populární, je skutečnost, že fungují jako ransomware jako služba (RaaS), který ke spuštění útoku vyžaduje minimální technické dovednosti. Oba jsou navrženy tak, aby cílily na systémy Windows, a zneužívají exploity v komunikačním protokolu RDP od Microsoftu.

Způsoby útoků ransomwaru Phobos

Hackeři používají ransomware Phobos k cílení na vzdálené plochy se slabými hesly pomocí dvou způsobů útoku:

- Kradení přihlašovacích údajů k účtům a hesel nebo navádění obětí k otevření škodlivé přílohy pomocí phishingových kampaní.

- Získání přímého přístupu přes protokol vzdálené plochy (RDP). Ransomware konkrétně cílí na port 3389. Hackeři mohou pomocí botnetů hledat systémy, ve kterých je tento port otevřený a poskytuje jim tak příležitost uhádnout příslušné přihlašovací údaje, například pomocí útoku hrubou silou.

Co Phobos dělá?

Když je přístup do systému zabezpečený, ransomware se obvykle nepokouší obejít Řízení uživatelských účtů (UAC) ve Windows. Hacker zkopíruje spustitelný soubor a spustí ho pomocí přístupových oprávnění. Jelikož jde o jednoduchý postup, Phobos nabyl na popularitě u kybernetických zločinců, protože umožňuje útočníkům s omezenými dovednostmi provádět působivé útoky.

Ransomware se následně nainstaluje do klíčových umístění, jako je složka programů spouštěných po spuštění Windows nebo složka %APPDATA%, a vytvoří v registru klíče, které mu umožní pokračovat v činnosti po restartu systému.

Následně zahájí průběžné vyhledávání místních uživatelských souborů a sdílených složek v síti a monitorování nových souborů, které odpovídají instrukcím k šifrování. Obvykle se zaměřuje na soubory vytvořené uživateli (například dokumenty), běžně používané složky a média.

Také zavede několik ochranných opatření:

- Smaže záložní stínové kopie souborů

- Zablokuje režim obnovení

- Vypne bezpečnostní opatření (například firewall)

Postup, jakým se za sebou snaží zakrýt stopy, se podobá postupu ransomwaru Sodinokibi.

Šifrování používané ransomwarem Phobos

Phobos používá šifrování AES-256 společně s dalším populárním algoritmem, RSA-1024. Samotná data jsou zašifrována algoritmem AES a privátní klíč potřebný k dešifrování je zašifrován algoritmem RSA. Algoritmy AES a RSA jsou široce používány k zabezpečení datových přenosů, ať už pro legitimní, nebo škodlivé účely.

Soubory jsou následně přejmenovány a do jejich názvu je přidána přípona obsahující následující informace:

- Identifikační číslo, které lze také najít ve vzkazu ohledně výkupného. Má dvě části a může obsahovat písmena a číslice.

- E-mailová adresa, která je také uvedena ve vzkazu ohledně výkupného a na které si mají oběti vyžádat své soubory.

- Přípona, která představuje zdánlivě náhodné slovo používané k rozlišení osoby nebo skupiny odpovědné za útok.

Přípona má následující uspořádání:

.identifikační číslo[e-mailová adresa 1].[přidaná přípona]

Například soubor, která se původně nazýval Fotka.jpg, může být přejmenován následovně:

Fotka.jpg.id[12345A5B-0000].[hacker@hacking.com].loket

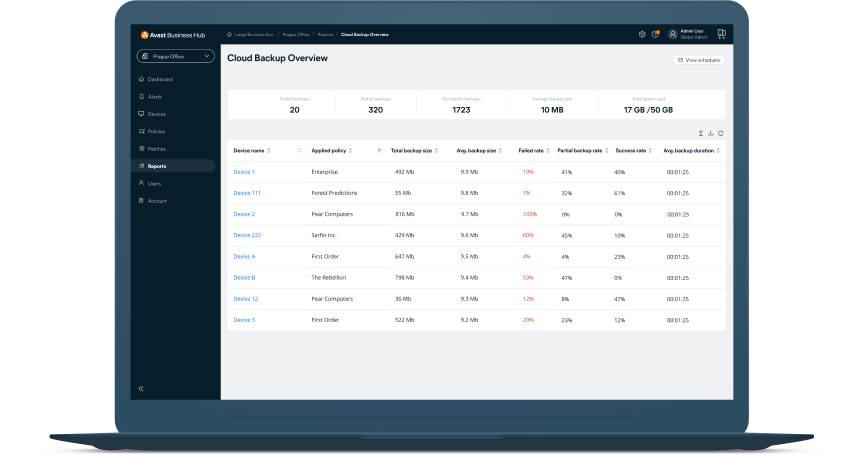

Soubory zašifrované ransomwarem Phobos bohužel nelze dešifrovat jinak než klíči od kybernetických zločinců, kteří tento ransomware vytvořili. Proto je důležité, abyste pravidelně vytvářeli zálohy systému a uchovávali je na bezpečném místě. Jedině pomocí nich totiž dokážete obnovit firemní data. A dále je důležité, abyste pomocí kyberbezpečnostního softwaru testovali soubory a odstraňovali ty, které jsou škodlivé.

Co dělat, když je počítač napaden ransomwarem

Pokud jste podnikli všechny možné kroky prevence ransomwaru a přesto zjistíte, že se do vašeho zařízení nebo sítě dostala infekce, můžete na ochranu firmy zavést několik opatření.

Izolujte zařízení od sítě

Prvním krokem je minimalizace škod a zabránění v dalším šíření viru. Infikované zařízení je třeba neprodleně odpojit od internetu a od sítě. Veškerá připojená zařízení je třeba otestovat, zda neobsahují škodlivý software.

Nezapomeňte, že zprávou ohledně výkupného útok ransomwaru Phobos nekončí. Ransomware bude dál hledat změny v zařízení a dokáže infikovat nové soubory i bez připojení k internetu.

Pomocí bezpečnostních nástrojů odstraňte škodlivý software

V závislosti na typu ransomwaru existují různé metody odstranění. V některých případech se ransomware sám smaže, aby vám zkomplikoval identifikaci typu útoku a hledání šifrovacího klíče (pokud je k dispozici). V jiných případech jeho soubor zůstane v systému a k jeho odstranění je potřeba příslušný nástroj.

Řešení Avastu pro kybernetické zabezpečení malých firem dokážou identifikovat a odstranit řadu různých typů ransomwaru a ochránit vaše zařízení před dalšími útoky.

Obnovte data ze zálohy

Pokud jste vytvářeli pravidelné zálohy, měli byste být schopní snadno obnovit firemní data, jakmile ransomware odstraníte.

Pokud nemáte zálohu ani dešifrovací klíč, obnovení po útoku ransomwaru Phobos není možné. V takovém případě vám zbývá jen udělat si zálohu všech souborů, ke kterým máte přístup, dokud příslušný klíč nebude veřejně dostupný.

Platit výkupné nedoporučujeme. Jednak tím podpoříte kybernetické zločince v dalších útocích a jednak nemáte žádnou záruku, že soubory dostanete zpět.

Nahlaste útok úřadům

Kybernetické zločiny je třeba hlásit úřadům, aby mohly sledovat trendy útoků. V USA je třeba incidenty související s ransomwarem hlásit přes příslušný nástroj úřadu Cyberstructure & Infrastructure Security Agency (CISA). Ve Velké Británii je třeba kybernetické zločiny hlásit úřadu Action Fraud.