Wat is Phobos?

Phobos, vernoemd naar de Griekse god van de angst, is een type ransomware dat wat structuur en methode betreft gelijkenissen vertoont met Crysis en Dharma, twee andere soorten notoire virussen. Crysis werd voor het eerst in 2016 geïdentificeerd dat, na de onlinepublicatie van de broncode, in snel tempo populair werd. In navolging van de ontwikkeling van Crysis-ontsleutelingssleutels werkten cybercriminelen de code bij om zo Dharma te creëren. Op vergelijkbare wijze werd ook de ransomware opnieuw ontwikkeld toen ontsleutelingsmethoden werden ontwikkeld om Dharma te bestrijden. Deze versie uit 2018 wordt Phobos genoemd.

Hoewel Dharma en Phobos wat code en populariteit betreft elkaars gelijke zijn dankzij de eenvoud ervan, hebben ze één groot verschil: begin 2022 was er nog steeds geen ontsleuteling beschikbaar voor Phobos. Als gevolg hiervan moet het MKB uiterst waakzaam zijn en bedenken wat voor enorme impact een aanval met Phobos-ransomware op de beveiliging van hun gegevens kan hebben.

Een van de redenen waarom Dharma en Phobos zo populair zijn bij hackers is dat ze werken volgens een zogeheten RaaS-methode (Ransomware-as-a-Service), waarbij ze maar beperkte technische vaardigheden nodig hebben om een aanval te doen. Beide soorten zijn speciaal ontwikkeld om Windows-systemen aan te vallen, omdat ze misbruik maken van het RDP-communicatieprotocol van Microsoft.

Aanvalsvectoren van Phobos-ransomware

Hackers gebruiken Phobos-ransomware om externe bureaubladen met zwakke wachtwoorden aan te vallen. Ze maken hierbij gebruik van twee aanvalsvectoren:

- Door phishingcampagnes uit te voeren om accountgegevens en wachtwoorden te stelen, of om het beoogde slachtoffer over te halen om een schadelijke bijlage te openen.

- Door zichzelf rechtstreeks toegang te verschaffen via het RDP (Remote Desktop Protocol). De specifieke poort die door de ransomware wordt aangevallen, is poort 3389. Er kunnen botnets worden gebruikt om systemen te scannen waarop deze poort nog open staat. Dit geeft hackers de kans om de aanmeldgegevens te raden met bijvoorbeeld brute kracht.

Wat doet Phobos precies?

Zodra een hacker eenmaal toegang heeft tot een systeem, probeert de ransomware meestal niet Windows UAC (gebruikersaccountbeheer) te omzeilen. De hacker kopieert het uitvoerbare bestand en start dit met behulp van toegangsrechten. Omdat dit proces zo eenvoudig is, is Phobos populair geworden bij cybercriminelen. Ook hackers met minder vaardigheden kunnen er namelijk een aanval mee uitvoeren die zijn sporen nalaat.

De ransomware installeert zichzelf vervolgens op belangrijke locaties, zoals de opstartmap van Windows en de map %APPDATA%. Ook worden registersleutels aangemaakt zodat de ransomware ook weer zijn gang kan gaan nadat het systeem opnieuw is opgestart.

Phobos start vervolgens een continue scan. Daarbij worden lokale gebruikersbestanden en netwerkshares aangevallen. Ook houdt Phobos nieuwe bestanden in de gaten die aan de vereisten voor versleuteling voldoen. Denk hierbij bijvoorbeeld aan door de gebruiker gegenereerde bestanden zoals documenten, veelgebruikte mappen en media.

De malware voert ook een paar beveiligingsmaatregelen uit, zoals:

- Het verwijderen van schaduwkopieën van bestanden voor back-up

- Het blokkeren van de herstelmodus

- Het uitschakelen van beveiligingsmaatregelen, zoals firewalls.

Deze pogingen van de ransomware om zijn sporen uit te wissen zijn vergelijkbaar met de methode die bij de Sodinokibi-ransomware werd gebruikt.

Phobos-versleuteling

Phobos gebruikt de geavanceerde versleutelingsstandaard AES-256 en nog een ander populair algoritme, RSA-1024. De gegevens zelf worden met AES versleuteld. De privésleutel die voor de ontsleuteling moet worden gebruikt, wordt met RSA versleuteld. Zowel AES als RSA worden op grote schaal gebruikt voor beveiligde gegevensoverdracht, zowel voor legitieme als illegale doeleinden.

Vervolgens wordt de naam van de bestanden gewijzigd en krijgen ze een extensie met:

- een id-nummer dat ook in de losgeldmededeling wordt vermeld. Dit nummer bestaat uit twee delen en kan letters en cijfers bevatten;

- een e-mailadres dat ook in de mededeling wordt vermeld. Dit is het e-mailadres dat slachtoffers moeten gebruiken om hun bestanden terug te vragen;

- een extensie. Dit lijkt een willekeurig woord dat wordt gebruikt als aanduiding van de persoon of groep die verantwoordelijk is voor de aanval.

De extensie heeft de volgende structuur:

.ID[e-mailadres 1].[toegevoegde extensie]

De naam van een bestand met de oorspronkelijke titel Photo.jpg kan bijvoorbeeld worden gewijzigd in:

Photo.jpg.id[12345A5B-0000].[hacker@hacking.com].elbow

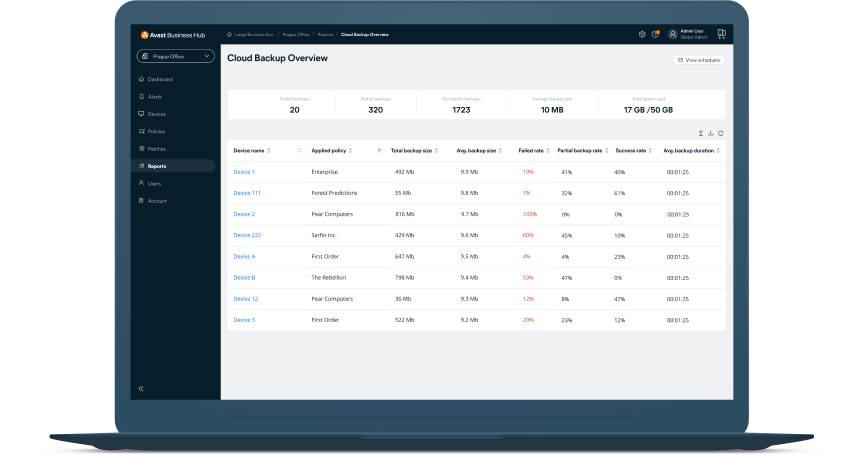

Helaas is er geen enkele Phobos-ontsleuteling beschikbaar, behalve de sleutels die in handen zijn van de cybercriminelen die de ransomware hebben ontwikkeld. Dit laat duidelijk zien hoe belangrijk het is om regelmatig een back-up van het systeem te maken en deze back-ups op een veilige locatie op te slaan (dit is mogelijk de enige manier om uw bedrijfsgegevens te herstellen) en cyberbeveiligingssoftware te gebruiken om schadelijke bestanden te zoeken en te verwijderen.

Wat u moet doen als uw computer wordt gehackt en u om losgeld wordt gevraagd

Als u al het mogelijke hebt gedaan om ransomware te voorkomen maar toch ontdekt dat uw apparaat of netwerk is geïnfecteerd, dan zijn er een aantal maatregelen die u moet treffen om uw bedrijf te beschermen.

Isoleer het apparaat van het netwerk

De eerste stap is bedoeld om de schade te beperken en te voorkomen dat het virus zich verder verspreid. Verbreek onmiddellijk de verbinding van het geïnfecteerde apparaat met internet en verwijder het apparaat uit het netwerk. Alle apparaten die waren aangesloten, moeten op schadelijke software worden gescand.

Onthoud dat een Phobos-aanval niet stopt zodra u een losgeldbericht hebt ontvangen! De ransomware blijft naar veranderingen in het apparaat zoeken en nieuwe bestanden infecteren, zelfs zonder internetverbinding.

Gebruik beveiligingsprogramma's om de schadelijke software te verwijderen

Afhankelijk van het type ransomware zijn er een aantal verwijderingsmethoden. In sommige gevallen verwijdert de ransomware zichzelf, zodat het moeilijker is om het type aanval te achterhalen en een ontsleutelingssleutel te vinden, als die al überhaupt beschikbaar is. In andere gevallen blijft het bestand aanwezig en hebt u een verwijderingsprogramma nodig om uw systeem op te schonen.

U kunt cyberbeveiligingsoplossingen van Avast voor kleine bedrijven gebruiken om vele verschillende soorten ransomware te identificeren en te verwijderen, zodat uw apparaten beschermd blijven tegen toekomstige aanvallen.

Herstel gegevens vanuit een back-up

Als u regelmatig back-ups hebt gemaakt, kunt u uw bedrijfsgegevens als het goed is meteen terugzetten nadat de ransomware is verwijderd.

Als u geen back-up hebt en er geen ontsleutelingssleutel beschikbaar is, is er geen enkele mogelijkheid om uw systeem na een Phobos-aanval te herstellen. In dit geval kunt u alleen nog back-ups maken van bestanden waar u wel toegang tot hebt en voor de rest moet u wachten tot er een openbare sleutel beschikbaar is.

Het wordt afgeraden het losgeld te betalen. Niet alleen stimuleert u verdere aanvallen door te betalen, maar u hebt bovendien geen garantie dat u uw bestanden terugkrijgt.

Geef de aanval aan bij de autoriteiten

Cybercriminaliteit moet altijd aan de autoriteiten worden gemeld, zodat aanvalstrends kunnen worden vastgelegd. In de Verenigde Staten moeten ransomware-incidenten worden gemeld aan de Cyberstructure & Infrastructure Security Agency (CISA). Dit kan via hun meldingsprogramma. In het Verenigd Koninkrijk moet cybercriminaliteit worden gemeld aan Action Fraud.