Co to jest Phobos?

Phobos (Fobos — grecki bóg strachu) to odmiana oprogramowania ransomware, która pod względem struktury i podejścia jest blisko związana z dwoma innymi typami cieszącego się złą sławą wirusa: CrySiS i Dharma. CrySiS po raz pierwszy rozpoznano w 2016 r. i stał się popularny po udostępnieniu jego kodu źródłowego w Internecie. Gdy powstał klucz deszyfrujący do CrySiS, cyberprzestępcy zaktualizowali kod tego wirusa, tworząc oprogramowanie Dharma. Po opracowaniu narzędzi deszyfrujących do ransomware Dharma oprogramowanie to ponownie zmieniło oblicze. Jego odmianą z 2018 r. jest właśnie Phobos.

Ze względu na prostotę Dharma i Phobos są bardzo podobne pod względem kodu i popularności, lecz występuje między nimi jedna istotna różnica: do początku 2022 r. nie było dostępnego narzędzia deszyfrującego do programu Phobos. W związku z tym pracownicy małych i średnich przedsiębiorstw powinni być szczególnie świadomi potencjalnego wpływu ransomware Phobos na bezpieczeństwo ich danych.

Jeden z powodów popularności oprogramowania Dharma i Phobos wśród hakerów to podejście typu „ransomware jako usługa” (ransomware-as-a-service, RaaS) wymagające minimalnych umiejętności technicznych do przeprowadzenia ataku. Oba programy powstały do atakowania systemów Windows, ponieważ wykorzystują luki w protokole komunikacyjnym RDP firmy Microsoft.

Wektory ataku ransomware Phobos

Hakerzy wykorzystują ransomware Phobos do ataku na zdalne komputery stacjonarne ze słabymi hasłami, używając dwóch głównych wektorów ataku:

- przeprowadzając kampanie phishingowe w celu wykradania danych kont i haseł lub nakłaniania osób do otwarcia złośliwego załącznika;

- uzyskując bezpośredni dostęp przy użyciu protokołu RDP. Ransomware używa do ataku portu 3389. Do wyszukiwania systemów z otwartym portem o tym numerze mogą być używane botnety. W ten sposób włamywacze mogą odgadnąć dane logowania, na przykład przeprowadzając atak metodą brute force.

Co robi Phobos?

Po zdobyciu dostępu do systemu ransomware zwykle nie próbuje obejść działającej w systemie Windows funkcji Kontrola konta użytkownika systemu. Osoba dokonująca ataku kopiuje plik wykonywalny i go uruchamia z wykorzystaniem uprawnień dostępu. Niebywałej prostocie tego procesu Phobos zawdzięcza popularność wśród cyberprzestępców, ponieważ skutecznego ataku mogą dokonać osoby o mniejszych umiejętnościach.

Ransomware instaluje się w kluczowych lokalizacjach, takich jak folder Autostart oraz %APPDATA% systemu Windows, oraz tworzy klucze rejestru, aby działać dalej nawet po ponownym uruchomieniu systemu.

Następnie Phobos kontynuuje skanowanie, poszukując lokalnych plików użytkownika i udziałów sieciowych oraz monitorując pojawianie się nowych plików spełniających wymagania do zaszyfrowania. Dotyczy to zwykle plików tworzonych przez użytkownika, w tym dokumentów, często używanych folderów oraz multimediów.

Złośliwe oprogramowanie przeprowadzi także działania ochronne, takie jak:

- usuwanie kopii zapasowych plików wykonywanych w tle;

- blokowanie trybu odzyskiwania;

- wyłączanie funkcji zabezpieczeń, w tym zapór ogniowych.

Próby zatarcia śladów przypominają podejście stosowane przez ransomware Sodinokibi.

Szyfrowanie przez ransomware Phobos

Phobos stosuje algorytm Advanced Encryption Standard AES-256 oraz inny popularny algorytm RSA-1024. Dane są szyfrowane metodą AES, natomiast do szyfrowania klucza prywatnego, który służy do deszyfrowania, używany jest algorytm RSA. Metody AES i RSA są powszechnie stosowane do bezpiecznego przesyłania danych w celach zarówno zgodnych, jak i niezgodnych z prawem.

Następnie nazwy plików są zmieniane i otrzymują rozszerzenie zawierające:

- numer identyfikacyjny podany również w żądaniu okupu. Składa się on z dwóch części oraz może zawierać litery i cyfry;

- adres e-mail wskazany także w żądaniu okupu — to na niego ofiary mają wysłać prośbę o odzyskanie plików;

- rozszerzenie — pozornie przypadkowe słowo służące do rozróżnienia osób lub grup odpowiedzialnych za atak.

Rozszerzenie ma następującą postać:

.ID[adres e-mail 1].[dodane rozszerzenie]

Na przykład plik o pierwotnej nazwie Zdjęcie.jpg może otrzymać następującą nazwę:

Zdjęcie.jpg.id[12345A5B-0000].[hacker@hacking.com].elbow

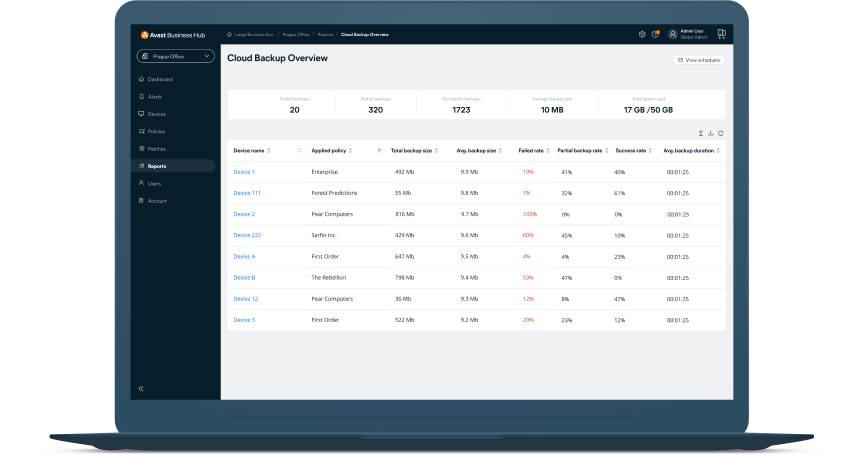

Niestety oprócz kluczy będących w posiadaniu cyberprzestępców, którzy stworzyli to ransomware, nie jest dostępne żadne narzędzie do odszyfrowania plików zaszyfrowanych przez Phobos. Właśnie dlatego tak ważne jest regularne wykonywanie kopii zapasowych systemu i przechowywanie ich w bezpiecznym miejscu — może to być jedyny sposób na odzyskanie firmowych danych — oraz stosowanie oprogramowania z zakresu cyberbezpieczeństwa do skanowania w poszukiwaniu złośliwych plików oraz ich usuwania.

Co zrobić, gdy komputer padnie ofiarą ransomware?

Nawet wtedy, gdy dołożono wszelkich starań, aby zabezpieczyć się przed ransomware, po stwierdzeniu zainfekowania urządzenia lub sieci można podjąć kilka działań chroniących firmę.

Odizolowanie urządzenia od sieci

Pierwszy krok polega na ograniczeniu szkód do minimum i zapobiegnięciu rozprzestrzenianiu się wirusa. Zainfekowane urządzenie powinno zostać niezwłocznie odłączone od Internetu i usunięte z sieci. Wszelkie podłączone w tym samym czasie urządzenia powinny zostać przeskanowane w poszukiwaniu złośliwego oprogramowania.

Trzeba pamiętać, że atak ransomware Phobos nie kończy się w chwili otrzymania żądania okupu — program nadal będzie skanować urządzenie pod kątem zmian, zarażając nowe pliki nawet bez połączenia z Internetem.

Użycie narzędzi zabezpieczających w celu usunięcia złośliwego oprogramowania

Zależnie od typu ransomware dostępnych jest kilka metod usuwania. W pewnych przypadkach oprogramowanie ransomware samo siebie usunie, co utrudni rozpoznanie typu ataku i znalezienie klucza deszyfrującego, o ile jest dostępny. Z kolei w innych sytuacjach plik pozostanie i potrzebne jest narzędzie do jego usunięcia w celu wyczyszczenia systemu.

Rozwiązania Avast w zakresie cyberbezpieczeństwa dla małych firm mogą rozpoznawać i usuwać wiele odmian ransomware, chroniąc urządzenia przed przyszłymi atakami.

Przywrócenie danych z kopii zapasowej

Jeśli regularnie wykonywano kopie zapasowe, po usunięciu oprogramowania ransomware powinno być możliwe bezpieczne odzyskanie firmowych danych.

Jeśli nie ma kopii zapasowej ani dostępnego klucza deszyfrującego, nie istnieją rozwiązania pozwalające na odzyskanie danych utraconych w wyniku ataku z użyciem programu Phobos. W tej sytuacji można jedynie utworzyć kopie zapasowe wszystkich dostępnych plików i czekać na upublicznienie klucza.

Nie zaleca się płacenia okupu. Zapłacenie okupu zachęci do kolejnych ataków, a jednocześnie nie gwarantuje, że cyberprzestępcy umożliwią odzyskanie plików.

Zgłoszenie ataku władzom

Cyberprzestępstwa należy zgłaszać organom władzy, aby możliwe było rejestrowanie trendów ataków. W Stanach Zjednoczonych incydenty związane z ransomware należy zgłaszać Agencji ds. Cyberbezpieczeństwa i Bezpieczeństwa Infrastruktury (CISA) przy użyciu narzędzia do zgłaszania. W Wielkiej Brytanii cyberprzestępstwa powinno się zgłaszać służbom Action Fraud.