Qu’est-ce que le ransomware Ryuk ?

Les ransomwares sont des malwares qui permettent aux pirates informatiques d’utiliser des techniques de chiffrement pour infecter des réseaux entiers (y compris les fichiers et appareils associés), les rendant inaccessibles à l’entreprise cible jusqu’au paiement d’une rançon. La rançon est généralement exigée sous forme de cryptomonnaie, telle que le bitcoin, et peut s’élever à des milliers, voire des millions de dollars. Le montant moyen d’une rançon a atteint 12 762 dollars en 2019, et le coût moyen des temps d’arrêt liés à un incident s’est élevé à 64 645 dollars par entreprise au cours d’un seul trimestre.

Les pirates ciblent régulièrement les grandes organisations ou les entreprises disposant d’actifs critiques très sensibles, comme les hôpitaux. C’est une technique appelée la « chasse au gros gibier ». En outre, contrairement à d’autres ransomwares, les cybercriminels qui recourent au malware Ryuk ciblent des personnes spécifiques et infiltrent manuellement les réseaux de l’entreprise. À l’aide d’outils open source disponibles sur le réseau, les pirates récoltent des données sensibles et accèdent à autant de secteurs de l’entreprise que possible, acquérant ainsi une connaissance approfondie de ses opérations internes.

Historique

Basé sur Hermes, un ransomware plus ancien, le ransomware Ryuk a été identifié pour la première fois en 2018. On estime souvent qu’il a été adapté et développé par une organisation de cybercriminels basée en Russie. Depuis 2019, des associations criminelles ont multiplié les attaques et extorqué des millions de dollars de rançon à des institutions financières, des hôpitaux et même des administrations locales.

Les associations de cybercriminels, comme WIZARD SPIDER et l’une de ses fractions, GRIM SPIDER, poursuivent le développement du ransomware Ryuk. L’apparition d’une nouvelle variante en janvier 2021 a permis au ransomware Ryuk de développer des fonctionnalités de type ver, qui lui permettent de se propager automatiquement au sein des réseaux dans lesquels il pénètre, à la manière d’un virus. Il peut ainsi se transmettre de système en système au sein d’un domaine Windows sans l’intervention d’un opérateur humain. En se répliquant rapidement, il réduit d’autant plus le délai d’infection des réseaux et des appareils, et devient donc très dangereux pour les entreprises.

Comment Ryuk cible-t-il les entreprises ?

Comme la plupart des malwares, le ransomware Ryuk est distribué de plusieurs manières :

-

Envoi d’un e‑mail de spam ou de phishing comprenant une pièce jointe infectée qui, une fois ouverte, permet au pirate informatique d’obtenir un accès à distance à votre réseau.

-

Envoi d’un e‑mail de spear-phishing, par le biais duquel le pirate Ryuk cible des groupes ou des organisations en se faisant passer pour un employé de l’entreprise ou une personne liée à celle-ci. Tous les e‑mails contenant un ransomware Ryuk en pièce jointe peuvent également être envoyés à partir d’une adresse e‑mail usurpée (falsifiée), ce qui permet aux pirates d’échapper à la détection.

- Par le biais d’un port RDP, en profitant des failles des protections de sécurité et en permettant aux pirates d’accéder à distance à votre système.

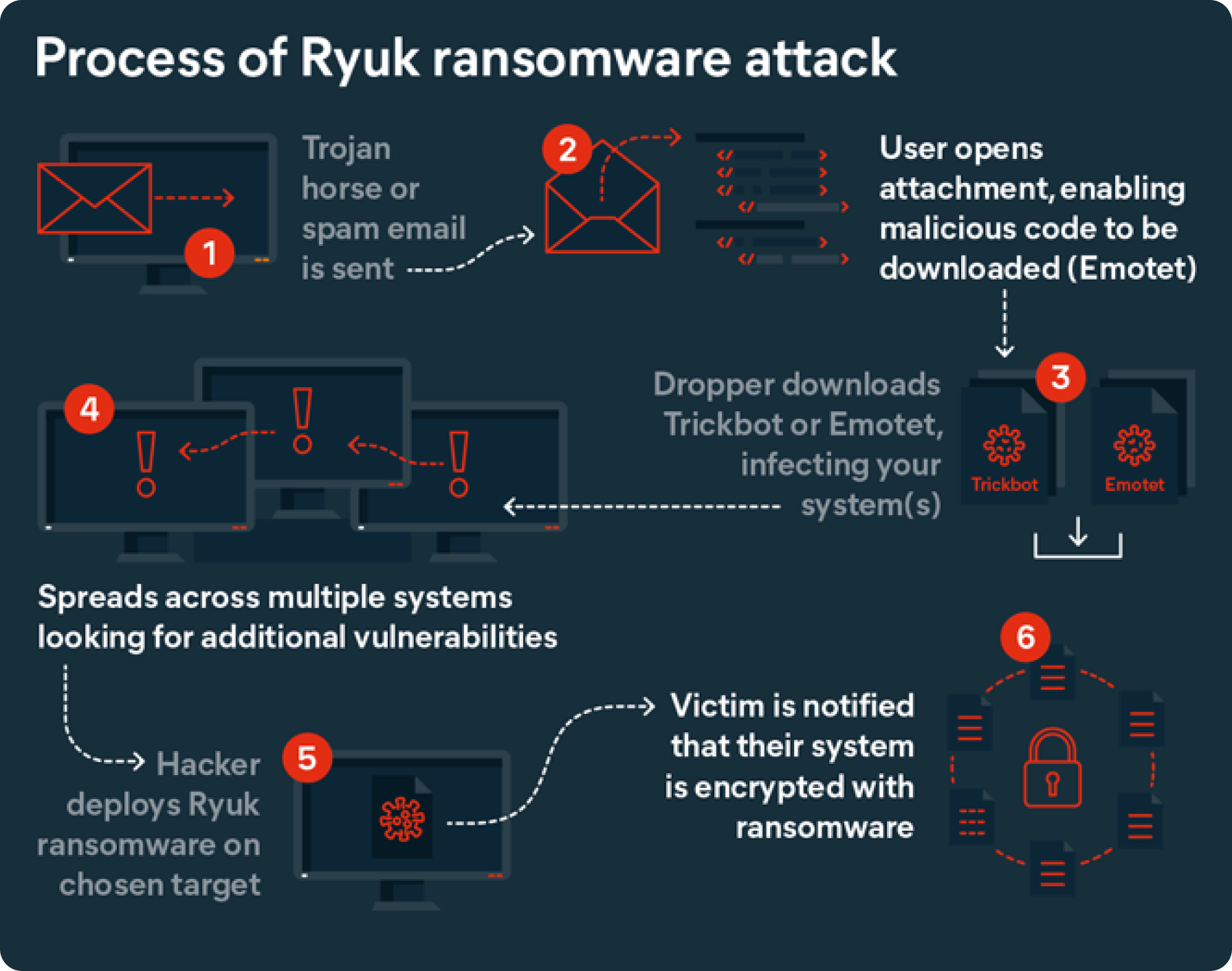

Dans le cadre de certaines attaques Ryuk, le réseau est tout d’abord infecté par un cheval de Troie (contenu malveillant dissimulé au sein d’un code apparemment légitime) appelé Emotet. Le cheval de Troie sert alors d’« injecteur » pour télécharger Trickbot, une autre forme de malware. Cette opération est effectuée sur plusieurs systèmes, ce qui permet au pirate de surveiller plusieurs cibles, ainsi que d’accéder à des informations sensibles et aux identifiants des administrateurs. Le cybercriminel déploie ensuite Ryuk sur la cible choisie.

Tout comme le ransomware Locky, le ransomware Cerber et le ransomware REvil/Sodinokibi, une fois que le facteur de menace a pénétré votre réseau et contourné la sécurité de votre serveur à l’aide du ransomware Ryuk, il interrompt jusqu’à 180 services et 40 processus nécessaires au fonctionnement de votre système, ce qui entraîne le chiffrement de vos informations critiques.

Une fois vos fichiers chiffrés, le ransomware Ryuk supprime les copies originales et tous les clichés instantanés à l’aide d’un fichier .BAT. Il déjouera ainsi toutes les tentatives des victimes de récupérer leurs données.

Ryuk utilise à la fois des algorithmes de chiffrement symétrique et asymétrique pour coder les fichiers, une approche similaire à celle des ransomwares Petya et Mischa, qui recourent à plusieurs méthodes différentes pour chiffrer les données des utilisateurs.

Le ransomware Ryuk a ainsi un impact sur tous les fichiers et applications du réseau. Une fois qu’il a atteint ses objectifs, il dépose dans chaque dossier un fichier texte appelé « RyukReadMe.txt », qui présente les détails de la demande de rançon. Les cybercriminels prétendent que si une rançon est payée, une copie de la clé de chiffrement permettra de récupérer les fichiers.

Exemples d’attaques notoires

Alors que le nombre d’attaques menées au moyen du ransomware Ryuk ne cesse d’augmenter, les gouvernements et les entreprises doivent rester vigilants. Parmi les attaques de Ryuk les plus médiatisées depuis 2018, on peut citer :

-

Hôpitaux aux États-Unis, en Allemagne et au Royaume-Uni (2019-2020) : plusieurs hôpitaux basés dans ces pays ont subi des attaques répétées du malware Ryuk. En septembre 2020, Universal Health Services (UHS), qui gère des établissements au Royaume-Uni et aux États-Unis, a été touchée par le malware Ryuk. L’incident lui a coûté 67 millions de dollars et il a fallu un mois pour que toutes ses opérations reprennent. Un réseau de plus de 400 hôpitaux situés aux États-Unis et au Royaume-Uni a également été touché par le malware Ryuk en septembre 2020. Les 250 établissements américains ont subi l’une des plus importantes attaques médicales de Ryuk à ce jour. Le malware Ryuk aurait été à l’origine de 75 % des attaques menées à l’encontre du secteur de la santé aux États-Unis en octobre 2020.

- Lake City, États-Unis (2019) : suite à l'ouverture d'un e‑mail contenant une forme de malware Ryuk, les systèmes informatiques de la ville ont été pris en otage en échange d’une rançon de 460 000 dollars. Le maire de Lake City a confirmé que la ville avait payé la rançon demandée pour pouvoir reprendre ses opérations.

- Ville d’Onkaparinga, Australie-Méridionale (2019) : en décembre 2019, les systèmes informatiques de la mairie d’Onkaparinga à Adélaïde ont été infectés par le ransomware Ryuk, ce qui a entraîné une perte de productivité d’une semaine.

- EMCOR (2020) : au mois de février cette année-là, la société EMCOR, qui figure au classement Fortune 500, a confirmé que plusieurs de ses systèmes informatiques avaient été touchés par une attaque de type Ryuk. L’entreprise n’a pas confirmé si une rançon avait été payée.

Comment protéger votre entreprise contre Ryuk

Selon les prévisions, les ransomwares pourraient avoir coûté 1,85 million de dollars aux entreprises en 2021, et leur coûter 265 milliards de dollars d’ici 2031. Les entreprises qui comprennent comment prévenir les attaques de ransomware peuvent réduire considérablement leur vulnérabilité. À l’heure actuelle, plusieurs facteurs peuvent augmenter le risque d’être pris pour cible, notamment des logiciels ou des appareils obsolètes, des navigateurs et/ou des systèmes d’exploitation auxquels ne sont pas appliqués les correctifs, des sauvegardes faibles ou inexistantes, ou encore un manque d’investissements dans des outils de protection de la cybersécurité.

Il est essentiel de veiller à ce que vos systèmes soient régulièrement mis à jour pour éviter les nouvelles cybermenaces, en installant des solutions antivirus et antimalwares sur votre réseau d’entreprise. Ces logiciels doivent également reposer sur d’autres mécanismes de défense, comme par exemple :

-

La mise en œuvre d’un plan de récupération après incident : il peut étayer les processus et les protocoles dans l’ensemble de votre entreprise et définir les rôles des personnes et des contacts qui devront être informés en cas de cyberattaque.

- Le contrôle d’accès basé sur les rôles : l’introduction de sauvegardes et le déploiement d’un accès de moindre privilège afin de minimiser le risque d’attaques de ransomwares. Le contrôle d’accès basé sur les rôles (RBAC) peut également fournir une couche supplémentaire de sécurité en limitant l’accès des employés aux données dont ils n’ont pas besoin dans le cadre de leur travail.

Comment supprimer le ransomware Ryuk ?

S’il est possible de supprimer le ransomware Ryuk d’un PC ou d’un Mac, cela n’est pas garanti. En effet, ce malware continue d’évoluer et de poser de nouveaux problèmes aux entreprises.

La mise en œuvre de mesures préventives, telles que l’installation d’une protection antimalware, peut protéger votre entreprise contre toute menace liée à la cybersécurité et intégrer des mises à jour régulières des logiciels et des applications, y compris des correctifs permettant de corriger les vulnérabilités de votre réseau.

Ryuk continue de compromettre gravement les performances des entreprises.

Ryuk, tout comme d’autres malwares, continue à évoluer, car les associations de criminels partagent et adaptent constamment des malwares dangereux. Par conséquent, les entreprises doivent se tenir au courant de toutes les menaces qui pèsent sur leur sécurité. Le ransomware Ryuk a également été adapté pour attaquer les serveurs web et il exploite ses fonctionnalités de type ver, ce qui a un impact supplémentaire sur les opérations.

Pour réduire les risques liés aux malwares, une sécurité robuste des serveurs sera également essentielle. La solution de cybersécurité que vous choisirez devra viser le renforcement des performances de l’entreprise ainsi que le blocage, la détection et la prévention des risques d’attaque.