Was ist Ryuk-Ransomware?

Ransomware ist eine Form von Malware, die Angreifer in die Lage versetzt, mithilfe von Verschlüsselungstechniken ganze Netzwerke (einschließlich Dateien und zugehöriger Geräte) zu infizieren und sie für das Zielunternehmen unzugänglich zu machen, bis ein Lösegeld gezahlt wird. Das Lösegeld – oft Beträge im vier- oder sogar sechsstelligen Bereich – wird in der Regel in einer Kryptowährung wie Bitcoin gefordert. Die durchschnittliche Lösegeldzahlung belief sich 2019 auf 12.762 US-Dollar. Die Kosten für Ausfallzeiten lagen pro Unternehmen im Schnitt bei 64.645 US-Dollar – je Quartal!

Die Angreifer nehmen in der Regel große Organisationen oder Unternehmen mit hochsensiblen, kritischen Vermögenswerten wie Krankenhäuser ins Visier – eine Technik, die „Big Game Hunting“ (auf dt. Großwildjagd) genannt wird. Anders als bei anderen Formen von Ransomware schneidern Cyberkriminelle die Ryuk-Malware speziell auf bestimmte Personen zu und dringen manuell in die Netzwerke des Unternehmens ein. Mithilfe von Open-Source-Tools, die im Netz verfügbar sind, sammeln die Angreifer sensible Daten und verschaffen sich Zugang zu möglichst vielen Bereichen des Unternehmens, um so detaillierte Kenntnisse über die internen Abläufe zu erlangen.

Geschichte

Ryuk basiert auf der älteren Hermes-Ransomware und wurde 2018 zum ersten Mal nachgewiesen. Es wird angenommen, dass sie von einer cyberkriminellen Organisation in Russland angepasst und entwickelt wurde. Seit 2019 sind immer mehr Angriffe durch kriminelle Gruppierungen belegt, die Lösegeldzahlungen in Millionenhöhe von Finanzinstituten, Krankenhäusern und sogar Landesbehörden nach sich gezogen haben.

Cyberkriminelle Gruppen wie WIZARD SPIDER und ihr Ableger GRIM SPIDER nehmen weiterhin Anpassungen an der Ryuk-Ransomware vor. Im Januar 2021 tauchte eine neue Variante auf. Demnach hat Ryuk inzwischen wurmartige Fähigkeiten entwickelt, die es der Malware ermöglichen, sich wie ein Virus automatisch in den Netzwerken zu verbreiten, in die sie eindringt. Dadurch kann sie sich innerhalb einer Windows-Domäne ohne menschliches Zutun von System zu System ausbreiten. Da sie sich schnell repliziert, verkürzt sich die Zeit bis zur Infektion von Netzwerken und Geräten weiter, was eine Gefahr für Unternehmen darstellt.

Wie gelangt Ryuk in die Unternehmenssysteme?

Wie die meisten Schadprogramme wird auch Ryuk-Ransomware über verschiedene Wege verbreitet:

-

Versenden von Spam- oder Phishing-E-Mails mit einem infizierten Anhang, der dem Hacker Fernzugriff auf das betroffene Netzwerk ermöglicht, wenn er geöffnet wird

-

Versenden einer Spear-Phishing-E-Mail, mit der Ryuk-Angreifer Gruppen oder Organisationen angreifen, indem sie sich als Mitarbeiter oder mit dem Unternehmen verbundene Personen ausgeben. Alle E-Mails mit einem Ryuk-Ransomware-Anhang können auch von einer gefälschten (gespooften) E-Mail-Adresse gesendet werden, sodass die Drahtzieher unentdeckt bleiben.

- Über einen RDP-Port, der schwache Sicherheitsvorkehrungen ausnutzt und es Hackern ermöglicht, aus der Ferne auf das betroffene System zuzugreifen

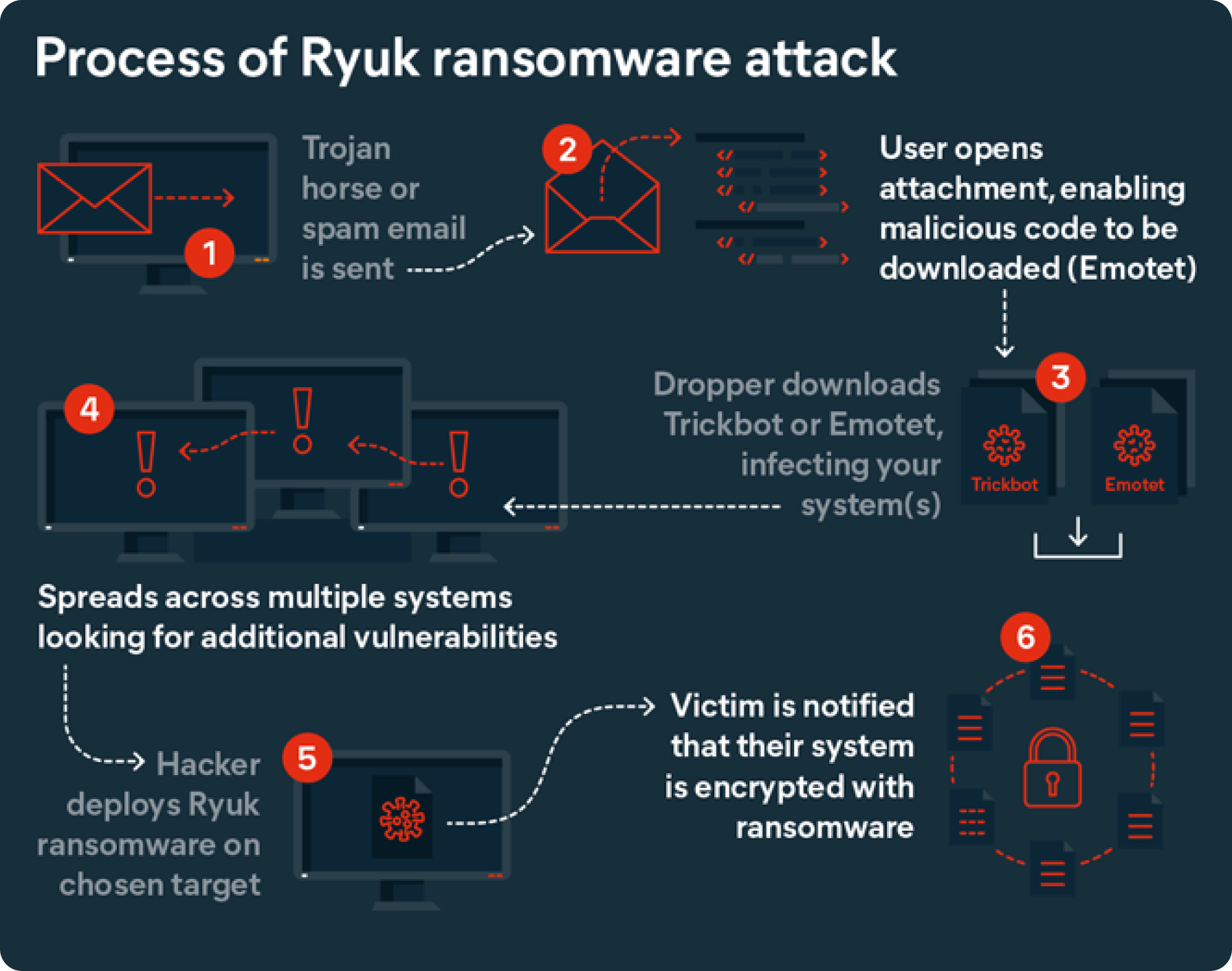

Bei einigen Ryuk-Angriffen wird das Netzwerk zunächst mit einem Trojaner (bösartige Inhalte, die in vermeintlich legitimem Code versteckt sind) namens Emotet infiziert. Der Trojaner wird als „Dropper“ verwendet, über den Trickbot, eine andere Form von Malware, heruntergeladen wird. Dies geschieht auf mehreren Systemen, sodass die Angreifer mehrere Ziele überwachen und auf sensible Informationen und administrative Anmeldeinformationen zugreifen können. Anschließend nehmen sie die ausgewählte Zielperson mit Ryuk ins Visier.

Ryuk funktioniert so ähnlich wie Locky-Ransomware, Cerber-Ransomware und REvil/Sodinokibi-Ransomware: Wenn sie erst einmal ins Netzwerk eingedrungen ist und die Serversicherheit überwunden hat, legt sie bis zu 180 Dienste und 40 Prozesse, die das System für den Betrieb benötigt, lahm und sorgt dafür, dass kritische Daten verschlüsselt werden.

Anschließend löscht die Ryuk-Ransomware die Originale und alle Schattenkopien mithilfe einer .BAT-Datei. Dadurch sind alle Versuche der Opfer, die Daten wiederherzustellen, zum Scheitern verurteilt.

Ryuk verwendet sowohl symmetrische als auch asymmetrische Algorithmen, um Dateien zu verschlüsseln – einer ähnlichen Methode bedienen sich auch die Ransomware-Varianten Petya und Mischa, die mehrere Methoden zur Verschlüsselung von Benutzerdaten einsetzen.

Die Ryuk-Ransomware sperrt sämtliche Dateien und Anwendungen im gesamten Netzwerk und legt, nachdem ihr Werk getan ist, in jedem Ordner eine Textdatei namens „RyukReadMe.txt“ ab, in der die Bedingungen der Lösegeldforderung enthalten sind. Wird das Lösegeld gezahlt, können die Dateien laut den Cyberkriminellen mit einer Kopie des Verschlüsselungsschlüssels wiederhergestellt werden.

Beispiele (berüchtigte Angriffe)

Da die Zahl der Ryuk-Ransomware-Angriffe weiter zunimmt, müssen Behörden und Unternehmen wachsam bleiben. Hier finden Sie einige der bekanntesten Ryuk-Angriffe seit 2018:

-

Krankenhäuser in den USA, Deutschland und Großbritannien (2019–2020): Verschiedene Krankenhäuser in diesen Ländern wurden zur Zielscheibe von Ryuk-Malware-Angriffen. Im September 2020 wurde der Gesundheitsdienstleister Universal Health Services (UHS), der Einrichtungen in Großbritannien und den USA betreibt, von Ryuk befallen. Der Vorfall kostete das Unternehmen 67 Millionen US-Dollar und es dauerte einen Monat, bis der Betrieb wieder aufgenommen werden konnte. Beim bislang größten Ryuk-Angriff auf medizinische Einrichtungen wurde im September 2020 ein Netzwerk von über 400 Krankenhäusern in den USA und Großbritannien angegriffen, darunter alle 250 Einrichtungen in den USA. Berichten zufolge war die Ryuk-Malware für 75 % der Angriffe auf den US-Gesundheitssektor im Oktober 2020 verantwortlich.

- Lake City, Florida, USA (2019): Nachdem ein Angestellter eine E-Mail geöffnet hatte, die eine Variante der Ryuk-Malware enthielt, wurden die IT-Systeme der Stadt für eine Summe von 460.000 US-Dollar in Geiselhaft genommen. Der Bürgermeister von Lake City bestätigte die Zahlung des Lösegelds durch die Stadtverwaltung zur Wiederaufnahme des Betriebs.

- Stadt Onkaparinga, Südaustralien (2019): Im Dezember 2019 wurden die IT-Systeme des Onkaparinga Council in Adelaide mit der Ryuk-Ransomware infiziert, was zu Produktivitätsverlusten von einer Woche führte.

- EMCOR (2020): Im Februar bestätigte das Fortune 500-Unternehmen EMCOR, dass mehrere seiner IT-Systeme von einem Ryuk-Malware-Angriff betroffen waren. Das Unternehmen ließ bislang nicht verlauten, ob ein Lösegeld gezahlt wurde.

So schützen Sie Ihr Unternehmen vor Ryuk

Prognosen zufolge entstanden Unternehmen durch Ransomware im Jahr 2021 Kosten in Höhe von 1,85 Millionen US-Dollar. Weltweit dürfte dieser Betrag bis 2031 auf 265 Milliarden US-Dollar anwachsen. Unternehmen, welche es verstehen, Ransomware-Angriffen vorzubeugen, können die eigene Anfälligkeit für Online-Bedrohungen deutlich reduzieren. Derzeit gibt es mehrere Faktoren, die Ihr Risiko erhöhen können, Opfer eines Angriffs zu werden, darunter veraltete Software oder Geräte, nicht gepatchte Browser bzw. Betriebssysteme, schwache oder nicht vorhandene Backups oder mangelnde Investitionen in Cybersicherheitslösungen.

Es ist von entscheidender Bedeutung, dass Sie Antivirus- und Anti-Malware-Lösungen für Ihr gesamtes Unternehmensnetzwerk installieren, denn dies gewährleistet, dass Ihre Systeme regelmäßig aktualisiert werden, was sie vor neuartigen und aufkommenden Cyberbedrohungen schützt. Diese Software sollte durch weitere Schutzmechanismen unterstützt werden. Hier einige Beispiele:

-

Die Implementierung eines Disaster Recovery-Plans: So können Sie den Prozessen und Protokollen in Ihrem Unternehmen Nachdruck verleihen und die Rollen der Personen und Kontakte festlegen, die im Falle eines Cyberangriffs benachrichtigt werden müssen.

- Rollenbasierte Zugriffskontrolle: Um das Risiko von Ransomware-Angriffen zu minimieren, sollten Backups und Least-Privilege-Zugriffsprinzipien eingeführt werden. Die rollenbasierte Zugriffskontrolle stellt mitunter auch eine zusätzliche Sicherheitsebene dar, da sie den Zugriff der Mitarbeiter auf Daten einschränkt, die sie für ihre spezifischen Tätigkeiten nicht benötigen.

Wie entferne ich Ryuk-Ransomware aus meiner Betriebsumgebung?

Es ist zwar unter Umständen möglich, Ryuk-Ransomware von einem PC oder Mac zu entfernen, doch eine Garantie gibt es dafür nicht – die Malware entwickelt sich ständig weiter und stellt Unternehmen immer wieder vor neue Herausforderungen.

Präventive Maßnahmen wie die Installation eines Anti-Malware-Schutzes können Ihr Unternehmen vor Cybersicherheitsbedrohungen schützen. Dazu zählen auch regelmäßige Updates von Software und Anwendungen, einschließlich Patches zur Behebung von Sicherheitslücken in Ihrem Netzwerk.

Ryuk bedroht weiterhin massiv die Unternehmensleistung

Ryuk und andere Arten von Malware entwickeln sich ständig weiter, da kriminelle Gruppen weiterhin gefährliche Malware in Umlauf bringen und anpassen. Unternehmen sind daher gut beraten, sich über alle Bedrohungen für die Unternehmenssicherheit auf dem Laufenden zu halten. Inzwischen wurde die Ryuk-Ransomware so manipuliert, dass sie auch Webserver befallen kann. Dabei verbreitet sie sich wie ein Wurm, was die Betriebsabläufe zusätzlich beeinträchtigt.

Um das Risiko von Malware zu verringern, ist eine robuste Serversicherheit unerlässlich. Die von Ihnen gewählte Cybersicherheitslösung sollte darauf ausgerichtet sein, die Unternehmensleistung zu verbessern und Angriffe zu blockieren, Risiken zu erkennen und präventive Maßnahmen zu treffen.