Que sont les exploits ?

Les exploits sont des programmes ou du code conçus pour exploiter les faiblesses d’un logiciel et provoquer des effets inattendus. Mais afin de définir ce qu’est un exploit, il faut d’abord comprendre ce que sont les failles de sécurité (ou vulnérabilités).

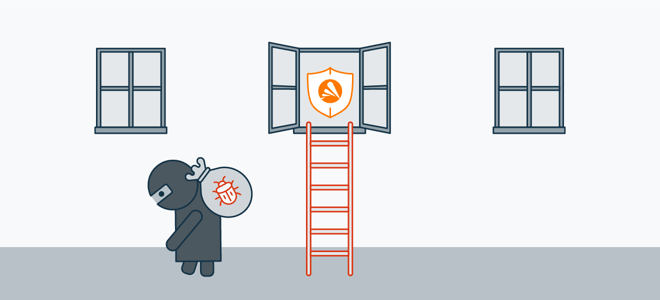

Les logiciels et les réseaux comportent des protections intégrées contre les pirates informatiques, des sortes de verrous qui empêchent l’intrusion d’invités non désirés. Une vulnérabilité est, par conséquent, comme une fenêtre laissée ouverte par erreur, et par laquelle un voleur peut pénétrer. Dans le cas d’un ordinateur ou d’un réseau, les voleurs peuvent installer des logiciels malveillants au travers de ces vulnérabilités (les fenêtres ouvertes) pour prendre le contrôle d’un système (l’infecter) pour leur propre bénéfice. Cela survient généralement sans que l’utilisateur ne s’en aperçoive.

Exploits et failles

Quelle est la différence entre les failles de sécurité et les exploits ? Comme nous l’avons mentionné, les vulnérabilités sont des problèmes ou des failles de sécurité dans un système ou un réseau qui peuvent permettre à des personnes malveillantes ou des pirates de s’y introduire. Donc, si on considère que la faille est une fenêtre ouverte sur le système, l’exploit est la corde ou l’échelle qu’utilise le voleur pour atteindre cette fenêtre. Un exploit est tout simplement un outil créé pour exploiter une vulnérabilité donnée, et sans vulnérabilités, il n’y a rien à exploiter.

Cela ne signifie pas que toutes les vulnérabilités sont exploitables facilement. Parfois, la nature même d’une vulnérabilité fait que les pirates ne sont pas capables d’écrire du code pour l’exploiter. Si on reprend l’analogie de la fenêtre ouverte, ce n’est pas parce qu’une fenêtre est ouverte qu’elle convient aux voleurs. Elle peut être placée trop haut ou ne mener qu’au sous-sol qui est lui bien fermé à clé. C’est la même chose pour les « fenêtres ouvertes » que sont les vulnérabilités : les cybercriminels ne peuvent pas tirer profit de toutes les fenêtres existantes.

Dans l’illustration ci-dessus, la fenêtre de gauche est verrouillée, il n’y a donc pas de vulnérabilités. La fenêtre de droite est ouverte et vulnérable, mais elle est placée trop haut pour être exploitable. La fenêtre du milieu est ouverte et vulnérable et, plus important encore, elle est placée près du sol et peut être exploitable.

Dans l’illustration ci-dessus, la fenêtre de gauche est verrouillée, il n’y a donc pas de vulnérabilités. La fenêtre de droite est ouverte et vulnérable, mais elle est placée trop haut pour être exploitable. La fenêtre du milieu est ouverte et vulnérable et, plus important encore, elle est placée près du sol et peut être exploitable.

De plus, les vulnérabilités peuvent être aussi dangereuses par elles-mêmes, et provoquer un blocage ou un dysfonctionnement du système. Une vulnérabilité est susceptible d’être attaquée par un DoS (déni de service) ou un DDoS (déni de service distribué), dans lequel le pirate peut fermer un site web ou un système critique sans même avoir à recourir à un exploit.

Si on considère que la faille est une fenêtre ouverte sur le système, l’exploit est la corde ou l’échelle qu’utilise le voleur pour atteindre cette fenêtre. Un exploit est tout simplement un outil créé pour exploiter une vulnérabilité donnée, et sans vulnérabilités, il n’y a rien à exploiter.

Les vulnérabilités sont présentes dans la plupart des logiciels et les utilisateurs peuvent en générer d’autres par inadvertance, par exemple avec des paramètres de confidentialité mal réglés sur les réseaux sociaux ou leurs comptes de messagerie. (C’est pour cette raison qu’il est important de savoir comment modifier les paramètres de confidentialité sur Facebook et comment renforcer la confidentialité de votre compte Instagram.) Des failles de sécurité peuvent aussi être présentes dans le matériel, c’est le cas par exemple des vulnérabilités de processeur Meltdown et Spectre.

Les exploits sont-ils une forme de malware ?

Bien que les exploits comme les malwares puissent avoir des conséquences négatives sur un appareil ou un système, il s’agit de deux choses différentes. On appelle malware tout type de logiciel malveillant comme les virus, les ransomwares ou logiciels rançonneurs, les spywares ou logiciels espions, etc. L’utilisation d’un antivirus gratuit est une bonne solution pour vous protéger de tous les types de malwares.

Un exploit est quant à lui un code qui permet au pirate d’exploiter une vulnérabilité, par exemple pour pénétrer dans un ordinateur, puis dans un deuxième temps y installer un malware. Bien qu’une attaque par exploit puisse contenir un malware, l’exploit en lui-même n’est pas malveillant. Si on revient encore une fois à l’exemple de la fenêtre ouverte, si la vulnérabilité est cette fenêtre ouverte, l’exploit est le moyen qu’utilise le pirate pour atteindre la fenêtre, éventuellement avec un code malveillant (le malware) dans son sac à dos.

D’où les exploits proviennent-ils ?

Les vulnérabilités sont des erreurs dans le processus de développement du logiciel et qui laissent accidentellement des failles dans la sécurité intégrée au logiciel. Les cybercriminels peuvent tirer profit de ces erreurs pour accéder au logiciel et par ce biais au reste de votre appareil. Certains développeurs malveillants peuvent même créer des kits d’exploits, qui sont des collections d’exploits souvent regroupés avec d’autres logiciels.

Les pirates peuvent acheter ou louer ces kits sur le Dark Web, puis les dissimuler dans des sites web ou des publicités malveillantes. Lorsqu’un utilisateur consulte le site infecté ou clique sur la publicité malveillante, le kit d’exploit recherche les vulnérabilités qu’il peut exploiter sur son ordinateur. S’il en trouve une, il utilise l’exploit adapté pour y pénétrer. Les utilisateurs peuvent être visés par les attaques des kits d’exploit via des e-mails malveillants, des fichiers téléchargés de sources non fiables ou par le phishing, ou hameçonnage.

Quel est le mode opératoire des exploits ?

Les pirates peuvent avoir recours à différents moyens pour lancer une attaque par exploit. Par exemple, ils peuvent profiter du fait que vous consultez innocemment un site web dangereux qui contient un kit d’exploit. Dans ce cas, le kit analyse discrètement votre appareil, y recherche les vulnérabilités non corrigées et essaie différents exploits afin de tenter de pénétrer dans votre machine. L’exploit en lui-même peut être un bout de code ou un jeu d’instructions visant une vulnérabilité en particulier, voire plusieurs vulnérabilités en même temps.

Le kit d’exploit peut détecter de nombreuses informations, par exemple votre système d’exploitation, les applications que vous utilisez et si vous utilisez certains plug-ins dans votre navigateur, par exemple le plug-in Java. Le kit analyse en détail toutes ces informations pour voir s’il peut trouver une vulnérabilité à exploiter. Même si le kit d’exploit est hébergé en ligne, s’il réussit à pénétrer dans votre appareil, il peut déployer des malwares qui vont infecter votre système.

Les pirates peuvent également lancer une attaque par exploit à l’aide de code qui se répand sur un réseau pour y détecter les vulnérabilités, comme les vulnérabilités EternalBlue et BlueKeep. Ces exploits ne nécessitent aucune interaction avec les utilisateurs, vous pourriez même être endormi dans la pièce à côté que l’exploit pourrait attaquer votre appareil.

Les botnets les plus célèbres, comme Mirai, utilisent ce mode opératoire. Cette méthode permet aux cybercriminels de préparer leur armée de botnets en vue d’une attaque par déni de service (DDoS).

Les applications de navigateur comme Java, Adobe Flash Player, Runtime Environment et Microsoft Silverlight sont particulièrement vulnérables face aux exploits. Les logiciels et les systèmes d’exploitation obsolètes sont eux aussi vulnérables. Ceci est dû au fait que les mises à jour contiennent souvent des correctifs pour les vulnérabilités existantes (c’est-à-dire pour « fermer la fenêtre »).

Les grands types d’exploits

Les exploits sont souvent classés selon deux types : connu ou inconnu.

-

Les exploits connus ont déjà été détectés par les chercheurs en cybersécurité. Que ces exploits soient dus à une vulnérabilité dans le logiciel, dans le système d’exploitation ou même dans le matériel, les développeurs peuvent créer des correctifs pour y remédier. Ces correctifs sont publiés sous forme de mises à jour de sécurité pour les utilisateurs. C’est pour cela qu’il est important que vos appareils soient tenus à jour.

-

Les exploits inconnus, aussi appelés « exploits zero-day » sont quant à eux créés par des cybercriminels dès qu’ils découvrent une nouvelle vulnérabilité. Ces derniers utilisent cet exploit pour attaquer leurs victimes le jour même. Lorsqu’une attaque d’exploit zero-day se produit, les développeurs de logiciels et les chercheurs en cybersécurité doivent en urgence comprendre comment fonctionne cet exploit et comment corriger la vulnérabilité concernée.

Certains exploits ont débouché sur des cyberattaques d’une telle ampleur qu’ils sont restés célèbres.

EternalBlue

EternalBlue est un des exploits les plus célèbres et des plus dangereux. Créé à l’origine par la NSA, EternalBlue a été volé par le groupe de pirates Shadow Brokers, puis diffusé en mars 2017. Bien que Microsoft ait découvert cette fuite et ait publié une mise à jour pour corriger la vulnérabilité visée, de nombreuses personnes ou organisations n’ont pas appliqué ce correctif à temps. Ceci a permis aux pirates de commettre une des cyberattaques les plus dévastatrices parmi celles connues, dont WannaCry et NotPetya.

WannaCry

WannaCry était cauchemardesque : une attaque par ver qui utilisait l’exploit EternalBlue pour se répandre de façon exponentielle sur les réseaux informatiques, infectant au passage plus de 10 000 machines toutes les heures dans 150 pays. Dans sa forme de ransomware, WannaCry chiffrait les ordinateurs et les rendait inutilisables, un problème énorme pour les services de santé publique, les administrations, les universités et les grandes entreprises affectées. Bien que WannaCry ne soit plus actif, d’autres exploits peuvent encore s’appuyer sur EternalBlue pour attaquer les utilisateurs Windows qui utilisent des logiciels obsolètes. Vérifiez donc bien que les vôtres sont à jour.

Petya et NotPetya

Petya, ainsi que son successeur le bien-nommé NotPetya, étaient des souches de ransomwares (NotPetya s’appuyait aussi sur l’exploit EternalBlue). Les deux Petya ont causé d’énormes dégâts en chiffrant la table de fichiers principale (ou MFT) des ordinateurs, ce qui rendait les machines parfaitement inutilisables. Et bien que des demandes de rançon aient été émises, NotPetya n’a jamais pu être déchiffré. Donc même si les utilisateurs et les entreprises consentaient à mettre la main au portefeuille, rien ne leur était envoyé en retour. D’après les experts, les souches de ransomware Petya ont causé plus de 10 milliards de dollars de dégâts, affectant des banques et de nombreuses autres entreprises.

BlueKeep

BlueKeep est une vulnérabilité exploitable dans le protocole Microsoft RDP (Bureau à distance), qui peut permettre aux pirates de se connecter à distance à l’ordinateur de leur victime. Microsoft a sonné l’alarme à propos de BlueKeep en mai 2019 et a publié un correctif, y compris pour les systèmes d’exploitation obsolètes comme Windows XP. Ce comportement inhabituel souligne la gravité potentielle de BlueKeep : comme il s’agissait d’un nouvel exploit sous forme de ver, les experts sécurité craignaient qu’il ne débouche sur de nouvelles cyberattaques massives. Au moment de la publication de cet article, BlueKeep est loin d’avoir eu cet impact, mais il est important d’appliquer les correctifs nécessaires sur votre système afin de vous prémunir de toute attaque à venir.

Comment reconnaître une attaque d’exploit

Les exploits tirant parti des failles de sécurité des logiciels, il n’existe aucun signe qui les trahisse. L’utilisateur ne dispose d’aucun moyen de savoir qu’il est affecté avant qu’il ne soit trop tard. C’est pourquoi il est important de toujours mettre à jour vos logiciels et d’installer les correctifs de sécurité publiés par les développeurs de vos logiciels. Si le développeur a publié un correctif pour une vulnérabilité connue et que vous ne l’installez pas, vous laissez la fenêtre virtuelle ouverte aux pirates et autres personnes malveillantes.

Et bien que vous puissiez ne pas vous rendre compte de l’action d’un exploit, une fois le malware installé, vous pouvez être certain que vous allez en ressentir les effets. Certains signes peuvent trahir une infection par un malware, par exemple :

-

Baisse de performance

-

Des arrêts et des blocages fréquents

-

Des paramètres modifiés sans raison

-

Des dizaines de fenêtres contextuelles là où il n’y en avait pas avant

-

Une perte d’espace de stockage

Si vous constatez un de ces symptômes, vous devez lancer immédiatement une analyse virale à l’aide d’un outil antivirus de bonne réputation.

Avast One analyse en profondeur votre appareil pour rechercher les éléments de code malveillant qui ne devraient pas être là et les supprime d’un seul clic. Bénéficiez d’une protection permanente contre les attaques à venir, que ce soit via des exploits, des sites web non sécurisés, des pièces jointes malveillantes ou toute autre menace. Avast bloque toutes ces menaces avec ce logiciel antivirus totalement gratuit.

Comment remédier à un exploit

La plupart des exploits découlant d’erreurs commises par les développeurs, la correction de ces vulnérabilités est de leur responsabilité. Les développeurs vont programmer un nouveau code et distribuer les correctifs pour tous les exploits connus. De nombreuses organisations de surveillance de la cybersécurité sont elles aussi à l’affût des exploits zero-day exploits, et des correctifs peuvent aussi être développés pour ceux-ci.

En attendant, si votre appareil est victime d’une attaque d’exploit qui introduit du code malveillant dans votre ordinateur, vous devez d’abord éliminer le programme malveillant, puis mettre à jour le logiciel.

Comment empêcher les pirates informatiques d’utiliser un exploit

Pour empêcher les pirates d’utiliser un exploit, c’est à vous de tenir à jour vos logiciels. Ce qui veut dire que vous devez installer immédiatement les mises à jour, peu importe si cela vous paraît fastidieux ou si vous êtes occupé à autre chose. Pour simplifier ce processus, misez sur un programme qui tient automatiquement à jour toutes les applications les plus courantes, par exemple Avast One.

La mise à jour de vos logiciels vous protège des vulnérabilités et ne laisse rien que les pirates puissent exploiter.

La mise à jour de vos logiciels vous protège des vulnérabilités et ne laisse rien que les pirates puissent exploiter.

Au-delà de cela, il est important de toujours faire preuve de bon sens et de respecter certaines pratiques informatiques sûres. Les pirates informatiques ne peuvent utiliser les exploits que s’ils parviennent à accéder à votre ordinateur. N’ouvrez donc pas les pièces jointes provenant d’adresses e-mail ou d’expéditeurs suspects et ne téléchargez pas de fichiers de sources inconnues. Méfiez-vous aussi des attaques par phishing, ou hameçonnage, qui tentent de vous rediriger vers des sites web frauduleux.

Bloquez tous les types de malwares

Comme évoqué précédemment, les vulnérabilités et les failles de sécurité visées par les exploits sont découlent d’erreurs commises par les développeurs. Il n’est donc pas simple de savoir si vous laissez de façon accidentelle la porte ouverte aux cybercriminels. Mais vous pouvez ajouter une autre couche de sécurité à votre système avec un outil de cybersécurité robuste comme Avast One.

Avast bloque les exploits pour vous protéger. Et notre pare-feu sécurise l’ensemble du trafic entrant et sortant sur votre réseau. Les malwares sont impuissants face aux défenses d’Avast, qu’ils proviennent d’exploits, de phishing, de téléchargement infectés ou d’ailleurs.

Détectez toutes les failles, même les plus fines, qui peuvent servir de point d’entrée aux malwares (logiciels obsolètes, mots de passe faibles, compléments inutiles, etc.) et comblez-les avec Avast One. Téléchargez-le dès maintenant pour bénéficier gratuitement d’une sécurité et d’une confidentialité optimales.