Was ist die Petya-Ransomware?

Petya verschlüsselt bestimmte Dateien auf Ihrem Computer und verlangt dann ein Lösegeld als Gegenleistung für einen Schlüssel, der diese Aktion wieder rückgängig macht. Doch während sich viele andere Arten von Ransomware auf persönliche Dateien wie Dokumente oder Fotos konzentrieren, kann Petya die gesamte Festplatte sperren und so verhindern, dass der Computer überhaupt hochfährt.

Woher kommt die Petya-Ransomware?

Petya ist keine einzelne Instanz von Ransomware, sondern eine Familie verwandter Malware. Sie tauchte erstmals Anfang 2016 auf und wurde über gefährliche E-Mail-Anhänge verbreitet. Durch Herunterladen und Öffnen des Anhangs gelangte die Malware auf den Computer des Opfers.

Nach einem relativ unauffälligen Start wurde Petya 2017 mit einem erneuten Angriff zum globalen Thema Nummer 1 in der Cybersicherheit. Die neue Variante mit dem Namen „NotPetya“ legte zunächst Unternehmen in der Ukraine lahm (einschließlich der ukrainischen Nationalbank), bevor sie sich in Europa und den USA verbreitete. Insgesamt verursachte der NotPetya-Angriff im Jahr 2017 Schäden in Höhe von über 10 Milliarden US-Dollar.

Interessanter Fakt: „Petya“ ist eine Anspielung auf den James-Bond-Film GoldenEye. In einem Twitter-Account, der angeblich einem der Entwickler von Petya gehört, wurden zwei der Antagonisten des Films in seinem Namen und als Avatar verwendet.

Wie funktioniert Petya?

Petya verschlüsselt die Masterdateitabelle (MFT) des Computers. Die MFT ist Art Schnellreferenz für den Computer, um jede einzelne Datei auf der Festplatte schnell zu finden. Ohne Zugriff auf die MFT kann der Computer keine Dateien aufrufen und daher nicht einmal hochfahren – geschweige denn normal funktionieren.

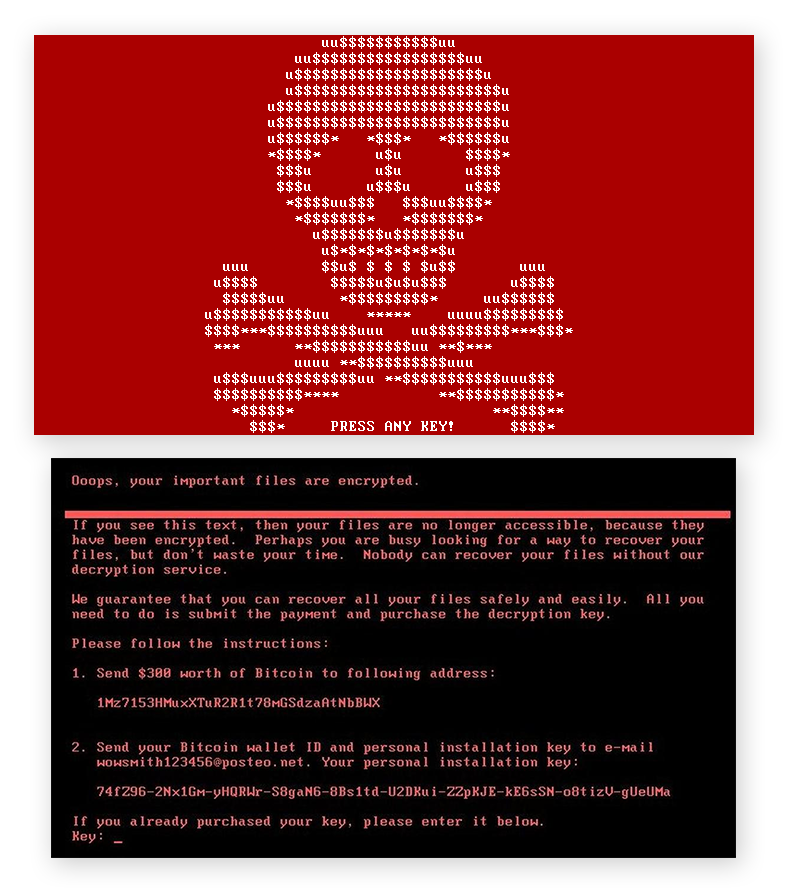

Nachdem Petya unwissentlich auf einem Windows-Rechner installiert wurde, infiziert es den Master Boot Record (MBR). Der MBR ist jener Bereich, der bei jedem Einschalten des Computers für das Laden des Betriebssystems zuständig ist. Sobald sich Petya im MBR befindet, zwingt er den Computer zum Neustart und beginnt dann mit der Verschlüsselung der MFT, während die Lösegeldforderung angezeigt wird.

Zu diesem Zeitpunkt hat der Computer keinen Zugriff mehr auf seine Festplatte, auch nicht auf sein eigenes Betriebssystem.

In dieser detaillierten Analyse, die unser Avast Threat Intelligence-Team nach den ersten Angriffen von 2016 durchgeführt hat, erfahren Sie genau, wie Petya sowie die dazugehörige Ransomware Mischa funktionieren.

Wie erkennt man die Petya-Ransomware?

Petya verließ sich ursprünglich auf die Leichtgläubigkeit der Benutzer, um Zugang zu Computern zu erhalten. Sie müssen die schädliche E-Mail öffnen, den Anhang herunterladen und öffnen und dem Programm auch die Administratorrechte für die Änderungen am Windows-Betriebssystem gewähren. Erst danach konnte Petya mit der Verschlüsselung der MFT beginnen.

Zu diesem Zeitpunkt wurde der Computer des Opfers neu gestartet und anschließend die Lösegeldforderung von Petya angezeigt.

Nach einigen Monaten tauchte Petya dann zusammen mit einem sekundären und konventionelleren Ransomware-Programm namens „Mischa“ auf, die als Paket verbreitet wurden. Falls sich ein Opfer weigerte, Petya die Administratorrechte zu gewähren, die zum Verschlüsseln der MFT erforderlich sind, griff Mischa ein und verschlüsselte die Dateien des Opfers – neben den Dokumenten, Fotos und Videos, auf die es Ransomware normalerweise abgesehen hat, auch ausführbare Programme.

Anti-Ransomware-Software sucht nach Anzeichen bekannter Ransomware, einschließlich Petya. So können Sie Petya rechtzeitig erkennen, bevor Sie die gefährlichen Anhänge öffnen.

Worin besteht der Unterschied zwischen Petya und NotPetya?

NotPetya nutzt den Windows-Exploit „EternalBlue“ aus, über den einige Monate zuvor auch der Angriff des anderen Ransomware-Stamms WannaCry erfolgte. Mit EternalBlue kann sich Malware wie NotPetya innerhalb eines Netzwerks schnell selbstständig verbreiten und potenziell in wenigen Stunden ein gesamtes Unternehmen infizieren.

Der Angriff von 2017 richtete sich gegen große Konzerne wie Banken, Energieversorger und Reedereien. Neben dem neuen Infektionsvektor hatte NotPetya einen weiteren entscheidenden Unterschied zu seinem Gegenstück aus dem Jahr 2016: Es existierte kein Gegenmittel. NotPetya verschlüsselt dauerhaft jeden Computer, den es befällt, und aufgrund der Art und Weise dieser Verschlüsselung ist es unmöglich, sie rückgängig zu machen, selbst wenn das Lösegeld gezahlt wurde. Andere Arten von Malware, auch bekannt als Wiper, tarnen sich nur als Ransomware.

Diese Änderung hat viele Cybersicherheitsexperten zu dem Schluss gebracht, dass der NotPetya-Angriff von 2017 weniger eine Lösegelderpressung als vielmehr ein direkter Cyberangriff war, der darauf abzielte, Systeme in der Ukraine zu stören und zu beschädigen. Es wurde sogar die Theorie aufgestellt, dass die Ransomware-Tarnung auf eine kriminelle Vereinigung verweisen und so eventuell die eigentliche Herkunft als staatlich geförderten Cyberkrieg verschleiern sollte.

Da die von NotPetya verwendete EternalBlue-Sicherheitslücke geschlossen wurde, ist es sehr unwahrscheinlich, dass Sie mit dieser Art von Malware jemals zu tun haben werden – sofern Sie Ihre Software aktualisiert haben, was Sie ja immer tun sollten.

Worin besteht der Unterschied zwischen WannaCry und Petya?

WannaCry und Petya haben im späten Frühjahr und Frühsommer 2017 mehr als nur ein wenig Chaos angerichtet. Sie basierten zwar auf derselben (inzwischen veralteten) Sicherheitslücke, um Benutzer zu infizieren, aber der nächste Schritt hing davon ab, um welche Art von Ransomware es sich handelte.

Während sich später herausstellte, dass das Ziel des Petya/NotPetya-Angriffs weniger das Einfordern von Lösegeld als das Anrichten des größtmöglichen Schadens war, verhielt sich WannaCry ganz Ransomware-typisch, ließ aber MBR und MFT unberührt. Darüber hinaus erwies sich Petya als viel geschickter darin, Eindämmungsversuche zu überdauern. Es konnte weiterhin Computer infizieren, auf denen gepatchte Software ausgeführt wurde, und sich auch auf andere Weise außerhalb des EternalBlue-Exploits verbreiten.

Es gab auch zahlreiche andere Instanzen von Ransomware, wie etwa Locky, Cerber und CryptoLocker.

Wie entfernt man Petya-Ransomware?

Da Ransomware Ihre Dateien verschlüsselt, löst das Entfernen nur die Hälfte des Problems. Auch wenn die Ransomware entfernt wurde, haben Sie immer noch mit den verschlüsselten Dateien zu kämpfen.

Mit Ihrem bevorzugten Anti-Malware-Tool können Sie die meisten herkömmlichen Ransomware-Stämme problemlos entfernen. Da die Ransomware nur einzelne Dateien und Ordner verschlüsselt, haben Sie weiterhin Zugriff auf Ihr Betriebssystem und alle darauf enthaltenen Programme. Sie können rasch ein Cybersicherheitsprogramm aktivieren oder installieren, um Ransomware auf Ihrem PC (oder Mac) zu entfernen und den Rechner wieder zum Laufen zu bringen.

Bei einer Petya-Infektion ist das nicht so einfach. Da Petya die Kontrolle über die MFT übernommen hat, kann Ihr Computer sein Betriebssystem nicht nachladen, sodass Sie auch Ihre Cybersicherheitssoftware nicht aufrufen können. Sie haben stattdessen zwei Optionen:

-

Es gibt eine gewisse Zeitverzögerung zwischen dem Moment, in dem Petya auf Ihren Computer gelangt, und dem Zeitpunkt, zu dem der Neustart erzwungen wird. Wenn Sie es schaffen, den Rechner auszuschalten, bevor Petya den Neustart abgeschlossen hat, können Sie möglicherweise verhindern, dass die MFT verschlüsselt wird.

-

Sobald Sie jedoch den oben abgebildeten roten Totenkopf-Bildschirm sehen, ist es zu spät. Sie haben dann keine andere Wahl, als den Computer offline zu schalten, die Festplatte neu zu formatieren und dann Ihre Dateien aus der Sicherungskopie wiederherzustellen, die Sie hoffentlich erstellt haben.

Erliegen Sie niemals der Versuchung, das Lösegeld zu zahlen. Bedenken Sie, dass einige Petya-Varianten noch nicht einmal von den Cyberkriminellen selbst entschlüsselt werden können. In diesen Fällen ist Petya eine Einbahnstraße und es gibt kein Zurück. Andere Varianten wurden geknackt, und Sie finden das Entschlüsselungsprogramm möglicherweise im Internet. Wenn Ihr Computer mit Petya infiziert ist, wenden Sie sich an einen Cybersicherheitsexperten, um den jeweiligen Typ der Ransomware zu ermitteln.

Doch selbst in Fällen, in denen die Verschlüsselung rückgängig gemacht werden kann, ist die Zahlung des Lösegelds keine Garantie dafür, dass Sie wieder Zugriff auf Ihre Dateien erlangen. Der Cyberkriminelle kann sich auch einfach mit dem Lösegeld aus dem Staub machen. Außerdem bestätigen Sie ihm mit Ihrer Zahlung nur, dass Ransomware eine lukrative Einnahmequelle ist. Wenn Sie sich weigern zu zahlen, könnte sie dies hingegen entmutigen, andere Benutzer mit Ransomware anzugreifen.

Wie kann man sich prophylaktisch vor Petya schützen?

Anstatt sich mit den Folgen einer Petya-Infektion herumzuärgern, sollten Sie sich mit diesen bewährten Methoden auf die Prävention konzentrieren:

-

Vergeben Sie Administratorrechte nicht zu großzügig. Gewähren Sie Software niemals Administratorrechte, es sei denn, Sie sind sich absolut sicher, dass das Programm seriös und notwendig ist.

Vergeben Sie Administratorrechte nicht zu großzügig. Gewähren Sie Software niemals Administratorrechte, es sei denn, Sie sind sich absolut sicher, dass das Programm seriös und notwendig ist.

-

Lassen Sie eine gesunde Skepsis bei E-Mails walten. Seien Sie immer vorsichtig, wenn es um Links und Anhänge in E-Mails geht. Wenn Sie den Anhang nicht herunterladen oder auf den Link in der dubiosen E-Mail klicken, fangen Sie sich keine Ransomware ein.

Lassen Sie eine gesunde Skepsis bei E-Mails walten. Seien Sie immer vorsichtig, wenn es um Links und Anhänge in E-Mails geht. Wenn Sie den Anhang nicht herunterladen oder auf den Link in der dubiosen E-Mail klicken, fangen Sie sich keine Ransomware ein.

-

Aktualisieren Sie immer Ihre Software. Malware nutzt Software-Schwachstellen aus und wenn diese entdeckt werden, können Firmen sie schnell mit aktualisierten Versionen schließen. Installieren Sie Patches und Updates, sobald sie verfügbar sind.

Aktualisieren Sie immer Ihre Software. Malware nutzt Software-Schwachstellen aus und wenn diese entdeckt werden, können Firmen sie schnell mit aktualisierten Versionen schließen. Installieren Sie Patches und Updates, sobald sie verfügbar sind.

-

Verwenden Sie ein Anti-Malware-Tool. Zuverlässige Antivirus-Software ist Ihre beste Waffe im Kampf gegen Petya und andere Malware. Sie erkennt und blockiert Malware, bevor diese die Möglichkeit hat, Ihren Computer zu infizieren.

Verwenden Sie ein Anti-Malware-Tool. Zuverlässige Antivirus-Software ist Ihre beste Waffe im Kampf gegen Petya und andere Malware. Sie erkennt und blockiert Malware, bevor diese die Möglichkeit hat, Ihren Computer zu infizieren.

-

Klicken Sie nicht auf Internetwerbung. Suspekte Anzeigen, insbesondere Popups, sind eine häufige Quelle für Malware-Infektionen. Egal wie sie lautet, ignorieren Sie sie einfach. Dies gilt besonders, wenn Sie unbekannte Websites besuchen.

Klicken Sie nicht auf Internetwerbung. Suspekte Anzeigen, insbesondere Popups, sind eine häufige Quelle für Malware-Infektionen. Egal wie sie lautet, ignorieren Sie sie einfach. Dies gilt besonders, wenn Sie unbekannte Websites besuchen.

-

Sichern Sie Ihre Dateien regelmäßig. Eine Ransomware-Infektion ist kein Problem, solange Sie erst kürzlich ein Backup aller wichtigen Dateien erstellt haben. Cloud-Dienste und physische Laufwerke sind beide gute Optionen dafür. Unabhängig davon, welche Sie bevorzugen, sollten Sie den Vorgang häufig durchführen. Wenn Sie die Datensicherung abgeschlossen haben, sollten Sie die Verbindung zum Backup-Medium trennen, damit keine Malware darauf zugreifen kann.

Sichern Sie Ihre Dateien regelmäßig. Eine Ransomware-Infektion ist kein Problem, solange Sie erst kürzlich ein Backup aller wichtigen Dateien erstellt haben. Cloud-Dienste und physische Laufwerke sind beide gute Optionen dafür. Unabhängig davon, welche Sie bevorzugen, sollten Sie den Vorgang häufig durchführen. Wenn Sie die Datensicherung abgeschlossen haben, sollten Sie die Verbindung zum Backup-Medium trennen, damit keine Malware darauf zugreifen kann.

Schützen Sie sich mit Avast vor Ransomware

Wir von Avast stehen im Kampf gegen Malware an vorderster Front. Avast One wird ständig aktualisiert, um die neuesten Formen von Malware zu identifizieren, zu erkennen und zu stoppen, sobald diese auftreten. Außerdem werden Sie auf andere Sicherheitslücken in Ihrem Gerät oder Netzwerk hingewiesen, einschließlich veralteter Software oder ungesicherter WLANs, und Sie werden auf allen Websites vor Cyberangriffen geschützt.

Dies ist nur einer von vielen Gründen, warum mehr als 400 Millionen Menschen Avast weltweit ihre Sicherheit und ihren Datenschutz anvertrauen.