Protégez votre iPhone contre les cybermenaces avec Avast One

- Sécurité

- Confidentialité

- Performances

Les ransomwares sont l’une des cybermenaces les plus présentes aujourd’hui : ils récupèrent vos fichiers et les retiennent en otage jusqu’à ce que vous payiez une rançon. Pour protéger vos fichiers et vos données, apprenez ce que sont les ransomwares, comment ils fonctionnent et comment vous pouvez les empêcher d’infecter votre appareil grâce à un outil antimalware de premier plan comme Avast One.

Un ransomware est un type de malware qui bloque l’accès aux fichiers et systèmes informatiques et qui demandent le paiement d’une rançon contre leur accès. Les ransomwares utilisent le chiffrement pour bloquer l’accès aux fichiers infectés, les rendant ainsi inutilisables et inaccessibles aux victimes. Ils s’attaquent en général à tous les types de fichiers, qu’il s’agisse de documents personnels ou professionnels.

Cette article contient :

La signification du terme ransomware est exactement ce qu’elle évoque : un malware de demande de rançon. Une fois que le ransomware a mené à bien son attaque, les pirates ou les cybercriminels qui en sont à l’origine contactent la victime pour lui communiquer leurs exigences, en promettant de débloquer son ordinateur ou de déchiffrer ses fichiers une fois la rançon payée, en général en bitcoins ou autre cryptomonnaie.

Bien que la prise de conscience du potentiel destructeur des ransomwares se soit accrue ces dernières années, les attaques par ransomware continuent de toucher les particuliers, les entreprises et les gouvernements.

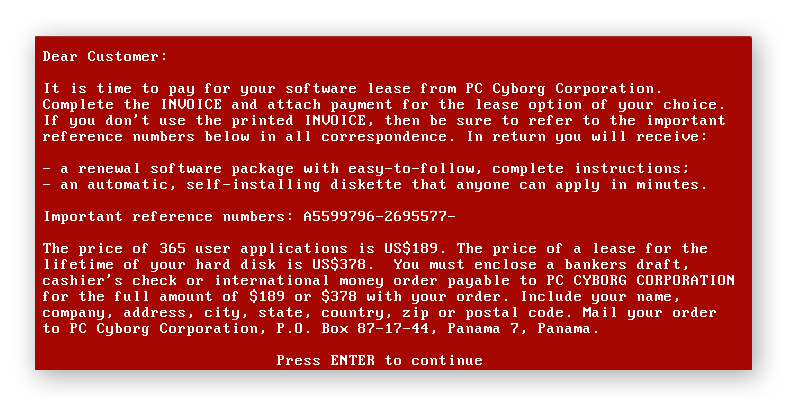

La première attaque de ransomware attestée, connue sous le nom de AIDS Trojan (cheval de Troie SIDA) ou PC Cyborg, a été lancée en 1989 par le Dr Joseph Popp, un biologiste de l’évolution formé à Harvard. Le Dr. Popp stockait son virus sur des disquettes qui semblaient contenir un programme d’enseignement sur le SIDA, puis envoyait par courrier les disquettes infectées à ses victimes. Une fois activé, le ransomware AIDS Trojan chiffrait les fichiers sur l’ordinateur de la victime et exigeait une rançon de 189 USD pour les débloquer.

La demande de rançon d’AIDS Trojan. (Source : Wikimedia Commons)

La demande de rançon d’AIDS Trojan. (Source : Wikimedia Commons)

Actuellement, les pirates ont facilement accès à des ransomwares open source. Les attaques réussies peuvent être extrêmement lucratives, permettant à certains pirates de gagner des millions de dollars et forçant des particuliers, des entreprises et des administrations à réparer les dégâts. Les retombées potentielles pour les cybercriminels ont conduit à une forte augmentation des attaques de ransomwares ces dernières années.

La pandémie de COVID-19, qui a entraîné une multiplication des attaques, notamment lorsque des cybercriminels ont envoyé des ransomwares à une série d’hôpitaux, aggravant ainsi une situation déjà critique.

Les ransomwares peuvent se propager de plusieurs façons, notamment par le biais de liens ou de pièces jointes malveillants, de messages de phishing et d’exploits de type Zero Day. À l’aide d’interprètes génériques, les pirates peuvent créer des ransomwares multiplateformes capables de faire beaucoup de dégâts en très peu de temps. De nouvelles techniques, comme le chiffrement de disques entiers plutôt que de fichiers sélectionnés, augmentent la portée des attaques.

Aujourd’hui, les ransomwares se propagent encore plus facilement, car même avec peu ou pas d’expertise, les pirates peuvent utiliser des kits de malwares et des ransomwares en tant que service (Raas) pour diffuser des attaques de ransomwares et d’autres malwares.

Les ransomwares se répandent plus que jamais car les pirates peuvent utiliser des outils tels que les kits de ransomwares en tant que service qui permettent de diffuser facilement les attaques. Et les paiements de ransomwares peuvent être très lucratifs, ce qui incite davantage les attaquants à agir. Les données faisant l’objet d’une demande de rançon peuvent être extrêmement précieuses pour le particulier, l’entreprise ou une société et les victimes sont souvent prêtes à payer cher pour les récupérer.

Certains types de ransomwares peuvent s’infiltrer sur votre appareil et chiffrer vos fichiers sans aucune action de votre part, ce qui facilite encore la propagation d’un ransomware. D’autres attaques de ransomwares reposent sur des méthodes plus traditionnelles d’infection par un malware.

Voici les différents vecteurs d’attaque susceptibles de propager les ransomwares :

Kits d’exploitation : des développeurs malintentionnés créent des kits d’exploitation pour tirer parti des vulnérabilités de certaines applications, certains réseaux ou certains appareils. Ce type de ransomware peut infecter n’importe quel appareil connecté à un réseau et exécutant un logiciel obsolète. Tenez donc vos systèmes et vos applications à jour pour protéger votre matériel et vos fichiers de ce genre d’attaque.

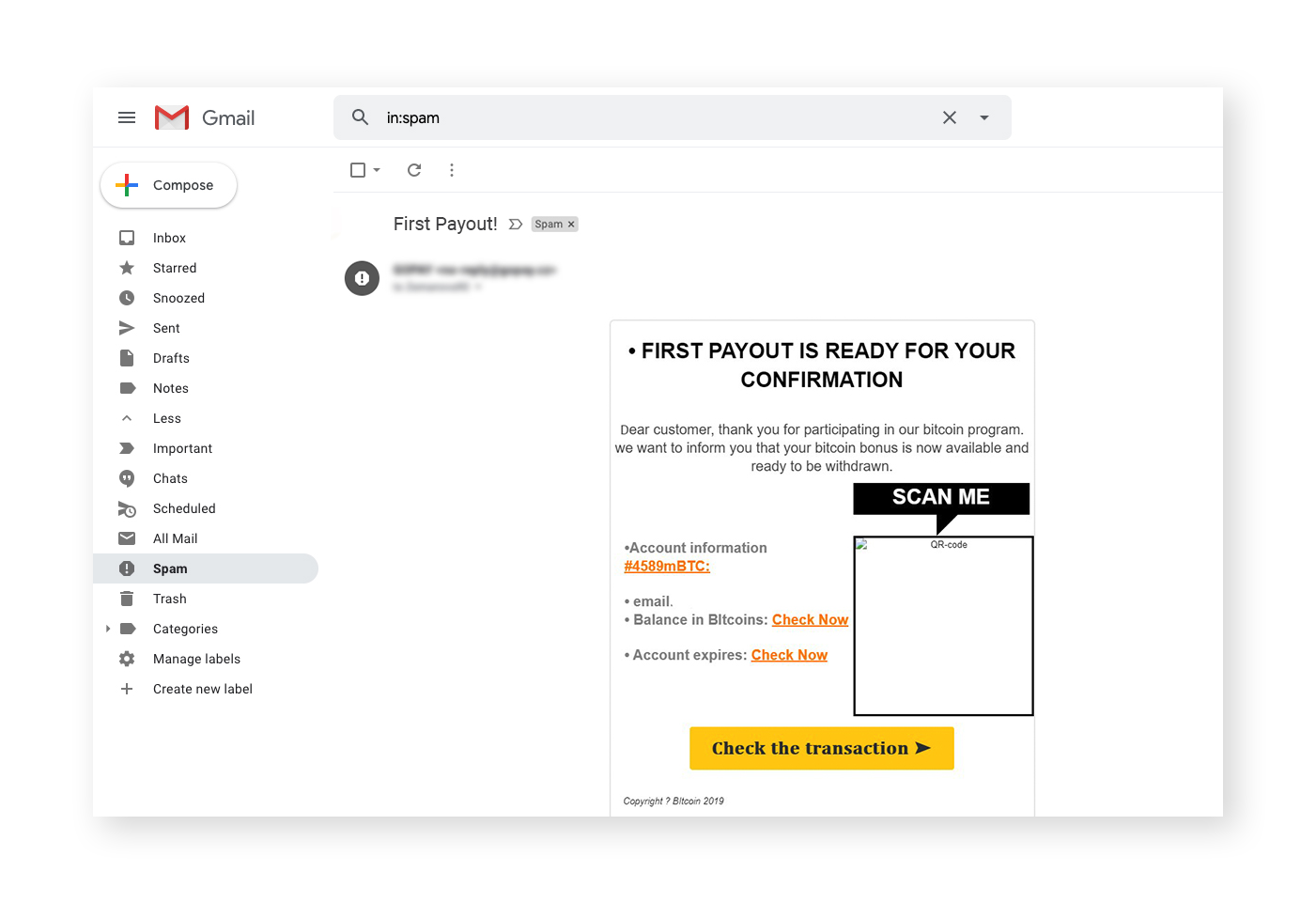

Phishing : Avec les attaques de phishing, le cybercriminel utilise des techniques d’ingénierie sociale, se fait passer pour un contact et vous envoie un e-mail contenant une pièce jointe ou un lien dissimulé en formulaire de commande, reçu ou facture. En réalité, ces fichiers (des faux fichiers PDF, XLS, DOCX) sont des fichiers exécutables déguisés : le téléchargement et l’ouverture du fichier déclenchent l’attaque du ransomware.

Les e-mails de phishing peuvent inclure des pièces jointes et des liens qui semblent authentiques.

Les e-mails de phishing peuvent inclure des pièces jointes et des liens qui semblent authentiques.

Publicités malveillantes : Les pirates peuvent distribuer les malwares en les intégrant à de fausses publicités. On parle alors de malvertising, c’est-à-dire de publicité malveillante. Alors que certaines publicités malveillantes ne sont capables d’installer le ransomware sur votre appareil que si vous cliquez sur la publicité, d’autres peuvent tout à fait télécharger le ransomware dès qu’elles se chargent sur la page Web, sans même que vous ayez à cliquer dessus. Utilisez un bloqueur de publicités, par exemple celui qu’utilise Avast Secure Browser, pour vous protéger de ces publicités malveillantes.

Téléchargements furtifs : Les cybercriminels peuvent implanter des malwares sur des sites Web de sorte que lorsque vous les consultez, le site télécharge automatiquement et secrètement le malware sur votre appareil. Si votre navigateur et vos applications sont obsolètes, vous êtes particulièrement vulnérable face à cette technique, d’où l’intérêt d’une application antivirus gratuite.

L’attaque peut ne pas commencer immédiatement. Certains ransomwares sont conçus pour rester en sommeil dans votre appareil afin de vous empêcher d’en localiser la source. Le cheval de Troie AIDS ne s’est activé que lorsque les ordinateurs infectés ont redémarré pour la 90 e fois.

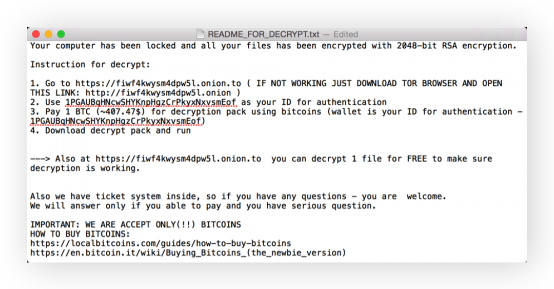

Une attaque de ransomware chiffre certains fichiers uniquement ou verrouille l’intégralité de votre ordinateur. Une demande de rançon qui exige un paiement en échange d’une clé de déchiffrement apparait généralement par la suite sur votre écran.

Voici comment fonctionne une infection par ransomware :

Le ransomware chiffre vos fichiers. Le code malveillant du ransomware brouille les fichiers ou les structures de fichiers de sorte qu’ils deviennent inutilisables et inaccessibles jusqu’à ce que vous les déchiffriez. Les ransomwares ont tendance à utiliser des méthodes de chiffrement des données qui ne peuvent être annulées qu’avec une clé de déchiffrement spécifique. C’est cette clé que le pirate vous demande de payer.

Ensuite, une demande de rançon s’affiche à l’écran dès que le malware a chiffré vos fichiers. C’est dans cette note qu’un attaquant de ransomware vous indique le montant à payer, le mode de transfert de la rançon et la date limite. Si le délai est dépassé, le montant de la rançon peut augmenter, ou le pirate peut menacer de chiffrer ou de supprimer définitivement vos fichiers.

Une fois le ransomware installé sur votre appareil, toute tentative d’ouverture de vos fichiers chiffré se soldera très probablement par un message d’erreur critique vous informant que vos fichiers sont corrompus, invalides ou introuvables. Et les utilisateurs de Windows ne sont pas les seuls à pouvoir être infectés par un ransomware : ils peuvent également toucher les Mac et les appareils mobiles.

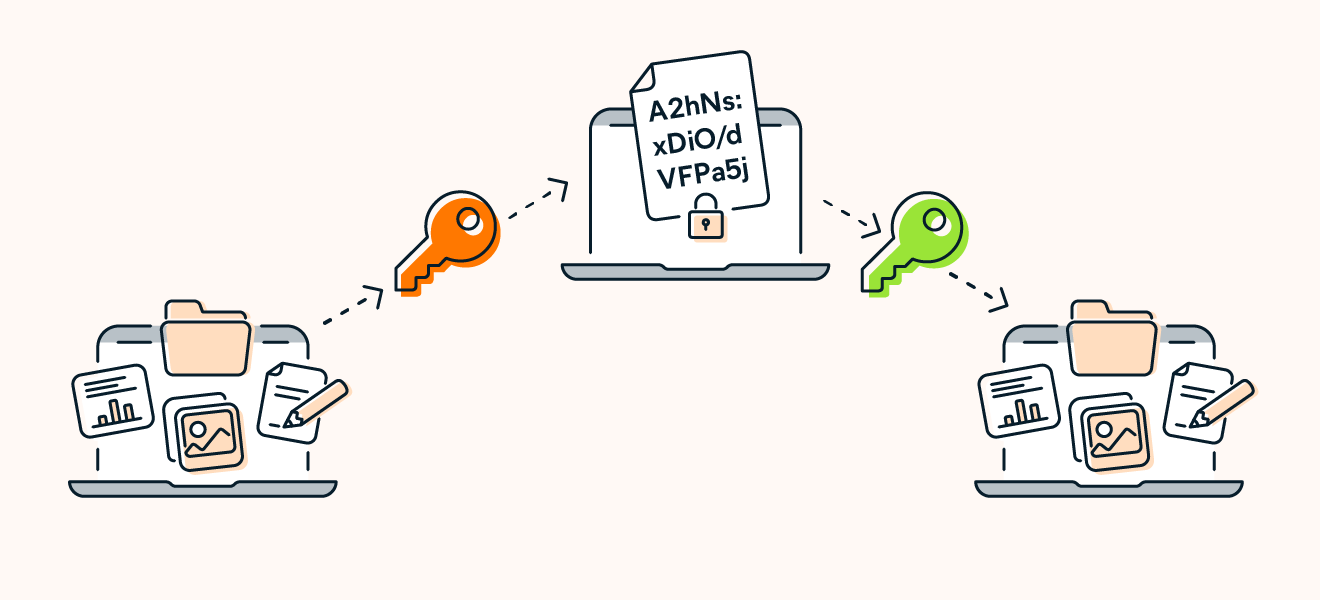

Les attaques par ransomware utilisent le chiffrement asymétrique, qui implique la création de deux clés de chiffrement : une clé publique pour chiffrer les données et une clé privée pour les déchiffrer. L’attaquant génère une paire de clés unique et place la clé publique dans le malware, chiffrant ainsi les données de la victime. Une fois la demande de paiement satisfaite, l’attaquant promet d’envoyer la clé privée pour le déchiffrement.

Les attaques par ransomware utilisent un chiffrement asymétrique : une clé publique chiffre les fichiers et une clé privée les déchiffre.

Les attaques par ransomware utilisent un chiffrement asymétrique : une clé publique chiffre les fichiers et une clé privée les déchiffre.

Il est essentiel de maintenir votre système à jour pour empêcher les menaces de ransomware d’exploiter les vulnérabilités de votre système. En adoptant de bonnes habitudes sur Internet et en utilisant un outil fiable de prévention des ransomwares, vous pouvez contribuer à prévenir une attaque par ransomware.

Notre guide dédié à la prévention contre les ransomwares contient toutes les informations sur la manière de rester en sécurité. En attendant, voici quelques conseils pour vous aider à prévenir une attaque de ransomware :

Maintenez tous vos logiciels à jour. Vérifiez que votre système d’exploitation et que vos applications bénéficient des mises à jour dès leur publication afin de résoudre les failles de sécurité et d’empêcher les pirates d’utiliser des exploits pour mettre en place des ransomwares.

Sauvegardez régulièrement votre système. Les ransomwares bloquent l’accès à vos fichiers. Si vos fichiers sont sauvegardés ailleurs, vous n’aurez probablement pas à payer de rançon. Effectuez des sauvegardes régulières de votre système et de vos fichiers en utilisant des services cloud ou des options de stockage physique. Et programmez des sauvegardes automatiques, si votre appareil le permet.

Installez un bloqueur de publicités. Installez dans votre navigateur l’un des meilleurs bloqueurs de publicité pour vous protéger des liens publicitaires malveillants et des téléchargements furtifs, deux moyens utilisés par les ransomwares de cibler votre système.

Méfiez-vous de tout. Méfiez-vous des liens bizarres dans les e-mails ou autres systèmes de messagerie. Même si ce lien vient de quelqu’un que vous connaissez, cette personne a peut-être elle-même été piratée. Apprenez à identifier et à éviter de consulter des sites Web dangereux.

Utilisez un antivirus. Les ransomwares ne peuvent vous affecter que s’ils peuvent vous atteindre. Utilisez une application de cybersécurité robuste qui bloque les malwares et les virus avant qu’ils ne puissent s’approcher. Avast One offre une protection en temps réel, bloquant les liens dangereux, les téléchargements malveillants et les sites Web non sécurisés. N’attendez pas, protégez-vous dès maintenant.

Les différents types d’attaques de ransomwares vont du simple désagrément à des menaces de mort. Certains bloquent l’accès à votre ordinateur, tandis que d’autres peuvent détruire vos fichiers et rendre votre système d’exploitation inutilisable. Tous les types de ransomware, par définition, ont un point commun : une demande de rançon.

Même si de nouvelles souches de ransomwares sont en permanence en développement, voici un aperçu des différents types de ransomwares :

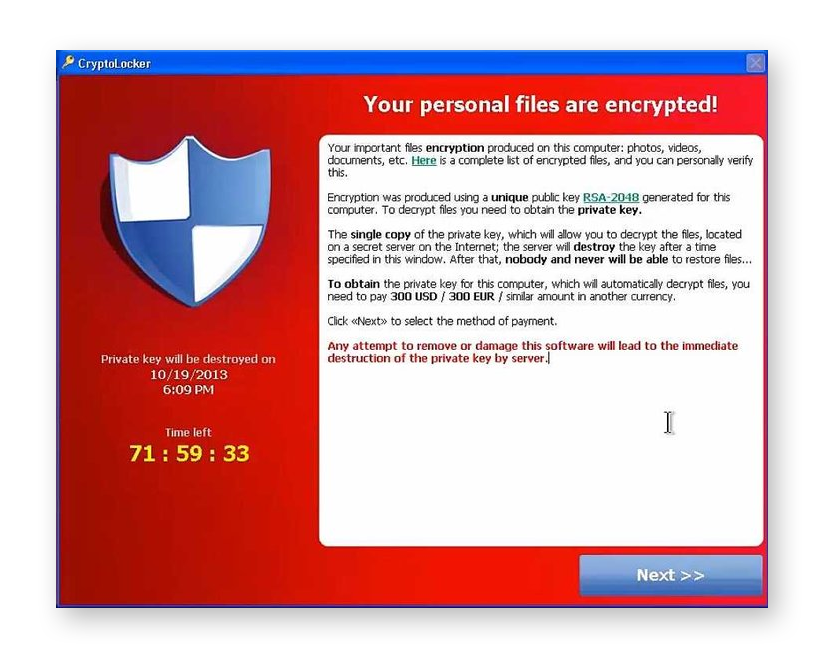

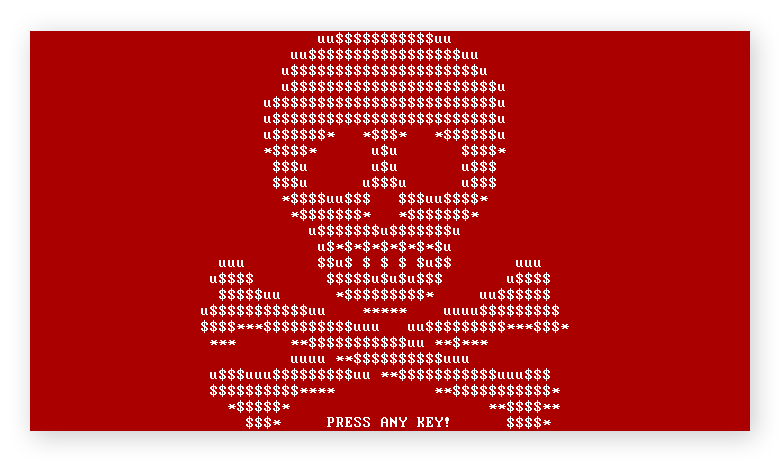

Filecoders : connus également sous le nom de chiffreurs, ces programmes représentent 90 % des souches de ransomwares. Les filecoders chiffrent et verrouillent les fichiers présents sur appareils infectés. Les pirates exigent le paiement d’une rançon pour vous donner les clés de déchiffrement, en général avant une date limite après laquelle ils peuvent endommager, détruire ou verrouiller définitivement vos fichiers.

La demande de rançon de CryptoLocker. (Source : Nikolai Grigorik, Wikimedia Commons)

La demande de rançon de CryptoLocker. (Source : Nikolai Grigorik, Wikimedia Commons)

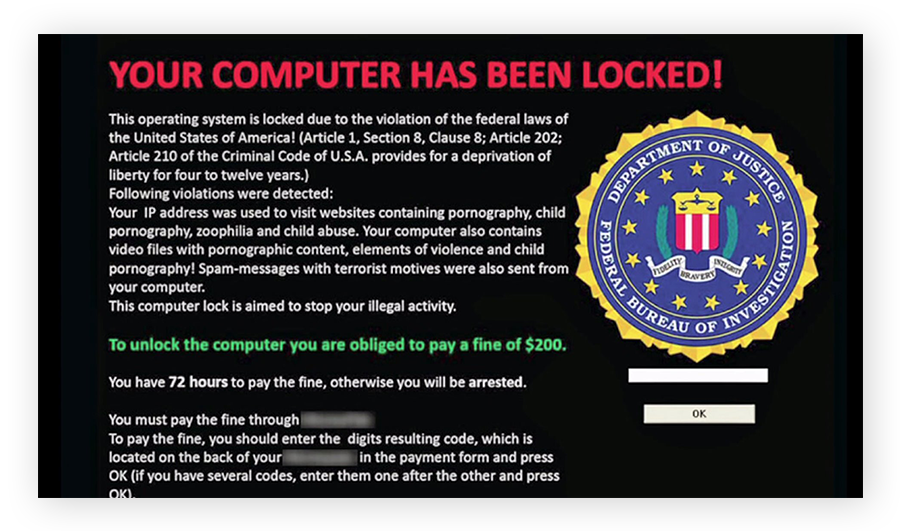

Verrouilleurs d’écran : ils bloquent tout accès à votre appareil. Ces programmes cherchent souvent à donner l’impression de provenir d’une institution gouvernementale, par exemple le ministère de la sécurité intérieure des États-Unis ou de la police, et vous informent que vous avez enfreint la loi et que vous devez payer une amende pour déverrouiller votre appareil.

Exemple de ransomware de type verrouilleur d’écran. (Source : Motormille2, Wikimedia Commons)

Exemple de ransomware de type verrouilleur d’écran. (Source : Motormille2, Wikimedia Commons)

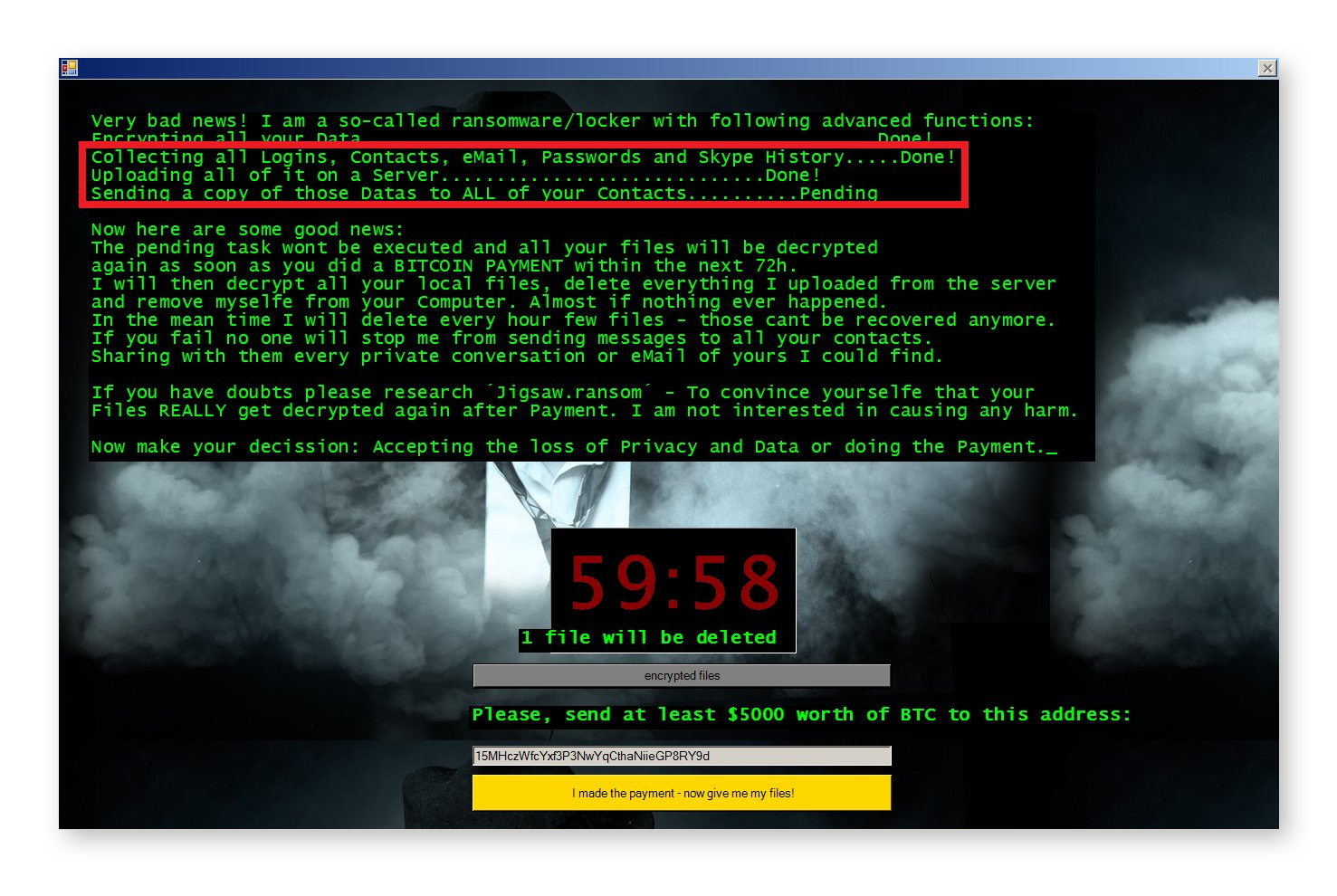

Doxxing : le doxxing n’est techniquement pas une forme de ransomware, mais il s’agit d’une menace numérique qui peut impliquer une demande de rançon. Le cybercriminel accède à vos données personnelles sensibles, y compris vos noms d’utilisateur, mots de passe, numéros de carte bancaire et informations de passeports par le biais d’un fichier ou d’un lien malveillant.

Un message vous indique alors que si vous ne payez pas, votre agresseur publiera vos informations. Notre outil gratuit Avast Hack Check peut vous dire si l’un de vos mots de passe a été divulgué ou volé. Pour plus de protection, utilisez un outil avancé contre le vol d’identité.

Exemple de doxxing basé sur un malware. (Source : Jakub Křoustek)

Exemple de doxxing basé sur un malware. (Source : Jakub Křoustek)

Scarewares (alarmiciels) : le scareware est un faux logiciel qui prétend avoir trouvé des problèmes sur votre ordinateur et demande de l’argent pour les résoudre. Il bombarde généralement votre écran de fenêtres contextuelles et de messages d’alerte. Certaines souches se comportent davantage comme des verrouilleurs d’écran qui verrouillent votre ordinateur ou votre appareil mobile jusqu’à ce que vous ayez payé.

La popularité croissante des ransomwares est en partie due à leur disponibilité et à leur facilité d’utilisation. Les cybercriminels peuvent acheter des outils open source personnalisables qui leur permettent de lancer de nouvelles attaques de malwares. Et les pirates mettent sans relâche à jour leur code pour renforcer le chiffrement, ce qui redonne une nouvelle vie à des souches de ransomwares plus anciennes.

La majorité des attaques de ransomware visent les PC Windows. Mais les Mac, les appareils iOS et les appareils Android sont tous touchés. Les sections suivantes examinent quelques exemples des ransomwares les plus importants que les cybercriminels ont déployés au fil des années.

Les PC Windows sont toujours les cibles privilégiées des attaques de ransomwares. Les pirates informatiques peuvent souvent exploiter les vulnérabilités de Windows assez facilement. En outre, on compte beaucoup plus d’utilisateurs de PC que d’utilisateurs de Mac. La plupart des souches de ransomware les plus connues sont actuellement inactives, grâce aux mises à jour logicielles qui ont corrigé les vulnérabilités exploitées par ces malwares. Mais de nouvelles souches apparaissent sans arrêt.

La souche WannaCry montre l’ampleur que peut prendre une attaque de ransomware sur PC. En mai 2017, le ransomware WannaCry s’est propagé dans le monde entier et a attaqué plus de 100 millions d’utilisateurs, causant au passage des centaines de millions de dollars de dégâts.

Apparue en 2018 et ayant visiblement fait plus de 1,5 million de victimes, la famille de ransomwares GandCrab a récemment été neutralisée en 2019 grâce à une coalition de chercheurs en cybersécurité des secteurs public et privé. GandCrab fonctionne sur le modèle du ransomware as a service (RaaS). La clé de déchiffrement étant désormais disponible gratuitement en ligne, GandCrab n’est heureusement plus une menace critique.

Apparue pour la première fois en 2016 et de retour sous une forme plus avancée en 2017, la souche Petya utilise l’approche des verrouilleurs d’écran en chiffrant la table de fichiers maîtres de votre disque dur pour verrouiller votre ordinateur. Certaines versions étaient fournies avec une souche secondaire de ransomware connue sous le nom de Mischa, un filecoder conventionnel qui prenait le relais si Petya n’arrivait pas à s’activer sur l’ordinateur de la victime.

Une capture d’écran de l’attaque par ransomware de Petya (source : Wikimedia Commons)

Une capture d’écran de l’attaque par ransomware de Petya (source : Wikimedia Commons)

Comme les auteurs de ransomwares maximisent leurs profits en se propageant à de nombreux appareils, ils ont commencé à encourager les victimes à infecter d’autres personnes. La souche Popcorn Time vous demande ainsi d’infecter deux autres utilisateurs avec le malware plutôt que de payer une rançon. Si ces deux utilisateurs paient la rançon, vous récupérez vos fichiers gratuitement.

Le ransomware Locky se propage généralement par le biais d’e-mails frauduleux contenant des pièces jointes malveillantes. Une fois ouverts, vos fichiers sont verrouillés. Locky peut chiffrer une grande variété de fichiers, des fichiers Microsoft Office au code source de votre ordinateur. Il a été utilisé de manière très visible en 2016 pour une campagne visant les établissements de santé.

La souche de ransomware CryptoLocker est particulièrement méchante. Elle s’implante dans le profil de l’utilisateur d’un PC et analyse l’ordinateur, tous les appareils connectés et les appareils de son réseau à la recherche de fichiers et de dossiers à chiffrer. Apparu fin 2013, CryptoLocker a utilisé le célèbre botnet Gameover ZeuS pour se propager dans une campagne qui a duré des mois.

En utilisant le modèle RaaS, les créateurs de Cerber ont concédé une licence pour leur souche à d’autres cybercriminels en échange d’un pourcentage des gains provenant de leurs victimes. Introduit en 2016, Cerber est devenu une option de ransomware très populaire en raison de sa facilité d’utilisation et de sa disponibilité. C’est encore une menace répandue aujourd’hui.

Ryuk est un ransomware qui cible les victimes de grande valeur susceptibles de payer des rançons importantes. Les cibles sont les entreprises, les gouvernements et les institutions publiques telles que les hôpitaux et les écoles. Apparu pour la première fois en 2016, Ryuk ne ralentit pas. En 2021, une nouvelle variante est apparue, capable d’utiliser des vers informatiques pour se propager entre les appareils et les réseaux sans interaction humaine.

Des identifiants bancaires en ligne aux informations sur les réseaux sociaux, les smartphones contiennent une mine d’or de données privées. Les pirates l’ont remarqué et ciblent de plus en plus les appareils mobiles pour les cyberattaques y compris les ransomwares.

Les ransomwares s’infiltrent souvent sur les appareils Android par le biais de portails de téléchargement tiers. Mais dans certains cas, des ransomwares ont réussi à se cacher dans des applications apparemment légitimes dans Google Play. Si vous êtes ciblé, découvrez comment vous débarrasser d’un ransomware sur Android.

Si vous utilisez un iPhone, vous n’avez peut-être pas besoin de supprimer le ransomware d’iOS, mais vous devez faire attention aux faux ransomwares qui peuvent vous inciter à payer une vraie demande de rançon.

Bien que les appareils Apple soient moins sensibles aux attaques de malwares, leur nombre croissant d’utilisateurs leur vaut une plus grande attention de la part des développeurs de malwares.

En 2017, deux entreprises de sécurité ont découvert des ransomwares et des spywares (logiciels espions) visant spécifiquement les utilisateurs Apple. Les chercheurs ont découvert que des ingénieurs logiciels spécialistes de macOS avaient développé ces programmes et les avaient mis gratuitement à disposition sur le Dark Web.

Récemment, quelques attaques de ransomware ont visé Apple, mais aucune d’entre elles n’a donné lieu à une épidémie importante. Le plus souvent, les attaquants malveillants ont accédé à des comptes Mac iCloud et utilisé le service Localiser pour lancer des attaques par screenlocker (verrouillage d’écran). Un exemple de ransomware screenlocker Apple. (Source : Jacklafo par Wikipedia)

Un exemple de ransomware screenlocker Apple. (Source : Jacklafo par Wikipedia)

Quel que soit l’appareil dont vous disposez, utilisez un VPN et un pare-feu lorsque vous naviguez en ligne. Ensemble, ces dispositifs peuvent vous protéger contre toutes sortes de menaces en ligne en chiffrant vos connexions et en filtrant le trafic malveillant. En cas de doute, connectez-vous au Web via un VPN, un proxy ou Tor pour rendre votre connexion aussi privée que possible.

Les ransomwares en tant que service sont utilisés par les pirates les moins avertis pour utiliser des attaques prêtes à l’emploi. Le RaaS est un modèle économique dans lequel les développeurs peuvent créer et vendre des ransomwares sans les distribuer réellement. Ceux qui achètent et utilisent RaaS versent un pourcentage de la recette finale au développeur du malware.

Certains RaaS sont basés sur des abonnements ; d’autres types nécessitent une inscription pour avoir accès aux programmes de ransomware.

Un ransomware n’est pas un virus mais est une forme de logiciel malveillant. Le terme virus est utilisé pour désigner toutes les formes de malwares. En réalité, les virus informatiques ne sont qu’un type de malware, chaque type ayant un comportement différent.

Les ransomwares et les virus sont deux types de malwares différents.

Les ransomwares et les virus sont deux types de malwares différents.

Les virus, les vers et les chevaux de Troie peuvent tous être des vecteurs de ransomware. Bien que l’expression « virus ransomware » soit techniquement incorrecte, le ransomware peut être propagé par un virus.

Nos recherches indiquent que les chevaux de Troie sont le moyen le plus courant de diffuser des ransomwares, c’est-à-dire que la menace est cachée dans un fichier ou un lien qui semble à la fois inoffensif et suffisamment important pour que vous l’ouvriez. Lorsqu’un ransomware prend la forme d’un ver informatique, il se diffuse automatiquement, comme WannaCry, ou il peut se disséminer par l’intermédiaire de l’utilisateur, comme Popcorn Time.

En fonction de votre appareil et de la souche concernée, vous pourrez peut-être vous débarrasser du ransomware. Le processus de suppression du ransomware est relativement facile, mais la récupération de vos fichiers chiffrés peut parfois être impossible, même après le paiement de la rançon.

La suppression du ransomware de votre appareil ne garantit pas que vous réussirez à en neutraliser les effets. Si vous êtes confronté à un ransomware, consultez nos guides pour supprimer un ransomware de votre PC et supprimer un ransomware de votre Mac.

Si vous cherchez un moyen de déverrouiller les fichiers après une attaque par ransomware, cette liste des outils de déchiffrement de ransomware d’Avast peut peut-être vous fournir la solution dont vous avez besoin.

Nous vous conseillons vivement de ne pas payer la rançon ou d’essayer de négocier avec votre attaquant. Si vous cédez à leurs exigences, cela ne fera qu’encourager les cybercriminels à développer et à lancer de nouvelles souches de ransomwares pour faire d’autres victimes. Ces pirates pourraient également utiliser leurs gains mal acquis pour financer d’autres activités illégales. Le Bureau fédéral d’enquête américain « n’est pas favorable au paiement d’une rançon en réponse à une attaque par ransomware ».

Si vous êtes victime d’un ransomware, nous vous conseillons de ne pas payer la rançon.

Si vous êtes victime d’un ransomware, nous vous conseillons de ne pas payer la rançon.

Le paiement de la rançon ne garantit pas que le pirate supprimera le ransomware ni qu’il déverrouillera votre appareil. Certains pirates ont perçu des rançons et ont disparu ou envoyé des clés de déchiffrement inutiles. Vous pourriez même vous retrouver à payer un autre cybercriminel.

Si vous ne pouvez pas récupérer vos fichiers après une attaque par un ransomware, nous vous conseillons vivement de tenir bon en attendant qu’un outil de déchiffrement soit disponible. Il arrive que le code du ransomware présente une faille dans sa cryptographie et que le logiciel malveillant expose des lignes de code pouvant aider les chercheurs en cybersécurité à publier un correctif.

Il suffit d’un clic pour télécharger un ransomware sur votre appareil par inadvertance. Une fois téléchargé, il est souvent trop tard pour riposter, à moins que vous n’ayez déjà installé un programme anti-ransomwares efficace. Renforcez les défenses de votre appareil grâce au puissant Agent anti-ransomwares d’Avast One.

Avast One vous alertera de tout signe de ransomware et d’autres malwares, et il supprimera le code malveillant de votre appareil avant qu’il ne puisse l’infecter. Choisissez une solution de cybersécurité primée et gratuite à laquelle plus de 400 millions d’utilisateurs font confiance pour protéger vos fichiers importants.

Voici également des réponses aux questions les plus courantes sur les ransomwares.

Il existe plusieurs vecteurs d’attaques par ransomware, l’un des plus courants étant les e-mails de phishing. Dans ce cas, la victime reçoit un e-mail contenant une pièce jointe ou un lien infecté. Une fois la pièce jointe de l’e-mail ouverte, le ransomware est lancé et commence à saisir les données. Les cybercriminels peuvent cibler les victimes de manière aléatoire, ou cibler des personnes spécifiques avec des attaques sur mesure.

Oui, les ransomwares peuvent voler des données, même si, par définition, ils fonctionnent en bloquant les données jusqu’au paiement d’une rançon. Il n’est pas rare que les pirates conservent des données privées sous forme de rançon même après avoir reçu le paiement, ce qui revient à voler les données. Ils peuvent ensuite utiliser ces données pour lancer d’autres attaques ou les vendre en ligne.

Oui, les pirates utilisent les ransomwares comme une forme de malware qui leur permettent d’effectuer toute une série d’activités malveillantes, à savoir s’emparer de vos données jusqu’à ce que vous payiez une rançon. Les ransomwares sont plus facilement accessibles que jamais, car le service de ransomwares en tant que service (RaaS) permet aux pirates moins avertis de louer ou d’acheter des kits de ransomwares auprès de développeurs de malwares.

Les attaques majeures de ransomwarede ransomware ont fait les gros titres en raison de leur ampleur et de leur impact. En 2017, la souche de ransomware WannaCry a ciblé avec succès plus de 100 millions d’utilisateurs et causé des millions de dollars de dommages. Les attaques ont touché de grandes entreprises et des hôpitaux dans tout le Royaume-Uni, prenant le contrôle de plusieurs processus industriels jusqu’à ce que des rançons soient payées.

« Les acteurs malveillants responsables de ce malware s’appuient généralement sur la propagation par l’utilisation de magasins d’applications tiers, de techniques de triche en jeux et d’applications aux contenu explicites. Une technique d’infection courante consiste à attirer les utilisateurs par le biais de thèmes et de sujets populaires sur Internet. Nous recommandons vivement aux utilisateurs d’éviter de tenter de télécharger des hacks et des mods de jeux et de s’assurer qu’ils utilisent des sites Web et des magasins d’applications officiels de bonne réputation. »

Ondřej David, chef de l’équipe d’analyse des malwares et Jakub Vávra, analyste des opérations relatives aux menaces

Téléchargez gratuitement Avast One pour Mac afin de bloquer les ransomwares et autres malwares. Bénéficiez d’une protection rapide et en temps réel.

Installez gratuitement Avast One pour Android afin de bloquer les ransomwares et autres malwares. Bénéficiez d’une protection rapide et en temps réel.

Installez gratuitement Avast One pour iOS afin de bénéficier d’une protection de sécurité dédiée pour votre iPhone ou iPad.

Téléchargez gratuitement Avast One pour PC Windows afin de bloquer les ransomwares et autres malwares. Bénéficiez d’une protection rapide et en temps réel.

Protégez votre iPhone contre les cybermenaces avec Avast One

Protégez votre appareil Android contre les ransomwares avec Avast One